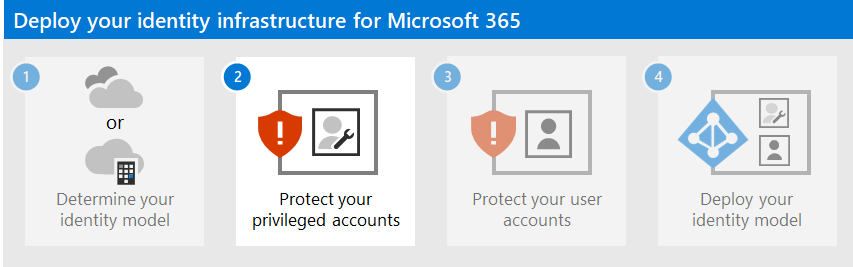

Stap 1. Uw cloudidentiteitsmodel bepalen

Bekijk al onze inhoud voor kleine bedrijven op Help & leren voor kleine bedrijven.

Microsoft 365 maakt gebruik van Microsoft Entra ID, een cloudservice voor gebruikersidentiteit en verificatie die deel uitmaakt van uw Microsoft 365-abonnement, om identiteiten en verificatie voor Microsoft 365 te beheren. Het correct configureren van uw identiteitsinfrastructuur is essentieel voor het beheren van microsoft 365-gebruikerstoegang en -machtigingen voor uw organisatie.

Voordat u begint, watch u deze video voor een overzicht van identiteitsmodellen en verificatie voor Microsoft 365.

Uw eerste planningskeuze is uw cloudidentiteitsmodel.

Microsoft-cloudidentiteitsmodellen

Als u gebruikersaccounts wilt plannen, moet u eerst de twee identiteitsmodellen in Microsoft 365 begrijpen. U kunt de identiteiten van uw organisatie alleen in de cloud onderhouden of u kunt uw on-premises Active Directory Domeinservices -identiteiten (AD DS) onderhouden en deze gebruiken voor verificatie wanneer gebruikers toegang hebben tot Microsoft 365-cloudservices.

Dit zijn de twee soorten identiteiten en de beste pasvorm en voordelen.

| Attribuut | Alleen cloudidentiteit | Hybride identiteit |

|---|---|---|

| Definitie | Gebruikersaccount bestaat alleen in de Microsoft Entra tenant voor uw Microsoft 365-abonnement. | Er bestaat een gebruikersaccount in AD DS en een kopie bevindt zich ook in de Microsoft Entra tenant voor uw Microsoft 365-abonnement. Het gebruikersaccount in Microsoft Entra-id bevat mogelijk ook een gehashte versie van het wachtwoord van het al gehashte AD DS-gebruikersaccount. |

| Hoe Microsoft 365 gebruikersreferenties verifieert | De Microsoft Entra tenant voor uw Microsoft 365-abonnement voert de verificatie uit met het cloudidentiteitsaccount. | De Microsoft Entra tenant voor uw Microsoft 365-abonnement verwerkt het verificatieproces of leidt de gebruiker om naar een andere id-provider. |

| Geschikt voor | Organisaties die geen on-premises AD DS hebben of nodig hebben. | Organisaties die AD DS of een andere id-provider gebruiken. |

| Grootste voordeel | Eenvoudig te gebruiken. Er zijn geen extra directoryhulpprogramma's of servers vereist. | Gebruikers kunnen dezelfde referenties gebruiken bij het openen van on-premises of cloudresources. |

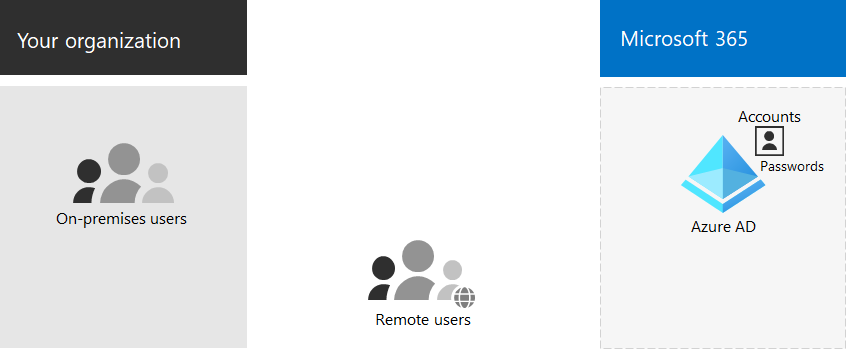

Alleen cloudidentiteit

Een cloudidentiteit maakt gebruik van gebruikersaccounts die alleen bestaan in Microsoft Entra-id. Cloudidentiteit wordt doorgaans gebruikt door kleine organisaties die geen on-premises servers hebben of AD DS niet gebruiken om lokale identiteiten te beheren.

Dit zijn de basisonderdelen van cloudidentiteit.

Zowel on-premises als externe (online) gebruikers gebruiken hun Microsoft Entra gebruikersaccounts en wachtwoorden voor toegang tot Microsoft 365-cloudservices. Microsoft Entra verifieert gebruikersreferenties op basis van de opgeslagen gebruikersaccounts en wachtwoorden.

Beheer

Omdat gebruikersaccounts alleen worden opgeslagen in Microsoft Entra-id, beheert u cloudidentiteiten met hulpprogramma's zoals de Microsoft 365-beheercentrum en Windows PowerShell.

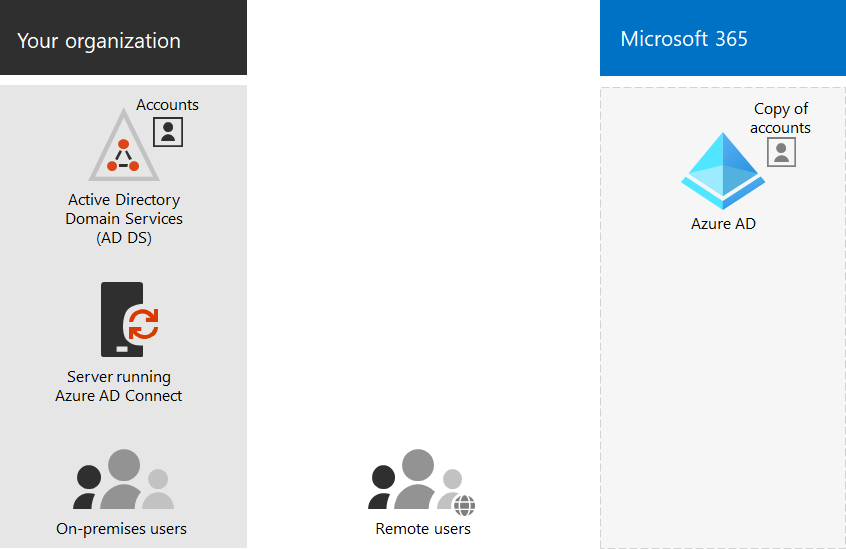

Hybride identiteit

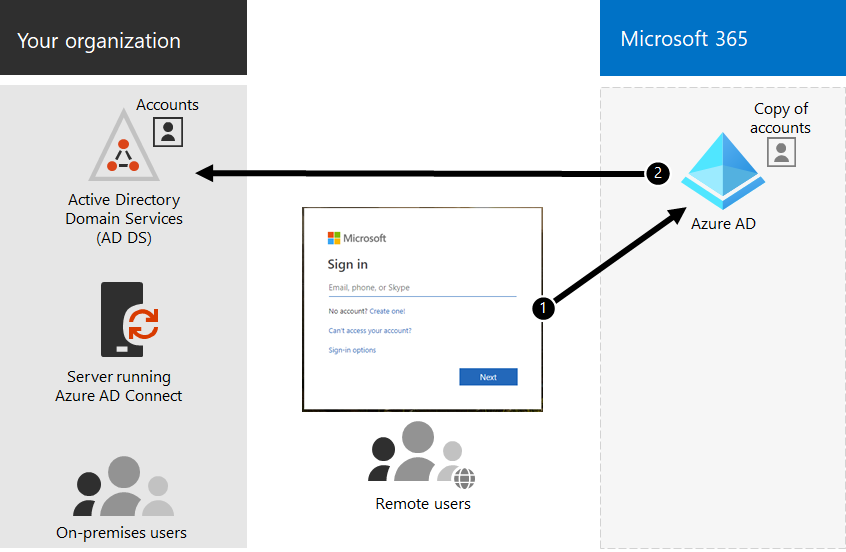

Hybride identiteit maakt gebruik van accounts die afkomstig zijn van een on-premises AD DS en een kopie hebben in de Microsoft Entra tenant van een Microsoft 365-abonnement. De meeste wijzigingen, met uitzondering van specifieke accountkenmerken, worden slechts één richting uitgevoerd. Wijzigingen die u aanbrengt in AD DS-gebruikersaccounts, worden gesynchroniseerd met hun kopie in Microsoft Entra-id.

Microsoft Entra Connect biedt de lopende accountsynchronisatie. Deze wordt uitgevoerd op een on-premises server, controleert op wijzigingen in de AD DS en stuurt deze wijzigingen door naar Microsoft Entra-id. Microsoft Entra Connect biedt de mogelijkheid om te filteren welke accounts worden gesynchroniseerd en of een gehashte versie van gebruikerswachtwoorden, ook wel wachtwoord-hashsynchronisatie (PHS) genoemd, moet worden gesynchroniseerd.

Wanneer u hybride identiteit implementeert, is uw on-premises AD DS de gezaghebbende bron voor accountgegevens. Dit betekent dat u beheertaken voornamelijk on-premises uitvoert, die vervolgens worden gesynchroniseerd met Microsoft Entra-id.

Dit zijn de onderdelen van hybride identiteit.

De Microsoft Entra tenant heeft een kopie van de AD DS-accounts. In deze configuratie worden zowel on-premises als externe gebruikers die toegang hebben tot Microsoft 365-cloudservices geverifieerd op basis van Microsoft Entra-id.

Opmerking

U moet altijd Microsoft Entra Connect gebruiken om gebruikersaccounts voor hybride identiteit te synchroniseren. U hebt de gesynchroniseerde gebruikersaccounts in Microsoft Entra-id nodig om licentietoewijzing en groepsbeheer uit te voeren, machtigingen te configureren en andere beheertaken waarbij gebruikersaccounts betrokken zijn.

Hybride identiteits- en adreslijstsynchronisatie voor Microsoft 365

Afhankelijk van uw bedrijfsbehoeften en technische vereisten zijn het hybride identiteitsmodel en adreslijstsynchronisatie de meest voorkomende keuze voor zakelijke klanten die Microsoft 365 gebruiken. Met adreslijstsynchronisatie kunt u identiteiten in uw Active Directory Domain Services (AD DS) beheren en alle updates voor gebruikersaccounts, groepen en contactpersonen worden gesynchroniseerd met de Microsoft Entra tenant van uw Microsoft 365-abonnement.

Opmerking

Wanneer AD DS-gebruikersaccounts voor het eerst worden gesynchroniseerd, krijgen ze niet automatisch een Microsoft 365-licentie toegewezen en hebben ze geen toegang tot Microsoft 365-services, zoals e-mail. U moet ze eerst een gebruikslocatie toewijzen. Wijs vervolgens een licentie toe aan deze gebruikersaccounts, afzonderlijk of dynamisch via groepslidmaatschap.

Verificatie voor hybride identiteit

Er zijn twee typen verificatie bij het gebruik van het hybride identiteitsmodel:

Beheerde verificatie

Microsoft Entra id verwerkt het verificatieproces met behulp van een lokaal opgeslagen hashversie van het wachtwoord of verzendt de referenties naar een on-premises softwareagent die moet worden geverifieerd door de on-premises AD DS.

Federatieve verificatie

Microsoft Entra-id leidt de clientcomputer die verificatie aanvraagt om naar een andere id-provider.

Beheerde verificatie

Er zijn twee typen beheerde verificatie:

Wachtwoord-hashsynchronisatie (PHS)

Microsoft Entra-id voert de verificatie zelf uit.

Pass Through-verificatie (PTA)

Microsoft Entra id laat AD DS de verificatie uitvoeren.

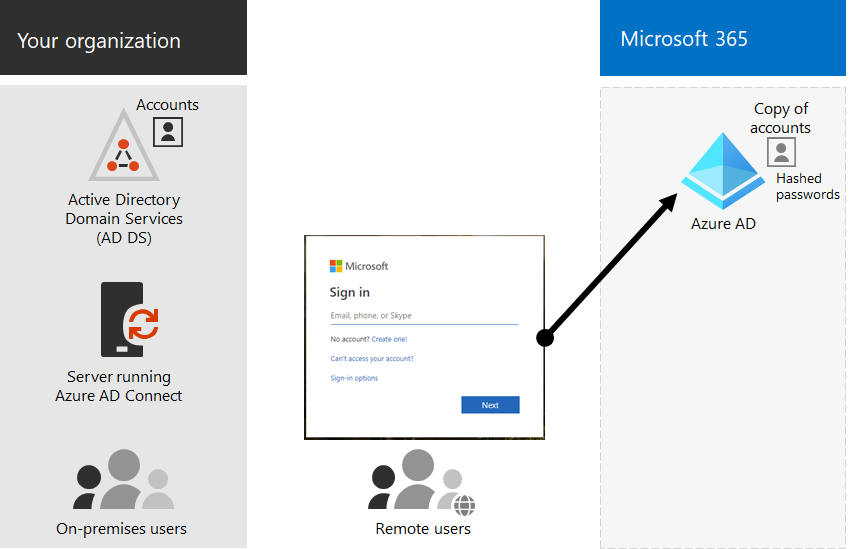

Wachtwoord-hashsynchronisatie (PHS)

Met PHS synchroniseert u uw AD DS-gebruikersaccounts met Microsoft 365 en beheert u uw gebruikers on-premises. Hashes van gebruikerswachtwoorden worden vanuit uw AD DS gesynchroniseerd met Microsoft Entra-id, zodat de gebruikers hetzelfde wachtwoord on-premises en in de cloud hebben. Dit is de eenvoudigste manier om verificatie in te schakelen voor AD DS-identiteiten in Microsoft Entra-id.

Wanneer wachtwoorden worden gewijzigd of on-premises opnieuw worden ingesteld, worden de nieuwe wachtwoordhashes gesynchroniseerd met Microsoft Entra-id, zodat uw gebruikers altijd hetzelfde wachtwoord kunnen gebruiken voor cloudresources en on-premises resources. De gebruikerswachtwoorden worden nooit naar Microsoft Entra id verzonden of in Microsoft Entra id opgeslagen in duidelijke tekst. Voor sommige premiumfuncties van Microsoft Entra-id, zoals Identity Protection, is PHS vereist, ongeacht welke verificatiemethode is geselecteerd.

Zie De juiste verificatiemethode kiezen voor meer informatie.

Pass Through-verificatie (PTA)

PTA biedt een eenvoudige wachtwoordvalidatie voor Microsoft Entra verificatieservices met behulp van een softwareagent die wordt uitgevoerd op een of meer on-premises servers om de gebruikers rechtstreeks met uw AD DS te valideren. Met PTA synchroniseert u AD DS-gebruikersaccounts met Microsoft 365 en beheert u uw gebruikers on-premises.

Met PTA kunnen uw gebruikers zich aanmelden bij zowel on-premises als Microsoft 365-resources en -toepassingen met hun on-premises account en wachtwoord. Met deze configuratie worden gebruikerswachtwoorden rechtstreeks gevalideerd op basis van uw on-premises AD DS zonder wachtwoordhashes op te slaan in Microsoft Entra-id.

PTA is ook bedoeld voor organisaties met een beveiligingsvereiste om on-premises gebruikersaccountstatussen, wachtwoordbeleid en aanmeldingstijden onmiddellijk af te dwingen.

Zie De juiste verificatiemethode kiezen voor meer informatie.

Federatieve verificatie

Federatieve verificatie is voornamelijk bedoeld voor grote ondernemingen met complexere verificatievereisten. AD DS-identiteiten worden gesynchroniseerd met Microsoft 365 en gebruikersaccounts worden on-premises beheerd. Met federatieve verificatie hebben gebruikers hetzelfde wachtwoord on-premises en in de cloud en hoeven ze zich niet opnieuw aan te melden om Microsoft 365 te gebruiken.

Federatieve verificatie kan ondersteuning bieden voor aanvullende verificatievereisten, zoals verificatie op basis van smartcards of een meervoudige verificatie van derden. Deze verificatie is meestal vereist wanneer organisaties een verificatievereiste hebben die niet systeemeigen wordt ondersteund door Microsoft Entra-id.

Zie De juiste verificatiemethode kiezen voor meer informatie.

Voor verificatie- en id-providers van derden kunnen on-premises adreslijstobjecten worden gesynchroniseerd met Microsoft 365 en toegang tot cloudresources die voornamelijk worden beheerd door een id-provider van derden (IdP). Als uw organisatie gebruikmaakt van een federatieoplossing van derden, kunt u aanmelding met die oplossing configureren voor Microsoft 365, mits de federatieoplossing van derden compatibel is met Microsoft Entra-id.

Zie de Microsoft Entra lijst met federatiecompatibiliteit voor meer informatie.

Beheer

Omdat de oorspronkelijke en gezaghebbende gebruikersaccounts worden opgeslagen in de on-premises AD DS, beheert u uw identiteiten met dezelfde hulpprogramma's als uw AD DS.

U gebruikt de Microsoft 365-beheercentrum of PowerShell voor Microsoft 365 niet om gesynchroniseerde gebruikersaccounts in Microsoft Entra id te beheren.

Volgende stap

Ga verder met stap 2 om uw globale beheerdersaccounts te beveiligen.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor