Azure AD B2C bewaken met Azure Monitor

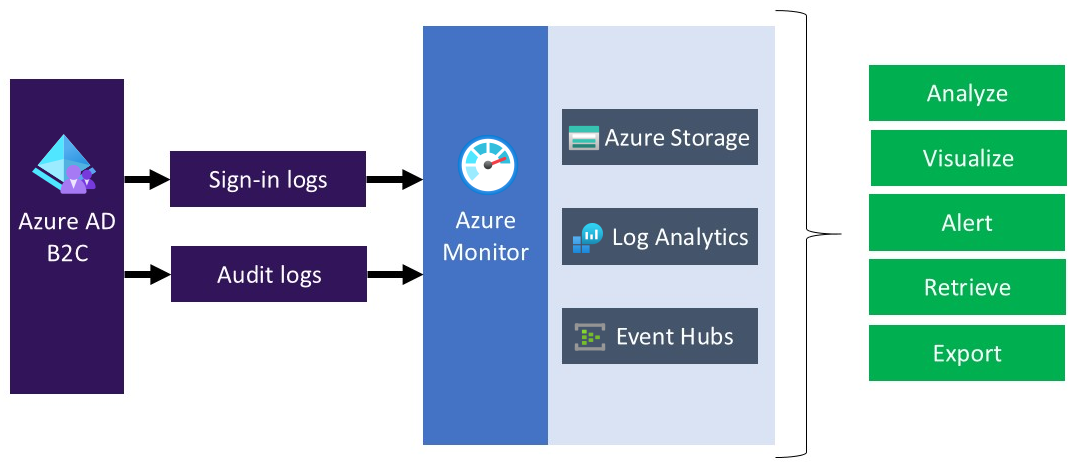

Gebruik Azure Monitor om Azure AD B2C-aanmelding (Azure Active Directory B2C) en auditlogboeken te routeren naar verschillende bewakingsoplossingen. U kunt de logboeken behouden voor later gebruik of integreren met SIEM-hulpprogramma's (Security Information and Event Management) van derden om meer inzicht in uw omgeving te verkrijgen.

U kunt logboekgebeurtenissen routeren naar:

- Een opslagaccount van Azure.

- Een Log Analytics-werkruimte (om gegevens te analyseren, dashboards te maken en te waarschuwen bij specifieke gebeurtenissen).

- Een Event Hub van Azure (en integreren met uw Splunk en Sumologic-exemplaren).

Wanneer u van plan bent om Azure AD B2C-logboeken over te dragen aan verschillende bewakingsoplossingen of opslagplaatsen, houdt u er dan rekening mee dat Azure AD B2C-logboeken persoonlijke gegevens bevatten. Wanneer u dergelijke gegevens verwerkt, moet u ervoor zorgen dat u de juiste beveiligingsmaatregelen voor de persoonsgegevens gebruikt. Dit omvat bescherming tegen onbevoegde of onrechtmatige verwerking, met behulp van passende technische of organisatorische maatregelen.

In dit artikel leert u hoe u de logboeken overdraagt aan een Azure Log Analytics-werkruimte. Vervolgens kunt u een dashboard maken of waarschuwingen maken die zijn gebaseerd op activiteiten van Azure AD B2C-gebruikers.

Bekijk deze video voor meer informatie over het configureren van bewaking voor Azure AD B2C met behulp van Azure Monitor.

Implementatieoverzicht

Azure AD B2C maakt gebruik van Microsoft Entra-bewaking. In tegenstelling tot Microsoft Entra-tenants kan aan een Azure AD B2C-tenant geen abonnement worden gekoppeld. We moeten dus extra stappen uitvoeren om de integratie tussen Azure AD B2C en Log Analytics mogelijk te maken. Dit is waar we de logboeken verzenden. Als u diagnostische instellingen in Microsoft Entra ID wilt inschakelen in uw Azure AD B2C-tenant, gebruikt u Azure Lighthouse om een resource te delegeren, zodat uw Azure AD B2C (de serviceprovider) een Microsoft Entra ID (de klant) kan beheren.

Fooi

Azure Lighthouse wordt gewoonlijk gebruikt voor het beheren van resources voor meerdere klanten. Het kan echter ook worden gebruikt voor het beheren van resources binnen een onderneming met meerdere Microsoft Entra-tenants, wat we hier doen, behalve dat we alleen het beheer van één resourcegroep delegeren.

Nadat u de stappen in dit artikel hebt voltooid, hebt u een nieuwe resourcegroep (met de naam azure-ad-b2c-monitor) gemaakt en hebt u toegang tot dezelfde resourcegroep, die de Log Analytics-werkruimte in uw Azure AD B2C-portal bevat. U kunt de logboeken ook overdragen van Azure AD B2C naar uw Log Analytics-werkruimte.

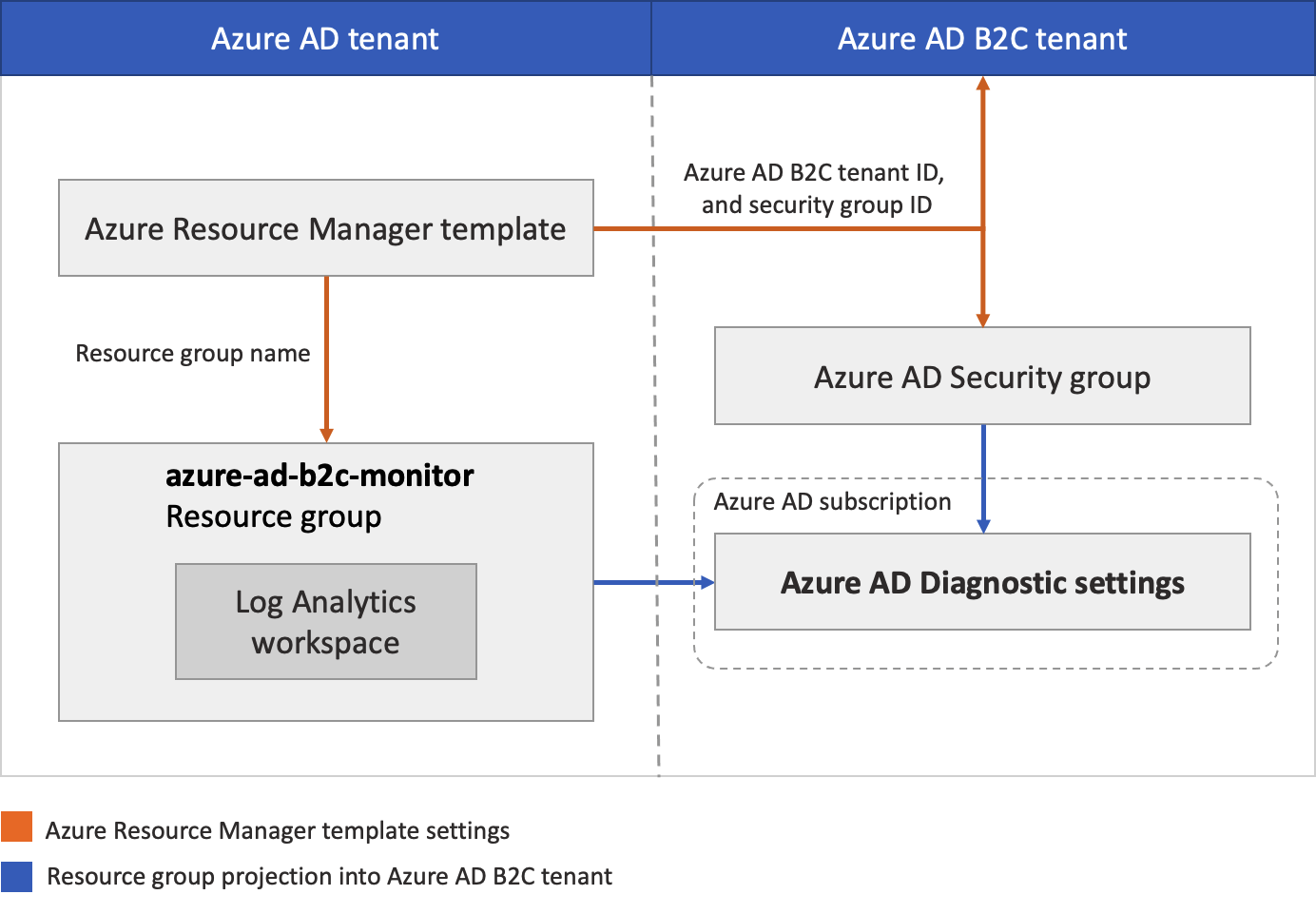

Tijdens deze implementatie autoriseert u een gebruiker of groep in uw Azure AD B2C-map om het exemplaar van de Log Analytics-werkruimte te configureren binnen de tenant die uw Azure-abonnement bevat. Als u de autorisatie wilt maken, implementeert u een Azure Resource Manager-sjabloon in het abonnement dat de Log Analytics-werkruimte bevat.

In het volgende diagram ziet u de onderdelen die u configureert in uw Microsoft Entra-id en Azure AD B2C-tenants.

Tijdens deze implementatie configureert u uw Azure AD B2C-tenant waarin logboeken worden gegenereerd. U configureert ook de Microsoft Entra-tenant waar de Log Analytics-werkruimte wordt gehost. De gebruikte Azure AD B2C-accounts (zoals uw beheerdersaccount) moeten worden toegewezen aan de rol Globale beheerder in de Azure AD B2C-tenant. Aan het Microsoft Entra-account dat u gebruikt om de implementatie uit te voeren, moet de rol Eigenaar in het Microsoft Entra-abonnement worden toegewezen. Het is ook belangrijk om ervoor te zorgen dat u bent aangemeld bij de juiste map tijdens het voltooien van elke stap zoals beschreven.

Kortom, u gebruikt Azure Lighthouse om een gebruiker of groep in uw Azure AD B2C-tenant toe te staan om een resourcegroep te beheren in een abonnement dat is gekoppeld aan een andere tenant (de Microsoft Entra-tenant). Nadat deze autorisatie is voltooid, kunnen het abonnement en de Log Analytics-werkruimte als doel worden geselecteerd in Diagnostische instellingen in Azure AD B2C.

Vereisten

Een Azure AD B2C-account met de rol Globale beheerder in de Azure AD B2C-tenant.

Een Microsoft Entra-account met de rol Eigenaar in het Microsoft Entra-abonnement. Zie Een gebruiker toewijzen als beheerder van een Azure-abonnement.

1. Een resourcegroep maken of kiezen

Maak of kies eerst een resourcegroep die de Log Analytics-doelwerkruimte bevat waarin gegevens van Azure AD B2C worden ontvangen. U geeft de naam van de resourcegroep op wanneer u de Azure Resource Manager-sjabloon implementeert.

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Microsoft Entra ID-tenant in het menu Mappen en abonnementen.

- U kunt Een nieuwe resourcegroep maken of een bestaande resourcegroep kiezen. In dit voorbeeld wordt een resourcegroep met de naam azure-ad-b2c-monitor gebruikt.

2. Een Log Analytics-werkruimte maken

Een Log Analytics-werkruimte is een unieke omgeving voor logboekgegevens van Azure Monitor. U gebruikt deze Log Analytics-werkruimte om gegevens uit auditlogboeken van Azure AD B2C te verzamelen en deze vervolgens te visualiseren met query's en werkmappen of waarschuwingen te maken.

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Microsoft Entra ID-tenant in het menu Mappen en abonnementen.

- Maak een Log Analytics-werkruimte. In dit voorbeeld wordt een Log Analytics-werkruimte met de naam AzureAdB2C gebruikt in een resourcegroep met de naam azure-ad-b2c-monitor.

3. Azure-resourcebeheer delegeren

In deze stap kiest u uw Azure AD B2C-tenant als een serviceprovider. U definieert ook de autorisaties die u nodig hebt om de juiste ingebouwde Azure-rollen toe te wijzen aan groepen in uw Microsoft Entra-tenant.

3.1 De naam van uw Azure AD B2C-tenant ophalen

Haal eerst de Tenant-id van uw Azure AD B2C-map (ook wel de map-id genoemd) op.

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

- Selecteer Microsoft Entra-id, selecteer Overzicht.

- Leg de Tenant-id vast.

3.2 Een beveiligingsgroep selecteren

Selecteer nu een Azure AD B2C-groep of -gebruiker die u wilt machtigen voor de resourcegroep die u eerder hebt gemaakt in de map die uw abonnement bevat.

Om het beheer eenvoudiger te maken, raden we u aan microsoft Entra-gebruikersgroepen voor elke rol te gebruiken, zodat u afzonderlijke gebruikers aan de groep kunt toevoegen of verwijderen in plaats van machtigingen rechtstreeks aan die gebruiker toe te wijzen. In deze stappen voegen we een beveiligingsgroep toe.

Belangrijk

Als u machtigingen voor een Microsoft Entra-groep wilt toevoegen, moet het groepstype worden ingesteld op Beveiliging. Deze optie wordt geselecteerd wanneer de groep wordt gemaakt. Zie Een basisgroep maken en leden toevoegen met behulp van Microsoft Entra-id voor meer informatie.

- Als Microsoft Entra-id nog steeds is geselecteerd in uw Azure AD B2C-directory , selecteert u Groepen en selecteert u vervolgens een groep. Als u geen bestaande groep hebt, maakt u een groep Beveiliging en voegt u leden toe. Volg de procedure Een basisgroep maken en voeg leden toe met behulp van Microsoft Entra-id voor meer informatie.

- Selecteer Overzicht en noteer de Object-id van de groep.

3.3 Een Azure Resource Manager-sjabloon maken

Voor het maken van de aangepaste autorisatie en delegatie in Azure Lighthouse gebruiken we een Azure Resource Manager-sjabloon. Deze sjabloon verleent Azure AD B2C toegang tot de Microsoft Entra-resourcegroep die u eerder hebt gemaakt, bijvoorbeeld azure-ad-b2c-monitor. Implementeer de sjabloon vanuit de GitHub-sample met behulp van de knop Implementeren in Azure. Hiermee wordt Azure Portal geopend, waar u de sjabloon rechtstreeks in de portal kunt configureren en implementeren. Zorg ervoor dat u bent aangemeld bij uw Microsoft Entra-tenant (niet de Azure AD B2C-tenant) voor deze stappen.

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Microsoft Entra ID-tenant in het menu Mappen en abonnementen.

Gebruik de knop Implementeren in Azure om Azure Portal te openen en de sjabloon rechtstreeks in de portal te implementeren. Zie Een Azure Resource Manager-sjabloon maken voor meer informatie.

Geef op de pagina Aangepaste implementatie de volgende informatie op:

Veld Definitie Abonnement Selecteer de map die het Azure-abonnement bevat waarin de resourcegroep azure-ad-b2c-monitor is gemaakt. Region Selecteer de regio waarin de resource wordt geïmplementeerd. Naam van MSP-aanbieding Een naam die deze definitie beschrijft. Voorbeeld: Azure AD B2C-bewaking. Dit is de naam die wordt weergegeven in Azure Lighthouse. De naam van de MSP-aanbieding moet uniek zijn in uw Microsoft Entra-id. Als u meerdere Azure AD B2C-tenants wilt bewaken, gebruikt u verschillende namen. Beschrijving van MSP-aanbieding Korte beschrijving van uw aanbieding. Voorbeeld: Schakelt Azure Monitor in Azure AD B2C in. Beheerd door tenant-id De Tenant-id van uw Azure AD B2C-tenant (ook wel de map-id genoemd). Autorisaties Geef een JSON-matrix met objecten op die de Microsoft Entra-id principalIdenprincipalIdDisplayNameAzureroleDefinitionIdbevatten. DeprincipalIdis de Object-id van de B2C-groep of -gebruiker die toegang heeft tot resources in dit Azure-abonnement. Geef voor deze stappen de Object-id van de groep op die u eerder hebt vastgelegd. Gebruik voor deroleDefinitionIdde waarde van de ingebouwde rol voor de rol Inzender,b24988ac-6180-42a0-ab88-20f7382dd24c.Rg-naam De naam van de resourcegroep die u eerder in uw Microsoft Entra-tenant maakt. Voorbeeld: azure-ad-b2c-monitor. In het volgende voorbeeld ziet u een autorisatiematrix met één beveiligingsgroep.

[ { "principalId": "<Replace with group's OBJECT ID>", "principalIdDisplayName": "Azure AD B2C tenant administrators", "roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c" } ]

Nadat u de sjabloon hebt geïmplementeerd, kan het enkele minuten duren (gewoonlijk niet meer dan vijf) voordat de resourceprojectie is voltooid. U kunt de implementatie in uw Microsoft Entra-tenant controleren en de details van de resourceprojectie ophalen. Zie Serviceproviders weergeven en beheren voor meer informatie.

4. Uw abonnement selecteren

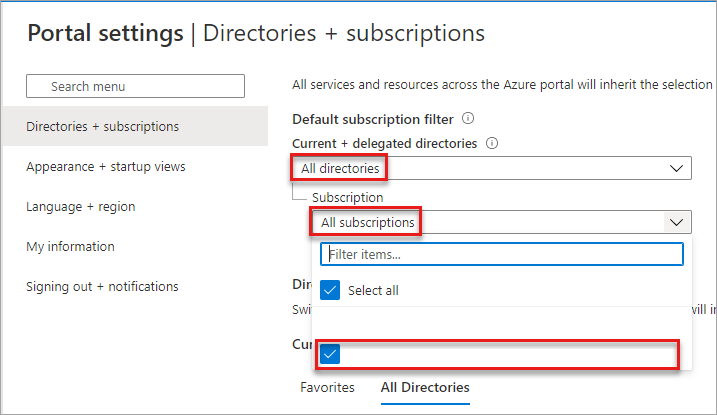

Nadat u de sjabloon hebt geïmplementeerd en enkele minuten hebt gewacht totdat de resourceprojectie was voltooid, volgt u deze stappen om uw abonnement te koppelen aan uw Azure AD B2C-map.

Notitie

In de portalinstellingen | Pagina Mappen en abonnementen , zorg ervoor dat uw Azure AD B2C- en Microsoft Entra-tenants zijn geselecteerd onder Huidige en gedelegeerde mappen.

Meld u af bij Azure Portal en meld u weer aan met uw beheerdersaccount van Azure AD B2C. Dit account moet lid zijn van de beveiligingsgroep die u hebt opgegeven in de stap Resourcebeheer delegeren. Als u zich afmeldt en weer aanmeldt, kunnen uw sessiereferenties in de volgende stap worden vernieuwd.

Selecteer het pictogram Instellingen in de portalwerkbalk.

In de portalinstellingen | De pagina Directory's en abonnementen vindt u in de lijst met directorynamen uw Microsoft Entra-id-map die het Azure-abonnement en de azure-ad-b2c-monitor-resourcegroep bevat die u hebt gemaakt en selecteer vervolgens Switch.

Controleer of u de juiste map hebt geselecteerd en of uw Azure-abonnement wordt vermeld en is geselecteerd in het Standaardabonnementsfilter.

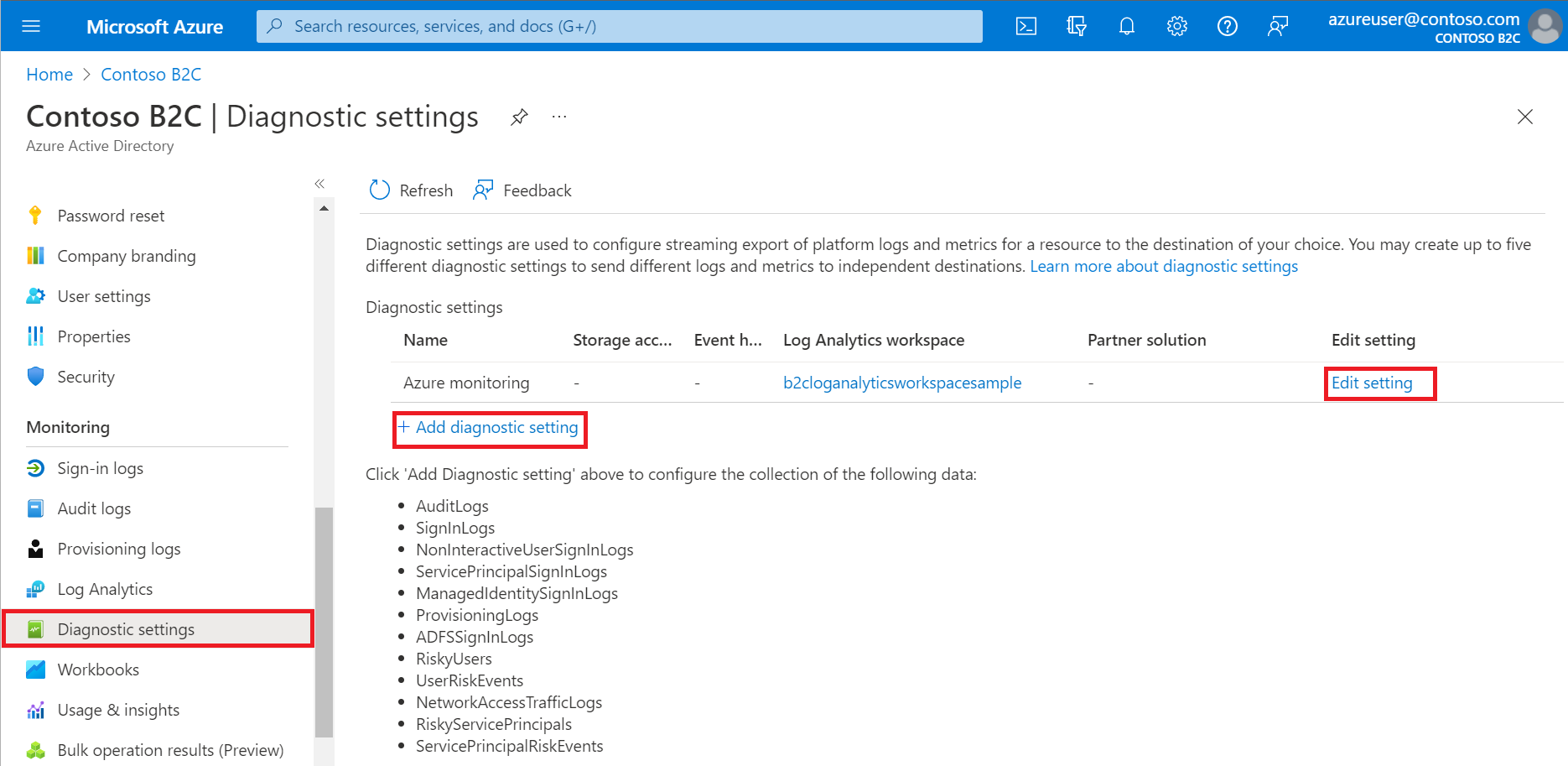

5. Diagnostische instellingen configureren

Op basis van de diagnostische instellingen wordt gedefinieerd waarnaar logboeken en metrische gegevens voor een resource moeten worden verzonden. Mogelijke bestemmingen zijn:

- Azure Storage-account

- Event Hubs-oplossingen

- Log Analytics-werkruimte

In dit voorbeeld gebruiken we de Log Analytics-werkruimte om een dashboard te maken.

5.1 Diagnostische instellingen maken

Nu kunt u diagnostische instellingen maken in Azure Portal.

Bewakingsinstellingen configureren voor Azure AD B2C-activiteitenlogboeken:

Meld u aan bij Azure Portal met uw Azure AD B2C-beheerdersaccount . Dit account moet lid zijn van de beveiligingsgroep die u hebt opgegeven in de stap Een beveiligingsgroep selecteren.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Microsoft Entra-id selecteren

Selecteer Diagnostische instellingen onder Controle.

Als er bestaande instellingen voor de resource zijn, ziet u een lijst met instellingen die al zijn geconfigureerd. Selecteer Diagnostische instelling toevoegen om een nieuwe instelling toe te voegen, of selecteer Instellingen bewerken om een bestaande instelling te bewerken. Elke instelling mag niet meer dan één van de doeltypen hebben.

Geef uw instelling een naam als deze nog geen naam heeft.

Selecteer AuditLogs en SignInLogs.

Selecteer Verzenden naar Log Analytics-werkruimte en doe het volgende:

- Selecteer onder Abonnement uw abonnement.

- Selecteer onder Log Analytics-werkruimte de naam van de werkruimte die u eerder hebt gemaakt, zoals

AzureAdB2C.

Notitie

Alleen de diagnostische instellingen AuditLogs en SignInLogs worden momenteel ondersteund voor Azure AD B2C-tenants.

Selecteer Opslaan.

Notitie

Na verzending van een gebeurtenis kan het tot 15 minuten duren voordat deze wordt weergegeven in een Log Analytics-werkruimte. Lees ook meer over Active Directory-rapportagelatentie. Deze kan van invloed zijn op de veroudering van gegevens en speelt een belangrijke rol bij rapportage.

Als u dit foutbericht krijgt: Als u diagnostische instellingen wilt instellen voor het gebruik van Azure Monitor voor uw Azure AD B2C-map, moet u gedelegeerd resourcebeheer instellen, moet u zich aanmelden met een gebruiker die lid is van de beveiligingsgroep en uw abonnement selecteren.

6. Uw gegevens visualiseren

U kunt nu uw Log Analytics-werkruimte configureren om uw gegevens te visualiseren en waarschuwingen te configureren. Deze configuraties kunnen worden gemaakt in zowel uw Microsoft Entra-tenant als uw Azure AD B2C-tenant.

6.1 Een query maken

Met logboekquery's kunt u de waarde van de gegevens die in Azure Monitor-logboeken worden verzameld, volledig benutten. Met een krachtige querytaal kunt u gegevens uit meerdere tabellen samenvoegen, grote gegevenssets aggregeren en complexe bewerkingen uitvoeren met minimale code. Vrijwel elke vraag kan worden beantwoord en vrijwel elke analyse kan worden uitgevoerd zolang de ondersteunende gegevens zijn verzameld en u begrijpt hoe u de juiste query maakt. Zie Aan de slag met logboekquery's in Azure Monitor voor meer informatie.

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Microsoft Entra ID-tenant in het menu Mappen en abonnementen.

Selecteer in het venster Log Analytics-werkruimte de optie Logboeken

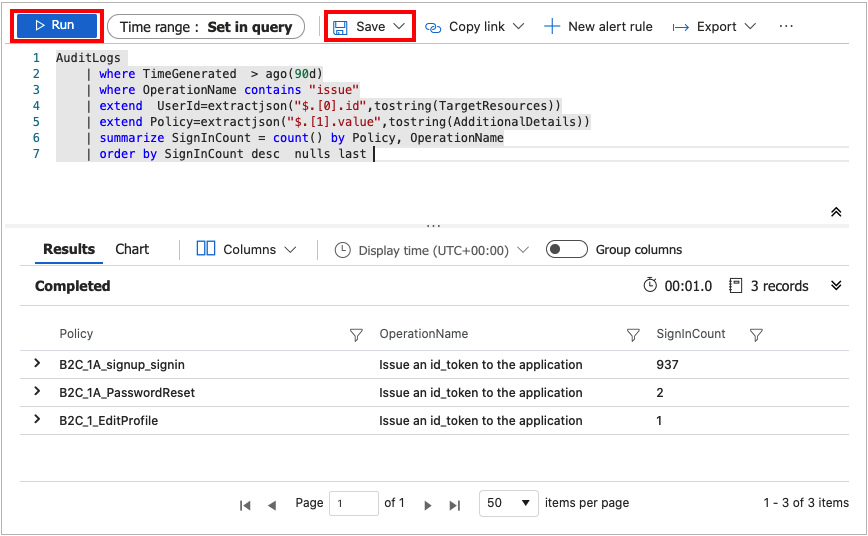

Plak in de queryeditor de volgende Kusto-querytaal-query. Met deze query krijgt u het beleidsgebruik per bewerking in de afgelopen x dagen. De standaardduur is ingesteld op 90 dagen (90d). Zoals u ziet, is de query alleen gericht op de bewerking waarvoor een token/code is uitgegeven door beleid.

AuditLogs | where TimeGenerated > ago(90d) | where OperationName contains "issue" | extend UserId=extractjson("$.[0].id",tostring(TargetResources)) | extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails)) | summarize SignInCount = count() by Policy, OperationName | order by SignInCount desc nulls lastSelecteer Uitvoeren. De queryresultaten worden onderaan het scherm weergegeven.

Als u de query wilt opslaan voor later gebruik, selecteert u Opslaan.

Vul de volgende gegevens in:

- Naam: voer de naam van uw query in.

- Opslaan als: selecteer

query. - Categorie: selecteer

Log.

Selecteer Opslaan.

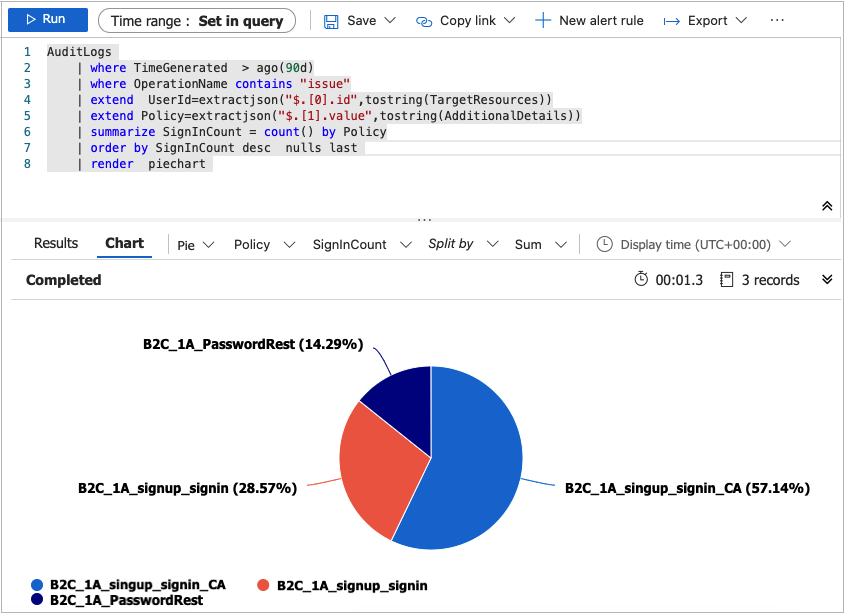

U kunt uw query ook wijzigen zodat de gegevens worden gevisualiseerd. Dit doet u met behulp van de operator render.

AuditLogs

| where TimeGenerated > ago(90d)

| where OperationName contains "issue"

| extend UserId=extractjson("$.[0].id",tostring(TargetResources))

| extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails))

| summarize SignInCount = count() by Policy

| order by SignInCount desc nulls last

| render piechart

Zie de SIEM GitHub-opslagplaats van Azure AD B2C voor meer samples.

6.2 Een werkmap maken

Werkmappen bieden een flexibel canvas voor gegevensanalyse en het maken van uitgebreide visuele rapporten in Azure Portal. Ze stellen u in staat om meerdere gegevensbronnen uit Azure aan te boren en deze te combineren tot uniforme interactieve ervaringen. Zie Azure Monitor-werkmappen voor meer informatie.

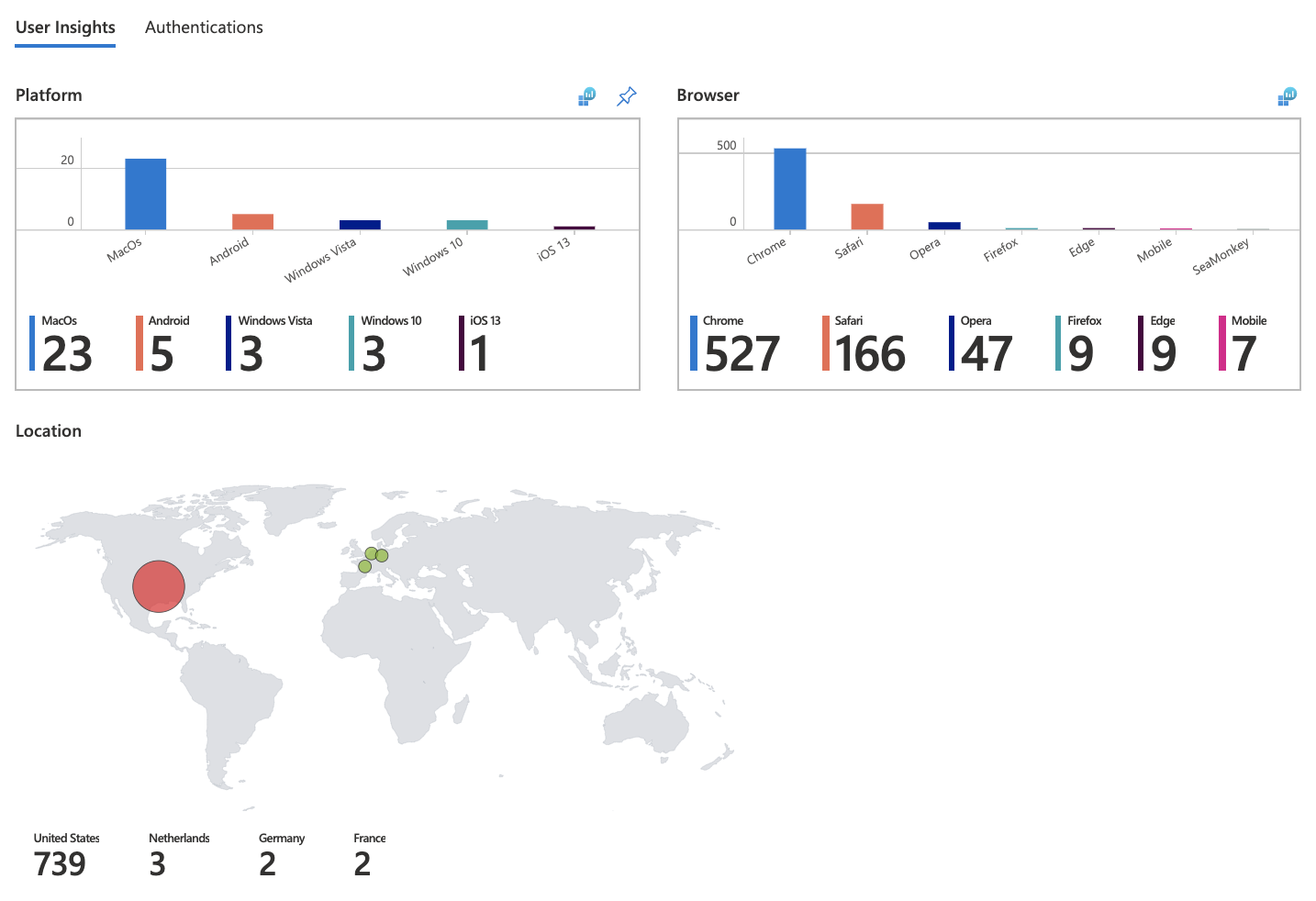

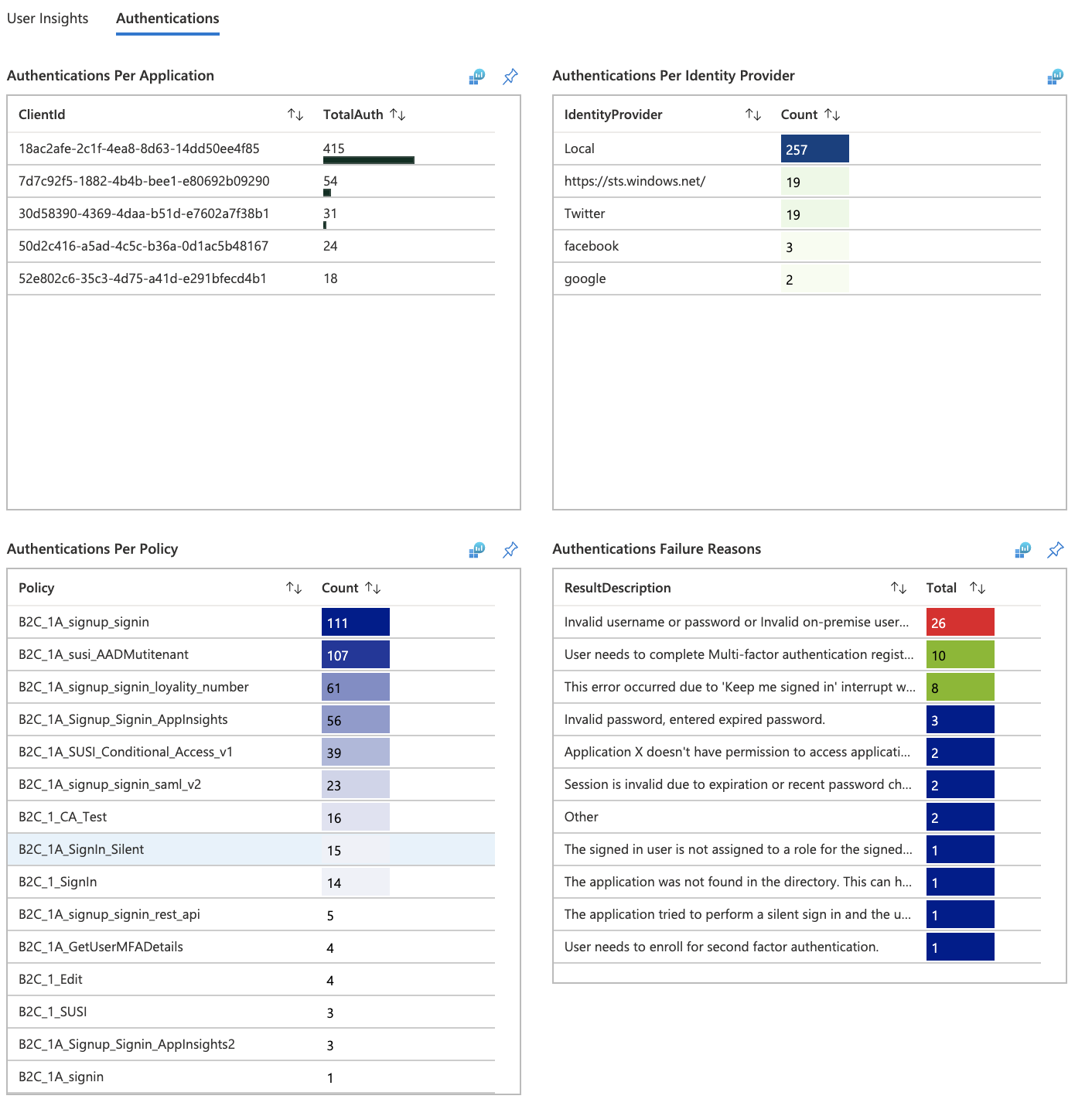

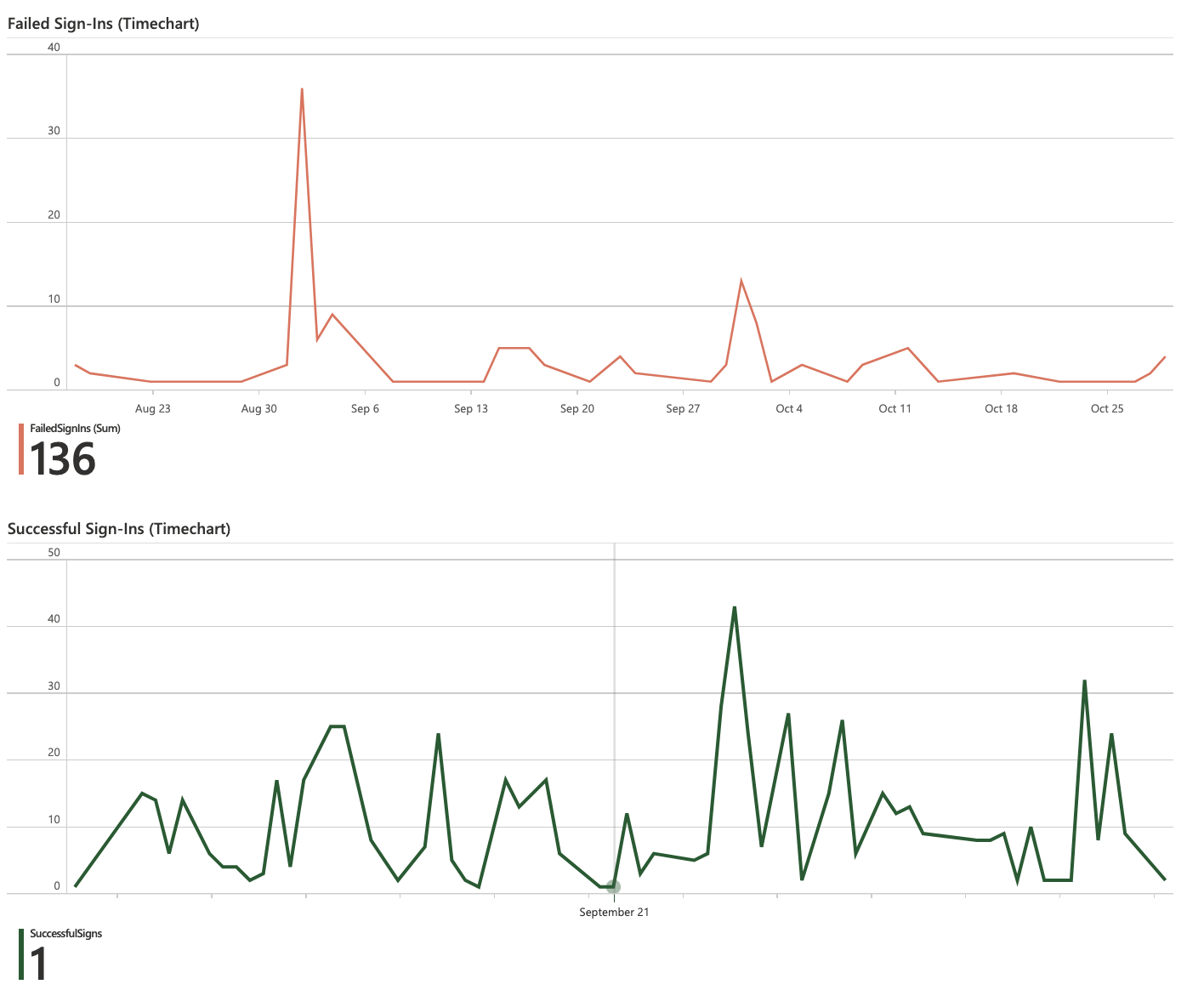

Volg de onderstaande instructies om een nieuwe werkmap te maken met behulp van een sjabloon uit de JSON-galerie. Deze werkmap biedt de dashboards Gebruikersinzichten en Verificatie voor Azure AD B2C-tenants.

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Microsoft Entra ID-tenant in het menu Mappen en abonnementen.

Selecteer in het venster Log Analytics-werkruimte de optie Werkmappen.

Selecteer op de werkbalk + Nieuw om een nieuwe werkmap te maken.

Selecteer op de pagina Nieuwe werkmap de Geavanceerde editor met behulp van de optie </> op de werkbalk.

Selecteer Galeriesjabloon.

Vervang de JSON in Galeriesjabloon door de inhoud van Azure AD B2C-basiswerkmap:

Pas de sjabloon toe met behulp van de knop Toepassen.

Selecteer de knop Klaar met bewerken op de werkbalk om het bewerken van de werkmap te voltooien.

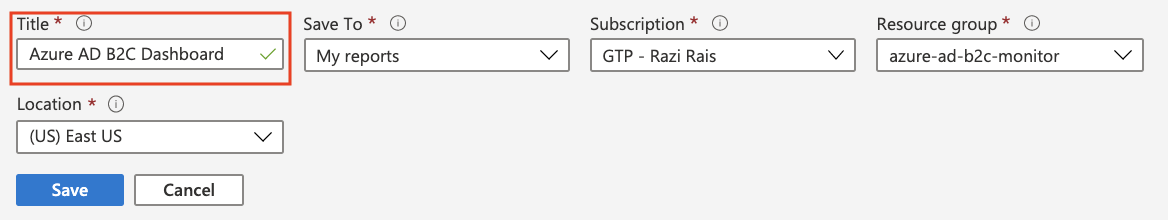

Sla de werkmap ten slotte op met behulp van de knop Opslaan op de werkbalk.

Geef een Titel op, zoals Azure AD B2C-dashboard.

Selecteer Opslaan.

In de werkmap worden rapporten weergegeven in de vorm van een dashboard.

Waarschuwingen maken

Waarschuwingen worden gemaakt door regels voor waarschuwingen in Azure Monitor en kunnen automatisch opgeslagen query's uitvoeren of aangepaste zoekopdrachten in logboeken met regelmatige tussenpozen. U kunt waarschuwingen maken op basis van specifieke metrische prestatiegegevens of wanneer bepaalde gebeurtenissen plaatsvinden. U kunt ook waarschuwingen maken bij afwezigheid van een gebeurtenis of wanneer een aantal gebeurtenissen plaatsvindt binnen een bepaald tijdvenster. Waarschuwingen kunnen bijvoorbeeld worden gebruikt om u op de hoogte te stellen wanneer het gemiddelde aantal aanmeldingen een bepaalde drempelwaarde overschrijdt. Zie Waarschuwingen maken voor meer informatie.

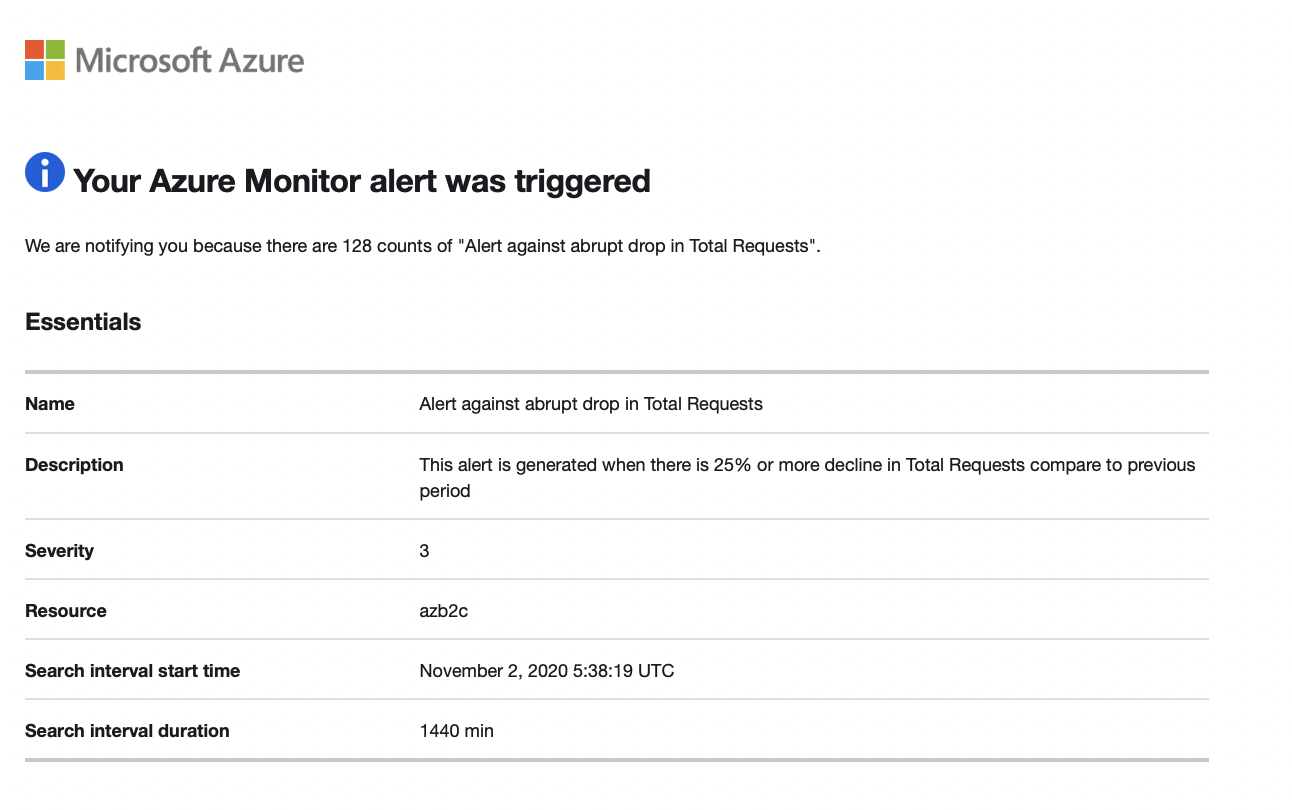

Gebruik de volgende instructies om een nieuwe Azure-waarschuwing te maken waarmee een e-mailmelding wordt verzonden wanneer het Totaal aantal aanvragen met 25 procent is gedaald ten opzichte van de vorige periode. Met deze waarschuwing wordt elke 5 minuten gezocht naar deze daling in het afgelopen uur ten opzichte van het uur ervoor. De waarschuwingen worden gemaakt met behulp van de Kusto-querytaal.

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Microsoft Entra ID-tenant in het menu Mappen en abonnementen.

In Log Analytics-werkruimte selecteert u Logboeken.

Maak een nieuwe Kusto-query met behulp van deze query.

let start = ago(2h); let end = now(); let threshold = -25; //25% decrease in total requests. AuditLogs | serialize TimeGenerated, CorrelationId, Result | make-series TotalRequests=dcount(CorrelationId) on TimeGenerated from start to end step 1h | mvexpand TimeGenerated, TotalRequests | serialize TotalRequests, TimeGenerated, TimeGeneratedFormatted=format_datetime(todatetime(TimeGenerated), 'yyyy-MM-dd [HH:mm:ss]') | project TimeGeneratedFormatted, TotalRequests, PercentageChange= ((toreal(TotalRequests) - toreal(prev(TotalRequests,1)))/toreal(prev(TotalRequests,1)))*100 | order by TimeGeneratedFormatted desc | where PercentageChange <= threshold //Trigger's alert rule if matched.Selecteer Testen om de query te testen. U ziet de resultaten als er binnen het afgelopen uur een daling van 25% of meer is in de totale aanvragen.

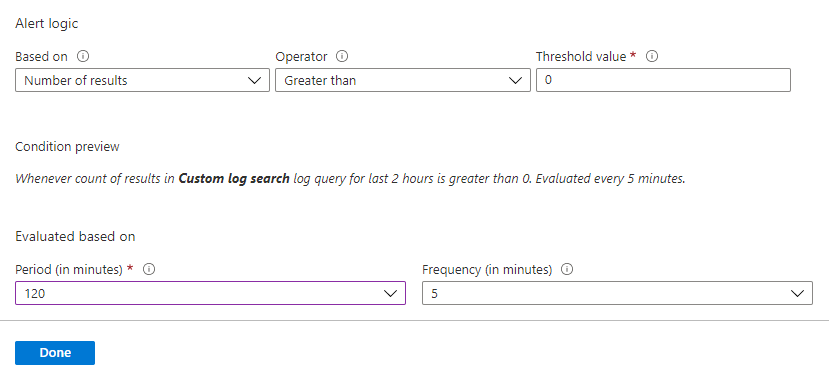

Als u een waarschuwingsregel wilt maken op basis van deze query, gebruikt u de optie + Nieuwe waarschuwingsregel die beschikbaar is op de werkbalk.

Selecteer op de pagina Een waarschuwingsregel maken de optie Voorwaardenaam

Stel op de pagina Signaallogica configureren de volgende waarden in en gebruik vervolgens de knop Gereed om de wijzigingen op te slaan.

- Waarschuwingslogica: stel Aantal resultaten in op Groter dan0.

- Evaluatie op basis van: selecteer 120 voor Periode (in minuten) en 5 voor Frequentie (in minuten)

Nadat de waarschuwing is gemaakt, gaat u naar de Log Analytics-werkruimte en selecteert u Waarschuwingen. Op deze pagina worden alle waarschuwingen weergegeven die zijn geactiveerd in de duur die is ingesteld via de optie Tijdsbereik.

Actiegroepen configureren

Voor Azure Monitor- en Service Health-waarschuwingen gebruikt u actiegroepen om gebruikers te informeren dat er een waarschuwing is geactiveerd. U kunt het verzenden van een spraakoproep, sms of e-mail opnemen, of verschillende typen geautomatiseerde acties activeren. Volg de richtlijnen in Actiegroepen maken en beheren in Azure Portal

Hier volgt een voorbeeld van een e-mailmelding met waarschuwing.

Meerdere tenants

Als u meerdere Azure AD B2C-tenantlogboeken wilt onboarden bij dezelfde Log Analytics-werkruimte (of hetzelfde Azure-opslagaccount of dezelfde Event Hub), hebt u afzonderlijke implementaties nodig met verschillende waarden voor Naam van MSP-aanbieding. Zorg ervoor dat uw Log Analytics-werkruimte zich in dezelfde resourcegroep bevindt als de werkruimte die u hebt geconfigureerd in Een resourcegroep maken of kiezen.

Wanneer u met meerdere Log Analytics-werkruimten werkt, gebruikt u Query voor meerdere werkruimten om query's te maken die in meerdere werkruimten werken. Met de volgende query wordt bijvoorbeeld een join uitgevoerd van twee auditlogboeken van verschillende tenants op basis van dezelfde categorie (bijvoorbeeld verificatie):

workspace("AD-B2C-TENANT1").AuditLogs

| join workspace("AD-B2C-TENANT2").AuditLogs

on $left.Category== $right.Category

De gegevensretentieperiode wijzigen

Azure Monitor-logboeken zijn ontworpen voor schaling en ondersteunen het verzamelen, indexeren en opslaan van enorme hoeveelheden gegevens per dag vanuit elke bron in uw onderneming of die is geïmplementeerd in Azure. Logboeken worden standaard 30 dagen bewaard, maar de retentieduur kan worden verhoogd tot maximaal twee jaar. Ontdek hoe u gebruik en kosten van Azure Monitor-logboeken beheert. Nadat u de prijscategorie hebt geselecteerd, kunt u De gegevensretentieperiode wijzigen.

Bewakingsgegevensverzameling uitschakelen

Als u het verzamelen van logboeken naar uw Log Analytics-werkruimte wilt stoppen, verwijdert u de diagnostische instellingen die u hebt gemaakt. Er worden nog steeds kosten in rekening gebracht voor het bewaren van logboekgegevens die u al in uw werkruimte hebt verzameld. Als u de bewakingsgegevens die u hebt verzameld niet meer nodig hebt, kunt u uw Log Analytics-werkruimte en de resourcegroep die u hebt gemaakt voor Azure Monitor verwijderen. Als u de Log Analytics-werkruimte verwijdert, worden alle gegevens in de werkruimte verwijderd en voorkomt u dat er extra kosten voor gegevensretentie in rekening worden gebracht.

Log Analytics-werkruimte en -resourcegroep verwijderen

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Microsoft Entra ID-tenant in het menu Mappen en abonnementen.

- Kies de resourcegroep die de Log Analytics-werkruimte bevat. In dit voorbeeld wordt een resourcegroep met de naam azure-ad-b2c-monitor en een Log Analytics-werkruimte met de naam

AzureAdB2Cgebruikt. - Verwijder de Log Analytics-werkruimte.

- Selecteer de knop Verwijderen om de resourcegroep te verwijderen.

Volgende stappen

Ontdek meer samples in de SIEM-galerie van Azure AD B2C.

Zie Zelfstudie: Resourcelogboeken van een Azure-resource verzamelen en analyseren voor meer informatie over het toevoegen en configureren van diagnostische instellingen in Azure Monitor.