Vijf stappen voor het integreren van uw apps met Microsoft Entra ID

Leer hoe u uw toepassingen integreert met Microsoft Entra ID, een cloudservice voor identiteits- en toegangsbeheer (IAM). Organisaties gebruiken Microsoft Entra ID voor veilige verificatie en autorisatie, zodat klanten, partners en werknemers toegang hebben tot toepassingen.

Met Microsoft Entra ID maken functies zoals voorwaardelijke toegang, Meervoudige verificatie van Microsoft Entra, eenmalige aanmelding (SSO) en toepassingsinrichting identiteits- en toegangsbeheer eenvoudiger te beheren en veiliger.

Meer informatie:

- Wat is voorwaardelijke toegang?

- Hoe het werkt: Meervoudige verificatie van Microsoft Entra

- Naadloze eenmalige aanmelding van Microsoft Entra

- Wat is app-inrichting in Microsoft Entra ID?

Als uw bedrijf een Microsoft 365-abonnement heeft, gebruikt u waarschijnlijk de Microsoft Entra-id. U kunt echter Microsoft Entra ID voor toepassingen gebruiken. Als u toepassingsbeheer, identiteitsbeheerfuncties, hulpprogramma's en beleidsregels voor uw app-portfolio centraliseert. Het voordeel is een uniforme oplossing die de beveiliging verbetert, de kosten verlaagt, de productiviteit verhoogt en naleving mogelijk maakt. Daarnaast is er externe toegang tot on-premises apps.

Meer informatie:

- Uw identiteitsinfrastructuur voor Microsoft 365 implementeren

- Wat is toepassingsbeheer in Microsoft Entra ID?

Microsoft Entra-id voor nieuwe toepassingen

Wanneer uw bedrijf nieuwe toepassingen aanschaft, voegt u deze toe aan de Microsoft Entra-tenant. Stel een bedrijfsbeleid in voor het toevoegen van nieuwe apps aan Microsoft Entra-id.

Zie: Quickstart: Een bedrijfstoepassing toevoegen

Microsoft Entra ID heeft een galerie met geïntegreerde toepassingen om eenvoudig aan de slag te gaan. Voeg een galerie-app toe aan uw Microsoft Entra-organisatie (zie de vorige koppeling) en kom meer te weten over het integreren van SaaS-zelfstudies (Software as a Service).

Zie: Zelfstudies voor het integreren van SaaS-toepassingen met Microsoft Entra ID

Zelfstudies voor integratie

Gebruik de volgende zelfstudies voor meer informatie over het integreren van algemene hulpprogramma's met Eenmalige aanmelding (SSO) van Microsoft Entra.

- Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met ServiceNow

- Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met Workday

- Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met Salesforce

- Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met AWS Single-Account Access

- Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met Slack

Apps die niet in de galerie worden weergegeven

U kunt toepassingen integreren die niet worden weergegeven in de galerie, inclusief toepassingen in uw organisatie of toepassingen van derden van leveranciers. Dien een aanvraag in om uw app te publiceren in de galerie. Zie Apps integreren die uw ontwikkelaars bouwen voor meer informatie over het integreren van apps die u intern ontwikkelt.

Meer informatie:

- Quickstart: Bedrijfstoepassingen weergeven

- Een aanvraag indienen om uw toepassing te publiceren in de microsoft Entra-toepassingsgalerie

Toepassingsgebruik bepalen en integratie prioriteren

Ontdek de toepassingen die werknemers gebruiken en geef prioriteit aan het integreren van de apps met Microsoft Entra ID. Gebruik de Microsoft Defender voor Cloud Apps Cloud Discovery-hulpprogramma's om apps te detecteren en beheren die niet worden beheerd door uw IT-team. Microsoft Defender voor Eindpunt (voorheen bekend als Microsoft Defender voor Eindpunt) vereenvoudigt en breidt het detectieproces uit.

Meer informatie:

Gebruik bovendien de Active Directory Federation Services (AD FS) in Azure Portal om AD FS-apps in uw organisatie te detecteren. Ontdek unieke gebruikers die zich hebben aangemeld bij de apps en bekijk informatie over integratiecompatibiliteit.

Zie: Bekijk het activiteitenrapport van de toepassing

Toepassingsmigratie

Nadat u apps in uw omgeving hebt gedetecteerd, geeft u prioriteit aan de apps die u wilt migreren en integreren. Houd rekening met de volgende parameters:

- Apps die het vaakst worden gebruikt

- Riskante apps

- Apps die uit bedrijf moeten worden genomen, dus niet in migratie

- Apps die on-premises blijven

Zie: Bronnen voor het migreren van toepassingen naar Microsoft Entra-id

Apps en id-providers integreren

Tijdens de detectie zijn er mogelijk toepassingen die niet worden bijgehouden door het IT-team, waardoor beveiligingsproblemen kunnen ontstaan. Sommige toepassingen gebruiken alternatieve identiteitsoplossingen, waaronder AD FS of andere id-providers (IDP's). U wordt aangeraden identiteits- en toegangsbeheer samen te voegen. Voordelen zijn onder meer:

- On-premises gebruikersset-, verificatie- en IdP-licentiekosten verminderen

- Lagere administratieve overhead met gestroomlijnd identiteits- en toegangsbeheerproces

- Eenmalige aanmelding (SSO) toegang tot toepassingen inschakelen in de Mijn apps-portal

- Identiteitsbeveiliging en voorwaardelijke toegang gebruiken om gegevens uit app-gebruik te vergroten en voordelen uit te breiden naar onlangs toegevoegde apps

Bewustzijn van app-eigenaar

Als u de integratie van apps met Microsoft Entra ID wilt beheren, gebruikt u het volgende materiaal voor de kennis en interesse van toepassingseigenaars. Pas het materiaal aan met uw huisstijl.

U kunt het volgende downloaden:

- Zip-bestand: Bewerkbare Integratie van Microsoft Entra-app met één pagina

- Microsoft PowerPoint-presentatie: Richtlijnen voor integratie van Microsoft Entra-toepassingen

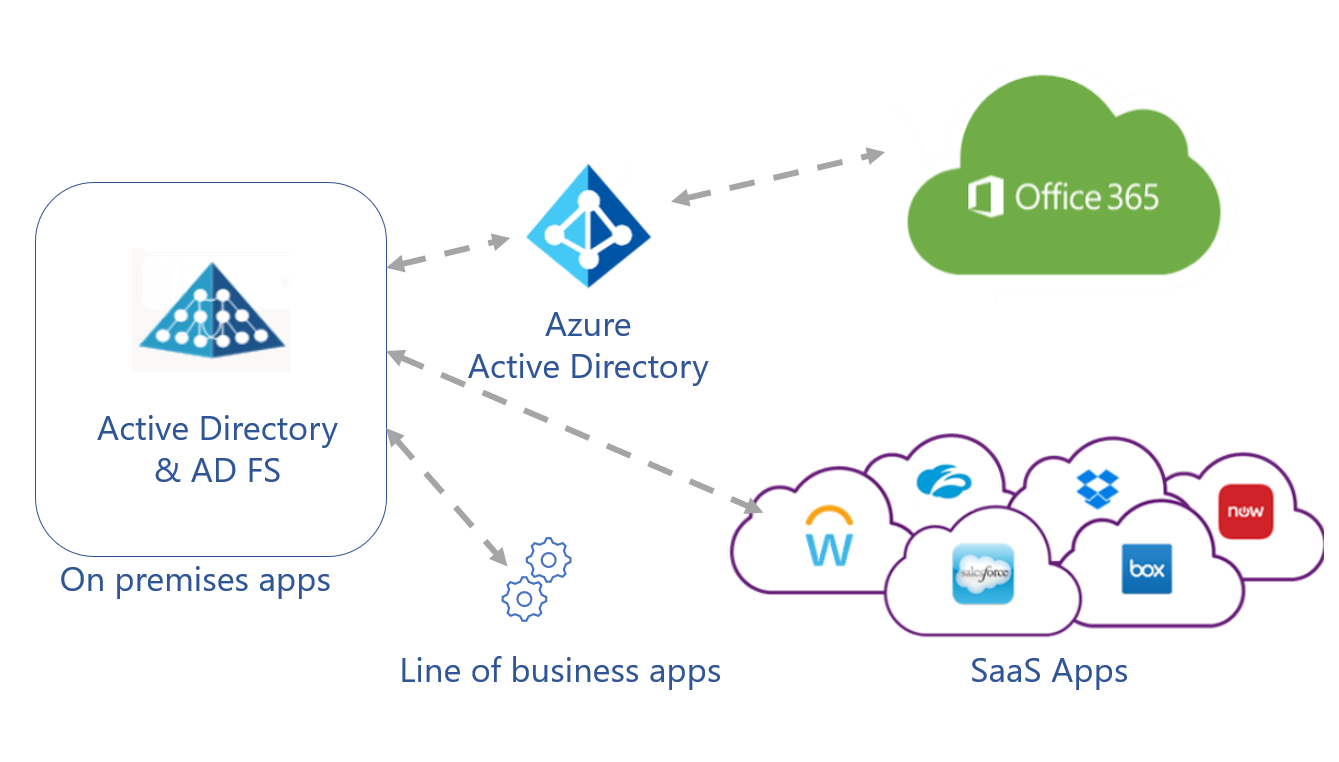

Active Directory Federation Services

Evalueer het gebruik van AD FS voor verificatie met SaaS-apps, LOB-apps (Line-Of-Business), ook Microsoft 365- en Microsoft Entra-apps.

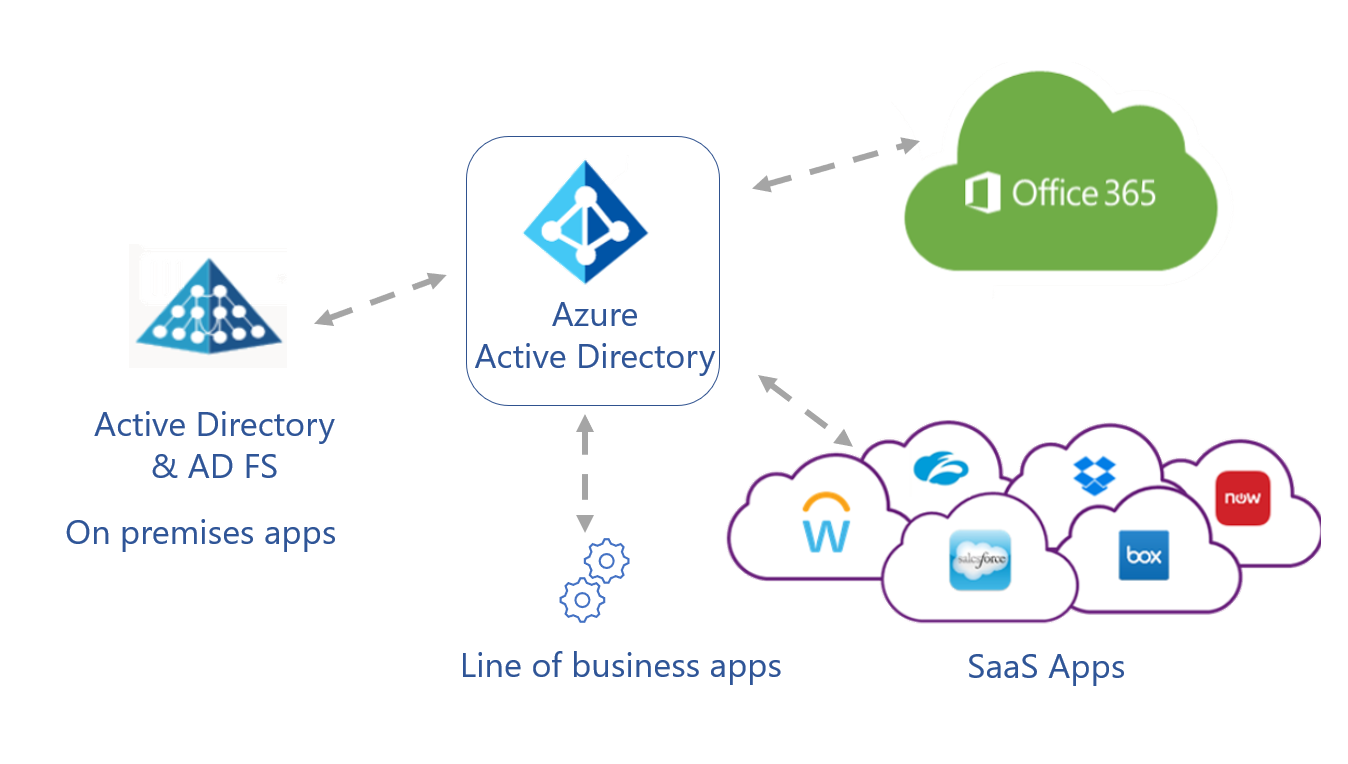

Verbeter de configuratie die in het vorige diagram wordt geïllustreerd door toepassingsverificatie naar Microsoft Entra-id te verplaatsen. Schakel aanmelding in voor apps en vereenvoudig toepassingsdetectie met de Mijn apps-portal.

Meer informatie:

- Toepassingsverificatie verplaatsen naar Microsoft Entra-id

- Aanmelden en apps starten vanuit de Mijn apps-portal

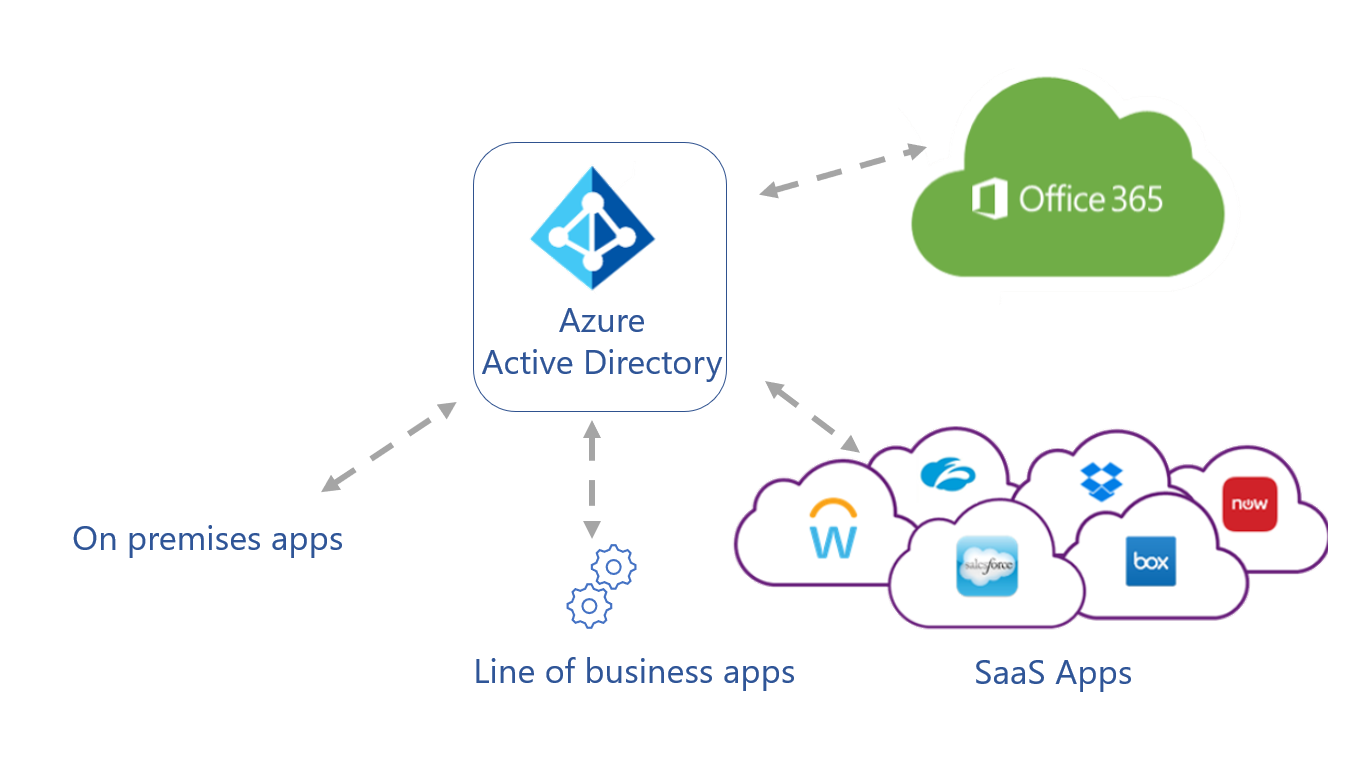

Zie het volgende diagram van app-verificatie vereenvoudigd door Microsoft Entra ID.

Nadat Microsoft Entra ID de centrale IdP is, kunt u mogelijk AD FS stoppen.

U kunt apps migreren die gebruikmaken van een andere cloud-idP. Uw organisatie heeft mogelijk meerdere IAM-oplossingen (Identity Access Management). Migreren naar één Microsoft Entra-infrastructuur kan afhankelijkheden van IAM-licenties en infrastructuurkosten verminderen. Als u hebt betaald voor Microsoft Entra ID met Microsoft 365-licenties, hoeft u waarschijnlijk geen andere IAM-oplossing te kopen.

On-premises toepassingen integreren

Normaal gesproken is toegang tot toepassingsbeveiliging ingeschakeld tijdens een verbinding met een bedrijfsnetwerk. Organisatie verleent echter toegang tot apps voor klanten, partners en/of werknemers, ongeacht de locatie. toepassingsproxy Service in Microsoft Entra verbindt on-premises apps met Microsoft Entra ID en vereist geen randservers of meer infrastructuur.

Zie: Microsoft Entra-toepassingsproxy gebruiken om on-premises apps te publiceren voor externe gebruikers

In het volgende diagram ziet u toepassingsproxy Service die een gebruikersaanvraag verwerkt.

Zie: Zelfstudie: Een on-premises toepassing toevoegen voor externe toegang via toepassingsproxy in Microsoft Entra ID

Integreer bovendien toepassingsleveringscontrollers zoals F5 BIG-IP APM of Zscaler Private Access met Microsoft Entra ID. Voordelen zijn moderne verificatie en identiteitsbeheer, verkeersbeheer en beveiligingsfuncties. We noemen deze oplossing veilige hybride toegang.

Zie: Hybride toegang beveiligen: Verouderde apps beveiligen met Microsoft Entra-id

Voor de volgende services zijn er zelfstudies voor Microsoft Entra-integratie.

- Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met Akamai

- Zelfstudie: Microsoft Entra SSO-integratie met Citrix ADC Security Assertion Markup Language (SAML) Verbinding maken or voor Microsoft Entra ID (Kerberos-verificatie)

- Voorheen bekend als Citrix NetScaler

- F5 BIG-IP integreren met Microsoft Entra ID

- Zelfstudie: Zscaler Private Access (ZPA) integreren met Microsoft Entra ID

Apps integreren die uw ontwikkelaars bouwen

Gebruik voor de apps van uw ontwikkelaars het Microsoft Identity Platform voor verificatie en autorisatie. Geïntegreerde toepassingen worden geregistreerd en beheerd, net als andere apps in uw portfolio.

Meer informatie:

- Documentatie voor Microsoft Identity Platform

- Snelstart: Een toepassing registreren op het Microsoft-identiteitsplatform

Ontwikkelaars kunnen het platform gebruiken voor interne en klantgerichte apps. Gebruik bijvoorbeeld Microsoft Authentication Libraries (MSAL) om meervoudige verificatie en beveiliging in te schakelen voor toegang tot apps.

Meer informatie:

- Overzicht van de Microsoft Authentication Library (MSAL)

- Codevoorbeelden voor Microsoft Identity Platform

- Video: Overzicht van de Microsoft identity platform voor ontwikkelaars (33:54)

Volgende stap

Bronnen voor het migreren van toepassingen naar Microsoft Entra ID