Microsoft Entra SAML-tokenversleuteling configureren

Notitie

Tokenversleuteling is een Microsoft Entra ID P1- of P2-functie. Zie Microsoft Entra-prijzen voor meer informatie over Microsoft Entra-edities, -functies en -prijzen.

Met SAML-tokenversleuteling kunt u versleutelde SAML-asserties gebruiken met een toepassing die dit ondersteunt. Wanneer deze is geconfigureerd voor een toepassing, versleutelt Microsoft Entra ID de SAML-asserties die worden verzonden voor die toepassing met behulp van de openbare sleutel die is verkregen uit een certificaat dat is opgeslagen in Microsoft Entra-id. De toepassing moet de overeenstemmende persoonlijke sleutel gebruiken om het token te ontsleutelen voordat het kan worden gebruikt als bewijs van verificatie voor de aangemelde gebruiker.

Het versleutelen van de SAML-asserties tussen Microsoft Entra ID en de toepassing biedt extra zekerheid dat de inhoud van het token niet kan worden onderschept en dat er inbreuk is op persoonlijke of bedrijfsgegevens.

Zelfs zonder tokenversleuteling worden Microsoft Entra SAML-tokens nooit in het netwerk doorgegeven. Microsoft Entra ID vereist dat tokenaanvraag-/antwoorduitwisselingen plaatsvinden via versleutelde HTTPS/TLS-kanalen, zodat communicatie tussen de IDP, browser en toepassing plaatsvindt via versleutelde koppelingen. Houd rekening met de waarde van de tokenversleuteling voor uw situatie in vergelijking met de overhead voor het beheren van meer certificaten.

Als u tokenversleuteling wilt configureren, moet u een X.509-certificaatbestand uploaden dat de openbare sleutel bevat naar het Microsoft Entra-toepassingsobject dat de toepassing vertegenwoordigt. Als u het X.509-certificaat wilt verkrijgen, kunt u het downloaden van de toepassing zelf of ophalen van de leverancier van de toepassing in gevallen waarin de leverancier van de toepassing versleutelingssleutels verstrekt of in gevallen waarin de toepassing verwacht dat u een persoonlijke sleutel opgeeft, kan deze worden gemaakt met behulp van cryptografieprogramma's, het persoonlijke sleutelgedeelte dat is geüpload naar het sleutelarchief van de toepassing en het overeenkomende openbare-sleutelcertificaat dat is geüpload naar Microsoft Entra-id.

Microsoft Entra ID maakt gebruik van AES-256 om de SAML-assertiegegevens te versleutelen.

Vereisten

Voor het configureren van SAML-tokenversleuteling hebt u het volgende nodig:

- Een Microsoft Entra-gebruikersaccount. Als u dat nog niet hebt, kunt u gratis een account maken.

- Een van de volgende rollen: Globale beheerder, Cloudtoepassingsbeheerder, Toepassingsbeheerder of eigenaar van de service-principal.

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

De SAML-tokenversleuteling voor bedrijfstoepassingen configureren

In deze sectie wordt beschreven hoe u de SAML-tokenversleuteling van de bedrijfstoepassing configureert. Toepassingen die zijn ingesteld vanaf de blade Bedrijfstoepassingen in het Microsoft Entra-beheercentrum, hetzij vanuit de toepassingsgalerie of een niet-galerie-app. Voor toepassingen die zijn geregistreerd via App-registraties moet u de Geregistreerde toepassing SAML-tokenversleuteling richtlijnen volgen.

Voer de volgende stappen uit om de SAML-tokenversleuteling van bedrijfstoepassingen te configureren:

Haal een openbaar sleutelcertificaat op dat overeenstemt met een persoonlijke sleutel die is geconfigureerd in de toepassing.

Maak een asymmetrisch sleutelpaar dat moet worden gebruikt voor versleuteling. Of, als de toepassing een openbare sleutel levert die moet worden gebruikt voor versleuteling, volgt u de instructies van de toepassing om het X.509-certificaat te downloaden.

De openbare sleutel moet worden opgeslagen in een X.509-certificaatbestand in de .cer-indeling. U kunt de inhoud van het certificaatbestand naar een teksteditor kopiëren en opslaan als een .cer-bestand. Het certificaatbestand mag alleen de openbare sleutel en niet de persoonlijke sleutel bevatten.

Als de toepassing een sleutel gebruikt die u voor uw exemplaar maakt, volgt u de instructies van uw toepassing voor het installeren van de persoonlijke sleutel die door de toepassing wordt gebruikt om tokens van uw Microsoft Entra-tenant te ontsleutelen.

Voeg het certificaat toe aan de toepassingsconfiguratie in Microsoft Entra-id.

Tokenversleuteling configureren in het Microsoft Entra-beheercentrum

U kunt het openbare certificaat toevoegen aan uw toepassingsconfiguratie in het Microsoft Entra-beheercentrum.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Alle toepassingen.

Voer de naam van de bestaande toepassing in het zoekvak in en selecteer vervolgens de toepassing in de zoekresultaten.

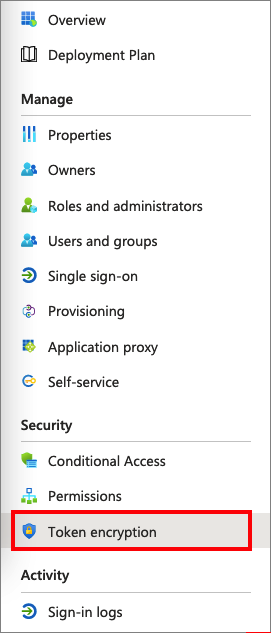

Selecteer tokenversleuteling op de pagina van de toepassing.

Notitie

De optie Tokenversleuteling is alleen beschikbaar voor SAML-toepassingen die zijn ingesteld vanaf de blade Bedrijfstoepassingen in het Microsoft Entra-beheercentrum, hetzij vanuit de toepassingsgalerie of een niet-galerie-app. Voor andere toepassingen is deze menuoptie uitgeschakeld.

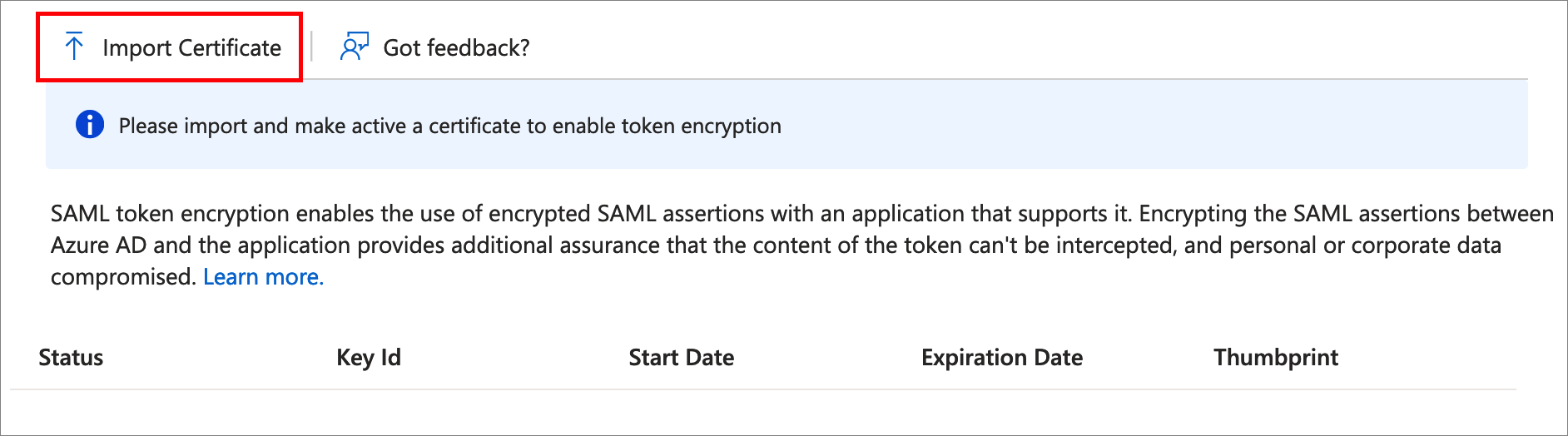

Op de pagina Tokenversleuteling, selecteert u Certificaat importeren om het .cer-bestand te importeren dat uw openbare X.509-certificaat bevat.

Zodra het certificaat is geïmporteerd en de persoonlijke sleutel is geconfigureerd voor gebruik aan de toepassingszijde, activeert u de versleuteling door ... te selecteren naast de vingerafdrukstatus en vervolgens Tokenversleuteling activeren in de opties in de vervolgkeuzelijst.

Selecteer Ja om de activering van het tokenversleutelingscertificaat te bevestigen.

Controleer of de SAML-asserties zijn versleuteld die voor de toepassing zijn verzonden.

Tokenversleuteling deactiveren in het Microsoft Entra-beheercentrum

Ga in het Microsoft Entra-beheercentrum naar Identity>Applications Enterprise-toepassingen>>Alle toepassingen en selecteer vervolgens de toepassing waarvoor SAML-tokenversleuteling is ingeschakeld.

Selecteer Tokenversleuteling op de pagina van de toepassing. Zoek het certificaat en selecteer vervolgens de optie ... om het vervolgkeuzemenu weer te geven.

Selecteer Tokenversleuteling deactiveren.

De SAML-tokenversleuteling voor geregistreerde toepassingen configureren

In deze sectie wordt beschreven hoe u de SAML-tokenversleuteling van de geregistreerde toepassing kunt configureren. Toepassingen die zijn ingesteld vanaf de blade App-registraties in het Microsoft Entra-beheercentrum. Volg voor de bedrijfstoepassingen de richtlijnen voor SAML-tokenversleuteling voor bedrijfstoepassingen configureren.

Versleutelingscertificaten worden opgeslagen op het toepassingsobject in Microsoft Entra ID met een encrypt gebruikstag. U kunt meerdere versleutelingscertificaten configureren en de certificaten die actief zijn voor het versleutelen van tokens worden geïdentificeerd door het tokenEncryptionKeyID kenmerk.

U hebt de object-id van de toepassing nodig om de tokenversleuteling te configureren met behulp van Microsoft Graph API of PowerShell. U kunt deze waarde programmatisch vinden of door naar de pagina Eigenschappen van de toepassing te gaan in het Microsoft Entra-beheercentrum en de waarde van de object-id te noteren.

Wanneer u een keyCredential configureert met Graph, PowerShell of in het toepassingsmanifest moet u een GUID genereren die moet worden gebruikt voor de keyId.

Voer de volgende stappen uit om tokenversleuteling te configureren voor een toepassingsregistratie:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Identiteitstoepassingen>> App-registraties> Alle toepassingen.

Voer de naam van de bestaande toepassing in het zoekvak in en selecteer vervolgens de toepassing in de zoekresultaten.

Selecteer Manifest op de pagina van de toepassing om het toepassingsmanifest te bewerken.

In het volgende voorbeeld ziet u een toepassingsmanifest dat is geconfigureerd met twee versleutelingscertificaten en waarbij de tweede is geselecteerd als de actieve manifest met behulp van de tokenEncryptionKeyId.

{ "id": "3cca40e2-367e-45a5-8440-ed94edd6cc35", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "cb2df8fb-63c4-4c35-bba5-3d659dd81bf1", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "8be4cb65-59d9-404a-a6f5-3d3fb4030351", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "U5nPphbMduDmr3c9Q3p0msqp6eEI=", "endDate": "2039-12-31T23:59:59Z", "keyId": "6b9c6e80-d251-43f3-9910-9f1f0be2e851", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "6b9c6e80-d251-43f3-9910-9f1f0be2e851" }

Volgende stappen

- Ontdek hoe Microsoft Entra ID gebruikmaakt van het SAML-protocol

- Meer informatie over de indeling, beveiligingskenmerken en inhoud van SAML-tokens in Microsoft Entra ID