End-to-end-TLS configureren met Application Gateway met behulp van de portal

In dit artikel wordt beschreven hoe u Azure Portal gebruikt om end-to-end TLS-versleuteling (Transport Layer Security), voorheen SSL-versleuteling (Secure Sockets Layer) te configureren via Azure-toepassing Gateway v1 SKU.

Notitie

Application Gateway v2 SKU vereist vertrouwde basiscertificaten voor het inschakelen van end-to-end-configuratie.

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Voordat u begint

Als u end-to-end TLS wilt configureren met een toepassingsgateway, hebt u een certificaat voor de gateway nodig. Certificaten zijn ook vereist voor de back-endservers. Het gatewaycertificaat wordt gebruikt om een symmetrische sleutel af te leiden in overeenstemming met de TLS-protocolspecificatie. De symmetrische sleutel wordt vervolgens gebruikt voor het versleutelen en ontsleutelen van het verkeer dat naar de gateway wordt verzonden.

Voor end-to-end TLS-versleuteling moeten de juiste back-endservers zijn toegestaan in de toepassingsgateway. Als u deze toegang wilt toestaan, uploadt u het openbare certificaat van de back-endservers, ook wel verificatiecertificaten (v1) of vertrouwde basiscertificaten (v2) genoemd, naar de toepassingsgateway. Door het certificaat toe te voegen, zorgt u ervoor dat de toepassingsgateway alleen communiceert met bekende back-endinstanties. Met deze configuratie wordt end-to-end communicatie verder beveiligd.

Belangrijk

Als u een foutbericht ontvangt voor het back-endservercertificaat, controleert u of de algemene naam van het front-endcertificaat (CN) overeenkomt met de CN van het back-endcertificaat. Zie Het vertrouwde basiscertificaat komt niet overeen voor meer informatie

Zie Overzicht van TLS-beëindiging en end-to-end TLS met Application Gateway voor meer informatie.

Een nieuwe toepassingsgateway maken met end-to-end TLS

Als u een nieuwe toepassingsgateway wilt maken met end-to-end TLS-versleuteling, moet u eerst TLS-beëindiging inschakelen tijdens het maken van een nieuwe toepassingsgateway. Met deze actie schakelt u TLS-versleuteling in voor communicatie tussen de client en de toepassingsgateway. Vervolgens moet u de certificaten voor de back-endservers in de HTTP-instellingen op de lijst veilige geadresseerden plaatsen. Deze configuratie maakt TLS-versleuteling mogelijk voor communicatie tussen de toepassingsgateway en de back-endservers. Dit zorgt voor end-to-end TLS-versleuteling.

TLS-beëindiging inschakelen tijdens het maken van een nieuwe toepassingsgateway

Zie TLS-beëindiging inschakelen tijdens het maken van een nieuwe toepassingsgateway voor meer informatie.

Verificatie/basiscertificaten van back-endservers toevoegen

Selecteer Alle resources en vervolgens myAppGateway.

Selecteer HTTP-instellingen in het menu aan de linkerkant. Azure heeft automatisch een standaard-HTTP-instelling gemaakt, appGatewayBackendHttp Instellingen, toen u de toepassingsgateway maakte.

Selecteer appGatewayBackendHttp Instellingen.

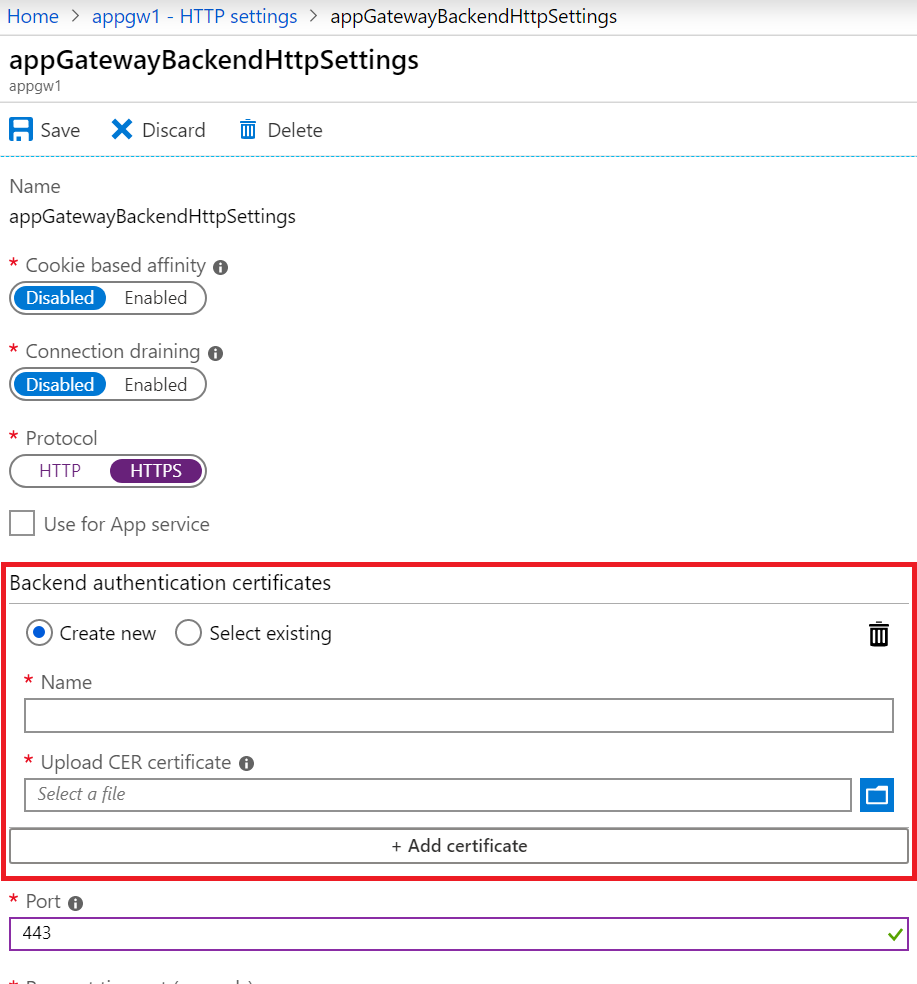

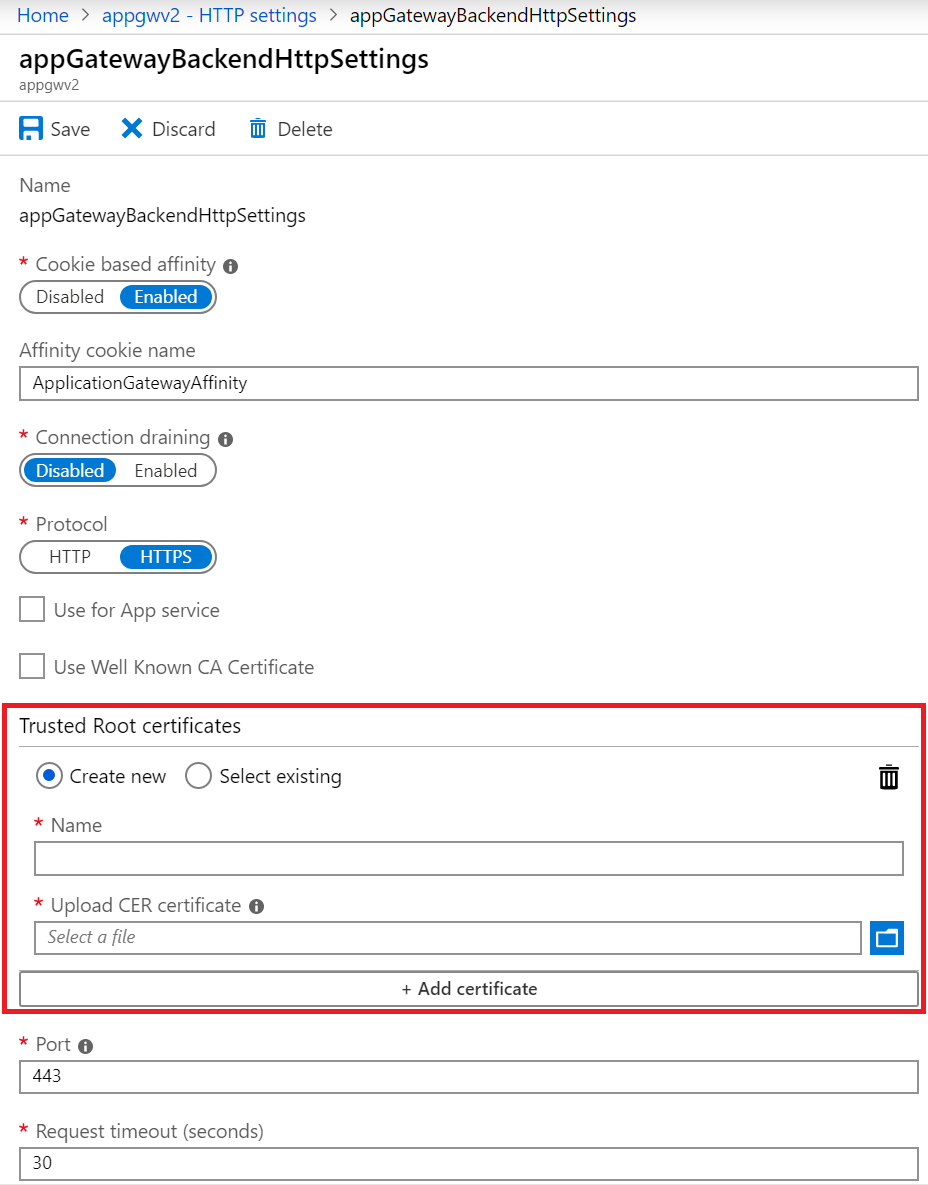

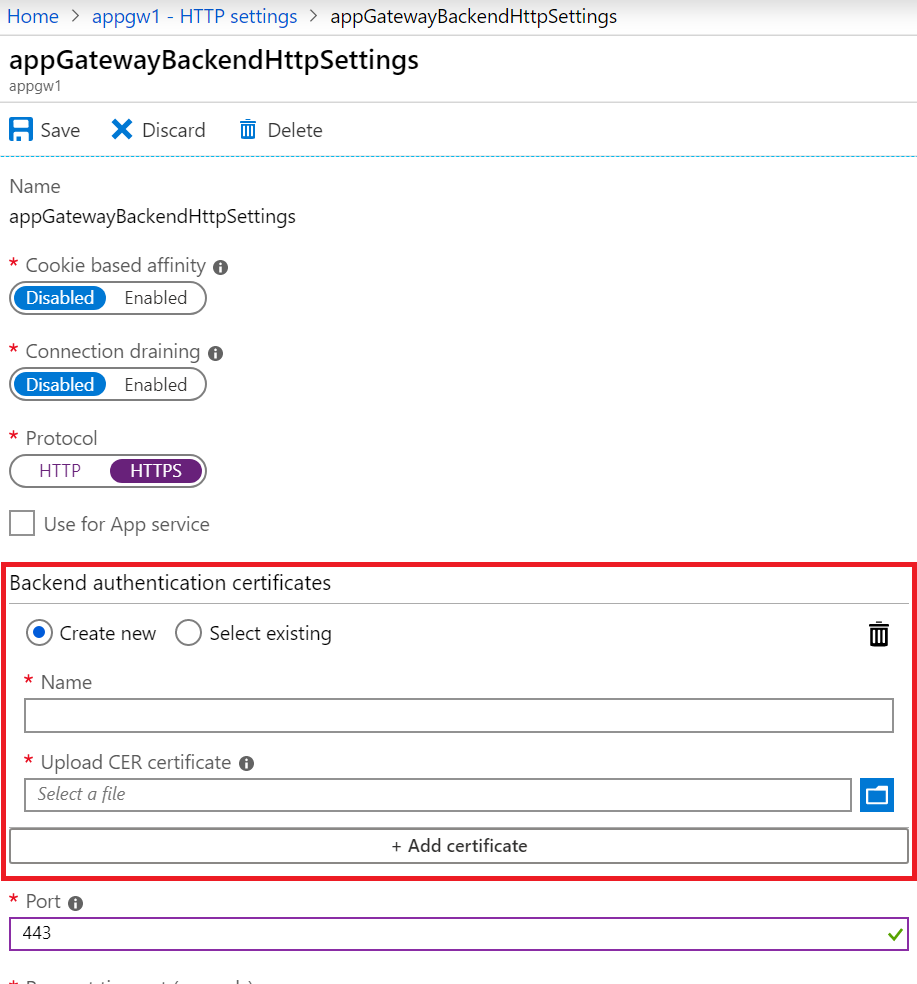

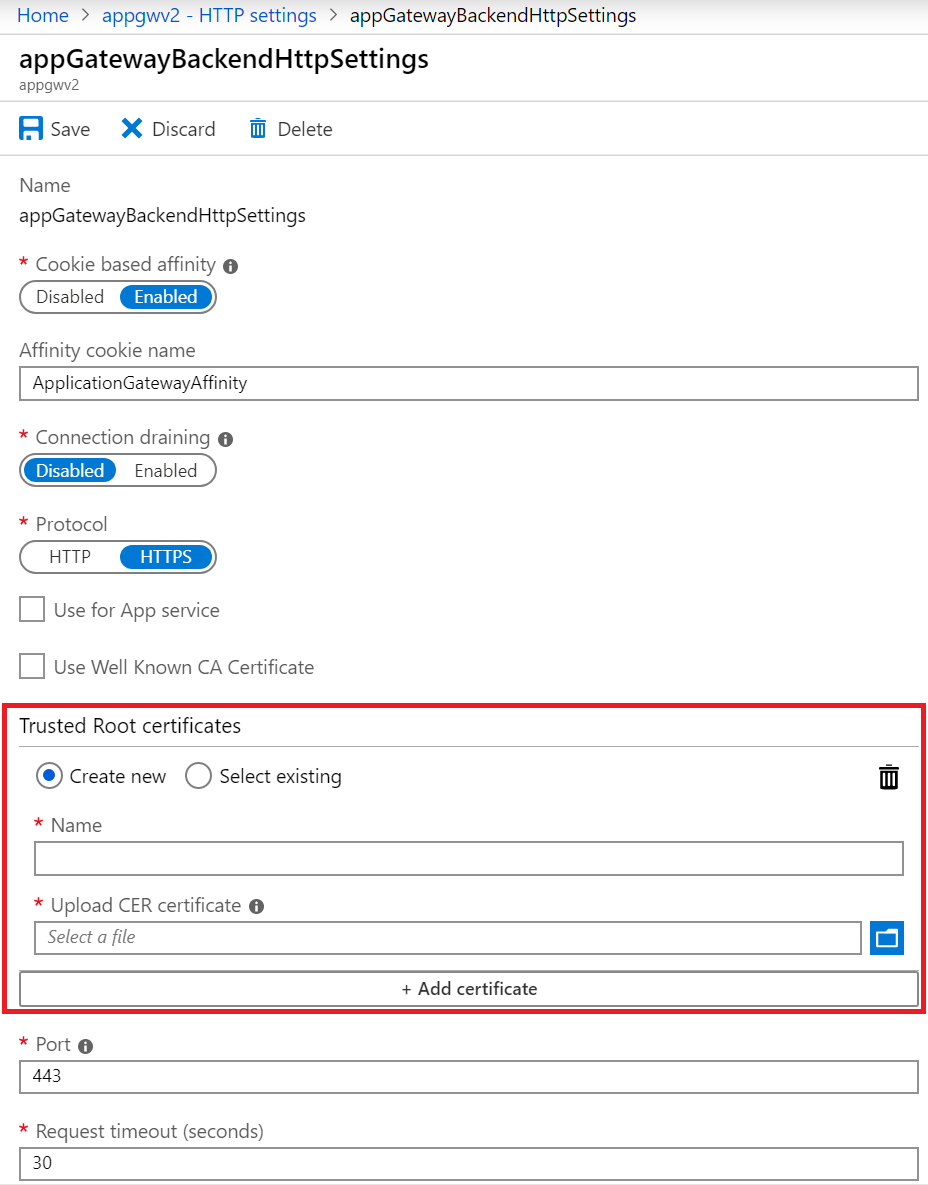

Selecteer HTTPS onder Protocol. Er wordt een deelvenster weergegeven voor back-endverificatiecertificaten of vertrouwde basiscertificaten .

Selecteer Nieuw maken.

Voer in het veld Naam een geschikte naam in.

Selecteer het certificaatbestand in het vak CER-certificaat uploaden.

Voor Standard- en WAF-toepassingsgateways (v1) moet u de openbare sleutel van uw back-endservercertificaat uploaden in CER-indeling.

Voor Standard_v2 en WAF_v2 toepassingsgateways moet u het basiscertificaat van het back-endservercertificaat uploaden in CER-indeling. Als het back-endcertificaat wordt uitgegeven door een bekende certificeringsinstantie (CA), kunt u het selectievakje Bekende CA-certificaat gebruiken inschakelen en hoeft u geen certificaat te uploaden.

Selecteer Opslaan.

End-to-end TLS inschakelen voor een bestaande toepassingsgateway

Als u een bestaande toepassingsgateway wilt configureren met end-to-end TLS-versleuteling, moet u eerst TLS-beëindiging inschakelen in de listener. Met deze actie schakelt u TLS-versleuteling in voor communicatie tussen de client en de toepassingsgateway. Plaats deze certificaten vervolgens voor back-endservers in de HTTP-instellingen in de lijst met veilige geadresseerden. Deze configuratie maakt TLS-versleuteling mogelijk voor communicatie tussen de toepassingsgateway en de back-endservers. Dit zorgt voor end-to-end TLS-versleuteling.

U moet een listener gebruiken met het HTTPS-protocol en een certificaat voor het inschakelen van TLS-beëindiging. U kunt een bestaande listener gebruiken die aan deze voorwaarden voldoet of een nieuwe listener maken. Als u de vorige optie kiest, kunt u de volgende sectie TLS-beëindiging inschakelen in een bestaande toepassingsgateway negeren en rechtstreeks naar de sectie 'Verificatie/vertrouwde basiscertificaten voor back-endservers toevoegen' gaan.

Als u de laatste optie kiest, past u de stappen in de volgende procedure toe.

TLS-beëindiging inschakelen in een bestaande toepassingsgateway

Selecteer Alle resources en vervolgens myAppGateway.

Selecteer Listeners in het menu aan de linkerkant.

Selecteer Basic- of Multi-site-listener, afhankelijk van uw vereisten.

Selecteer HTTPS onder Protocol. Er wordt een deelvenster voor Certificaat weergegeven.

Upload het PFX-certificaat dat u wilt gebruiken voor TLS-beëindiging tussen de client en de toepassingsgateway.

Notitie

Voor testdoeleinden kunt u een zelfondertekend certificaat maken. Dit wordt echter niet aanbevolen voor productieworkloads, omdat ze moeilijker te beheren zijn en niet volledig veilig zijn. Zie Een zelfondertekend certificaat maken voor meer informatie.

Voeg andere vereiste instellingen voor de listener toe, afhankelijk van uw vereisten.

Selecteer OK om op te slaan.

Verificatie/vertrouwde basiscertificaten van back-endservers toevoegen

Selecteer Alle resources en vervolgens myAppGateway.

Selecteer HTTP-instellingen in het menu aan de linkerkant. U kunt certificaten in een bestaande HTTP-instelling voor de back-end plaatsen in de lijst met veilige geadresseerden of een nieuwe HTTP-instelling maken. (In de volgende stap wordt het certificaat voor de standaard-HTTP-instelling appGatewayBackendHttp Instellingen toegevoegd aan de lijst met veilige geadresseerden.)

Selecteer appGatewayBackendHttp Instellingen.

Selecteer HTTPS onder Protocol. Er wordt een deelvenster weergegeven voor back-endverificatiecertificaten of vertrouwde basiscertificaten .

Selecteer Nieuw maken.

Voer in het veld Naam een geschikte naam in.

Selecteer het certificaatbestand in het vak CER-certificaat uploaden.

Voor Standard- en WAF-toepassingsgateways (v1) moet u de openbare sleutel van uw back-endservercertificaat uploaden in CER-indeling.

Voor Standard_v2 en WAF_v2 toepassingsgateways moet u het basiscertificaat van het back-endservercertificaat uploaden in CER-indeling. Als het back-endcertificaat wordt uitgegeven door een bekende CERTIFICERINGsinstantie, kunt u het selectievakje Bekende CA-certificaat gebruiken inschakelen en hoeft u geen certificaat te uploaden.

Selecteer Opslaan.