Microsoft Defender voor Cloud integreren met Azure VMware Solution

Microsoft Defender voor Cloud biedt geavanceerde beveiliging tegen bedreigingen voor uw Azure VMware Solution en on-premises virtuele machines (VM's). Het evalueert het beveiligingsprobleem van azure VMware Solution-VM's en genereert indien nodig waarschuwingen. Deze beveiligingswaarschuwingen kunnen worden doorgestuurd naar Azure Monitor voor oplossing. U kunt beveiligingsbeleid definiëren in Microsoft Defender voor Cloud. Zie Werken met beveiligingsbeleid voor meer informatie.

Microsoft Defender voor Cloud biedt veel functies, waaronder:

- Bestandsintegriteit controleren

- Detectie van bestandsloze aanvallen

- Evaluatie van patches voor besturingssysteem

- Evaluatie van onjuiste beveiligingsconfiguratie

- Evaluatie van eindpuntbeveiliging

In het diagram ziet u de geïntegreerde bewakingsarchitectuur van geïntegreerde beveiliging voor azure VMware Solution-VM's.

Log Analytics-agent verzamelt logboekgegevens van Azure, Azure VMware Solution en on-premises VM's. De logboekgegevens worden verzonden naar Azure Monitor-logboeken en opgeslagen in een Log Analytics-werkruimte. Elke werkruimte heeft een eigen gegevensopslagplaats en -configuratie voor het opslaan van gegevens. Zodra de logboeken zijn verzameld, Microsoft Defender voor Cloud de beveiligingsstatus van azure VMware Solution-VM's beoordelen en een waarschuwing genereren voor kritieke beveiligingsproblemen. Na de evaluatie stuurt Microsoft Defender voor Cloud de status van het beveiligingsprobleem door naar Microsoft Sentinel om een incident te maken en toe te wijzen aan andere bedreigingen. Microsoft Defender voor Cloud is verbonden met Microsoft Sentinel met behulp van Microsoft Defender voor Cloud Verbinding maken or.

Vereisten

Maak een Log Analytics-werkruimte om gegevens uit verschillende bronnen te verzamelen.

Schakel Microsoft Defender voor Cloud in uw abonnement in.

Notitie

Microsoft Defender voor Cloud is een vooraf geconfigureerd hulpprogramma waarvoor geen implementatie is vereist, maar moet u dit inschakelen.

Azure VMware Solution-VM's toevoegen aan Defender voor Cloud

Zoek in Azure Portal op Azure Arc en selecteer deze.

Selecteer Onder Resources de optie Servers en vervolgens +Toevoegen.

Selecteer Script genereren.

Selecteer Volgende op het tabblad Vereisten.

Vul op het tabblad Resourcegegevens de volgende details in en selecteer vervolgens Volgende. Tags:

- Abonnement

- Resourcegroep

- Regio

- Besturingssysteem

- Details van proxyserver

Selecteer Volgende op het tabblad Tags.

Selecteer Downloaden op het tabblad Script downloaden en uitvoeren.

Geef uw besturingssysteem op en voer het script uit op uw Azure VMware Solution-VM.

Aanbevelingen en geslaagde evaluaties weergeven

Aanbevelingen en evaluaties bieden u de beveiligingsstatusgegevens van uw resource.

Selecteer Inventaris in Microsoft Defender voor Cloud in het linkerdeelvenster.

Voor resourcetype selecteert u Servers - Azure Arc.

Selecteer de naam van uw resource. Er wordt een pagina geopend met de beveiligingsstatusgegevens van uw resource.

Selecteer onder De lijst met aanbevelingen de tabbladen Aanbevelingen, Geslaagde evaluaties en Niet-beschikbare evaluaties om deze details weer te geven.

Een Microsoft Sentinel-werkruimte implementeren

Microsoft Sentinel biedt beveiligingsanalyses, waarschuwingsdetectie en geautomatiseerde reactie op bedreigingen in een omgeving. Het is een cloudeigen SIEM-oplossing (Security Information Event Management) die is gebouwd op basis van een Log Analytics-werkruimte.

Omdat Microsoft Sentinel is gebouwd op basis van een Log Analytics-werkruimte, hoeft u alleen de werkruimte te selecteren die u wilt gebruiken.

Zoek in Azure Portal naar Microsoft Sentinel en selecteer deze.

Selecteer +Toevoegen op de pagina Microsoft Sentinel-werkruimten.

Selecteer de Log Analytics-werkruimte en selecteer Toevoegen.

Gegevensverzamelaar inschakelen voor beveiligingsevenementen

Selecteer op de pagina Microsoft Sentinel-werkruimten de geconfigureerde werkruimte.

Selecteer gegevensconnectors onder Configuratie.

Selecteer in de kolom Verbinding maken orNaam de optie Beveiligingsevenementen in de lijst en selecteer vervolgens de pagina Connector openen.

Selecteer op de connectorpagina de gebeurtenissen die u wilt streamen en selecteer Vervolgens Wijzigingen toepassen.

Verbinding maken Microsoft Sentinel met Microsoft Defender voor Cloud

Selecteer op de pagina Microsoft Sentinel-werkruimte de geconfigureerde werkruimte.

Selecteer gegevensconnectors onder Configuratie.

Selecteer Microsoft Defender voor Cloud in de lijst en selecteer vervolgens de connectorpagina openen.

Selecteer Verbinding maken om de Microsoft Defender voor Cloud te verbinden met Microsoft Sentinel.

Schakel Een incident maken in om een incident te genereren voor Microsoft Defender voor Cloud.

Regels maken om beveiligingsrisico's te identificeren

Nadat u gegevensbronnen hebt verbonden met Microsoft Sentinel, kunt u regels maken voor het genereren van waarschuwingen voor gedetecteerde bedreigingen. In het volgende voorbeeld maken we een regel voor pogingen om u aan te melden bij Windows Server met het verkeerde wachtwoord.

Selecteer Analytics op de overzichtspagina van Microsoft Sentinel onder Configuraties.

Selecteer Analyse onder Configuraties.

Selecteer +Maken en selecteer in de vervolgkeuzelijst geplande queryregel.

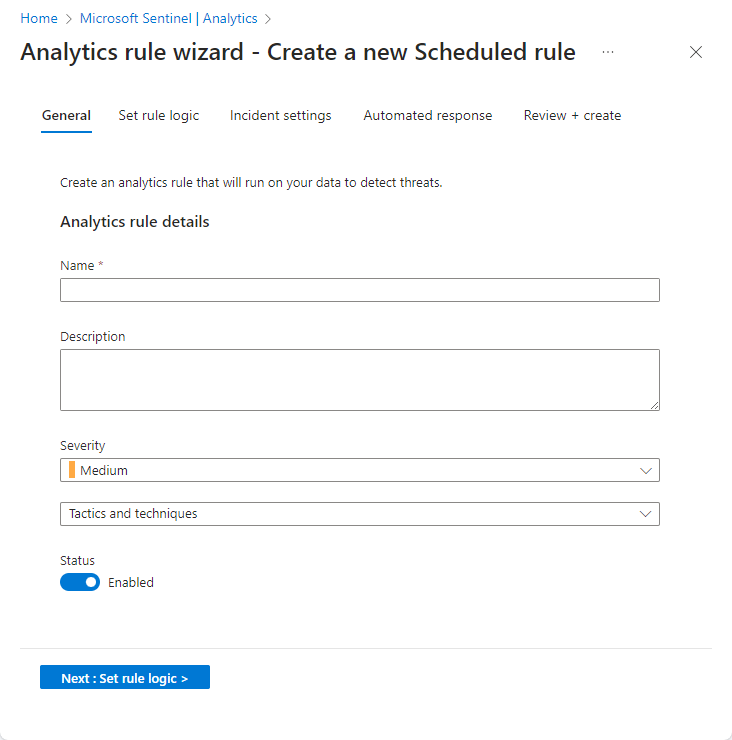

Voer op het tabblad Algemeen de vereiste gegevens in en selecteer vervolgens Volgende: Regellogica instellen.

- Name

- Beschrijving

- Tactieken

- Ernst

- Status

Voer op het tabblad Regellogica instellen de vereiste gegevens in en selecteer vervolgens Volgende.

Regelquery (hier met de voorbeeldquery)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Entiteiten toewijzen

Query plannen

Waarschuwingsdrempel

Gebeurtenissen groeperen

Onderdrukking

Schakel op het tabblad Incidentinstellingen incidenten maken in op basis van waarschuwingen die worden geactiveerd door deze analyseregel en selecteer Volgende: Geautomatiseerd antwoord.

Selecteer Volgende: Controleren.

Controleer de informatie op het tabblad Controleren en maken en selecteer Maken.

Tip

Nadat de derde mislukte poging om zich aan te melden bij Windows Server, activeert de gemaakte regel een incident voor elke mislukte poging.

Waarschuwingen weergeven

U kunt gegenereerde incidenten weergeven met Microsoft Sentinel. U kunt incidenten ook toewijzen en sluiten zodra ze zijn opgelost, allemaal vanuit Microsoft Sentinel.

Ga naar de overzichtspagina van Microsoft Sentinel.

Selecteer incidenten onder Bedreigingsbeheer.

Selecteer een incident en wijs het vervolgens toe aan een team voor oplossing.

Tip

Nadat u het probleem hebt opgelost, kunt u het sluiten.

Beveiligingsrisico's opsporen met query's

U kunt query's maken of de beschikbare vooraf gedefinieerde query in Microsoft Sentinel gebruiken om bedreigingen in uw omgeving te identificeren. Met de volgende stappen voert u een vooraf gedefinieerde query uit.

Selecteer Opsporing op de overzichtspagina van Microsoft Sentinel onder Bedreigingsbeheer. Er wordt een lijst met vooraf gedefinieerde query's weergegeven.

Tip

U kunt ook een nieuwe query maken door Nieuwe query te selecteren.

Selecteer een query en selecteer vervolgens Query uitvoeren.

Selecteer Resultaten weergeven om de resultaten te controleren.

Volgende stappen

Nu u hebt besproken hoe u uw Virtuele Azure VMware Solution-machines beveiligt, kunt u meer informatie krijgen over: