Aan de slag: Beveiliging implementeren in de bedrijfsomgeving

Beveiliging helpt bij het garanderen van vertrouwelijkheid, integriteit en beschikbaarheid voor een bedrijf. Beveiligingsinspanningen hebben een kritieke focus op bescherming tegen de mogelijke gevolgen voor bewerkingen die worden veroorzaakt door interne en externe schadelijke en onbedoelde handelingen.

Deze introductiehandleiding bevat een overzicht van de belangrijkste stappen die het bedrijfsrisico van cyberbeveiligingsaanvallen beperken of voorkomen. Hiermee kunt u snel essentiële beveiligingsprocedures in de cloud vaststellen en beveiliging integreren in uw cloudimplementatieproces.

De stappen in deze handleiding zijn bedoeld voor alle rollen die beveiligingsgaranties ondersteunen voor cloudomgevingen en landingszones. Taken omvatten onmiddellijke risicobeperkingsprioriteiten, richtlijnen voor het bouwen van een moderne beveiligingsstrategie, het operationeel maken van de aanpak en het uitvoeren van die strategie.

Als u zich houdt aan de stappen in deze handleiding, kunt u de beveiliging op kritieke punten in het proces integreren. Het doel is om obstakels bij cloudimplementatie te voorkomen en onnodige bedrijfs- of operationele onderbrekingen te verminderen.

Microsoft heeft mogelijkheden en resources ontwikkeld om uw implementatie van deze beveiligingsrichtlijnen op Microsoft Azure te versnellen. U ziet deze resources waarnaar in deze handleiding wordt verwezen. Ze zijn ontworpen om u te helpen bij het opzetten, bewaken en afdwingen van beveiliging, en ze worden regelmatig bijgewerkt en gecontroleerd.

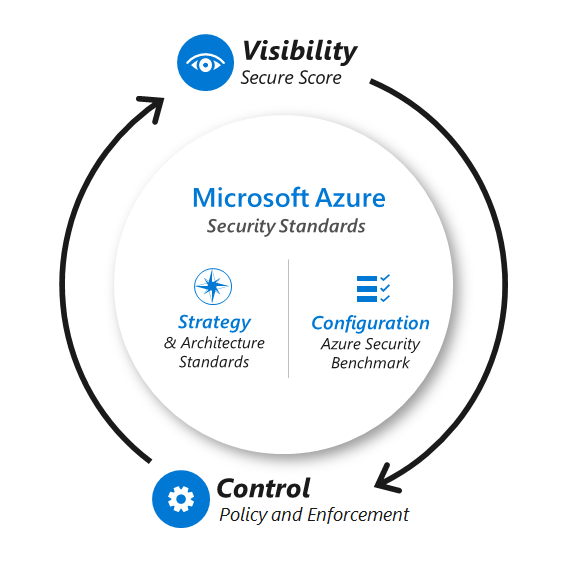

In het volgende diagram ziet u een holistische benadering voor het gebruik van beveiligingsrichtlijnen en platformhulpprogramma's om zichtbaarheid en controle over uw cloudassets in Azure tot stand te brengen. We raden deze aanpak aan.

Gebruik deze stappen om uw strategie te plannen en uit te voeren voor het beveiligen van uw cloudassets en het gebruik van de cloud om beveiligingsbewerkingen te moderniseren.

Stap 1: Essentiële beveiligingsprocedures instellen

Beveiliging in de cloud begint met het toepassen van de belangrijkste beveiligingsprocedures op de personen, processen en technologie-elementen van uw systeem. Daarnaast zijn sommige beslissingen over de architectuur fundamenteel en zijn ze erg moeilijk om later te wijzigen, dus moeten zorgvuldig worden toegepast.

Of u nu al in de cloud werkt of u van plan bent voor toekomstige acceptatie, we raden u aan deze 11 essentiële beveiligingsprocedures te volgen (naast het voldoen aan expliciete wettelijke nalevingsvereisten).

Personen:

- Teams informeren over het cloudbeveiligingstraject

- Teams informeren over cloudbeveiligingstechnologie

Proces:

- Verantwoordelijkheid toewijzen voor beslissingen over cloudbeveiliging

- Processen voor het reageren op incidenten bijwerken voor de cloud

- Beveiligingspostuurbeheer instellen

Technologie:

- Wachtwoordloze of meervoudige verificatie vereisen

- Systeemeigen firewall en netwerkbeveiliging integreren

- Systeemeigen detectie van bedreigingen integreren

Beslissingen over basisarchitectuur:

- Standaardiseren op één map en identiteit

- Op identiteit gebaseerd toegangsbeheer gebruiken (in plaats van sleutels)

- Eén geïntegreerde beveiligingsstrategie tot stand brengen

Notitie

Elke organisatie moet zijn eigen minimumstandaarden definiëren. Risicopostuur en daaropvolgende tolerantie voor dat risico kunnen sterk variëren op basis van industrie, cultuur en andere factoren. Een bank tolereert bijvoorbeeld geen potentiële schade aan zijn reputatie, zelfs niet door een kleine aanval op een testsysteem. Sommige organisaties zouden datzelfde risico graag accepteren als ze hun digitale transformatie met drie tot zes maanden versnelden.

Stap 2: De beveiligingsstrategie moderniseren

Effectieve beveiliging in de cloud vereist een strategie die overeenkomt met de huidige bedreigingsomgeving en de aard van het cloudplatform dat als host fungeert voor de bedrijfsassets. Een duidelijke strategie verbetert de inspanningen van alle teams om een veilige en duurzame bedrijfscloudomgeving te bieden. De beveiligingsstrategie moet gedefinieerde bedrijfsresultaten mogelijk maken, het risico beperken tot een acceptabel niveau en werknemers in staat stellen productief te zijn.

Een strategie voor cloudbeveiliging biedt richtlijnen voor alle teams die werken aan de technologie, processen en mensen die gereed zijn voor deze acceptatie. De strategie moet de cloudarchitectuur en technische mogelijkheden informeren, de beveiligingsarchitectuur en -mogelijkheden begeleiden en de training en het onderwijs van teams beïnvloeden.

Producten:

De strategiestap moet resulteren in een document dat eenvoudig kan worden gecommuniceerd met veel belanghebbenden binnen de organisatie. De belanghebbenden kunnen mogelijk leidinggevenden opnemen in het leiderschapsteam van de organisatie.

We raden u aan om de strategie in een presentatie vast te leggen om een eenvoudige discussie en het bijwerken te vergemakkelijken. Deze presentatie kan worden ondersteund met een document, afhankelijk van de cultuur en voorkeuren.

Strategiepresentatie: U hebt mogelijk één strategiepresentatie of u kunt er ook voor kiezen om overzichtsversies te maken voor leidinggevenden.

- Volledige presentatie: dit moet de volledige set elementen voor de beveiligingsstrategie in de hoofdpresentatie of optionele referentiedia's bevatten.

- Samenvattingen van leidinggevenden: Versies die moeten worden gebruikt met senior leidinggevenden en bestuursleden kunnen alleen kritieke elementen bevatten die relevant zijn voor hun rol, zoals risicobereidheid, topprioriteiten of geaccepteerde risico's.

U kunt ook motivaties, resultaten en zakelijke redenen vastleggen in de sjabloon strategie en plan.

Aanbevolen procedures voor het bouwen van beveiligingsstrategie:

Succesvolle programma's bevatten deze elementen in hun beveiligingsstrategieproces:

Sluit goed aan bij de bedrijfsstrategie: het handvest van de beveiliging is om bedrijfswaarde te beschermen. Het is essentieel om alle beveiligingsinspanningen op dat doel af te stemmen en het interne conflict te minimaliseren.

- Bouw een gedeeld begrip van bedrijfs-, IT- en beveiligingsvereisten.

- Integreer de beveiliging vroeg in de cloudimplementatie om last minute crises te voorkomen tegen vermijdbare risico's.

- Gebruik een flexibele benadering om onmiddellijk minimale beveiligingsvereisten vast te stellen en beveiligingsgaranties in de loop van de tijd continu te verbeteren.

- Moedig veranderingen in de beveiligingscultuur aan door middel van opzettelijke proactieve leiderschapsacties.

Zie Transformaties, mindsets en verwachtingen voor meer informatie.

Beveiligingsstrategie moderniseren: De beveiligingsstrategie moet overwegingen bevatten voor alle aspecten van de moderne technologieomgeving, het huidige bedreigingslandschap en de resources van de beveiligingscommunity.

- Aanpassen aan het model voor gedeelde verantwoordelijkheid van de cloud.

- Neem alle cloudtypen en implementaties met meerdere clouds op.

- Geef de voorkeur aan systeemeigen cloudbesturingselementen om onnodige en schadelijke wrijving te voorkomen.

- Integreer de beveiligingscommunity om het tempo van de evolutie van aanvallers bij te houden.

Gerelateerde resources voor aanvullende context:

Evolutie van bedreigingsomgeving, rollen en digitale strategieën

Transformatie van beveiliging, strategieën, hulpprogramma's en bedreigingen

Strategieoverwegingen voor het Cloud Adoption Framework:

| Accountable team | Verantwoordelijke en ondersteunende teams |

|---|---|

Goedkeuring van strategie:

Leidinggevenden en leidinggevenden met verantwoordelijkheid voor resultaten of risico's van bedrijfslijnen binnen de organisatie moeten deze strategie goedkeuren. Deze groep kan de raad van bestuur omvatten, afhankelijk van de organisatie.

Stap 3: Een beveiligingsplan ontwikkelen

Planning zet de beveiligingsstrategie in actie door resultaten, mijlpalen, tijdlijnen en taakeigenaren te definiëren. In dit plan worden ook de rollen en verantwoordelijkheden van de teams beschreven.

Beveiligingsplanning en planning voor cloudimplementatie mogen niet geïsoleerd worden uitgevoerd. Het is essentieel om het cloudbeveiligingsteam vroeg uit te nodigen voor de planningscycli, om werkonderbreking of een verhoogd risico te voorkomen dat beveiligingsproblemen te laat worden ontdekt. Beveiligingsplanning werkt het beste met diepgaande kennis en kennis van de digitale activa en bestaande IT-portfolio die afkomstig zijn van volledig geïntegreerd in het cloudplanningsproces.

Producten:

Beveiligingsplan: Een beveiligingsplan moet deel uitmaken van de belangrijkste planningsdocumentatie voor de cloud. Het kan een document zijn dat gebruikmaakt van de strategie- en plansjabloon, een gedetailleerde diaserie of een projectbestand. Of het kan een combinatie van deze indelingen zijn, afhankelijk van de grootte, cultuur en standaardprocedures van de organisatie.

Het beveiligingsplan moet al deze elementen bevatten:

Organisatiefuncties plannen, zodat teams weten hoe huidige beveiligingsrollen en verantwoordelijkheden veranderen met de overstap naar de cloud.

Plan voor beveiligingsvaardigheden om teamleden te ondersteunen wanneer ze door de belangrijke veranderingen in technologie, rollen en verantwoordelijkheden navigeren.

Roadmap voor technische beveiligingsarchitectuur en -mogelijkheden om technische teams te begeleiden.

Microsoft biedt referentiearchitecturen en technologiemogelijkheden om u te helpen bij het bouwen van uw architectuur en roadmap, waaronder:

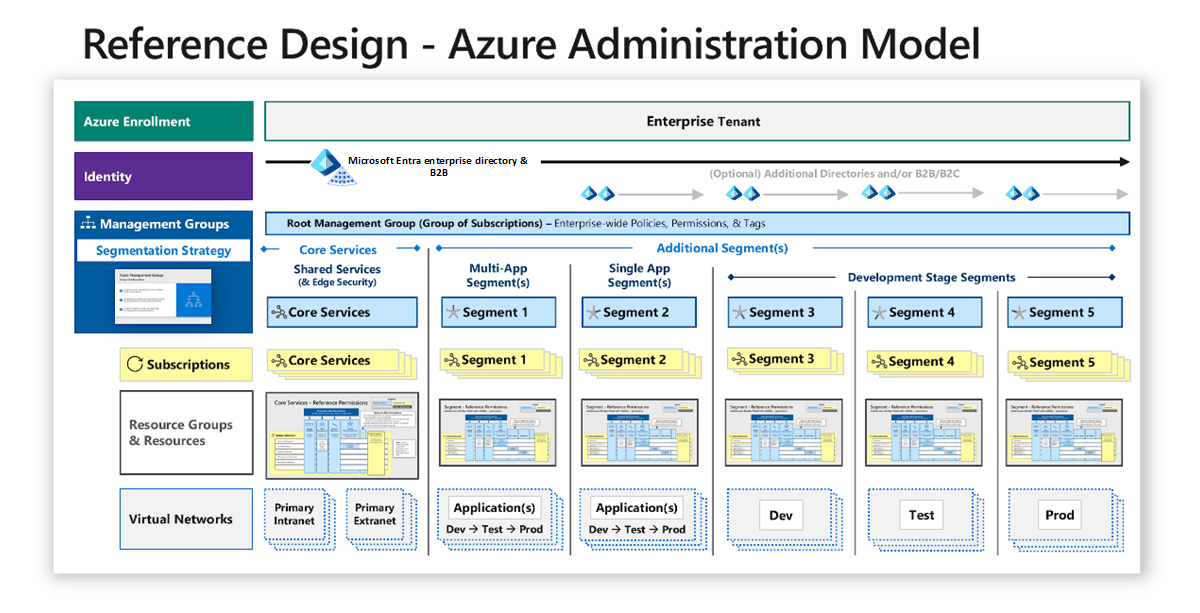

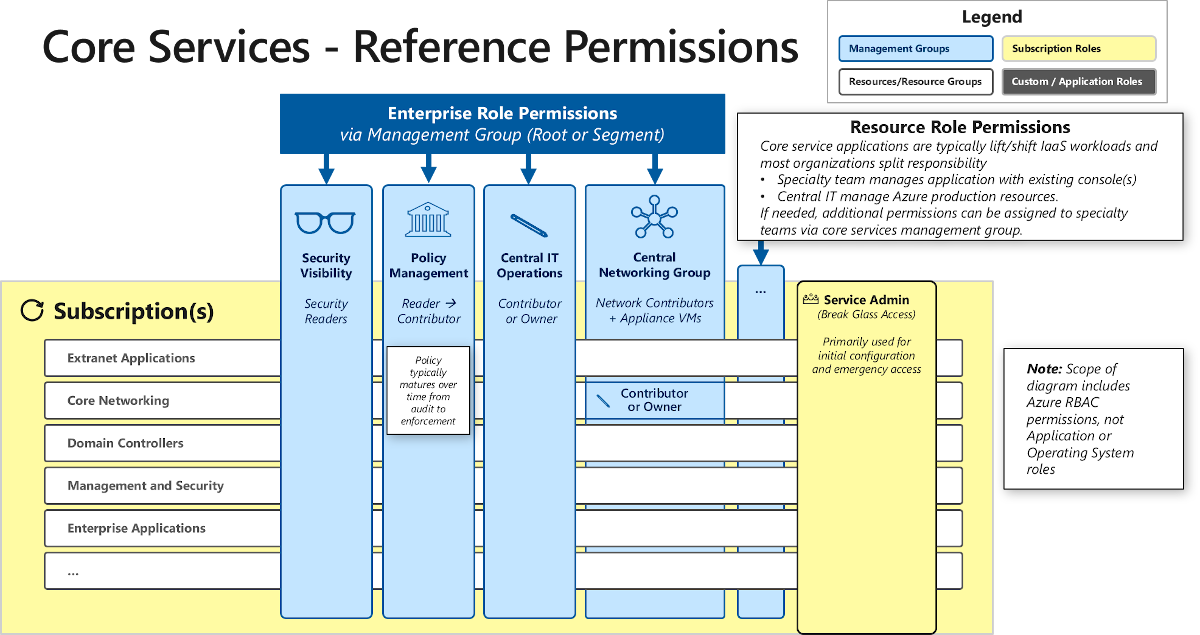

Meer informatie over de Azure-onderdelen en het referentiemodel om de planning en het ontwerp van Azure-beveiligingsrollen te versnellen.

Referentiearchitectuur voor Microsoft-cyberbeveiliging voor het bouwen van een cyberbeveiligingsarchitectuur voor een hybride onderneming die on-premises en cloudresources omvat.

Soc-referentiearchitectuur (Security Operations Center) voor het moderniseren van beveiligingsdetectie, -respons en -herstel.

Referentiearchitectuur voor zero-trust-gebruikerstoegang om de architectuur voor toegangsbeheer voor cloudgeneratie te moderniseren.

Microsoft Defender voor Cloud en Microsoft Defender voor Cloud Apps om cloudassets te beveiligen.

Beveiligingsbewustzijn en onderwijsplan, dus alle teams hebben basiskritieke beveiligingskennis.

Markering van activagevoeligheid om gevoelige activa aan te wijzen met behulp van een taxonomie die is afgestemd op de impact op het bedrijf. De taxonomie wordt gezamenlijk opgebouwd door zakelijke belanghebbenden, beveiligingsteams en andere belanghebbenden.

Beveiligingswijzigingen in het cloudplan: werk andere secties van het cloudimplementatieplan bij om de wijzigingen weer te geven die door het beveiligingsplan worden geactiveerd.

Aanbevolen procedures voor beveiligingsplanning:

Uw beveiligingsplan is waarschijnlijk succesvoller als uw planning de volgende aanpak volgt:

Stel dat er een hybride omgeving is: dit omvat SaaS-toepassingen (Software as a Service) en on-premises omgevingen. Het omvat ook meerdere IaaS-providers (Infrastructuur als een dienst) en PaaS-providers (Platform as a Service).

Flexibele beveiliging toepassen: stel eerst minimale beveiligingsvereisten vast en verplaats alle niet-kritieke items naar een lijst met prioriteit van de volgende stappen. Dit mag geen traditioneel, gedetailleerd plan van 3-5 jaar zijn. De cloud- en bedreigingsomgeving veranderen te snel om dat type plan nuttig te maken. Uw plan moet zich richten op het ontwikkelen van de beginstappen en de eindstatus:

- Snelle overwinningen voor de onmiddellijke toekomst die een hoge impact zullen opleveren voordat initiatieven op langere termijn beginnen. Het tijdsbestek kan 3-12 maanden zijn, afhankelijk van de organisatiecultuur, standaardprocedures en andere factoren.

- Duidelijke visie op de gewenste eindstatus om het planningsproces van elk team te begeleiden (wat meerdere jaren kan duren).

Deel het plan breed: vergroot de kennis van, feedback van en buy-in door belanghebbenden.

Voldoen aan de strategische resultaten: Zorg ervoor dat uw plan overeenkomt met en de strategische resultaten bereikt die worden beschreven in de beveiligingsstrategie.

Stel het eigendom, de verantwoordelijkheid en deadlines in: Zorg ervoor dat de eigenaren voor elke taak worden geïdentificeerd en ervoor zorgen dat deze taak in een specifiek tijdsbestek wordt voltooid.

Verbinding maken met de menselijke kant van de veiligheid: Betrek mensen tijdens deze periode van transformatie en nieuwe verwachtingen door:

Actief ondersteunen van teamlidtransformatie met duidelijke communicatie en coaching op:

- Welke vaardigheden ze nodig hebben om te leren.

- Waarom ze de vaardigheden moeten leren (en de voordelen hiervan).

- Hoe u deze kennis krijgt (en resources verstrekt om ze te helpen leren).

U kunt het plan documenteren met behulp van de strategie- en plansjabloon. En u kunt online Microsoft-beveiligingstraining gebruiken om u te helpen met het onderwijs van uw teamleden.

Het maken van beveiligingsbewustzijn om mensen te helpen echt verbinding te maken met hun deel van het veilig houden van de organisatie.

Bekijk de kennis en richtlijnen van Microsoft: Microsoft heeft inzichten en perspectieven gepubliceerd om uw organisatie te helpen bij het plannen van de transformatie naar de cloud en een moderne beveiligingsstrategie. Het materiaal omvat geregistreerde training, documentatie en aanbevolen procedures voor beveiliging en aanbevolen standaarden.

Raadpleeg de beveiligingsdocumentatie van Microsoft voor technische richtlijnen voor het bouwen van uw plan en architectuur.

| Accountable team | Verantwoordelijke en ondersteunende teams |

|---|---|

Goedkeuring van beveiligingsplan:

Het beveiligingsleidersteam (CISO of gelijkwaardig) moet het plan goedkeuren.

Stap 4: Nieuwe workloads beveiligen

Het is veel eenvoudiger om in een veilige staat te beginnen dan om de beveiliging later in uw omgeving aan te passen. We raden u ten zeerste aan om te beginnen met een veilige configuratie om ervoor te zorgen dat workloads worden gemigreerd naar en ontwikkeld en getest in een beveiligde omgeving.

Tijdens de implementatie van landingszones kunnen veel beslissingen van invloed zijn op beveiligings- en risicoprofielen. Het cloudbeveiligingsteam moet de configuratie van de landingszone controleren om ervoor te zorgen dat deze voldoet aan de beveiligingsstandaarden en -vereisten in de beveiligingsbasislijnen van uw organisatie.

Producten:

- Zorg ervoor dat nieuwe landingszones voldoen aan de nalevings- en beveiligingsvereisten van de organisatie.

Richtlijnen voor het ondersteunen van productvoltooiing:

Combineer bestaande vereisten en aanbevelingen voor de cloud: begin met aanbevolen richtlijnen en pas deze vervolgens aan uw unieke beveiligingsvereisten aan. We hebben uitdagingen gezien met het afdwingen van bestaande on-premises beleidsregels en standaarden, omdat deze vaak verwijzen naar verouderde technologie of beveiligingsmethoden.

Microsoft heeft richtlijnen gepubliceerd om u te helpen bij het bouwen van uw beveiligingsbasislijnen:

- Azure-beveiligingsstandaarden voor strategie en architectuur: strategie- en architectuuraan aanbevelingen om het beveiligingspostuur van uw omgeving vorm te geven.

- Azure-beveiligingsbenchmarks: specifieke configuratieaan aanbevelingen voor het beveiligen van Azure-omgevingen.

- Training voor Azure-beveiligingsbasislijn.

Kaders bieden: waarborgen moeten geautomatiseerde beleidscontrole en -afdwinging omvatten. Voor deze nieuwe omgevingen moeten teams ernaar streven om zowel de beveiligingsbasislijnen van de organisatie te controleren als af te dwingen. Deze inspanningen kunnen helpen bij het minimaliseren van beveiligings verrassingen tijdens de ontwikkeling van workloads, evenals continue integratie en continue implementatie (CI/CD) van workloads.

Microsoft biedt verschillende systeemeigen mogelijkheden in Azure om dit in te schakelen:

- Beveiligingsscore: gebruik een beoordeling van uw Azure-beveiligingspostuur om beveiligingsinspanningen en projecten in uw organisatie bij te houden.

- Azure Blueprints: cloudarchitecten en gecentraliseerde IT-groepen kunnen een herhaalbare set Azure-resources definiëren die voldoet aan de standaarden, patronen en vereisten van een organisatie.

- Azure Policy: dit is de basis van de zichtbaarheids- en controlemogelijkheden die door de andere services worden gebruikt. Azure Policy is geïntegreerd in Azure Resource Manager, zodat u wijzigingen kunt controleren en beleidsregels kunt afdwingen voor elke resource in Azure vóór, tijdens of na het maken ervan.

- Bewerkingen in landingszones verbeteren: gebruik best practices voor het verbeteren van de beveiliging binnen een landingszone.

| Accountable team | Verantwoordelijke en ondersteunende teams |

|---|---|

Stap 5: Bestaande cloudworkloads beveiligen

Veel organisaties hebben al assets geïmplementeerd in bedrijfscloudomgevingen zonder de aanbevolen beveiligingsprocedures toe te passen, waardoor er een verhoogd bedrijfsrisico ontstaat.

Nadat u ervoor hebt gezorgd dat nieuwe toepassingen en landingszones de aanbevolen beveiligingsprocedures volgen, moet u zich richten op het toepassen van bestaande omgevingen op dezelfde standaarden.

Producten:

- Zorg ervoor dat alle bestaande cloudomgevingen en landingszones voldoen aan de nalevings- en beveiligingsvereisten van de organisatie.

- Test de operationele gereedheid van productie-implementaties met behulp van beleid voor beveiligingsbasislijnen.

- Valideer naleving van ontwerprichtlijnen en beveiligingsvereisten voor beveiligingsbasislijnen.

Richtlijnen voor het ondersteunen van productvoltooiing:

- Gebruik dezelfde beveiligingsbasislijnen die u in stap 4 hebt gebouwd als uw ideale status. Mogelijk moet u bepaalde beleidsinstellingen aanpassen om alleen te controleren in plaats van ze af te dwingen.

- Balans tussen operationele en beveiligingsrisico's. Omdat deze omgevingen productiesystemen kunnen hosten die kritieke bedrijfsprocessen mogelijk maken, moet u mogelijk incrementeel beveiligingsverbeteringen implementeren om risico's voor operationele downtime te voorkomen.

- Prioriteit geven aan de detectie en het herstel van beveiligingsrisico's op basis van bedrijfskritiek. Begin met workloads met een hoge bedrijfsimpact als er sprake is van inbreuk op workloads en workloads met een hoge blootstelling aan risico's.

Zie Bedrijfskritieke toepassingen identificeren en classificeren voor meer informatie.

| Accountable team | Verantwoordelijke en ondersteunende teams |

|---|---|

Stap 6: Beheren voor het beheren en verbeteren van de beveiligingspostuur

Net als alle moderne disciplines is beveiliging een iteratief proces dat zich moet richten op continue verbetering. Beveiligingspostuur kan ook vervalsen als organisaties zich er na verloop van tijd niet op concentreren.

Consistente toepassing van beveiligingsvereisten is afkomstig van goede governancedisciplines en geautomatiseerde oplossingen. Nadat het cloudbeveiligingsteam de beveiligingsbasislijnen heeft gedefinieerd, moeten deze vereisten worden gecontroleerd om ervoor te zorgen dat ze consistent worden toegepast op alle cloudomgevingen (en waar van toepassing worden afgedwongen).

Producten:

- Zorg ervoor dat de beveiligingsbasislijnen van de organisatie worden toegepast op alle relevante systemen. Controleer afwijkingen met behulp van een beveiligingsscore of een vergelijkbaar mechanisme.

- Documenteer uw beveiligingsbasislijnbeleid, processen en ontwerprichtlijnen in de sjabloon beveiligingsbasislijn-discipline.

Richtlijnen voor het ondersteunen van productvoltooiing:

- Gebruik dezelfde beveiligingsbasislijnen en controlemechanismen die u in stap 4 hebt gebouwd als technische onderdelen van het bewaken van de basislijnen. Vul deze basislijnen aan met personen en procesbesturingselementen om consistentie te garanderen.

- Zorg ervoor dat alle workloads en resources de juiste naamgevings- en tagconventies volgen. Tagconventies afdwingen met behulp van Azure Policy, met een specifieke nadruk op tags voor gegevensgevoeligheid.

- Als u geen toegang hebt tot cloudgovernance, stelt u governancebeleid, processen en disciplines in met behulp van de Governance-methodologie.

| Accountable team | Verantwoordelijke en ondersteunende teams |

|---|---|

Volgende stappen

De stappen in deze handleiding hebben u geholpen bij het implementeren van de strategie, besturingselementen, processen, vaardigheden en cultuur die nodig zijn om beveiligingsrisico's in de hele onderneming consistent te beheren.

Als u doorgaat met de operationele modus van cloudbeveiliging, kunt u de volgende stappen overwegen:

- Raadpleeg de beveiligingsdocumentatie van Microsoft. Het biedt technische richtlijnen om beveiligingsprofessionals te helpen bij het bouwen en verbeteren van strategie, architectuur en roadmaps met prioriteit.

- Controleer beveiligingsgegevens in ingebouwde beveiligingscontroles voor Azure-services.

- Bekijk azure-beveiligingshulpprogramma's en -services in beveiligingsservices en -technologieën die beschikbaar zijn in Azure.

- Controleer het Vertrouwenscentrum van Microsoft. Het bevat uitgebreide richtlijnen, rapporten en gerelateerde documentatie waarmee u risicobeoordelingen kunt uitvoeren als onderdeel van uw nalevingsprocessen voor regelgeving.

- Bekijk hulpprogramma's van derden die beschikbaar zijn om te voldoen aan uw beveiligingsvereisten. Zie Beveiligingsoplossingen integreren in Microsoft Defender voor Cloud voor meer informatie.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor