Versleuteling van gegevens in Azure Data Lake Storage Gen1

Versleuteling in Azure Data Lake Storage Gen1 helpt u uw gegevens te beschermen, beveiligingsbeleid voor ondernemingen te implementeren en te voldoen aan wettelijke nalevingsvereisten. In dit artikel vindt u een overzicht van het ontwerp en worden een aantal technische aspecten van de implementatie besproken.

Data Lake Storage Gen1 ondersteunt versleuteling van gegevens in rust en in transit. Voor data-at-rest ondersteunt Data Lake Storage Gen1 'standaard ingeschakeld', transparante versleuteling. Hier wordt iets gedetailleerder uitgelegd wat deze termen betekenen:

- Standaard ingeschakeld: wanneer u een nieuw Data Lake Storage Gen1-account maakt, schakelt de standaardinstelling versleuteling in. Daarna worden gegevens die zijn opgeslagen in Data Lake Storage Gen1 altijd versleuteld voordat ze worden opgeslagen op permanente media. Dit is het gedrag voor alle gegevens en kan niet worden gewijzigd nadat u een account hebt gemaakt.

- Transparant: Data Lake Storage Gen1 versleutelt gegevens automatisch voordat ze worden behouden en ontsleutelt gegevens voordat ze worden opgehaald. De versleuteling wordt geconfigureerd en beheerd op Data Lake Storage Gen1 accountniveau door een beheerder. Er worden geen wijzigingen aangebracht aan de API's voor gegevenstoegang. Er zijn dus geen wijzigingen vereist in toepassingen en services die communiceren met Data Lake Storage Gen1 vanwege versleuteling.

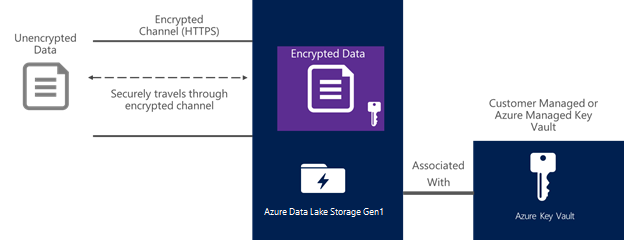

Gegevens in transit (ook wel gegevens in beweging genoemd) worden ook altijd versleuteld in Data Lake Storage Gen1. Naast het versleutelen van gegevens voorafgaand aan het opslaan op permanente media, worden de gegevens tijdens overdracht ook altijd beveiligd met behulp van HTTPS. HTTPS is het enige protocol dat wordt ondersteund voor de Data Lake Storage Gen1 REST-interfaces. In het volgende diagram ziet u hoe gegevens worden versleuteld in Data Lake Storage Gen1:

Versleuteling instellen met Data Lake Storage Gen1

Versleuteling voor Data Lake Storage Gen1 wordt ingesteld tijdens het maken van het account en is altijd standaard ingeschakeld. U kunt de sleutels zelf beheren of toestaan dat Data Lake Storage Gen1 ze voor u beheert (dit is de standaardinstelling).

Zie de Introductie voor meer informatie.

Hoe versleuteling werkt in Data Lake Storage Gen1

In de volgende informatie wordt beschreven hoe u hoofdversleutelingssleutels beheert en worden de drie verschillende typen sleutels uitgelegd die u kunt gebruiken in gegevensversleuteling voor Data Lake Storage Gen1.

Hoofdversleutelingssleutels

Data Lake Storage Gen1 biedt twee modi voor het beheer van hoofdversleutelingssleutels (MEK's). Op dit moment wordt ervan uitgegaan dat de hoofdversleutelingssleutel de sleutel op het hoogste niveau is. Toegang tot de hoofdversleutelingssleutel is vereist voor het ontsleutelen van gegevens die zijn opgeslagen in Data Lake Storage Gen1.

De twee modi voor het beheer van de hoofdversleutelingssleutel zijn als volgt:

- Door service beheerde sleutels

- Door klant beheerde sleutels

In beide modi wordt de hoofdversleutelingssleutel beveiligd door opslag in Azure Key Vault. Key Vault is een volledig beheerde, zeer veilige service in Azure die kan worden gebruikt ter bescherming van de cryptografische sleutels. Bekijk Key Vault voor meer informatie.

Hier volgt een korte vergelijking van de mogelijkheden van de twee modi voor het beheren van de MEK's.

| Vraag | Door service beheerde sleutels | Door klant beheerde sleutels |

|---|---|---|

| Hoe worden gegevens opgeslagen? | Altijd versleuteld voordat deze worden opgeslagen. | Altijd versleuteld voordat deze worden opgeslagen. |

| Waar wordt de hoofdversleutelingssleutel opgeslagen? | Key Vault | Key Vault |

| Worden versleutelingssleutels opgeslagen buiten Key Vault? | No | Nee |

| Kan de MEK worden opgehaald uit Key Vault? | Nee. Eenmaal opgeslagen in de Key Vault kan de MEK alleen worden gebruikt voor versleuteling en ontsleuteling. | Nee. Eenmaal opgeslagen in de Key Vault kan de MEK alleen worden gebruikt voor versleuteling en ontsleuteling. |

| Wie is eigenaar van de Key Vault-instantie en de MEK? | De Data Lake Storage Gen1-service | U bent eigenaar van de Key Vault-instantie in uw eigen Azure-abonnement. De MEK in de Key Vault kan worden beheerd door software of hardware. |

| Kunt u de toegang tot de MEK voor de Data Lake Storage Gen1-service intrekken? | Nee | Ja. U kunt toegangsbeheerlijsten in Key Vault beheren en vermeldingen voor toegangsbeheer verwijderen uit de service-id voor de Data Lake Storage Gen1 service. |

| Kunt u de MEK permanent verwijderen? | Nee | Ja. Als u de MEK uit Key Vault verwijdert, kunnen de gegevens in het Data Lake Storage Gen1-account niet door iedereen worden ontsleuteld, met inbegrip van de Data Lake Storage Gen1-service. Als u een expliciete back-up van de MEK maakt voordat u deze uit de Key Vault verwijdert, kan deze worden hersteld en kunnen de gegevens vervolgens worden hersteld. Als u echter geen back-up van de MEK hebt gemaakt voordat u deze verwijdert uit Key Vault, kunnen de gegevens in het Data Lake Storage Gen1-account daarna nooit meer worden ontsleuteld. |

Afgezien van het verschil wat betreft wie de MEK en de Key Vault-instantie waarin deze zich bevindt beheert, is de rest van het ontwerp hetzelfde voor beide modi.

Het is belangrijk het volgende te onthouden wanneer u de modus voor de hoofdversleutelingssleutels kiest:

- U kunt kiezen of u door de klant beheerde sleutels of door de service beheerde sleutels wilt gebruiken wanneer u een Data Lake Storage Gen1-account inricht.

- Nadat een Data Lake Storage Gen1-account is ingericht, kan de modus niet meer worden gewijzigd.

Versleuteling en ontsleuteling van gegevens

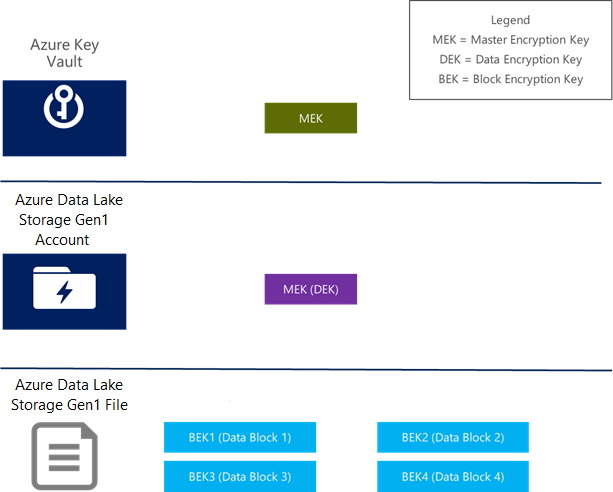

Er zijn drie soorten sleutels die worden gebruikt in het ontwerp van gegevensversleuteling. De volgende tabel geeft een samenvatting:

| Sleutel | Afkorting | Gekoppeld aan | Opslaglocatie | Type | Opmerkingen |

|---|---|---|---|---|---|

| Hoofdversleutelingssleutel | MEK | Een Data Lake Storage Gen1-account | Key Vault | Asymmetrisch | Het kan worden beheerd door Data Lake Storage Gen1 of door u. |

| Gegevensversleutelingssleutel | DEK | Een Data Lake Storage Gen1-account | Permanente opslag, beheerd door de Data Lake Storage Gen1-service | Symmetrisch | De DEK is versleuteld door de MEK. De versleutelde DEK is hetgeen wat wordt opgeslagen op persistente media. |

| Blokversleutelingssleutel | BEK | Een gegevensblok | Geen | Symmetrisch | De BEK wordt afgeleid van de DEK en het gegevensblok. |

Het volgende diagram illustreert deze concepten:

Pseudo-algoritme wanneer een bestand moet worden ontsleuteld:

- Controleer of de DEK voor het Data Lake Storage Gen1-account in de cache is opgeslagen en klaar is voor gebruik.

- Als dat niet het geval is, leest u de versleutelde DEK uit de permanente opslag en stuurt u deze naar de Key Vault voor ontsleuteling. Sla de ontsleutelde DEK op in het cachegeheugen. Deze is nu gereed voor gebruik.

- Voor elk gegevensblok in het bestand:

- Lees het versleutelde gegevensblok uit de permanente opslag.

- Genereer de BEK uit de DEK en het versleutelde gegevensblok.

- Gebruik de BEK om gegevens te ontsleutelen.

Pseudo-algoritme wanneer een gegevensblok moeten worden versleuteld:

- Controleer of de DEK voor het Data Lake Storage Gen1-account in de cache is opgeslagen en klaar is voor gebruik.

- Als dat niet het geval is, leest u de versleutelde DEK uit de permanente opslag en stuurt u deze naar de Key Vault voor ontsleuteling. Sla de ontsleutelde DEK op in het cachegeheugen. Deze is nu gereed voor gebruik.

- Genereer een unieke BEK voor het gegevensblok uit de DEK.

- Versleutel het gegevensblok met de BEK met behulp van AES-256-codering.

- Sla het versleutelde gegevensblok op in permanente opslag.

Notitie

De DEK wordt altijd versleuteld door de MEK opgeslagen, op permanente media of in het cachegeheugen.

Sleutelroulatie

Wanneer u door de klant beheerde sleutels gebruikt, kunt u de MEK rouleren. Zie Aan de slag voor meer informatie over het instellen van een Data Lake Storage Gen1-account met door de klant beheerde sleutels.

Vereisten

Wanneer u het Data Lake Storage Gen1-account instelt, hebt u ervoor gekozen om uw eigen sleutels te gebruiken. Deze optie kan niet worden gewijzigd nadat het account is gemaakt. In de volgende stappen wordt ervan uitgegaan dat u door de klant beheerde sleutels gebruikt (u hebt uw eigen sleutels uit Key Vault gekozen).

Houd er rekening mee dat als u de standaardopties voor versleuteling gebruikt, uw gegevens altijd worden versleuteld met behulp van sleutels die worden beheerd door Data Lake Storage Gen1. In deze optie hebt u niet de mogelijkheid om sleutels te roteren, omdat ze worden beheerd door Data Lake Storage Gen1.

De MEK in Data Lake Storage Gen1 draaien

Meld u aan bij de Azure-portal.

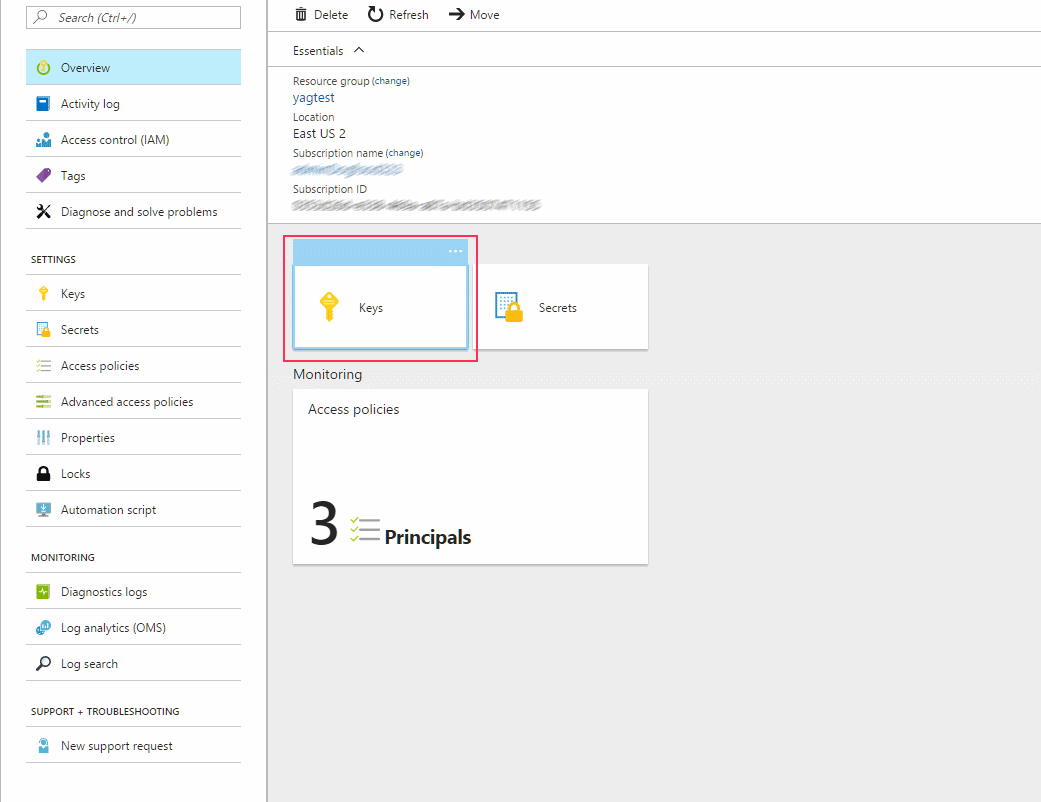

Blader naar het Key Vault exemplaar waarin uw sleutels worden opgeslagen die zijn gekoppeld aan uw Data Lake Storage Gen1-account. Selecteer Sleutels.

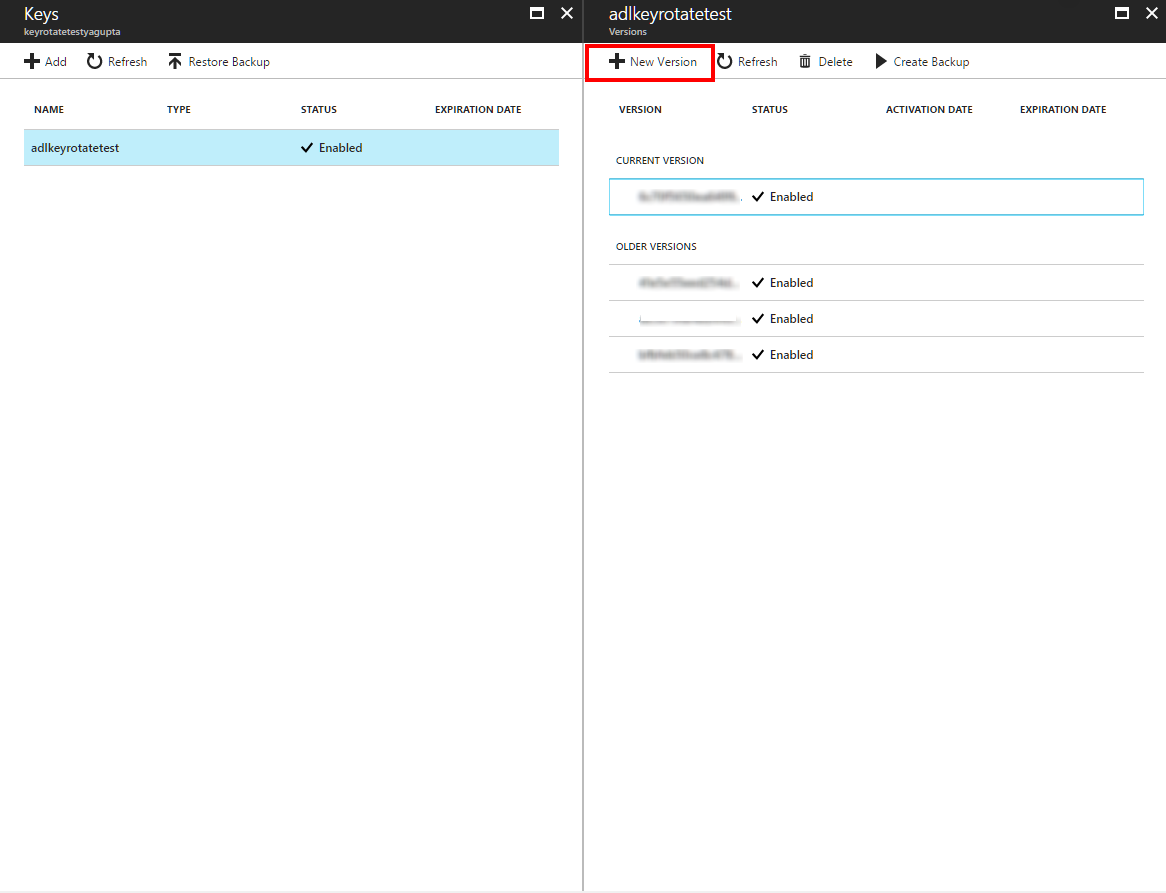

Selecteer de sleutel die is gekoppeld aan uw Data Lake Storage Gen1-account en maak een nieuwe versie van deze sleutel. Houd er rekening mee dat Data Lake Storage Gen1 momenteel alleen ondersteuning biedt voor sleutelrotatie naar een nieuwe versie van een sleutel. Roulatie naar een andere sleutel wordt niet ondersteund.

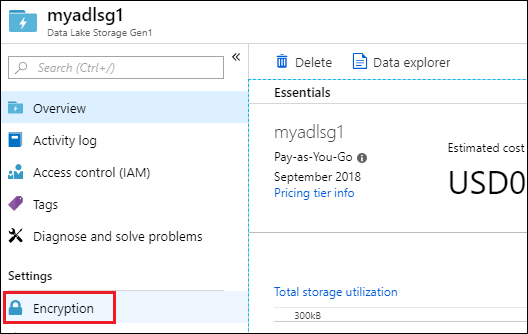

Blader naar het Data Lake Storage Gen1-account en selecteer Versleuteling.

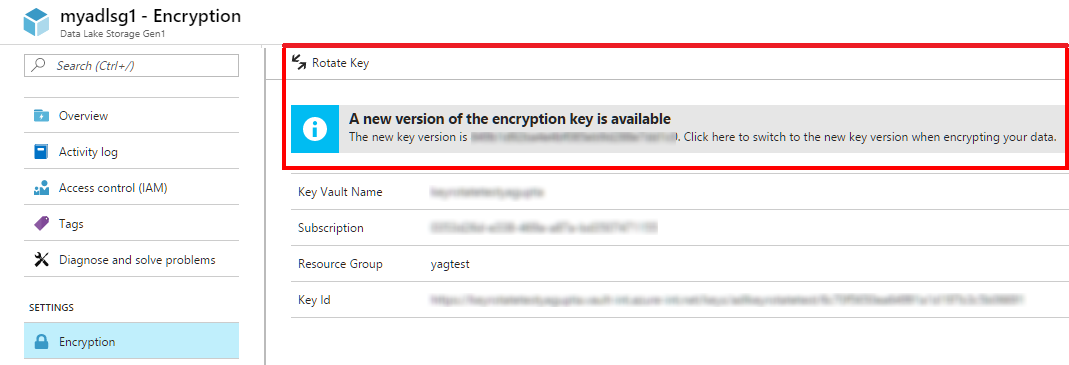

Er wordt een bericht weergegeven dat een nieuwe sleutelversie van de sleutel beschikbaar is. Klik op Sleutel rouleren om de sleutel naar de nieuwe versie bij te werken.

Deze bewerking duurt minder dan twee minuten en er is geen verwachte uitvaltijd vanwege het rouleren van de sleutel. Nadat de bewerking is voltooid, wordt de nieuwe versie van de sleutel gebruikt.

Belangrijk

Nadat de sleutelrotatiebewerking is voltooid, wordt de oude versie van de sleutel niet meer actief gebruikt voor het versleutelen van nieuwe gegevens. Er kunnen echter gevallen zijn waarin toegang tot oudere gegevens mogelijk de oude sleutel nodig heeft. Verwijder de oude sleutel niet om het lezen van dergelijke oudere gegevens mogelijk te maken