De beveiligingspostuur van uw netwerk verbeteren met adaptieve netwerkbeveiliging

Adaptieve netwerkbeveiliging is een functie zonder agent van Microsoft Defender voor Cloud. Er hoeft niets op uw computers te worden geïnstalleerd om te profiteren van dit hulpprogramma voor netwerkbeveiliging.

Op deze pagina wordt uitgelegd hoe u adaptieve netwerkbeveiliging configureert en beheert in Defender voor Cloud.

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus: | Algemene beschikbaarheid (GA) |

| Prijzen: | Vereist Microsoft Defender voor Servers Abonnement 2 |

| Vereiste rollen en machtigingen: | Schrijfmachtigingen op de NSG's van de computer |

| Clouds: |

Wat is adaptieve netwerkbeveiliging?

Door netwerkbeveiligingsgroepen (NSG) toe te passen om verkeer naar en van resources te filteren, verbetert u uw netwerkbeveiligingspostuur. Maar er kunnen toch nog enkele gevallen zijn waarin het werkelijke verkeer dat via de NSG stroomt een subset is van de gedefinieerde NSG-regels. In dergelijke gevallen kunt u het beveiligingspostuur verder verbeteren door de NSG-regels te versterken op basis van de werkelijke verkeerspatronen.

Adaptieve netwerkbeveiliging biedt aanbevelingen om de NSG-regels verder te beveiligen. Het maakt gebruik van een machine learning-algoritme dat rekening houdt met werkelijk verkeer, bekende vertrouwde configuratie, bedreigingsinformatie en andere aanwijzingen voor aantasting, en geeft vervolgens aanbevelingen om alleen verkeer van bepaalde IP-/poort-tuples toe te staan.

Stel dat de bestaande NSG-regel verkeer van 140.20.30.10/24 op poort 22 toestaat. Op basis van verkeersanalyse kan adaptieve netwerkbeveiliging het beste het bereik beperken om verkeer van 140.23.30.10/29 toe te staan en al het andere verkeer naar die poort te weigeren. Zie de veelgestelde vragen over welke poorten worden ondersteund voor de volledige lijst met ondersteunde poorten.

Beveiligingswaarschuwingen en aanbevolen regels weergeven

Open in het menu van Defender voor Cloud het dashboard Workloadbeveiliging.

Selecteer de tegel adaptieve netwerkbeveiliging (1) of het deelvenster-item inzichten met betrekking tot adaptieve netwerkbeveiliging (2).

Tip

In het deelvenster Inzichten ziet u het percentage van uw VM's dat momenteel wordt verdedigd met adaptieve netwerkbeveiliging.

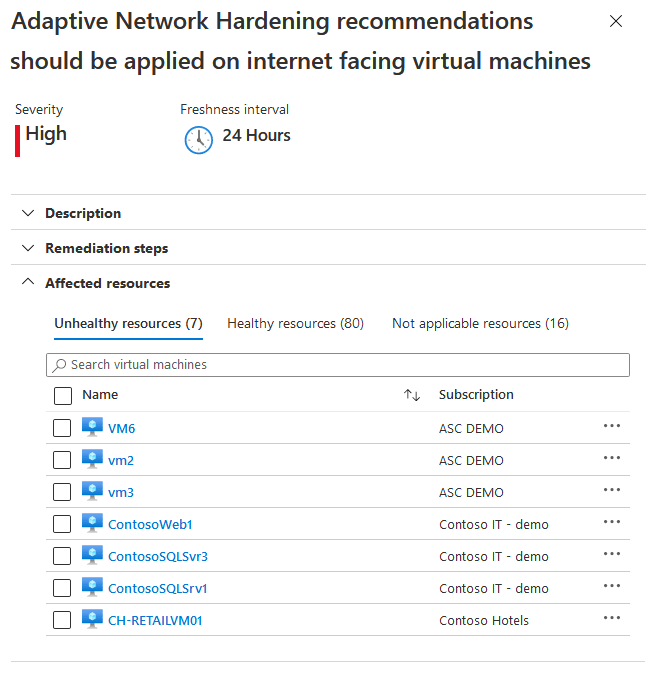

De detailpagina voor de aanbevelingen voor adaptieve netwerkbeveiliging moet worden toegepast op aanbevelingen voor internetgerichte virtuele machines die worden geopend met uw netwerk-VM's gegroepeerd in drie tabbladen:

- Beschadigde resources: VM's met aanbevelingen en waarschuwingen die zijn geactiveerd door het adaptieve netwerkbeveiligingsalgoritme uit te voeren.

- Resources in orde: VM's zonder waarschuwingen en aanbevelingen.

- Niet-gescande resources: VM's waarop het adaptieve netwerkbeveiligingsalgoritme niet kan worden uitgevoerd vanwege een van de volgende redenen:

- VM's zijn klassieke VM's: alleen Azure Resource Manager-VM's worden ondersteund.

- Er zijn onvoldoende gegevens beschikbaar: om nauwkeurige aanbevelingen voor verkeersbeveiliging te genereren, vereist Defender voor Cloud ten minste 30 dagen aan verkeersgegevens.

- VM wordt niet beveiligd door Microsoft Defender voor Servers: alleen vm's die zijn beveiligd met Microsoft Defender voor Servers komen in aanmerking voor deze functie.

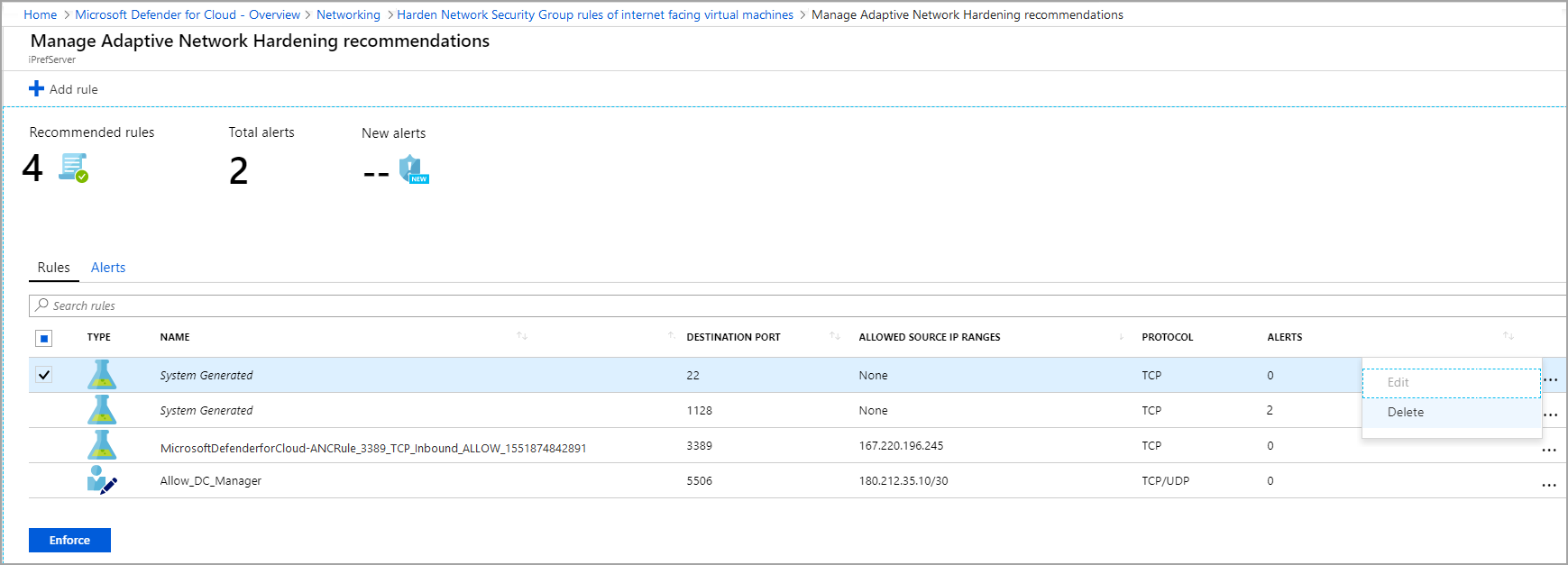

Selecteer op het tabblad Beschadigde resources een virtuele machine om de waarschuwingen en de aanbevolen regels voor beveiliging toe te passen.

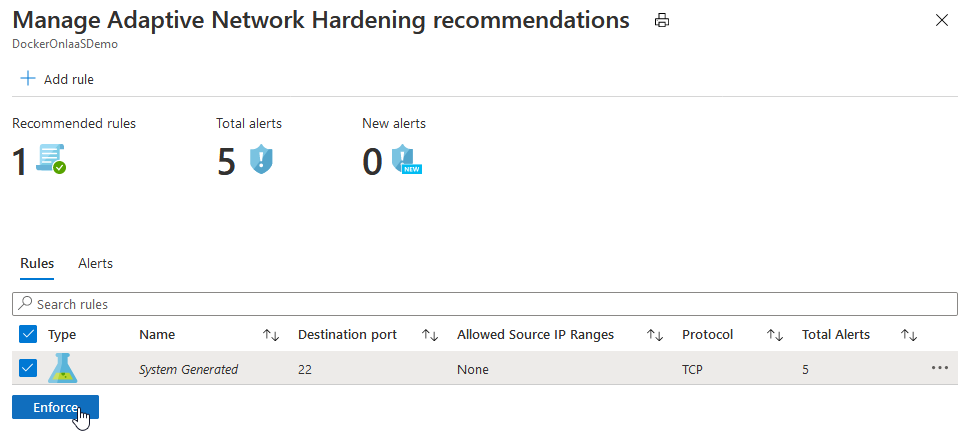

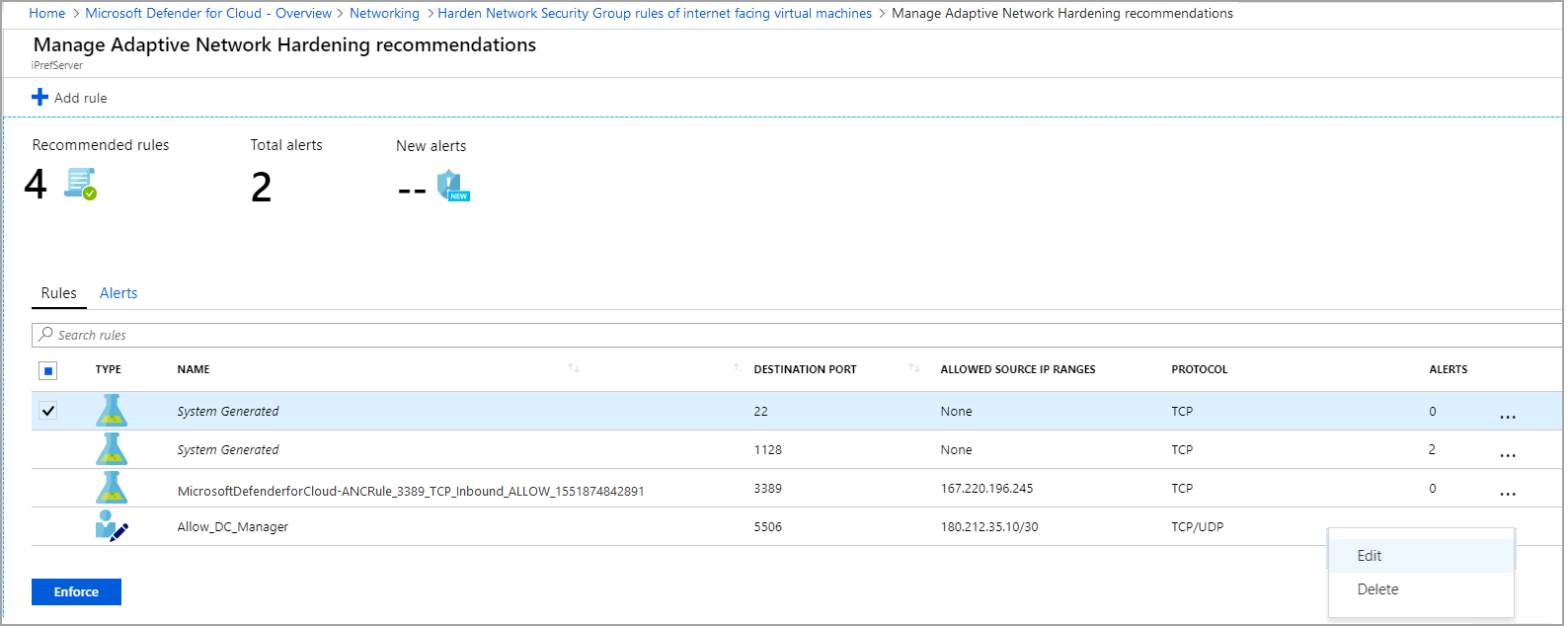

- Het tabblad Regels bevat de regels die adaptieve netwerkbeveiliging aanbeveelt om toe te voegen

- Het tabblad Waarschuwingen bevat de waarschuwingen die zijn gegenereerd vanwege verkeer, die naar de resource stromen, die niet binnen het IP-bereik vallen dat is toegestaan in de aanbevolen regels.

Bewerk desgewenst de regels:

Selecteer de regels die u wilt toepassen op de NSG en selecteer Afdwingen.

Tip

Als de toegestane bron-IP-bereiken worden weergegeven als Geen, betekent dit dat de aanbevolen regel een regel voor weigeren is, anders is het een regel voor toestaan .

Notitie

De afgedwongen regels worden toegevoegd aan de NSG(s) die de VIRTUELE machine beveiligen. (Een VIRTUELE machine kan worden beveiligd door een NSG die is gekoppeld aan de NIC, of het subnet waarin de VIRTUELE machine zich bevindt, of beide)

Een regel wijzigen

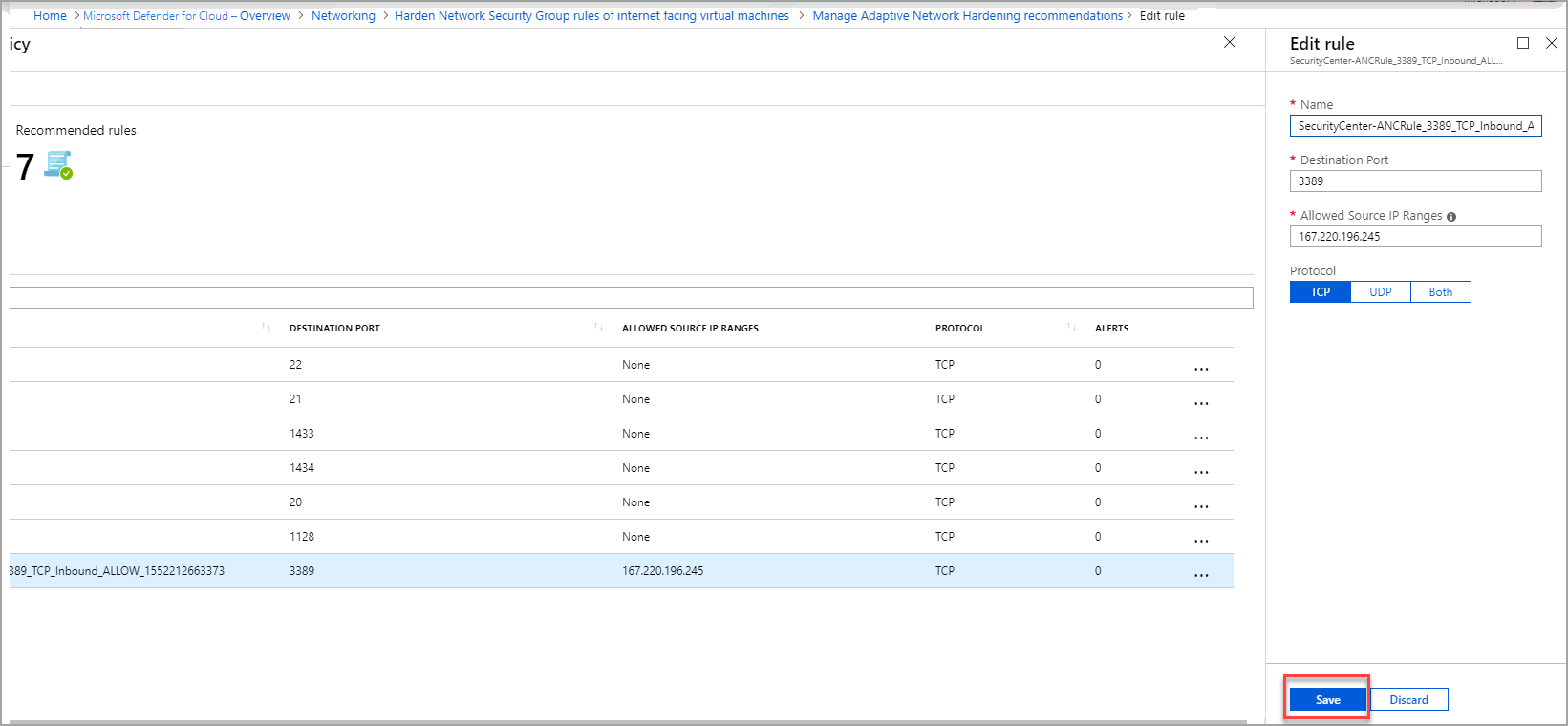

Mogelijk wilt u de parameters wijzigen van een regel die is aanbevolen. U kunt bijvoorbeeld de aanbevolen IP-bereiken wijzigen.

Enkele belangrijke richtlijnen voor het wijzigen van een adaptieve netwerkbeveiligingsregel:

U kunt toestaan dat regels niet worden gewijzigd om regels voor weigeren te worden.

U kunt alleen de parameters van regels voor toestaan wijzigen.

Het maken en wijzigen van regels voor weigeren wordt rechtstreeks op de NSG uitgevoerd. Zie Een netwerkbeveiligingsgroep maken, wijzigen of verwijderen voor meer informatie.

Een regel voor het weigeren van alle verkeer is het enige type 'weigeren'-regel dat hier wordt vermeld en kan niet worden gewijzigd. U kunt deze echter wel verwijderen (zie Een regel verwijderen). Als u meer wilt weten over dit type regel, raadpleegt u de algemene vragenvermelding Wanneer moet ik een regel voor het weigeren van al het verkeer gebruiken?.

Een adaptieve netwerkbeveiligingsregel wijzigen:

Als u enkele van de parameters van een regel wilt wijzigen, selecteert u op het tabblad Regels de drie puntjes (...) aan het einde van de rij van de regel en selecteert u Bewerken.

Werk in het venster Regel bewerken de details bij die u wilt wijzigen en selecteer Opslaan.

Notitie

Nadat u Opslaan hebt geselecteerd, hebt u de regel gewijzigd. U hebt deze echter niet toegepast op de NSG. Als u deze wilt toepassen, moet u de regel in de lijst selecteren en Afdwingen selecteren (zoals uitgelegd in de volgende stap).

Als u de bijgewerkte regel wilt toepassen, selecteert u in de lijst de bijgewerkte regel en selecteert u Afdwingen.

Een nieuwe regel toevoegen

U kunt een regel 'toestaan' toevoegen die niet is aanbevolen door Defender voor Cloud.

Notitie

Hier kunnen alleen regels voor toestaan worden toegevoegd. Als u 'weigeren'-regels wilt toevoegen, kunt u dit rechtstreeks op de NSG doen. Zie Een netwerkbeveiligingsgroep maken, wijzigen of verwijderen voor meer informatie.

Een regel voor adaptieve netwerkbeveiliging toevoegen:

Selecteer regel toevoegen in de bovenste werkbalk.

Voer in het venster Nieuwe regel de details in en selecteer Toevoegen.

Notitie

Nadat u Toevoegen hebt geselecteerd, hebt u de regel toegevoegd en wordt deze weergegeven met de andere aanbevolen regels. U hebt deze echter niet toegepast op de NSG. Als u deze wilt activeren, moet u de regel in de lijst selecteren en Afdwingen selecteren (zoals uitgelegd in de volgende stap).

Als u de nieuwe regel wilt toepassen, selecteert u in de lijst de nieuwe regel en selecteert u Afdwingen.

Een regel verwijderen

Indien nodig kunt u een aanbevolen regel voor de huidige sessie verwijderen. U kunt bijvoorbeeld bepalen dat het toepassen van een voorgestelde regel legitiem verkeer kan blokkeren.

Een adaptieve netwerkbeveiligingsregel voor uw huidige sessie verwijderen:

Selecteer op het tabblad Regels de drie puntjes (...) aan het einde van de rij van de regel en selecteer Verwijderen.

Volgende stap

- Veelgestelde vragen over adaptieve netwerkbeveiliging weergeven