Prioriteitstelling van risico's

Microsoft Defender voor Cloud proactief een dynamische engine gebruikt waarmee de risico's in uw omgeving worden beoordeeld, terwijl rekening wordt gehouden met het potentieel voor de exploitatie en de potentiële impact op het bedrijf voor uw organisatie. De engine geeft prioriteit aan beveiligingsaankopen op basis van de risicofactoren van elke resource, die worden bepaald door de context van de omgeving, waaronder de configuratie, netwerkverbindingen en beveiligingspostuur van de resource.

Wanneer Defender voor Cloud een risicoanalyse van uw beveiligingsproblemen uitvoert, identificeert de engine de belangrijkste beveiligingsrisico's terwijl deze worden onderscheiden van minder riskante problemen. De aanbevelingen worden vervolgens gesorteerd op basis van hun risiconiveau, zodat u de beveiligingsproblemen kunt oplossen die onmiddellijk bedreigingen vormen met het grootste potentieel van misbruik in uw omgeving.

Defender voor Cloud analyseert vervolgens welke beveiligingsproblemen deel uitmaken van mogelijke aanvalspaden die aanvallers kunnen gebruiken om uw omgeving te schenden. Ook worden de beveiligingsaanaanvelingspunten gemarkeerd die moeten worden opgelost om deze risico's te beperken. Deze aanpak helpt u zich te concentreren op dringende beveiligingsproblemen en herstelactiviteiten efficiënter en effectiever te maken. Hoewel risico prioritering geen invloed heeft op de beveiligingsscore, kunt u hiermee de meest kritieke beveiligingsproblemen in uw omgeving oplossen.

Aanbevelingen

Microsoft Defender voor Cloud resources en workloads worden beoordeeld op basis van ingebouwde en aangepaste beveiligingsstandaarden die zijn ingeschakeld in uw Azure-abonnementen, AWS-accounts en GCP-projecten. Op basis van deze evaluaties bieden beveiligingsaanvelingen praktische stappen om beveiligingsproblemen op te lossen en het beveiligingspostuur te verbeteren.

Notitie

Aanbevelingen zijn inbegrepen bij de Foundational CSPM-plan dat is opgenomen in Defender voor Cloud. Risico prioritering en governance worden echter alleen ondersteund met het Defender CSPM-plan.

Als uw omgeving niet wordt beveiligd door het Defender CSPM-plan, worden de kolommen met de risico-prioriteitsfuncties wazig weergegeven.

Verschillende resources kunnen dezelfde aanbeveling hebben met verschillende risiconiveaus. Een aanbeveling om MFA in te schakelen voor een gebruikersaccount kan bijvoorbeeld een ander risiconiveau hebben voor verschillende gebruikers. Het risiconiveau wordt bepaald door de risicofactoren van elke resource, zoals de configuratie, netwerkverbindingen en beveiligingspostuur. Het risiconiveau wordt berekend op basis van de mogelijke impact van het beveiligingsprobleem dat wordt geschonden, de risicocategorieën en het aanvalspad waarvan het beveiligingsprobleem deel uitmaakt.

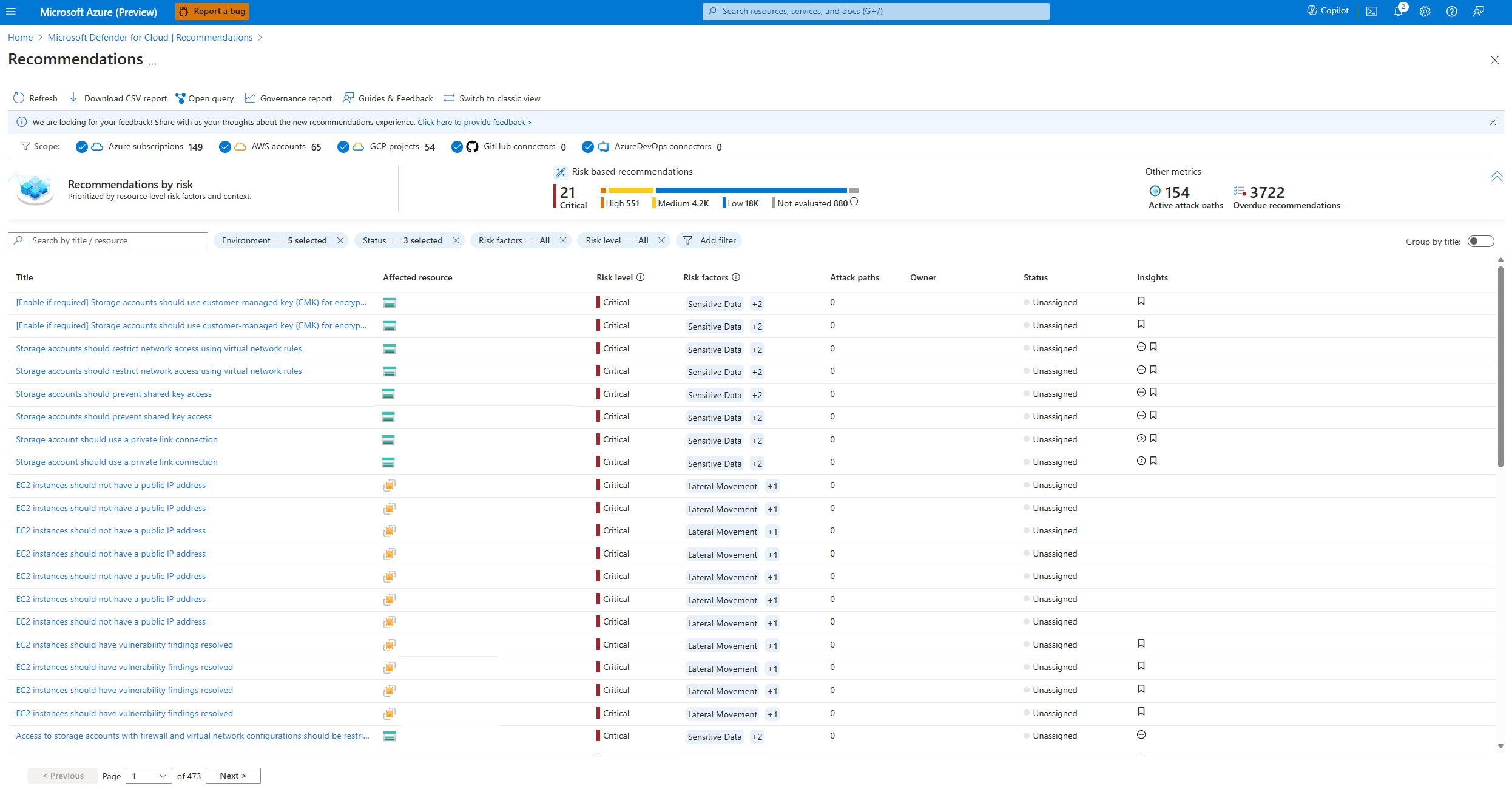

Navigeer in Defender voor Cloud naar het Aanbevelingen-dashboard om een overzicht te bekijken van de aanbevelingen die bestaan voor uw omgevingen met prioriteit door risico's te bekijken.

Op deze pagina kunt u het volgende bekijken:

Titel : de titel van de aanbeveling.

Betrokken resource : de resource waarop de aanbeveling van toepassing is.

Risiconiveau : de exploiteerbaarheid en de bedrijfsimpact van het onderliggende beveiligingsprobleem, waarbij rekening wordt gehouden met de context van de omgevingsresource, zoals: blootstelling aan internet, gevoelige gegevens, zijdelingse verplaatsing en meer.

Risicofactoren : omgevingsfactoren van de resource die worden beïnvloed door de aanbeveling, die invloed hebben op de exploiteerbaarheid en de bedrijfsimpact van het onderliggende beveiligingsprobleem. Voorbeelden voor risicofactoren zijn internetblootstelling, gevoelige gegevens, laterale verplaatsingsmogelijkheden.

Aanvalspaden : het aantal aanvalspaden waarvan de aanbeveling deel uitmaakt op basis van de zoekactie van de beveiligingsengine naar alle mogelijke aanvalspaden op basis van de resources die bestaan in de omgeving en de relatie die ertussen bestaat. Elke omgeving presenteert zijn eigen unieke aanvalspaden.

Eigenaar : de persoon aan wie de aanbeveling is toegewezen.

Status : de huidige status van de aanbeveling. Bijvoorbeeld, niet toegewezen, op tijd, te laat.

Inzichten : informatie met betrekking tot de aanbeveling, zoals, als deze in preview is, als deze kan worden geweigerd, als er een oplossingsoptie beschikbaar is en meer.

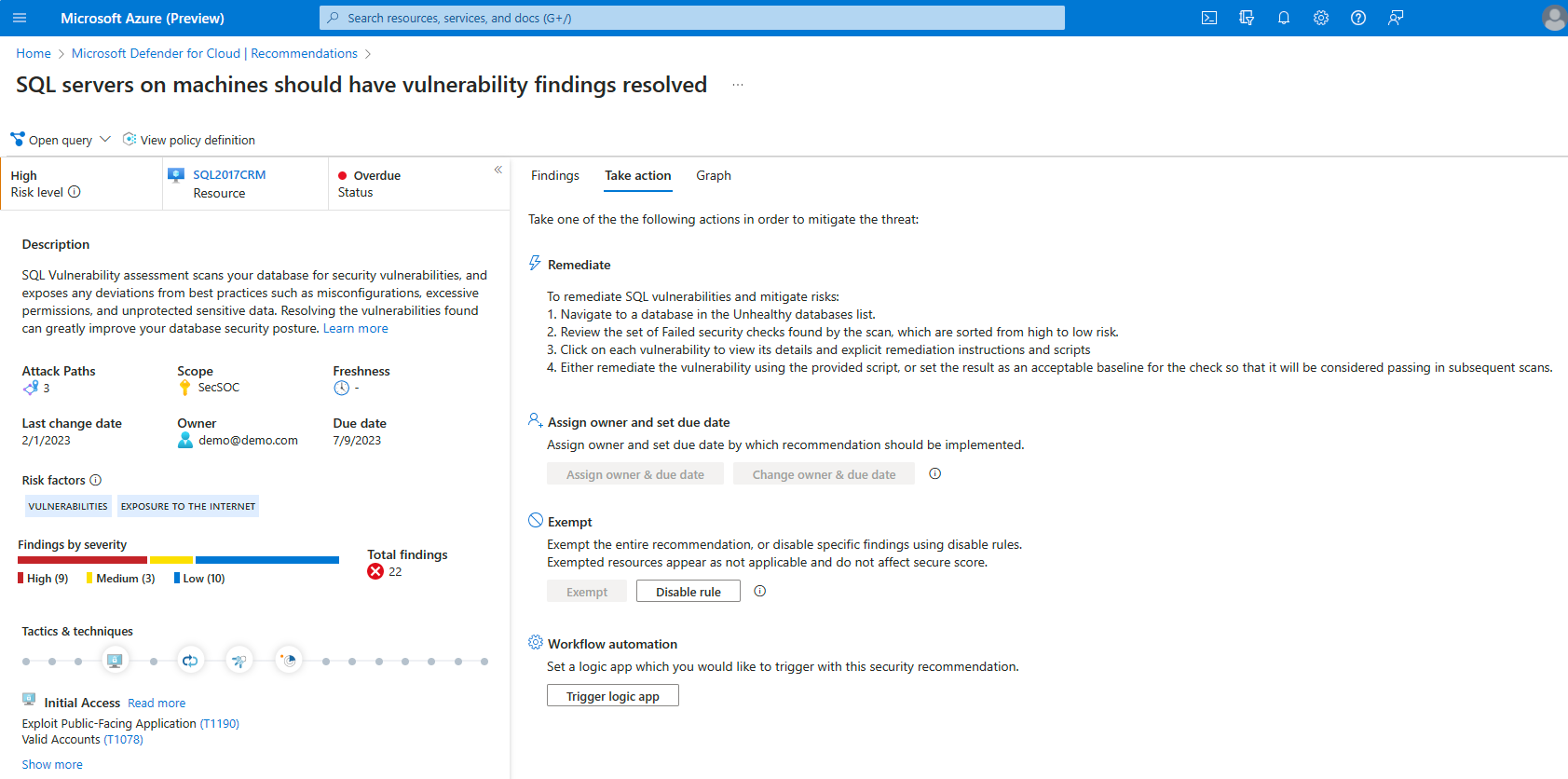

Wanneer u een aanbeveling selecteert, kunt u de details van de aanbeveling bekijken, waaronder de beschrijving, aanvalspaden, bereik, nieuwheid, datum van laatste wijziging, eigenaar, vervaldatum, ernst, tactieken en technieken en meer.

Beschrijving : een korte beschrijving van het beveiligingsprobleem.

Aanvalspaden : het aantal aanvalspaden.

Bereik : het betrokken abonnement of de betrokken resource.

Versheid : het versheidsinterval voor de aanbeveling.

Datum van laatste wijziging : de datum waarop deze aanbeveling het laatst is gewijzigd

Eigenaar : de persoon die aan deze aanbeveling is toegewezen.

Einddatum : de toegewezen datum waarop de aanbeveling moet worden opgelost.

Ernst: de ernst van de aanbeveling (hoog, gemiddeld of laag). Meer informatie hieronder.

Tactieken en technieken - De tactieken en technieken die zijn toegewezen aan MITRE ATT&CK.

Wat zijn risicofactoren?

Defender voor Cloud maakt gebruik van de context van een omgeving, waaronder de configuratie van de resource, netwerkverbindingen en beveiligingspostuur, om een risicoanalyse uit te voeren van mogelijke beveiligingsproblemen. Hierdoor worden de belangrijkste beveiligingsrisico's geïdentificeerd, terwijl ze worden onderscheiden van minder riskante problemen. De aanbevelingen worden vervolgens gesorteerd op basis van hun risiconiveau.

Deze engine voor risicoanalyse houdt rekening met essentiële risicofactoren, zoals blootstelling aan internet, gegevensgevoeligheid, laterale verplaatsing en mogelijke aanvalspaden. Deze aanpak geeft prioriteit aan dringende beveiligingsproblemen, waardoor herstelinspanningen efficiënter en effectiever worden.

Hoe wordt het risico berekend?

Defender voor Cloud gebruikt een contextbewuste engine voor risico-prioriteitstelling om het risiconiveau van elke beveiligingsaanbeveling te berekenen. Het risiconiveau wordt bepaald door de risicofactoren van elke resource, zoals de configuratie, netwerkverbindingen en beveiligingspostuur. Het risiconiveau wordt berekend op basis van de mogelijke impact van het beveiligingsprobleem dat wordt geschonden, de risicocategorieën en het aanvalspad waarvan het beveiligingsprobleem deel uitmaakt.

Risiconiveaus

Aanbevelingen kunnen worden ingedeeld in vijf categorieën op basis van hun risiconiveau:

Kritiek: Aanbevelingen die duiden op een kritiek beveiligingsprobleem dat kan worden misbruikt door een aanvaller om onbevoegde toegang te krijgen tot uw systemen of gegevens.

Hoog: Aanbevelingen die wijzen op een mogelijk beveiligingsrisico dat tijdig moet worden aangepakt, maar mogelijk niet onmiddellijk aandacht nodig heeft.

Gemiddeld: Aanbevelingen die duiden op een relatief klein beveiligingsprobleem dat op uw gemak kan worden opgelost.

Laag: Aanbevelingen die duiden op een relatief klein beveiligingsprobleem dat op uw gemak kan worden opgelost.

Niet geëvalueerd: Aanbevelingen die nog niet zijn geëvalueerd. Dit kan worden veroorzaakt doordat de resource niet wordt gedekt door het Defender CSPM-plan. Dit is een vereiste voor het risiconiveau.

Het risiconiveau wordt bepaald door een contextbewuste engine voor risico-prioriteitstelling die rekening houdt met de risicofactoren van elke resource. Meer informatie over hoe Defender voor Cloud aanvalspaden identificeert en herstelt.