Palo Alto integreren met Microsoft Defender for IoT

In dit artikel wordt beschreven hoe u Palo Alto integreert met Microsoft Defender for IoT, om zowel Palo Alto- als Defender for IoT-gegevens op één plaats weer te geven of Defender for IoT-gegevens te gebruiken om blokkeringsacties in Palo Alto te configureren.

Als u zowel Defender for IoT- als Palo Alto-gegevens samen bekijkt, beschikt u over SOC-analisten met multidimensionale zichtbaarheid, zodat ze kritieke bedreigingen sneller kunnen blokkeren.

Cloudintegraties

Fooi

Cloudgebaseerde beveiligingsintegraties bieden verschillende voordelen ten opzichte van on-premises oplossingen, zoals gecentraliseerd, eenvoudiger sensorbeheer en gecentraliseerde beveiligingsbewaking.

Andere voordelen zijn realtime-bewaking, efficiënt resourcegebruik, verbeterde schaalbaarheid en robuustheid, verbeterde bescherming tegen beveiligingsrisico's, vereenvoudigd onderhoud en updates en naadloze integratie met oplossingen van derden.

Als u een in de cloud verbonden OT-sensor integreert met Palo Alto, raden we u aan Defender for IoT te verbinden met Microsoft Sentinel.

Installeer een of meer van de volgende oplossingen om zowel Palo Alto als Defender for IoT-gegevens in Microsoft Sentinel weer te geven.

Microsoft Sentinel is een schaalbare cloudservice voor SECURITY Information Event Management (SIEM) security orchestration automated response (SOAR). SOC-teams kunnen de integratie tussen Microsoft Defender for IoT en Microsoft Sentinel gebruiken om gegevens te verzamelen in netwerken, bedreigingen te detecteren en te onderzoeken en op incidenten te reageren.

In Microsoft Sentinel brengt de Defender for IoT-gegevensconnector en -oplossing out-of-the-box-beveiligingsinhoud naar SOC-teams, zodat ze OT-beveiligingswaarschuwingen kunnen bekijken, analyseren en erop kunnen reageren en de gegenereerde incidenten in de bredere inhoud van bedreigingen van de organisatie kunnen begrijpen.

Zie voor meer informatie:

- Zelfstudie: Microsoft Defender for IoT Verbinding maken met Microsoft Sentinel

- Zelfstudie: Bedreigingen voor IoT-apparaten onderzoeken en detecteren

On-premises integraties

Als u werkt met een lucht-gapped, lokaal beheerde OT-sensor, hebt u een on-premises oplossing nodig om Defender for IoT- en Palo Alto-informatie op dezelfde plaats weer te geven.

In dergelijke gevallen raden we u aan uw OT-sensor te configureren om syslog-bestanden rechtstreeks naar Palo Alto te verzenden of de ingebouwde API van Defender for IoT te gebruiken.

Zie voor meer informatie:

On-premises integratie (verouderd)

In deze sectie wordt beschreven hoe u Palo Alto integreert en gebruikt met Microsoft Defender for IoT met behulp van de verouderde on-premises integratie, waarmee automatisch nieuw beleid wordt gemaakt in de NMS en Panorama van Palo Alto Network.

Belangrijk

De verouderde Palo Alto Panorama-integratie wordt ondersteund tot en met oktober 2024 met sensorversie 23.1.3 en wordt niet ondersteund in toekomstige primaire softwareversies. Voor klanten die de verouderde integratie gebruiken, raden we u aan om over te stappen op een van de volgende methoden:

- Als u uw beveiligingsoplossing integreert met cloudsystemen, raden we u aan om gegevensconnectors te gebruiken via Microsoft Sentinel.

- Voor on-premises integraties raden we u aan om uw OT-sensor te configureren om syslog-gebeurtenissen door te sturen of Defender for IoT-API's te gebruiken.

In de volgende tabel ziet u voor welke incidenten deze integratie is bedoeld:

| Incidenttype | Omschrijving |

|---|---|

| Niet-geautoriseerde PLC-wijzigingen | Een update van de ladderlogica of firmware van een apparaat. Deze waarschuwing kan legitieme activiteiten vertegenwoordigen of een poging om het apparaat te beschadigen. Schadelijke code, zoals een Remote Access Trojan (RAT) of parameters die ervoor zorgen dat het fysieke proces, zoals een draaiende turbine, op een onveilige manier werkt. |

| Protocolschending | Een pakketstructuur of veldwaarde die de protocolspecificatie schendt. Deze waarschuwing kan een onjuist geconfigureerde toepassing vertegenwoordigen of een kwaadwillende poging om het apparaat te beschadigen. Het veroorzaken van een bufferoverloopvoorwaarde in het doelapparaat. |

| PLC-stop | Een opdracht die ervoor zorgt dat het apparaat niet meer functioneert, waardoor het fysieke proces dat door de PLC wordt beheerd, risico loopt. |

| Industriële malware gevonden in het ICS-netwerk | Malware waarmee ICS-apparaten worden gemanipuleerd met behulp van hun systeemeigen protocollen, zoals TRITON en Industroyer. Defender for IoT detecteert ook IT-malware die lateraal is verplaatst naar de ICS- en SCADA-omgeving. Bijvoorbeeld Conficker, WannaCry en NotPetya. |

| Malware scannen | Reconnaissance-hulpprogramma's die gegevens verzamelen over systeemconfiguratie in een pre-attackfase. De Havex Trojan scant bijvoorbeeld industriële netwerken voor apparaten die GEBRUIKMAKEN van OPC. Dit is een standaardprotocol dat wordt gebruikt door SCADA-systemen op basis van Windows om te communiceren met ICS-apparaten. |

Wanneer Defender for IoT een vooraf geconfigureerde use case detecteert, wordt de knop Bron blokkeren toegevoegd aan de waarschuwing. Wanneer de Defender for IoT-gebruiker vervolgens de knop Bron blokkeren selecteert, maakt Defender for IoT beleidsregels voor Panorama door de vooraf gedefinieerde doorstuurregel te verzenden.

Het beleid wordt alleen toegepast wanneer de Panorama-beheerder dit naar de relevante NGFW in het netwerk pusht.

In IT-netwerken zijn er mogelijk dynamische IP-adressen. Daarom moet het beleid voor deze subnetten zijn gebaseerd op FQDN (DNS-naam) en niet op het IP-adres. Defender for IoT voert reverse lookup uit en komt overeen met apparaten met een dynamisch IP-adres aan de FQDN-naam (DNS-naam) van elk geconfigureerd aantal uren.

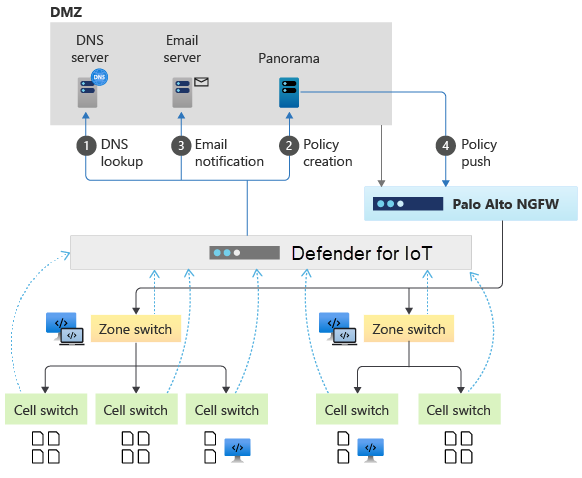

Bovendien verzendt Defender for IoT een e-mailbericht naar de relevante Panorama-gebruiker om te melden dat een nieuw beleid dat is gemaakt door Defender for IoT, wacht op de goedkeuring. In de onderstaande afbeelding ziet u de integratiearchitectuur van Defender for IoT en Panorama:

Vereisten

Voordat u begint, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

- Bevestiging door de Panorama Beheer istrator om automatische blokkering toe te staan.

- Toegang tot een Defender for IoT OT-sensor als een Beheer gebruiker.

DNS-zoekactie configureren

De eerste stap bij het maken van panoramablokkeringsbeleid in Defender for IoT is het configureren van DNS-zoekacties.

DNS-zoekactie configureren:

Meld u aan bij uw OT-sensor en selecteer Systeeminstellingen>Netwerkbewaking>DNS Reverse Lookup.

Schakel de wisselknop Ingeschakeld in om de zoekactie te activeren.

Definieer in het veld Reverse Lookup plannen de planningsopties:

- Op specifieke tijdstippen: Geef op wanneer de reverse lookup dagelijks moet worden uitgevoerd.

- Met vaste intervallen (in uren): Stel de frequentie in voor het uitvoeren van de reverse lookup.

Selecteer + DNS-server toevoegen en voeg vervolgens de volgende details toe:

Parameter Omschrijving DNS-serveradres Voer het IP-adres of de FQDN van de DNS-server van het netwerk in. DNS-serverpoort Voer de poort in die wordt gebruikt om een query uit te voeren op de DNS-server. Aantal labels Als u DNS-FQDN-omzetting wilt configureren, voegt u het aantal domeinlabels toe dat moet worden weergegeven.

Er worden maximaal 30 tekens van links naar rechts weergegeven.Subnetten Stel het subnetbereik voor dynamisch IP-adres in.

Het bereik waarmee Defender for IoT het IP-adres in de DNS-server omkert, zodat deze overeenkomt met de huidige FQDN-naam.Selecteer Testen om ervoor te zorgen dat uw DNS-instellingen juist zijn. De test zorgt ervoor dat het IP-adres van de DNS-server en de DNS-serverpoort correct zijn ingesteld.

Selecteer Opslaan.

Wanneer u klaar bent, gaat u door met het maken van doorstuurregels, indien nodig:

- Directe blokkering configureren door een opgegeven Palo Alto-firewall

- Verdacht verkeer blokkeren met de Palo Alto-firewall

Directe blokkering configureren door een opgegeven Palo Alto-firewall

Configureer automatische blokkering in gevallen zoals malware-gerelateerde waarschuwingen door een Defender for IoT-doorstuurregel te configureren om een blokkeringsopdracht rechtstreeks naar een specifieke Palo Alto-firewall te verzenden.

Wanneer Defender for IoT een kritieke bedreiging identificeert, wordt er een waarschuwing verzonden die een optie bevat om de geïnfecteerde bron te blokkeren. Als u Blokbron selecteert in de details van de waarschuwing, wordt de doorstuurregel geactiveerd, waarmee de blokkeringsopdracht wordt verzonden naar de opgegeven Palo Alto-firewall.

Bij het maken van uw doorstuurregel:

Definieer in het gebied Acties de server, host, poort en referenties voor de Palo Alto NGFW.

Configureer de volgende opties om blokkering van de verdachte bronnen door de Palo Alto-firewall toe te staan:

Parameter Omschrijving Ongeldige functiecodes blokkeren Protocolschendingen : ongeldige veldwaarde die de specificatie van het ICS-protocol schendt (mogelijk misbruik). Niet-geautoriseerde PLC-programmering/firmware-updates blokkeren Niet-geautoriseerde PLC-wijzigingen. Niet-geautoriseerde PLC-stop blokkeren PLC-stop (downtime). Malwaregerelateerde waarschuwingen blokkeren Blokkeren van pogingen tot industriële malware (TRITON, NotPetya, enz.).

U kunt de optie automatische blokkering selecteren.

In dat geval wordt de blokkering automatisch en onmiddellijk uitgevoerd.Niet-geautoriseerd scannen blokkeren Onbevoegd scannen (mogelijke reconnaissance).

Zie On-premises OT-waarschuwingsinformatie doorsturen voor meer informatie.

Verdacht verkeer blokkeren met de Palo Alto-firewall

Configureer een Doorstuurregel voor Defender for IoT om verdacht verkeer met de Palo Alto-firewall te blokkeren.

Bij het maken van uw doorstuurregel:

Definieer in het gebied Acties de server, host, poort en referenties voor de Palo Alto NGFW.

Definieer als volgt hoe de blokkering wordt uitgevoerd:

- Op IP-adres: maakt altijd blokkerende beleidsregels voor Panorama op basis van het IP-adres.

- Op FQDN of IP-adres: maakt blokkerende beleidsregels voor Panorama op basis van FQDN als deze bestaat, anders door het IP-adres.

Voer in het veld E-mail het e-mailadres in voor de e-mailmelding van het beleid.

Notitie

Zorg ervoor dat u een Mail Server hebt geconfigureerd in Defender for IoT. Als er geen e-mailadres is ingevoerd, verzendt Defender for IoT geen e-mailmelding.

Configureer de volgende opties om blokkering van de verdachte bronnen door het Palo Alto Panorama toe te staan:

Parameter Omschrijving Ongeldige functiecodes blokkeren Protocolschendingen : ongeldige veldwaarde die de specificatie van het ICS-protocol schendt (mogelijk misbruik). Niet-geautoriseerde PLC-programmering/firmware-updates blokkeren Niet-geautoriseerde PLC-wijzigingen. Niet-geautoriseerde PLC-stop blokkeren PLC-stop (downtime). Malwaregerelateerde waarschuwingen blokkeren Blokkeren van pogingen tot industriële malware (TRITON, NotPetya, enz.).

U kunt de optie automatische blokkering selecteren.

In dat geval wordt de blokkering automatisch en onmiddellijk uitgevoerd.Niet-geautoriseerd scannen blokkeren Onbevoegd scannen (mogelijke reconnaissance).

Zie On-premises OT-waarschuwingsinformatie doorsturen voor meer informatie.

Specifieke verdachte bronnen blokkeren

Nadat u de doorstuurregel hebt gemaakt, gebruikt u de volgende stappen om specifieke, verdachte bronnen te blokkeren:

Zoek en selecteer op de pagina Waarschuwingen van de OT-sensor de waarschuwing met betrekking tot de Palo Alto-integratie.

Als u de verdachte bron automatisch wilt blokkeren, selecteert u Bron blokkeren.

Selecteer OK in het dialoogvenster Bevestigen.

De verdachte bron wordt nu geblokkeerd door de Palo Alto-firewall.