Uitgaande regels van Azure Load Balancer

Met uitgaande regels kunt u SNAT(bronnetwerkadresomzetting) expliciet definiëren voor een openbare standaard load balancer. Met deze configuratie kunt u de openbare IP('s) van uw load balancer gebruiken om uitgaande internetverbinding te bieden voor uw back-endinstanties.

Deze configuratie maakt het volgende mogelijk:

- IP-maskering

- Vereenvoudig uw acceptatielijsten.

- Vermindert het aantal openbare IP-resources voor implementatie.

Met uitgaande regels hebt u volledige declaratieve controle over uitgaande internetverbinding. Met uitgaande regels kunt u deze mogelijkheid schalen en afstemmen op uw specifieke behoeften.

Uitgaande regels worden alleen gevolgd als de back-end-VM geen openbaar IP-adres (ILPIP) op exemplaarniveau heeft.

Met uitgaande regels kunt u expliciet uitgaand SNAT-gedrag definiëren.

Met uitgaande regels kunt u het volgende beheren:

- Welke virtuele machines worden vertaald naar welke openbare IP-adressen.

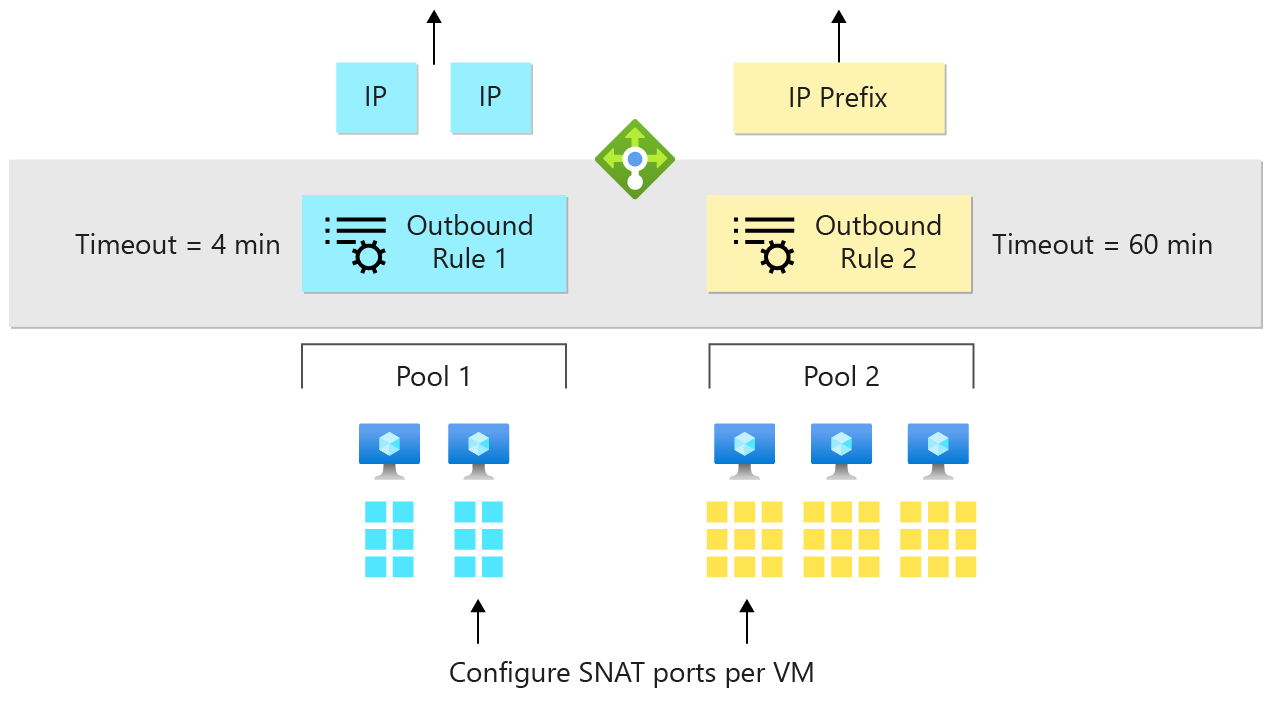

- Twee regels waarbij back-endpool 1 zowel blauwe IP-adressen gebruikt als back-endpool 2 het gele IP-voorvoegsel gebruikt.

- Hoe uitgaande SNAT-poorten worden toegewezen.

- Als back-endpool 2 de enige pool is die uitgaande verbindingen maakt, geeft u alle SNAT-poorten aan back-endpool 2 en geen aan back-endpool 1.

- Voor welke protocollen uitgaande vertaling moet worden geboden.

- Als back-endpool 2 UDP-poorten nodig heeft voor uitgaand verkeer en back-endpool 1 TCP nodig heeft, geeft u TCP-poorten aan 1 en UDP-poorten op 2.

- Welke duur moet worden gebruikt voor time-out voor inactiviteit voor uitgaande verbindingen (4-120 minuten).

- Als er langdurige verbindingen zijn met keepalives, reserveert u niet-actieve poorten voor langdurige verbindingen tot maximaal 120 minuten. Stel dat verlopen verbindingen binnen 4 minuten worden verlaten en losgelaten voor nieuwe verbindingen

- Of een TCP-reset moet worden verzonden bij time-out voor inactiviteit.

- Wanneer er een time-out optreedt voor niet-actieve verbindingen, verzenden we een TCP RST naar de client en server zodat ze weten dat de stroom wordt afgelaten?

Belangrijk

Wanneer een back-endpool is geconfigureerd met een IP-adres, gedraagt deze zich als een Basic Load Balancer waarvoor standaard uitgaand verkeer is ingeschakeld. Voor een veilige standaardconfiguratie en toepassingen met veeleisende uitgaande behoeften configureert u de back-endpool per NIC.

Definitie van uitgaande regel

Uitgaande regels volgen dezelfde vertrouwde syntaxis als taakverdeling en binnenkomende NAT-regels: back-endparameters van front-endparameters + + .

Met een uitgaande regel configureert u uitgaande NAT voor alle virtuele machines die worden geïdentificeerd door de back-endpool die moeten worden vertaald naar de front-end.

De parameters bieden nauwkeurige controle over het uitgaande NAT-algoritme.

Uitgaande NAT schalen met meerdere IP-adressen

Elk extra IP-adres dat door een front-end wordt geleverd, biedt nog eens 64.000 tijdelijke poorten voor load balancer die als SNAT-poorten kunnen worden gebruikt.

Gebruik meerdere IP-adressen om grootschalige scenario's te plannen. Gebruik uitgaande regels om SNAT-uitputting te beperken.

U kunt ook rechtstreeks een openbaar IP-voorvoegsel gebruiken met een uitgaande regel.

Een openbaar IP-voorvoegsel verhoogt de schaal van uw implementatie. Het voorvoegsel kan worden toegevoegd aan de acceptatielijst met stromen die afkomstig zijn van uw Azure-resources. U kunt een front-end-IP-configuratie configureren binnen de load balancer om te verwijzen naar een voorvoegsel voor een openbaar IP-adres.

De load balancer heeft controle over het openbare IP-voorvoegsel. De uitgaande regel gebruikt automatisch alle openbare IP-adressen in het openbare IP-voorvoegsel voor uitgaande verbindingen.

Elk van de IP-adressen binnen het openbare IP-voorvoegsel biedt extra 64.000 tijdelijke poorten per IP-adres voor load balancer die als SNAT-poorten kunnen worden gebruikt.

Time-out voor inactiviteit van uitgaande stroom en TCP opnieuw instellen

Uitgaande regels bieden een configuratieparameter om de time-out voor inactiviteit van de uitgaande stroom te beheren en deze aan te passen aan de behoeften van uw toepassing. Time-outs voor inactiviteit voor uitgaand verkeer zijn standaard ingesteld op 4 minuten. Zie Time-outs voor inactiviteit configureren voor meer informatie.

Het standaardgedrag van load balancer is om de stroom op de achtergrond te verwijderen wanneer de time-out voor inactiviteit voor uitgaand verkeer is bereikt. De enableTCPReset parameter maakt voorspelbaar toepassingsgedrag en -beheer mogelijk. De parameter bepaalt of bidirectionele TCP Reset (TCP RST) moet worden verzonden tijdens de time-out van de time-out voor uitgaande inactiviteit.

Controleer TCP Opnieuw instellen bij time-out voor inactiviteit voor details, waaronder beschikbaarheid van regio's.

Uitgaande connectiviteit expliciet beveiligen en beheren

Taakverdelingsregels bieden automatisch programmeren van uitgaande NAT. Sommige scenario's zijn van belang of vereisen dat u het automatisch programmeren van uitgaande NAT uitschakelt door de taakverdelingsregel. Als u via de regel uitschakelt, kunt u het gedrag beheren of verfijnen.

U kunt deze parameter op twee manieren gebruiken:

Preventie van het binnenkomende IP-adres voor uitgaande SNAT. Schakel uitgaande SNAT uit in de taakverdelingsregel.

Stem de uitgaande SNAT-parameters af van een IP-adres dat tegelijkertijd wordt gebruikt voor inkomend en uitgaand verkeer. De automatische uitgaande NAT moet worden uitgeschakeld om een uitgaande regel de controle te laten overnemen. Als u de SNAT-poorttoewijzing wilt wijzigen van een adres dat ook wordt gebruikt voor inkomend verkeer, moet de

disableOutboundSnatparameter worden ingesteld op true.

De bewerking voor het configureren van een uitgaande regel mislukt als u probeert een IP-adres opnieuw te definiëren dat wordt gebruikt voor binnenkomend verkeer. Schakel eerst de uitgaande NAT van de taakverdelingsregel uit.

Belangrijk

Uw virtuele machine heeft geen uitgaande connectiviteit als u deze parameter instelt op waar en geen uitgaande regel hebt om uitgaande connectiviteit te definiëren. Sommige bewerkingen van uw VIRTUELE machine of uw toepassing zijn mogelijk afhankelijk van uitgaande connectiviteit. Zorg ervoor dat u de afhankelijkheden van uw scenario begrijpt en de impact van het aanbrengen van deze wijziging hebt overwogen.

Soms is het niet wenselijk dat een virtuele machine een uitgaande stroom maakt. Er is mogelijk een vereiste om te beheren welke bestemmingen uitgaande stromen ontvangen of welke bestemmingen beginnen met inkomende stromen. Gebruik netwerkbeveiligingsgroepen om de bestemmingen te beheren die de VIRTUELE machine bereikt. Gebruik NSG's om te beheren welke openbare bestemmingen binnenkomende stromen starten.

Wanneer u een NSG toepast op een vm met gelijke taakverdeling, moet u rekening houden met de servicetags en standaardbeveiligingsregels.

Zorg ervoor dat de VM statustestaanvragen van Azure Load Balancer kan ontvangen.

Als een NSG statustestaanvragen van de AZURE_LOADBALANCER standaardtag blokkeert, mislukt uw VM-statustest en is de VM gemarkeerd als niet beschikbaar. De load balancer stopt met het verzenden van nieuwe stromen naar die VM.

Scenario's voor uitgaande regels

- Configureer uitgaande verbindingen met een specifieke set openbare IP-adressen of voorvoegsel.

- Toewijzing van SNAT-poorten wijzigen.

- Schakel alleen uitgaand in.

- Alleen uitgaande NAT voor VM's (geen inkomend verkeer).

- Uitgaande NAT voor interne standaard load balancer.

- Schakel beide TCP- en UDP-protocollen in voor uitgaande NAT met een openbare standaard load balancer.

Scenario 1: Uitgaande verbindingen met een specifieke set openbare IP-adressen of voorvoegsel configureren

DETAILS

Gebruik dit scenario om uitgaande verbindingen af te stemmen op basis van een set openbare IP-adressen. Voeg openbare IP-adressen of voorvoegsels toe aan een acceptatie- of blokkeringslijst op basis van oorsprong.

Dit openbare IP-adres of voorvoegsel kan hetzelfde zijn als het gebruik van een taakverdelingsregel.

Een ander openbaar IP-adres of voorvoegsel gebruiken dan wat wordt gebruikt door een taakverdelingsregel:

- Maak een openbaar IP-voorvoegsel of openbaar IP-adres.

- Een openbare standard load balancer maken

- Maak een front-end die verwijst naar het openbare IP-voorvoegsel of het openbare IP-adres dat u wilt gebruiken.

- Een back-endpool opnieuw gebruiken of een back-endpool maken en de VM's in een back-endpool van de openbare load balancer plaatsen

- Configureer een uitgaande regel op de openbare load balancer om uitgaande NAT in te schakelen voor de VM's met behulp van de front-end. Het wordt niet aanbevolen om een taakverdelingsregel te gebruiken voor uitgaand verkeer, uitgaande SNAT uitschakelen op de taakverdelingsregel.

Scenario 2: SNAT-poorttoewijzing wijzigen

DETAILS

U kunt uitgaande regels gebruiken om de automatische SNAT-poorttoewijzing af te stemmen op basis van de grootte van de back-endpool.

Als u SNAT-uitputting ondervindt, verhoogt u het aantal SNAT-poorten dat is opgegeven vanaf de standaardwaarde van 1024.

Elk openbaar IP-adres draagt bij tot 64.000 tijdelijke poorten. Het aantal virtuele machines in de back-endpool bepaalt het aantal poorten dat naar elke VIRTUELE machine wordt gedistribueerd. Eén VM in de back-endpool heeft toegang tot maximaal 64.000 poorten. Voor twee VM's kunnen maximaal 32.000 SNAT-poorten worden opgegeven met een uitgaande regel (2x 32.000 = 64.000).

U kunt uitgaande regels gebruiken om de SNAT-poorten standaard af te stemmen. U geeft meer of minder dan de standaardtoewijzing van de SNAT-poort . Elk openbaar IP-adres van een front-end van een uitgaande regel draagt bij tot 64.000 tijdelijke poorten voor gebruik als SNAT-poorten .

Load balancer biedt SNAT-poorten in veelvouden van 8. Als u een waarde opgeeft die niet deelbaar is door 8, wordt de configuratiebewerking geweigerd. Elke taakverdelingsregel en binnenkomende NAT-regel verbruiken een bereik van acht poorten. Als een taakverdeling of binnenkomende NAT-regel hetzelfde bereik van 8 als een andere deelt, worden er geen extra poorten gebruikt.

Als u meer SNAT-poorten probeert uit te geven dan beschikbaar is (op basis van het aantal openbare IP-adressen), wordt de configuratiebewerking geweigerd. Als u bijvoorbeeld 10.000 poorten per VM en zeven VM's in een back-endpool één openbaar IP-adres deelt, wordt de configuratie geweigerd. Zeven vermenigvuldigd met 10.000 overschrijdt de poortlimiet van 64.000. Voeg meer openbare IP-adressen toe aan de front-end van de uitgaande regel om het scenario in te schakelen.

Ga terug naar de standaardpoorttoewijzing door 0 op te geven voor het aantal poorten. Zie de toewijzingstabel voor SNAT-poorten voor meer informatie over standaardtoewijzing van SNAT-poorten.

Scenario 3: alleen uitgaand inschakelen

DETAILS

Gebruik een openbare standard load balancer om uitgaande NAT te bieden voor een groep virtuele machines. In dit scenario gebruikt u zelf een uitgaande regel zonder dat u extra regels hoeft te configureren.

Notitie

Azure NAT Gateway kan uitgaande connectiviteit bieden voor virtuele machines zonder dat er een load balancer nodig is. Zie Wat is Azure NAT Gateway? voor meer informatie.

Scenario 4: Alleen uitgaande NAT voor VM's (geen inkomend)

Notitie

Azure NAT Gateway kan uitgaande connectiviteit bieden voor virtuele machines zonder dat er een load balancer nodig is. Zie Wat is Azure NAT Gateway? voor meer informatie.

DETAILS

Voor dit scenario: uitgaande regels voor Azure Load Balancer en Virtual Network NAT zijn opties beschikbaar voor uitgaand verkeer vanuit een virtueel netwerk.

- Maak een openbaar IP-adres of voorvoegsel.

- Maak een openbare standard load balancer.

- Maak een front-end die is gekoppeld aan het openbare IP-adres of voorvoegsel dat is toegewezen voor uitgaand verkeer.

- Maak een back-endpool voor de VM's.

- Plaats de VM's in de back-endpool.

- Configureer een uitgaande regel om uitgaande NAT in te schakelen.

Gebruik een voorvoegsel of een openbaar IP-adres om SNAT-poorten te schalen. Voeg de bron van uitgaande verbindingen toe aan een acceptatie- of blokkeringslijst.

Scenario 5: Uitgaande NAT voor interne standard load balancer

Notitie

Azure NAT Gateway kan uitgaande connectiviteit bieden voor virtuele machines die gebruikmaken van een interne standaard load balancer. Zie Wat is Azure NAT Gateway? voor meer informatie.

DETAILS

Uitgaande connectiviteit is niet beschikbaar voor een interne standard load balancer totdat deze expliciet is gedeclareerd via openbare IP-adressen op exemplaarniveau of Virtual Network NAT, of door de leden van de back-endpool te koppelen aan een load balancer-configuratie die alleen uitgaand is.

Zie de configuratie van een load balancer met alleen uitgaand verkeer voor meer informatie.

Scenario 6: schakel beide TCP- en UDP-protocollen in voor uitgaande NAT met een openbare standaard load balancer

DETAILS

Met een openbare standaard load balancer komt de automatische uitgaande NAT overeen met het transportprotocol van de taakverdelingsregel.

- Schakel uitgaande SNAT uit op de taakverdelingsregel.

- Configureer een uitgaande regel op dezelfde load balancer.

- Gebruik de back-endpool die al door uw VM's wordt gebruikt.

- Geef protocol op: 'Alles' als onderdeel van de uitgaande regel.

Wanneer alleen binnenkomende NAT-regels worden gebruikt, wordt er geen uitgaande NAT opgegeven.

- Plaats VM's in een back-endpool.

- Een of meer front-end-IP-configuraties definiëren met een of meer openbare IP-adressen of een openbaar IP-voorvoegsel

- Configureer een uitgaande regel op dezelfde load balancer.

- Geef 'protocol' op: 'Alle' als onderdeel van de uitgaande regel

Beperkingen

- Het maximum aantal bruikbare tijdelijke poorten per front-end-IP-adres is 64.000.

- Het bereik van de configureerbare time-out voor inactiviteit voor uitgaand verkeer is 4 tot 120 minuten (240 tot 7200 seconden).

- Load balancer biedt geen ondersteuning voor ICMP voor uitgaande NAT, de enige ondersteunde protocollen zijn TCP en UDP.

- Uitgaande regels kunnen alleen worden toegepast op de primaire IPv4-configuratie van een NIC. U kunt geen uitgaande regel maken voor de secundaire IPv4-configuraties van een VIRTUELE machine of NVA. Meerdere NIC's worden ondersteund.

- Uitgaande regels voor de secundaire IP-configuratie worden alleen ondersteund voor IPv6.

- Alle virtuele machines in een beschikbaarheidsset moeten worden toegevoegd aan de back-endpool voor uitgaande connectiviteit.

- Alle virtuele machines in een virtuele-machineschaalset moeten worden toegevoegd aan de back-endpool voor uitgaande connectiviteit.

Volgende stappen

- Meer informatie over Azure Standard Load Balancer

- Bekijk onze veelgestelde vragen over Azure Load Balancer