Scannen op beveiligingsproblemen inschakelen met de geïntegreerde Qualys-scanner (afgeschaft)

Belangrijk

De oplossing voor evaluatie van beveiligingsproblemen van Defender for Server, mogelijk gemaakt door Qualys, bevindt zich op een buitengebruikstellingspad dat is ingesteld op 1 mei 2024. Als u momenteel de ingebouwde evaluatie van beveiligingsproblemen gebruikt die wordt mogelijk gemaakt door Qualys, moet u van plan zijn om over te stappen op de microsoft Defender-oplossing voor het scannen van beveiligingsproblemen in Microsoft Defender.

Zie dit blogbericht voor meer informatie over onze beslissing om onze evaluatie van beveiligingsproblemen te samenvoegen met Microsoft Defender Vulnerability Management.

Bekijk de veelgestelde vragen over de overgang naar Microsoft Defender Vulnerability Management.

Klanten die Qualys willen blijven gebruiken, kunnen dit doen met de BYOL-methode (Bring Your Own License).

Een kernonderdeel van elk cyberrisico en beveiligingsprogramma is het identificeren en analyseren van beveiligingsproblemen. Defender voor Cloud controleert regelmatig uw verbonden machines om ervoor te zorgen dat ze hulpprogramma's voor evaluatie van beveiligingsproblemen uitvoeren.

Wanneer een machine wordt gevonden waarop geen oplossing voor evaluatie van beveiligingsproblemen is geïmplementeerd, genereert Defender voor Cloud de beveiligingsaanveling: Machines moeten een oplossing voor evaluatie van beveiligingsproblemen hebben. Gebruik deze aanbeveling om de oplossing voor evaluatie van beveiligingsproblemen te implementeren op uw virtuele Azure-machines en uw hybride machines met Azure Arc.

Defender voor Cloud bevat scannen op beveiligingsproblemen voor uw machines. U hebt geen Qualys-licentie of zelfs een Qualys-account nodig. Alles wordt naadloos verwerkt binnen Defender voor Cloud. Deze pagina bevat details van deze scanner en instructies voor het implementeren ervan.

Tip

De geïntegreerde oplossing voor evaluatie van beveiligingsproblemen ondersteunt zowel virtuele Azure-machines als hybride machines. Als u de scanner voor evaluatie van beveiligingsproblemen wilt implementeren op uw on-premises en multicloudcomputers, verbindt u deze eerst met Azure Arc, zoals beschreven in Verbinding maken uw niet-Azure-machines op Defender voor Cloud.

de geïntegreerde oplossing voor evaluatie van beveiligingsproblemen van Defender voor Cloud werkt naadloos samen met Azure Arc. Wanneer u Azure Arc hebt geïmplementeerd, worden uw machines weergegeven in Defender voor Cloud en is er geen Log Analytics-agent vereist.

Als u de evaluatie van beveiligingsproblemen die wordt mogelijk gemaakt door Qualys niet wilt gebruiken, kunt u Microsoft Defender Vulnerability Management gebruiken of een BYOL-oplossing implementeren met uw eigen Qualys-licentie, Rapid7-licentie of een andere oplossing voor evaluatie van beveiligingsproblemen.

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus: | Algemene beschikbaarheid (GA) |

| Machinetypen (hybride scenario's): | |

| Prijzen: | Vereist Microsoft Defender voor Servers Abonnement 2 |

| Vereiste rollen en machtigingen: | Eigenaar (niveau van resourcegroep) kan de scanner implementeren Beveiligingslezer kan bevindingen bekijken |

| Clouds: |

Overzicht van de geïntegreerde scanner voor beveiligingsproblemen

De scanner voor beveiligingsproblemen die is opgenomen in Microsoft Defender voor Cloud wordt mogelijk gemaakt door Qualys. Qualys'-scanner is een van de toonaangevende hulpprogramma's voor realtime identificatie van beveiligingsproblemen. Deze is alleen beschikbaar met Microsoft Defender voor Servers. U hebt geen Qualys-licentie of zelfs een Qualys-account nodig. Alles wordt naadloos verwerkt binnen Defender voor Cloud.

Hoe de geïntegreerde scanner voor beveiligingsproblemen werkt

De extensie voor de scanner voor beveiligingsproblemen werkt als volgt:

Implementeren - Microsoft Defender voor Cloud bewaakt uw machines en biedt aanbevelingen voor het implementeren van de Qualys-extensie op uw geselecteerde computer/s.

Informatie verzamelen: de extensie verzamelt artefacten en verzendt deze voor analyse in de Qualys-cloudservice in de gedefinieerde regio.

Analyseren : de cloudservice van Qualys voert de evaluatie van beveiligingsproblemen uit en stuurt de bevindingen naar Defender voor Cloud.

Belangrijk

Om de privacy, vertrouwelijkheid en beveiliging van onze klanten te waarborgen, delen we geen klantgegevens met Qualys. Meer informatie over de privacystandaarden die zijn ingebouwd in Azure.

Rapport: de bevindingen zijn beschikbaar in Defender voor Cloud.

De geïntegreerde scanner implementeren op uw Azure- en hybride machines

Open Defender voor Cloud vanuit Azure Portal.

Open in het menu van Defender voor Cloud de pagina Aanbevelingen.

Selecteer de aanbevelingsmachines moeten een oplossing voor evaluatie van beveiligingsproblemen hebben.

Tip

De machine

server16-testis een machine met Azure Arc. Als u de scanner voor evaluatie van beveiligingsproblemen wilt implementeren op uw on-premises en multicloudmachines, raadpleegt u Verbinding maken uw niet-Azure-machines naar Defender voor Cloud.Defender voor Cloud werkt naadloos met Azure Arc. Wanneer u Azure Arc hebt geïmplementeerd, worden uw machines weergegeven in Defender voor Cloud en is er geen Log Analytics-agent vereist.

Uw computers worden weergegeven in een of meer van de volgende groepen:

- Resources in orde: Defender voor Cloud een oplossing voor evaluatie van beveiligingsproblemen gedetecteerd die op deze computers wordt uitgevoerd.

- Beschadigde resources : er kan een extensie voor de scanner voor beveiligingsproblemen worden geïmplementeerd op deze machines.

- Niet-toepasselijke resources : deze machines worden niet ondersteund voor de extensie voor de scanner voor beveiligingsproblemen.

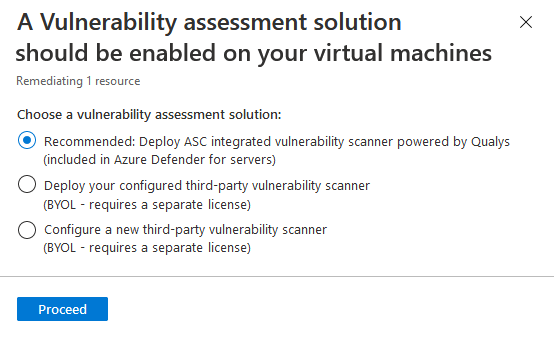

Selecteer in de lijst met beschadigde machines de machines die u wilt ontvangen van een oplossing voor evaluatie van beveiligingsproblemen en selecteer Herstellen.

Belangrijk

Afhankelijk van uw configuratie kan deze lijst anders worden weergegeven.

- Als u nog geen scanner voor beveiligingsproblemen van derden hebt geconfigureerd, krijgt u niet de mogelijkheid om deze te implementeren.

- Als uw geselecteerde machines niet worden beveiligd door Microsoft Defender voor Servers, is de optie Defender voor Cloud geïntegreerde scanner voor beveiligingsproblemen niet beschikbaar.

Kies de aanbevolen optie, Implementeer geïntegreerde scanner voor beveiligingsproblemen en ga door.

U wordt om nog één bevestiging gevraagd. Selecteer Herstellen.

De scannerextensie wordt binnen enkele minuten op alle geselecteerde machines geïnstalleerd.

Scannen wordt automatisch gestart zodra de extensie is geïmplementeerd. Scans worden elke 12 uur uitgevoerd. Dit interval kan niet worden geconfigureerd.

Belangrijk

Als de implementatie op een of meer computers mislukt, moet u ervoor zorgen dat de doelmachines kunnen communiceren met de cloudservice van Qualys door de volgende IP-adressen toe te voegen aan uw acceptatielijsten (via poort 443 - de standaardinstelling voor HTTPS):

https://qagpublic.qg3.apps.qualys.com- Amerikaans datacenter van Qualyshttps://qagpublic.qg2.apps.qualys.eu- Europees datacenter van Qualys

Als uw computer zich in een regio in een Europese regio van Azure bevindt (zoals Europa, VK, Duitsland), worden de artefacten verwerkt in het Europese datacenter van Qualys. Artefacten voor virtuele machines die zich elders bevinden, worden verzonden naar het Datacenter van de VS.

Implementaties op schaal automatiseren

Notitie

Alle hulpprogramma's die in deze sectie worden beschreven, zijn beschikbaar in de GitHub-communityopslagplaats van Defender voor Cloud. Daar vindt u scripts, automatiseringen en andere nuttige resources die u in uw Defender voor Cloud-implementatie kunt gebruiken.

Sommige van deze hulpprogramma's zijn alleen van invloed op nieuwe machines die zijn verbonden nadat u implementatie op schaal hebt ingeschakeld. Anderen implementeren ook op bestaande machines. U kunt meerdere benaderingen combineren.

Enkele van de manieren waarop u de implementatie op schaal van de geïntegreerde scanner kunt automatiseren:

- Azure Resource Manager : deze methode is beschikbaar vanuit de weergaveaanvelingslogica in Azure Portal. Het herstelscript bevat de relevante ARM-sjabloon die u voor uw automatisering kunt gebruiken:

- DeployIfNotExists-beleid: een aangepast beleid om ervoor te zorgen dat alle nieuw gemaakte machines de scanner ontvangen. Selecteer Implementeren in Azure en stel de relevante parameters in. U kunt dit beleid toewijzen op het niveau van resourcegroepen, abonnementen of beheergroepen.

- PowerShell-script : gebruik het

Update qualys-remediate-unhealthy-vms.ps1script om de extensie te implementeren voor alle beschadigde virtuele machines. Als u wilt installeren op nieuwe resources, automatiseert u het script met Azure Automation. Met het script worden alle beschadigde machines gevonden die zijn gedetecteerd door de aanbeveling en wordt een Azure Resource Manager-aanroep uitgevoerd. - Azure Logic Apps : een logische app bouwen op basis van de voorbeeld-app. Gebruik de hulpprogramma's voor werkstroomautomatisering van Defender voor Cloud om uw logische app te activeren om de scanner te implementeren wanneer op de machines een aanbeveling voor evaluatie van beveiligingsproblemen moet worden gegenereerd voor een resource.

- REST API: als u de geïntegreerde oplossing voor evaluatie van beveiligingsproblemen wilt implementeren met behulp van de Defender voor Cloud REST API, dient u een PUT-aanvraag in voor de volgende URL en voegt u de relevante resource-id toe:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Een scan op aanvraag activeren

U kunt een scan op aanvraag activeren vanaf de computer zelf, met behulp van lokaal of extern uitgevoerde scripts of Groepsbeleidsobject (GPO). U kunt het ook integreren in uw softwaredistributiehulpprogramma's aan het einde van een patch-implementatietaak.

Met de volgende opdrachten wordt een scan op aanvraag geactiveerd:

- Windows-computers:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Linux-machines:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Volgende stappen

Defender voor Cloud biedt ook analyse van beveiligingsproblemen voor uw:

- SQL-databases - Rapporten over evaluatie van beveiligingsproblemen verkennen in het dashboard voor evaluatie van beveiligingsproblemen

- Azure Container Registry-installatiekopieën - Evaluaties van beveiligingsproblemen voor Azure met Microsoft Defender Vulnerability Management