Syslog en Common Event Format (CEF) via AMA-connectors voor Microsoft Sentinel

Syslog via AMA en Common Event Format (CEF) via AMA-gegevensconnectors voor Microsoft Sentinel-filter en opname van Syslog-berichten, inclusief berichten in Common Event Format (CEF), van Linux-machines en van netwerk- en beveiligingsapparaten en -apparaten. Met deze connectors wordt de Azure Monitor-agent (AMA) geïnstalleerd op een Linux-computer waarvan u Syslog- en/of CEF-berichten wilt verzamelen. Deze machine kan de oorsprong van de berichten zijn of een doorstuurserver die berichten van andere computers verzamelt, zoals netwerk- of beveiligingsapparaten en apparaten. De connector verzendt de instructies voor agents op basis van regels voor gegevensverzameling (DCR's) die u definieert. DCR's geven de systemen op die moeten worden bewaakt en de typen logboeken of berichten die moeten worden verzameld. Ze definiëren filters die van toepassing zijn op de berichten voordat ze worden opgenomen, voor betere prestaties en efficiëntere query's en analyses.

Syslog en CEF zijn twee algemene indelingen voor het vastleggen van gegevens van verschillende apparaten en toepassingen. Ze helpen systeembeheerders en beveiligingsanalisten om het netwerk te bewaken en op te lossen en potentiële bedreigingen of incidenten te identificeren.

Wat is Syslog?

Syslog is een standaardprotocol voor het verzenden en ontvangen van berichten tussen verschillende apparaten of toepassingen via een netwerk. Het is oorspronkelijk ontwikkeld voor Unix-systemen, maar wordt nu algemeen ondersteund door verschillende platforms en leveranciers. Syslog-berichten hebben een vooraf gedefinieerde structuur die bestaat uit een prioriteit, een tijdstempel, een hostnaam, een toepassingsnaam, een proces-id en een berichttekst. Syslog-berichten kunnen worden verzonden via UDP, TCP of TLS, afhankelijk van de configuratie en de beveiligingsvereisten.

De Azure Monitor-agent ondersteunt Syslog RFCs 3164 en 5424.

Wat is Common Event Format (CEF)?

CEF, of Common Event Format, is een leverancierneutrale indeling voor het vastleggen van gegevens van netwerk- en beveiligingsapparaten en -apparaten, zoals firewalls, routers, detectie- en responsoplossingen en inbraakdetectiesystemen, evenals van andere soorten systemen zoals webservers. Een uitbreiding van Syslog, het is speciaal ontwikkeld voor SIEM-oplossingen (Security Information and Event Management). CEF-berichten hebben een standaardheader die informatie bevat, zoals de leverancier van het apparaat, het apparaatproduct, de apparaatversie, de gebeurtenisklasse, de ernst van de gebeurtenis en de gebeurtenis-id. CEF-berichten hebben ook een variabel aantal extensies die meer informatie geven over de gebeurtenis, zoals de bron- en doel-IP-adressen, de gebruikersnaam, de bestandsnaam of de uitgevoerde actie.

Verzameling syslog- en CEF-berichten met AMA

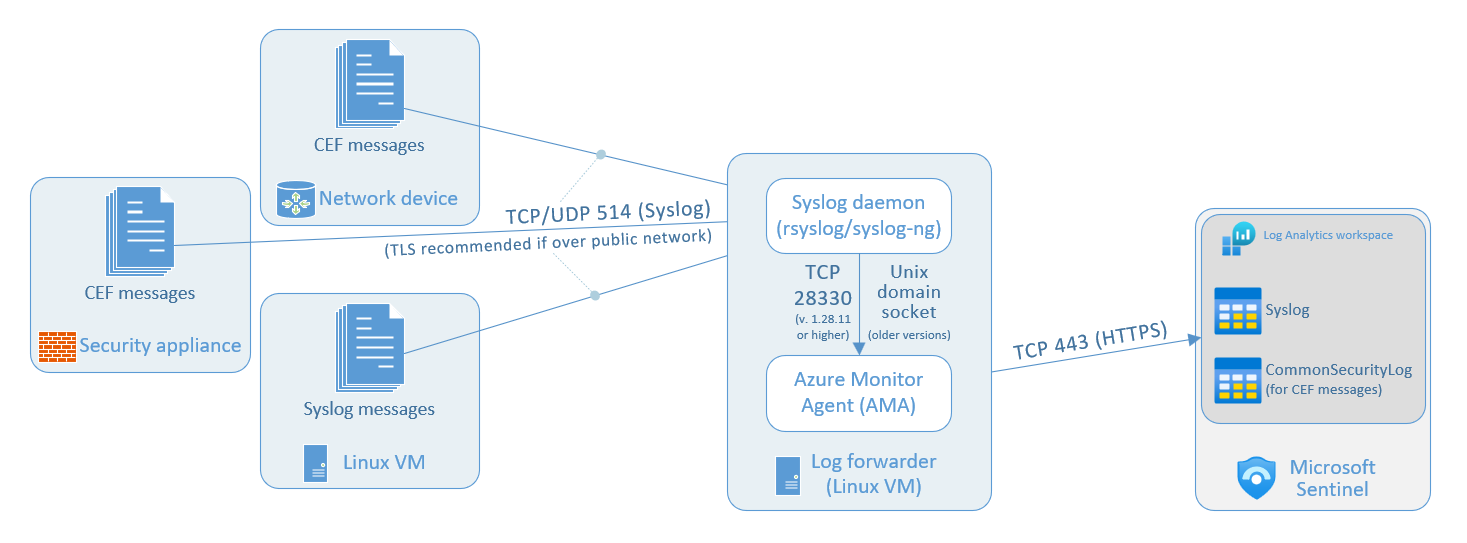

In de volgende diagrammen ziet u de architectuur van syslog en CEF-berichtenverzameling in Microsoft Sentinel, met behulp van syslog via AMA en CEF (Common Event Format) via AMA-connectors .

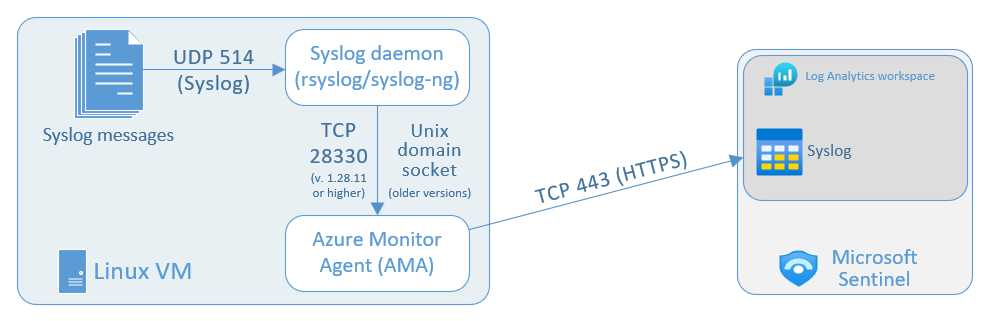

In dit diagram ziet u dat Syslog-berichten worden verzameld van één afzonderlijke virtuele Linux-machine waarop de Azure Monitor-agent (AMA) is geïnstalleerd.

Het gegevensopnameproces met behulp van de Azure Monitor-agent maakt gebruik van de volgende onderdelen en gegevensstromen:

Logboekbronnen zijn uw verschillende Linux-VM's in uw omgeving die Syslog-berichten produceren. Deze berichten worden verzameld door de lokale Syslog-daemon op TCP- of UDP-poort 514 (of een andere poort volgens uw voorkeur).

De lokale Syslog-daemon (of

syslog-ngrsyslog) verzamelt de logboekberichten op TCP- of UDP-poort 514 (of een andere poort volgens uw voorkeur). De daemon verzendt deze logboeken vervolgens op twee verschillende manieren naar de Azure Monitor-agent , afhankelijk van de AMA-versie:- AMA-versies 1.28.11 en hoger ontvangen logboeken op TCP-poort 28330.

- Eerdere versies van AMA ontvangen logboeken via unix-domeinsocket.

Als u een andere poort dan 514 wilt gebruiken voor het ontvangen van Syslog/CEF-berichten, moet u ervoor zorgen dat de poortconfiguratie op de Syslog-daemon overeenkomt met die van de toepassing die de berichten genereert.

De Azure Monitor-agent die u installeert op elke Linux-VM waaruit u Syslog-berichten wilt verzamelen, door de gegevensconnector in te stellen. De agent parseert de logboeken en verzendt deze vervolgens naar uw Microsoft Sentinel-werkruimte (Log Analytics).

Uw Microsoft Sentinel-werkruimte (Log Analytics): Syslog-berichten die hier worden verzonden, komen terecht in de Syslog-tabel , waar u query's kunt uitvoeren op de logboeken en er analyses op kunt uitvoeren om beveiligingsrisico's te detecteren en erop te reageren.

Installatieproces voor het verzamelen van logboekberichten

Installeer vanuit de Content Hub in Microsoft Sentinel de juiste oplossing voor Syslog of Common Event Format. Met deze stap worden de respectieve gegevensconnectors Syslog geïnstalleerd via AMA of CEF (Common Event Format) via AMA-gegevensconnector. Zie Microsoft Sentinel out-of-the-box-inhoud ontdekken en beheren voor meer informatie.

Als onderdeel van het installatieproces maakt u een regel voor gegevensverzameling en installeert u de Azure Monitor-agent (AMA) in de logboekstuurserver. Voer deze taken uit met behulp van de Azure- of Microsoft Defender-portal of met behulp van de Opname-API van Azure Monitor-logboeken.

Wanneer u de gegevensconnector voor Microsoft Sentinel configureert in de Azure- of Microsoft Defender-portal, kunt u DCR's per werkruimte maken, beheren en verwijderen. De AMA wordt automatisch geïnstalleerd op de VM's die u selecteert in de connectorconfiguratie.

U kunt ook HTTP-aanvragen verzenden naar de API voor logboekopname. Met deze installatie kunt u DCR's maken, beheren en verwijderen. Deze optie is flexibeler dan de portal. Met de API kunt u bijvoorbeeld filteren op specifieke logboekniveaus. In de Azure- of Defender-portal kunt u alleen een minimumlogboekniveau selecteren. Het nadeel van het gebruik van deze methode is dat u de Azure Monitor-agent handmatig moet installeren in de logboekstuurserver voordat u een DCR maakt.

Nadat u de DCR hebt gemaakt en AMA is geïnstalleerd, voert u het script Installatie uit op de logboekstuurserver. Met dit script configureert u de Syslog-daemon om te luisteren naar berichten van andere computers en om de benodigde lokale poorten te openen. Configureer vervolgens indien nodig de beveiligingsapparaten of apparaten.

Zie Syslog- en CEF-berichten opnemen naar Microsoft Sentinel met de Azure Monitor-agent voor meer informatie.

Vermijding van duplicatie van gegevensopname

Als u dezelfde faciliteit gebruikt voor zowel Syslog- als CEF-berichten, kan dit leiden tot duplicatie van gegevensopname tussen de tabellen CommonSecurityLog en Syslog.

Gebruik een van de volgende methoden om dit scenario te voorkomen:

Als het bronapparaat de configuratie van de doelfaciliteit inschakelt: bewerk het Syslog-configuratiebestand op elke broncomputer die logboeken naar de logboekstuurserver verzendt in CEF-indeling om de faciliteiten te verwijderen die worden gebruikt voor het verzenden van CEF-berichten. Op deze manier worden de faciliteiten die in CEF worden verzonden, niet ook verzonden in Syslog. Zorg ervoor dat elke DCR die u in de volgende stappen configureert, de relevante faciliteit voor CEF of Syslog gebruikt.

Als u een voorbeeld wilt zien van het rangschikken van een DCR om zowel Syslog- als CEF-berichten van dezelfde agent op te nemen, gaat u naar Syslog- en CEF-streams in dezelfde DCR.

Als het wijzigen van de faciliteit voor het bronapparaat niet van toepassing is: Gebruik een opnametijdtransformatie om CEF-berichten uit de Syslog-stroom te filteren om duplicatie te voorkomen, zoals wordt weergegeven in het volgende queryvoorbeeld.

source | where ProcessName !contains "CEF"