Door de klant beheerde sleutels in dezelfde tenant configureren voor een nieuw opslagaccount

Azure Storage versleutelt alle gegevens in een opslagaccount at rest. Gegevens worden standaard versleuteld met door Microsoft beheerde sleutels. Voor meer controle over versleutelingssleutels kunt u uw eigen sleutels beheren. Door de klant beheerde sleutels moeten worden opgeslagen in een Azure-Key Vault of in een Azure Key Vault Managed Hardware Security Model (HSM).

In dit artikel wordt beschreven hoe u versleuteling configureert met door de klant beheerde sleutels op het moment dat u een nieuw opslagaccount maakt. De door de klant beheerde sleutels worden opgeslagen in een sleutelkluis.

Notitie

Azure Key Vault en Azure Key Vault Managed HSM ondersteunen dezelfde API's en beheerinterfaces voor de configuratie van door de klant beheerde sleutels. Elke actie die wordt ondersteund voor Azure Key Vault wordt ook ondersteund voor Azure Key Vault Managed HSM.

De sleutelkluis configureren

U kunt een nieuwe of bestaande sleutelkluis gebruiken om door de klant beheerde sleutels op te slaan. Het opslagaccount en de sleutelkluis bevinden zich mogelijk in verschillende regio's of abonnementen in dezelfde tenant. Zie Overzicht van Azure Key Vault en Wat is Azure Key Vault? voor meer informatie over Azure Key Vault.

Voor het gebruik van door de klant beheerde sleutels met Azure Storage-versleuteling moeten zowel voorlopig verwijderen als beveiliging tegen opschonen zijn ingeschakeld voor de sleutelkluis. Voorlopig verwijderen is standaard ingeschakeld wanneer u een nieuwe sleutelkluis maakt en kan niet worden uitgeschakeld. U kunt beveiliging tegen opschonen inschakelen wanneer u de sleutelkluis maakt of nadat deze is gemaakt.

Azure Key Vault ondersteunt autorisatie met Azure RBAC via een Azure RBAC-machtigingsmodel. Microsoft raadt aan het Azure RBAC-machtigingsmodel te gebruiken voor toegangsbeleid voor sleutelkluis. Zie Machtigingen verlenen aan toepassingen voor toegang tot een Azure-sleutelkluis met behulp van Azure RBAC voor meer informatie.

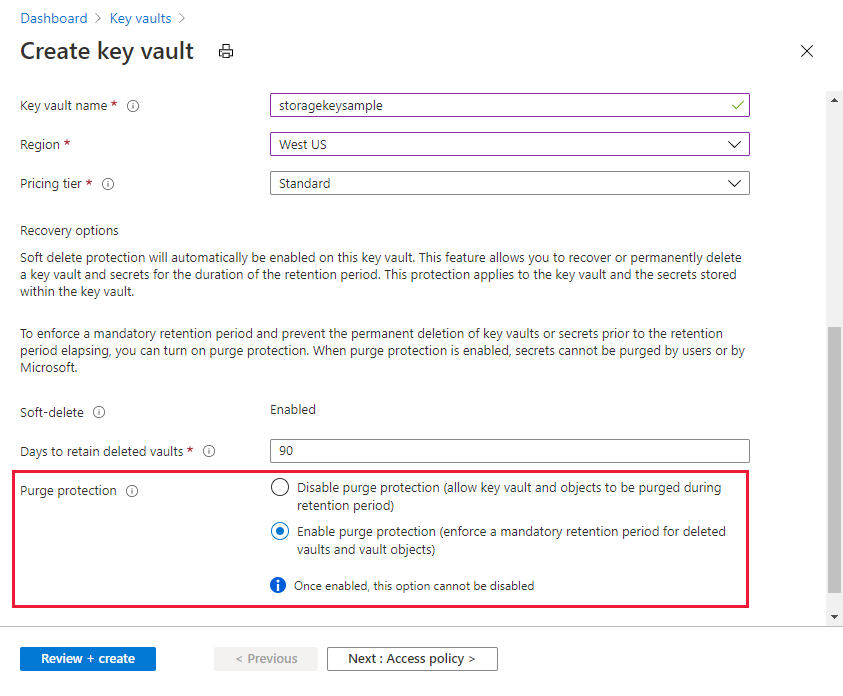

Zie Quickstart: Een sleutelkluis maken met behulp van de Azure Portal voor meer informatie over het maken van een sleutelkluis met de Azure Portal. Wanneer u de sleutelkluis maakt, selecteert u Beveiliging tegen opschonen inschakelen, zoals wordt weergegeven in de volgende afbeelding.

Voer de volgende stappen uit om beveiliging tegen opschonen in te schakelen voor een bestaande sleutelkluis:

- Navigeer naar uw sleutelkluis in de Azure Portal.

- Kies onder Instellingende optie Eigenschappen.

- Kies in de sectie Beveiliging tegen opschonende optie Beveiliging tegen opschonen inschakelen.

Een sleutel toevoegen

Voeg vervolgens een sleutel toe aan de sleutelkluis. Voordat u de sleutel toevoegt, moet u ervoor zorgen dat u de rol Key Vault Crypto Officer aan uzelf hebt toegewezen.

Azure Storage-versleuteling ondersteunt RSA- en RSA-HSM-sleutels met de grootten 2048, 3072 en 4096. Zie Over sleutels voor meer informatie over ondersteunde sleuteltypen.

Een door de gebruiker toegewezen beheerde identiteit gebruiken om toegang tot de sleutelkluis te autoriseren

Wanneer u door de klant beheerde sleutels inschakelt voor een nieuw opslagaccount, moet u een door de gebruiker toegewezen beheerde identiteit opgeven. Een bestaand opslagaccount ondersteunt het gebruik van een door de gebruiker toegewezen beheerde identiteit of een door het systeem toegewezen beheerde identiteit om door de klant beheerde sleutels te configureren.

Wanneer u door de klant beheerde sleutels configureert met een door de gebruiker toegewezen beheerde identiteit, wordt de door de gebruiker toegewezen beheerde identiteit gebruikt om toegang te verlenen tot de sleutelkluis die de sleutel bevat. U moet de door de gebruiker toegewezen identiteit maken voordat u door de klant beheerde sleutels configureert.

Een door de gebruiker toegewezen beheerde identiteit is een zelfstandige Azure-resource. Zie Beheerde identiteitstypen voor meer informatie over door de gebruiker toegewezen beheerde identiteiten. Zie Door de gebruiker toegewezen beheerde identiteiten beheren voor meer informatie over het maken en beheren van een door de gebruiker toegewezen beheerde identiteit.

De door de gebruiker toegewezen beheerde identiteit moet machtigingen hebben voor toegang tot de sleutel in de sleutelkluis. Wijs de Key Vault rol cryptoserviceversleutelingsgebruiker toe aan de door de gebruiker toegewezen beheerde identiteit met sleutelkluisbereik om deze machtigingen te verlenen.

Voordat u door de klant beheerde sleutels kunt configureren met een door de gebruiker toegewezen beheerde identiteit, moet u de rol Key Vault cryptoserviceversleutelingsgebruiker toewijzen aan de door de gebruiker toegewezen beheerde identiteit, met het bereik van de sleutelkluis. Deze rol verleent de door de gebruiker toegewezen beheerde identiteit machtigingen voor toegang tot de sleutel in de sleutelkluis. Zie Azure-rollen toewijzen met behulp van de Azure Portal voor meer informatie over het toewijzen van Azure RBAC-rollen met de Azure Portal.

Wanneer u door de klant beheerde sleutels configureert met de Azure Portal, kunt u een bestaande door de gebruiker toegewezen identiteit selecteren via de gebruikersinterface van de portal.

Door de klant beheerde sleutels configureren voor een nieuw opslagaccount

Wanneer u versleuteling configureert met door de klant beheerde sleutels voor een nieuw opslagaccount, kunt u ervoor kiezen om de sleutelversie die wordt gebruikt voor Azure Storage-versleuteling automatisch bij te werken wanneer er een nieuwe versie beschikbaar is in de gekoppelde sleutelkluis. U kunt ook expliciet een sleutelversie opgeven die moet worden gebruikt voor versleuteling totdat de sleutelversie handmatig wordt bijgewerkt.

U moet een bestaande door de gebruiker toegewezen beheerde identiteit gebruiken om toegang tot de sleutelkluis te autoriseren wanneer u door de klant beheerde sleutels configureert tijdens het maken van het opslagaccount. De door de gebruiker toegewezen beheerde identiteit moet de juiste machtigingen hebben voor toegang tot de sleutelkluis. Zie Verifiëren bij Azure Key Vault voor meer informatie.

Versleuteling configureren voor het automatisch bijwerken van sleutelversies

Azure Storage kan de door de klant beheerde sleutel die wordt gebruikt voor versleuteling, automatisch bijwerken om de nieuwste sleutelversie van de sleutelkluis te gebruiken. Azure Storage controleert de sleutelkluis dagelijks op een nieuwe versie van de sleutel. Wanneer er een nieuwe versie beschikbaar komt, wordt in Azure Storage automatisch de nieuwste versie van de sleutel gebruikt voor versleuteling.

Belangrijk

Azure Storage controleert de sleutelkluis slechts eenmaal per dag op een nieuwe sleutelversie. Wanneer u een sleutel roteert, moet u 24 uur wachten voordat u de oudere versie uitschakelt.

Volg deze stappen om door de klant beheerde sleutels te configureren voor een nieuw opslagaccount met automatisch bijwerken van de sleutelversie:

Ga in de Azure Portal naar de pagina Opslagaccounts en selecteer de knop Maken om een nieuw account te maken.

Volg de stappen die worden beschreven in Een opslagaccount maken om de velden op de tabbladen Basisbeginselen, Geavanceerd, Netwerken en Gegevensbescherming in te vullen.

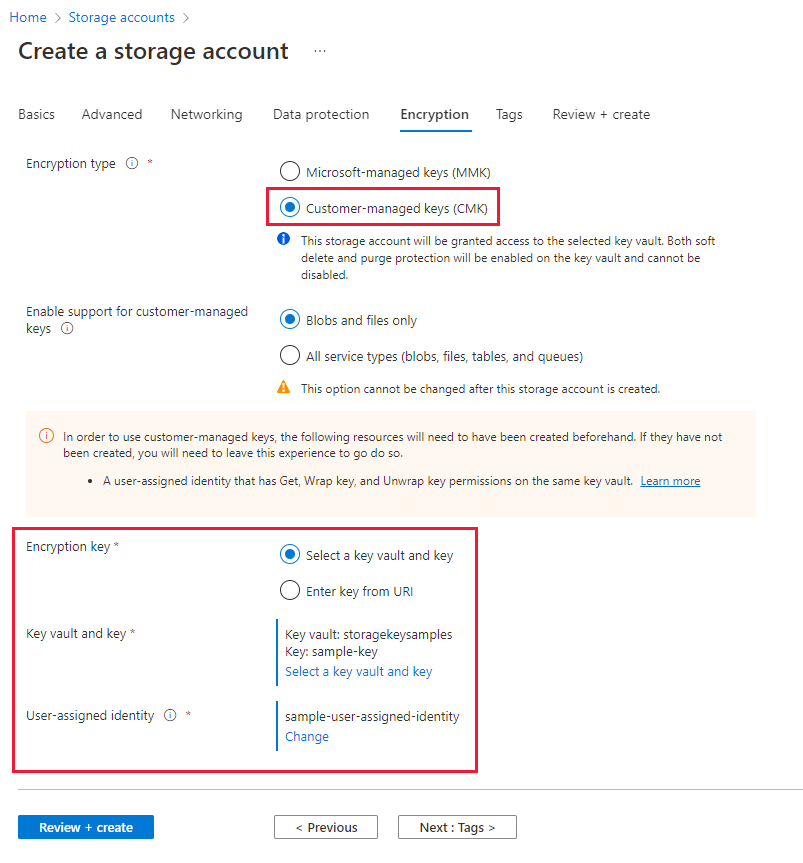

Geef op het tabblad Versleuteling aan voor welke services u ondersteuning wilt inschakelen voor door de klant beheerde sleutels in het veld Ondersteuning voor door de klant beheerde sleutels inschakelen .

Selecteer in het veld Versleutelingstype de optie Door de klant beheerde sleutels (CMK).

Kies in het veld Versleutelingssleutelde optie Een sleutelkluis en sleutel selecteren en geef de sleutelkluis en sleutel op.

Selecteer voor het veld Door de gebruiker toegewezen identiteit een bestaande door de gebruiker toegewezen beheerde identiteit.

Selecteer de knop Controleren om het account te valideren en te maken.

U kunt ook door de klant beheerde sleutels configureren met het handmatig bijwerken van de sleutelversie wanneer u een nieuw opslagaccount maakt. Volg de stappen die worden beschreven in Versleuteling configureren voor het handmatig bijwerken van sleutelversies.

Versleuteling configureren voor handmatig bijwerken van sleutelversies

Als u de sleutelversie liever handmatig bijwerkt, geeft u de versie expliciet op wanneer u versleuteling configureert met door de klant beheerde sleutels tijdens het maken van het opslagaccount. In dit geval werkt Azure Storage de sleutelversie niet automatisch bij wanneer er een nieuwe versie wordt gemaakt in de sleutelkluis. Als u een nieuwe sleutelversie wilt gebruiken, moet u de versie die wordt gebruikt voor Azure Storage-versleuteling handmatig bijwerken.

U moet een bestaande door de gebruiker toegewezen beheerde identiteit gebruiken om toegang tot de sleutelkluis te autoriseren wanneer u door de klant beheerde sleutels configureert tijdens het maken van het opslagaccount. De door de gebruiker toegewezen beheerde identiteit moet de juiste machtigingen hebben voor toegang tot de sleutelkluis. Zie Verifiëren bij Azure Key Vault voor meer informatie.

Als u door de klant beheerde sleutels wilt configureren met het handmatig bijwerken van de sleutelversie in de Azure Portal, geeft u de sleutel-URI, inclusief de versie, op tijdens het maken van het opslagaccount. Voer de volgende stappen uit om een sleutel op te geven als een URI:

Ga in de Azure Portal naar de pagina Opslagaccounts en selecteer de knop Maken om een nieuw account te maken.

Volg de stappen die worden beschreven in Een opslagaccount maken om de velden op de tabbladen Basisbeginselen, Geavanceerd, Netwerken en Gegevensbescherming in te vullen.

Geef op het tabblad Versleuteling aan voor welke services u ondersteuning wilt inschakelen voor door de klant beheerde sleutels in het veld Ondersteuning voor door de klant beheerde sleutels inschakelen .

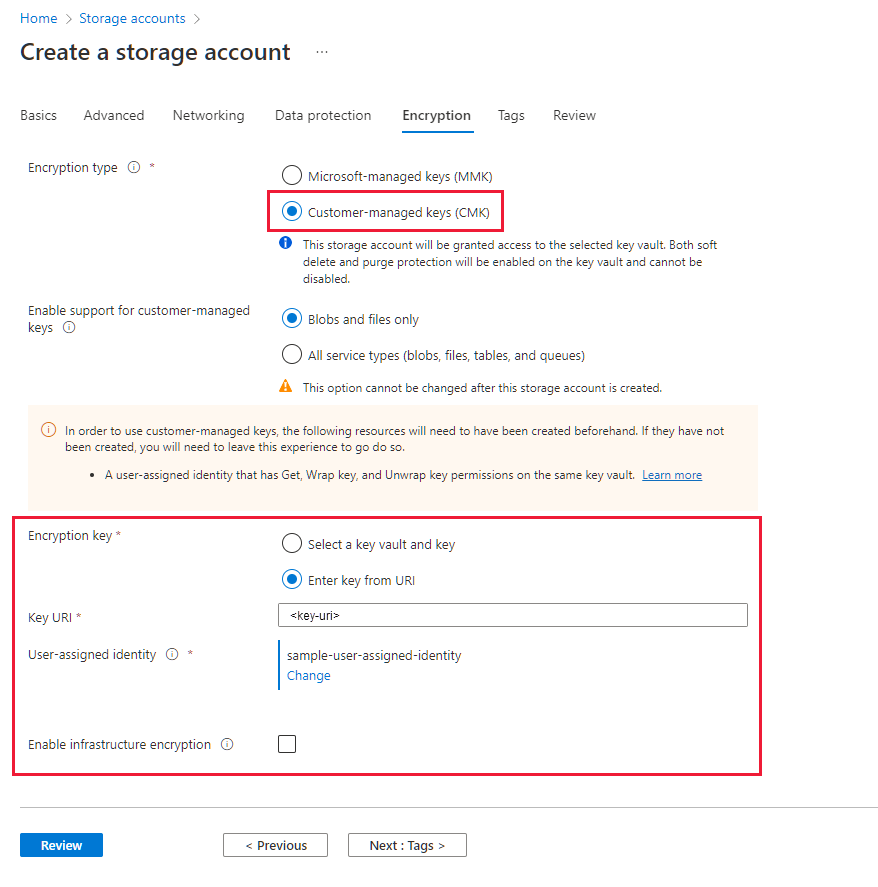

Selecteer in het veld Versleutelingstype de optie Door de klant beheerde sleutels (CMK).

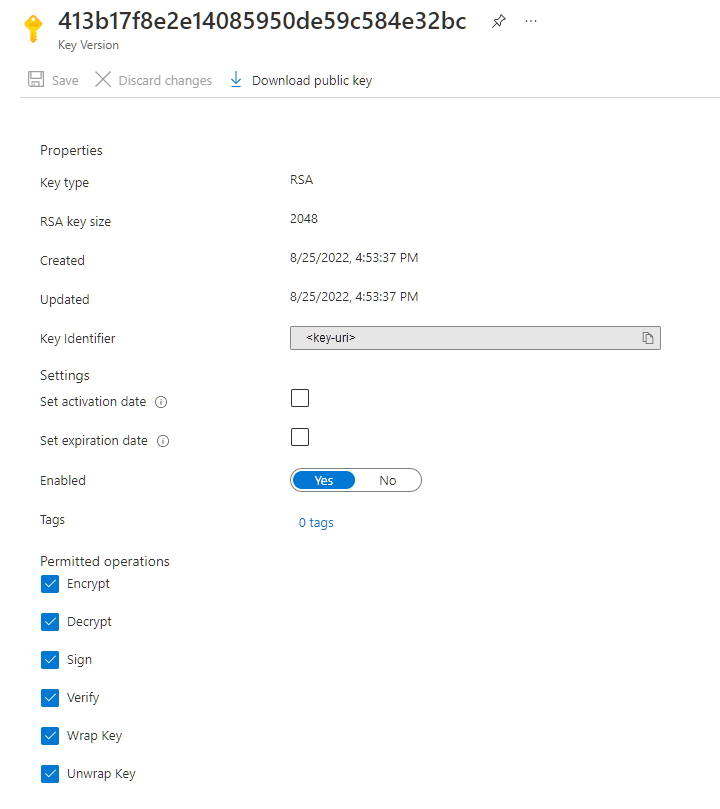

Als u de sleutel-URI in de Azure Portal wilt vinden, gaat u naar uw sleutelkluis en selecteert u de instelling Sleutels. Selecteer de gewenste sleutel en selecteer vervolgens de sleutel om de versies ervan weer te geven. Selecteer een sleutelversie om de instellingen voor die versie weer te geven.

Kopieer de waarde van het veld Sleutel-id , dat de URI levert.

Kies in de instellingen voor versleutelingssleutel voor uw opslagaccount de optie Sleutel-URI invoeren .

Plak de URI die u hebt gekopieerd in het veld Sleutel-URI . Neem de sleutelversie op in de URI om handmatig bijwerken van de sleutelversie te configureren.

Geef een door de gebruiker toegewezen beheerde identiteit op door de koppeling Een identiteit selecteren te kiezen.

Selecteer de knop Controleren om het account te valideren en te maken.

De sleutel wijzigen

U kunt de sleutel die u gebruikt voor Azure Storage-versleuteling op elk gewenst moment wijzigen.

Notitie

Wanneer u de sleutel of sleutelversie wijzigt, wordt de beveiliging van de hoofdversleutelingssleutel gewijzigd, maar blijven de gegevens in uw Azure Storage-account te allen tijde versleuteld. Er is geen aanvullende actie van uw kant vereist om ervoor te zorgen dat uw gegevens worden beveiligd. Het wijzigen van de sleutel of het roteren van de sleutelversie heeft geen invloed op de prestaties. Er is geen downtime gekoppeld aan het wijzigen van de sleutel of het roteren van de sleutelversie.

Voer de volgende stappen uit om de sleutel te wijzigen met de Azure Portal:

- Navigeer naar uw opslagaccount en geef de versleutelingsinstellingen weer.

- Selecteer de sleutelkluis en kies een nieuwe sleutel.

- Sla uw wijzigingen op.

Als de nieuwe sleutel zich in een andere sleutelkluis bevindt, moet u de beheerde identiteit toegang verlenen tot de sleutel in de nieuwe kluis. Als u kiest voor handmatig bijwerken van de sleutelversie, moet u ook de sleutelkluis-URI bijwerken.

Toegang intrekken tot een opslagaccount dat gebruikmaakt van door de klant beheerde sleutels

Als u de toegang tot een opslagaccount dat gebruikmaakt van door de klant beheerde sleutels tijdelijk wilt intrekken, schakelt u de sleutel uit die momenteel wordt gebruikt in de sleutelkluis. Het uitschakelen en opnieuw inschakelen van de sleutel heeft geen invloed op de prestaties of downtime.

Nadat de sleutel is uitgeschakeld, kunnen clients geen bewerkingen aanroepen die lezen uit of schrijven naar een blob of de metagegevens ervan. Zie Toegang intrekken tot een opslagaccount dat gebruikmaakt van door de klant beheerde sleutels voor informatie over welke bewerkingen mislukken.

Waarschuwing

Wanneer u de sleutel in de sleutelkluis uitschakelt, blijven de gegevens in uw Azure Storage-account versleuteld, maar worden ze ontoegankelijk totdat u de sleutel opnieuw inschakelt.

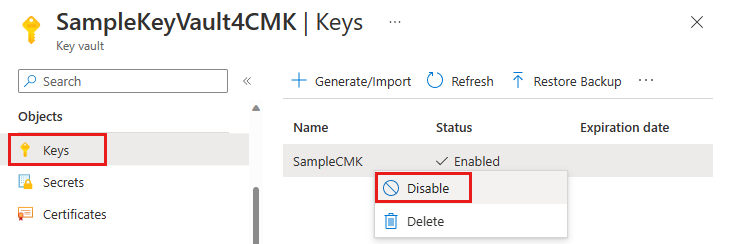

Voer de volgende stappen uit om een door de klant beheerde sleutel uit te schakelen met de Azure Portal:

Navigeer naar de sleutelkluis die de sleutel bevat.

Selecteer onder Objectende optie Sleutels.

Klik met de rechtermuisknop op de sleutel en selecteer Uitschakelen.

Als u de sleutel uitschakelt, mislukken pogingen om toegang te krijgen tot gegevens in het opslagaccount met foutcode 403 (verboden). Zie Toegang intrekken tot een opslagaccount dat gebruikmaakt van door de klant beheerde sleutels voor een lijst met opslagaccountbewerkingen die worden beïnvloed door het uitschakelen van de sleutel.

Teruggaan naar door Microsoft beheerde sleutels

U kunt op elk gewenst moment overschakelen van door de klant beheerde sleutels naar door Microsoft beheerde sleutels met behulp van de Azure Portal, PowerShell of de Azure CLI.

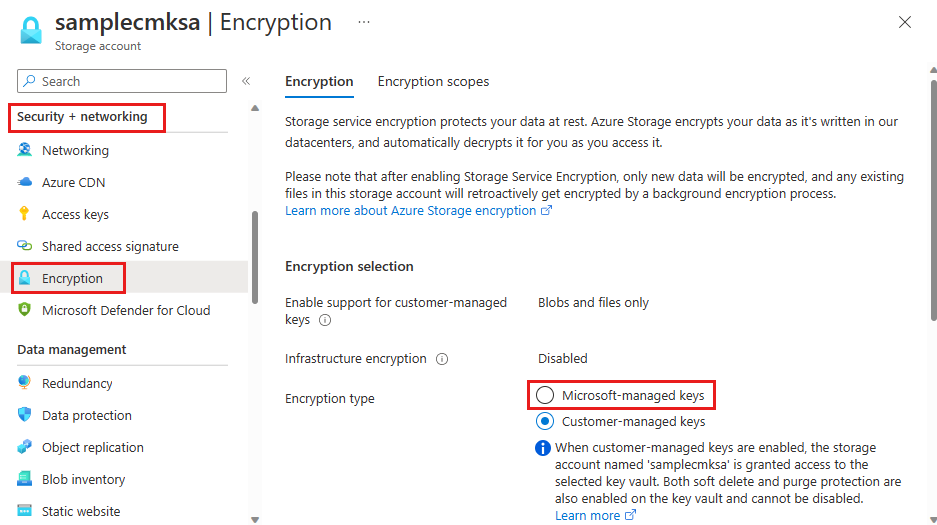

Als u wilt overschakelen van door de klant beheerde sleutels naar door Microsoft beheerde sleutels in de Azure Portal, voert u de volgende stappen uit:

Ga naar uw opslagaccount.

Selecteer onder Beveiliging en netwerkende optie Versleuteling.

Wijzig het versleutelingstype in door Microsoft beheerde sleutels.

Volgende stappen

- Azure Storage-versleuteling voor inactieve gegevens

- Door de klant beheerde sleutels voor Azure Storage-versleuteling

- Door de klant beheerde sleutels configureren in een Azure-sleutelkluis voor een bestaand opslagaccount

- Versleuteling configureren met door de klant beheerde sleutels die zijn opgeslagen in Azure Key Vault Managed HSM