Een Windows VHD of VHDX voorbereiden om te uploaden naar Azure

Van toepassing op: ✔️ Windows-VM's

Voordat u een virtuele Windows-machine (VM) uploadt van on-premises naar Azure, moet u de virtuele harde schijf (VHD of VHDX) voorbereiden. ondersteuning voor Azure vm's van generatie 1 en 2 van de tweede generatie die de VHD-bestandsindeling hebben en die een schijf met vaste grootte hebben. De maximale grootte die is toegestaan voor de VHD van het besturingssysteem op een VM van de 1e generatie is 2 TB.

U kunt een VHDX-bestand converteren naar VHD, een dynamisch uitbreidende schijf converteren naar een schijf met een vaste grootte, maar u kunt de generatie van een virtuele machine niet wijzigen. Zie Voor meer informatie moet ik een virtuele machine van de eerste of 2e generatie maken in Hyper-V? en ondersteuning voor vm's van de tweede generatie in Azure.

Notitie

De instructies in dit artikel zijn van toepassing op:

- De 64-bits versie van Windows Server 2008 R2 en hoger Windows Server-besturingssystemen. Zie Ondersteuning voor 32-bits besturingssystemen in Azure-VM's voor meer informatie over het uitvoeren van een 32-bits besturingssysteem in Azure.

- Als er een hulpprogramma voor herstel na noodgevallen wordt gebruikt om de workload, zoals Azure Site Recovery of Azure Migrate, te migreren, is dit proces nog steeds vereist voor het gastbesturingssystemen om de installatiekopieën voor te bereiden vóór de migratie.

Systeembestandscontrole

Windows System File Checker-hulpprogramma uitvoeren voordat u de installatiekopieën van het besturingssysteem generaliseren

SFC (System File Checker) wordt gebruikt om Windows-systeembestanden te verifiëren en vervangen.

Belangrijk

Gebruik een PowerShell-sessie met verhoogde bevoegdheid om de voorbeelden in dit artikel uit te voeren.

Voer de SFC-opdracht uit:

sfc.exe /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.

Windows Resource Protection did not find any integrity violations.

Nadat de SFC-scan is voltooid, installeert u Windows Updates en start u de computer opnieuw op.

Windows-configuraties instellen voor Azure

Notitie

Met het Azure-platform wordt een ISO-bestand gekoppeld aan de dvd-rom wanneer een Virtuele Windows-machine wordt gemaakt op basis van een gegeneraliseerde installatiekopieën. Daarom moet de dvd-rom zijn ingeschakeld in het besturingssysteem in de gegeneraliseerde installatiekopieën. Als deze optie is uitgeschakeld, blijft de Windows-VM hangen bij out-of-box experience (OOBE).

Verwijder statische permanente routes in de routeringstabel:

- Als u de routeringstabel wilt weergeven, voert u het volgende uit

route.exe print. - Controleer de sectie Persistence Routes . Als er een permanente route is, gebruikt u de

route.exe deleteopdracht om deze te verwijderen.

- Als u de routeringstabel wilt weergeven, voert u het volgende uit

Verwijder de WinHTTP-proxy:

netsh.exe winhttp reset proxyAls de VM moet werken met een specifieke proxy, voegt u een proxy-uitzondering toe voor het Azure-IP-adres (168.63.129.16), zodat de VM verbinding kan maken met Azure:

$proxyAddress='<your proxy server>' $proxyBypassList='<your list of bypasses>;168.63.129.16' netsh.exe winhttp set proxy $proxyAddress $proxyBypassListOpen DiskPart:

diskpart.exeStel het SAN-beleid voor de schijf in op

Onlineall:DISKPART> san policy=onlineall DISKPART> exitStel utc-tijd (Coordinated Universal Time) in voor Windows. Stel ook het opstarttype van de Windows Time-service w32time in op Automatisch:

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\TimeZoneInformation -Name RealTimeIsUniversal -Value 1 -Type DWord -Force Set-Service -Name w32time -StartupType AutomaticStel het energieprofiel in op hoge prestaties:

powercfg.exe /setactive SCHEME_MIN powercfg /setacvalueindex SCHEME_CURRENT SUB_VIDEO VIDEOIDLE 0Zorg ervoor dat de omgevingsvariabelen TEMP en TMP zijn ingesteld op de standaardwaarden:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TEMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TMP -Value "%SystemRoot%\TEMP" -Type ExpandString -ForceVoor VM's met verouderde besturingssystemen (Windows Server 2012 R2 of Windows 8.1 en lager) moet u ervoor zorgen dat de nieuwste Hyper-V Integration Component Services zijn geïnstalleerd. Zie Hyper-V-integratieonderdelen bijwerken voor Windows-VM's voor meer informatie.

Notitie

In een scenario waarin VM's moeten worden ingesteld met een oplossing voor herstel na noodgevallen tussen de on-premises VMware-server en Azure, kunnen de Hyper-V Integration Component Services niet worden gebruikt. Als dat het geval is, neemt u contact op met de VMware-ondersteuning om de VIRTUELE machine naar Azure te migreren en deze samen in de VMware-server te maken.

De Windows-services controleren

Zorg ervoor dat elk van de volgende Windows-services is ingesteld op de standaardwaarde van Windows. Deze services zijn het minimum dat moet worden geconfigureerd om de VM-connectiviteit te garanderen. Voer het volgende voorbeeld uit om de opstartinstellingen in te stellen:

Get-Service -Name BFE, Dhcp, Dnscache, IKEEXT, iphlpsvc, nsi, mpssvc, RemoteRegistry |

Where-Object StartType -ne Automatic |

Set-Service -StartupType Automatic

Get-Service -Name Netlogon, Netman, TermService |

Where-Object StartType -ne Manual |

Set-Service -StartupType Manual

Registerinstellingen voor extern bureaublad bijwerken

Zorg ervoor dat de volgende instellingen juist zijn geconfigureerd voor externe toegang:

Notitie

Als u tijdens het uitvoeren Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name <string> -Value <object>een foutbericht ontvangt, kunt u het veilig negeren. Dit betekent dat het domein die configuratie niet instelt via een groepsbeleidsobject.

RdP (Remote Desktop Protocol) is ingeschakeld:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDenyTSConnections -Value 0 -Type DWord -ForceDe RDP-poort is correct ingesteld met behulp van de standaardpoort van 3389:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name PortNumber -Value 3389 -Type DWord -ForceWanneer u een VIRTUELE machine implementeert, worden de standaardregels gemaakt voor poort 3389. Als u het poortnummer wilt wijzigen, doet u dit nadat de VIRTUELE machine is geïmplementeerd in Azure.

De listener luistert op elke netwerkinterface:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name LanAdapter -Value 0 -Type DWord -ForceConfigureer de netwerkverificatiemodus (NLA) voor de RDP-verbindingen:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name UserAuthentication -Value 1 -Type DWord -ForceStel de keep-alive-waarde in:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveEnable -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveInterval -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name KeepAliveTimeout -Value 1 -Type DWord -ForceStel de opties voor opnieuw verbinden in:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDisableAutoReconnect -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fInheritReconnectSame -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fReconnectSame -Value 0 -Type DWord -ForceBeperk het aantal gelijktijdige verbindingen:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name MaxInstanceCount -Value 4294967295 -Type DWord -ForceVerwijder zelfondertekende certificaten die zijn gekoppeld aan de RDP-listener:

if ((Get-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp').Property -contains 'SSLCertificateSHA1Hash') { Remove-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name SSLCertificateSHA1Hash -Force }Deze code zorgt ervoor dat u verbinding kunt maken wanneer u de VIRTUELE machine implementeert. U kunt deze instellingen ook controleren nadat de VIRTUELE machine is geïmplementeerd in Azure.

Als de VIRTUELE machine deel uitmaakt van een domein, controleert u het volgende beleid om ervoor te zorgen dat de vorige instellingen niet worden teruggezet.

Doel Beleid Waarde RDP is ingeschakeld Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Onderdelen\Extern bureaublad-services\Extern bureaublad-sessiehost\Verbinding maken ions Gebruikers toestaan om extern verbinding te maken via Extern bureaublad NLA-groepsbeleid Instellingen\Beheer istratieve sjablonen\Onderdelen\Extern bureaublad-services\Extern bureaublad-sessiehost\Beveiliging Gebruikersverificatie vereisen voor externe toegang met behulp van NLA Instellingen voor keep-alive Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Windows-onderdelen\Extern bureaublad-services\Extern bureaublad-sessiehost\Verbinding maken ions Keep-alive-verbindingsinterval configureren Opnieuw verbinding maken met instellingen Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Windows-onderdelen\Extern bureaublad-services\Extern bureaublad-sessiehost\Verbinding maken ions Automatisch opnieuw verbinding maken Beperkt aantal verbindingsinstellingen Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Windows-onderdelen\Extern bureaublad-services\Extern bureaublad-sessiehost\Verbinding maken ions Aantal verbindingen beperken

Windows Firewall-regels configureren

Schakel Windows Firewall in op de drie profielen (domein, standaard en openbaar):

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled TrueVoer het volgende voorbeeld uit om WinRM toe te staan via de drie firewallprofielen (domein, privé en openbaar) en schakel de externe PowerShell-service in:

Enable-PSRemoting -Force

Notitie

Wanneer deze opdracht wordt uitgevoerd, worden de juiste firewallregels automatisch ingeschakeld.

Schakel de volgende firewallregels in om het RDP-verkeer toe te staan:

Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Set-NetFirewallRule -Enabled TrueSchakel de regel voor het delen van bestanden en printers in, zodat de VIRTUELE machine kan reageren op pingaanvragen in het virtuele netwerk:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled TrueMaak een regel voor het Azure-platformnetwerk:

New-NetFirewallRule -DisplayName AzurePlatform -Direction Inbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow -EdgeTraversalPolicy Allow New-NetFirewallRule -DisplayName AzurePlatform -Direction Outbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow

Belangrijk

168.63.129.16 is een speciaal openbaar IP-adres dat eigendom is van Microsoft voor Azure. Zie Wat is IP-adres 168.63.129.16 voor meer informatie.

Als de VM deel uitmaakt van een domein, controleert u het volgende Microsoft Entra-beleid om ervoor te zorgen dat de vorige instellingen niet worden teruggezet.

Doel Beleid Waarde De Windows Firewall-profielen inschakelen Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Network\Network\Network Verbinding maken ion\Windows Firewall\Domain Profile\Windows Firewall Alle netwerkverbindingen beveiligen RDP inschakelen Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Network\Network\Network Verbinding maken ion\Windows Firewall\Domain Profile\Windows Firewall Uitzonderingen voor inkomend extern bureaublad toestaan Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Network\Network Verbinding maken ion\Windows Firewall\Standard Profile\Windows Firewall Uitzonderingen voor inkomend extern bureaublad toestaan ICMP-V4 inschakelen Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Network\Network\Network Verbinding maken ion\Windows Firewall\Domain Profile\Windows Firewall ICMP-uitzonderingen toestaan Computerconfiguratie\Beleid\Windows Instellingen\Beheer istratieve sjablonen\Network\Network Verbinding maken ion\Windows Firewall\Standard Profile\Windows Firewall ICMP-uitzonderingen toestaan

De VM controleren

Zorg ervoor dat de VM in orde, veilig en RDP toegankelijk is:

Als u wilt controleren of de schijf in orde en consistent is, controleert u de schijf bij het volgende opnieuw opstarten van de virtuele machine:

chkdsk.exe /fZorg ervoor dat in het rapport een schone en gezonde schijf wordt weergegeven.

Stel de BCD-instellingen (Boot Configuration Data) in.

cmd bcdedit.exe /set "{bootmgr}" integrityservices enable bcdedit.exe /set "{default}" device partition=C: bcdedit.exe /set "{default}" integrityservices enable bcdedit.exe /set "{default}" recoveryenabled Off bcdedit.exe /set "{default}" osdevice partition=C: bcdedit.exe /set "{default}" bootstatuspolicy IgnoreAllFailures #Enable Serial Console Feature bcdedit.exe /set "{bootmgr}" displaybootmenu yes bcdedit.exe /set "{bootmgr}" timeout 5 bcdedit.exe /set "{bootmgr}" bootems yes bcdedit.exe /ems "{current}" ON bcdedit.exe /emssettings EMSPORT:1 EMSBAUDRATE:115200 exitHet dumplogboek kan handig zijn bij het oplossen van problemen met Windows-crash. Schakel de verzameling dumplogboeken in:

# Set up the guest OS to collect a kernel dump on an OS crash event Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name CrashDumpEnabled -Type DWord -Force -Value 2 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name DumpFile -Type ExpandString -Force -Value "%SystemRoot%\MEMORY.DMP" Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name NMICrashDump -Type DWord -Force -Value 1 # Set up the guest OS to collect user mode dumps on a service crash event $key = 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps' if ((Test-Path -Path $key) -eq $false) {(New-Item -Path 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting' -Name LocalDumps)} New-ItemProperty -Path $key -Name DumpFolder -Type ExpandString -Force -Value 'C:\CrashDumps' New-ItemProperty -Path $key -Name CrashCount -Type DWord -Force -Value 10 New-ItemProperty -Path $key -Name DumpType -Type DWord -Force -Value 2 Set-Service -Name WerSvc -StartupType ManualControleer of de WMI-opslagplaats (Windows Management Instrumentation) consistent is:

winmgmt.exe /verifyrepositoryAls de opslagplaats beschadigd is, raadpleegt u WMI: Beschadiging van opslagplaats of niet.

Zorg ervoor dat geen andere toepassingen dan TermService poort 3389 gebruiken. Deze poort wordt gebruikt voor de RDP-service in Azure. Als u wilt zien welke poorten op de VIRTUELE machine worden gebruikt, voert u het volgende uit

netstat.exe -anob:netstat.exe -anobHier volgt een voorbeeld.

netstat.exe -anob | findstr 3389 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 4056 TCP [::]:3389 [::]:0 LISTENING 4056 UDP 0.0.0.0:3389 *:* 4056 UDP [::]:3389 *:* 4056 tasklist /svc | findstr 4056 svchost.exe 4056 TermServiceEen Windows-VHD uploaden die een domeincontroller is:

Volg deze extra stappen om de schijf voor te bereiden.

Zorg ervoor dat u het DSRM-wachtwoord (Directory Services Restore Mode) kent voor het geval u de virtuele machine ooit in DSRM moet starten. Zie Een DSRM-wachtwoord instellen voor meer informatie.

Zorg ervoor dat u het ingebouwde beheerdersaccount en wachtwoord kent. Mogelijk wilt u het huidige lokale beheerderswachtwoord opnieuw instellen en ervoor zorgen dat u dit account kunt gebruiken om u via de RDP-verbinding aan te melden bij Windows. Deze toegangsmachtiging wordt beheerd door het groepsbeleidsobject Toestaan via Extern bureaublad-services. Bekijk dit object in de editor voor lokaal groepsbeleid:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Controleer het volgende Microsoft Entra-beleid om ervoor te zorgen dat de RDP-toegang niet wordt geblokkeerd:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny access to this computer from the networkComputer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny log on through Remote Desktop Services

Controleer het volgende Microsoft Entra-beleid om ervoor te zorgen dat ze geen van de vereiste toegangsaccounts verwijderen:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Access this computer from the network

Het beleid moet de volgende groepen bevatten:

Beheerders

Back-Operators

Iedereen

Gebruikers

Start de VM opnieuw op om ervoor te zorgen dat Windows nog steeds in orde is en kan worden bereikt via de RDP-verbinding. Op dit moment kunt u overwegen om een VIRTUELE machine te maken op uw lokale Hyper-V-server om ervoor te zorgen dat de VIRTUELE machine volledig wordt gestart. Test vervolgens om ervoor te zorgen dat u de VIRTUELE machine kunt bereiken via RDP.

Verwijder eventuele extra TDI-filters (Transport Driver Interface). Verwijder bijvoorbeeld software die TCP-pakketten of extra firewalls analyseert.

Verwijder alle andere software of stuurprogramma's van derden die betrekking hebben op fysieke onderdelen of andere virtualisatietechnologie.

Windows-updates installeren

Notitie

Als u niet per ongeluk opnieuw wilt opstarten tijdens het inrichten van de VM, raden we u aan alle Windows-update-installaties te voltooien en ervoor te zorgen dat er geen herstart in behandeling is. Een manier om dit te doen, is door alle Windows-updates te installeren en de VIRTUELE machine opnieuw op te starten voordat u de migratie naar Azure uitvoert.

Als u ook een generalisatie van het besturingssysteem (sysprep) moet uitvoeren, moet u Windows bijwerken en de VM opnieuw starten voordat u de Sysprep-opdracht uitvoert.

In het ideale geval moet u de computer bijgewerkt houden naar het patchniveau. Als dit niet mogelijk is, moet u ervoor zorgen dat de volgende updates zijn geïnstalleerd. Zie de geschiedenispagina's van Windows Update: Windows 10 en Windows Server 2019, Windows 8.1 en Windows Server 2012 R2 en Windows 7 SP1 en Windows Server 2008 R2 SP1 om de meest recente updates te downloaden.

| Onderdeel | Binary | Windows 7 SP1, Windows Server 2008 R2 SP1 | Windows 8, Windows Server 2012 | Windows 8.1, Windows Server 2012 R2 | Windows 10 v1607, Windows Server 2016 v1607 | Windows 10 v1703 | Windows 10 v1709, Windows Server 2016 v1709 | Windows 10 v1803, Windows Server 2016 v1803 |

|---|---|---|---|---|---|---|---|---|

| Storage | disk.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17638 / 6.2.9200.21757 - KB3137061 | 6.3.9600.18203 - KB3137061 | - | - | - | - |

| storport.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17188 / 6.2.9200.21306 - KB3018489 | 6.3.9600.18573 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.332 | - | - | |

| ntfs.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17623 / 6.2.9200.21743 - KB3121255 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.447 | - | - | |

| Iologmsg.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.16384 - KB2995387 | - | - | - | - | - | |

| Classpnp.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17061 / 6.2.9200.21180 - KB2995387 | 6.3.9600.18334 - KB3172614 | 10.0.14393.953 - KB4022715 | - | - | - | |

| Volsnap.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17047 / 6.2.9200.21165 - KB2975331 | 6.3.9600.18265 - KB3145384 | - | 10.0.15063.0 | - | - | |

| partmgr.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.16681 - KB2877114 | 6.3.9600.17401 - KB3000850 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| volmgr.sys | 10.0.15063.0 | - | - | |||||

| Volmgrx.sys | 6.1.7601.23403 - KB3125574 | - | - | - | 10.0.15063.0 | - | - | |

| Msiscsi.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21006 - KB2955163 | 6.3.9600.18624 - KB4022726 | 10.0.14393.1066 - KB4022715 | 10.0.15063.447 | - | - | |

| Msdsm.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21474 - KB3046101 | 6.3.9600.18592 - KB4022726 | - | - | - | - | |

| Mpio.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21190 - KB3046101 | 6.3.9600.18616 - KB4022726 | 10.0.14393.1198 - KB4022715 | - | - | - | |

| vmstorfl.sys | 6.3.9600.18907 - KB4072650 | 6.3.9600.18080 - KB3063109 | 6.3.9600.18907 - KB4072650 | 10.0.14393.2007 - KB4345418 | 10.0.15063.850 - KB4345419 | 10.0.16299.371 - KB4345420 | - | |

| Fveapi.dll | 6.1.7601.23311 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.18294 - KB3172614 | 10.0.14393.576 - KB4022715 | - | - | - | |

| Fveapibase.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.17415 - KB3172614 | 10.0.14393.206 - KB4022715 | - | - | - | |

| Netwerk | netvsc.sys | - | - | - | 10.0.14393.1198 - KB4022715 | 10.0.15063.250 - KB4020001 | - | - |

| mrxsmb10.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22108 - KB4022724 | 6.3.9600.18603 - KB4022726 | 10.0.14393.479 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb20.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.21548 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22074 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| Tcpip.sys | 6.1.7601.23761 - KB4022722 | 6.2.9200.22070 - KB4022724 | 6.3.9600.18478 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.447 | - | - | |

| http.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17285 - KB3042553 | 6.3.9600.18574 - KB4022726 | 10.0.14393.251 - KB4022715 | 10.0.15063.483 | - | - | |

| vmswitch.sys | 6.1.7601.23727 - KB4022719 | 6.2.9200.22117 - KB4022724 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.138 | - | - | |

| Basis | Ntoskrnl.exe | 6.1.7601.23807 - KB4022719 | 6.2.9200.22170 - KB4022718 | 6.3.9600.18696 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.483 | - | - |

| Extern bureaublad-services | rdpcorets.dll | 6.2.9200.21506 - KB4022719 | 6.2.9200.22104 - KB4022724 | 6.3.9600.18619 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.0 | - | - |

| termsrv.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.17048 - KB2973501 | 6.3.9600.17415 - KB3000850 | 10.0.14393.0 - KB4022715 | 10.0.15063.0 | - | - | |

| termdd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| win32k.sys | 6.1.7601.23807 - KB4022719 | 6.2.9200.22168 - KB4022718 | 6.3.9600.18698 - KB4022726 | 10.0.14393.594 - KB4022715 | - | - | - | |

| rdpdd.dll | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| rdpwd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| Beveiliging | MS17-010 | KB4012212 | KB4012213 | KB4012213 | KB4012606 | KB4012606 | - | - |

| KB4012216 | KB4013198 | KB4013198 | - | - | ||||

| KB4012215 | KB4012214 | KB4012216 | KB4013429 | KB4013429 | - | - | ||

| KB4012217 | KB4013429 | KB4013429 | - | - | ||||

| CVE-2018-0886 | KB4103718 | KB4103730 | KB4103725 | KB4103723 | KB4103731 | KB4103727 | KB4103721 | |

| KB4103712 | KB4103726 | KB4103715 |

Notitie

Om te voorkomen dat de VM per ongeluk opnieuw wordt opgestart, raden we u aan ervoor te zorgen dat alle Windows Update-installaties zijn voltooid en dat er geen updates in behandeling zijn. Een manier om dit te doen, is door alle mogelijke Windows-updates te installeren en eenmaal opnieuw op te starten voordat u de sysprep.exe opdracht uitvoert.

Bepalen wanneer Sysprep moet worden gebruikt

System Preparation Tool (sysprep.exe) is een proces dat u kunt uitvoeren om een Windows-installatie opnieuw in te stellen.

Sysprep biedt een 'kant-en-klare' ervaring door alle persoonlijke gegevens te verwijderen en verschillende onderdelen opnieuw in te schakelen.

U voert doorgaans uit sysprep.exe om een sjabloon te maken waaruit u verschillende andere VM's met een specifieke configuratie kunt implementeren. De sjabloon wordt een gegeneraliseerde afbeelding genoemd.

Als u slechts één VIRTUELE machine van één schijf wilt maken, hoeft u Sysprep niet te gebruiken. In plaats daarvan kunt u de virtuele machine maken op basis van een gespecialiseerde installatiekopieën. Zie voor meer informatie over het maken van een virtuele machine op basis van een gespecialiseerde schijf:

- Een virtuele machine maken op basis van een gespecialiseerde schijf

- Een VIRTUELE machine maken op basis van een gespecialiseerde VHD-schijf

Als u een gegeneraliseerde installatiekopieën wilt maken, moet u Sysprep uitvoeren. Zie Sysprep gebruiken voor meer informatie : Een inleiding.

Niet elke rol of toepassing die is geïnstalleerd op een Windows-computer ondersteunt gegeneraliseerde installatiekopieën. Voordat u deze procedure gebruikt, moet u ervoor zorgen dat Sysprep de rol van de computer ondersteunt. Zie Sysprep-ondersteuning voor serverfuncties voor meer informatie.

Sysprep vereist met name dat de stations volledig worden ontsleuteld voordat ze worden uitgevoerd. Als u versleuteling op uw VIRTUELE machine hebt ingeschakeld, schakelt u deze uit voordat u Sysprep uitvoert.

Een VHD generaliseren

Notitie

Als u een gegeneraliseerde installatiekopieën maakt van een bestaande Azure-VM, raden we u aan om de VM-extensies te verwijderen voordat u de sysprep uitvoert.

Notitie

Nadat u de volgende stappen hebt uitgevoerd sysprep.exe , schakelt u de VIRTUELE machine uit. Schakel deze pas weer in als u er een installatiekopieën van maakt in Azure.

Meld u aan bij de Windows-VM.

Voer een PowerShell-sessie uit als beheerder.

Verwijder de panthermap (C:\Windows\Panther).

Wijzig de map in

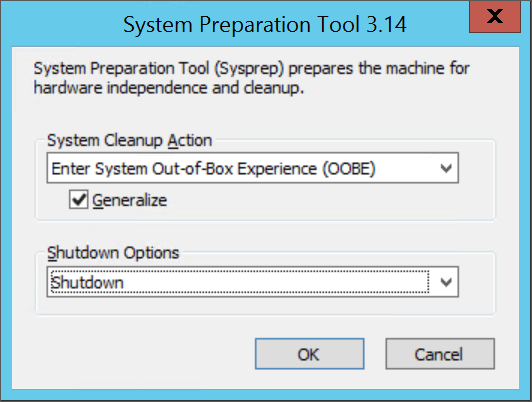

%windir%\system32\sysprep. Voer vervolgenssysprep.exeuit.Selecteer in het dialoogvenster Systeemvoorbereidingsprogramma systeem out-of-box experience (OOBE) invoeren en controleer of het selectievakje Generalize is ingeschakeld.

Selecteer Afsluiten bij Opties voor afsluiten.

Selecteer OK.

Wanneer Sysprep is voltooid, sluit u de VIRTUELE machine af. Gebruik Opnieuw opstarten niet om de VIRTUELE machine af te sluiten.

Nu is de VHD klaar om te worden geüpload. Zie Een gegeneraliseerde VHD uploaden en gebruiken om een nieuwe VIRTUELE machine te maken in Azure voor meer informatie over het maken van een virtuele machine op basis van een gegeneraliseerde schijf.

Notitie

Een aangepast unattend.xml-bestand wordt niet ondersteund. Hoewel de eigenschap additionalUnattendContent wel wordt ondersteund, biedt dit slechts beperkte ondersteuning voor het toevoegen van microsoft-windows-shell-setup-opties in het bestand unattend.xml dat door de Azure-inrichtingsagent wordt gebruikt. U kunt bijvoorbeeld extraUnattendContent gebruiken om FirstLogonCommands en LogonCommands toe te voegen. Zie het aanvullende voorbeeldUnattendContent FirstLogonCommands voor meer informatie.

De virtuele schijf converteren naar een VHD met een vaste grootte

Notitie

Als u Azure PowerShell gaat gebruiken om uw schijf te uploaden naar Azure en Hyper-V is ingeschakeld, is deze stap optioneel. Add-AzVHD voert dit voor u uit.

Gebruik een van de methoden in deze sectie om uw virtuele schijf te converteren en het formaat ervan te wijzigen in de vereiste indeling voor Azure:

Maak een back-up van de virtuele machine voordat u de conversie van de virtuele schijf uitvoert of het formaat ervan wijzigt.

Zorg ervoor dat de Windows-VHD correct werkt op de lokale server. Los eventuele fouten in de VIRTUELE machine zelf op voordat u deze converteert of uploadt naar Azure.

Converteer de virtuele schijf naar het type vast.

Wijzig de grootte van de virtuele schijf om te voldoen aan de Azure-vereisten:

Schijven in Azure moeten een virtuele grootte hebben die is afgestemd op 1 MiB. Als uw VHD een fractie van 1 MiB is, moet u het formaat van de schijf wijzigen in een veelvoud van 1 MiB. Schijven die breuken van een MiB zijn, veroorzaken fouten bij het maken van installatiekopieën van de geüploade VHD. Als u de grootte wilt controleren, kunt u de PowerShell Get-VHD-cmdlet gebruiken om 'Grootte' weer te geven. Dit moet een veelvoud van 1 MiB in Azure zijn en FileSize, wat gelijk is aan 'Grootte' plus 512 bytes voor de VHD-voettekst.

$vhd = Get-VHD -Path C:\test\MyNewVM.vhd $vhd.Size % 1MB 0 $vhd.FileSize - $vhd.Size 512De maximale grootte die is toegestaan voor de VHD van het besturingssysteem met een VM van de 1e generatie is 2048 GiB (2 TiB),

De maximale grootte voor een gegevensschijf is 32.767 GiB (32 TiB).

Notitie

- Als u een Windows-besturingssysteemschijf voorbereidt nadat u naar een vaste schijf hebt geconverteerd en de grootte indien nodig hebt gewijzigd, maakt u een virtuele machine die gebruikmaakt van de schijf. Start en meld u aan bij de virtuele machine en ga verder met de secties in dit artikel om het voorbereiden voor uploaden te voltooien.

- Als u een gegevensschijf voorbereidt, kunt u stoppen met deze sectie en doorgaan met het uploaden van uw schijf.

Hyper-V-beheer gebruiken om de schijf te converteren

- Open Hyper-V-beheer en selecteer uw lokale computer aan de linkerkant. Selecteer in het menu boven de computerlijst de optie Schijf>bewerken.

- Selecteer uw virtuele schijf op de pagina Virtuele harde schijf zoeken.

- Selecteer Volgende converteren>op de pagina Actie kiezen.

- Als u wilt converteren van VHDX, selecteert u VHD>Volgende.

- Als u wilt converteren van een dynamisch uitbreidbare schijf, selecteert u Volgende vaste grootte>.

- Zoek en selecteer een pad om het nieuwe VHD-bestand op te slaan.

- Selecteer Voltooien.

PowerShell gebruiken om de schijf te converteren

U kunt een virtuele schijf converteren met behulp van de cmdlet Convert-VHD in PowerShell. Zie De Hyper-V-rol installeren als u informatie nodig hebt over het installeren van deze cmdlet.

Notitie

Als u Azure PowerShell gaat gebruiken om uw schijf te uploaden naar Azure en Hyper-V is ingeschakeld, is deze stap optioneel. Add-AzVHD voert dit voor u uit.

In het volgende voorbeeld wordt de schijf van VHDX geconverteerd naar VHD. De schijf wordt ook geconverteerd van een dynamisch uitbreidbare schijf naar een schijf met een vaste grootte.

Convert-VHD -Path C:\test\MyVM.vhdx -DestinationPath C:\test\MyNewVM.vhd -VHDType Fixed

Vervang in dit voorbeeld de waarde voor Pad door het pad naar de virtuele harde schijf die u wilt converteren. Vervang de waarde voor DestinationPath door het nieuwe pad en de naam van de geconverteerde schijf.

Hyper-V-beheer gebruiken om het formaat van de schijf te wijzigen

Notitie

Als u Azure PowerShell gaat gebruiken om uw schijf te uploaden naar Azure en Hyper-V is ingeschakeld, is deze stap optioneel. Add-AzVHD voert dit voor u uit.

- Open Hyper-V-beheer en selecteer uw lokale computer aan de linkerkant. Selecteer in het menu boven de computerlijst de optie Schijf>bewerken.

- Selecteer uw virtuele schijf op de pagina Virtuele harde schijf zoeken.

- Selecteer Volgende uitvouwen>op de pagina Actie kiezen.

- Voer op de pagina Virtuele harde schijf zoeken de nieuwe grootte in GiB >Next in.

- Selecteer Voltooien.

PowerShell gebruiken om het formaat van de schijf te wijzigen

Notitie

Als u Azure PowerShell gaat gebruiken om uw schijf te uploaden naar Azure en Hyper-V is ingeschakeld, is deze stap optioneel. Add-AzVHD voert dit voor u uit.

U kunt het formaat van een virtuele schijf wijzigen met behulp van de cmdlet Resize-VHD in PowerShell. Zie De Hyper-V-rol installeren als u informatie nodig hebt over het installeren van deze cmdlet.

In het volgende voorbeeld wordt de grootte van de schijf gewijzigd van 100,5 MiB naar 101 MiB om te voldoen aan de azure-uitlijningsvereiste.

Resize-VHD -Path C:\test\MyNewVM.vhd -SizeBytes 105906176

Vervang in dit voorbeeld de waarde voor Pad door het pad naar de virtuele harde schijf die u wilt wijzigen. Vervang de waarde voor SizeBytes door de nieuwe grootte in bytes voor de schijf.

Converteren van VMware VMDK-schijfindeling

Als u een windows-VM-installatiekopieën in de VMDK-bestandsindeling hebt, kunt u Azure Migrate gebruiken om de VMDK te converteren en te uploaden naar Azure.

De aanbevolen configuraties voltooien

De volgende instellingen zijn niet van invloed op het uploaden van VHD's. We raden u echter ten zeerste aan deze te configureren.

Installeer de Azure Virtual Machine Agent. Vervolgens kunt u VM-extensies inschakelen. De VM-extensies implementeren de meeste essentiële functionaliteit die u mogelijk wilt gebruiken met uw VM's. U hebt bijvoorbeeld de extensies nodig om wachtwoorden opnieuw in te stellen of RDP te configureren. Zie het overzicht van de Azure Virtual Machine Agent voor meer informatie.

Nadat u de virtuele machine in Azure hebt gemaakt, raden we u aan het paginabestand op het tijdelijke stationsvolume te plaatsen om de prestaties te verbeteren. U kunt de bestandsplaatsing als volgt instellen:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management' -Name PagingFiles -Value 'D:\pagefile.sys' -Type MultiString -ForceAls een gegevensschijf is gekoppeld aan de virtuele machine, is de letter van het tijdelijke stationsvolume doorgaans D. Deze aanduiding kan afwijken, afhankelijk van uw instellingen en het aantal beschikbare stations.

- We raden u aan scriptblokkeringen uit te schakelen die mogelijk worden geleverd door antivirussoftware. Ze kunnen de windows-inrichtingsagentscripts verstoren en blokkeren die worden uitgevoerd wanneer u een nieuwe VIRTUELE machine vanuit uw installatiekopieën implementeert.

Fooi

Optioneel DISM gebruiken om uw installatiekopie te optimaliseren en de eerste opstarttijd van uw VM te verminderen.

Als u uw installatiekopieën wilt optimaliseren, koppelt u de VHD door erop te dubbelklikken in Windows Verkenner en voert u DISM uit met de /optimize-image parameter.

DISM /image:D:\ /optimize-image /boot

Where D: is het pad van de gekoppelde VHD.

Wordt uitgevoerd DISM /optimize-image , moet de laatste wijziging zijn die u aanbrengt op uw VHD. Als u wijzigingen aanbrengt in uw VHD vóór de implementatie, moet u opnieuw worden uitgevoerd DISM /optimize-image .