Over Punt-naar-site VPN

Met een point-to-site-VPN-gatewayverbinding (P2S) kunt u vanaf een afzonderlijke clientcomputer een beveiligde verbinding maken met uw virtuele netwerk. Een P2S-verbinding wordt tot stand gebracht door deze te starten vanaf de clientcomputer. Deze oplossing is handig voor telewerkers die verbinding willen maken met een Azure VNet vanaf een externe locatie, zoals vanaf thuis of een conferentie. P2S-VPN is ook een uitstekende oplossing in plaats van een S2S-VPN wanneer u maar een paar clients hebt die verbinding moeten maken met een VNet. Dit artikel is van toepassing op het Resource Manager-implementatiemodel.

Welk protocol gebruikt P2S?

Punt-naar-site-VPN kan een van de volgende protocollen gebruiken:

OpenVPN® Protocol, een OP SSL/TLS gebaseerd VPN-protocol. Een TLS VPN-oplossing kan firewalls binnendringen, omdat de meeste firewalls TCP-poort 443 uitgaand openen, die door TLS wordt gebruikt. OpenVPN kan worden gebruikt om verbinding te maken vanaf Android, iOS (versies 11.0 en hoger), Windows-, Linux- en Mac-apparaten (macOS-versies 10.13 en hoger).

Secure Socket Tunneling Protocol (SSTP), een eigen VPN-protocol op basis van TLS. Een TLS VPN-oplossing kan firewalls binnendringen, omdat de meeste firewalls TCP-poort 443 uitgaand openen, die door TLS wordt gebruikt. SSTP wordt alleen ondersteund op Windows-apparaten. ondersteuning voor Azure alle versies van Windows met SSTP en tls 1.2 (Windows 8.1 en hoger) ondersteunen.

IKEv2 VPN, een op standaarden gebaseerde IPsec VPN-oplossing. IKEv2 VPN kan worden gebruikt om verbinding te maken vanaf Mac-apparaten (macOS-versies 10.11 en hoger).

Notitie

IKEv2 en OpenVPN voor P2S zijn alleen beschikbaar voor het Resource Manager-implementatiemodel . Ze zijn niet beschikbaar voor het klassieke implementatiemodel.

Hoe worden P2S VPN-clients geverifieerd?

Voordat Azure een P2S VPN-verbinding accepteert, moet de gebruiker eerst worden geverifieerd. Er zijn twee mechanismen die Azure biedt om een verbindende gebruiker te verifiëren.

Verificatie via certificaat

Wanneer u de systeemeigen Azure-certificaatverificatie gebruikt, wordt een clientcertificaat dat aanwezig is op het apparaat gebruikt om de verbinding makende gebruiker te verifiëren. Clientcertificaten worden gegenereerd op basis van een vertrouwd basiscertificaat en vervolgens geïnstalleerd op elke clientcomputer. U kunt een basiscertificaat gebruiken dat is gegenereerd met behulp van een enterprise-oplossing of u kunt een zelfondertekend certificaat genereren.

De validatie van het clientcertificaat wordt uitgevoerd door de VPN-gateway en vindt plaats tijdens het instellen van de P2S VPN-verbinding. Het basiscertificaat is vereist voor de validatie en moet worden geüpload naar Azure.

Microsoft Entra-verificatie

Met Microsoft Entra-verificatie kunnen gebruikers verbinding maken met Azure met behulp van hun Microsoft Entra-referenties. Systeemeigen Microsoft Entra-verificatie wordt alleen ondersteund voor het OpenVPN-protocol en vereist ook het gebruik van de Azure VPN-client. De ondersteunde clientbesturingssystemen zijn Windows 10 of hoger en macOS.

Met systeemeigen Microsoft Entra-verificatie kunt u functies voor voorwaardelijke toegang en meervoudige verificatie (MFA) van Microsoft Entra gebruiken voor VPN.

Op hoog niveau moet u de volgende stappen uitvoeren om Microsoft Entra-verificatie te configureren:

Download de nieuwste versie van de Azure VPN-clientinstallatiebestanden met behulp van een van de volgende koppelingen:

- Installeren met clientinstallatiebestanden: https://aka.ms/azvpnclientdownload.

- Rechtstreeks installeren wanneer u bent aangemeld op een clientcomputer: Microsoft Store.

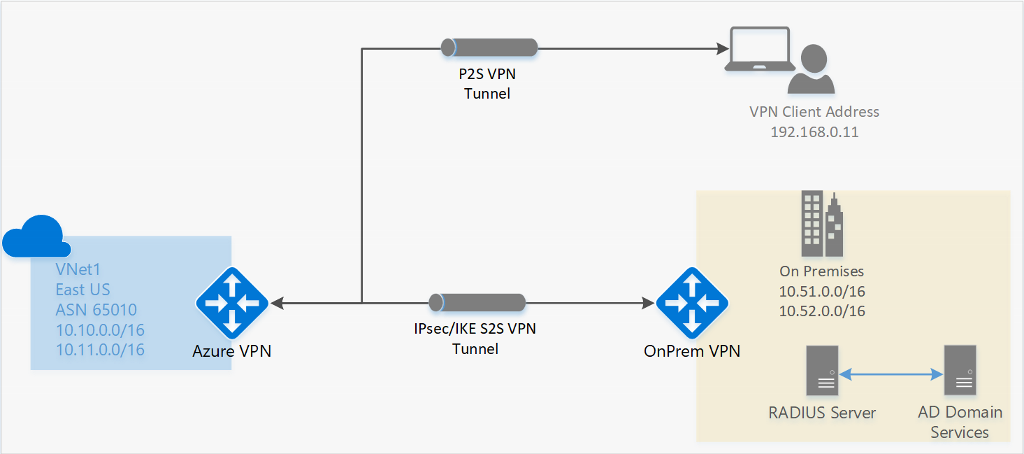

Active Directory -domeinserver (AD)

Met AD-domeinverificatie kunnen gebruikers verbinding maken met Azure met behulp van hun organisatiedomeinreferenties. Hiervoor is een RADIUS-server vereist die kan worden geïntegreerd met de AD-server. Organisaties kunnen ook hun bestaande RADIUS-implementatie gebruiken.

De RADIUS-server kan on-premises of in uw Azure-VNet worden geïmplementeerd. Tijdens de verificatie fungeert de Azure VPN Gateway als passthrough en stuurt de verificatieberichten heen en weer tussen de RADIUS-server en het verbindende apparaat door. Gatewaybereikbaarheid voor de RADIUS-server is dus belangrijk. Als de RADIUS-server on-premises aanwezig is, is een VPN S2S-verbinding van Azure naar de on-premises site vereist voor bereikbaarheid.

De RADIUS-server kan ook worden geïntegreerd met AD-certificaatservices. Hiermee kunt u de RADIUS-server en de implementatie van uw bedrijfscertificaat voor P2S-certificaatverificatie gebruiken als alternatief voor de Verificatie van Azure-certificaten. Het voordeel is dat u geen basiscertificaten en ingetrokken certificaten hoeft te uploaden naar Azure.

Een RADIUS-server kan ook worden geïntegreerd met andere externe identiteitssystemen. Hiermee opent u tal van verificatieopties voor P2S VPN, waaronder opties voor meerdere factoren.

Wat zijn de configuratievereisten voor de client?

De clientconfiguratievereisten variëren, afhankelijk van de VPN-client die u gebruikt, het verificatietype en het protocol. In de volgende tabel ziet u de beschikbare clients en de bijbehorende artikelen voor elke configuratie.

| Verificatie | Tunneltype | Configuratiebestanden genereren | VPN-client configureren |

|---|---|---|---|

| Azure-certificaat | IKEv2, SSTP | Windows | Systeemeigen VPN-client |

| Azure-certificaat | OpenVPN | Windows | - OpenVPN-client - Azure VPN-client |

| Azure-certificaat | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure-certificaat | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | MacOS | MacOS |

| RADIUS - certificaat | - | Artikel | Artikel |

| RADIUS - wachtwoord | - | Artikel | Artikel |

| RADIUS - andere methoden | - | Artikel | Artikel |

Belangrijk

Vanaf 1 juli 2018 is ondersteuning voor TLS 1.0 en 1.1 uit Azure VPN Gateway verwijderd. VPN Gateway ondersteunt alleen TLS 1.2. Alleen punt-naar-site-verbindingen worden beïnvloed; site-naar-site-verbindingen worden niet beïnvloed. Als u TLS gebruikt voor punt-naar-site-VPN's op Windows 10- of hoger-clients, hoeft u geen actie te ondernemen. Als u TLS gebruikt voor punt-naar-site-verbindingen op Windows 7- en Windows 8-clients, raadpleegt u de veelgestelde vragen over VPN Gateway voor update-instructies.

Welke gateway-SKU's ondersteunen P2S VPN?

In de volgende tabel ziet u gateway-SKU's per tunnel, verbinding en doorvoer. Zie de sectie Gateway-SKU's van het artikel over VPN Gateway-instellingen voor meer informatie over deze tabel.

| VPN Gateway Generatie |

SKU | S2S/VNet-naar-VNet Tunnels |

P2S SSTP-Verbinding maken ions |

P2S IKEv2/OpenVPN-Verbinding maken ions |

Statistische Doorvoerbenchmark |

BGP | Zone-redundant | Ondersteund aantal vm's in het virtuele netwerk |

|---|---|---|---|---|---|---|---|---|

| Generatie1 | Basic | Max. 10 | Max. 128 | Niet ondersteund | 100 Mbps | Niet ondersteund | Nee | 200 |

| Generatie1 | VpnGw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Ondersteund | Nee | 450 |

| Generatie1 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Ondersteund | Nee | 1300 |

| Generatie1 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbps | Ondersteund | Nee | 4000 |

| Generatie1 | VpnGw1AZ | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Ondersteund | Ja | 1000 |

| Generatie1 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Ondersteund | Ja | 2000 |

| Generatie1 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbps | Ondersteund | Ja | 5000 |

| Generatie2 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbps | Ondersteund | Nee | 685 |

| Generatie2 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbps | Ondersteund | Nee | 2240 |

| Generatie2 | VpnGw4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Ondersteund | Nee | 5300 |

| Generatie2 | VpnGw5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Ondersteund | Nee | 6700 |

| Generatie2 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbps | Ondersteund | Ja | 2000 |

| Generatie2 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbps | Ondersteund | Ja | 3300 |

| Generatie2 | VpnGw4AZ | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Ondersteund | Ja | 4400 |

| Generatie2 | VpnGw5AZ | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Ondersteund | Ja | 9000 |

Notitie

De Basic-SKU heeft beperkingen en biedt geen ondersteuning voor IKEv2-, IPv6- of RADIUS-verificatie. Zie het artikel over VPN Gateway-instellingen voor meer informatie.

Welke IKE-/IPsec-beleidsregels zijn geconfigureerd op VPN-gateways voor P2S?

In de tabellen in deze sectie worden de waarden voor het standaardbeleid weergegeven. Ze weerspiegelen echter niet de beschikbare ondersteunde waarden voor aangepast beleid. Zie de geaccepteerde waarden in de Cmdlet New-AzVpnClientIpsecParameter PowerShell voor aangepaste beleidsregels.

IKEv2

| Cipher | Integriteit | PRF | DH-groep |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

Ipsec

| Cipher | Integriteit | PFS-groep |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Welke TLS-beleidsregels zijn geconfigureerd op VPN-gateways voor P2S?

TLS

| Beleidsregels |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Hoe kan ik een P2S-verbinding configureren?

Voor een P2S-configuratie zijn nogal wat specifieke stappen vereist. De volgende artikelen bevatten de stappen voor het doorlopen van algemene P2S-configuratiestappen.

De configuratie van een P2S-verbinding verwijderen

U kunt de configuratie van een verbinding verwijderen met behulp van PowerShell of CLI. Zie de veelgestelde vragen voor voorbeelden.

Hoe werkt P2S-routering?

Zie de volgende artikelen:

Veelgestelde vragen

Er zijn meerdere secties met veelgestelde vragen voor P2S, op basis van verificatie.

Volgende stappen

- Een P2S-verbinding configureren - Azure-certificaatverificatie

- Een P2S-verbinding configureren - RADIUS-verificatie

"OpenVPN" is een handelsmerk van OpenVPN Inc.