Een OpenID Connect-provider voor portals configureren

Notitie

Met ingang van 12 oktober 2022 wordt Power Apps-portals hernoemd tot Power Pages. Meer informatie: Microsoft Power Pages is nu algemeen beschikbaar (blog)

We zullen binnenkort de documentatie voor Power Apps-portals migreren en samenvoegen met Power Pages-documentatie.

Externe OpenID Connect-identiteitproviders zijn services die voldoen aan de specificatie van OpenID Connect. OpenID Connect introduceert het concept van een id-token, een beveiligingstoken waarmee de client de identiteit van de gebruiker kan verifiëren. De id-token krijgt ook basisprofielinformatie over de gebruiker; vaak claims genoemd.

In dit artikel wordt uitgelegd hoe een identiteitsprovider die OpenID Connect ondersteunt kan worden geïntegreerd met Power Apps-portals. Enkele voorbeelden van OpenID Connect-providers voor portals: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD met meerdere tenants.

Ondersteunde en niet-ondersteunde verificatiestromen in portals

- Impliciete toewijzing

- Deze stroom is de standaardverificatiemethode die in portals wordt gebruikt.

- Autorisatiecode

- In Portals wordt de methode client_secret_post gebruikt om te communiceren met het tokeneindpunt van de identiteitsserver.

- De methode private_key_jwt voor verificatie met het tokeneindpunt wordt niet ondersteund.

- Hybride (beperkte ondersteuning)

- Portals vereist dat de id_token aanwezig is in de respons, dus het hebben van de waarde response_type als codetoken wordt niet ondersteund.

- De hybride stroom in portals volgt dezelfde stroom als impliciete toekenning en gebruikt id_token om de gebruikers direct aan te melden.

- Portals ondersteunt geen technieken op basis van PKCE (Proof Key for Code Exchange) om gebruikers te verifiëren.

Notitie

Het kan enkele minuten duren voordat wijzigingen in de verificatie-instellingen zichtbaar zijn in de portal. Start de portal opnieuw met de portalacties als u de wijzigingen onmiddellijk wilt zien.

De OpenID Connect-provider configureren

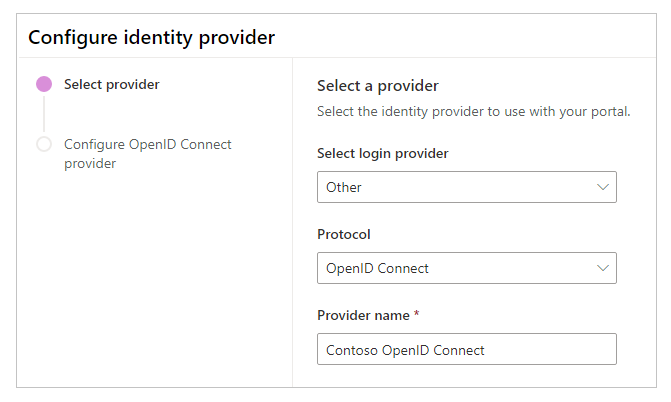

Net als bij alle andere providers moet u zich aanmelden bij Power Apps om de OpenID Connect-provider te configureren.

Selecteer Provider toevoegen voor uw portal.

Selecteer als Aanmeldingsprovider de waarde Overig.

Selecteer bij Protocol de optie OpenID Connect.

Voer een providernaam in.

Selecteer Volgende.

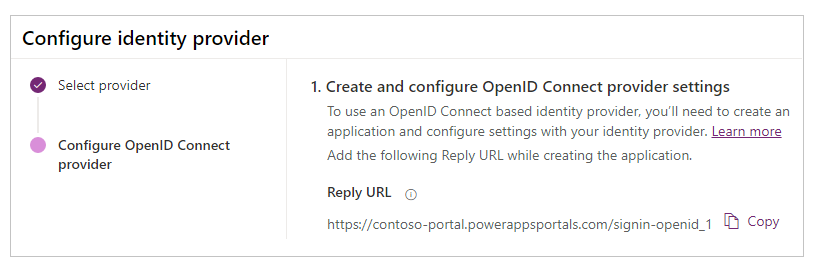

Maak de toepassing en configureer de instellingen met uw identiteitsprovider.

Notitie

De Antwoord-URL wordt gebruikt door de app om gebruikers door te leiden naar de portal nadat de verificatie is geslaagd. Als uw portal een aangepaste domeinnaam gebruikt, hebt u mogelijk een andere URL dan hier is opgegeven.

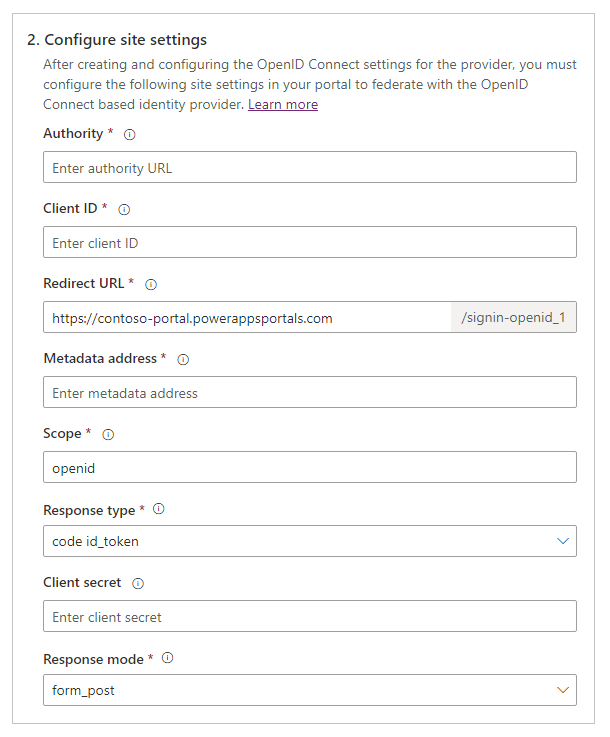

Voer de volgende site-instellingen in voor portalconfiguratie.

Notitie

Let erop dat u de standaardwaarden controleert en zo nodig wijzigt.

Meetcriterium Beschrijving Instantie De URL van de instantie (of uitgever) die aan de id-provider is gekoppeld.

Voorbeeld (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Client-id De id van de toepassing die is gemaakt met de id-provider die moet worden gebruikt met de portal. Omleidings-URL De locatie waarnaar de id-provider de verificatierespons verzendt.

Voorbeeld:https://contoso-portal.powerappsportals.com/signin-openid_1

Opmerking: Als u de standaard portal-URL gebruikt, kunt u de Antwoord-URL kopiëren en plakken, zoals getoond in de stap OpenID Connect-provider instellingen maken en kopiëren. Voer de URL handmatig in als u een aangepaste domeinnaam gebruikt. Zorg er echter voor dat de waarde die u hier invoert exact dezelfde is als de waarde voor Omleidings-URI voor de toepassing in de configuratie van de identiteitsprovider (bijvoorbeeld Azure Portal).Metagegevensadres Het detectie-eindpunt voor het verkrijgen van metagegevens. Meest gebruikte indeling: [Instantie-URL]/.well-known/openid-configuration.

Voorbeeld (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Een door spaties gescheiden lijst met bereiken die moeten worden opgevraagd via de OpenID Connect-bereikparameter.

Standaardwaarde:openid

Voorbeeld (Azure AD) :openid profile email

Meer informatie: Aanvullende claims configureren bij gebruik van OpenID Connect voor portals met Azure ADReactietype De waarde voor de OpenID Connect-parameter response_type.

Mogelijke waarden zijn onder andere:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Standaardwaarde:code id_tokenClientgeheim De waarde van het clientgeheim uit de providertoepassing. Deze kan ook worden aangeduid als app secret of consumer secret. Deze instelling is vereist als het geselecteerde responstype codeis.Responsmodus De waarde voor de OpenID Connect-parameter response_mode. De waarde moet queryzijn als het geselecteerde responstypecodeis. Standaardwaarde:form_post.-

Configureer instellingen voor het afmelden van gebruikers.

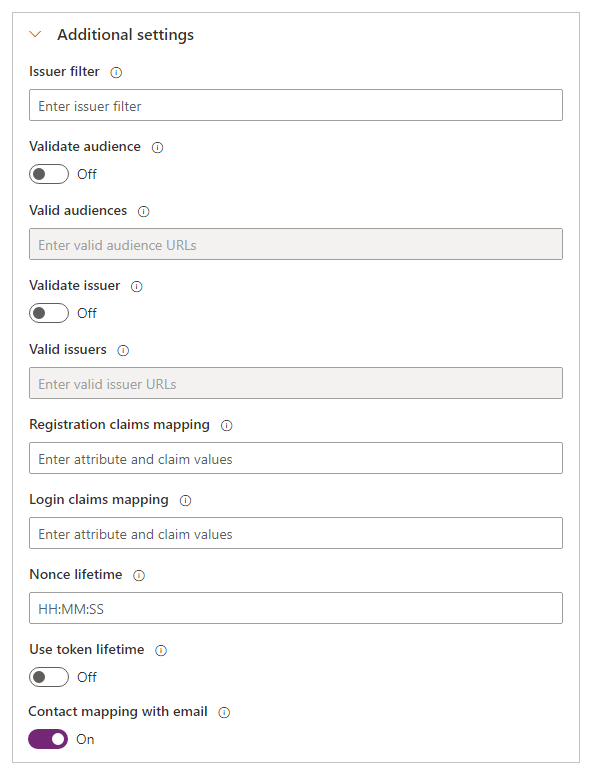

Meetcriterium Beschrijving Externe afmelding Hiermee wordt extern afmelden bij accounts in- of uitgeschakeld. Als dit is ingeschakeld, worden gebruikers omgeleid naar extern afmelden wanneer ze zich bij de portal afmelden. Als dit is uitgeschakeld, worden gebruikers alleen afgemeld bij de portal. Omleidings-URL na afmelding De locatie waarnaar de id-provider een gebruiker omleidt na externe afmelding. Deze locatie moet ook correct worden ingesteld in de configuratie van de id-provider. Door RP geïnitieerde afmelding Schakelt een afmelding in of uit die is geïnitieerd door de Relying Party. Om deze instelling te gebruiken, moet eerst Externe afmelding worden ingeschakeld. (Optioneel) Configureer aanvullende instellingen.

Meetcriterium Beschrijving Filter van uitgever Een op jokertekens gebaseerd filter dat overeenkomt met alle uitgevers voor alle tenants.

Voorbeeld:https://sts.windows.net/*/Doelgroep valideren Als deze optie is ingeschakeld, wordt de doelgroep gevalideerd tijdens de tokenvalidatie. Geldige doelgroepen Door komma's gescheiden lijst met doelgroep-URL's. Uitgevers valideren Als deze optie is ingeschakeld, wordt de uitgever gevalideerd tijdens de tokenvalidatie. Geldige uitgevers Door komma's gescheiden lijst met uitgever-URL's. Toewijzing van registratieclaims Lijst met paren van logische naam/claim om claimwaarden die zijn geretourneerd door de provider tijdens het aanmelden toe te wijzen aan de kenmerken van de contactpersoonrecord.

Notatie:field_logical_name=jwt_attribute_name, waarinfield_logical_namede logische naam is van het veld in portals enjwt_attribute_namehet kenmerk is met de waarde die wordt geretourneerd door de identiteitsprovider.

Voorbeeld:firstname=given_name,lastname=family_namewanneer Bereik wordt gebruikt alsprofilevoor Azure AD. In dit voorbeeld zijnfirstnameenlastnamede logische namen voor de profielvelden in portals, terwijlgiven_nameenfamily_namede kenmerken zijn met de waarden die worden geretourneerd door de identiteitsprovider voor de betreffende velden.Toewijzing van aanmeldingsclaims Lijst met logische naam-claimparen om claimwaarden toe te wijzen die tijdens elke aanmelding door de provider worden geretourneerd naar de kenmerken van de contactpersoonsrecord.

Notatie:field_logical_name=jwt_attribute_name, waarinfield_logical_namede logische naam is van het veld in portals enjwt_attribute_namehet kenmerk is met de waarde die wordt geretourneerd door de identiteitsprovider.

Voorbeeld:firstname=given_name,lastname=family_namewanneer Bereik wordt gebruikt alsprofilevoor Azure AD. In dit voorbeeld zijnfirstnameenlastnamede logische namen voor de profielvelden in portals, terwijlgiven_nameenfamily_namede kenmerken zijn met de waarden die worden geretourneerd door de identiteitsprovider voor de betreffende velden.Nonce-levensduur Levensduur van de nonce-waarde in minuten. Standaard: 10 minuten. Levensduur van token gebruiken Geeft aan dat de levensduur van de verificatiesessie (bijvoorbeeld cookies) moet overeenkomen met die van het verificatietoken. Indien opgegeven overschrijft deze waarde de waarde van Tijdsduur verlopen toepassingscookie in de site-instelling Authentication/ApplicationCookie/ExpireTimeSpan. Toewijzing van contactpersoon aan e-mailadres Geef op of contactpersonen aan een overeenkomend e-mailadres worden toegewezen.

Als deze waarde is ingesteld op Aan, wordt een unieke contactpersoonrecord gekoppeld aan een overeenkomend e-mailadres, waardoor de externe identiteitsprovider aan de contactpersoon wordt toegewezen nadat aanmelding van de gebruiker is geslaagd.Notitie

De verzoekparameter UI_Locales wordt nu automatisch verzonden in het authenticatieverzoek en ingesteld op de taal die is geselecteerd in de portal.

Een OpenID Connect-provider bewerken

Informatie over het bewerken van een geconfigureerde OpenID Connect-provider vindt u in Een provider bewerken.

Zie ook

Een OpenID Connect-provider voor portals configureren met Azure AD

Veelgestelde vragen over het gebruik van OpenID Connect in portals

Notitie

Laat ons uw taalvoorkeuren voor documentatie weten! Beantwoord een korte enquête. (houd er rekening mee dat deze in het Engels is)

De enquête duurt ongeveer zeven minuten. Er worden geen persoonlijke gegevens verzameld (privacyverklaring).

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub Issues geleidelijk uitfaseren als het feedbackmechanisme voor inhoud. Het wordt vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor