Quickstart: Naadloze eenmalige aanmelding van Microsoft Entra

Naadloze eenmalige aanmelding van Microsoft Entra (naadloze eenmalige aanmelding) meldt gebruikers automatisch aan wanneer ze hun zakelijke bureaubladen gebruiken die zijn verbonden met uw bedrijfsnetwerk. Naadloze eenmalige aanmelding biedt uw gebruikers eenvoudige toegang tot uw cloudtoepassingen zonder andere on-premises onderdelen te gebruiken.

Als u naadloze eenmalige aanmelding voor Microsoft Entra ID wilt implementeren met behulp van Microsoft Entra Verbinding maken, voert u de stappen uit die in de volgende secties worden beschreven.

Vereisten controleren

Zorg ervoor dat aan de volgende vereisten wordt voldaan:

Uw Microsoft Entra-Verbinding maken-server instellen: als u passthrough-verificatie gebruikt als aanmeldingsmethode, is er geen andere vereiste controle vereist. Als u wachtwoord-hashsynchronisatie gebruikt als aanmeldingsmethode en er een firewall is tussen Microsoft Entra Verbinding maken en Microsoft Entra-id, moet u ervoor zorgen dat:

U gebruikt Microsoft Entra Verbinding maken versie 1.1.644.0 of hoger.

Als uw firewall of proxy toestaat, voegt u de verbindingen toe aan uw acceptatielijst voor

*.msappproxy.netURL's via poort 443. Als u een specifieke URL nodig hebt in plaats van een jokerteken voor proxyconfiguratie, kunt u configurerentenantid.registration.msappproxy.net, waartenantidis de GUID van de tenant waarvoor u de functie configureert. Als proxy-uitzonderingen op basis van URL's niet mogelijk zijn in uw organisatie, kunt u in plaats daarvan toegang verlenen tot de IP-adresbereiken van het Azure-datacenter, die wekelijks worden bijgewerkt. Deze vereiste is alleen van toepassing wanneer u de functie naadloze eenmalige aanmelding inschakelt. Dit is niet vereist voor aanmeldingen van directe gebruikers.Notitie

- Microsoft Entra Verbinding maken versies 1.1.557.0, 1.1.558.0, 1.1.561.0 en 1.1.614.0 hebben een probleem met betrekking tot wachtwoord-hashsynchronisatie. Als u geen wachtwoord-hashsynchronisatie wilt gebruiken in combinatie met passthrough-verificatie, raadpleegt u de releaseopmerkingen van Microsoft Entra Verbinding maken voor meer informatie.

Gebruik een ondersteunde Microsoft Entra Verbinding maken topologie: Zorg ervoor dat u een van de Microsoft Entra-Verbinding maken ondersteunde topologieën gebruikt.

Notitie

Naadloze eenmalige aanmelding ondersteunt meerdere on-premises Windows Server Active Directory-forests (Windows Server AD) of er al dan niet Windows Server AD-vertrouwensrelaties zijn.

Referenties voor domeinbeheerders instellen: u moet domeinbeheerdersreferenties hebben voor elk Windows Server AD-forest dat:

- U synchroniseert met Microsoft Entra-id via Microsoft Entra Verbinding maken.

- Bevat gebruikers waarvoor u naadloze eenmalige aanmelding wilt inschakelen.

Moderne verificatie inschakelen: als u deze functie wilt gebruiken, moet u moderne verificatie inschakelen voor uw tenant.

Gebruik de nieuwste versies van Microsoft 365-clients: als u een stille aanmeldingservaring wilt krijgen met Microsoft 365-clients (bijvoorbeeld met Outlook, Word of Excel), moeten uw gebruikers versies 16.0.8730.xxxx of hoger gebruiken.

Notitie

Als u een uitgaande HTTP-proxy hebt, controleert u of de URL autologon.microsoftazuread-sso.com op uw acceptatielijst staat. U moet deze URL expliciet opgeven omdat het jokerteken mogelijk niet wordt geaccepteerd.

De functie inschakelen

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Schakel naadloze eenmalige aanmelding via Microsoft Entra in Verbinding maken.

Notitie

Als Microsoft Entra Verbinding maken niet aan uw vereisten voldoet, kunt u naadloze eenmalige aanmelding inschakelen met behulp van PowerShell. Gebruik deze optie als u meer dan één domein per Windows Server AD-forest hebt en u het domein wilt richten om naadloze eenmalige aanmelding in te schakelen.

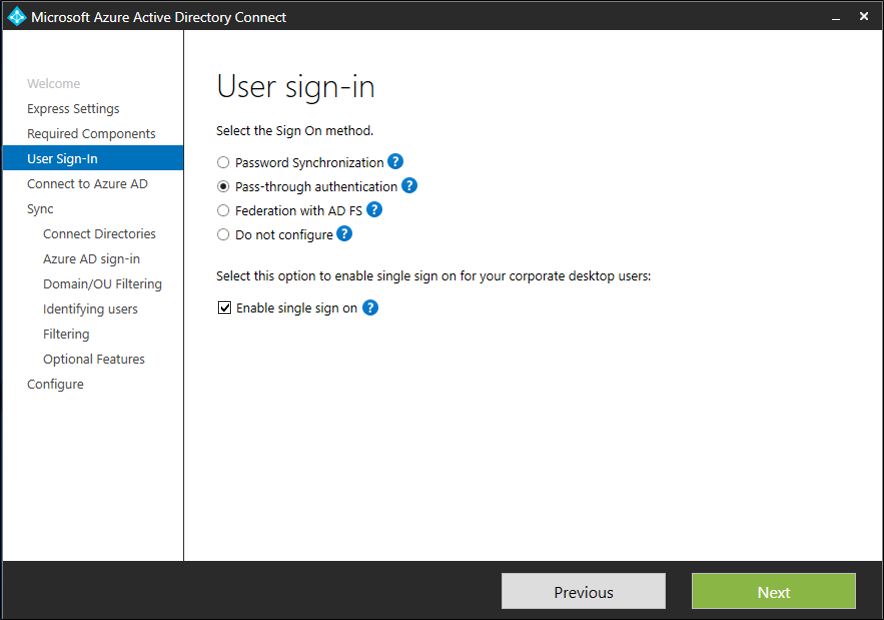

Als u een nieuwe installatie van Microsoft Entra Verbinding maken uitvoert, kiest u het aangepaste installatiepad. Selecteer op de aanmeldingspagina van de gebruiker de optie Eenmalige aanmelding inschakelen.

Notitie

De optie is alleen beschikbaar om te selecteren als de aanmeldingsmethode die is geselecteerd wachtwoord-hashsynchronisatie of passthrough-verificatie is.

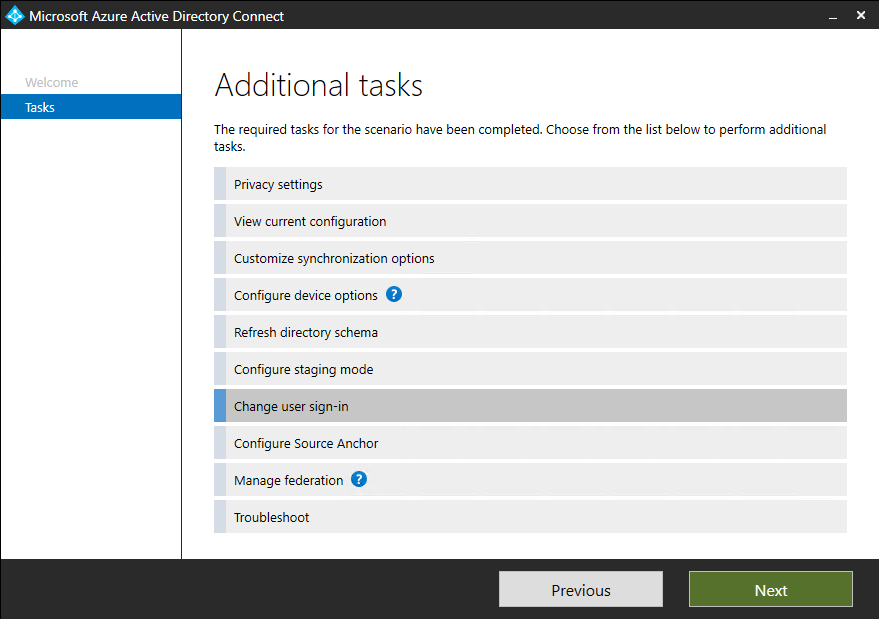

Als u al een installatie van Microsoft Entra Verbinding maken hebt, selecteert u in Aanvullende taken de optie Aanmelding van gebruiker wijzigen en selecteert u vervolgens Volgende. Als u Microsoft Entra Verbinding maken versie 1.1.880.0 of hoger gebruikt, is de optie Eenmalige aanmelding inschakelen standaard geselecteerd. Als u een eerdere versie van Microsoft Entra Verbinding maken gebruikt, selecteert u de optie Eenmalige aanmelding inschakelen.

Ga door met de wizard naar de pagina Eenmalige aanmelding inschakelen. Geef domein-Beheer istratorreferenties op voor elke Windows Server AD-forest die:

- U synchroniseert met Microsoft Entra-id via Microsoft Entra Verbinding maken.

- Bevat gebruikers waarvoor u naadloze eenmalige aanmelding wilt inschakelen.

Wanneer u de wizard voltooit, is naadloze eenmalige aanmelding ingeschakeld voor uw tenant.

Notitie

De referenties voor domein Beheer istrator worden niet opgeslagen in Microsoft Entra Verbinding maken of in Microsoft Entra-id. Ze worden alleen gebruikt om de functie in te schakelen.

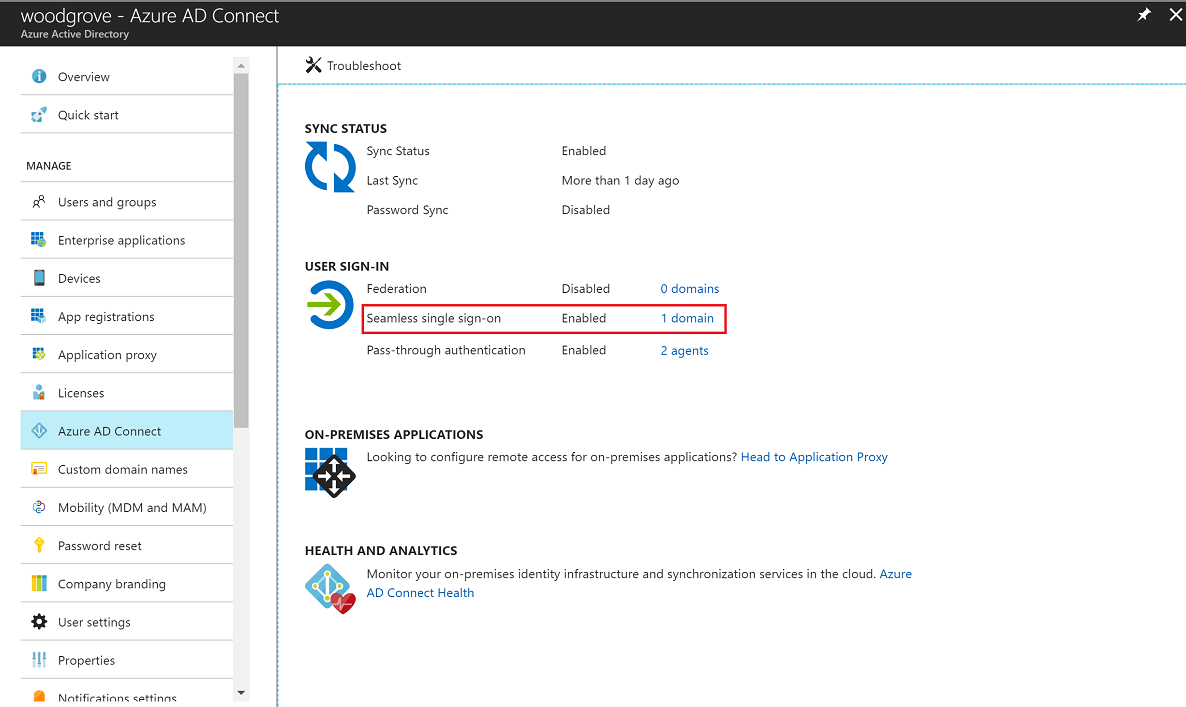

Ga als volgende te werk om te controleren of naadloze eenmalige aanmelding is ingeschakeld:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteit Beheer istrator.

- Blader naar >hybride identiteitsbeheer>microsoft Entra Verbinding maken> Verbinding maken synchroniseren.

- Controleer of naadloze eenmalige aanmelding is ingesteld op Ingeschakeld.

Belangrijk

Naadloze eenmalige aanmelding maakt een computeraccount met de naam AZUREADSSOACC in elk Windows Server AD-forest in uw on-premises Windows Server AD-directory. Het AZUREADSSOACC computeraccount moet om veiligheidsredenen sterk worden beveiligd. Alleen domein-Beheer istrator-accounts mogen het computeraccount beheren. Zorg ervoor dat Kerberos-delegering op het computeraccount is uitgeschakeld en dat geen ander account in Windows Server AD delegeringsmachtigingen heeft voor het AZUREADSSOACC computeraccount. Sla de computeraccounts op in een organisatie-eenheid, zodat ze veilig zijn tegen onbedoelde verwijderingen en alleen domein Beheer istrators er toegang toe hebben.

Notitie

Als u pass-the-hash- en referentiediefstalbeperkingsarchitecturen gebruikt in uw on-premises omgeving, moet u de juiste wijzigingen aanbrengen om ervoor te zorgen dat het AZUREADSSOACC computeraccount niet in de quarantainecontainer terechtkomt.

De functie implementeren

U kunt naadloze eenmalige aanmelding geleidelijk implementeren voor uw gebruikers met behulp van de instructies in de volgende secties. U begint met het toevoegen van de volgende Microsoft Entra-URL aan alle of geselecteerde instellingen voor de intranetzone van gebruikers via groepsbeleid in Windows Server AD:

https://autologon.microsoftazuread-sso.com

U moet ook een beleidsinstelling voor de intranetzone inschakelen met de naam Updates naar de statusbalk via script via Groepsbeleid.

Notitie

De volgende instructies werken alleen voor Internet Explorer, Microsoft Edge en Google Chrome in Windows (als Google Chrome een set vertrouwde site-URL's deelt met Internet Explorer). Meer informatie over het instellen van Mozilla Firefox en Google Chrome in macOS.

Waarom u de instellingen voor de intranetzone van de gebruiker moet wijzigen

Standaard berekent een browser automatisch de juiste zone, internet of intranet, op basis van een specifieke URL. Bijvoorbeeld: http://contoso/ wordt toegewezen aan de intranetzone en http://intranet.contoso.com/ wordt toegewezen aan de internetzone (omdat de URL een punt bevat). Browsers verzenden geen Kerberos-tickets naar een cloudeindpunt, zoals naar de URL van Microsoft Entra, tenzij u expliciet de URL toevoegt aan de intranetzone van de browser.

Er zijn twee manieren waarop u de instellingen voor de intranetzone van de gebruiker kunt wijzigen:

| Optie | Beheerdersoverweging | Gebruikerservaring |

|---|---|---|

| Groepsbeleid | Beheer vergrendelt het bewerken van intranetzone-instellingen | Gebruikers kunnen hun eigen instellingen niet wijzigen |

| Voorkeur voor groepsbeleid | Beheer kunt u instellingen voor de intranetzone bewerken | Gebruikers kunnen hun eigen instellingen wijzigen |

Gedetailleerde stappen voor groepsbeleid

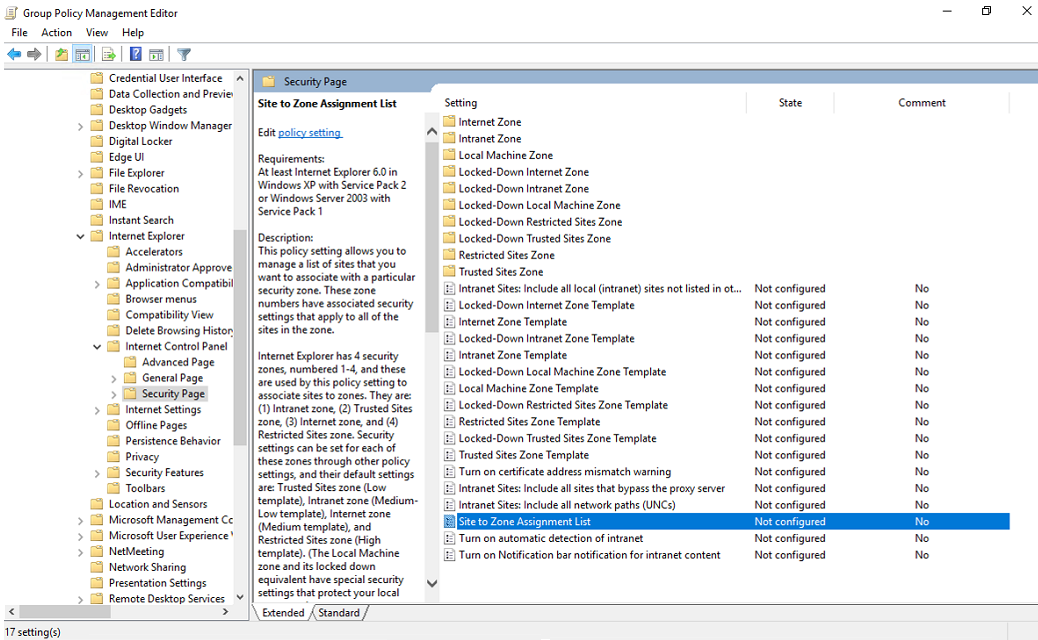

Open het hulpprogramma Groepsbeleidsbeheer-editor.

Bewerk het groepsbeleid dat wordt toegepast op sommige of al uw gebruikers. In dit voorbeeld wordt Standaarddomeinbeleid gebruikt.

Ga naar gebruikersconfiguratiebeleid>> Beheer istratieve sjablonen>Windows-onderdelen>Internet Explorer>Internet Configuratiescherm> Beveiligingspagina. Selecteer site-naar-zonetoewijzingslijst.

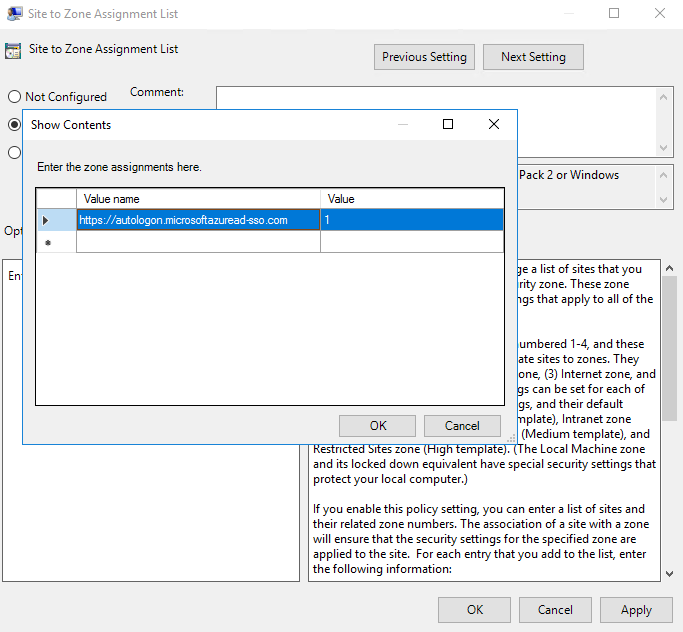

Schakel het beleid in en voer vervolgens de volgende waarden in het dialoogvenster in:

Waardenaam: de URL van Microsoft Entra waar de Kerberos-tickets worden doorgestuurd.

Waarde (gegevens): 1 geeft de intranetzone aan.

Het resultaat ziet er als volgt uit:

Waardenaam:

https://autologon.microsoftazuread-sso.comWaarde (gegevens): 1

Notitie

Als u wilt voorkomen dat sommige gebruikers naadloze eenmalige aanmelding gebruiken (bijvoorbeeld als deze gebruikers zich aanmelden bij gedeelde kiosken), stelt u de voorgaande waarden in op 4. Met deze actie wordt de Microsoft Entra-URL toegevoegd aan de beperkte zone en mislukt naadloze eenmalige aanmelding voor de gebruikers voortdurend.

Selecteer OK en selecteer vervolgens OK nogmaals.

Ga naar Gebruikersconfiguratiebeleid>> Beheer istratieve sjablonen>Windows-onderdelen>Internet Explorer>Internet Configuratiescherm Beveiligingspagina>> intranetzone. Selecteer Updates naar de statusbalk toestaan via een script.

Schakel de beleidsinstelling in en selecteer OK.

Gedetailleerde stappen voor voorkeur voor groepsbeleid

Open het hulpprogramma Groepsbeleidsbeheer-editor.

Bewerk het groepsbeleid dat wordt toegepast op sommige of al uw gebruikers. In dit voorbeeld wordt Standaarddomeinbeleid gebruikt.

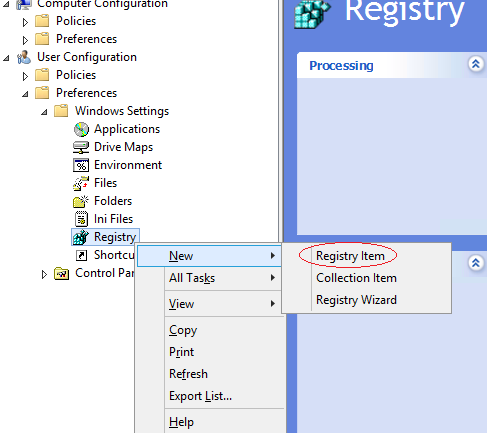

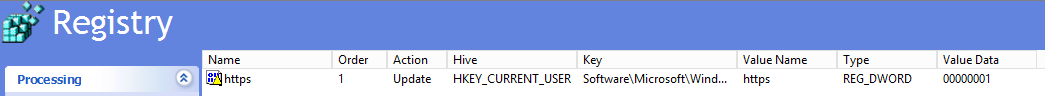

Ga naar Gebruikersconfiguratievoorkeuren>>Windows Instellingen> Nieuw registeritem registreren.>>

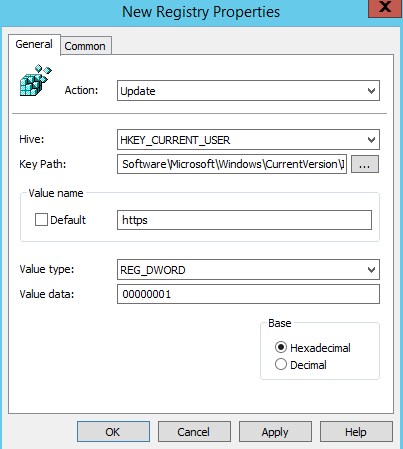

Voer de volgende waarden in of selecteer deze zoals gedemonstreerd en selecteer vervolgens OK.

Sleutelpad: Software\Microsoft\Windows\CurrentVersion\Internet Instellingen\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Waardenaam: https

Waardetype: REG_DWORD

Waardegegevens: 00000001

Overwegingen ten aanzien van browsers

De volgende secties bevatten informatie over naadloze eenmalige aanmelding die specifiek is voor verschillende typen browsers.

Mozilla Firefox (alle platforms)

Als u de instellingen voor verificatiebeleidin uw omgeving gebruikt, moet u ervoor zorgen dat u de URL van Microsoft Entra (https://autologon.microsoftazuread-sso.com) toevoegt aan de sectie SPNEGO. U kunt ook de optie PrivateBrowsing instellen op True om naadloze eenmalige aanmelding toe te staan in de privé browsemodus.

Safari (macOS)

Zorg ervoor dat de computer waarop macOS wordt uitgevoerd, is gekoppeld aan Windows Server AD.

Instructies voor het toevoegen van uw macOS-apparaat aan Windows Server AD vallen buiten het bereik van dit artikel.

Microsoft Edge op basis van Chromium (alle platforms)

Als u de beleidsinstellingen AuthNegotiateDelegateAllowlist of AuthServerAllowlist in uw omgeving hebt overschreven, moet u ervoor zorgen dat u ook de Microsoft Entra-URL (https://autologon.microsoftazuread-sso.com) aan deze beleidsinstellingen toevoegt.

Microsoft Edge op basis van Chromium (macOS en andere niet-Windows-platforms)

Zie de Microsoft Edge op basis van Chromium op macOS- en andere niet-Windows-platforms voor informatie over het toevoegen van de Microsoft Entra-URL voor geïntegreerde verificatie aan uw acceptatielijst voor Microsoft Edge.

Google Chrome (alle platformen)

Als u de beleidsinstellingen AuthNegotiateDelegateAllowlist of AuthServerAllowlist in uw omgeving hebt overschreven, moet u ervoor zorgen dat u ook de Microsoft Entra-URL (https://autologon.microsoftazuread-sso.com) aan deze beleidsinstellingen toevoegt.

macOS

Het gebruik van active Directory-groepsbeleidsextensies van derden voor het implementeren van de Microsoft Entra-URL naar Firefox en Google Chrome voor macOS-gebruikers valt buiten het bereik van dit artikel.

Bekende browserbeperkingen

Naadloze eenmalige aanmelding werkt ook niet in Internet Explorer als de browser wordt uitgevoerd in de modus Uitgebreid beveiligd. Naadloze eenmalige aanmelding ondersteunt de volgende versie van Microsoft Edge op basis van Chromium en werkt standaard in de InPrivate- en gastmodus. Microsoft Edge (verouderd) wordt niet meer ondersteund.

Mogelijk moet u configureren AmbientAuthenticationInPrivateModesEnabled voor InPrivate- of gastgebruikers op basis van de bijbehorende documentatie:

Naadloze eenmalige aanmelding testen

Als u de functie voor een specifieke gebruiker wilt testen, moet u ervoor zorgen dat aan alle volgende voorwaarden wordt voldaan:

- De gebruiker meldt zich aan op een bedrijfsapparaat.

- Het apparaat is gekoppeld aan uw Windows Server AD-domein. Het apparaat hoeft niet lid te zijn van Microsoft Entra.

- Het apparaat heeft een directe verbinding met uw domeincontroller, hetzij op het bekabelde of draadloze netwerk van het bedrijf of via een externe toegangsverbinding, zoals een VPN-verbinding.

- U hebt de functie voor deze gebruiker geïmplementeerd via Groepsbeleid.

Een scenario testen waarin de gebruiker een gebruikersnaam invoert, maar geen wachtwoord:

- Aanmelden bij https://myapps.microsoft.com. Zorg ervoor dat u de browsercache wist of een nieuwe privébrowsersessie gebruikt met een van de ondersteunde browsers in de privémodus.

Als u een scenario wilt testen waarin de gebruiker geen gebruikersnaam of wachtwoord hoeft in te voeren, gebruikt u een van de volgende stappen:

- Aanmelden bij

https://myapps.microsoft.com/contoso.onmicrosoft.com. Zorg ervoor dat u de browsercache wist of een nieuwe privébrowsersessie gebruikt met een van de ondersteunde browsers in de privémodus. Vervang doorcontosode naam van uw tenant. - Meld u aan bij

https://myapps.microsoft.com/contoso.comin een nieuwe privébrowsersessie. Vervang doorcontoso.comeen geverifieerd domein (geen federatief domein) in uw tenant.

Sleutels overrollen

In De functie inschakelen maakt Microsoft Entra Verbinding maken computeraccounts (die Microsoft Entra-id vertegenwoordigen) in alle Windows Server AD-forests waarop u naadloze eenmalige aanmelding hebt ingeschakeld. Zie naadloze eenmalige aanmelding van Microsoft Entra voor meer informatie: Technische deep dive.

Belangrijk

De Kerberos-ontsleutelingssleutel op een computeraccount, indien gelekt, kan worden gebruikt om Kerberos-tickets te genereren voor elke gebruiker in het Windows Server AD-forest. Kwaadwillende actoren kunnen zich vervolgens voordoen als microsoft Entra-aanmeldingen voor gecompromitteerde gebruikers. We raden u ten zeerste aan deze Kerberos-ontsleutelingssleutels periodiek over te rollen, of ten minste één keer per 30 dagen.

Zie Microsoft Entra naadloze eenmalige aanmelding voor instructies voor het overrollen van sleutels : veelgestelde vragen.

Belangrijk

U hoeft deze stap niet direct uit te voeren nadat u de functie hebt ingeschakeld. Vernieuw de Kerberos-ontsleutelingssleutels minstens één keer per 30 dagen.

Volgende stappen

- Technische informatie: Inzicht in hoe de naadloze functie voor eenmalige aanmelding werkt.

- Veelgestelde vragen: Krijg antwoorden op veelgestelde vragen over naadloze eenmalige aanmelding.

- Probleemoplossing: Informatie over het oplossen van veelvoorkomende problemen met de functie naadloze eenmalige aanmelding.

- UserVoice: gebruik het Microsoft Entra-forum om nieuwe functieaanvragen in te voeren.