Aanmeldingsopties voor Microsoft Entra Verbinding maken

Met Microsoft Entra Verbinding maken kunnen uw gebruikers zich met dezelfde wachtwoorden aanmelden bij zowel cloud- als on-premises resources. In dit artikel worden de belangrijkste concepten voor elk identiteitsmodel beschreven, zodat u de identiteit kunt kiezen die u wilt gebruiken voor het aanmelden bij Microsoft Entra-id.

Als u al bekend bent met het Microsoft Entra-identiteitsmodel en meer wilt weten over een specifieke methode, raadpleegt u de juiste koppeling:

- Wachtwoordhashsynchronisatie met naadloze eenmalige aanmelding (SSO)

- Passthrough-verificatie met naadloze eenmalige aanmelding (SSO)

- Federatieve SSO (met Active Directory Federation Services (AD FS))

- Federatie met PingFederate

Notitie

Het is belangrijk te onthouden dat u door federatie voor Microsoft Entra-id te configureren, vertrouwensrelatie tot stand brengt tussen uw Microsoft Entra-tenant en uw federatieve domeinen. Met deze vertrouwde federatieve domeingebruikers hebben toegang tot Microsoft Entra-cloudresources binnen de tenant.

De geschikte aanmeldingsmethode voor gebruikers kiezen voor uw organisatie

De eerste beslissing voor het implementeren van Microsoft Entra Verbinding maken is het kiezen van de verificatiemethode die uw gebruikers gebruiken om zich aan te melden. Het is belangrijk om ervoor te zorgen dat u de correcte methode kiest die voldoet aan de beveiligings- en geavanceerde vereisten van uw organisatie. Verificatie is essentieel, omdat hiermee de identiteiten van de gebruiker worden gevalideerd om toegang te krijgen tot apps en gegevens in de cloud. Bij het kiezen van de juiste verificatiemethode, moet u rekening houden met de tijd, bestaande infrastructuur, complexiteit en kosten voor het implementeren van uw keuze. Deze factoren zijn voor elke organisatie verschillend en kunnen in de loop der tijd veranderen.

Microsoft Entra ID ondersteunt de volgende verificatiemethoden:

- Cloudverificatie : wanneer u deze verificatiemethode kiest, verwerkt Microsoft Entra ID het verificatieproces voor de aanmelding van de gebruiker. Met cloudverificatie kunt u kiezen uit twee opties:

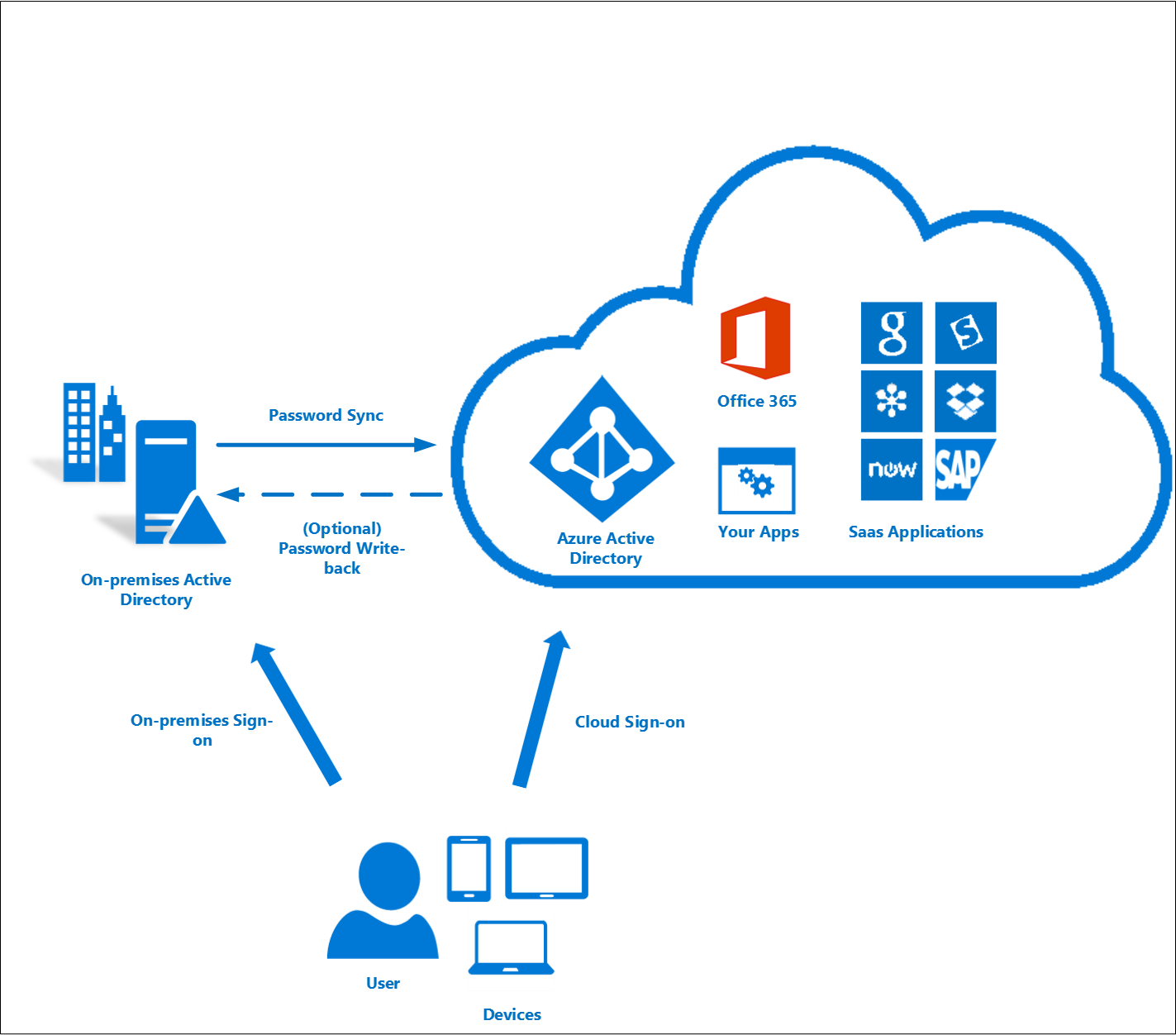

- Wachtwoord-hashsynchronisatie (PHS): met Wachtwoord-hashsynchronisatie kunnen gebruikers dezelfde gebruikersnaam en hetzelfde wachtwoord gebruiken als on-premises zonder dat ze naast Microsoft Entra Verbinding maken extra infrastructuur hoeven te implementeren.

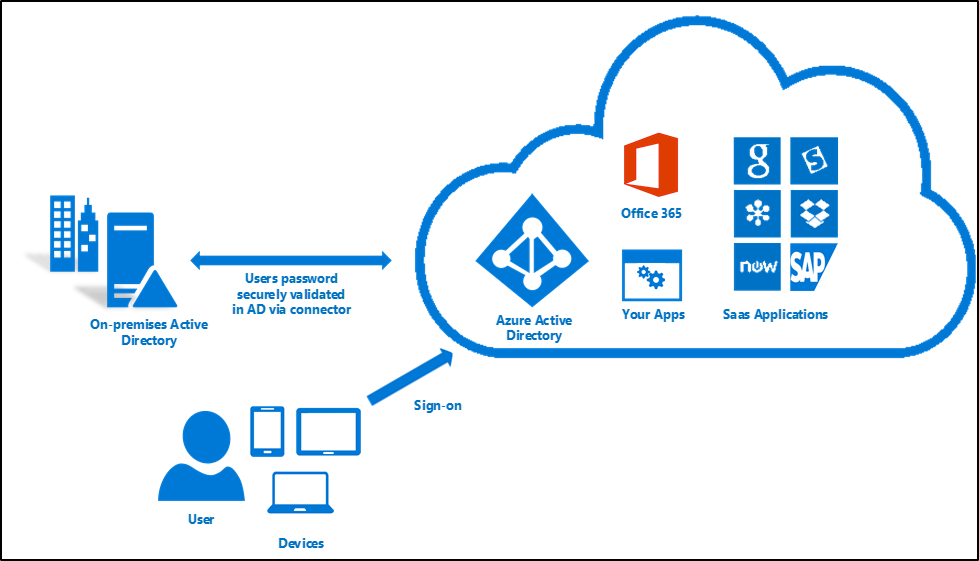

- PassThrough-verificatie (PTA): deze optie is vergelijkbaar met wachtwoord-hashsynchronisatie, maar biedt een eenvoudige wachtwoordvalidatie met on-premises softwareagents voor organisaties met sterk beveiligings- en nalevingsbeleid.

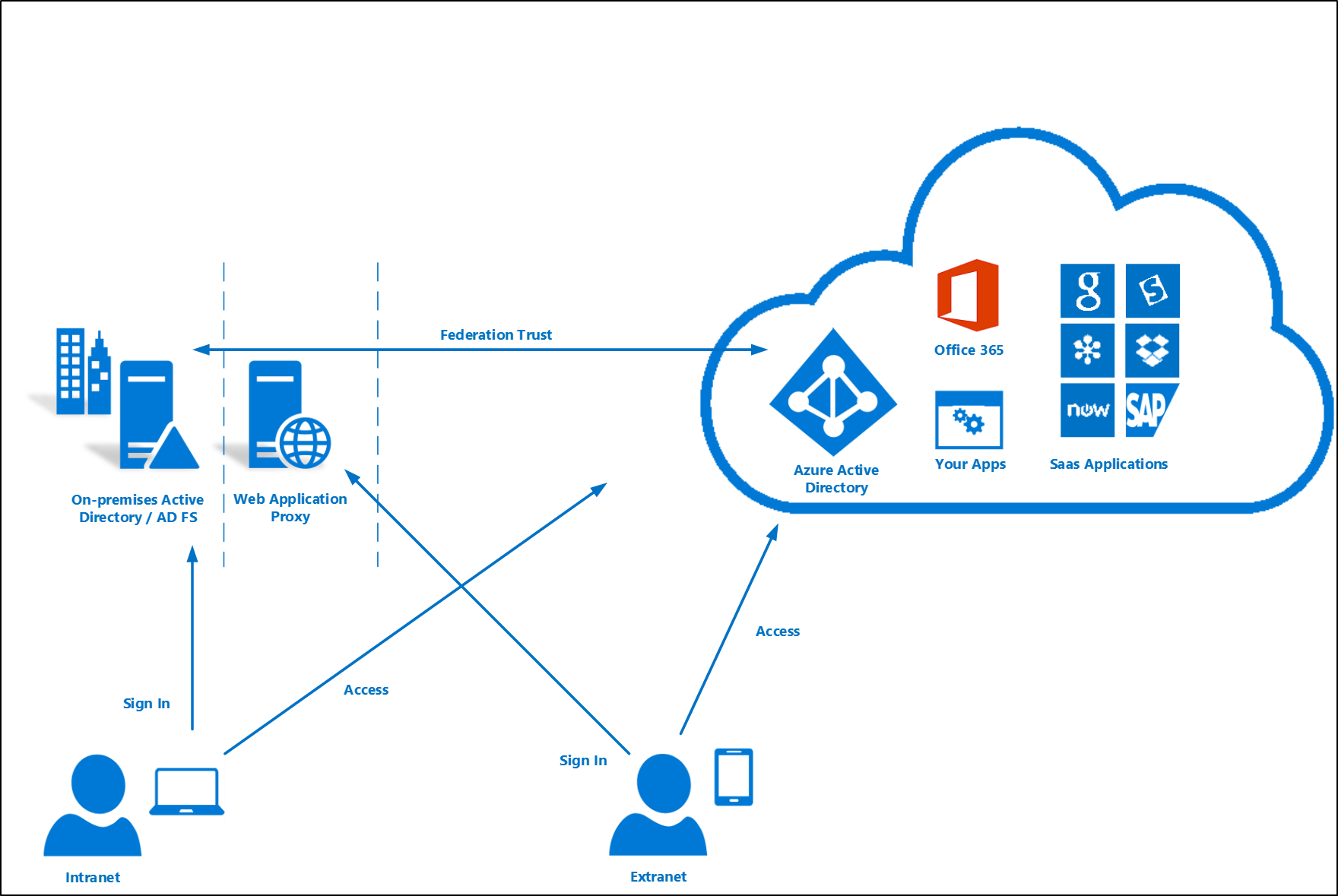

- Federatieve verificatie : wanneer u deze verificatiemethode kiest, geeft Microsoft Entra ID het verificatieproces af aan een afzonderlijk vertrouwd verificatiesysteem, zoals AD FS of een federatiesysteem van derden, om de aanmelding van de gebruiker te valideren.

Voor de meeste organisaties die zich alleen willen aanmelden bij Microsoft 365, SaaS-toepassingen en andere bronnen op basis van Microsoft Entra ID, raden we de standaardoptie wachtwoord-hashsynchronisatie aan.

Zie De juiste verificatiemethode kiezen voor uw hybride identiteitsoplossing van Microsoft Entra voor gedetailleerde informatie over het kiezen van een verificatiemethode

Hash-synchronisatie van wachtwoord

Met wachtwoord-hashsynchronisatie worden hashes van gebruikerswachtwoorden gesynchroniseerd vanuit on-premises Active Directory naar Microsoft Entra-id. Wanneer wachtwoorden on-premises worden gewijzigd of opnieuw worden ingesteld, worden de nieuwe wachtwoordhashes onmiddellijk gesynchroniseerd met Microsoft Entra-id, zodat uw gebruikers altijd hetzelfde wachtwoord kunnen gebruiken voor cloudresources en on-premises resources. De wachtwoorden worden nooit in duidelijke tekst naar Microsoft Entra-id verzonden of opgeslagen in Microsoft Entra-id. U kunt wachtwoord-hashsynchronisatie samen met wachtwoord terugschrijven gebruiken om selfservice voor wachtwoordherstel in te schakelen in Microsoft Entra ID.

Daarnaast kunt u naadloze eenmalige aanmelding (SSO) inschakelen voor gebruikers op computers die zijn toegevoegd aan een domein en op het bedrijfsnetwerk. Met eenmalige aanmelding hoeven gebruikers die hiervan gebruikmaken, alleen een gebruikersnaam in te voeren om ze veilige toegang tot cloudresources te geven.

Zie het artikel over wachtwoord-hashsynchronisatie voor meer informatie.

Pass-through-verificatie

Passthrough-verificatie wordt gebruikt om het wachtwoord van de gebruiker te valideren op basis van de on-premises Active Directory-controller. Het wachtwoord hoeft in geen enkele vorm aanwezig te zijn in Microsoft Entra ID. Hiermee kunnen on-premises beleidsregels worden geëvalueerd tijdens verificatie bij cloudservices, zoals aanmeldingsuurbeperkingen.

Passthrough-verificatie gebruikt een eenvoudige agent op een Windows Server 2012 R2-computer die onderdeel is van een domein in de on-premises omgeving. Deze agent luistert voor aanvragen voor wachtwoordvalidatie. Hiervoor zijn geen binnenkomende poorten geopend op internet vereist.

Daarnaast kunt u ook eenmalige aanmelding inschakelen voor gebruikers op computers die zijn toegevoegd aan een domein en op het bedrijfsnetwerk. Met eenmalige aanmelding hoeven gebruikers die hiervan gebruikmaken, alleen een gebruikersnaam in te voeren om ze veilige toegang tot cloudresources te geven.

Zie voor meer informatie:

Federatie die een nieuwe of bestaande farm met AD FS gebruikt in Windows Server 2012 R2

Met federatieve aanmelding kunnen uw gebruikers zich aanmelden bij Microsoft Entra ID-services met hun on-premises wachtwoorden. Ze hoeven ze hun wachtwoorden niet eens in te voeren, terwijl ze zich in het bedrijfsnetwerk bevinden. De federatieoptie met AD FS laat u een nieuwe of bestaande farm implementeren met AD FS in Windows Server 2012 R2. Als u ervoor kiest om een bestaande farm op te geven, configureert Microsoft Entra Verbinding maken de vertrouwensrelatie tussen uw farm en Microsoft Entra-id zodanig dat uw gebruikers zich kunnen aanmelden.

Federatie implementeren met AD FS in Windows Server 2012 R2

U hebt het volgende nodig als u een nieuwe farm implementeert:

- Een Windows Server 2012 R2-server als de federatieserver.

- Een Windows Server 2012 R2-server voor web toepassingsproxy.

- Een PFX-bestand met één TLS/SSL-certificaat voor de naam van beoogde federation-service. Bijv.: fs.contoso.com.

U hebt het volgende nodig als u een nieuwe farm implementeert of een bestaande farm gebruikt:

- De lokale beheerdersreferenties op uw federatieservers.

- Lokale beheerdersreferenties op werkgroepservers (die niet deel zijn van een domein) waarop u de web-toepassingsproxy-rol wilt implementeren.

- De computer waarop u de wizard uitvoert om verbinding te maken met alle andere computers waarop u AD FS of web toepassingsproxy wilt installeren met Windows Remote Management.

Zie SSO met AD configureren voor meer informatie.

Federatie met PingFederate

Met federatieve aanmelding kunnen uw gebruikers zich aanmelden bij Microsoft Entra ID-services met hun on-premises wachtwoorden. Ze hoeven ze hun wachtwoorden niet eens in te voeren, terwijl ze zich in het bedrijfsnetwerk bevinden.

Zie PingFederate-integratie met Microsoft Entrarate en Microsoft 365 voor meer informatie over het configureren van PingFederate voor gebruik met Microsoft Entra-id.

Aanmelden met een eerdere versie van AD FS of oplossing van derden

Als u cloudaanmelding al hebt geconfigureerd met een eerdere versie van AD FS (zoals AD FS 2.0) of een federatieprovider van derden, kunt u ervoor kiezen om de aanmeldingsconfiguratie van gebruikers over te slaan via Microsoft Entra Verbinding maken. Hierdoor kunt u de meest recente synchronisatie en andere mogelijkheden van Microsoft Entra Verbinding maken krijgen terwijl u nog steeds uw bestaande oplossing gebruikt voor aanmelding.

Zie de compatibiliteitslijst van Microsoft Entra van derden voor federatie voor meer informatie.

Aanmelding van gebruikers en user principal name

User principal name begrijpen

In Active Directory is het standaard user principal name (UPN)-achtervoegsel de DNS-naam van het domein waarin het gebruikersaccount is gemaakt. In de meeste gevallen is dit de domeinnaam geregistreerd als het ondernemingsdomein op internet. U kunt echter meer UPN-achtervoegsels toevoegen met Active Directory-domeinen en vertrouwensrelaties.

De UPN van de gebruiker heeft de volgende indeling: username@domain. Een gebruiker met de naam John bijvoorbeeld de UPN 'john@contoso.com' hebben voor een Active Directory-domein met de naam 'contoso.com'. De UPN van gebruiker is gebaseerd op RFC 822. Hoewel de UPN en e-mail dezelfde indeling hebben, is de waarde van de UPN voor een gebruiker mogelijk niet hetzelfde als het e-mailadres van de gebruiker.

User principal name in Microsoft Entra ID

In de wizard Microsoft Entra Verbinding maken wordt het kenmerk userPrincipalName gebruikt of kunt u het kenmerk (in een aangepaste installatie) opgeven dat on-premises moet worden gebruikt als de user principal name in Microsoft Entra ID. Dit is de waarde die wordt gebruikt voor het aanmelden bij Microsoft Entra ID. Als de waarde van het kenmerk userPrincipalName niet overeenkomt met een geverifieerd domein in Microsoft Entra ID, vervangt Microsoft Entra ID deze door een standaardwaarde .onmicrosoft.com.

Elke map in Microsoft Entra-id wordt geleverd met een ingebouwde domeinnaam, met de indeling contoso.onmicrosoft.com, waarmee u aan de slag kunt met Azure of andere Microsoft-services. U kunt de aanmeldingservaring verbeteren en vereenvoudigen met aangepaste domeinen. Zie Uw aangepaste domeinnaam toevoegen aan Microsoft Entra-id voor meer informatie over aangepaste domeinnamen in Microsoft Entra-id en hoe u een domein verifieert.

Aanmeldingsconfiguratie van Microsoft Entra

Aanmeldingsconfiguratie van Microsoft Entra met Microsoft Entra Verbinding maken

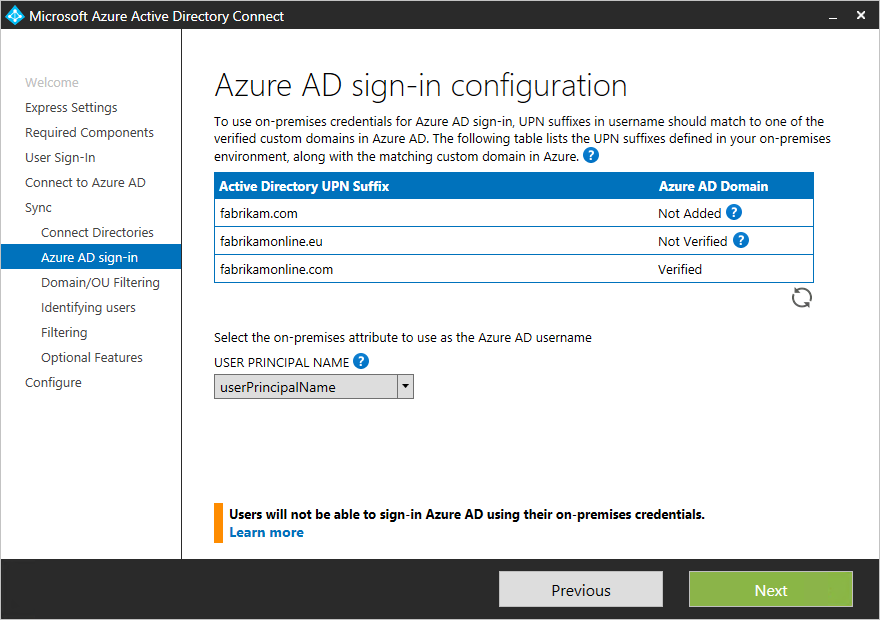

De aanmeldingservaring van Microsoft Entra is afhankelijk van of de Microsoft Entra-id overeenkomt met het achtervoegsel van de user principal name van een gebruiker die wordt gesynchroniseerd met een van de aangepaste domeinen die zijn geverifieerd in de Microsoft Entra-directory. Microsoft Entra Verbinding maken biedt hulp bij het configureren van aanmeldingsinstellingen van Microsoft Entra, zodat de aanmeldingservaring van de gebruiker in de cloud vergelijkbaar is met de on-premises ervaring.

Microsoft Entra Verbinding maken vermeldt de UPN-achtervoegsels die zijn gedefinieerd voor de domeinen en die overeenkomen met een aangepast domein in Microsoft Entra-id. Vervolgens helpt Azure AD Connect u met de juiste actie die moet worden uitgevoerd. De aanmeldingspagina van Microsoft Entra bevat de UPN-achtervoegsels die zijn gedefinieerd voor on-premises Active Directory en geeft de bijbehorende status weer voor elk achtervoegsel. De statuswaarden kan een van de volgende zijn:

| Toestand | Beschrijving | Actie vereist |

|---|---|---|

| Geverifieerd | Microsoft Entra Verbinding maken een overeenkomend geverifieerd domein gevonden in Microsoft Entra-id. Alle gebruikers voor dit domein kunnen hun on-premises referenties gebruiken om zich aan te melden. | Er is geen actie nodig. |

| Niet geverifieerd | Microsoft Entra Verbinding maken een overeenkomend aangepast domein gevonden in Microsoft Entra-id, maar dit is niet geverifieerd. Het UPN-achtervoegsel van de gebruikers van dit domein wordt gewijzigd in het standaard achtervoegsel .onmicrosoft.com na synchronisatie als het domein niet is geverifieerd. | Controleer het aangepaste domein in Microsoft Entra-id. |

| Niet toegevoegd | Microsoft Entra Verbinding maken geen aangepast domein gevonden dat overeenkomt met het UPN-achtervoegsel. Het UPN-achtervoegsel van de gebruikers van dit domein wordt gewijzigd in het standaard achtervoegsel .onmicrosoft.com als het domein niet is toegevoegd en geverifieerd in Azure. | Aangepast domein toevoegen en verifiëren dat overeenkomt met het UPN-achtervoegsel. |

De aanmeldingspagina van Microsoft Entra bevat de UPN-achtervoegsels die zijn gedefinieerd voor on-premises Active Directory en het bijbehorende aangepaste domein in Microsoft Entra-id met de huidige verificatiestatus. In een aangepaste installatie kunt u nu het kenmerk voor de user principal name selecteren op de aanmeldingspagina van Microsoft Entra.

U kunt op de knop Vernieuwen klikken om de meest recente status van de aangepaste domeinen opnieuw op te halen uit Microsoft Entra-id.

Het kenmerk selecteren voor de user principal name in Microsoft Entra ID

Het kenmerk userPrincipalName is het kenmerk dat gebruikers gebruiken wanneer ze zich aanmelden bij Microsoft Entra ID en Microsoft 365. Controleer de domeinen (ook wel UPN-achtervoegsels genoemd) die worden gebruikt in Microsoft Entra-id voordat de gebruikers worden gesynchroniseerd.

We raden u aan om het standaard kenmerk userPrincipalName te behouden. Als dit kenmerk niet kan worden gerouteerd en niet kan worden geverifieerd, kunt u een ander kenmerk (bijvoorbeeld e-mail) selecteren als het kenmerk dat de aanmeldings-id bevat. Dat wordt de alternatieve id genoemd. De waarde van dit alternatieve-id-kenmerk moet aan de standaard RFC822 voldoen. U kunt een alternatieve id gebruiken met wachtwoord-SSO en federatieve eenmalige aanmelding als de aanmeldingsoplossing.

Notitie

Het gebruik van een alternatieve id is niet met alle Microsoft 365-werkbelastingen compatibel. Zie Configuring Alternate Login ID (Engelstalig) voor meer informatie.

Verschillende aangepaste domeinstatussen en het effect ervan op de aanmeldingservaring van Azure

Het is erg belangrijk om inzicht te krijgen in de relatie tussen de statussen van het aangepaste domein in uw Microsoft Entra-directory en de UPN-achtervoegsels die on-premises zijn gedefinieerd. Laten we de verschillende mogelijke azure-aanmeldingservaringen doorlopen wanneer u synchronisatie instelt met behulp van Microsoft Entra Verbinding maken.

Laten we er de volgende informatie gaan van uitgaan dat we ons zorgen maken over het UPN-achtervoegsel contoso.com, dat wordt gebruikt in de on-premises directory als onderdeel van UPN, bijvoorbeeld user@contoso.com.

Express-instellingen / wachtwoord-hashsynchronisatie

| Provincie | Het effect op de aanmeldingservaring van Azure van gebruikers |

|---|---|

| Niet toegevoegd | In dit geval is er geen aangepast domein voor contoso.com toegevoegd in de map Microsoft Entra. Gebruikers met UPN on-premises en het achtervoegsel @contoso.com kunnen hun on-premises UPN niet gebruiken om zich aan te melden bij Azure. In plaats daarvan moeten ze een nieuwe UPN gebruiken die aan hen wordt verstrekt door Microsoft Entra-id door het achtervoegsel toe te voegen voor de standaardmap Microsoft Entra. Als u bijvoorbeeld gebruikers synchroniseert met de Microsoft Entra-adreslijst azurecontoso.onmicrosoft.com, krijgt de on-premises gebruiker user@contoso.com een UPN van user@azurecontoso.onmicrosoft.com. |

| Niet geverifieerd | In dit geval hebben we een aangepast domein contoso.com dat is toegevoegd in de Microsoft Entra-map. Het domein is echter nog niet geverifieerd. Als u gebruikers synchroniseert zonder het domein te verifiëren, krijgen de gebruikers een nieuwe UPN toegewezen door Microsoft Entra ID, net zoals in het scenario 'Niet toegevoegd'. |

| Geverifieerd | In dit geval hebben we een aangepast domein contoso.com dat al is toegevoegd en geverifieerd in Microsoft Entra-id voor het UPN-achtervoegsel. Gebruikers kunnen bijvoorbeeld user@contoso.comhun on-premises user principal name gebruiken om zich aan te melden bij Azure nadat ze zijn gesynchroniseerd met Microsoft Entra ID. |

De AD FS-federatie

U kunt geen federatie maken met het standaarddomein .onmicrosoft.com in Microsoft Entra ID of een niet-geverifieerd aangepast domein in Microsoft Entra-id. Wanneer u de wizard Microsoft Entra Verbinding maken uitvoert en u een niet-geverifieerd domein selecteert om een federatie te maken, wordt u door Microsoft Entra Verbinding maken gevraagd om de benodigde records te maken waar uw DNS wordt gehost voor het domein. Zie Controleren of het Microsoft Entra-domein is geselecteerd voor federatie voor meer informatie.

Als u de gebruikersaanmeldingsoptie Federatie met AD FS hebt geselecteerd, moet u een aangepast domein hebben om door te gaan met het maken van een federatie in Microsoft Entra ID. Voor onze discussie betekent dit dat we een aangepast domein moeten hebben contoso.com toegevoegd aan de Microsoft Entra-directory.

| Provincie | Het effect op de Azure-aanmeldingservaring van gebruikers |

|---|---|

| Niet toegevoegd | In dit geval heeft Microsoft Entra Verbinding maken geen overeenkomend aangepast domein gevonden voor het UPN-achtervoegsel contoso.com in de Map Microsoft Entra. U moet een aangepast domein contoso.com toevoegen als u wilt dat gebruikers zich aanmelden met AD FS met hun on-premises UPN (zoals user@contoso.com). |

| Niet geverifieerd | In dit geval vraagt Microsoft Entra Verbinding maken u de juiste details te geven over hoe u uw domein in een later stadium kunt verifiëren. |

| Geverifieerd | In dit geval kunt u met de configuratie doorgaan zonder verdere actie. |

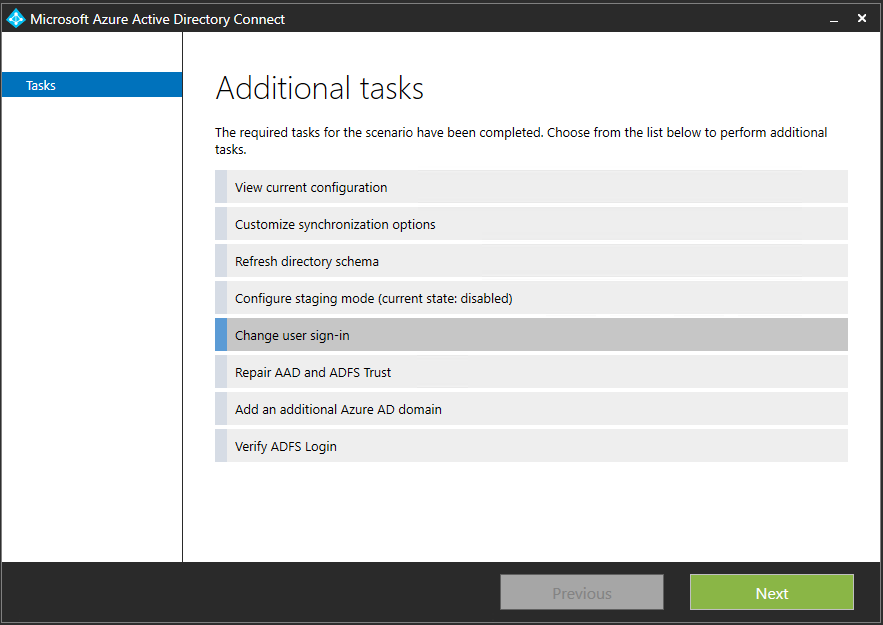

De aanmeldingsmethode voor gebruikers wijzigen

U kunt de aanmeldingsmethode van de gebruiker wijzigen via federatie, wachtwoord-hashsynchronisatie of passthrough-verificatie met behulp van de taken die beschikbaar zijn in Microsoft Entra Verbinding maken na de eerste configuratie van Microsoft Entra Verbinding maken met de wizard. Voer de wizard Microsoft Entra Verbinding maken opnieuw uit en u ziet een lijst met taken die u kunt uitvoeren. Selecteer Gebruikersaanmelding wijzigen in de lijst met taken.

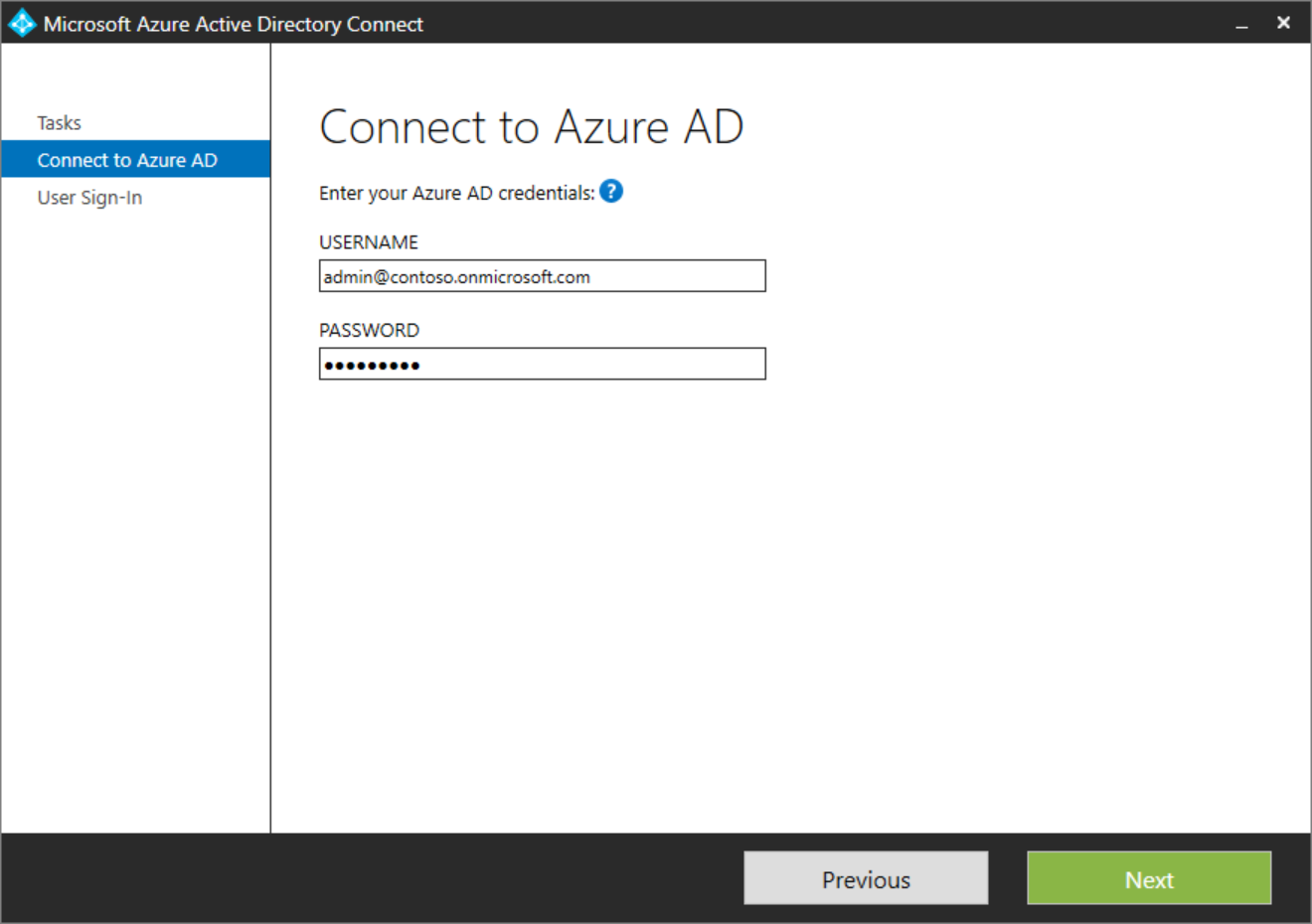

Op de volgende pagina wordt u gevraagd om de referenties voor Microsoft Entra-id op te geven.

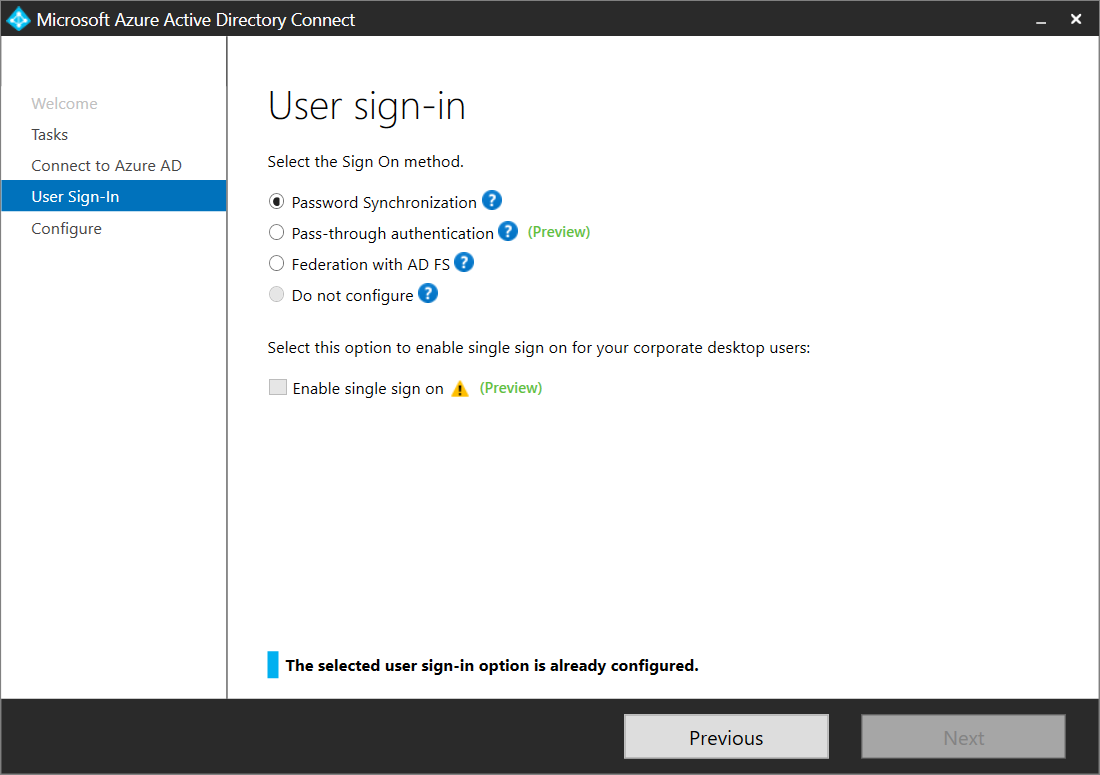

Selecteer de gewenste aanmelding van de gebruiker op de aanmeldingspagina van de gebruiker.

Notitie

Als u slechts een tijdelijke overstap naar wachtwoord-hashsynchronisatie maakt, schakelt u selectievakje Gebruikersaccounts niet converteren in. Als u de optie niet inschakelt, wordt elke gebruiker geconverteerd naar federatief. Dit kan enkele uren duren.

Volgende stappen

- Meer informatie over het integreren van uw on-premises identiteiten met Microsoft Entra ID.

- Meer informatie over Microsoft Entra Verbinding maken ontwerpconcepten.