Overzicht van connectors voor canvas-apps

Gegevens vormen de kern van de meeste apps, ook van de gegevens die u in Power Apps bouwt. Gegevens worden opgeslagen in een gegevensbron en u brengt die gegevens naar uw app door een verbinding te maken. De verbinding maakt gebruikt van een specifieke connector om te communiceren met de gegevensbron. Power Apps bevat connectors voor veel populaire services en on-premises gegevensbronnen, waaronder SharePoint, SQL Server, Office 365, Salesforce en Twitter. Zie Een gegevensverbinding toevoegen in Power Apps als u gegevens wilt toevoegen aan een canvas-app.

Een connector kan tabellen met gegevens of acties bieden. Sommige connectors bieden alleen tabellen, sommige alleen acties en sommige bieden beide. Uw connector kan ook een standaard of aangepaste connector zijn.

Tabellen

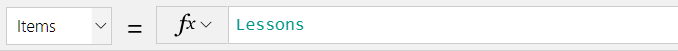

Als uw connector tabellen biedt, kunt u uw gegevensbron toevoegen en vervolgens de tabel selecteren in de gegevensbron die u wilt beheren. Power Apps haalt tabelgegevens op in uw app én werkt gegevens in uw gegevensbron automatisch voor u bij. U kunt bijvoorbeeld een gegevensbron toevoegen die een tabel bevat met de naam Lessen en de eigenschap Items van een besturingselement instellen, zoals een galerie of formulier, op deze waarde in de formulebalk:

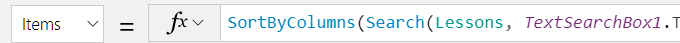

U kunt de gegevens opgeven die door uw app wordt opgehaald door de eigenschap Items aan te passen van het besturingselement waarmee uw gegevens worden weergegeven. U kunt, om door te gaan met het vorige voorbeeld, de gegevens in de tabel Lessen sorteren en filteren met behulp van deze naam als argument voor de functies Zoeken en SortByColumn. In deze afbeelding geeft de formule waarmee de eigenschap Items is ingesteld aan dat de gegevens worden gesorteerd en gefilterd op basis van de tekst in TextSearchBox1.

Voor meer informatie over hoe u uw formule kunt aanpassen met tabellen, zie deze artikelen:

Gegevensbronnen begrijpen in Power Apps

Een app genereren op basis van Excel-gegevens

Een compleet nieuwe app maken

Tabellen en records begrijpen in Power Apps

Notitie

Als u verbinding wilt maken met gegevens in een Excel-werkmap, moet deze worden gehost in een cloudopslagservice, zoals OneDrive. Zie Verbinding maken met cloudopslag vanuit Power Apps voor meer informatie.

Acties

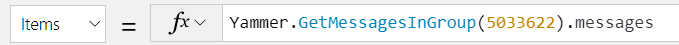

Als uw connector acties biedt, moet u net als voorheen nog steeds uw gegevensbron selecteren. In plaats van een tabel te selecteren als volgende stap, verbindt u echter handmatig een besturingselement met een actie door de eigenschap Items te bewerken van het besturingselement dat uw gegevens weergeeft. De formule waarop u de eigenschap Items instelt, geeft de actie aan waarmee de gegevens worden opgehaald. De app haalt bijvoorbeeld geen gegevens op als u verbinding maakt met Yammer en vervolgens de eigenschap Items instelt op de naam van de gegevensbron. Als u een besturingselement met gegevens invult, geeft u een actie op als GetMessagesInGroup(5033622).messages.

Als u updates van aangepaste gegevens moet afhandelen voor de actie-connectors, ontwikkelt u een formule waarin de functie Patch is opgenomen. Identificeer de actie en de velden die u aan de actie gaat binden in de formule.

Notitie

Voor op actie gebaseerde connectors worden er niet automatisch meer gegevens ingevoerd door galerieën en andere besturingselementen, op dezelfde manier als bij connectors in tabelvorm. Als u bijvoorbeeld een gegevensbron in tabelvorm aan een galerie bindt, haalt deze de eerste set of pagina met records op (bijvoorbeeld 100 records). En vervolgens worden er meer gegevens ingevoerd als het besturingselement daarom vraagt. Voor een actiegebaseerde connector wordt echter een "pagina" met gegevens opgehaald. Maar als de aangevraagde gegevens groter zijn dan de grootte voor een pagina met gegevens, wordt niet automatisch de volgende pagina opgehaald.

Voor meer informatie over hoe u uw formule kunt aanpassen voor aangepaste updates, zie deze artikelen:

Dynamisch schema is een veelgebruikt resultaattype voor op actie gebaseerde connectors. Dynamisch schema verwijst naar de mogelijkheid dat dezelfde actie kan resulteren in een andere tabel met andere kolommen, afhankelijk van hoe deze wordt genoemd. Voorwaarden die ertoe kunnen leiden dat de kolommen in de tabel verschillen, zijn onder meer invoerparameters, de gebruiker of rol die de actie uitvoert en de groep waarin de gebruiker werkt. Opgeslagen SQL Server-procedures kunnen bijvoorbeeld verschillende kolommen retourneren als ze met verschillende invoer worden uitgevoerd, of een Azure DevOps-exemplaar kan aangepaste velden gebruiken die standaard niet beschikbaar zijn. Houd er rekening mee dat de connectordocumentatie bij resultaten van een dynamisch schema het bericht "De uitvoer van deze bewerking is dynamisch" weergeeft. als de retourwaarde.

Voor meer informatie over het werken met dynamische schema's in Power Apps, zie Werken met niet-getypeerde en dynamische objecten voor een overzicht en Verbinding maken met Azure DevOps vanuit Power Apps voor een gedetailleerd voorbeeld.

Populaire connectors

Deze tabel bevat koppelingen naar meer informatie over onze populairste connectors. Zie Alle connectors voor een complete lijst met connectors.

| Microsoft Dataverse | Cloudopslag ** |

| Dynamics AX | Excel |

| Microsoft Translator | Office 365 Outlook |

| Office 365-gebruikers | Oracle |

| Power BI | SharePoint |

| SQL Server |

** Geldt voor Azure Blob, Box, Dropbox, Google Drive, OneDrive en OneDrive voor Bedrijven

Standaard- en aangepaste connectors

Power Apps biedt standaard connectors voor veelgebruikte gegevensbronnen. Als Power Apps een standaardconnector bevat voor het type gegevensbron dat u wilt gebruiken, moet u die connector gebruiken. Zie Aangepaste connectors registeren en gebruiken als u verbinding wilt maken met andere typen gegevensbronnen, zoals een service die u hebt gemaakt.

Alle standaardconnectors

Voor standaardconnectors is geen speciale licentie vereist. Zie Power Apps-abonnementen voor meer informatie.

U kunt vragen stellen over een specifieke connector in de Power Apps-forumsen u kunt suggesties doen voor connectors die u wilt toevoegen of andere verbeteringen die u wilt aanbrengen in Power Apps Ideeën.

Beveiliging en soorten verificatie

Terwijl u uw app schrijft en een verbinding maakt met een gegevensbron, ziet u mogelijk dat u met uw keuze van de connector verschillende manieren kunt gebruiken voor verificatie. Met de SQL Server-connector kunt u bijvoorbeeld geïntegreerde Microsoft Entra, SQL Server-verificatie en Windows-verificatie gebruiken. Aan elk type verificatie zijn verschillende beveiligingsniveaus gekoppeld. Het is belangrijk te begrijpen welke informatie en rechten u deelt met gebruikers die uw toepassing gebruiken. Het belangrijkste voorbeeld in dit artikel is SQL Server, maar de principes zijn van toepassing op alle soorten verbindingen.

Notitie

- Zie Veilig Microsoft SQL Server gebruiken met Power Apps voor gedetailleerde informatie over veiligheidsoverwegingen bij het gebruik van een relationele databaseserver (zoalas Microsoft SQL Server of Oracle) als de gegevensbron voor een app.

- Power Apps ondersteunt niet de identiteit van externe leden. Zie Eigenschappen van een Microsoft Entra B2B-samenwerkingsgebruiker voor meer informatie.

Microsoft Entra ID

Dit is een beveiligd verbindingstype. SharePoint gebruikt dit type verificatie bijvoorbeeld. In SQL Server is dit type verificatie ook mogelijk. Wanneer u verbinding maakt, identificeert de Microsoft Entra-service u namens uzelf afzonderlijk bij SharePoint. U hoeft geen gebruikersnaam of wachtwoord op te geven. Als auteur kunt u met uw inloggegevens de gegevensbron maken en ermee werken. Wanneer u uw toepassing publiceert en uw toepassingsgebruiker zich aanmeldt, doen ze dit met hun inloggegevens. Als de gegevens goed beveiligd zijn op een back-end, kunnen uw gebruikers alleen zien wat ze mogen zien op basis van hun inloggegevens. Met dit type beveiliging kunt u de rechten voor specifieke toepassingsgebruikers in de gegevensbron aan de back-end wijzigen nadat de toepassing is gepubliceerd. U kunt bijvoorbeeld toegang verlenen, toegang weigeren of verfijnen wat een gebruiker of gebruikersgroep allemaal kan zien in de gegevensbron op de back-end.

Open-standaard autorisatie (OAuth)

Dit type verbinding is ook beveiligd. Twitter gebruikt dit type verificatie bijvoorbeeld. Wanneer u verbinding maakt, moet u uw gebruikersnaam en wachtwoord opgeven. Als auteur kunt u met uw inloggegevens de gegevensbron maken en ermee werken. Wanneer u uw toepassing publiceert en uw toepassingsgebruiker zich aanmeldt, moeten ze ook hun inloggegevens verstrekken. Daarom is dit type verbinding veilig omdat uw gebruikers hun eigen inloggegevens moeten gebruiken om toegang te krijgen tot de gegevensbronservice.

Gedeelde verbindingen / Veilige impliciete verbindingen

Bij een gedeelde verbinding worden de gebruikersnaam en het wachtwoord voor de verbinding opgegeven door de Power Apps-auteur op het moment dat de gegevensbron in de toepassing wordt gemaakt. De verbindingsverificatie voor de gegevensbron wordt dan impliciet gedeeld met eindgebruikers. Wanneer de toepassing is gepubliceerd, wordt de verbinding ook gepubliceerd en is deze beschikbaar voor uw gebruikers.

Vóór januari 2024 konden uw eindgebruikers de met hen gedeelde verbinding gebruiken en afzonderlijke nieuwe toepassingen maken. Uw gebruikers kunnen de gebruikersnaam of het wachtwoord niet zien, maar de verbinding is wel voor hen beschikbaar. Echter na januari 2024 zijn alle nieuw gemaakte gedeelde verbindingen beveiligd. Houd er rekening mee dat oude apps opnieuw moeten worden gepubliceerd om beveiligd te zijn. Dit betekent dat de verbinding niet meer wordt gedeeld met eindgebruikers. De gepubliceerde Power App communiceert met een verbindingsproxy. De verbindingsproxy communiceert alleen met de specifieke Power App waarvoor deze is gekoppeld. De verbindingsproxy beperkt de acties die naar de verbindingen worden verzonden tot de acties in de Power App {Get, Put/Patch, Delete} voor een gegeven gegevensbron. Als u een app hebt die gebruikmaakt van de verbindingen die vóór januari 2024 zijn gepubliceerd, moet u uw toepassing opnieuw publiceren en het delen van verbindingen met eindgebruikers die deze niet mogen hebben, ongedaan maken.

In SQL Server is een voorbeeld van dit type verbinding SQL Server-verificatie. Veel andere databasegegevensbronnen bieden een vergelijkbare mogelijkheid. Wanneer u uw toepassing publiceert, hoeven uw gebruikers geen unieke gebruikersnaam en wachtwoord op te geven.

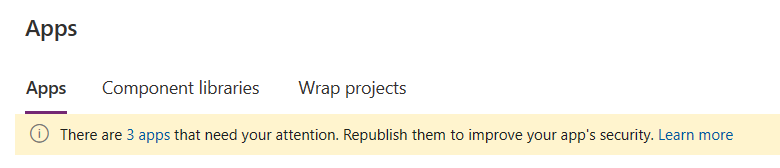

Melding om uw apps bij te werken (veilige impliciete verbindingen)

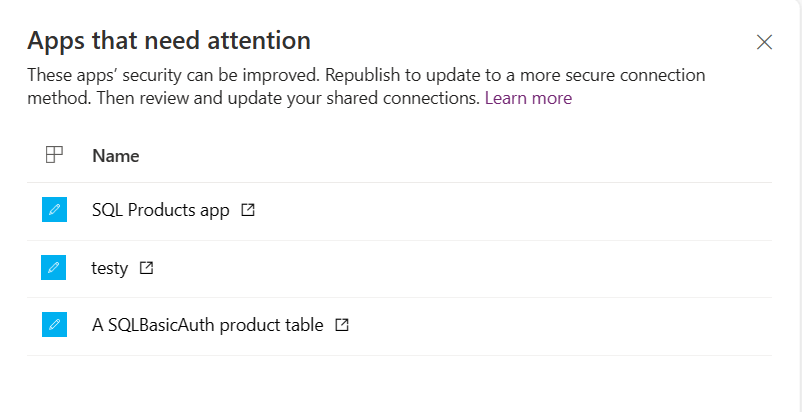

Als u toepassingen hebt waarvoor een upgrade kan worden uitgevoerd om deze functie te gebruiken, ziet u een bericht op de Apps-pagina. Dit geeft het aantal apps aan dat uw aandacht nodig heeft.

Selecteer de koppeling. waarna een zijpaneel wordt geopend met alle apps die aandacht nodig hebben.

Selecteer het pictogram openen rechts van de naam van de app om deze te openen en opnieuw te publiceren. Zie de aanwijzingen hieronder.

Veilige impliciete verbindingen inschakelen voor een bestaande app

Open een bestaande app om te bewerken met impliciet gedeelde verbindingen die eerder zijn gepubliceerd:

- Selecteer op de opdrachtbalk Instellingen en zoek naar "Veilig".

- Werk de functieschakelaar op de juiste manier bij om veilige impliciete verbindingen mogelijk te maken.

- Sla de app op en publiceer deze.

Delen ongedaan maken

Nadat de app is gepubliceerd, volgt u deze stappen om te controleren of delen correct werkt:

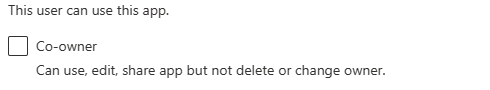

Controleer of verbindingen worden gedeeld met mede-eigenaren. Als u niet wilt dat een eindgebruiker een verbinding krijgt, schakelt u het selectievakje Mede-eigenaar uit.

Om te controleren of de functie correct werkt, deelt u de app met een andere gebruiker die geen eigenaar is. Nadat u de app hebt gedeeld, controleert u de lijst Verbindingen op het tabblad Dataverse in Power Apps voor die gebruiker. Controleer of er geen verbinding beschikbaar is voor de gebruiker.

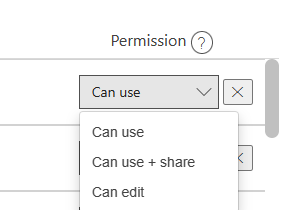

Open het paneel Delen om het recht van de eindgebruiker op de verbinding te wijzigen. Kies de X om de toegang van de gebruiker tot de verbinding te verwijderen.

Apps gebruiken met een nieuwe veilige impliciete verbinding

Wanneer uw app opnieuw wordt gepubliceerd en gedeeld, hebben eindgebruikers geen toegang tot de verbinding, maar werken ze met de verborgen proxyverbinding. Ze kunnen geen nieuwe app maken op basis van uw oorspronkelijke verbinding.

Beperkingen

- Alle typen impliciet gedeelde verbindingen werken, zoals actie en tabelvorm.

- Server- en databasenamen zijn verborgen in netwerktraceringen maar zichtbaar in het dialoogvensters voor toestemming. Kolomnamen zijn niet verborgen.

- Voor tabelvormige connectors beperken we alleen CRUD-acties zoals Get, Post, Put of Delete. Als u toestemming hebt voor Put, hebt u ook toegang tot Post.

- Op actie gebaseerde connectors beperken zich op basis van de specifieke API die in de toepassing wordt gebruikt.

- Waarschuwingen zijn nog steeds ingeschakeld bij delen. De waarschuwing rond impliciet gedeelde verbindingen waarschuwt nog steeds in beperkte preview. Uw verbinding met deze functie is echter veilig, ondanks de waarschuwing.

- Publiceren naar een hele tenant, in tegenstelling tot naar specifieke groepen of individuen, wordt niet ondersteund.

- Er is een bekend probleem bij het importeren van een impliciet gedeelde beveiligde verbinding via een verbindingsverwijzing. De beveiliging is niet goed ingesteld in de doelomgeving.

- Er is een bekend probleem bij het importeren van een oplossing met behulp van een service-principal, waardoor het importeren mislukt. Een tijdelijke oplossing is om de verbinding te delen met de service-principal.

Windows-verificatie

Dit type verbinding is niet veilig omdat het niet berust op verificatie van de eindgebruiker. Gebruik Windows-verificatie wanneer u verbinding wilt maken met een gegevensbron die on-premises is. Een voorbeeld van dit type verbinding is met een on-premises server met een SQL-server. De verbinding moet via een gateway verlopen. Omdat het via een gateway gaat, heeft de connector toegang tot alle gegevens op die gegevensbron. Als gevolg hiervan is alle informatie waartoe u toegang kunt krijgen met de door u opgegeven Windows-inloggegevens beschikbaar voor de connector. En wanneer de toepassing is gepubliceerd, wordt de verbinding ook gepubliceerd en is deze beschikbaar voor uw gebruikers. Dit betekent dat uw eindgebruikers ook toepassingen kunnen maken met dezelfde verbinding en toegang hebben tot de gegevens op die machine. Verbindingen met de gegevensbron worden ook impliciet gedeeld met gebruikers met wie de app wordt gedeeld. Dit type verbinding kan acceptabel zijn wanneer uw gegevensbron alleen op een lokale server is en de gegevens op die bron vrij kunnen worden gedeeld.

Gegevensbronnen in oplossingen

Oplossingen worden gebruikt voor beheer van de levenscyclus van toepassingen en bieden andere mogelijkheden voor het beheren van de levenscyclus van gegevensbronnen. Als een canvas-app deel uitmaakt van een oplossing, worden mogelijk verbindingsreferenties en omgevingsvariabelen gemaakt om informatie over de gegevensbronnen op te slaan. Dit zorgt ervoor dat gegevensbronnen kunnen worden gewijzigd of hersteld wanneer oplossingen naar verschillende omgevingen worden gemigreerd.

De naam van gegevensbronnen in apps wijzigen

Voor meer informatie over het hernoemen van gegevensbronnen in een app, en het verschil tussen gegevensbronnen in tabelvorm en actiegebaseerde gegevensbronnen, gaat u naar Naam van Power Apps actiegebaseerde gegevensbronnen wijzigen.

Dialoogvenster Toestemming voor verbinding

Wanneer gebruikers voor de eerste keer een app openen die gebruikmaakt van connectors, krijgen ze een dialoogvenster te zien met "toestemming voor verbinding" voor de volgende doeleinden.

Gebruikers informeren over de gegevensbronnen waartoe de app toegang heeft.

De acties schetsen die een connector al dan niet mag uitvoeren in een app. Voor apps die bijvoorbeeld de connector Office 365-gebruikers gebruiken, kan dit het volgende zijn

- Deze app kan het volgende doen:

- Uw volledige gebruikersprofielgegevens lezen

- Het volledige profiel van alle gebruikers lezen

- De app kan het volgende niet doen:

- Informatie over het gebruikersprofiel wijzigen of verwijderen

- Deze app kan het volgende doen:

Vastleggen van de toestemming van de eindgebruiker om verbinding te maken met de gegevensbronnen die de app gebruikt.

Handmatige verificatie van de eindgebruiker mogelijk maken, indien nodig.

Voor sommige verbindingen kan Power Platform automatisch een gebruiker verifiëren om toegang te krijgen tot een gegevensbron. Als de automatische aanmelding echter mislukt, vraagt dit dialoogvenster gebruikers een verbinding te herstellen door zich handmatig aan te melden. Power Platform kan alleen automatische aanmelding voor een verbinding proberen als een gegevensbron de service principal van API-verbindingen van Microsoft Azure vooraf autoriseert, waardoor deze toestemming krijgt eenmalige aanmelding uit te voeren voor een gebruiker wanneer een verbinding wordt gemaakt. Voor meer informatie over eenmalige aanmelding, zie Wat is eenmalige aanmelding?

Voor modelgestuurde apps die aangepaste pagina's gebruikt geldt dat, wanneer een app meerdere aangepaste pagina's bevat, in het toestemmingsdialoogvenster om gegevensmachtigingen wordt gevraagd voor alle connectors op alle aangepaste pagina's, zelfs als deze nog niet zijn geopend.

De volgende afbeelding is een voorbeeld van het toestemmingsdialoogvenster voor een app die verbinding maakt met een SharePoint-site.

Voor bepaalde connectors kunnen beheerders dit dialoogvenster onderdrukken, en namens eindgebruikers toestemming geven om verbinding te maken met een gegevensbron. In de volgende tabel wordt uitgelegd bij welke soorten connectors het toestemmingsdialoogvenster voor een app kan worden onderdrukt.

Notitie

Als een beheerder het toestemmingsdialoogvenster onderdrukt, maar het platform geen eenmalige aanmelding voor een eindgebruiker kan uitvoeren, verschijnt het dialoogvenster wanneer de gebruiker de app start.

| Type connector | Toestemmingsdialoogvenster onderdrukbaar? | Referentie |

|---|---|---|

| Microsoft connectors die eenmalige aanmelding ondersteunen (zoals SharePoint, Office 365-gebruikers) | Ja | Power Apps beheer cmdlet |

| Connector voor toegang tot een service van derden, zoals Salesforce | Nee | Niet van toepassing |

| Aangepaste connectors die OAuth gebruiken met Microsoft Entra ID als de id-provider. Dit zijn aangepaste connectors die door organisaties zijn gebouwd, en zijn alleen toegankelijk voor de gebruikers binnen de organisatie (bijvoorbeeld gebouwd door Contoso alleen voor Contoso-gebruikers) | Ja | Verbindingen beheren |

Microsoft Power Platform kan alleen het toestemmingsdialoogvenster onderdrukken voor verbindingen met gegevensbronnen waarbij:

- De gegevensbron niet verplicht is een UI voor uitdrukkelijke toestemming te tonen.

- De gegevensbron vooraf de service principal van API-verbindingen van Microsoft Azure autoriseert om eenmalige aanmelding mogelijk te maken.

- Een beheerder configureert een app om de toestemming voor de voorafgaande verbindingen te onderdrukken.

De voorafgaande autorisatie van de serviceprincipal van Microsofts Azure API-verbindingen bestaat voor gegevensbronnen van Microsoft zelf, en kan worden geconfigureerd door aangepaste toepassingen die zijn geregistreerd in een Microsoft Entra-tenant en worden gebruikt door aangepaste connectors. Een beheerder beheert toestemmingsonderdrukking per app (in plaats van per connector), zodat onderdrukking wordt beheerd op het meest fijnmazige app-ervaringsniveau—Dit fijnmazige niveau voorkomt dat toestemmingsonderdrukking voor de 'goedgekeurde apps' van een organisatie onbedoeld toestemmingen onderdrukt voor apps die niet zijn goedgekeurd of beoordeeld.

Notitie

Laat ons uw taalvoorkeuren voor documentatie weten! Beantwoord een korte enquête. (houd er rekening mee dat deze in het Engels is)

De enquête duurt ongeveer zeven minuten. Er worden geen persoonlijke gegevens verzameld (privacyverklaring).

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor