Beveiligingsmaatregelen voor Azure Stack Hub-infrastructuur

Beveiligingsoverwegingen en nalevingsvoorschriften vormen de belangrijkste motivaties voor het gebruik van hybride clouds. Azure Stack Hub is ontworpen voor deze scenario's. In dit artikel worden de beveiligingscontroles voor Azure Stack Hub uitgelegd.

Er bestaan twee beveiligingspostuurlagen naast elkaar in Azure Stack Hub. De eerste laag is de Azure Stack Hub-infrastructuur, die de hardwareonderdelen tot de Azure Resource Manager omvat. De eerste laag bevat de beheerders- en gebruikersportals. De tweede laag bestaat uit de workloads die zijn gemaakt, geïmplementeerd en beheerd door tenants. De tweede laag bevat items zoals virtuele machines en App Services-websites.

Beveiligingsbenadering

De beveiligingspostuur voor Azure Stack Hub is ontworpen om te beschermen tegen moderne bedreigingen en is gebouwd om te voldoen aan de vereisten van de belangrijkste nalevingsstandaarden. Als gevolg hiervan is de beveiligingspostuur van de Azure Stack Hub-infrastructuur gebouwd op twee pijlers:

Ga ervan uit dat inbreuk is

Vanuit de veronderstelling dat het systeem al is geschonden, richt u zich op het detecteren en beperken van de impact van schendingen in plaats van alleen aanvallen te voorkomen.Standaard beveiligd

Omdat de infrastructuur wordt uitgevoerd op goed gedefinieerde hardware en software, schakelt Azure Stack Hub standaard alle beveiligingsfuncties in, configureert en valideert deze.

Omdat Azure Stack Hub wordt geleverd als een geïntegreerd systeem, wordt de beveiligingspostuur van de Azure Stack Hub-infrastructuur gedefinieerd door Microsoft. Net als in Azure zijn tenants verantwoordelijk voor het definiëren van de beveiligingspostuur van hun tenantworkloads. Dit document biedt basiskennis over de beveiligingspostuur van de Azure Stack Hub-infrastructuur.

Versleuteling van data-at-rest

Alle Azure Stack Hub-infrastructuur- en tenantgegevens worden in rust versleuteld met BitLocker. Deze versleuteling beschermt tegen fysiek verlies of diefstal van Azure Stack Hub-opslagonderdelen. Zie Data-at-rest-versleuteling in Azure Stack Hub voor meer informatie.

Versleuteling van gegevens in transit

De onderdelen van de Azure Stack Hub-infrastructuur communiceren via kanalen die zijn versleuteld met TLS 1.2. Versleutelingscertificaten worden zelf beheerd door de infrastructuur.

Alle eindpunten van de externe infrastructuur, zoals de REST-eindpunten of de Azure Stack Hub-portal, ondersteunen TLS 1.2 voor veilige communicatie. Versleutelingscertificaten, van een derde partij of van de certificeringsinstantie van uw bedrijf, moeten worden opgegeven voor deze eindpunten.

Hoewel zelfondertekende certificaten kunnen worden gebruikt voor deze externe eindpunten, raadt Microsoft het gebruik ervan sterk af. Zie Azure Stack Hub-beveiligingscontroles configureren voor meer informatie over het afdwingen van TLS 1.2 op de externe eindpunten van Azure Stack Hub.

Geheimenbeheer

Azure Stack Hub-infrastructuur maakt gebruik van een groot aantal geheimen, zoals wachtwoorden en certificaten, om te kunnen functioneren. De meeste wachtwoorden die zijn gekoppeld aan de interne serviceaccounts, worden elke 24 uur automatisch geroteerd omdat ze beheerde serviceaccounts (gMSA) zijn, een type domeinaccount dat rechtstreeks wordt beheerd door de interne domeincontroller.

Azure Stack Hub-infrastructuur maakt gebruik van 4096-bits RSA-sleutels voor alle interne certificaten. Certificaten met dezelfde sleutellengte kunnen ook worden gebruikt voor de externe eindpunten. Raadpleeg Geheimen roteren in Azure Stack Hub voor meer informatie over geheimen en certificaatrotatie.

Windows Defender Application Control

Azure Stack Hub maakt gebruik van de nieuwste Windows Server-beveiligingsfuncties. Een daarvan is Windows Defender Application Control (WDAC, voorheen bekend als code-integriteit), dat het filteren van uitvoerbare bestanden biedt en ervoor zorgt dat alleen geautoriseerde code wordt uitgevoerd binnen de Azure Stack Hub-infrastructuur.

Geautoriseerde code is ondertekend door Microsoft of de OEM-partner. De ondertekende geautoriseerde code is opgenomen in de lijst met toegestane software die is opgegeven in een beleid dat is gedefinieerd door Microsoft. Met andere woorden, alleen software die is goedgekeurd voor uitvoering in de Azure Stack Hub-infrastructuur kan worden uitgevoerd. Pogingen om niet-geautoriseerde code uit te voeren, worden geblokkeerd en leiden tot waarschuwingen. Azure Stack Hub dwingt zowel User Mode Code Integrity (UMCI) als Hypervisor Code Integrity (HVCI) af.

Het WDAC-beleid voorkomt ook dat agents of software van derden worden uitgevoerd in de Azure Stack Hub-infrastructuur. Raadpleeg voor meer informatie over WDAC Windows Defender Toepassingsbeheer en beveiliging van code-integriteit op basis van virtualisatie.

Antimalware

Elk onderdeel in Azure Stack Hub (zowel Hyper-V-hosts als virtuele machines) wordt beveiligd met Windows Defender Antivirus.

In verbonden scenario's worden antivirusdefinities en engine-updates meerdere keren per dag toegepast. In niet-verbonden scenario's worden antimalware-updates toegepast als onderdeel van maandelijkse Azure Stack Hub-updates. Als de definities van de Windows Defender vaker moeten worden bijgewerkt in niet-verbonden scenario's, biedt Azure Stack Hub ook ondersteuning voor het importeren van Windows Defender-updates. Zie Update Windows Defender Antivirus in Azure Stack Hub voor meer informatie.

Secure Boot

Azure Stack Hub dwingt Beveiligd opstarten af op alle Hyper-V-hosts en virtuele machines van de infrastructuur.

Beperkt beheermodel

Het beheer in Azure Stack Hub wordt beheerd via drie toegangspunten, elk met een specifiek doel:

- De beheerdersportal biedt een aanwijs-en-klik-ervaring voor dagelijkse beheerbewerkingen.

- Azure Resource Manager maakt alle beheerbewerkingen van de beheerdersportal beschikbaar via een REST API, die wordt gebruikt door PowerShell en Azure CLI.

- Voor specifieke bewerkingen op laag niveau (bijvoorbeeld datacentrumintegratie- of ondersteuningsscenario's), maakt Azure Stack Hub een PowerShell-eindpunt beschikbaar met de naam privileged eindpunt. Dit eindpunt maakt alleen een toegestane set cmdlets beschikbaar en het wordt zwaar gecontroleerd.

Netwerkbesturingselementen

Azure Stack Hub-infrastructuur wordt geleverd met meerdere lagen netwerk-Access Control List (ACL). De ACL's voorkomen onbevoegde toegang tot de infrastructuuronderdelen en beperken de communicatie met de infrastructuur tot alleen de paden die vereist zijn voor de werking ervan.

Netwerk-ACL's worden afgedwongen in drie lagen:

- Laag 1: Top of Rack-switches

- Laag 2: Software Defined Network

- Laag 3: firewalls voor host- en VM-besturingssystemen

Naleving van regelgeving

Azure Stack Hub heeft een formele capaciteitsevaluatie uitgevoerd door een extern onafhankelijk controlebedrijf. Als gevolg hiervan is er documentatie beschikbaar over hoe de Azure Stack Hub-infrastructuur voldoet aan de toepasselijke controles van verschillende belangrijke nalevingsstandaarden. De documentatie is geen certificering van Azure Stack Hub, omdat de standaarden verschillende besturingselementen voor personeel en processen bevatten. In plaats daarvan kunnen klanten deze documentatie gebruiken om snel aan de slag te gaan met hun certificeringsproces.

De evaluaties omvatten de volgende standaarden:

- PCI-DSS is gericht op de betaalkaartindustrie.

- CSA Cloud Control Matrix is een uitgebreide toewijzing voor meerdere standaarden, waaronder FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 en andere.

- FedRAMP High voor overheidsklanten.

De documentatie over naleving vindt u in de Microsoft Service Trust Portal. De compliancehandleidingen zijn een beveiligde resource en vereisen dat u zich aanmeldt met uw Azure-cloudservicereferenties.

EU Schrems II-initiatief voor Azure Stack Hub

Microsoft heeft aangekondigd de bestaande toezeggingen voor gegevensopslag te overschrijden door in de EU gevestigde klanten in staat te stellen al hun gegevens in de EU te verwerken en op te slaan; u geen gegevens meer buiten de EU hoeft op te slaan. Deze verbeterde toezegging omvat Azure Stack Hub-klanten. Zie Answering Europe's Call: Het opslaan en verwerken van EU-gegevens in de EU voor meer informatie.

Vanaf versie 2206 kunt u uw geografische voorkeur selecteren voor gegevensverwerking op bestaande Azure Stack Hub-implementaties. Nadat u de hotfix hebt gedownload, ontvangt u de volgende waarschuwing.

Notitie

Niet-verbonden omgevingen kunnen ook vereist zijn om een gegevensgeolocatie te selecteren. Dit is een eenmalige installatie die van invloed is op de locatie van de gegevenslocatie als de operator diagnostische gegevens aan Microsoft verstrekt. Als de operator microsoft geen diagnostische gegevens verstrekt, heeft deze instelling geen gevolgen.

U kunt deze waarschuwing voor uw bestaande Azure Stack Hub-implementatie op twee manieren oplossen, afhankelijk van uw geografische voorkeur voor het opslaan en verwerken van uw gegevens.

Als u ervoor kiest om uw gegevens op te slaan en te verwerken binnen de EU, voert u de volgende PowerShell-cmdlet uit om een geografische voorkeur in te stellen. De locatie van de gegevens wordt bijgewerkt en alle gegevens worden opgeslagen en verwerkt in de EU.

Set-DataResidencyLocation -EuropeAls u ervoor kiest om uw gegevens buiten de EU op te slaan en te verwerken, voert u de volgende PowerShell-cmdlet uit om een geografische voorkeur in te stellen. De locatie van de gegevens wordt bijgewerkt en alle gegevens worden buiten de EU verwerkt.

Set-DataResidencyLocation -Europe:$false

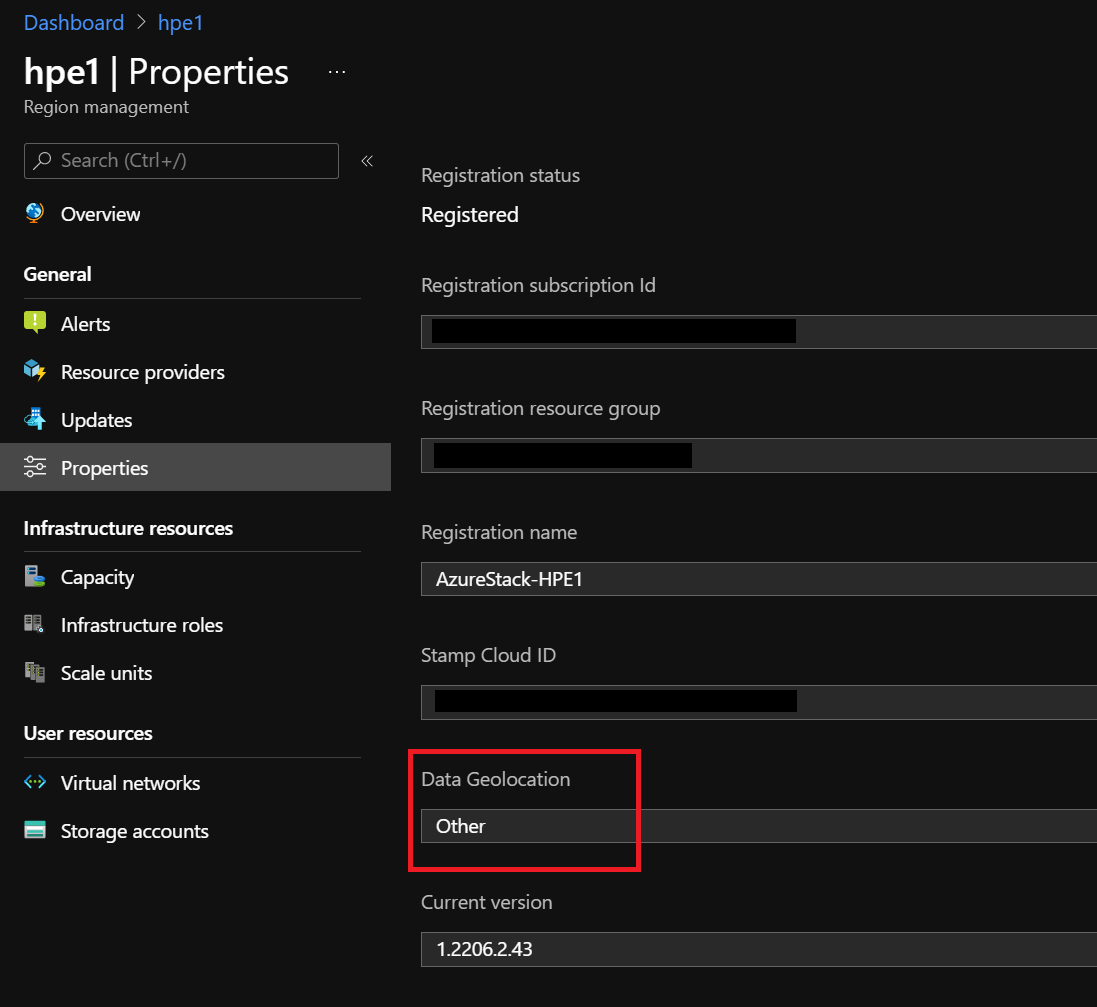

Nadat u deze waarschuwing hebt opgelost, kunt u uw voorkeur voor geografische regio's controleren in de Beheer portal venster Eigenschappen.

Nieuwe Azure Stack-hubimplementaties kunnen een geografische regio instellen tijdens het instellen en implementeren.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor