Robuuste netwerkimplementatie van Azure Stack Hub

In dit onderwerp worden toegangsmachtigingen tot de TOR-switches, IP-adrestoewijzingen en andere netwerkimplementatietaken behandeld.

Configuratie-implementatie plannen

In de volgende secties worden machtigingen en IP-adrestoewijzingen behandeld.

Toegangsbeheerlijst voor fysieke switch

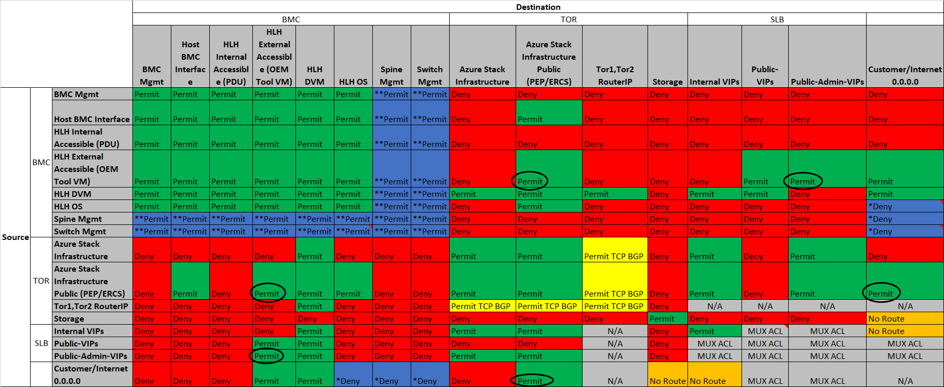

Om de Azure Stack-oplossing te beveiligen, hebben we toegangsbeheerlijsten (ACL's) geïmplementeerd op de TOR-switches. In deze sectie wordt beschreven hoe deze beveiliging wordt geïmplementeerd. In de onderstaande tabel ziet u de bronnen en bestemmingen van elk netwerk in de Azure Stack-oplossing:

In de onderstaande tabel worden de ACL-verwijzingen gecorreleerd met de Azure Stack-netwerken.

| BMC Mgmt | Implementatie-VM, BMC-interface, HLH-server NTP-server en DNS-server-IP-adressen die zijn opgenomen als Toestaan op basis van het protocol en de poort. |

|---|---|

| HLH Internal Accessible (PDU) | Verkeer is beperkt tot BMC Switch |

| HLH External Accessible (OEM Tool VM) | ACL staat toegang toe tot buiten het grensapparaat. |

| Beheer wijzigen | Toegewezen switchbeheerinterfaces. |

| Spine Mgmt | Dedicated Spine-beheerinterfaces. |

| Azure Stack | Azure Stack Infrastructure-services en VM's, beperkt netwerk |

| Infrastructuur | |

| Azure Stack | Met Azure Stack beveiligd eindpunt, consoleserver voor noodherstel |

| Infrastructuur | |

| Openbaar (PEP/ERCS) | |

| Tor1, Tor2 RouterIP | Loopback-interface van de switch die wordt gebruikt voor BGP-peering tussen de SLB en switch/router. |

| Storage | Privé-IP-adressen die niet buiten de regio worden gerouteerd |

| Interne VIP's | Privé-IP-adressen die niet buiten de regio worden gerouteerd |

| Public-VIPs | Tenantnetwerkadresruimte die wordt beheerd door de netwerkcontroller. |

| Openbare Beheer VIP's | Kleine subset van adressen in de tenantgroep die nodig zijn om te communiceren met Internal-VIPs en Azure Stack-infrastructuur |

| Klant/internet | Door de klant gedefinieerd netwerk. Vanuit het perspectief van Azure Stack is 0.0.0.0.0 het randapparaat. |

| 0.0.0.0 | |

| Weigeren | De klant kan dit veld bijwerken om extra netwerken toe te laten om beheermogelijkheden in te schakelen. |

| Vergunning | Verkeer toestaan is ingeschakeld, maar SSH is toegang is standaard uitgeschakeld. De klant kan ervoor kiezen om de SSH-service in te schakelen. |

| Geen route | Routes worden niet doorgegeven buiten de Azure Stack-omgeving. |

| MUX ACL | Azure Stack MUX ACL's worden gebruikt. |

| N.v.t. | Geen onderdeel van een VLAN-ACL. |

IP-adrestoewijzingen

In het implementatiewerkblad wordt u gevraagd de volgende netwerkadressen op te geven ter ondersteuning van het Implementatieproces van Azure Stack. Het implementatieteam gebruikt het hulpprogramma Implementatiewerkblad om de IP-netwerken op te splitsen in alle kleinere netwerken die door het systeem worden vereist. Raadpleeg de sectie 'NETWERKONTWERP EN INFRASTRUCTUUR' hierboven voor gedetailleerde beschrijvingen van elk netwerk.

In dit voorbeeld vullen we het tabblad Netwerkinstellingen van het implementatiewerkblad met de volgende waarden:

BMC Network: 10.193.132.0 /27

Private Network Storage Network & Interne VIP's: 11.11.128.0 /24

Infrastructuurnetwerk: 12.193.130.0 /24

Openbaar virtueel IP-netwerk (VIP): 13.200.132.0 /24

Switch Infrastructure Network: 10.193.132.128 /26

Wanneer u de functie Genereren van het hulpprogramma Implementatiewerkblad uitvoert, worden er twee nieuwe tabbladen in het werkblad gemaakt. Het eerste tabblad is het subnetoverzicht en het laat zien hoe de supernetten zijn gesplitst om alle netwerken te maken die door het systeem zijn vereist. In het onderstaande voorbeeld is er slechts een subset van de kolommen op dit tabblad. Het werkelijke resultaat bevat meer details van elk netwerk dat wordt vermeld:

| Rek | Subnettype | Naam | IPv4-subnet | IPv4-adressen |

|---|---|---|---|---|

| Rand | P2P-koppeling | P2P_Border/Border1_To_Rack1/TOR1 | 10.193.132.128/30 | 4 |

| Rand | P2P-koppeling | P2P_Border/Border1_To_Rack1/TOR2 | 10.193.132.132/30 | 4 |

| Rand | P2P-koppeling | P2P_Border/Border2_To_Rack1/TOR1 | 10.193.132.136/30 | 4 |

| Rand | P2P-koppeling | P2P_Border/Border2_To_Rack1/TOR2 | 10.193.132.140/30 | 4 |

| Rand | P2P-koppeling | P2P_Rack1/TOR1_To_Rack1/BMC | 10.193.132.144/30 | 4 |

| Rand | P2P-koppeling | P2P_Rack1/TOR2_To_Rack1/BMC | 10.193.132.148/30 | 4 |

| Rack1 | Loopback | Loopback0_Rack1_TOR1 | 10.193.132.152/32 | 1 |

| Rack1 | Loopback | Loopback0_Rack1_TOR2 | 10.193.132.153/32 | 1 |

| Rack1 | Loopback | Loopback0_Rack1_BMC | 10.193.132.154/32 | 1 |

| Rack1 | P2P-koppeling | P2P_Rack1/TOR1-ibgp-1_To_Rack1/TOR2-ibgp-1 | 10.193.132.156/30 | 4 |

| Rack1 | P2P-koppeling | P2P_Rack1/TOR1-ibgp-2_To_Rack1/TOR2-ibgp-2 | 10.193.132.160/30 | 4 |

| Rack1 | VLAN | BMCMgmt | 10.193.132.0/27 | 32 |

| Rack1 | VLAN | SwitchMgmt | 10.193.132.168/29 | 8 |

| Rack1 | VLAN | CL01-RG01-SU01-Storage | 11.11.128.0/25 | 128 |

| Rack1 | VLAN | CL01-RG01-SU01-Infra | 12.193.130.0/24 | 256 |

| Rack1 | Anders | CL01-RG01-SU01-VIPS | 13.200.132.0/24 | 256 |

| Rack1 | Anders | CL01-RG01-SU01-InternalVIPS | 11.11.128.128/25 | 128 |

Het tweede tabblad is IP-adresgebruik en hier ziet u hoe de IP-adressen worden gebruikt:

BMC-netwerk

Het supernet voor het BMC-netwerk vereist minimaal een /26-netwerk. De gateway gebruikt het eerste IP-adres in het netwerk, gevolgd door de BMC-apparaten in het rek. De host van de hardwarelevenscyclus heeft meerdere adressen toegewezen aan dit netwerk en kan worden gebruikt voor het implementeren, bewaken en ondersteunen van het rek. Deze IP-adressen worden verdeeld in drie groepen: DVM, InternalAccessible en ExternalAccessible.

- Rek: Rack1

- Naam: BMCMgmt

| Assigned To (Toegewezen aan) | IPv4-adres |

|---|---|

| Netwerk | 10.193.132.0 |

| Gateway | 10.193.132.1 |

| HLH-BMC | 10.193.132.2 |

| AzS-Node01 | 10.193.132.3 |

| AzS-Node02 | 10.193.132.4 |

| AzS-Node03 | 10.193.132.5 |

| AzS-Node04 | 10.193.132.6 |

| ExternalAccessible-1 | 10.193.132.19 |

| ExternalAccessible-2 | 10.193.132.20 |

| ExternalAccessible-3 | 10.193.132.21 |

| ExternalAccessible-4 | 10.193.132.22 |

| ExternalAccessible-5 | 10.193.132.23 |

| InternalAccessible-1 | 10.193.132.24 |

| InternalAccessible-2 | 10.193.132.25 |

| InternalAccessible-3 | 10.193.132.26 |

| InternalAccessible-4 | 10.193.132.27 |

| InternalAccessible-5 | 10.193.132.28 |

| CL01-RG01-SU01-DVM00 | 10.193.132.29 |

| HLH-OS | 10.193.132.30 |

| Uitzenden | 10.193.132.31 |

Opslagnetwerk

Het opslagnetwerk is een privénetwerk en is niet bedoeld om buiten het rek te worden gerouteerd. Dit is de eerste helft van het privénetwerksupernet en wordt gebruikt door de switch die wordt gedistribueerd, zoals wordt weergegeven in de onderstaande tabel. De gateway is het eerste IP-adres in het subnet. De tweede helft die wordt gebruikt voor de interne VIP's is een privépool van adressen die wordt beheerd door Azure Stack SLB. Deze wordt niet weergegeven op het tabblad IP-adresgebruik. Deze netwerken ondersteunen Azure Stack en er zijn ACL's op de TOR-switches die voorkomen dat deze netwerken buiten de oplossing worden geadverteerd en/of geopend.

- Rek: Rack1

- Naam: CL01-RG01-SU01-Storage

| Assigned To (Toegewezen aan) | IPv4-adres |

|---|---|

| Netwerk | 11.11.128.0 |

| Gateway | 11.11.128.1 |

| TOR1 | 11.11.128.2 |

| TOR2 | 11.11.128.3 |

| Uitzenden | 11.11.128.127 |

Azure Stack-infrastructuurnetwerk

Het supernet van het infrastructuurnetwerk vereist een /24-netwerk en dit blijft een /24 nadat het hulpprogramma Implementatiewerkblad wordt uitgevoerd. De gateway is het eerste IP-adres in het subnet.

- Rek: Rack1

- Naam: CL01-RG01-SU01-Infra

| Assigned To (Toegewezen aan) | IPv4-adres |

|---|---|

| Netwerk | 12.193.130.0 |

| Gateway | 12.193.130.1 |

| TOR1 | 12.193.130.2 |

| TOR2 | 12.193.130.3 |

| Uitzenden | 12.193.130.255 |

Schakelen tussen infrastructuurnetwerk

Het infrastructuurnetwerk is onderverdeeld in meerdere netwerken die worden gebruikt door de fysieke switchinfrastructuur. Dit verschilt van de Azure Stack-infrastructuur die alleen de Azure Stack-software ondersteunt. Het Switch Infra Network ondersteunt alleen de fysieke switchinfrastructuur. De netwerken die worden ondersteund door infra zijn:

| Naam | IPv4-subnet |

|---|---|

| P2P_Border/Border1_To_Rack1/TOR1 | 10.193.132.128/30 |

| P2P_Border/Border1_To_Rack1/TOR2 | 10.193.132.132/30 |

| P2P_Border/Border2_To_Rack1/TOR1 | 10.193.132.136/30 |

| P2P_Border/Border2_To_Rack1/TOR2 | 10.193.132.140/30 |

| P2P_Rack1/TOR1_To_Rack1/BMC | 10.193.132.144/30 |

| P2P_Rack1/TOR2_To_Rack1/BMC | 10.193.132.148/30 |

| Loopback0_Rack1_TOR1 | 10.193.132.152/32 |

| Loopback0_Rack1_TOR2 | 10.193.132.153/32 |

| Loopback0_Rack1_BMC | 10.193.132.154/32 |

| P2P_Rack1/TOR1-ibgp-1_To_Rack1/TOR2-ibgp-1 | 10.193.132.156/30 |

| P2P_Rack1/TOR1-ibgp-2_To_Rack1/TOR2-ibgp-2 | 10.193.132.160/30 |

| SwitchMgmt | 10.193.132.168/29 |

Punt-naar-punt (P2P): deze netwerken staan connectiviteit tussen alle switches toe. De subnetgrootte is een /30-netwerk voor elke P2P. Het laagste IP-adres wordt altijd toegewezen aan het upstream-apparaat (noord) op de stack.

Loopback: deze adressen zijn /32-netwerken die zijn toegewezen aan elke switch die in het rek wordt gebruikt. Aan de randapparaten wordt geen loopback toegewezen, omdat ze naar verwachting geen deel uitmaken van de Azure Stack-oplossing.

Switch Mgmt of Switch Management: dit /29-netwerk ondersteunt de toegewezen beheerinterfaces van de switches in het rack. De IP-adressen worden als volgt toegewezen: Deze tabel is ook te vinden op het tabblad IP-adresgebruik van het implementatiewerkblad:

Rek: Rack1

Naam: SwitchMgmt

| Assigned To (Toegewezen aan) | IPv4-adres |

|---|---|

| Netwerk | 10.193.132.168 |

| Gateway | 10.193.132.169 |

| TOR1 | 10.193.132.170 |

| TOR2 | 10.193.132.171 |

| Uitzenden | 10.193.132.175 |

De omgeving voorbereiden

De installatiekopie van de host voor de hardwarelevenscyclus bevat de vereiste Linux-container die wordt gebruikt voor het genereren van de configuratie van de fysieke netwerkswitch.

De meest recente toolkit voor partnerimplementatie bevat de meest recente containerinstallatiekopieën. De containerinstallatiekopie op de host van de hardwarelevenscyclus kan worden vervangen wanneer het nodig is om een bijgewerkte switchconfiguratie te genereren.

Dit zijn de stappen voor het bijwerken van de containerinstallatiekopieën:

De containerinstallatiekopieën downloaden

Vervang de containerinstallatiekopieën op de volgende locatie

Configuratie genereren

Hier begeleiden we u door de stappen voor het genereren van de JSON-bestanden en de configuratiebestanden van de netwerkswitch:

Het implementatiewerkblad openen

Alle vereiste velden op alle tabbladen invullen

Roep de functie Genereren op het implementatiewerkblad aan.

Er worden twee extra tabbladen gemaakt met de gegenereerde IP-subnetten en toewijzingen.Controleer de gegevens en roep de functie Exporteren aan zodra dit is bevestigd.

U wordt gevraagd een map op te geven waarin de JSON-bestanden worden opgeslagen.Voer de container uit met behulp van de Invoke-SwitchConfigGenerator.ps1. Dit script vereist een PowerShell-console met verhoogde bevoegdheid om uit te voeren en vereist de volgende parameters om uit te voeren.

ContainerName: de naam van de container die de switchconfiguraties genereert.

ConfigurationData: pad naar het bestand ConfigurationData.json dat is geëxporteerd uit het implementatiewerkblad.

OutputDirectory: pad naar de uitvoermap.

Offline: geeft aan dat het script wordt uitgevoerd in de offlinemodus.

C:\\WINDOWS\\system32\> .\\Invoke-SwitchConfigGenerate.ps1 -ContainerName generalonrampacr.azurecr.io/master -ConfigurationData .\\ConfigurationData.json -OutputDirectory c:\\temp -Offline

Wanneer het script is voltooid, wordt er een ZIP-bestand gemaakt met het voorvoegsel dat in het werkblad wordt gebruikt.

C:\WINDOWS\system32> .\Invoke-SwitchConfigGenerate.ps1 -ContainerName generalonrampacr.azurecr.io/master -ConfigurationData .\ConfigurationData.json -OutputDirectory c:\temp -Offline

Seconds : 2

Section : Validation

Step : WindowsRequirement

Status : True

Detail : @{CurrentImage=10.0.18363.0}

Seconds : 2

Section : Validation

Step : DockerService

Status : True

Detail : @{Status=Running}

Seconds : 9

Section : Validation

Step : DockerSetup

Status : True

Detail : @{CPU=4; Memory=4139085824; OS=Docker Desktop; OSType=linux}

Seconds : 9

Section : Validation

Step : DockerImage

Status : True

Detail : @{Container=generalonrampacr.azurecr.io/master:1.1910.78.1}

Seconds : 10

Section : Run

Step : Container

Status : True

Detail : @{ID=2a20ba622ef9f58f9bcd069c3b9af7ec076bae36f12c5653f9469b988c01706c; ExternalPort=32768}

Seconds : 38

Section : Generate

Step : Config

Status : True

Detail : @{OutputFile=c:\temp\N22R19.zip}

Seconds : 38

Section : Exit

Step : StopContainer

Status : True

Detail : @{ID=2a20ba622ef9f58f9bcd069c3b9af7ec076bae36f12c5653f9469b988c01706c}

Aangepaste configuratie

U kunt enkele omgevingsinstellingen wijzigen voor de configuratie van uw Azure Stack-switch. U kunt bepalen welke instellingen u in de sjabloon kunt wijzigen. In dit artikel wordt elk van deze aanpasbare instellingen uitgelegd en wordt uitgelegd hoe de wijzigingen van invloed kunnen zijn op uw Azure Stack. Deze instellingen omvatten het bijwerken van wachtwoorden, syslog-server, SNMP-bewaking, verificatie en de toegangsbeheerlijst.

Tijdens de implementatie van de Azure Stack-oplossing maakt de OEM (Original Equipment Manufacturer) de switchconfiguratie en past deze toe voor zowel TORs als BMC. De OEM gebruikt het Azure Stack-automatiseringsprogramma om te controleren of de vereiste configuraties correct zijn ingesteld op deze apparaten. De configuratie is gebaseerd op de informatie in uw Azure Stack-implementatiewerkblad.

Notitie

Wijzig de configuratie niet zonder toestemming van de OEM of het technische team van Microsoft Azure Stack. Een wijziging in de configuratie van het netwerkapparaat kan een aanzienlijke invloed hebben op de werking of het oplossen van netwerkproblemen in uw Azure Stack-exemplaar. Neem contact op met uw OEM-hardwareprovider of microsoft-ondersteuning voor meer informatie over deze functies op uw netwerkapparaat en het aanbrengen van deze wijzigingen. Uw OEM heeft het configuratiebestand dat is gemaakt door het automatiseringsprogramma op basis van uw Azure Stack-implementatiewerkblad.

Er zijn echter enkele waarden die kunnen worden toegevoegd, verwijderd of gewijzigd in de configuratie van de netwerkswitches.

Wachtwoord bijwerken

De operator kan het wachtwoord voor elke gebruiker op de netwerkswitches op elk gewenst moment bijwerken. Er is geen vereiste om informatie over het Azure Stack-systeem te wijzigen of de stappen voor geheimen roteren in Azure Stack te gebruiken.

Syslog-server

Operators kunnen de switchlogboeken omleiden naar een syslog-server in hun datacenter. Gebruik deze configuratie om ervoor te zorgen dat de logboeken van een bepaald tijdstip kunnen worden gebruikt voor het oplossen van problemen. De logboeken worden standaard opgeslagen op de switches; de capaciteit voor het opslaan van logboeken is beperkt. Raadpleeg de sectie Updates voor toegangsbeheerlijsten voor een overzicht van het configureren van de machtigingen voor toegang tot switchbeheer.

SNMP-bewaking

De operator kan Simple Network Management Protocol (SNMP) v2 of v3 configureren om de netwerkapparaten te bewaken en traps te verzenden naar een toepassing voor netwerkbewaking in het datacenter. Gebruik om veiligheidsredenen SNMPv3, omdat het veiliger is dan v2. Neem contact op met uw OEM-hardwareprovider voor de VEREISTE MIB's en configuratie. Raadpleeg de sectie Updates voor toegangsbeheerlijsten voor een overzicht van het configureren van de machtigingen voor toegang tot switchbeheer.

Verificatie

De operator kan RADIUS of TACACS configureren om verificatie op de netwerkapparaten te beheren. Neem contact op met uw OEM-hardwareprovider voor ondersteunde methoden en configuratie die vereist zijn. Raadpleeg de sectie Updates voor toegangsbeheerlijsten voor een overzicht van het configureren van de machtigingen voor toegang tot Switch Management.

Updates van toegangsbeheerlijsten

De operator kan bepaalde toegangsbeheerlijsten (ACL's) wijzigen om toegang tot netwerkinterfaces voor apparaatbeheer en de HLH (Hardware Lifecycle Host) toe te staan vanuit een netwerkbereik van een vertrouwd datacenter. De operator kan kiezen welk onderdeel bereikbaar is en van waaruit. Met de toegangsbeheerlijst kan de operator hun beheer-jumpbox-VM's binnen een specifiek netwerkbereik toegang geven tot de switchbeheerinterface, het HLH-besturingssysteem en de HLH BMC.

Zie Toegangsbeheerlijst voor fysieke switch voor meer informatie.

TACACS, RADIUS en Syslog

De Azure Stack-oplossing wordt niet geleverd met een TACACS- of RADIUS-oplossing voor toegangsbeheer van apparaten zoals de switches en routers, noch een Syslog-oplossing voor het vastleggen van switchlogboeken, maar al deze apparaten ondersteunen deze services. Om te helpen integreren met een bestaande TACACS-, RADIUS- en/of Syslog-server in uw omgeving, bieden we een extra bestand met de configuratie van de netwerkswitch waarmee de engineer ter plaatse de switch kan aanpassen aan de behoeften van de klant.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor