Een automatische implementatie van gebruikersinrichting plannen in Microsoft Entra-id

Veel organisaties zijn afhankelijk van SaaS-toepassingen (Software as a Service), zoals ServiceNow, Zscaler en Slack voor productiviteit van eindgebruikers. It-medewerkers hebben in het verleden gebruikgemaakt van handmatige inrichtingsmethoden, zoals het uploaden van CSV-bestanden of het gebruik van aangepaste scripts voor het veilig beheren van gebruikersidentiteiten in elke SaaS-toepassing. Deze processen zijn foutgevoelig, onveilig en moeilijk te beheren.

Automatische inrichting van microsoft Entra vereenvoudigt dit proces door het maken, onderhouden en verwijderen van gebruikersidentiteiten in SaaS-toepassingen veilig te automatiseren op basis van bedrijfsregels. Met deze automatisering kunt u uw systemen voor identiteitsbeheer effectief schalen in cloud- en hybride omgevingen terwijl u de afhankelijkheid van cloudoplossingen uitbreidt.

Zie Automate user provisioning and deprovisioning to SaaS applications with Microsoft Entra ID to see Automate user provisioning and deprovisioning to SaaS applications with Microsoft Entra ID to better understand the functionality.

Naast het inrichten van SaaS-toepassingen biedt Microsoft Entra automatische inrichting van gebruikers ook ondersteuning voor het inrichten in veel on-premises en privécloudtoepassingen. Zie de architectuur voor het inrichten van identiteiten van Microsoft Entra on-premises toepassingen voor meer informatie.

Learn

Gebruikersinrichting zorgt voor een basis voor doorlopend identiteitsbeheer en verbetert de kwaliteit van bedrijfsprocessen die afhankelijk zijn van gezaghebbende identiteitsgegevens.

Belangrijkste voordelen

De belangrijkste voordelen van het inschakelen van automatische inrichting van gebruikers zijn:

Verhoogde productiviteit. U kunt gebruikersidentiteiten beheren in SaaS-toepassingen met één beheerinterface voor gebruikersinrichting. Deze interface heeft één set beleidsregels oor inrichting.

Risico beheren. U kunt de beveiliging verbeteren door wijzigingen te automatiseren op basis van de status van werknemers of groepslidmaatschappen die rollen en/of toegang definiëren.

Naleving en beheer aanpakken. Microsoft Entra ID ondersteunt systeemeigen inrichtingslogboeken voor elke aanvraag voor gebruikersinrichting. Aanvragen worden uitgevoerd in de bron- en doelsystemen. Met inrichtingslogboeken kunt u bijhouden wie toegang heeft tot toepassingen vanaf één scherm.

Kosten verminderen. Automatische inrichting vermindert kosten door inefficiëntie en menselijke fouten te voorkomen die gerelateerd zijn aan handmatige inrichting. Het vermindert de behoefte aan aangepaste oplossingen voor het inrichten van gebruikers, scripts en inrichtingslogboeken.

Licenties

Microsoft Entra ID biedt selfservice-integratie van elke toepassing met behulp van sjablonen in het menu van de toepassingsgalerie. Zie de pagina met prijzen voor Microsoft Entra voor een volledige lijst met licentievereisten.

Toepassingslicenties

U hebt de juiste licenties nodig voor de toepassingen die u automatisch wilt inrichten. Bespreek met de toepassingseigenaren of de gebruikers die zijn toegewezen aan de toepassing de juiste licenties hebben voor hun toepassingsrollen. Als Microsoft Entra ID automatische inrichting beheert op basis van rollen, moeten de rollen die zijn toegewezen in Microsoft Entra-id, worden afgestemd op toepassingslicenties. Een onjuist aantal licenties in de toepassing kan leiden tot fouten tijdens het inrichten of bijwerken van een gebruikersaccount.

Voorwaarden

In dit artikel worden deze volgende termen gebruikt:

CRUD-bewerkingen: acties die zijn uitgevoerd op gebruikersaccounts: maken, lezen, bijwerken, verwijderen.

Eenmalige aanmelding (SSO): de mogelijkheid voor een gebruiker om zich eenmalig aan te melden en toegang te krijgen tot alle toepassingen waarvoor eenmalige aanmelding is ingeschakeld. In de context van het inrichten van gebruikers is eenmalige aanmelding het gevolg van gebruikers met één account voor toegang tot alle systemen die gebruikmaken van automatische inrichting van gebruikers.

Bronsysteem: de opslagplaats van gebruikers waaruit de Microsoft Entra-id wordt uitgevoerd. Microsoft Entra ID is het bronsysteem voor de meeste vooraf geïntegreerde inrichtingsconnectors. Er zijn echter enkele uitzonderingen voor cloudtoepassingen, zoals SAP, Workday en AWS. Zie voor een voorbeeld Gebruikersinrichting van Workday naar AD.

Doelsysteem: de opslagplaats van gebruikers waarop de Microsoft Entra-id is ingesteld. Het doelsysteem is doorgaans een SaaS-toepassing, zoals ServiceNow, Zscaler en Slack. Het doelsysteem kan ook een on-premises systeem zijn, zoals AD.

System for Cross-domain Identity Management (SCIM): een open standaard waarmee gebruikersinrichting kan worden geautomatiseerd. SCIM communiceert gebruikersidentiteitsgegevens tussen id-providers en serviceproviders. Microsoft is een voorbeeld van een id-provider. Salesforce is een voorbeeld van een serviceprovider. Serviceproviders vereisen gebruikersidentiteitsgegevens en een id-provider voldoet aan die behoefte. SCIM is het mechanisme dat de id-provider en serviceprovider gebruiken om informatie heen en weer te sturen.

Trainingsmateriaal

| Resources | Koppeling en beschrijving |

|---|---|

| Webinars op aanvraag | Uw bedrijfstoepassingen beheren met Microsoft Entra-id Ontdek hoe Microsoft Entra ID u kan helpen bij het bereiken van eenmalige aanmelding bij uw Zakelijke SaaS-toepassingen en aanbevolen procedures voor het beheren van de toegang. |

| Video's | Wat is het inrichten van gebruikers in Active Azure Directory? Hoe kan ik het inrichten van gebruikers in Active Azure Directory implementeren? Salesforce integreren met Microsoft Entra-id: Gebruikersinrichting automatiseren |

| Online cursussen | SkillUp Online: Identiteiten beheren Meer informatie over het integreren van Microsoft Entra ID met veel SaaS-toepassingen en het beveiligen van gebruikerstoegang tot deze toepassingen. |

| Boeken | Moderne verificatie met Microsoft Entra ID voor Web Applications (Developer Reference) 1st Edition. Dit is een gezaghebbende, uitgebreide handleiding voor het bouwen van oplossingen voor Active Directory-verificatie voor deze nieuwe omgevingen. |

| Zelfstudies | Zie de lijst met zelfstudies over het integreren van SaaS-apps met Microsoft Entra ID. |

| Veelgestelde vragen | Veelgestelde vragen over geautomatiseerde inrichting van gebruikers |

Oplossingsarchitecturen

De Microsoft Entra-inrichtingsservice richt gebruikers in op SaaS-apps en andere systemen door verbinding te maken met API-eindpunten voor gebruikersbeheer die door elke leverancier van toepassingen worden geleverd. Met deze API-eindpunten voor gebruikersbeheer kan Microsoft Entra ID gebruikers programmatisch maken, bijwerken en verwijderen.

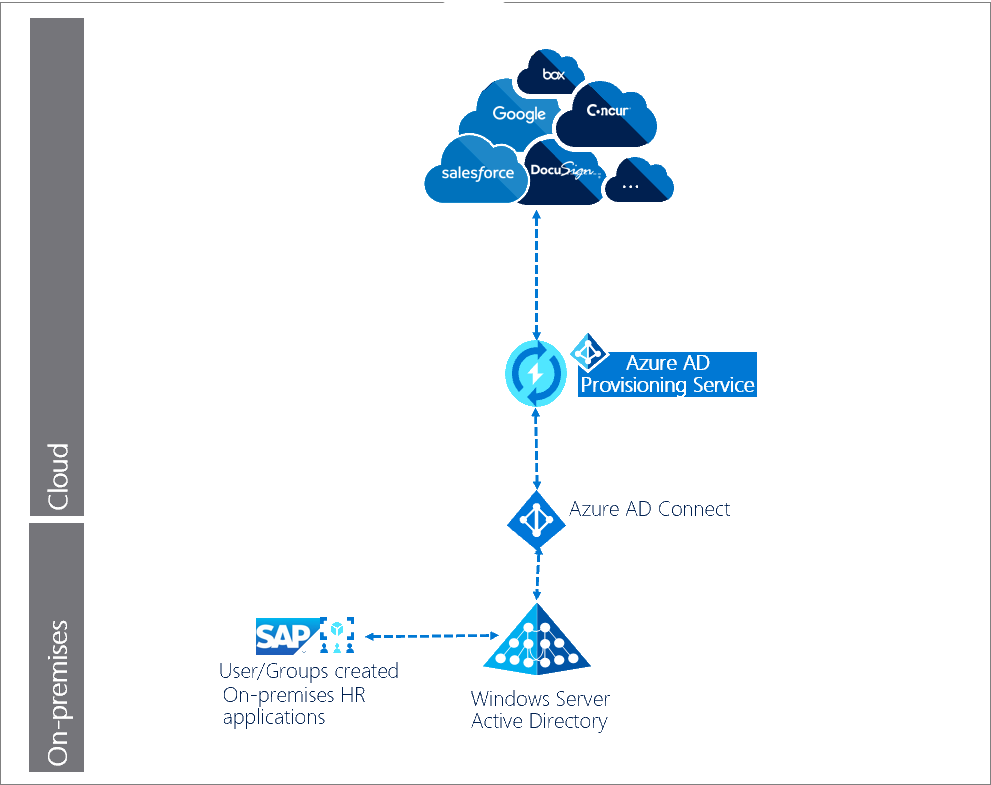

Automatische inrichting van gebruikers voor hybride ondernemingen

In dit voorbeeld worden gebruikers en of groepen gemaakt in een HR-database die is verbonden met een on-premises map. De Microsoft Entra-inrichtingsservice beheert automatische inrichting van gebruikers voor de doel-SaaS-toepassingen.

Beschrijving van werkstroom:

Gebruikers/groepen worden gemaakt in een on-premises HR-toepassing/systeem, zoals SAP.

Microsoft Entra Verbinding maken agent voert geplande synchronisaties van identiteiten (gebruikers en groepen) van de lokale AD naar Microsoft Entra-id uit.

De Microsoft Entra-inrichtingsservice begint een eerste cyclus voor het bronsysteem en het doelsysteem.

Microsoft Entra-inrichtingsservice voert een query uit op het bronsysteem voor alle gebruikers en groepen die zijn gewijzigd sinds de eerste cyclus en pusht wijzigingen in incrementele cycli.

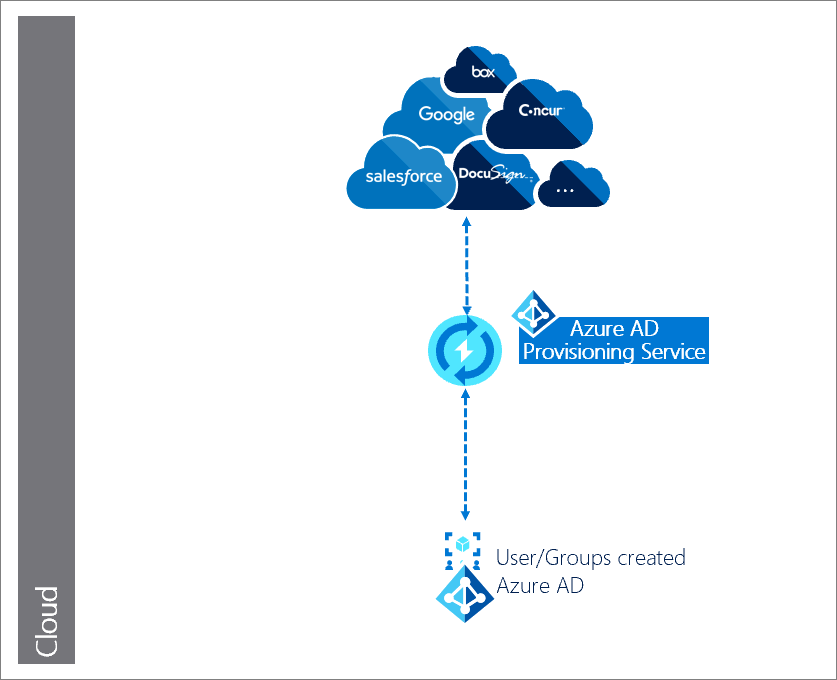

Automatische inrichting van gebruikers voor ondernemingen in de cloud

In dit voorbeeld vindt het maken van gebruikers plaats in Microsoft Entra-id en beheert de Microsoft Entra-inrichtingsservice automatische inrichting van gebruikers voor de doeltoepassingen (SaaS).

Beschrijving van werkstroom:

Gebruikers/groepen worden gemaakt in Microsoft Entra-id.

De Microsoft Entra-inrichtingsservice begint een eerste cyclus voor het bronsysteem en het doelsysteem.

Microsoft Entra-inrichtingsservice voert een query uit op het bronsysteem voor alle gebruikers en groepen die zijn bijgewerkt sinds de eerste cyclus en voert incrementele cycli uit.

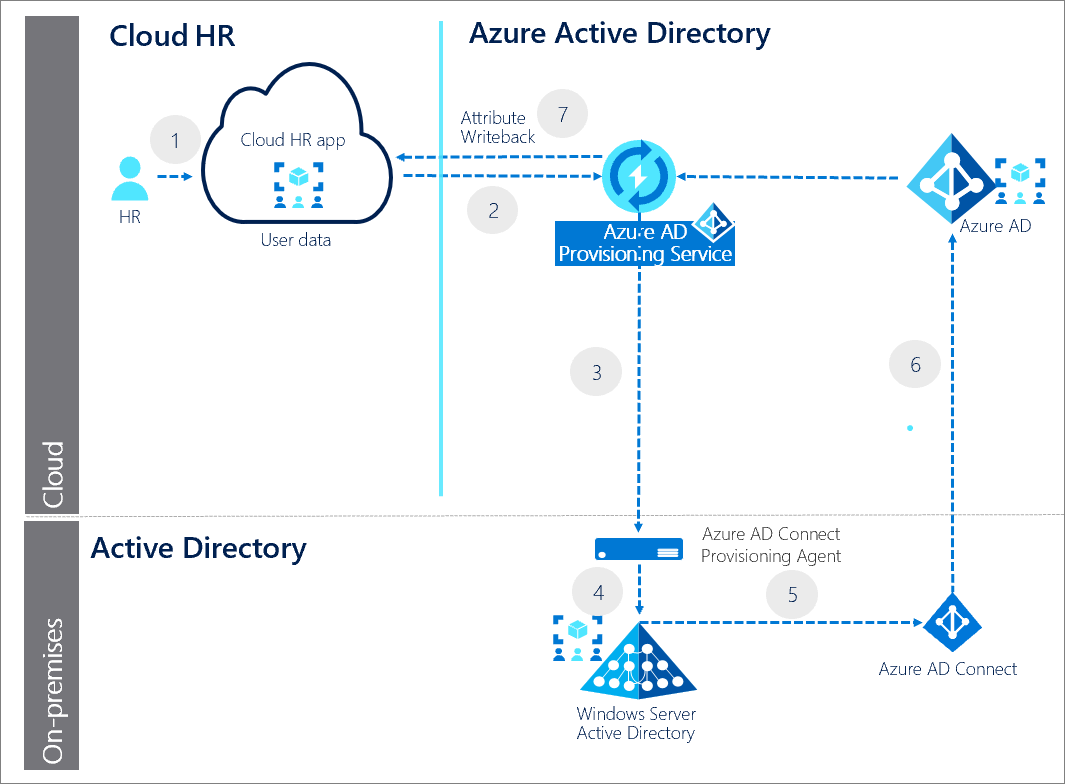

Automatische inrichting van gebruikers voor HR-toepassingen in de cloud

In dit voorbeeld worden de gebruikers en of groepen gemaakt in een HR-toepassing in de cloud, zoals Workday en SuccessFactors. Met de Microsoft Entra-inrichtingsservice en Microsoft Entra Verbinding maken inrichtingsagent worden de gebruikersgegevens van de cloud-HR-app-tenant ingericht in AD. Zodra de accounts zijn bijgewerkt in AD, wordt deze gesynchroniseerd met Microsoft Entra ID via Microsoft Entra Verbinding maken en kunnen de e-mailadressen en gebruikersnaamkenmerken worden teruggeschreven naar de tenant van de cloud-HR-app.

- Het HR-team voert de transacties uit in de tenant van de HR-app via de cloud.

- Microsoft Entra-inrichtingsservice voert de geplande cycli uit vanuit de tenant van de CLOUD HR-app en identificeert wijzigingen die moeten worden verwerkt voor synchronisatie met AD.

- De Microsoft Entra-inrichtingsservice roept de Microsoft Entra-Verbinding maken inrichtingsagent aan met een nettolading van een aanvraag met bewerkingen voor maken/bijwerken/inschakelen/uitschakelen van AD-accounts.

- Microsoft Entra Verbinding maken inrichtingsagent maakt gebruik van een serviceaccount voor het beheren van AD-accountgegevens.

- Microsoft Entra Verbinding maken voert deltasynchronisatie uit om updates in AD op te halen.

- AD-updates worden gesynchroniseerd met Microsoft Entra-id.

- Microsoft Entra provisioning service writebacks email attribute and username from Microsoft Entra ID to the cloud HR app tenant.

Het implementatieproject plannen

Overweeg de behoeften van uw organisatie om de strategie te kunnen bepalen voor het implementeren van gebruikersinrichting in uw omgeving.

De juiste belanghebbenden betrekken

Wanneer technologieprojecten mislukken, komt dit meestal door niet-overeenkomende verwachtingen over impact, resultaten en verantwoordelijkheden. Om deze valkuilen te voorkomen, moet u ervoor zorgen dat u de juiste belanghebbenden betrekt en dat de rollen van belanghebbenden in het project goed worden begrepen door de belanghebbenden. Ook dient u hun projectbijdrage en verantwoordelijkheid te documenteren.

Communicatie plannen

Communicatie is essentieel voor het succes van elke nieuwe service. Communiceer proactief met uw gebruikers over hun ervaring, hoe de ervaring verandert, wanneer u een wijziging verwacht en hoe u ondersteuning krijgt als ze problemen ondervinden.

Een testfase plannen

Het is raadzaam dat de eerste configuratie van automatische inrichting van gebruikers zich in een testomgeving bevindt met een kleine subset van gebruikers voordat u deze schaalt naar alle gebruikers in productie. Zie best practices voor het uitvoeren van een testfase.

Aanbevolen procedures voor een testfase

Met een testfase kunt u testen met een kleine groep voordat u een mogelijkheid voor iedereen implementeert. Zorg dat elke casus voor gebruik binnen uw organisatie grondig wordt getest als onderdeel van uw test.

In uw eerste golf richt u zich op IT, bruikbaarheid en andere geschikte gebruikers die feedback kunnen testen en geven. Gebruik deze feedback om de communicatie en instructies die u naar uw gebruikers verzendt, verder te kunnen ontwikkelen en om inzicht te krijgen in de soorten problemen die uw ondersteuningsmedewerkers kunnen ondervinden.

Verbreed de implementatie naar grotere groepen gebruikers door het bereik van de doelgroepen te vergroten. Het vergroten van het bereik van de groepen wordt uitgevoerd via dynamisch groepslidmaatschap of door gebruikers handmatig toe te voegen aan de doelgroep(en).

Toepassingsverbindingen en beheer plannen

Gebruik het Microsoft Entra-beheercentrum om alle toepassingen weer te geven en te beheren die ondersteuning bieden voor het inrichten. Zie Uw apps zoeken in de portal.

Bepalen welk type connector moet worden gebruikt

De werkelijke stappen die nodig zijn om automatische inrichting in te schakelen en te configureren, variëren afhankelijk van de toepassing. Als de toepassing die u automatisch wilt inrichten, wordt vermeld in de galerie met Microsoft Entra SaaS-apps, moet u de app-specifieke integratiezelfstudie selecteren om de vooraf geïntegreerde connector voor het inrichten van gebruikers te configureren.

Als dat niet het probleem is, volgt u de volgende stappen:

Maak een aanvraag voor een vooraf geïntegreerde connector voor het inrichten van gebruikers. Ons team werkt met u en de ontwikkelaar van toepassingen om uw toepassing aan ons platform te onboarden als het SCIM ondersteunt.

Gebruik de algemene ondersteuning voor gebruikersinrichting van BYOA SCIM voor de app. Het gebruik van SCIM is een vereiste voor Microsoft Entra ID om gebruikers in te richten voor de app zonder een vooraf geïntegreerde inrichtingsconnector.

Als de toepassing de BYOA SCIM-connector kan gebruiken, raadpleegt u de zelfstudie voor BYOA SCIM-integratie om de BYOA SCIM-connector voor de toepassing te kunnen configureren.

Zie Welke toepassingen en systemen kan ik gebruiken met automatische inrichting van Microsoft Entra voor meer informatie ?

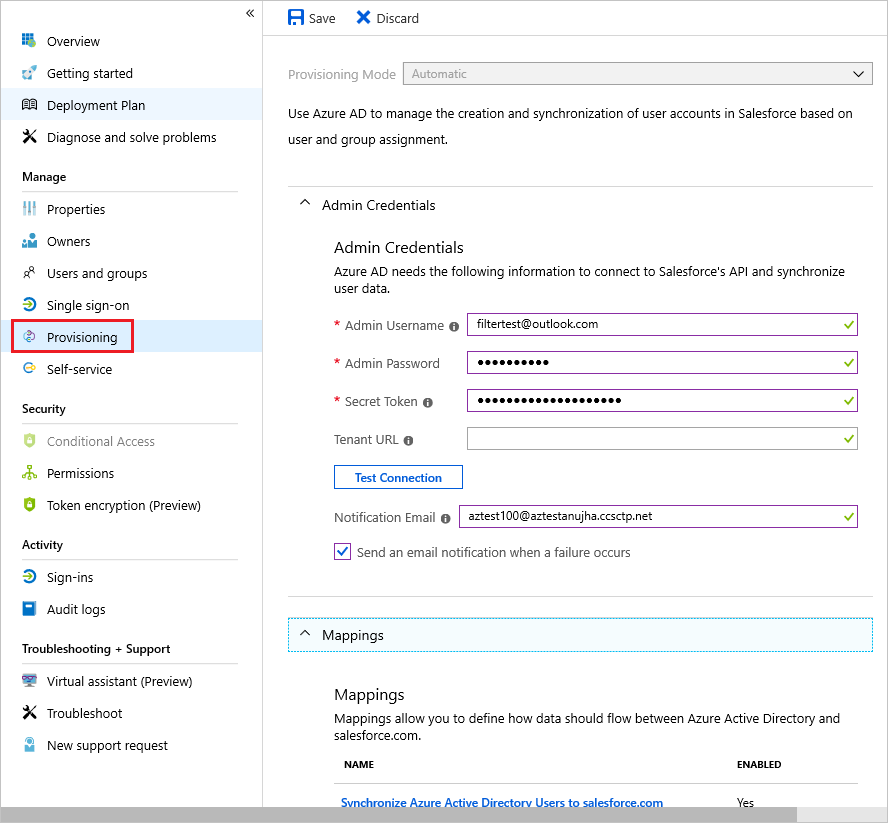

Informatie verzamelen om toegang tot toepassingen te autoriseren

Het instellen van automatische inrichting van gebruikers is een proces per toepassing. Voor elke toepassing moet u beheerdersreferenties opgeven om verbinding te maken met het eindpunt voor gebruikersbeheer van het doelsysteem.

In de afbeelding ziet u één versie van de vereiste beheerdersreferenties:

Voor sommige toepassingen is de gebruikersnaam en het wachtwoord van de beheerder vereist. Voor andere toepassingen is mogelijk een bearer-token vereist.

Inrichting van gebruiker en groep plannen

Als u het inrichten van gebruikers voor bedrijfs-apps inschakelt, beheert het Microsoft Entra-beheercentrum de kenmerkwaarden via kenmerktoewijzing.

Bewerkingen voor elke SaaS-app bepalen

Elke toepassing kan unieke gebruikers- of groepskenmerken hebben die moeten worden toegewezen aan de kenmerken in uw Microsoft Entra-id. In de toepassing kan slechts een subset aan CRUD-bewerkingen beschikbaar zijn.

Documenteer voor elke gegevensbron de volgende informatie:

Bewerkingen voor CRUD-inrichting die moeten worden uitgevoerd op de gebruikers- en of groepsobjecten voor de doelsystemen. Elke zakelijke eigenaar van de SaaS-app wil bijvoorbeeld niet alle mogelijke bewerkingen.

Kenmerken die beschikbaar zijn in het bronsysteem

Kenmerken die beschikbaar zijn in het doelsysteem

Toewijzing van kenmerken tussen systemen.

Kiezen welke gebruikers en groepen u wilt inrichten

Voordat u automatische inrichting van gebruikers implementeert, moet u bepalen welke gebruikers en groepen moeten worden ingericht voor uw toepassing.

Gebruik bereikfilters om regels op basis van kenmerken te definiëren die bepalen welke gebruikers zijn ingericht voor een toepassing.

Gebruik vervolgens gebruikers- en groepstoewijzingen indien nodig voor meer filters.

Toewijzing van gebruikers- en groepskenmerken definiëren

Als u automatische inrichting van gebruikers wilt implementeren, moet u de gebruikers- en groepskenmerken definiëren die nodig zijn voor de toepassing. Er is een vooraf geconfigureerde set kenmerken en kenmerktoewijzingen tussen Microsoft Entra-gebruikersobjecten en de gebruikersobjecten van elke SaaS-toepassing. Niet alle SaaS-apps maken groepskenmerken mogelijk.

Microsoft Entra ID ondersteunt door directe kenmerk-naar-kenmerktoewijzing, het leveren van constante waarden of het schrijven van expressies voor kenmerktoewijzingen. Deze flexibiliteit geeft u een nauwkeurige controle over wat er wordt ingevuld in het kenmerk van het doelsysteem. U kunt Microsoft Graph API en Graph Explorer gebruiken om kenmerktoewijzingen en schema's van gebruikersinrichting te exporteren naar een JSON-bestand en het terug te importeren in Microsoft Entra-id.

Zie Kenmerktoewijzingen voor gebruikersinrichting aanpassen voor SaaS-toepassingen in Microsoft Entra ID voor meer informatie.

Speciale overwegingen voor het inrichten van gebruikers

Overweeg het volgende om problemen na de implementatie te verminderen:

Zorg dat de kenmerken tolerant zijn die worden gebruikt voor het toewijzen van gebruikers-/groepsobjecten tussen bron- en doeltoepassingen. Ze mogen er niet voor zorgen dat gebruikers/groepen onjuist worden ingericht als de kenmerken veranderen (bijvoorbeeld: een gebruiker wordt verplaatst naar een ander deel van het bedrijf).

Toepassingen kunnen specifieke beperkingen en/of vereisten kennen waaraan moet worden voldaan om gebruikersinrichting correct te laten werken. Slack kapt bijvoorbeeld waarden af voor bepaalde kenmerken. Raadpleeg zelfstudies voor automatische gebruikersinrichting die specifiek zijn voor elke toepassing.

Controleer de consistentie van planningen tussen bron- en doelsystemen. Veelvoorkomende problemen zijn kenmerken zoals UPN of e-mailadressen die niet overeenkomen. UPN in Microsoft Entra ID bijvoorbeeld ingesteld als john_smith@contoso.com en in de app, is jsmith@contoso.comdat. Zie Naslaginformatie over het gebruikers- en groepsschema voor meer informatie.

Testen en beveiliging plannen

Zorg dat u in elke fase van uw implementatie test of dat u de verwachte resultaten test en dat u de inrichtingscycli controleert.

Testen plannen

Configureer eerst automatische gebruikersinrichting voor de toepassing. Voer vervolgens testcases uit om te controleren of de oplossing voldoet aan de vereisten van uw organisatie.

| Scenario's | Verwachte resultaten |

|---|---|

| De gebruiker wordt toegevoegd aan een groep die is toegewezen aan het doelsysteem. | Het gebruikersobject wordt ingericht in het doelsysteem. Gebruiker kan zich aanmelden bij het doelsysteem en de gewenste acties uitvoeren. |

| De gebruiker wordt verwijderd uit een groep die is toegewezen aan het doelsysteem. | Het gebruikersobject wordt ongedaan gemaakt in het doelsysteem. Gebruiker kan zich niet aanmelden bij het doelsysteem. |

| Updates van gebruikersgegevens in Microsoft Entra ID op een willekeurige manier. | Bijgewerkte gebruikerskenmerken weerspiegelen in het doelsysteem na een incrementele cyclus. |

| Gebruiker valt buiten het bereik. | Gebruikersobject is uitgeschakeld of verwijderd. Opmerking: dit gedrag wordt overschreven voor Workday-inrichting. |

Beveiliging plannen

Het is gebruikelijk dat een beveiligingsbeoordeling wordt vereist als onderdeel van de implementatie van een nieuwe service. Als u een beveiligingsbeoordeling nodig hebt, raadpleegt u de vele technische documenten over Microsoft Entra-id's die een overzicht bieden voor identiteit als een service.

Terugdraaien plannen

Als de implementatie van de automatische gebruikersinrichting niet naar wens werkt in de productieomgeving, kunnen de volgende terugdraaistappen u helpen om terug te keren naar een eerdere bekende goede status:

Controleer de logboeken over inrichting om te bepalen welke onjuiste bewerkingen zijn uitgevoerd op de betrokken gebruikers en/of groepen.

Gebruik inrichtingslogboeken om de laatst bekende goede status van de betrokken gebruikers en/of groepen te bepalen. Controleer ook de bronsystemen (Microsoft Entra ID of AD).

Werk samen met de eigenaar van de toepassing om de betrokken gebruikers en/of groepen rechtstreeks in de toepassing bij te werken met de laatst bekende juiste statuswaarden.

De service voor automatisch inrichten van gebruikers implementeren

Kies de stappen die zijn afgestemd op uw oplossingsvereisten.

Voorbereiden op de eerste cyclus

Wanneer de Microsoft Entra-inrichtingsservice voor het eerst wordt uitgevoerd, maakt de eerste cyclus voor het bronsysteem en de doelsystemen een momentopname van alle gebruikersobjecten voor elk doelsysteem.

Wanneer u automatische inrichting voor een toepassing inschakelt, duurt de eerste cyclus van 20 minuten tot enkele uren. De duur is afhankelijk van de grootte van de Microsoft Entra-directory en het aantal gebruikers binnen het bereik voor inrichting.

De service voor inrichting slaat de status van beide systemen op na de eerste cyclus, waardoor de prestaties van volgende incrementele cycli worden verbeterd.

Automatische gebruikersinrichting configureren

Gebruik het Microsoft Entra-beheercentrum om het automatisch inrichten en ongedaan maken van de inrichting van gebruikersaccounts te beheren voor toepassingen die dit ondersteunen. Volg de stappen in Hoe kan ik automatische inrichting instellen voor een toepassing?

De Microsoft Entra-service voor het inrichten van gebruikers kan ook worden geconfigureerd en beheerd met behulp van de Microsoft Graph API.

Automatische inrichting van gebruikers beheren

Nu u de oplossing hebt geïmplementeerd, moet u de oplossing beheren.

De status van de bewerking voor gebruikersinrichting bewaken

Na een geslaagde eerste cyclus voert de Microsoft Entra-inrichtingsservice incrementele updates voor onbepaalde tijd uit, met intervallen die specifiek zijn voor elke toepassing, totdat een van de volgende gebeurtenissen plaatsvindt:

De service wordt handmatig gestopt en er wordt een nieuwe initiële cyclus geactiveerd met behulp van het Microsoft Entra-beheercentrum of met de juiste Microsoft Graph API-opdracht .

Een nieuwe initiële cyclus activeert een wijziging in kenmerktoewijzingen of bereikfilters.

Het inrichtingsproces wordt in quarantaine geplaatst vanwege een hoge foutsnelheid en blijft langer dan vier weken in quarantaine en wordt automatisch uitgeschakeld.

Als u deze gebeurtenissen en alle andere activiteiten die door de inrichtingsservice worden uitgevoerd, wilt bekijken, raadpleegt u de inrichtingslogboeken van Microsoft Entra.

Als u wilt weten hoe lang de inrichtingscycli duren en de voortgang van de taak voor inrichting controleren, kunt u de status van het inrichten van gebruikers controleren.

Inzichten verkrijgen uit rapporten

Microsoft Entra ID biedt meer inzicht in het gebruik en de operationele status van gebruikersinrichting van uw organisatie via inrichtingslogboeken en -rapporten. Zie De status van het inrichten van gebruikers controleren voor meer informatie over gebruikersinzichten.

Beheerders moeten het overzichtsrapport van de inrichting controleren om de operationele status van de taak voor inrichting te controleren. Alle activiteiten die door de inrichtingsservice worden uitgevoerd, worden vastgelegd in de Microsoft Entra-inrichtingslogboeken. Zie Zelfstudie: rapportage over automatische inrichting van gebruikersaccounts.

We raden u aan om het eigendom van deze rapporten over te nemen en te gebruiken op basis van een frequentie die voldoet aan de vereisten van uw organisatie. Microsoft Entra ID bewaart de meeste controlegegevens gedurende 30 dagen.

Problemen oplossen

Raadpleeg de volgende koppelingen om eventuele problemen op te lossen die kunnen optreden tijdens het inrichten:

Probleem bij het configureren van gebruikersinrichting voor een Microsoft Entra Gallery-toepassing

Er worden geen gebruikers ingericht voor een Microsoft Entra Gallery-toepassing

Verkeerde set gebruikers wordt ingericht voor een Microsoft Entra Gallery-toepassing

Nuttige documentatie

Verwijderen overslaan van gebruikersaccounts die buiten het bereik vallen

Microsoft Entra Verbinding maken Inrichtingsagent: versiegeschiedenis van release