Systeemeigen clienttoepassingen inschakelen voor interactie met proxytoepassingen

Microsoft Entra-toepassingsproxy wordt gebruikt voor het publiceren van web-apps. U kunt deze ook gebruiken om systeemeigen clienttoepassingen te publiceren die zijn geconfigureerd met de Microsoft Authentication Library (MSAL). Clienttoepassingen verschillen van web-apps omdat ze zijn geïnstalleerd op een apparaat, terwijl web-apps toegankelijk zijn via een browser.

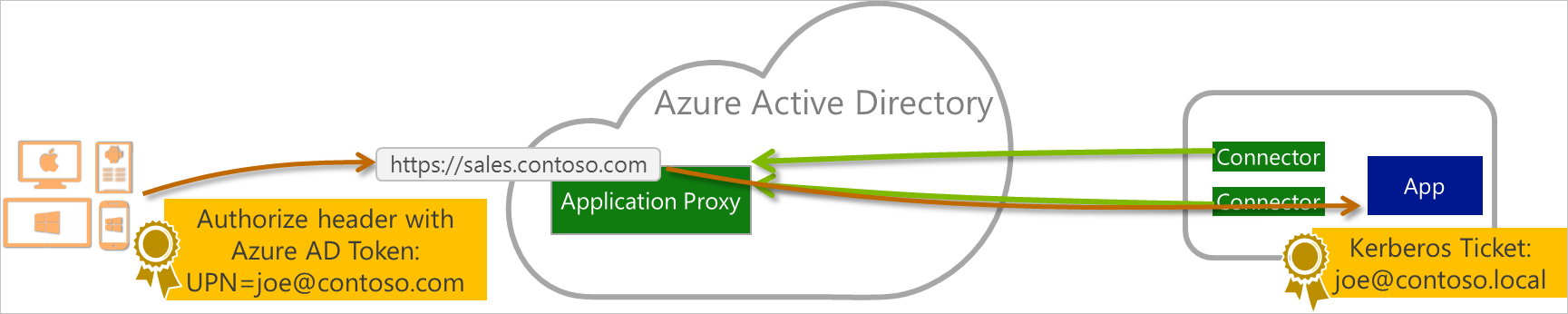

Ter ondersteuning van systeemeigen clienttoepassingen accepteert de toepassingsproxy door Microsoft Entra ID uitgegeven tokens die in de header worden verzonden. De toepassingsproxyservice voert de verificatie voor de gebruikers uit. Deze oplossing gebruikt geen toepassingstokens voor verificatie.

Als u systeemeigen toepassingen wilt publiceren, gebruikt u de Microsoft Authentication Library, die zorgt voor verificatie en ondersteuning biedt voor veel clientomgevingen. Toepassingsproxy past in de desktop-app die een web-API aanroept namens een aangemelde gebruikersscenario .

In dit artikel worden de vier stappen beschreven voor het publiceren van een systeemeigen toepassing met toepassingsproxy en de Microsoft Authentication Library (MSAL).

Stap 1: Uw proxytoepassing publiceren

Publiceer uw proxytoepassing zoals elke andere toepassing en wijs gebruikers toe voor toegang tot uw toepassing. Zie Toepassingen publiceren met toepassingsproxy voor meer informatie.

Stap 2: uw systeemeigen toepassing registreren

U moet nu uw toepassing registreren in Microsoft Entra ID.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een toepassings-Beheer istrator.

Selecteer uw gebruikersnaam in de rechterbovenhoek. Controleer of u bent aangemeld bij een map die gebruikmaakt van de toepassingsproxy. Als u mappen wilt wijzigen, selecteert u Schakelen tussen mappen en kiest u een map die gebruikmaakt van de toepassingsproxy.

Blader naar identiteitstoepassingen>> App-registraties. De lijst met alle app-registraties wordt weergegeven.

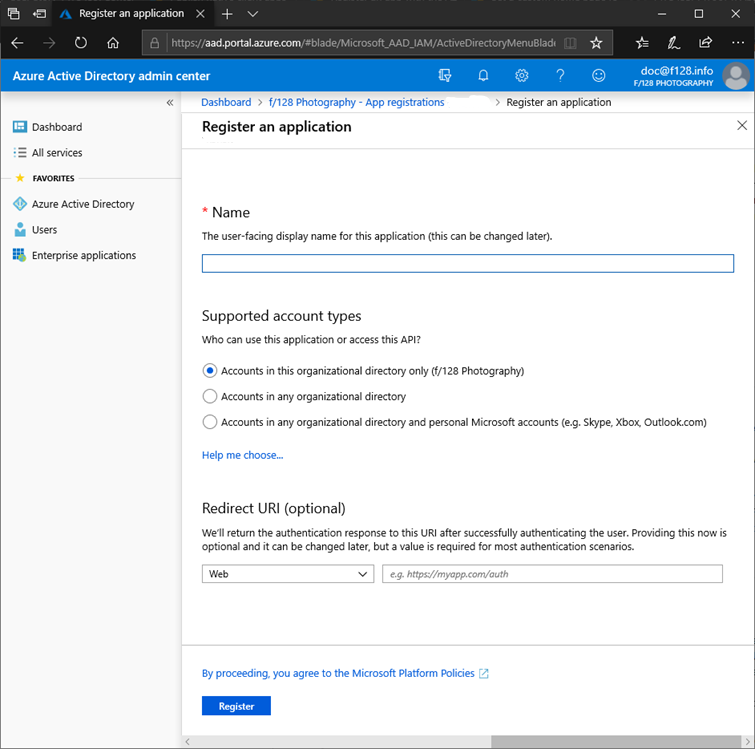

Selecteer Nieuwe registratie. De pagina Een toepassing registreren wordt weergegeven.

Geef in de kop Naam een gebruikersgerichte weergavenaam op voor uw toepassing.

Selecteer onder de kop Ondersteunde accounttypen een toegangsniveau met behulp van deze richtlijnen.

- Als u alleen accounts wilt targeten die intern zijn voor uw organisatie, selecteert u alleen Accounts in deze organisatiemap.

- Als u alleen zakelijke of educatieve klanten wilt richten, selecteert u Accounts in een organisatiedirectory.

- Als u zich wilt richten op de breedste set Microsoft-identiteiten, selecteert u Accounts in een organisatiemap en persoonlijke Microsoft-accounts.

Selecteer onder Omleidings-URI de optie Openbare client (mobiel en desktop) en typ vervolgens de omleidings-URI

https://login.microsoftonline.com/common/oauth2/nativeclientvoor uw toepassing.Selecteer en lees het Microsoft-platformbeleid en selecteer Vervolgens Registreren. Er wordt een overzichtspagina voor de registratie van de nieuwe toepassing gemaakt en weergegeven.

Zie Toepassingen integreren met Microsoft Entra ID voor meer informatie over het maken van een nieuwe toepassingsregistratie.

Stap 3: Toegang verlenen tot uw proxytoepassing

Uw systeemeigen toepassing is geregistreerd. Geef deze toegang tot de proxytoepassing:

- Selecteer API-machtigingen in de zijbalk van de nieuwe pagina voor toepassingsregistratie. De pagina API-machtigingen voor de nieuwe toepassingsregistratie wordt weergegeven.

- Selecteer Een machtiging toevoegen. De pagina Api-machtigingen aanvragen wordt weergegeven.

- Selecteer onder de instelling Een API selecteren DE API's die door mijn organisatie worden gebruikt. Er wordt een lijst weergegeven met de toepassingen in uw directory die API's beschikbaar maken.

- Typ het zoekvak of blader naar de proxytoepassing die u hebt gepubliceerd in stap 1: Publiceer uw proxytoepassing en selecteer vervolgens de proxytoepassing.

- Selecteer het machtigingstype in het type machtigingen dat uw toepassing nodig heeft? Als uw systeemeigen toepassing toegang moet hebben tot de API van de proxytoepassing als de aangemelde gebruiker, kiest u Gedelegeerde machtigingen.

- Selecteer in de kop Machtigingen selecteren de gewenste machtiging en selecteer Machtigingen toevoegen. Op de pagina API-machtigingen voor uw systeemeigen toepassing ziet u nu de proxytoepassing en machtigings-API die u hebt toegevoegd.

Stap 4: Voeg de Microsoft Authentication Library toe aan uw code (.NET C#-voorbeeld)

Bewerk de systeemeigen toepassingscode in de verificatiecontext van msal (Microsoft Authentication Library) om de volgende tekst op te nemen:

// Acquire access token from Microsoft Entra ID for proxy application

IPublicClientApplication clientApp = PublicClientApplicationBuilder

.Create(<App ID of the Native app>)

.WithDefaultRedirectUri() // will automatically use the default Uri for native app

.WithAuthority("https://login.microsoftonline.com/{<Tenant ID>}")

.Build();

AuthenticationResult authResult = null;

var accounts = await clientApp.GetAccountsAsync();

IAccount account = accounts.FirstOrDefault();

IEnumerable<string> scopes = new string[] {"<Scope>"};

try

{

authResult = await clientApp.AcquireTokenSilent(scopes, account).ExecuteAsync();

}

catch (MsalUiRequiredException ex)

{

authResult = await clientApp.AcquireTokenInteractive(scopes).ExecuteAsync();

}

if (authResult != null)

{

//Use the Access Token to access the Proxy Application

HttpClient httpClient = new HttpClient();

httpClient.DefaultRequestHeaders.Authorization = new AuthenticationHeaderValue("Bearer", authResult.AccessToken);

HttpResponseMessage response = await httpClient.GetAsync("<Proxy App Url>");

}

De vereiste informatie in de voorbeeldcode vindt u als volgt in het Microsoft Entra-beheercentrum:

| Vereiste informatie | Hoe u deze kunt vinden in het Microsoft Entra-beheercentrum |

|---|---|

| <Tenant ID> | Eigenschappen van identiteitsoverzicht>> |

| <App-id van de systeemeigen app> | Toepassingsregistratie van uw systeemeigen toepassingsoverzichts-id>>> |

| <Scope> | De registratie van>uw systeemeigen toepassings-API-machtigingen>> selecteert u op de machtigings-API (user_impersonation) > Een deelvenster met de onderschrift user_impersonation wordt aan de rechterkant weergegeven. > Het bereik is de URL in het invoervak. |

| <URL van proxy-app> | de externe URL en het pad naar de API |

Nadat u de MSAL-code met deze parameters hebt bewerkt, kunnen uw gebruikers zich verifiëren bij systeemeigen clienttoepassingen, zelfs wanneer ze zich buiten het bedrijfsnetwerk bevinden.

Volgende stappen

Zie mobiele en desktop-apps in Microsoft Entra ID voor meer informatie over de systeemeigen toepassingsstroom.

Meer informatie over het instellen van eenmalige aanmelding bij toepassingen in Microsoft Entra ID.