Verificatiemethoden in Microsoft Entra ID - OATH-tokens

Eenmalige wachtwoord op basis van OATH (TOTP) is een open standaard waarmee wordt aangegeven hoe eenmalige wachtwoordcodes (OTP) worden gegenereerd. OATH TOTP kan worden geïmplementeerd met behulp van software of hardware om de codes te genereren. Microsoft Entra ID biedt geen ondersteuning voor OATH HOTP, een andere standaard voor het genereren van code.

OATH-softwaretokens

Software OATH-tokens zijn doorgaans toepassingen zoals de Microsoft Authenticator-app en andere verificator-apps. Microsoft Entra ID genereert de geheime sleutel, of seed, die invoer is in de app en wordt gebruikt om elke OTP te genereren.

De Authenticator-app genereert automatisch codes bij het instellen van pushmeldingen, zodat een gebruiker een back-up heeft, zelfs als het apparaat geen verbinding heeft. Toepassingen van derden die gebruikmaken van OATH TOTP om codes te genereren, kunnen ook worden gebruikt.

Sommige OATH TOTP-hardwaretokens zijn programmeerbaar, wat betekent dat ze geen geheime sleutel of seed vooraf zijn geprogrammeerd. Deze programmeerbare hardwaretokens kunnen worden ingesteld met behulp van de geheime sleutel of seed die is verkregen uit de installatiestroom van het softwaretoken. Klanten kunnen deze tokens kopen bij de leverancier van hun keuze en de geheime sleutel of seed gebruiken in het installatieproces van hun leverancier.

OATH-hardwaretokens (preview)

Microsoft Entra ID ondersteunt het gebruik van OATH TOTP SHA-1-tokens die elke 30 of 60 seconden codes vernieuwen. Klanten kunnen deze tokens kopen bij de leverancier van hun keuze. Hardware-OATH-tokens zijn beschikbaar voor gebruikers met een Microsoft Entra ID P1- of P2-licentie.

Belangrijk

De preview wordt alleen ondersteund in Azure Global- en Azure Government-clouds.

OATH TOTP-hardwaretokens worden meestal geleverd met een geheime sleutel, of seed, die vooraf geprogrammeerd zijn in het token. Deze sleutels moeten worden ingevoerd in de Microsoft Entra-id, zoals beschreven in de volgende stappen. Geheime sleutels zijn beperkt tot 128 tekens, wat niet compatibel is met sommige tokens. De geheime sleutel mag alleen de tekens a-z of A-Z en cijfers 2-7 bevatten en moet worden gecodeerd in Base32.

Programmeerbare OATH TOTP-hardwaretokens die opnieuw kunnen worden verzonden, kan ook worden ingesteld met Microsoft Entra-id in de installatiestroom van het softwaretoken.

OATH-hardwaretokens worden ondersteund als onderdeel van een openbare preview. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Zodra tokens zijn verkregen, moeten ze worden geüpload in een csv-bestandsindeling (door komma's gescheiden waarden). Het bestand moet de UPN, het serienummer, de geheime sleutel, het tijdsinterval, de fabrikant en het model bevatten, zoals wordt weergegeven in het volgende voorbeeld:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,2234567abcdef2234567abcdef,60,Contoso,HardwareKey

Notitie

Zorg ervoor dat u de veldnamenrij in uw CSV-bestand opneemt.

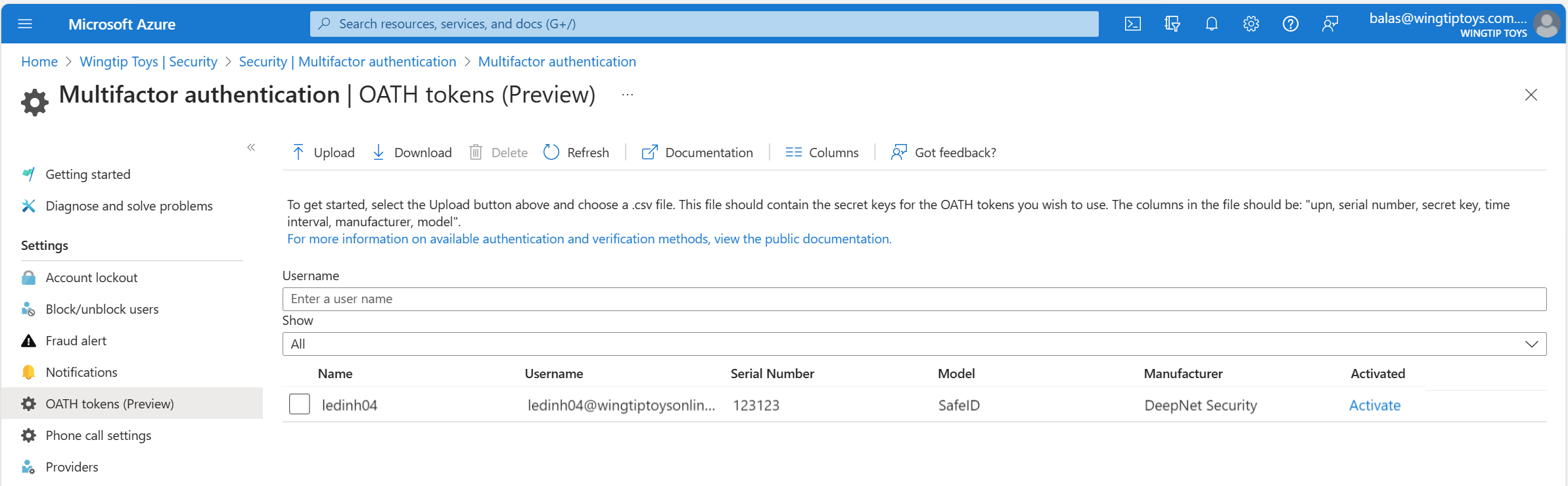

Zodra het csv-bestand correct is opgemaakt, kan een globale Beheer istrator zich vervolgens aanmelden bij het Microsoft Entra-beheercentrum, navigeren naar OATH-tokens voor meervoudige>beveiliging>en het resulterende CSV-bestand uploaden.

Afhankelijk van de grootte van het CSV-bestand kan het enkele minuten duren voordat het wordt verwerkt. Selecteer de knop Vernieuwen om de huidige status op te halen. Als het bestand fouten bevat, kunt u een CSV-bestand downloaden met eventuele fouten die u kunt oplossen. De veldnamen in het gedownloade CSV-bestand verschillen van de geüploade versie.

Zodra er fouten zijn opgelost, kan de beheerder elke sleutel activeren door Activeren voor het token te selecteren en de OTP in te voeren die op het token wordt weergegeven. U kunt elke 5 minuten maximaal 200 OATH-tokens activeren.

Gebruikers kunnen een combinatie gebruiken van maximaal vijf OATH-hardwaretokens of verificatortoepassingen, zoals de Microsoft Authenticator-app, geconfigureerd voor gebruik op elk gewenst moment. Hardware-OATH-tokens kunnen niet worden toegewezen aan gastgebruikers in de resourcetenant.

Belangrijk

Zorg ervoor dat u alleen elk token toewijst aan één gebruiker. In de toekomst stopt de ondersteuning voor de toewijzing van één token aan meerdere gebruikers om een beveiligingsrisico te voorkomen.

Problemen met een fout oplossen tijdens het uploaden

Soms kunnen er conflicten of problemen optreden bij het verwerken van een upload van het CSV-bestand. Als er een conflict of probleem optreedt, ontvangt u een melding die er ongeveer als volgt uitziet:

Zorg ervoor dat u details weergeven selecteert om het foutbericht te bepalen. De blade Hardwaretokenstatus wordt geopend en geeft een samenvatting van de status van de upload. U ziet dat er een fout is opgetreden, of meerdere fouten, zoals in het volgende voorbeeld:

Als u de oorzaak van de vermelde fout wilt bepalen, schakelt u het selectievakje in naast de status die u wilt weergeven, waardoor de optie Downloaden wordt geactiveerd. Hiermee wordt een CSV-bestand gedownload dat de geïdentificeerde fout bevat.

Het gedownloade bestand heet Failures_filename.csv de bestandsnaam is de naam van het geüploade bestand. Deze wordt opgeslagen in uw standaardmap voor downloads voor uw browser.

In dit voorbeeld ziet u de fout die is geïdentificeerd als een gebruiker die momenteel niet bestaat in de tenantmap:

Nadat u de vermelde fouten hebt opgelost, uploadt u het CSV-bestand opnieuw totdat deze is verwerkt. De statusinformatie voor elke poging blijft 30 dagen. Het CSV-bestand kan handmatig worden verwijderd door op het selectievakje naast de status te klikken en vervolgens desgewenst De status Verwijderen te selecteren.

Registratietype OATH-token bepalen

Gebruikers kunnen OATH-tokenregistraties beheren en toevoegen door toegang te krijgen tot mysecurityinfo of door Beveiligingsgegevens te selecteren in Mijn account. Specifieke pictogrammen worden gebruikt om onderscheid te maken of de registratie van het OATH-token hardware of software is.

| Registratietype token | Pictogram |

|---|---|

| OATH-softwaretoken | |

| OATH-hardware beveiligingstoken |

Volgende stappen

Meer informatie over het configureren van verificatiemethoden met behulp van de Microsoft Graph REST API. Meer informatie over FIDO2-beveiligingssleutelproviders die compatibel zijn met verificatie zonder wachtwoord.