Meervoudige verificatie van Microsoft Entra afdwingen met verouderde toepassingen met behulp van app-wachtwoorden

Sommige oudere niet-browser-apps, zoals Office 2010 of eerder en Apple Mail voor iOS 11, begrijpen onderbrekingen in het verificatieproces niet. Een gebruiker met meervoudige verificatie van Microsoft Entra (Microsoft Entra multifactor authentication) die zich probeert aan te melden bij een van deze oudere, niet-browser-apps, kan niet worden geverifieerd. Als u deze toepassingen op een veilige manier wilt gebruiken met Meervoudige Verificatie van Microsoft Entra die wordt afgedwongen voor gebruikersaccounts, kunt u app-wachtwoorden gebruiken. Deze app-wachtwoorden hebben uw traditionele wachtwoord vervangen, zodat een app meervoudige verificatie kan omzeilen en correct werkt.

Moderne verificatie wordt ondersteund voor de Microsoft Office 2013-clients en hoger. Office 2013-clients, waaronder Outlook, ondersteunen moderne verificatieprotocollen en kunnen werken met verificatie in twee stappen. Nadat meervoudige verificatie van Microsoft Entra is afgedwongen, zijn app-wachtwoorden niet vereist voor de client.

In dit artikel leest u hoe u app-wachtwoorden gebruikt voor verouderde toepassingen die geen ondersteuning bieden voor meervoudige verificatieprompts.

Notitie

App-wachtwoorden werken niet voor accounts die vereist zijn voor het gebruik van moderne verificatie.

Overzicht en aandachtspunten

Wanneer een gebruikersaccount wordt afgedwongen voor meervoudige verificatie van Microsoft Entra, wordt de reguliere aanmeldingsprompt onderbroken door een aanvraag voor aanvullende verificatie. Sommige oudere toepassingen begrijpen deze onderbreking in het aanmeldingsproces niet, zodat de verificatie mislukt. Als u de beveiliging van gebruikersaccounts wilt behouden en Microsoft Entra meervoudige verificatie wilt afdwingen, kunnen app-wachtwoorden worden gebruikt in plaats van de normale gebruikersnaam en het normale wachtwoord van de gebruiker. Wanneer een app-wachtwoord wordt gebruikt tijdens het aanmelden, is er geen extra verificatieprompt, zodat de verificatie succesvol zal zijn.

App-wachtwoorden worden automatisch gegenereerd, niet opgegeven door de gebruiker. Dit automatisch gegenereerde wachtwoord maakt het moeilijker voor een aanvaller om te raden, dus is het veiliger. Gebruikers hoeven de wachtwoorden niet bij te houden en steeds in te voeren omdat app-wachtwoorden slechts eenmaal per toepassing worden ingevoerd.

Wanneer u app-wachtwoorden gebruikt, moet u het volgende in gedachten houden:

- Er is een limiet van 40 app-wachtwoorden per gebruiker.

- Toepassingen die wachtwoorden in de cache opslaan en ze gebruiken in on-premises scenario's, kunnen mislukken omdat het app-wachtwoord niet bekend is buiten het werk- of schoolaccount. Een voorbeeld van dit scenario is Exchange-e-mails die on-premises zijn, terwijl de gearchiveerde e-mail zich in de cloud bevindt. In dit scenario werkt hetzelfde wachtwoord niet.

- Nadat Meervoudige verificatie van Microsoft Entra is afgedwongen voor het account van een gebruiker, kunnen app-wachtwoorden worden gebruikt met de meeste niet-browserclients zoals Outlook en Microsoft Skype voor Bedrijven. Het is echter niet mogelijk beheeracties uit te voeren met behulp van app-wachtwoorden via niet-browsertoepassingen, zoals Windows PowerShell. De acties kunnen niet worden uitgevoerd, zelfs niet wanneer de gebruiker een beheerdersaccount heeft.

- Als u PowerShell-scripts wilt uitvoeren, maakt u een serviceaccount met een sterk wachtwoord en dwingt u geen verificatie in twee stappen af voor het account.

- Als u vermoedt dat een gebruikersaccount is gecompromitteerd en het accountwachtwoord intrekt/opnieuw instelt, moeten app-wachtwoorden ook worden bijgewerkt. App-wachtwoorden worden niet automatisch ingetrokken wanneer een wachtwoord voor een gebruikersaccount wordt ingetrokken/opnieuw wordt ingesteld. De gebruiker moet bestaande app-wachtwoorden verwijderen en nieuwe maken.

- Zie App-wachtwoorden maken en verwijderen op de pagina Aanvullende beveiligingsverificatie voor meer informatie.

Waarschuwing

App-wachtwoorden werken niet in hybride omgevingen waar clients communiceren met zowel on-premises als cloudeindpunten voor automatisch detectie. Domeinwachtwoorden zijn vereist om on-premises te verifiëren. App-wachtwoorden zijn vereist om te verifiëren met de cloud.

App-wachtwoordnamen

App-wachtwoordnamen moeten het apparaat weerspiegelen waarop ze worden gebruikt. Als u een laptop hebt met niet-browsertoepassingen, zoals Outlook, Word en Excel, maakt u één app-wachtwoord met de naam Laptop voor deze apps. Maak een ander app-wachtwoord met de naam Desktop voor dezelfde toepassingen die op uw desktopcomputer worden uitgevoerd.

Het is raadzaam om één app-wachtwoord per apparaat te maken in plaats van één app-wachtwoord per toepassing.

App-wachtwoorden voor federatieve of eenmalige aanmelding

Microsoft Entra ID ondersteunt federatie of eenmalige aanmelding (SSO) met on-premises Active Directory-domein Services (AD DS). Als uw organisatie is gefedereerd met Microsoft Entra-id en u Gebruikmaakt van meervoudige verificatie van Microsoft Entra, zijn de volgende overwegingen voor het app-wachtwoord van toepassing:

Notitie

De volgende punten zijn alleen van toepassing op federatieve (SSO)-klanten.

- App-wachtwoorden worden geverifieerd door Microsoft Entra-id en omzeilen daarom federatie. Federatie wordt alleen actief gebruikt bij het instellen van app-wachtwoorden.

- Er wordt geen contact gemaakt met de id-provider (IdP) voor federatieve (SSO-)gebruikers, anders dan bij de passieve stroom. De app-wachtwoorden worden opgeslagen in het werk- of schoolaccount. Als een gebruiker het bedrijf verlaat, loopt de informatie van de gebruiker in realtime naar het werk- of schoolaccount met behulp van DirSync. Het uitschakelen/verwijderen van het account kan tot drie uur duren om te synchroniseren, waardoor het uitschakelen/verwijderen van het app-wachtwoord in Microsoft Entra-id kan worden vertraagd.

- On-premises Access Control-instellingen van de client worden niet herkend door de functie voor app-wachtwoorden.

- Er is geen mogelijkheid voor on-premises verificatielogboekregistratie of -controle beschikbaar bij de functie voor app-wachtwoorden.

Sommige geavanceerde architecturen vereisen een combinatie van referenties voor meervoudige verificatie met clients. Deze referenties kunnen de gebruikersnaam en wachtwoorden van een werk- of schoolaccount en app-wachtwoorden omvatten. De vereisten zijn afhankelijk van hoe de verificatie wordt uitgevoerd. Voor clients die verifiëren met een on-premises infrastructuur, zijn de gebruikersnaam en het wachtwoord van een werk- of schoolaccount vereist. Voor clients die worden geverifieerd met Microsoft Entra ID, is een app-wachtwoord vereist.

Stel bijvoorbeeld dat u de volgende architectuur hebt:

- Uw on-premises exemplaar van Active Directory is gefedereerd met Microsoft Entra-id.

- U gebruikt Exchange Online.

- U gebruikt Skype voor Bedrijven on-premises.

- U gebruikt Meervoudige Verificatie van Microsoft Entra.

In dit scenario gebruikt u de volgende referenties:

- Als u zich wilt aanmelden bij Skype voor Bedrijven, gebruikt u de gebruikersnaam en het wachtwoord van uw werk- of schoolaccount.

- Gebruik een app-wachtwoord om toegang te krijgen tot het adresboek vanuit een Outlook-client die verbinding maakt met Exchange Online.

Gebruikers toestaan app-wachtwoorden te maken

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

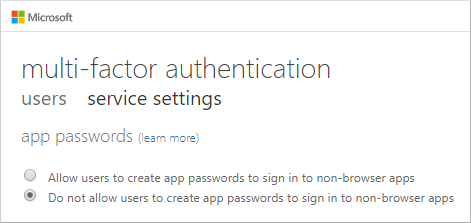

Standaard kunnen gebruikers geen app-wachtwoorden maken. De functie voor app-wachtwoorden moet zijn ingeschakeld voordat gebruikers app-wachtwoorden kunnen gebruiken. Als u gebruikers de mogelijkheid wilt bieden app-wachtwoorden te maken, moet de beheerder de volgende stappen uitvoeren:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

Blader naar benoemde locaties voor voorwaardelijke toegang>.

Klik op Vertrouwde IP's van MFA configureren in de balk boven in het venster Voorwaardelijke toegang | Benoemde locaties.

Selecteer op de pagina Meervoudige verificatie de optie Toestaan dat gebruikers app-wachtwoorden maken om zich aan te melden bij niet-browser-apps .

Notitie

Wanneer u niet toestaat dat gebruikers app-wachtwoorden kunnen maken, blijven bestaande app-wachtwoorden werken. Gebruikers kunnen deze bestaande app-wachtwoorden echter niet beheren of verwijderen wanneer deze mogelijkheid is uitgeschakeld.

Wanneer u de mogelijkheid om app-wachtwoorden te maken uitschakelt, wordt het ook aanbevolen om een beleid voor voorwaardelijke toegang te maken om het gebruik van verouderde verificatie uit te schakelen. Deze methode voorkomt dat bestaande app-wachtwoorden werken en dwingt het gebruik van moderne verificatiemethoden af.

Een app-wachtwoord maken

Wanneer gebruikers hun eerste registratie voor Meervoudige Verificatie van Microsoft Entra voltooien, is er een optie om app-wachtwoorden te maken aan het einde van het registratieproces.

Gebruikers kunnen ook app-wachtwoorden maken na de registratie. Zie de volgende resource voor meer informatie en gedetailleerde stappen voor uw gebruikers:

Volgende stappen

- Zie het overzicht van gecombineerde registratie van beveiligingsgegevens voor meer informatie over hoe gebruikers zich snel kunnen registreren voor Meervoudige verificatie van Microsoft Entra.

- Zie Microsoft Entra Multifactor Authentication inschakelen voor meervoudige aanmeldingsgebeurtenissen van Microsoft Entra voor meer informatie over ingeschakelde en afgedwongen gebruikersstatussen voor meervoudige verificatie van Microsoft Entra