On-premises Microsoft Entra-wachtwoordbeveiliging plannen en implementeren

Gebruikers maken vaak wachtwoorden waarin woorden voorkomen die lokaal veel worden gebruikt, zoals de naam van een school, een sportvereniging of een beroemde persoon. Deze wachtwoorden zijn gemakkelijk te raden en zijn slecht bestand tegen zogenaamde woordenboekaanvallen. Als u sterke wachtwoorden in uw organisatie wilt afdwingen, biedt Microsoft Entra Password Protection een algemene en aangepaste lijst met verboden wachtwoorden. Een aanvraag voor wachtwoordwijziging mislukt als er een overeenkomst is in deze lijst met verboden wachtwoorden.

Als u uw on-premises Active Directory-domein Services-omgeving (AD DS) wilt beveiligen, kunt u Microsoft Entra-wachtwoordbeveiliging installeren en configureren voor gebruik met uw on-premises DC. In dit artikel leest u hoe u de Microsoft Entra Password Protection-proxyservice en Microsoft Entra Password Protection DC-agent installeert en registreert in uw on-premises omgeving.

Zie Microsoft Entra-wachtwoordbeveiliging afdwingen voor Windows Server Active Directory voor meer informatie over hoe Microsoft Entra-wachtwoordbeveiliging werkt in een on-premises omgeving.

Implementatiestrategie

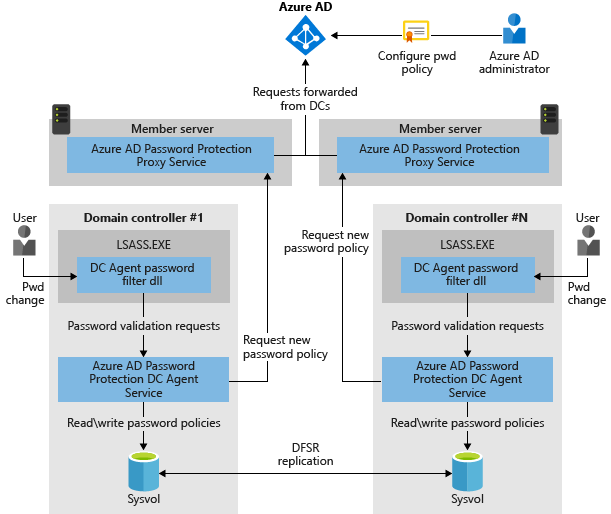

In het volgende diagram ziet u hoe de basisonderdelen van Microsoft Entra Password Protection samenwerken in een on-premises Active Directory-omgeving:

Het is een goed idee om te controleren hoe de software werkt voordat u deze implementeert. Zie conceptueel overzicht van Microsoft Entra-wachtwoordbeveiliging voor meer informatie.

U wordt aangeraden implementaties te starten in de controlemodus . De controlemodus is de standaardinstelling voor initiële instellingen, waarbij wachtwoorden kunnen worden ingesteld. Wachtwoorden die worden geblokkeerd, worden vastgelegd in het gebeurtenislogboek. Nadat u de proxyservers en DC-agents in de controlemodus hebt geïmplementeerd, controleert u de impact die het wachtwoordbeleid heeft op gebruikers wanneer het beleid wordt afgedwongen.

Tijdens de auditfase vinden veel organisaties dat de volgende situaties van toepassing zijn:

- Ze moeten bestaande operationele processen verbeteren om veiligere wachtwoorden te kunnen gebruiken.

- Gebruikers gebruiken vaak onbeveiligde wachtwoorden.

- Ze moeten gebruikers informeren over de aanstaande wijziging in beveiligingshandhaving, mogelijke gevolgen voor hen en hoe ze veiligere wachtwoorden kunnen kiezen.

Het is ook mogelijk dat sterkere wachtwoordvalidatie van invloed is op de bestaande automatisering van de active Directory-domeincontrollerimplementatie. We raden u aan ten minste één DC-promotie en één DC-degradatie uit te voeren tijdens de evaluatie van de controleperiode om dergelijke problemen te helpen ontdekken. Raadpleeg voor meer informatie de volgende artikelen:

- Ntdsutil.exe kan geen zwak wachtwoord instellen voor de herstelmodus van Directory Services

- Promotie van domeincontrollerreplica mislukt vanwege een zwak wachtwoord voor de herstelmodus van Directory Services

- Degradatie van de domeincontroller mislukt vanwege een zwak lokaal Beheer istratorwachtwoord

Nadat de functie gedurende een redelijke periode in de controlemodus is uitgevoerd, kunt u de configuratie overschakelen van Controle naar Afdwingen om veiligere wachtwoorden te vereisen. Extra bewaking gedurende deze tijd is een goed idee.

Het is belangrijk te weten dat Microsoft Entra-wachtwoordbeveiliging alleen wachtwoorden kan valideren tijdens het wijzigen van wachtwoorden of het instellen van bewerkingen. Wachtwoorden die zijn geaccepteerd en opgeslagen in Active Directory voorafgaand aan de implementatie van Microsoft Entra-wachtwoordbeveiliging, worden nooit gevalideerd en blijven werken. Na verloop van tijd zullen alle gebruikers en accounts uiteindelijk microsoft Entra Password Protection-gevalideerde wachtwoorden gaan gebruiken, omdat hun bestaande wachtwoorden normaal verlopen. Accounts die zijn geconfigureerd met 'wachtwoord verloopt nooit' zijn hiervan uitgesloten.

Overwegingen voor meerdere forests

Er zijn geen aanvullende vereisten voor het implementeren van Microsoft Entra-wachtwoordbeveiliging in meerdere forests.

Elk forest wordt onafhankelijk geconfigureerd, zoals beschreven in de volgende sectie om on-premises Microsoft Entra-wachtwoordbeveiliging te implementeren. Elke Microsoft Entra Password Protection-proxy kan alleen domeincontrollers ondersteunen vanuit het forest waaraan deze is toegevoegd.

De Microsoft Entra Password Protection-software in elk forest is niet op de hoogte van software voor wachtwoordbeveiliging die in andere forests is geïmplementeerd, ongeacht configuraties van Active Directory-vertrouwensrelaties.

Overwegingen voor alleen-lezen domeincontroller

Wachtwoordwijziging of setgebeurtenissen worden niet verwerkt en behouden op alleen-lezen domeincontrollers (RODC's). In plaats daarvan worden ze doorgestuurd naar beschrijfbare domeincontrollers. U hoeft de Microsoft Entra Password Protection DC-agentsoftware niet te installeren op RODC's.

Verder wordt het niet ondersteund om de Microsoft Entra Password Protection-proxyservice uit te voeren op een alleen-lezen domeincontroller.

Overwegingen voor hoge beschikbaarheid

De belangrijkste zorg voor wachtwoordbeveiliging is de beschikbaarheid van Microsoft Entra Password Protection-proxyservers wanneer de DC's in een forest nieuwe beleidsregels of andere gegevens uit Azure proberen te downloaden. Elke Microsoft Entra Password Protection DC-agent maakt gebruik van een eenvoudig round robin-stijl algoritme bij het bepalen welke proxyserver moet worden aangeroepen. De agent slaat proxyservers over die niet reageren.

Voor de meeste volledig verbonden Active Directory-implementaties met een goede replicatie van de mapstatus directory en sysvol is twee Microsoft Entra Password Protection-proxyservers voldoende om de beschikbaarheid te garanderen. Deze configuratie resulteert in tijdige download van nieuwe beleidsregels en andere gegevens. U kunt desgewenst extra Microsoft Entra Password Protection-proxyservers implementeren.

Het ontwerp van de Microsoft Entra Password Protection DC-agentsoftware beperkt de gebruikelijke problemen die zijn gekoppeld aan hoge beschikbaarheid. De Microsoft Entra Password Protection DC-agent onderhoudt een lokale cache van het meest recent gedownloade wachtwoordbeleid. Zelfs als alle geregistreerde proxyservers niet beschikbaar zijn, blijven de DC-agents van Microsoft Entra Password Protection hun in de cache opgeslagen wachtwoordbeleid afdwingen.

Een redelijke updatefrequentie voor wachtwoordbeleid in een grote implementatie is meestal dagen, niet uren of minder. Korte storingen van de proxyservers hebben dus geen invloed op Microsoft Entra-wachtwoordbeveiliging.

Implementatievereisten

Zie De licentievereisten voor Microsoft Entra Password Protection voor meer informatie over licenties.

De volgende kernvereisten zijn van toepassing:

Op alle computers, inclusief domeincontrollers waarop Microsoft Entra Password Protection-onderdelen zijn geïnstalleerd, moet de Universal C Runtime zijn geïnstalleerd.

- U kunt de runtime ophalen door ervoor te zorgen dat u alle updates van Windows Update hebt. Of u kunt het downloaden in een besturingssysteemspecifiek updatepakket. Zie Update voor Universal C Runtime in Windows voor meer informatie.

U hebt een account met active Directory-domeinbeheerdersbevoegdheden in het foresthoofddomein nodig om het Windows Server Active Directory-forest te registreren bij Microsoft Entra-id.

De sleuteldistributieservice moet zijn ingeschakeld op alle domeincontrollers in het domein met Windows Server 2012 en nieuwere versies. Deze service is standaard ingeschakeld via handmatig starten van triggers.

Netwerkconnectiviteit moet bestaan tussen ten minste één domeincontroller in elk domein en ten minste één server die als host fungeert voor de proxyservice voor Microsoft Entra Password Protection. Deze verbinding moet de domeincontroller toegang geven tot RPC-eindpunttoewijzing 135 en de RPC-serverpoort op de proxyservice.

- De RPC-serverpoort is standaard een dynamische RPC-poort uit het bereik (49152 - 65535), maar kan worden geconfigureerd voor het gebruik van een statische poort.

Alle computers waarop de Microsoft Entra Password Protection Proxy-service wordt geïnstalleerd, moeten netwerktoegang hebben tot de volgende eindpunten:

Eindpunt Doel https://login.microsoftonline.comVerificatieaanvragen https://enterpriseregistration.windows.netMicrosoft Entra Password Protection-functionaliteit https://autoupdate.msappproxy.netFunctionaliteit voor automatische upgrade van Microsoft Entra-wachtwoordbeveiliging

Notitie

Sommige eindpunten, zoals het CRL-eindpunt, worden niet in dit artikel behandeld. Zie Microsoft 365-URL's en IP-adresbereiken voor een lijst met alle ondersteunde eindpunten. Daarnaast zijn andere eindpunten vereist voor verificatie in het Microsoft Entra-beheercentrum. Zie URL's van het Microsoft Entra-beheercentrum voor het overslaan van proxy's voor meer informatie.

Microsoft Entra Password Protection DC-agent

De volgende vereisten zijn van toepassing op de Microsoft Entra Password Protection DC-agent:

- Op computers waarop de MICROSOFT Entra Password Protection DC-agentsoftware wordt geïnstalleerd, kan elke ondersteunde versie van Windows Server worden uitgevoerd, inclusief Windows Server Core-edities.

- Het Active Directory-domein of -forest kan elk ondersteund functionaliteitsniveau zijn.

- Op alle computers waarop de Microsoft Entra Password Protection DC-agent wordt geïnstalleerd, moet .NET 4.7.2 zijn geïnstalleerd.

- Als .NET 4.7.2 nog niet is geïnstalleerd, moet u het installatieprogramma in het offline-installatieprogramma voor .NET Framework 4.7.2 voor Windows downloaden en uitvoeren.

- Elk Active Directory-domein waarop de Microsoft Entra Password Protection DC-agentservice wordt uitgevoerd, moet Distributed File System Replication (DFSR) gebruiken voor sysvol-replicatie.

Als uw domein nog geen DFSR gebruikt, moet u migreren voordat u Microsoft Entra-wachtwoordbeveiliging installeert. Zie de MIGRATIEhandleiding voor SYSVOL-replicatie: FRS naar DFS-replicatie voor meer informatie

Waarschuwing

De Microsoft Entra Password Protection DC-agentsoftware wordt momenteel geïnstalleerd op domeincontrollers in domeinen die nog steeds gebruikmaken van FRS (de voorafgaande technologie voor DFSR) voor sysvol-replicatie, maar de software werkt niet goed in deze omgeving.

Aanvullende negatieve neveneffecten zijn afzonderlijke bestanden die niet kunnen worden gerepliceerd en sysvol-herstelprocedures lijken te slagen, maar op de achtergrond niet alle bestanden te repliceren.

Migreer uw domein zo snel mogelijk om DFSR te gebruiken, zowel voor de inherente voordelen van DFSR als om de implementatie van Microsoft Entra-wachtwoordbeveiliging te deblokkeren. Toekomstige versies van de software worden automatisch uitgeschakeld wanneer ze worden uitgevoerd in een domein dat nog steeds gebruikmaakt van FRS.

Microsoft Entra Password Protection-proxyservice

De volgende vereisten zijn van toepassing op de proxyservice Microsoft Entra Password Protection:

Op alle computers waarop de Microsoft Entra Password Protection-proxyservice wordt geïnstalleerd, moet Windows Server 2012 R2 of hoger worden uitgevoerd, inclusief Windows Server Core-edities.

Notitie

De proxyservice-implementatie van Microsoft Entra Password Protection is een verplichte vereiste voor het implementeren van Microsoft Entra Password Protection, ook al kan de domeincontroller uitgaande directe internetverbinding hebben.

Op alle computers waarop de Microsoft Entra Password Protection-proxyservice wordt geïnstalleerd, moet .NET 4.7.2 zijn geïnstalleerd.

- Als .NET 4.7.2 nog niet is geïnstalleerd, moet u het installatieprogramma in het offline-installatieprogramma voor .NET Framework 4.7.2 voor Windows downloaden en uitvoeren.

Alle computers waarop de Microsoft Entra Password Protection-proxyservice wordt gehost, moeten zodanig worden geconfigureerd dat domeincontrollers zich kunnen aanmelden bij de proxyservice. Deze mogelijkheid wordt beheerd via de bevoegdheidstoewijzing Toegang tot deze computer vanuit het netwerk.

Alle computers waarop de Microsoft Entra Password Protection-proxyservice wordt gehost, moeten worden geconfigureerd om uitgaand TLS 1.2 HTTP-verkeer toe te staan.

Een Global Beheer istrator-account is vereist voor het registreren van de Microsoft Entra Password Protection-proxyservice voor de eerste keer in een bepaalde tenant. Volgende proxy- en forestregistraties met Microsoft Entra ID kunnen een account gebruiken met globale Beheer istrator- of beveiligingsreferenties Beheer istratorreferenties.

Netwerktoegang moet zijn ingeschakeld voor de set poorten en URL's die zijn opgegeven in de installatieprocedures van de toepassingsproxy-omgeving. Dit is een aanvulling op de twee hierboven beschreven eindpunten.

Vereisten voor Microsoft Entra Verbinding maken Agent Updater

De Microsoft Entra Verbinding maken Agent Updater-service wordt naast de Microsoft Entra Password Protection Proxy-service geïnstalleerd. Aanvullende configuratie is vereist om de Microsoft Entra Verbinding maken Agent Updater-service te kunnen functioneren:

- Als uw omgeving gebruikmaakt van een HTTP-proxyserver, volgt u de richtlijnen die zijn opgegeven in Werken met bestaande on-premises proxyservers.

- De Microsoft Entra Verbinding maken Agent Updater-service vereist ook de TLS 1.2-stappen die zijn opgegeven in TLS-vereisten.

Waarschuwing

Microsoft Entra Password Protection-proxy en Microsoft Entra-toepassingsproxy installeren verschillende versies van de Microsoft Entra Verbinding maken Agent Updater-service. Daarom verwijzen de instructies naar toepassingsproxy inhoud. Deze verschillende versies zijn niet compatibel wanneer ze naast elkaar worden geïnstalleerd en dit voorkomt dat de Agent Updater-service contact kan opnemen met Azure voor software-updates. Daarom moet u Microsoft Entra Password Protection Proxy en toepassingsproxy nooit op dezelfde computer installeren.

Vereiste software downloaden

Er zijn twee vereiste installatieprogramma's voor een on-premises Implementatie van Microsoft Entra Password Protection:

- Microsoft Entra Password Protection DC-agent (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra Password Protection-proxy (AzureADPasswordProtectionProxySetup.exe)

Download beide installatieprogramma's vanuit het Microsoft Downloadcentrum.

De proxyservice installeren en configureren

De Microsoft Entra Password Protection-proxyservice bevindt zich doorgaans op een lidserver in uw on-premises AD DS-omgeving. Zodra de microsoft Entra Password Protection-proxyservice is geïnstalleerd, communiceert de Microsoft Entra-id om een kopie te onderhouden van de globale en door de klant verboden wachtwoordlijsten voor uw Microsoft Entra-tenant.

In de volgende sectie installeert u de MICROSOFT Entra Password Protection DC-agents op domeincontrollers in uw on-premises AD DS-omgeving. Deze DC-agents communiceren met de proxyservice om de meest recente lijsten met verboden wachtwoorden te verkrijgen voor gebruik bij het verwerken van gebeurtenissen voor wachtwoordwijziging binnen het domein.

Kies een of meer servers om de Microsoft Entra Password Protection-proxyservice te hosten. De volgende overwegingen zijn van toepassing op de server(en):

- Elke dergelijke service kan slechts wachtwoordbeleid opgeven voor één forest. De hostcomputer moet lid zijn van een domein in dat forest.

- U kunt de proxyservice installeren in hoofd- of onderliggende domeinen, of een combinatie hiervan.

- U hebt netwerkconnectiviteit nodig tussen ten minste één DC in elk domein van het forest en één proxyserver voor wachtwoordbeveiliging.

- U kunt de Microsoft Entra Password Protection-proxyservice uitvoeren op een domeincontroller om te testen, maar die domeincontroller vereist vervolgens een internetverbinding. Deze connectiviteit kan een beveiligingsprobleem zijn. We raden deze configuratie alleen aan om te testen.

- We raden ten minste twee Microsoft Entra Password Protection-proxyservers per forest aan voor redundantie, zoals vermeld in de vorige sectie over overwegingen met betrekking tot hoge beschikbaarheid.

- Het wordt niet ondersteund om de Microsoft Entra Password Protection-proxyservice uit te voeren op een alleen-lezen domeincontroller.

- Indien nodig kunt u de proxyservice verwijderen met behulp van programma's toevoegen of verwijderen. Er is geen handmatige opschoning nodig van de status die de proxyservice onderhoudt.

Voer de volgende stappen uit om de Microsoft Entra Password Protection-proxyservice te installeren:

Voer het

AzureADPasswordProtectionProxySetup.exesoftware-installatieprogramma uit om de Microsoft Entra Password Protection-proxyservice te installeren.De software-installatie vereist geen herstart en kan worden geautomatiseerd met behulp van standaard MSI-procedures, zoals in het volgende voorbeeld:

AzureADPasswordProtectionProxySetup.exe /quietNotitie

De Windows Firewall-service moet worden uitgevoerd voordat u het

AzureADPasswordProtectionProxySetup.exepakket installeert om een installatiefout te voorkomen.Als Windows Firewall is geconfigureerd om niet te worden uitgevoerd, is de tijdelijke oplossing om de Firewall-service tijdelijk in te schakelen en uit te voeren tijdens de installatie. De proxysoftware heeft geen specifieke afhankelijkheid van Windows Firewall na de installatie.

Als u een firewall van derden gebruikt, moet deze nog steeds worden geconfigureerd om te voldoen aan de implementatievereisten. Deze omvatten het toestaan van binnenkomende toegang tot poort 135 en de RPC-serverpoort van de proxy. Zie de vorige sectie over implementatievereisten voor meer informatie.

De Microsoft Entra Password Protection-proxysoftware bevat een nieuwe PowerShell-module.

AzureADPasswordProtectionMet de volgende stappen worden verschillende cmdlets uitgevoerd vanuit deze PowerShell-module.Als u deze module wilt gebruiken, opent u een PowerShell-venster als beheerder en importeert u de nieuwe module als volgt:

Import-Module AzureADPasswordProtectionWaarschuwing

De 64-bits versie van PowerShell moet worden gebruikt. Bepaalde cmdlets werken mogelijk niet met PowerShell (x86).

Gebruik de volgende PowerShell-opdracht om te controleren of de proxyservice Microsoft Entra Password Protection wordt uitgevoerd:

Get-Service AzureADPasswordProtectionProxy | flIn het resultaat moet de status Actief worden weergegeven.

De proxyservice wordt uitgevoerd op de computer, maar heeft geen referenties voor communicatie met Microsoft Entra-id. Registreer de Microsoft Entra Password Protection-proxyserver bij Microsoft Entra ID met behulp van de

Register-AzureADPasswordProtectionProxycmdlet.Voor deze cmdlet zijn globale Beheer istratorreferenties vereist wanneer een proxy voor de eerste keer wordt geregistreerd voor een bepaalde tenant. Volgende proxyregistraties in die tenant, ongeacht of voor dezelfde of verschillende proxy's, kunnen globale Beheer istrator- of beveiligingsreferenties Beheer istrator gebruiken.

Nadat deze opdracht eenmaal is geslaagd, slagen aanvullende aanroepen ook, maar zijn ze niet nodig.

De

Register-AzureADPasswordProtectionProxycmdlet ondersteunt de volgende drie verificatiemodi. De eerste twee modi ondersteunen meervoudige verificatie van Microsoft Entra, maar de derde modus niet.Tip

Er kan een merkbare vertraging optreden voordat deze cmdlet voor het eerst wordt uitgevoerd voor een specifieke Azure-tenant. Tenzij er een fout wordt gerapporteerd, hoeft u zich geen zorgen te maken over deze vertraging.

Interactieve verificatiemodus:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Notitie

Deze modus werkt niet op Server Core-besturingssystemen. Gebruik in plaats daarvan een van de volgende verificatiemodi. Deze modus kan ook mislukken als verbeterde beveiliging van Internet Explorer is ingeschakeld. De tijdelijke oplossing is om die configuratie uit te schakelen, de proxy te registreren en deze vervolgens opnieuw in te schakelen.

Verificatiemodus voor apparaatcode:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeWanneer u hierom wordt gevraagd, volgt u de koppeling om een webbrowser te openen en voert u de verificatiecode in.

Verificatiemodus op basis van een achtergrond (op basis van een wachtwoord):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsNotitie

Deze modus mislukt als Meervoudige Verificatie van Microsoft Entra is vereist voor uw account. Gebruik in dat geval een van de vorige twee verificatiemodi of gebruik in plaats daarvan een ander account waarvoor geen MFA is vereist.

Mogelijk ziet u ook MFA vereist als Azure-apparaatregistratie (die wordt gebruikt onder de dekking van Microsoft Entra Password Protection) is geconfigureerd om MFA wereldwijd te vereisen. Als tijdelijke oplossing voor deze vereiste kunt u een ander account gebruiken dat MFA ondersteunt met een van de vorige twee verificatiemodi. U kunt ook tijdelijk de MFA-vereiste voor Azure-apparaatregistratie versoepelen.

Als u deze wijziging wilt aanbrengen, selecteert u Identiteit in het Microsoft Entra-beheercentrum en selecteert u apparatenapparaat>Instellingen. Stel Meervoudige verificatie vereisen in om apparaten toe te voegen aan Nee. Zorg ervoor dat u deze instelling opnieuw configureert op Ja zodra de registratie is voltooid.

Het is raadzaam om MFA-vereisten alleen te omzeilen voor testdoeleinden.

U hoeft momenteel niet de parameter -ForestCredential op te geven, die is gereserveerd voor toekomstige functionaliteit.

Registratie van de Microsoft Entra Password Protection-proxyservice is slechts eenmaal nodig in de levensduur van de service. Daarna voert de Microsoft Entra Password Protection-proxyservice automatisch andere benodigde onderhoud uit.

Voer de opdracht uit

Test-AzureADPasswordProtectionProxyHealth -TestAllom ervoor te zorgen dat de wijzigingen van kracht zijn. Zie Problemen oplossen: On-premises Microsoft Entra-wachtwoordbeveiliging voor hulp bij het oplossen van fouten.Registreer nu het on-premises Active Directory-forest met de benodigde referenties om met Azure te communiceren met behulp van de

Register-AzureADPasswordProtectionForestPowerShell-cmdlet.Notitie

Als er meerdere Microsoft Entra Password Protection-proxyservers zijn geïnstalleerd in uw omgeving, maakt het niet uit welke proxyserver u gebruikt om het forest te registreren.

De cmdlet vereist globale Beheer istrator- of security Beheer istrator-referenties voor uw Azure-tenant. Er zijn ook on-premises Bevoegdheden voor Active Directory Enterprise Beheer istrator vereist. U moet deze cmdlet ook uitvoeren met een account met lokale beheerdersbevoegdheden. Het Azure-account dat wordt gebruikt om het forest te registreren, kan afwijken van het on-premises Active Directory-account.

Deze stap wordt eenmaal per forest uitgevoerd.

De

Register-AzureADPasswordProtectionForestcmdlet ondersteunt de volgende drie verificatiemodi. De eerste twee modi ondersteunen meervoudige verificatie van Microsoft Entra, maar de derde modus niet.Tip

Er kan een merkbare vertraging optreden voordat deze cmdlet voor het eerst wordt uitgevoerd voor een specifieke Azure-tenant. Tenzij er een fout wordt gerapporteerd, hoeft u zich geen zorgen te maken over deze vertraging.

Interactieve verificatiemodus:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Notitie

Deze modus werkt niet op Server Core-besturingssystemen. Gebruik in plaats daarvan een van de volgende twee verificatiemodi. Deze modus kan ook mislukken als verbeterde beveiliging van Internet Explorer is ingeschakeld. De tijdelijke oplossing is om die configuratie uit te schakelen, het forest te registreren en vervolgens opnieuw in te schakelen.

Verificatiemodus voor apparaatcode:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeWanneer u hierom wordt gevraagd, volgt u de koppeling om een webbrowser te openen en voert u de verificatiecode in.

Verificatiemodus op basis van een achtergrond (op basis van een wachtwoord):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsNotitie

Deze modus mislukt als Meervoudige Verificatie van Microsoft Entra is vereist voor uw account. Gebruik in dat geval een van de vorige twee verificatiemodi of gebruik in plaats daarvan een ander account waarvoor geen MFA is vereist.

Mogelijk ziet u ook MFA vereist als Azure-apparaatregistratie (die wordt gebruikt onder de dekking van Microsoft Entra Password Protection) is geconfigureerd om MFA wereldwijd te vereisen. Als tijdelijke oplossing voor deze vereiste kunt u een ander account gebruiken dat MFA ondersteunt met een van de vorige twee verificatiemodi. U kunt ook tijdelijk de MFA-vereiste voor Azure-apparaatregistratie versoepelen.

Als u deze wijziging wilt aanbrengen, selecteert u Identiteit in het Microsoft Entra-beheercentrum en selecteert u apparatenapparaat>Instellingen. Stel Meervoudige verificatie vereisen in om apparaten toe te voegen aan Nee. Zorg ervoor dat u deze instelling opnieuw configureert op Ja zodra de registratie is voltooid.

Het is raadzaam om MFA-vereisten alleen te omzeilen voor testdoeleinden.

Deze voorbeelden slagen alleen als de momenteel aangemelde gebruiker ook een Active Directory-domeinbeheerder is voor het hoofddomein. Als dit niet het geval is, kunt u alternatieve domeinreferenties opgeven via de parameter -ForestCredential .

Registratie van het Active Directory-forest is slechts eenmaal nodig in de levensduur van het forest. Daarna voeren de Microsoft Entra Password Protection DC-agents in het forest automatisch andere benodigde onderhoud uit. Nadat

Register-AzureADPasswordProtectionForestde uitvoering voor een forest is geslaagd, slagen aanvullende aanroepen van de cmdlet, maar zijn ze niet nodig.Als

Register-AzureADPasswordProtectionForestu wilt slagen, moet ten minste één DC met Windows Server 2012 of hoger beschikbaar zijn in het domein van de Microsoft Entra Password Protection-proxyserver. De Microsoft Entra Password Protection DC-agentsoftware hoeft vóór deze stap niet te worden geïnstalleerd op domeincontrollers.Voer de opdracht uit

Test-AzureADPasswordProtectionProxyHealth -TestAllom ervoor te zorgen dat de wijzigingen van kracht zijn. Zie Problemen oplossen: On-premises Microsoft Entra-wachtwoordbeveiliging voor hulp bij het oplossen van fouten.

De proxyservice configureren om te communiceren via een HTTP-proxy

Als voor uw omgeving het gebruik van een specifieke HTTP-proxy is vereist om te communiceren met Azure, gebruikt u de volgende stappen om de Microsoft Entra Password Protection-service te configureren.

Maak een bestand AzureADPasswordProtectionProxy.exe.config in de %ProgramFiles%\Azure AD Password Protection Proxy\Service map. Neem de volgende inhoud op:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Als voor uw HTTP-proxy verificatie is vereist, voegt u de tag useDefaultCredentials toe:

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Vervang in beide gevallen door http://yourhttpproxy.com:8080 het adres en de poort van uw specifieke HTTP-proxyserver.

Als uw HTTP-proxy is geconfigureerd voor het gebruik van een autorisatiebeleid, moet u toegang verlenen tot het Active Directory-computeraccount van de computer waarop de proxyservice wordt gehost voor wachtwoordbeveiliging.

U wordt aangeraden de proxyservice microsoft Entra Password Protection te stoppen en opnieuw te starten nadat u het bestand AzureADPasswordProtectionProxy.exe.config hebt gemaakt of bijgewerkt.

De proxyservice biedt geen ondersteuning voor het gebruik van specifieke referenties voor het maken van verbinding met een HTTP-proxy.

De proxyservice configureren om te luisteren op een specifieke poort

De Microsoft Entra Password Protection DC-agentsoftware maakt gebruik van RPC via TCP om te communiceren met de proxyservice. De Microsoft Entra Password Protection-proxyservice luistert standaard op elk beschikbaar dynamisch RPC-eindpunt. U kunt de service zo nodig configureren om te luisteren op een specifieke TCP-poort, indien nodig vanwege netwerktopologie- of firewallvereisten in uw omgeving. Wanneer u een statische poort configureert, moet u poort 135 en de statische poort van uw keuze openen.

Als u de service wilt configureren voor uitvoering onder een statische poort, gebruikt u de Set-AzureADPasswordProtectionProxyConfiguration cmdlet als volgt:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Waarschuwing

U moet de Microsoft Entra Password Protection-proxyservice stoppen en opnieuw starten om deze wijzigingen van kracht te laten worden.

Als u de service wilt configureren voor uitvoering onder een dynamische poort, gebruikt u dezelfde procedure, maar stelt u StaticPort weer in op nul:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Waarschuwing

U moet de Microsoft Entra Password Protection-proxyservice stoppen en opnieuw starten om deze wijzigingen van kracht te laten worden.

Voor de proxyservice Microsoft Entra Password Protection moet handmatig opnieuw worden opgestart na een wijziging in de poortconfiguratie. U hoeft de Microsoft Entra Password Protection DC-agentservice niet opnieuw te starten op domeincontrollers nadat u deze configuratiewijzigingen hebt aangebracht.

Als u een query wilt uitvoeren op de huidige configuratie van de service, gebruikt u de Get-AzureADPasswordProtectionProxyConfiguration cmdlet, zoals wordt weergegeven in het volgende voorbeeld

Get-AzureADPasswordProtectionProxyConfiguration | fl

In de volgende voorbeelduitvoer ziet u dat de proxyservice Microsoft Entra Password Protection een dynamische poort gebruikt:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

De DC-agentservice installeren

Voer het AzureADPasswordProtectionDCAgentSetup.msi pakket uit om de Microsoft Entra Password Protection DC-agentservice te installeren.

U kunt de software-installatie automatiseren met behulp van standaard MSI-procedures, zoals wordt weergegeven in het volgende voorbeeld:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

De /norestart vlag kan worden weggelaten als u wilt dat het installatieprogramma de computer automatisch opnieuw opstart.

Voor de installatie of verwijdering van de software moet opnieuw worden opgestart. Deze vereiste is omdat DLL's voor wachtwoordfilters alleen worden geladen of verwijderd door opnieuw opstarten.

De installatie van on-premises Microsoft Entra Password Protection is voltooid nadat de DC-agentsoftware is geïnstalleerd op een domeincontroller en die computer opnieuw wordt opgestart. Er is geen andere configuratie vereist of mogelijk. Wachtwoordwijzigingsgebeurtenissen op de on-premises DC's maken gebruik van de geconfigureerde lijsten met verboden wachtwoorden van Microsoft Entra ID.

Als u on-premises Microsoft Entra-wachtwoordbeveiliging wilt inschakelen of aangepaste verboden wachtwoorden wilt configureren, raadpleegt u On-premises Microsoft Entra-wachtwoordbeveiliging inschakelen.

Tip

U kunt de Microsoft Entra Password Protection DC-agent installeren op een computer die nog geen domeincontroller is. In dit geval wordt de service gestart en uitgevoerd, maar blijft deze inactief totdat de computer wordt gepromoveerd tot een domeincontroller.

De proxyservice upgraden

De proxyservice Microsoft Entra Password Protection ondersteunt automatische upgrade. Automatische upgrade maakt gebruik van de Microsoft Entra Verbinding maken Agent Updater-service, die naast de proxyservice wordt geïnstalleerd. Automatische upgrade is standaard ingeschakeld en kan worden ingeschakeld of uitgeschakeld met behulp van de Set-AzureADPasswordProtectionProxyConfiguration cmdlet.

De huidige instelling kan worden opgevraagd met behulp van de Get-AzureADPasswordProtectionProxyConfiguration cmdlet. Het is raadzaam dat de instelling voor automatische upgrade altijd is ingeschakeld.

De Get-AzureADPasswordProtectionProxy cmdlet kan worden gebruikt om een query uit te voeren op de softwareversie van alle momenteel geïnstalleerde Microsoft Entra Password Protection-proxyservers in een forest.

Notitie

De proxyservice wordt alleen automatisch bijgewerkt naar een nieuwere versie wanneer kritieke beveiligingspatches nodig zijn.

Handmatig upgradeproces

Een handmatige upgrade wordt uitgevoerd door de nieuwste versie van het AzureADPasswordProtectionProxySetup.exe software-installatieprogramma uit te voeren. De nieuwste versie van de software is beschikbaar in het Microsoft Downloadcentrum.

Het is niet vereist om de huidige versie van de Microsoft Entra Password Protection-proxyservice te verwijderen. Het installatieprogramma voert een in-place upgrade uit. U hoeft niet opnieuw op te starten wanneer u de proxyservice bijwerken. De software-upgrade kan worden geautomatiseerd met behulp van standaard MSI-procedures, zoals AzureADPasswordProtectionProxySetup.exe /quiet.

De DC-agent upgraden

Wanneer er een nieuwere versie van de Microsoft Entra Password Protection DC-agentsoftware beschikbaar is, wordt de upgrade uitgevoerd door de nieuwste versie van het AzureADPasswordProtectionDCAgentSetup.msi softwarepakket uit te voeren. De nieuwste versie van de software is beschikbaar in het Microsoft Downloadcentrum.

Het is niet vereist om de huidige versie van de DC-agentsoftware te verwijderen. Het installatieprogramma voert een in-place upgrade uit. Opnieuw opstarten is altijd vereist bij het upgraden van de DC-agentsoftware. Deze vereiste wordt veroorzaakt door het basisgedrag van Windows.

De software-upgrade kan worden geautomatiseerd met behulp van standaard MSI-procedures, zoals msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

U kunt de /norestart vlag weglaten als u wilt dat het installatieprogramma de computer automatisch opnieuw opstart.

De Get-AzureADPasswordProtectionDCAgent cmdlet kan worden gebruikt om een query uit te voeren op de softwareversie van alle momenteel geïnstalleerde Microsoft Entra Password Protection DC-agents in een forest.

Volgende stappen

Nu u de services hebt geïnstalleerd die u nodig hebt voor Microsoft Entra-wachtwoordbeveiliging op uw on-premises servers, schakelt u On-premises Microsoft Entra Password Protection in om uw implementatie te voltooien.