Toestemmingservaring voor toepassingen in Microsoft Entra-id

In dit artikel vindt u meer informatie over de gebruikerservaring van microsoft Entra-toepassingstoestemming. U kunt op intelligente wijze toepassingen voor uw organisatie beheren en/of toepassingen ontwikkelen met een naadlozere toestemmingservaring.

Toestemming is het proces waarbij een gebruiker autorisatie verleent aan een toepassing om namens hem of haar toegang te krijgen tot beveiligde resources. Een beheerder of gebruiker kan om toestemming worden gevraagd om toegang tot de organisatie/afzonderlijke gegevens toe te staan.

De werkelijke gebruikerservaring van het verlenen van toestemming verschilt, afhankelijk van het beleid dat is ingesteld op de tenant van de gebruiker, het bereik van de gebruiker van de instantie (of rol) en het type machtigingen dat door de clienttoepassing is aangevraagd. Dit betekent dat toepassingsontwikkelaars en tenantbeheerders enige controle hebben over de toestemmingservaring. Beheerders hebben de flexibiliteit om beleidsregels in te stellen en uit te schakelen voor een tenant of app om de toestemmingservaring in hun tenant te beheren. Toepassingsontwikkelaars kunnen bepalen welke typen machtigingen worden aangevraagd en of ze gebruikers willen begeleiden door de stroom voor gebruikerstoestemming of de stroom voor beheerderstoestemming.

- Er is sprake van een gebruikerstoestemmingsstroom wanneer een toepassingsontwikkelaar gebruikers doorstuurt naar het autorisatie-eindpunt met de intentie om alleen toestemming voor de huidige gebruiker vast te leggen.

- Er is sprake van een beheerderstoestemmingsstroom wanneer een toepassingsontwikkelaar gebruikers doorstuurt naar het autorisatie-eindpunt voor beheerders met de intentie om toestemming voor de hele tenant vast te leggen. Toepassingsontwikkelaars moeten alle machtigingen in de eigenschap

RequiredResourceAccessin het toepassingsmanifest vermelden om ervoor te zorgen dat de stroom voor beheerderstoestemming correct werkt. Raadpleeg Toepassingsmanifest voor meer informatie.

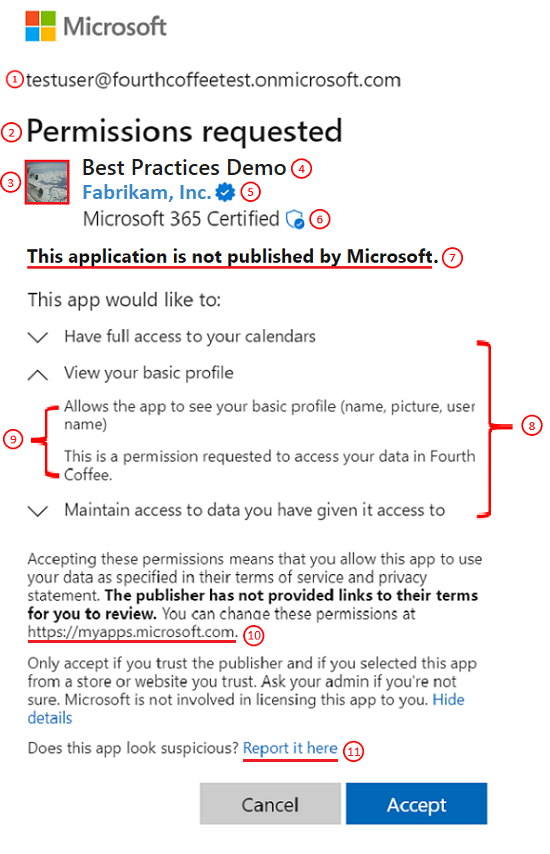

Bouwstenen van de toestemmingsprompt

De toestemmingsprompt is er om ervoor te zorgen dat gebruikers voldoende informatie hebben om te bepalen of ze de clienttoepassing vertrouwen om namens hen toegang tot beveiligde resources te krijgen. Als u de bouwstenen begrijpt, kunnen gebruikers die toestemming verlenen beter geïnformeerde beslissingen nemen en ontwikkelaars helpen betere gebruikerservaringen te bouwen.

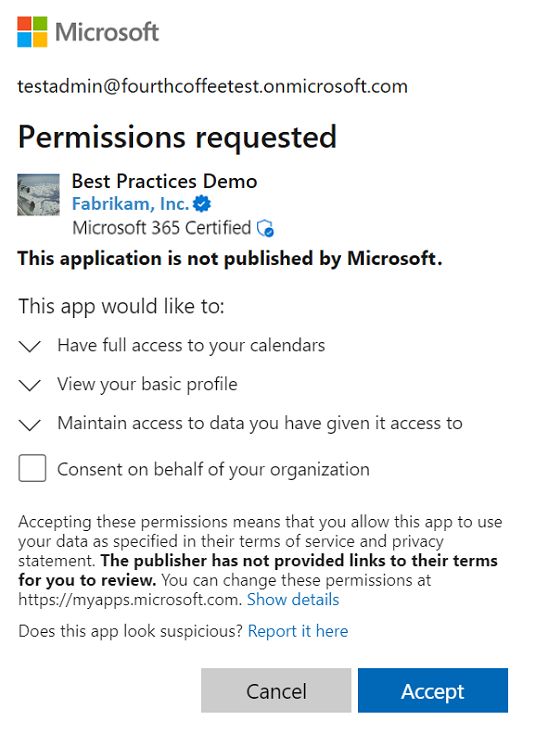

Het volgende diagram en de volgende tabel bevatten informatie over de bouwstenen van de toestemmingsprompt.

| # | Onderdeel | Doel |

|---|---|---|

| 1 | Gebruikers-id | Deze id vertegenwoordigt de gebruiker uit naam van wie de clienttoepassing toegang wil krijgen tot beveiligde resources. |

| 2 | Titel | De titel wordt gewijzigd op basis van de vraag of de gebruikers de gebruikers- of beheerderstoestemmingsstroom doorlopen. In de gebruikerstoestemmingsstroom is de titel 'Machtigingen aangevraagd' terwijl de titel in de beheerderstoestemmingsstroom een andere regel 'Accepteren voor uw organisatie' heeft. |

| 3 | App-logo | Deze afbeelding geeft gebruikers een visuele aanwijzing of deze app de app is die ze willen openen. Deze afbeelding worden geleverd door ontwikkelaars van toepassingen en het eigendom van deze afbeeldingen wordt niet gevalideerd. |

| 4 | App-naam | Deze waarde moet gebruikers informeren welke toepassing toegang tot hun gegevens aanvraagt. Houd er rekening mee dat deze naam wordt opgegeven door de ontwikkelaars en dat het eigendom van deze app-naam niet wordt gevalideerd. |

| 5 | Naam en verificatie van uitgever | De blauwe badge 'Geverifieerd' betekent dat de uitgever van de app diens identiteit heeft geverifieerd met een Microsoft Partner Network-account en het verificatieproces heeft voltooid. Als de uitgever van de app is geverifieerd, wordt de naam van de uitgever weergegeven. Als de app niet is geverifieerd door de uitgever, wordt 'Niet geverifieerd' weergegeven in plaats van een uitgeversnaam. Lees Verificatie van uitgever voor meer informatie. Als u de naam van de uitgever selecteert, wordt meer app-informatie weergegeven, zoals de naam van de uitgever, het uitgeversdomein, de aanmaakdatum, de certificeringsgegevens en antwoord-URL's. |

| 6 | Microsoft 365-certificering | Het Microsoft 365-certificeringslogo betekent dat een app is gecontroleerd op besturingselementen die zijn afgeleid van toonaangevende standaardframeworks voor de industrie en dat er sterke beveiligings- en nalevingsprocedures zijn ingesteld om klantgegevens te beschermen. Lees Microsoft 365-certificering voor meer informatie. |

| 7 | Informatie over uitgever | Geeft weer of de toepassing is gepubliceerd door Microsoft. |

| 8 | Machtigingen | Deze lijst bevat de machtigingen die worden aangevraagd door de clienttoepassing. Gebruikers moeten altijd de typen machtigingen evalueren die worden aangevraagd om te begrijpen welke gegevens de clienttoepassing namens hen mag openen als ze accepteren. Als ontwikkelaar van toepassingen kunt u het beste toegang aanvragen tot de machtigingen met de minste bevoegdheid. |

| 9 | Beschrijving van machtiging | Deze waarde wordt geleverd door de service die de machtigingen beschikbaar maakt. Als u de machtigingsbeschrijvingen wilt zien, moet u de punthaak naast de machtiging in- of uitschakelen. |

| 10 | https://myapps.microsoft.com |

Dit is de koppeling waar gebruikers alle niet-Microsoft-toepassingen kunnen bekijken en verwijderen die momenteel toegang hebben tot hun gegevens. |

| 11 | Hier rapporteren | Deze koppeling wordt gebruikt om een verdachte app te rapporteren als u de app niet vertrouwt, als u denkt dat de app een andere app nabootst, als u denkt dat de app uw gegevens misbruikt of als u de app om een andere reden wilt rapporteren. |

Veelvoorkomende scenario's en toestemmingservaringen

In de volgende sectie worden de algemene scenario's en de verwachte toestemmingservaring voor elk van deze scenario's beschreven.

Voor de app is een machtiging vereist die de gebruiker het recht heeft om toe te kennen

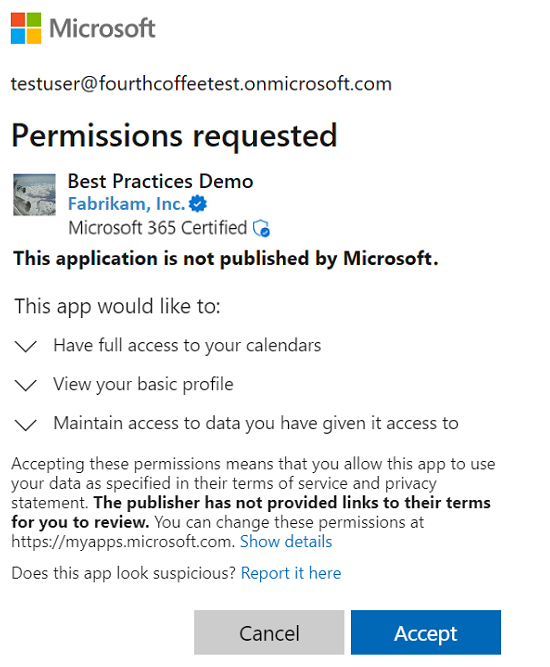

In dit toestemmingsscenario heeft de gebruiker toegang tot een app waarvoor een machtigingenset is vereist die binnen het bereik van de gebruiker valt. De gebruiker wordt omgeleid naar de gebruikerstoestemmingsstroom.

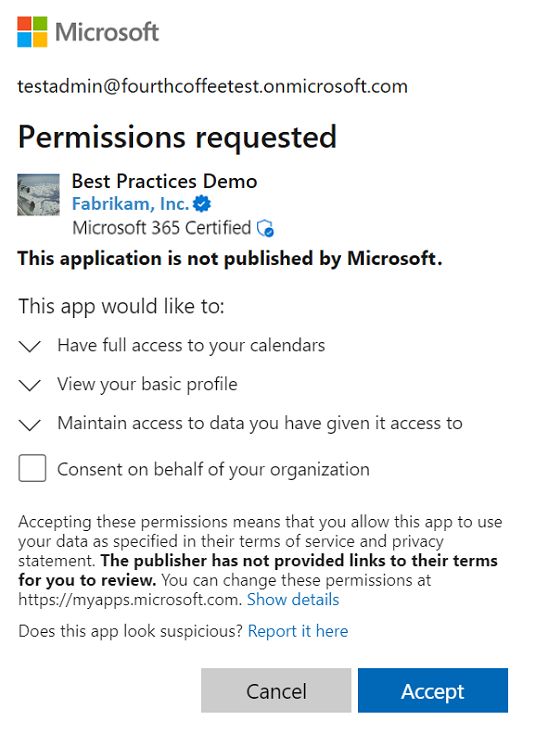

Beheer ziet u een ander besturingselement voor de traditionele toestemmingsprompt die toestemming geeft namens de hele tenant. Het besturingselement is standaard uitgeschakeld, dus alleen wanneer beheerders expliciet het selectievakje inschakelen, wordt toestemming verleend namens de hele tenant. Het selectievakje wordt alleen weergegeven voor de rol Global Beheer istrator, zodat cloud-Beheer en app-Beheer dit selectievakje niet zien.

Gebruikers zien de traditionele toestemmingsprompt.

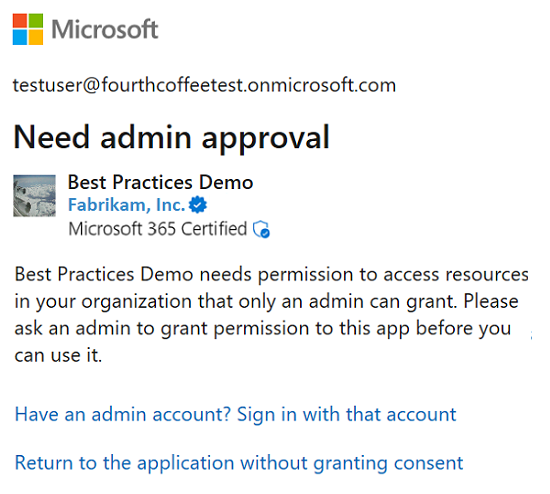

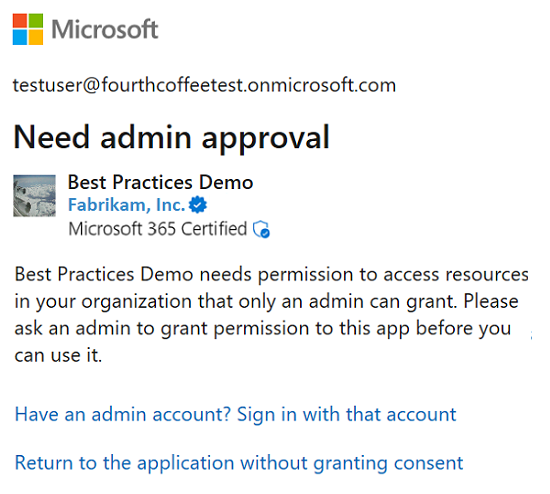

App vereist een machtiging die de gebruiker niet heeft om te verlenen

In dit toestemmingsscenario heeft de gebruiker toegang tot een app waarvoor ten minste één machtiging is vereist die buiten het bereik van de gebruiker valt.

Beheer ziet u een ander besturingselement in de traditionele toestemmingsprompt waarmee ze toestemming geven namens de hele tenant.

Gebruikers die geen beheerder zijn, kunnen geen toestemming geven voor de toepassing en ze worden gevraagd hun beheerder om toegang tot de app te vragen. Als de werkstroom voor beheerderstoestemming is ingeschakeld in de tenant van de gebruiker, kunnen gebruikers een aanvraag indienen voor goedkeuring door de beheerder via de toestemmingsprompt. Zie Beheer werkstroom voor toestemming voor beheerders voor meer informatie over werkstroom voor beheerderstoestemming.

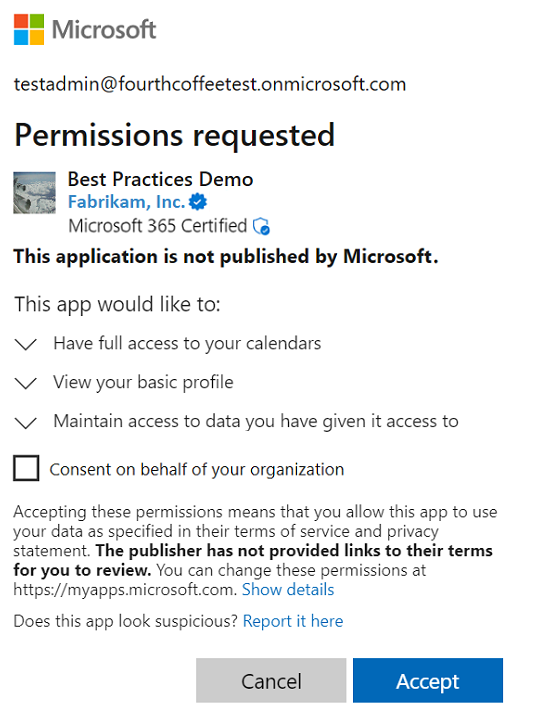

De gebruiker wordt omgeleid naar de beheerderstoestemmingsstroom

In dit toestemmingsscenario navigeert de gebruiker naar of wordt omgeleid naar de stroom voor beheerderstoestemming.

Beheer gebruikers de beheerderstoestemmingsprompt zien. De titel en beschrijvingen van de machtigingen voor deze prompt zijn gewijzigd; de wijzigingen tonen het feit aan dat de app namens de hele tenant toegang krijgt tot de aangevraagde gegevens door het accepteren van deze prompt.

Gebruikers kunnen geen toestemming geven voor de toepassing en ze worden gevraagd hun beheerder om toegang tot de app te vragen.

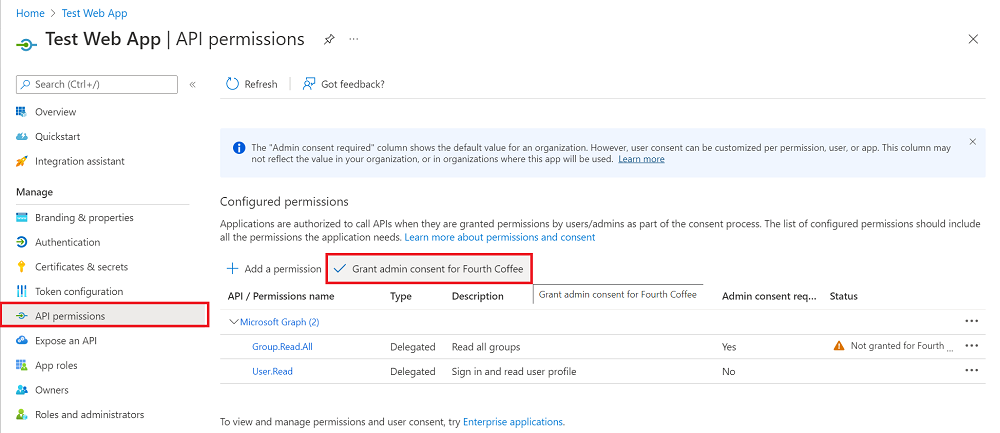

Beheer toestemming via het Microsoft Entra-beheercentrum

In dit scenario stemt een beheerder in met alle machtigingen die een toepassing aanvraagt, waaronder gedelegeerde machtigingen namens alle gebruikers in de tenant. De beheerder verleent toestemming via de pagina API-machtigingen van de toepassingsregistratie in het Microsoft Entra-beheercentrum.

Alle gebruikers in die tenant zien het toestemmingsdialoogvenster alleen als voor de toepassing nieuwe machtigingen zijn vereist. Zie Beheer rolmachtigingen in Microsoft Entra-id voor meer informatie over welke beheerdersrollen toestemming kunnen geven voor gedelegeerde machtigingen.

Belangrijk

Het verlenen van expliciete toestemming met de knop Machtigingen verlenen is momenteel vereist voor toepassingen met één pagina (SPA) die gebruikmaken van MSAL.js. Als dit niet gebeurt, treedt er een fout op in de toepassing wanneer het toegangstoken wordt aangevraagd.

Algemene problemen

In deze sectie vindt u een overzicht van de veelvoorkomende problemen met de toestemmingservaring en mogelijke tips voor probleemoplossing.

403-fout

- Is dit een gedelegeerd scenario? Welke machtigingen heeft een gebruiker?

- Zijn de benodigde machtigingen toegevoegd om het eindpunt te gebruiken?

- Controleer het token om te zien of er claims nodig zijn om het eindpunt aan te roepen.

- Voor welke machtigingen is toestemming verleend? Wie heeft toestemming gegeven?

Gebruiker kan geen toestemming geven

- Controleer of tenantbeheerder gebruikerstoestemming voor uw organisatie heeft uitgeschakeld

- Controleer of de machtigingen die u aanvraagt beheerdersmachtigingen zijn.

Gebruiker wordt nog steeds geblokkeerd, zelfs nadat de beheerder toestemming heeft gegeven

- Controleer of statische machtigingen zijn geconfigureerd als een superset van machtigingen die dynamisch zijn aangevraagd.

- Controleer of gebruikerstoewijzing is vereist voor de app.

Bekende fouten oplossen

Zie Onverwachte fout bij het uitvoeren van toestemming voor een toepassing voor stappen voor probleemoplossing.

Zie ook

- Bekijk een stapsgewijs overzicht van hoe het Microsoft Entra-toestemmingsframework toestemming implementeert.

- Meer informatie over hoe een toepassing met meerdere tenants het toestemmingsframework kan gebruiken voor het implementeren van gebruikers- en beheerderstoestemming, met ondersteuning voor geavanceerdere toepassingspatronen met meerdere lagen.

- Leer hoe u het uitgeverdomein van de app configureert.