Bureaublad-app die web-API's aanroept: app-registratie

In dit artikel worden de app-registratiegegevens voor een bureaublad-app beschreven.

Ondersteunde rekeningtypen

De accounttypen die worden ondersteund in een bureaublad-app, zijn afhankelijk van de ervaring die u wilt doen oplichten. Vanwege deze relatie zijn de ondersteunde accounttypen afhankelijk van de stromen die u wilt gebruiken.

Doelgroep voor interactief ophalen van tokens

Als uw bureaublad-app gebruikmaakt van interactieve verificatie, kunt u gebruikers aanmelden vanaf elk accounttype.

Doelgroep voor achtergrondstromen voor bureaublad-apps

- Als u geïntegreerde Windows-verificatie of een gebruikersnaam en wachtwoord wilt gebruiken, moet uw toepassing gebruikers aanmelden in uw eigen tenant, bijvoorbeeld als u een LOB-ontwikkelaar (Line-of-Business) bent. Of in Microsoft Entra-organisaties moet uw toepassing gebruikers aanmelden in uw eigen tenant als dit een ISV-scenario is. Deze verificatiestromen worden niet ondersteund voor persoonlijke Microsoft-accounts.

- Als u gebruikers aanmeldt met sociale identiteiten die een B2C-instantie (business-to-commerce) en -beleid doorgeven, kunt u alleen de interactieve en gebruikersnaam-wachtwoordverificatie gebruiken.

Omleidings-URI's

De omleidings-URI's die in een bureaublad-app moeten worden gebruikt, zijn afhankelijk van de stroom die u wilt gebruiken.

Geef de omleidings-URI voor uw app op door de platforminstellingen voor de app te configureren in App-registraties in het Microsoft Entra-beheercentrum.

Voor apps die Web Authentication Manager (WAM) gebruiken, hoeven omleidings-URI's niet te worden geconfigureerd in MSAL, maar moeten ze worden geconfigureerd in de app-registratie.

Voor apps die gebruikmaken van interactieve verificatie:

- Apps die gebruikmaken van ingesloten browsers:

https://login.microsoftonline.com/common/oauth2/nativeclient(Opmerking: als uw app een venster opent dat doorgaans geen adresbalk bevat, wordt de ingesloten browser gebruikt.) - Apps die gebruikmaken van systeembrowsers:

http://localhost(Opmerking: als uw app de standaardbrowser van uw systeem (zoals Edge, Chrome, Firefox, enzovoort) gebruikt om naar de Microsoft-aanmeldingsportal te gaan, wordt de systeembrowser gebruikt.)

Belangrijk

Als best practice voor beveiliging wordt aanbevolen om expliciet

https://login.microsoftonline.com/common/oauth2/nativeclientofhttp://localhostin te stellen als omleidings-URI. Sommige verificatiebibliotheken, zoals MSAL.NET, gebruiken een standaardwaarde vanurn:ietf:wg:oauth:2.0:oobwanneer er geen andere omleidings-URI is opgegeven. Dit wordt niet aanbevolen. Deze standaardwaarde wordt bijgewerkt als een belangrijke wijziging in de volgende primaire release.- Apps die gebruikmaken van ingesloten browsers:

Als u een systeemeigen Objective-C- of Swift-app voor macOS bouwt, registreert u de omleidings-URI op basis van de bundel-id van uw toepassing in de volgende indeling:

msauth.<your.app.bundle.id>://auth. Vervang<your.app.bundle.id>door de bundel-id van uw toepassing.Als u een Node.js Electron-app bouwt, gebruikt u een aangepast tekenreeksprotocol in plaats van een reguliere web-omleidings-URI (https://) om de omleidingsstap van de autorisatiestroom te verwerken, bijvoorbeeld

msal{Your_Application/Client_Id}://auth(bijvoorbeeld msalfa29b4c9-7675-4b61-8a0a-bf7b2b4fda91://auth). De naam van het aangepaste tekenreeksprotocol mag niet gemakkelijk te raden zijn en moet de suggesties volgen in de OAuth2.0-specificatie voor systeemeigen apps.Als uw app alleen geïntegreerde Windows-verificatie of een gebruikersnaam en wachtwoord gebruikt, hoeft u geen omleidings-URI voor uw toepassing te registreren. Deze stromen voeren een retour uit naar het Microsoft Identity Platform v2.0-eindpunt. Uw toepassing wordt niet aangeroepen op een specifieke URI.

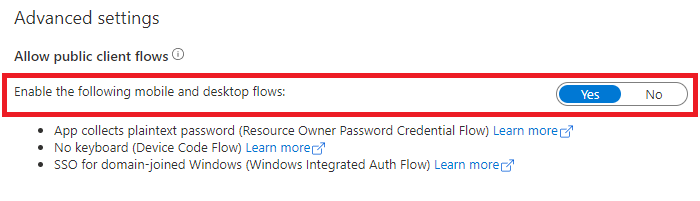

Als u de apparaatcodestroom, geïntegreerde Windows-verificatie en een gebruikersnaam en een wachtwoord van een vertrouwelijke clienttoepassing wilt onderscheiden met behulp van een clientreferentiestroom die wordt gebruikt in daemon-toepassingen, waarvoor geen omleidings-URI is vereist, configureert u deze als een openbare clienttoepassing. Ga als volgt te werk om deze configuratie te bereiken:

Selecteer uw app in het Microsoft Entra-beheercentrum in App-registraties en selecteer vervolgens Verificatie.

In Geavanceerde instellingen>Openbare clientstromen toestaan>Schakel de volgende mobiele en deskstopstromen in:, selecteer eJa.

API-machtigingen

Bureaublad-apps roepen API's aan voor de aangemelde gebruiker. Ze moeten gedelegeerde machtigingen aanvragen. Ze kunnen geen toepassingsmachtigingen aanvragen, die alleen worden verwerkt in daemon-toepassingen.

Volgende stappen

Ga verder met het volgende artikel in dit scenario, Configuratie van app-code.