Ondersteuning voor verificatie zonder wachtwoord met FIDO2-sleutels in apps die u ontwikkelt

Deze configuraties en aanbevolen procedures helpen u veelvoorkomende scenario's te voorkomen waardoor FIDO2-verificatie zonder wachtwoord niet beschikbaar is voor gebruikers van uw toepassingen.

Algemene aanbevolen procedures

Domeinhints

Gebruik geen domeinhint om detectie van thuisrealm te omzeilen. Deze functie is bedoeld om aanmeldingen gestroomlijnder te maken, maar de federatieve id-provider biedt mogelijk geen ondersteuning voor verificatie zonder wachtwoord.

Specifieke referenties vereisen

Als u SAML gebruikt, geeft u niet op dat een wachtwoord is vereist met het element RequestedAuthnContext.

Het element RequestedAuthnContext is optioneel, dus om dit probleem op te lossen, kunt u het verwijderen uit uw SAML-verificatieaanvragen. Dit is een algemene best practice, omdat het gebruik van dit element ook kan voorkomen dat andere verificatieopties, zoals meervoudige verificatie, correct werken.

De meest recent gebruikte verificatiemethode gebruiken

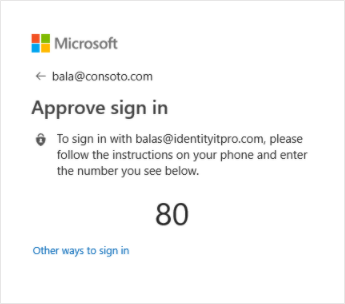

De aanmeldingsmethode die het laatst door een gebruiker is gebruikt, wordt eerst aan hen gepresenteerd. Dit kan verwarring veroorzaken wanneer gebruikers geloven dat ze de eerste optie moeten gebruiken die wordt weergegeven. Ze kunnen echter een andere optie kiezen door 'Andere manieren om u aan te melden' te selecteren, zoals hieronder wordt weergegeven.

Platformspecifieke aanbevolen procedures

Desktop

De aanbevolen opties voor het implementeren van verificatie zijn in volgorde:

- .NET-bureaubladtoepassingen die gebruikmaken van de Microsoft Authentication Library (MSAL) moeten gebruikmaken van Windows Authentication Manager (WAM). Deze integratie en de voordelen ervan worden gedocumenteerd op GitHub.

- Gebruik WebView2 ter ondersteuning van FIDO2 in een ingesloten browser.

- Gebruik de systeembrowser. De MSAL-bibliotheken voor bureaubladplatformen gebruiken deze methode standaard. U kunt onze pagina raadplegen over fido2-browsercompatibiliteit om ervoor te zorgen dat de browser die u gebruikt FIDO2-verificatie ondersteunt.

Mobiel

FIDO2 wordt ondersteund voor systeemeigen iOS-apps die MSAL gebruiken met ASWebAuthenticationSession- of brokerintegratie. Broker wordt geleverd in Microsoft Authenticator op iOS en Microsoft Intune-bedrijfsportal op macOS.

Zorg ervoor dat de bijbehorende domeinvalidatie door Apple niet wordt geblokkeerd door uw netwerkproxy. FIDO2-verificatie vereist dat de bijbehorende domeinvalidatie van Apple slaagt. Hiervoor moeten bepaalde Apple-domeinen worden uitgesloten van netwerkproxy's. Zie Apple-producten gebruiken op bedrijfsnetwerken voor meer informatie.

FIDO2-ondersteuning voor systeemeigen Android-apps is momenteel in ontwikkeling.

Als u MSAL niet gebruikt, moet u de webbrowser van het systeem nog steeds gebruiken voor verificatie. Functies zoals eenmalige aanmelding en voorwaardelijke toegang zijn afhankelijk van een gedeeld weboppervlak dat wordt geleverd door de webbrowser van het systeem. Dit betekent het gebruik van aangepaste Chrome-tabbladen (Android) of het verifiëren van een gebruiker via een webservice | Apple Developer Documentation (iOS).

Web- en apps met één pagina

De beschikbaarheid van FIDO2-verificatie zonder wachtwoord voor toepassingen die in een webbrowser worden uitgevoerd, is afhankelijk van de combinatie van browser en platform. U kunt onze FIDO2-compatibiliteitsmatrix raadplegen om te controleren of de combinatie die uw gebruikers tegenkomen wordt ondersteund.