Ondersteuning voor meerdere domeinen voor federatie met Microsoft Entra-id

De volgende documentatie bevat richtlijnen voor het gebruik van meerdere domeinen en subdomeinen op het hoogste niveau bij het federeren met Microsoft 365- of Microsoft Entra-domeinen.

Ondersteuning voor meerdere domeinen op het hoogste niveau

Voor het federeren van meerdere domeinen op het hoogste niveau met Microsoft Entra ID is een extra configuratie vereist die niet vereist is bij het federeren van één domein op het hoogste niveau.

Wanneer een domein is gefedereerd met Microsoft Entra ID, worden verschillende eigenschappen ingesteld op het domein in Azure. Een belangrijk domein is IssuerUri. Deze eigenschap is een URI die wordt gebruikt door Microsoft Entra ID om het domein te identificeren waaraan het token is gekoppeld. De URI hoeft niets op te lossen, maar dit moet een geldige URI zijn. Standaard stelt Microsoft Entra-id de URI in op de waarde van de federation-service-id in uw on-premises AD FS-configuratie.

Notitie

De federatieservice-id is een URI die een federatieservice uniek identificeert. De federatieservice is een exemplaar van AD FS dat functioneert als de beveiligingstokenservice.

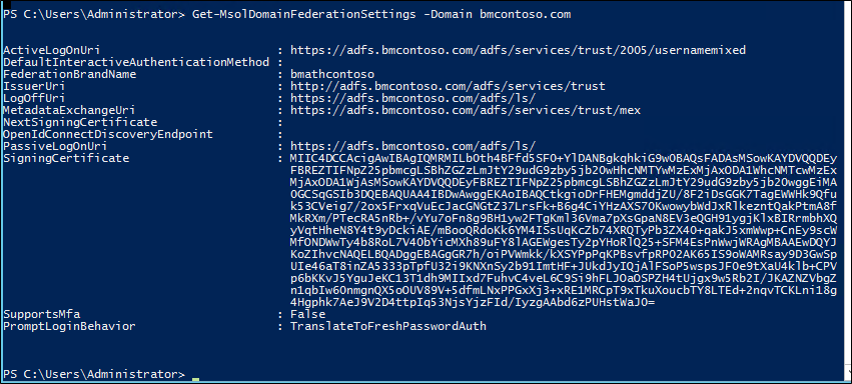

U kunt de IssuerUri weergeven met behulp van de PowerShell-opdracht Get-MsolDomainFederationSettings -DomainName <your domain>.

Notitie

Azure AD- en MSOnline PowerShell-modules zijn vanaf 30 maart 2024 afgeschaft. Lees de afschaffingsupdate voor meer informatie. Na deze datum is ondersteuning voor deze modules beperkt tot migratieondersteuning voor Microsoft Graph PowerShell SDK en beveiligingsoplossingen. De afgeschafte modules blijven functioneren tot en met 30 maart 2025.

Het is raadzaam om te migreren naar Microsoft Graph PowerShell om te communiceren met Microsoft Entra ID (voorheen Azure AD). Raadpleeg de veelgestelde vragen over migratie voor veelgestelde vragen over migratie. Opmerking: versies 1.0.x van MSOnline kunnen na 30 juni 2024 onderbrekingen ondervinden.

Er ontstaat een probleem wanneer u meer dan één domein van het hoogste niveau toevoegt. Stel dat u federatie hebt ingesteld tussen Microsoft Entra ID en uw on-premises omgeving. Voor dit document wordt het domein bmcontoso.com gebruikt. Er is nu een tweede domein op het hoogste niveau bmfabrikam.com toegevoegd.

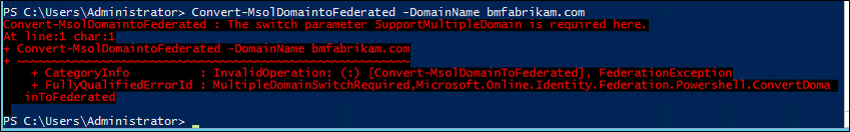

Wanneer u probeert het domein bmfabrikam.com te converteren om gefedereerd te zijn, treedt er een fout op. De reden hiervoor is dat Microsoft Entra-id een beperking heeft waardoor de eigenschap IssuerUri niet dezelfde waarde heeft voor meer dan één domein.

Parameter SupportMultipleDomain

Als u deze beperking wilt omzeilen, moet u een andere IssuerUri toevoegen. Dit kan worden gedaan met behulp van de parameter -SupportMultipleDomain. Deze parameter wordt gebruikt met de volgende cmdlets:

New-MsolFederatedDomainConvert-MsolDomaintoFederatedUpdate-MsolFederatedDomain

Met deze parameter wordt de IssuerUri door Microsoft Entra-id geconfigureerd, zodat deze is gebaseerd op de naam van het domein. De IssuerUri is uniek in mappen in Microsoft Entra ID. Met behulp van de parameter kan de PowerShell-opdracht worden voltooid.

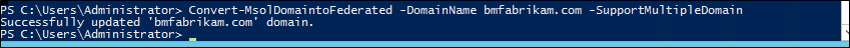

Als u de schermopname van het bmfabrikam.com domein bekijkt, ziet u de volgende instellingen:

-SupportMultipleDomain wijzigt de andere eindpunten niet, die nog steeds zijn geconfigureerd om te verwijzen naar de federation-service op adfs.bmcontoso.com.

-SupportMultipleDomain zorgt er ook voor dat het AD FS-systeem de juiste verlenerwaarde bevat in tokens die zijn uitgegeven voor Microsoft Entra-id. Deze waarde wordt ingesteld door het domeingedeelte van de UPN van de gebruiker te nemen en te gebruiken als het domein in de IssuerUri, https://{upn suffix}/adfs/services/trust.

Tijdens verificatie bij Microsoft Entra ID of Microsoft 365 wordt het element IssuerUri in het token van de gebruiker gebruikt om het domein in Microsoft Entra ID te vinden. Als een overeenkomst niet kan worden gevonden, mislukt de verificatie.

Als de UPN van een gebruiker bijvoorbeeld is bsimon@bmcontoso.com, wordt het element IssuerUri in het token, de AD FS-verlener, ingesteld op http://bmcontoso.com/adfs/services/trust. Dit element komt overeen met de Configuratie van Microsoft Entra en de verificatie slaagt.

Met de volgende aangepaste claimregel wordt deze logica geïmplementeerd:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Belangrijk

Als u de switch -SupportMultipleDomain wilt gebruiken wanneer u nieuwe domeinen wilt toevoegen of al bestaande domeinen wilt converteren, moet uw gefedereerde vertrouwensrelatie al zijn ingesteld om deze te ondersteunen.

De vertrouwensrelatie tussen AD FS en Microsoft Entra-id bijwerken

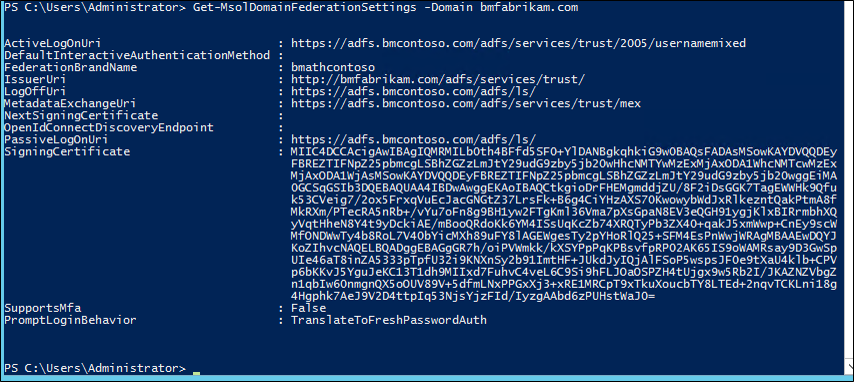

Als u de federatieve vertrouwensrelatie tussen AD FS en uw exemplaar van Microsoft Entra ID niet hebt ingesteld, moet u deze vertrouwensrelatie mogelijk opnieuw maken. De reden hiervoor is dat wanneer deze oorspronkelijk is ingesteld zonder de -SupportMultipleDomain parameter, de IssuerUri is ingesteld met de standaardwaarde. In de onderstaande schermopname ziet u dat de IssuerUri is ingesteld op https://adfs.bmcontoso.com/adfs/services/trust.

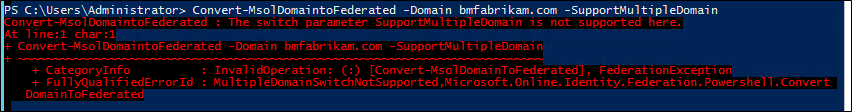

Als u een nieuw domein hebt toegevoegd in het Microsoft Entra-beheercentrum en dit vervolgens probeert te converteren met behulp Convert-MsolDomaintoFederated -DomainName <your domain>van, krijgt u de volgende fout.

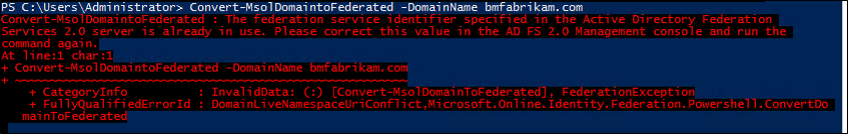

Als u de -SupportMultipleDomain schakeloptie probeert toe te voegen, wordt de volgende fout weergegeven:

Als u probeert Update-MsolFederatedDomain -DomainName <your domain> -SupportMultipleDomain uit te voeren op het oorspronkelijke domein, treedt er ook een fout op.

Gebruik de onderstaande stappen om een extra domein op het hoogste niveau toe te voegen. Als u al een domein hebt toegevoegd en de -SupportMultipleDomain parameter niet hebt gebruikt, begint u met de stappen voor het verwijderen en bijwerken van uw oorspronkelijke domein. Als u nog geen domein op het hoogste niveau hebt toegevoegd, kunt u beginnen met de stappen voor het toevoegen van een domein met behulp van PowerShell van Microsoft Entra Verbinding maken.

Gebruik de volgende stappen om de Vertrouwensrelatie van Microsoft Online te verwijderen en uw oorspronkelijke domein bij te werken.

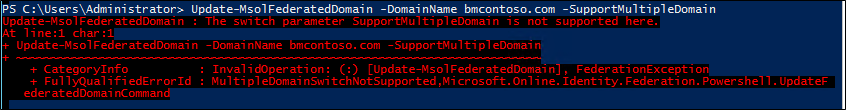

- Open AD FS-beheer op uw AD FS-federatieserver.

- Vouw aan de linkerkant Vertrouwensrelaties en Relying Party-vertrouwensrelaties uit.

- Verwijder aan de rechterkant de vermelding Microsoft Office 365 Identity Platform.

- Voer op een computer waarop de Azure AD PowerShell-module is geïnstalleerd de volgende PowerShell uit:

$cred=Get-Credential - Voer de gebruikersnaam en het wachtwoord in van een hybride identiteit Beheer istrator voor het Microsoft Entra-domein waarmee u federatief bent.

- Voer in PowerShell

Connect-MsolService -Credential $credin. - Voer in PowerShell

Update-MSOLFederatedDomain -DomainName <Federated Domain Name> -SupportMultipleDomainin. Deze update is voor het oorspronkelijke domein. Dus met het gebruik van de bovenstaande domeinen zou dit het volgende zijn:Update-MsolFederatedDomain -DomainName bmcontoso.com -SupportMultipleDomain

Gebruik de volgende stappen om het nieuwe domein op het hoogste niveau toe te voegen met behulp van PowerShell

- Voer op een computer waarop de Azure AD PowerShell-module is geïnstalleerd de volgende PowerShell uit:

$cred=Get-Credential - Voer de gebruikersnaam en het wachtwoord in van een hybride identiteit Beheer istrator voor het Microsoft Entra-domein waarmee u federatief bent

- Voer in PowerShell

Connect-MsolService -Credential $credin - Voer in PowerShell

New-MsolFederatedDomain –SupportMultipleDomain –DomainNamein

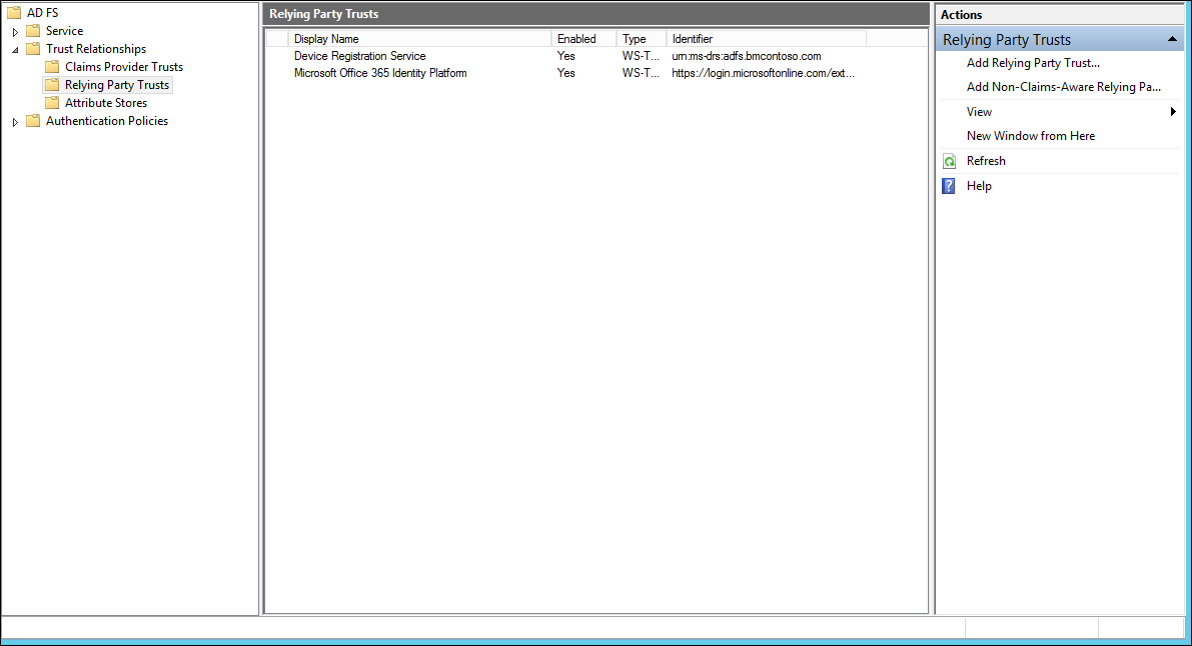

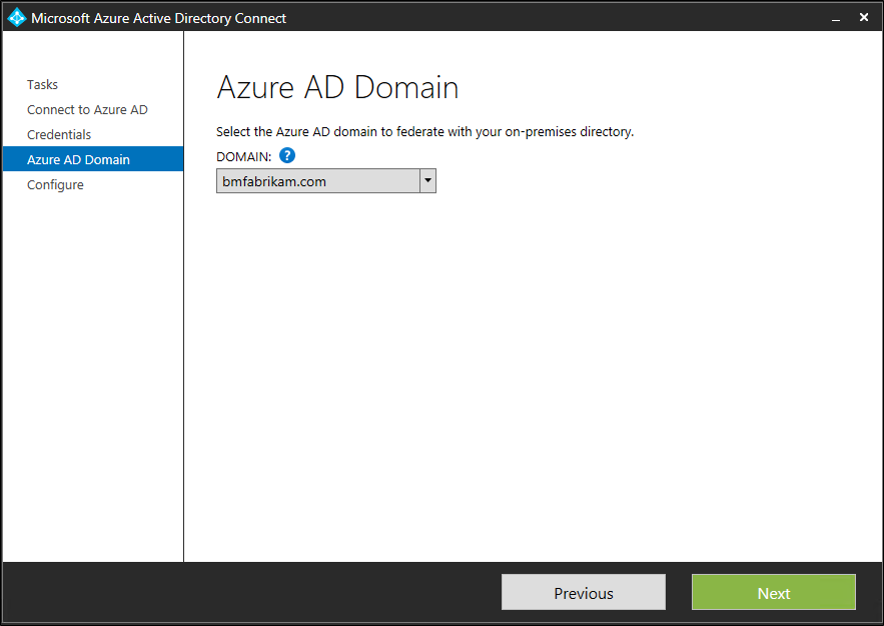

Gebruik de volgende stappen om het nieuwe domein op het hoogste niveau toe te voegen met behulp van Microsoft Entra Verbinding maken.

- Start Microsoft Entra Verbinding maken vanuit het bureaublad- of startmenu

- Kies 'Een extra Microsoft Entra-domein toevoegen'

- Voer uw Microsoft Entra-id en Active Directory-referenties in

- Selecteer het tweede domein dat u wilt configureren voor federatie.

- Klik op Installeren

Het nieuwe domein op het hoogste niveau verifiëren

U kunt de bijgewerkte IssuerUri weergeven met behulp van de PowerShell-opdracht Get-MsolDomainFederationSettings -DomainName <your domain>. In de onderstaande schermopname ziet u dat de federatie-instellingen zijn bijgewerkt op het oorspronkelijke domein http://bmcontoso.com/adfs/services/trust

En de IssuerUri op het nieuwe domein is ingesteld op https://bmcontoso.com/adfs/services/trust

Ondersteuning voor subdomeinen

Wanneer u een subdomein toevoegt, vanwege de manier waarop Microsoft Entra-id domeinen heeft verwerkt, worden de instellingen van het bovenliggende item overgenomen. De IssuerUri moet dus overeenkomen met de bovenliggende domeinen.

Laten we bijvoorbeeld zeggen dat ik bmcontoso.com heb en vervolgens corp.bmcontoso.com heb toegevoegd. De IssuerUri voor een gebruiker van corp.bmcontoso.com moet http://bmcontoso.com/adfs/services/trust zijn. De hierboven geïmplementeerde standaardregel voor Microsoft Entra-id genereert echter een token met een verlener als http://corp.bmcontoso.com/adfs/services/trust. deze komen niet overeen met de vereiste waarde van het domein en de verificatie mislukt.

Ondersteuning voor subdomeinen inschakelen

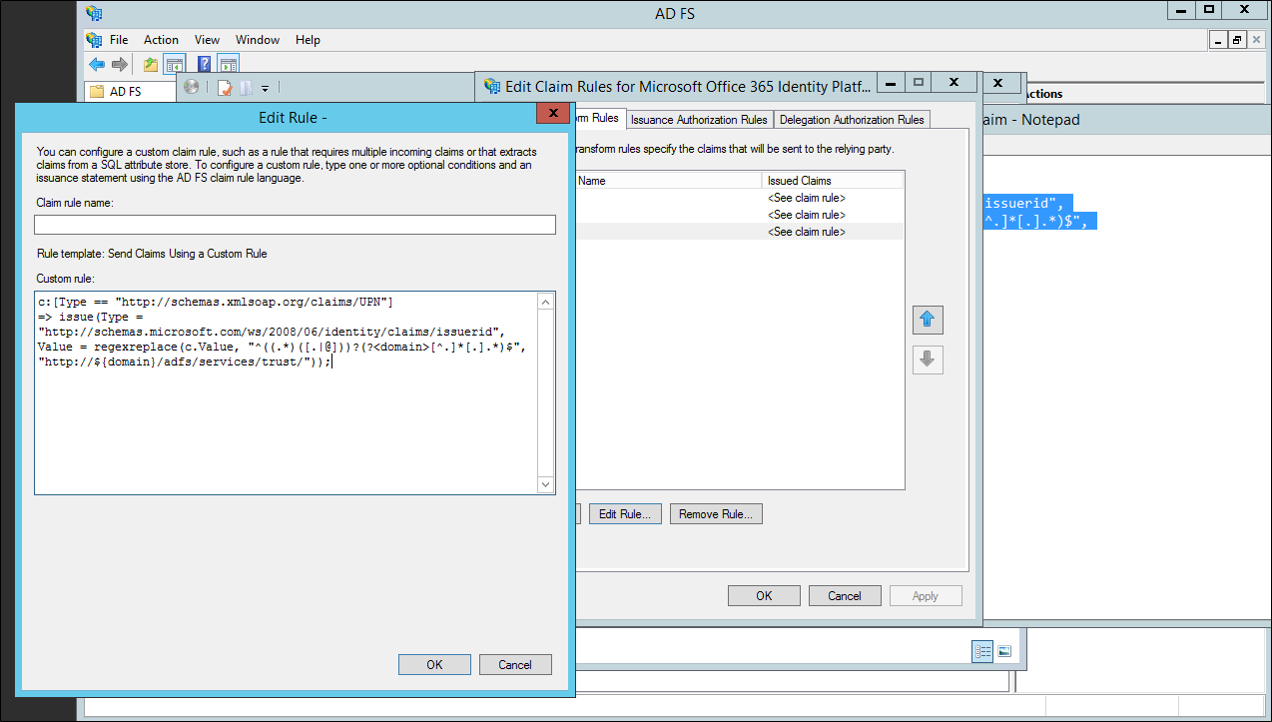

Als u dit gedrag wilt omzeilen, moet de vertrouwensrelatie van de AD FS Relying Party voor Microsoft Online worden bijgewerkt. Hiervoor moet u een aangepaste claimregel configureren, zodat alle subdomeinen worden verwijderd uit het UPN-achtervoegsel van de gebruiker bij het samenstellen van de aangepaste verlenerwaarde.

Gebruik de volgende claim:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<domain>([^.]+\.?){2})$", "http://${domain}/adfs/services/trust/"));

[! OPMERKING] Het laatste getal in de reguliere expressieset is het aantal bovenliggende domeinen in uw hoofddomein. Hier wordt bmcontoso.com gebruikt, dus er zijn twee bovenliggende domeinen nodig. Als er drie bovenliggende domeinen zouden worden bewaard (dat wil corp.bmcontoso.com), zou het getal drie zijn. Uiteindelijk kan een bereik worden aangegeven en wordt de overeenkomst altijd gemaakt om het maximum aan domeinen te vinden. '{2,3}' komt overeen met twee tot drie domeinen (dat wil gezegd, bmfabrikam.com en corp.bmcontoso.com).

Gebruik de volgende stappen om een aangepaste claim toe te voegen ter ondersteuning van subdomeinen.

Open AD FS-beheer

Klik met de rechtermuisknop op de Microsoft Online RP-vertrouwensrelatie en kies Claimregels bewerken

Selecteer de derde claimregel en vervang

Vervang de huidige claim:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)","http://${domain}/adfs/services/trust/"));wordt uitgevoerd met

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<domain>([^.]+\.?){2})$", "http://${domain}/adfs/services/trust/"));

Klik op OK. Klik op Toepassen. Klik op OK. Sluit AD FS-beheer.

Volgende stappen

Nu u Microsoft Entra Verbinding maken geïnstalleerd, kunt u de installatie controleren en licenties toewijzen.

Meer informatie over deze functies, die zijn ingeschakeld met de installatie: Automatische upgrade, Onbedoelde verwijderingen voorkomen en Microsoft Entra Verbinding maken Health.

Kom meer te weten over deze veelvoorkomende onderwerpen: Scheduler en het activeren van de synchronisatie.

Meer informatie over het integreren van uw on-premises identiteiten met Microsoft Entra-id.