Externe toegang tot SharePoint inschakelen met Microsoft Entra-toepassingsproxy

In deze stapsgewijze handleiding wordt uitgelegd hoe u een on-premises SharePoint-farm integreert met de Microsoft Entra-toepassingsproxy.

Vereisten

Voor het uitvoeren van de configuratie zijn de volgende resources nodig:

- Een SharePoint 2013-farm of nieuwer. De SharePoint-farm moet worden geïntegreerd met Microsoft Entra ID.

- Een Microsoft Entra-tenant met een plan dat toepassingsproxy bevat. Meer informatie over Microsoft Entra ID-abonnementen en -prijzen.

- Een Microsoft Office Web Apps Server-farm om Office-bestanden correct te starten vanuit de on-premises SharePoint-farm.

- Een aangepast, geverifieerd domein in de Microsoft Entra-tenant.

- On-premises Active Directory gesynchroniseerd met Microsoft Entra Verbinding maken, waarmee gebruikers zich kunnen aanmelden bij Azure.

- een privénetwerkconnector geïnstalleerd en uitgevoerd op een computer binnen het bedrijfsdomein.

Voor het configureren van SharePoint met toepassingsproxy zijn twee URL's vereist:

- Een externe URL, zichtbaar voor eindgebruikers en bepaald in Microsoft Entra-id. Deze URL kan een aangepast domein gebruiken. Meer informatie over het werken met aangepaste domeinen in de Microsoft Entra-toepassingsproxy.

- Een interne URL, alleen bekend binnen het bedrijfsdomein en nooit rechtstreeks gebruikt.

Belangrijk

Volg deze aanbevelingen voor de interne URL om ervoor te zorgen dat de koppelingen juist worden toegewezen:

- Gebruik HTTPS.

- Gebruik geen aangepaste poorten.

- Maak in het DNS (Corporate Domain Name System) een host (A) om te verwijzen naar de SharePoint WFE (of load balancer) en geen alias (CName).

In dit artikel worden deze volgende waarden gebruikt:

- Interne URL:

https://sharepoint. - Externe URL:

https://spsites-demo1984.msappproxy.net/. - Account voor groep van toepassingen voor de SharePoint-webtoepassing:

Contoso\spapppool.

Stap 1: Een toepassing configureren in Microsoft Entra-id die gebruikmaakt van de toepassingsproxy

In deze stap maakt u een toepassing in uw Microsoft Entra-tenant die gebruikmaakt van de toepassingsproxy. U stelt de externe URL in en geeft de interne URL op, die later beide in SharePoint worden gebruikt.

Maak de toepassing zoals beschreven met de volgende instellingen. Zie Toepassingen publiceren met behulp van de Microsoft Entra-toepassingsproxy voor stapsgewijze instructies.

- Interne URL: interne SharePoint-URL die later wordt ingesteld in SharePoint, zoals

https://sharepoint. - Verificatie vooraf:

Microsoft Entra ID. - URL's vertalen in headers:

No. - URL's vertalen in de hoofdtekst van de toepassing:

No.

- Interne URL: interne SharePoint-URL die later wordt ingesteld in SharePoint, zoals

Nadat uw app is gepubliceerd, volgt u deze stappen om de instellingen voor eenmalige aanmelding te configureren.

- Selecteer Eenmalige aanmelding op de toepassingspagina in de portal.

- Voor de modus voor eenmalige aanmelding selecteert u Geïntegreerde Windows-verificatie.

- Stel de SPN (Internal Application Service Principal Name) in op de waarde die u eerder hebt ingesteld. In dit voorbeeld is de waarde

HTTP/sharepoint. - Selecteer onder Gedelegeerde aanmeldingsidentiteit de meest geschikte optie voor de configuratie van uw Active Directory-forest. Als u bijvoorbeeld één Active Directory-domein hebt in uw forest, selecteer dan Naam van on-premises SAM-account (zoals wordt weergegeven in de volgende schermopname). Als uw gebruikers zich echter niet in hetzelfde domein bevinden als SharePoint en de servers van de privénetwerkconnector, selecteert u de on-premises user principal name (niet weergegeven in de schermopname).

Voltooi het instellen van uw toepassing, ga naar de sectie Gebruikers en groepen en wijs gebruikers toe voor toegang tot deze toepassing.

Stap 2: De SharePoint-webtoepassing configureren

De SharePoint-webtoepassing moet worden geconfigureerd met Kerberos en de juiste alternatieve toegangstoewijzingen om correct te kunnen werken met de Microsoft Entra-toepassingsproxy. Er zijn twee mogelijke opties:

- Maak een nieuwe webtoepassing en gebruik alleen de standaardzone . Het gebruik van de standaardzone is de voorkeursoptie en biedt de beste ervaring met SharePoint. De koppelingen in e-mailwaarschuwingen die sharePoint genereert, genereren bijvoorbeeld een punt naar de standaardzone .

- Breid een bestaande webtoepassing uit om Kerberos in een niet-standaardzone te configureren.

Belangrijk

Ongeacht de zone die wordt gebruikt, moet het toepassingsgroepaccount van de SharePoint-webtoepassing een domeinaccount zijn om Kerberos correct te laten werken.

De SharePoint-webtoepassing maken

In het script ziet u een voorbeeld van het maken van een nieuwe webtoepassing met behulp van de standaardzone . het gebruik van de standaardzone is de voorkeursoptie.

Start de SharePoint-beheershell en voer het script uit.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalOpen vervolgens de site Centraal beheer van SharePoint.

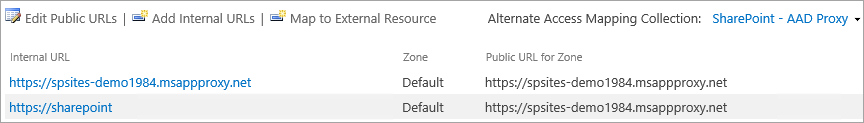

Selecteer Alternatieve toegangstoewijzingen configureren onder de Systeeminstellingen. Het vak Alternatieve verzameling toegangstoewijzingen wordt dan geopend.

Filter de weergave met de nieuwe webtoepassing.

Als u een bestaande webtoepassing uitbreidt naar een nieuwe zone.

Start de SharePoint Management Shell en voer het volgende script uit.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

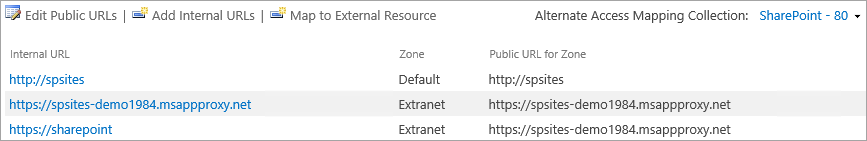

'. Open vervolgens de site Centraal beheer van SharePoint.

Selecteer Alternatieve toegangstoewijzingen configureren onder de Systeeminstellingen. Het vak Alternatieve verzameling toegangstoewijzingen wordt dan geopend.

Filter de weergave met de webtoepassing die is uitgebreid.

Zorg dat de SharePoint-webtoepassing wordt uitgevoerd op een domeinaccount

Voer de volgende stappen uit om het account te identificeren waarop de toepassingsgroep van de SharePoint-webtoepassing wordt uitgevoerd en om te controleren of het een domeinaccount is:

Open vervolgens de site Centraal beheer van SharePoint.

Ga naar Beveiliging en selecteer Serviceaccounts configureren.

Selecteer Webtoepassingsgroep - NaamVanUwWebtoepassing.

Controleer of Selecteer een account voor dit onderdeel een domeinaccount retourneert en onthoud dit, omdat u dit in de volgende stap gebruikt.

Zorg ervoor dat een HTTPS-certificaat is geconfigureerd voor de IIS-site van de extranetzone

Omdat de interne URL gebruikmaakt van het HTTPS-protocol (https://SharePoint/), moet een certificaat worden ingesteld op de IIS-site (Internet Information Services).

Open Windows PowerShell-console.

Voer het volgende script uit om een zelfondertekend certificaat te genereren en toe te voegen aan de computer

MY store.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Belangrijk

De zelfondertekende certificaten zijn alleen geschikt voor testdoeleinden. In de productieomgevingen raden we u ten zeerste aan om in plaats daarvan certificaten te gebruiken die zijn uitgegeven door een certificeringsinstantie.

Open console van Beheer van Internet Information Services.

Vouw de server uit in de structuurweergave, vouw Sites uit, selecteer de SharePoint - Microsoft Entra ID Proxy-site en selecteer Bindingen.

Selecteer de HTTPS-binding en selecteer vervolgens Bewerken.

Kies SharePoint-certificaat in het veld TLS/SSL-certificaat en selecteer vervolgens OK.

U kunt nu extern toegang krijgen tot de SharePoint-site via de Microsoft Entra-toepassingsproxy.

Stap 3: Beperkte Kerberos-delegatie configureren

Gebruikers verifiëren zich in eerste instantie in Microsoft Entra-id en vervolgens bij SharePoint met behulp van Kerberos via de privénetwerkconnector van Microsoft Entra. Als u wilt dat de connector namens de Microsoft Entra-gebruiker een Kerberos-token kan verkrijgen, moet u KCD (Beperkte Kerberos-delegering) configureren met protocolovergang. Zie Overzicht van beperkte Kerberos-delegatie voor meer informatie over KCD.

De SPN (Service Principal Name) instellen voor het SharePoint-serviceaccount

In dit artikel is de interne URL https://sharepoint, dus de service principal name (SPN) is HTTP/sharepoint. U moet deze waarden vervangen door de waarden behorende bij uw omgeving.

Om SPN HTTP/sharepoint te registreren voor SharePoint-toepassingsgroepaccount Contoso\spapppool, moet u de volgende opdracht uitvoeren vanaf een opdrachtprompt, als beheerder van het domein:

setspn -S HTTP/sharepoint Contoso\spapppool

De opdracht Setspn zoekt naar de SPN voordat deze wordt toegevoegd. Als de SPN al bestaat, ziet u de fout Dubbele SPN-waarde . Verwijder de bestaande SPN. Controleer of de SPN is toegevoegd door de Setspn opdracht uit te voeren met de -L optie. Zie Setspn voor meer informatie over de opdracht.

Zorg dat de connector wordt vertrouwd voor delegatie naar de SPN die is toegevoegd aan SharePoint-toepassingsgroepaccount

Configureer de KCD zodat de Microsoft Entra-toepassingsproxyservice gebruikersidentiteiten kan delegeren aan het account van de SharePoint-toepassingsgroep. Configureer KCD door de connector voor het privénetwerk in te schakelen om Kerberos-tickets op te halen voor uw gebruikers die zijn geverifieerd in Microsoft Entra-id. Daarna geeft die server de context door aan de doeltoepassing (SharePoint in dit geval).

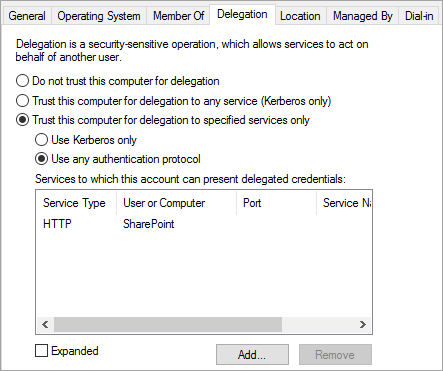

Volg deze stappen voor elke connectorcomputer om de KCD te configureren:

Meld u aan als domeinbeheerder op een domeincontroller en open Active Directory-gebruikers en -computers.

Zoek de computer waarop de Microsoft Entra-connector voor het privénetwerk wordt uitgevoerd. In dit voorbeeld is dat de computer waarop SharePoint Server wordt uitgevoerd.

Dubbelklik op de computer en selecteer vervolgens het tabblad Delegatie .

Stel de delegatie-instellingen in op Deze computer mag alleen aan opgegeven services delegeren. Selecteer vervolgens Elk protocol voor authenticatie gebruiken.

Selecteer de knop Toevoegen, selecteer Gebruikers of Computers en zoek het SharePoint-toepassingsgroepaccount. Voorbeeld:

Contoso\spapppool.Selecteer in de SPN-lijst het account dat u eerder hebt gemaakt voor het serviceaccount.

Selecteer OK en selecteer nogmaals OK om uw wijzigingen op te slaan.

U bent nu klaar om u aan te melden bij SharePoint met behulp van de externe URL en om te verifiëren met Azure.

Aanmeldingsfouten oplossen

Als aanmelden bij de site niet werkt, kunt u meer informatie krijgen over het probleem in de Verbinding maken orlogboeken: Open de logboeken van de machine waarop de connector wordt uitgevoerd, open de logboeken van toepassingen en services>, ga naar Microsoft>Entra-privénetwerk> Verbinding maken or en inspecteer het Beheer logboek.