Configureren hoe gebruikers toestemming geven voor toepassingen

In dit artikel leert u hoe u de manier configureert waarop gebruikers toestemming geven voor toepassingen en hoe u alle toekomstige bewerkingen voor gebruikerstoestemming voor toepassingen uitschakelt.

Voordat een toepassing toegang kan krijgen tot de gegevens van uw organisatie, moet een gebruiker de toepassing hiervoor machtigingen verlenen. Verschillende machtigingen hebben verschillende toegangsniveaus. Standaard mogen alle gebruikers toestemming geven voor toepassingen voor machtigingen waarvoor geen toestemming van de beheerder is vereist. Een gebruiker kan bijvoorbeeld standaard toestemming geven om een app toegang te geven tot zijn of haar postvak, maar kan geen toestemming geven om een app vrije toegang te geven om naar alle bestanden in uw organisatie te lezen en schrijven.

Als u het risico wilt beperken dat kwaadwillende toepassingen gebruikers misleiden bij het verlenen van toegang tot de gegevens van uw organisatie, raden we u aan alleen gebruikerstoestemming toe te staan voor toepassingen die zijn gepubliceerd door een geverifieerde uitgever.

Vereisten

Als u gebruikerstoestemming wilt configureren, hebt u het volgende nodig:

- Een gebruikersaccount in. Als u dat nog niet hebt, kunt u gratis een account maken.

- De rol globale beheerder.

Instellingen voor gebruikerstoestemming configureren

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Gebruikerstoestemmingsinstellingen configureren via het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als een Globale Beheer istrator.

Blader naar Instellingen voor toestemming en machtigingen>voor gebruikerstoestemming in bedrijfstoepassingen voor identiteitstoepassingen.>>>

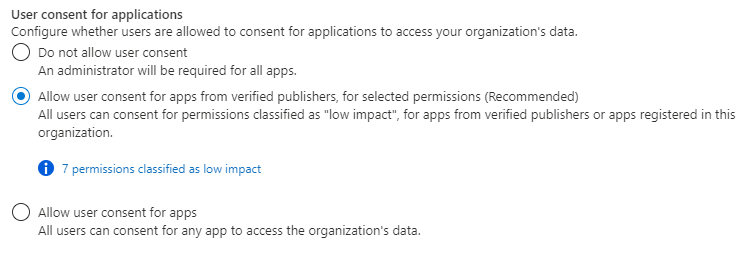

Selecteer bij Gebruikerstoestemming voor toepassingen welke toestemmingsinstelling u wilt configureren voor alle gebruikers.

Selecteer Opslaan om uw instellingen op te slaan.

Als u wilt kiezen welk app-toestemmingsbeleid gebruikerstoestemming voor toepassingen bepaalt, kunt u de Microsoft Graph PowerShell-module gebruiken. De cmdlets die hier worden gebruikt, zijn opgenomen in de module Microsoft.Graph.Identity.SignIns .

Verbinding maken naar Microsoft Graph PowerShell

Verbinding maken naar Microsoft Graph PowerShell met behulp van de machtiging voor minimale bevoegdheden die nodig is. Gebruik Policy.Read.All voor het lezen van de huidige instellingen voor gebruikerstoestemming. Gebruik Policy.ReadWrite.Authorization voor het lezen en wijzigen van de instellingen voor gebruikerstoestemming. U moet zich aanmelden als een Global Beheer istrator.

Connect-MgGraph -Scopes "Policy.ReadWrite.Authorization"

Gebruikerstoestemming uitschakelen

Als u gebruikerstoestemming wilt uitschakelen, moet u ervoor zorgen dat het toestemmingsbeleid (PermissionGrantPoliciesAssigned) andere huidige ManagePermissionGrantsForOwnedResource.* beleidsregels bevat, indien aanwezig tijdens het bijwerken van de verzameling. Op deze manier kunt u uw huidige configuratie onderhouden voor instellingen voor gebruikerstoestemming en andere instellingen voor resourcetoestemming.

# only exclude user consent policy

$body = @{

"permissionGrantPolicyIdsAssignedToDefaultUserRole" = @(

"managePermissionGrantsForOwnedResource.{other-current-policies}"

)

}

Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Toestaan dat gebruikerstoestemming is onderworpen aan een app-toestemmingsbeleid met behulp van PowerShell

Als u gebruikerstoestemming wilt toestaan, kiest u welk app-toestemmingsbeleid de autorisatie van gebruikers moet bepalen om toestemming te verlenen aan apps. Zorg ervoor dat het toestemmingsbeleid (PermissionGrantPoliciesAssigned) andere huidige ManagePermissionGrantsForOwnedResource.* beleidsregels bevat, indien aanwezig tijdens het bijwerken van de verzameling. Op deze manier kunt u uw huidige configuratie onderhouden voor instellingen voor gebruikerstoestemming en andere instellingen voor resourcetoestemming.

$body = @{

"permissionGrantPolicyIdsAssignedToDefaultUserRole" = @(

"managePermissionGrantsForSelf.{consent-policy-id}",

"managePermissionGrantsForOwnedResource.{other-current-policies}"

)

}

Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Vervang {consent-policy-id} door de id van het beleid dat u wilt toepassen. U kunt een aangepast toestemmingsbeleid voor apps kiezen dat u hebt gemaakt of u kunt kiezen uit de volgende ingebouwde beleidsregels:

| Id | Beschrijving |

|---|---|

| microsoft-user-default-low | Toestaan dat gebruikers toestemming geven voor apps van geverifieerde uitgevers, voor geselecteerde machtigingen Sta beperkte gebruikerstoestemming alleen toe voor apps van geverifieerde uitgevers en apps die in uw tenant zijn geregistreerd en alleen voor machtigingen die met weinig impact zijn geclassificeerd. (Classificeer machtigingen om te selecteren voor welke machtigingen gebruikers toestemming mogen geven.) |

| microsoft-user-default-legacy | Gebruikerstoestemming toestaan voor apps Met deze optie kunnen alle gebruikers toestemming geven voor elke machtiging waarvoor geen beheerderstoestemming is vereist, voor elke app |

Als u bijvoorbeeld gebruikerstoestemming wilt inschakelen die onderhevig is aan het ingebouwde beleid microsoft-user-default-low, voert u de volgende opdrachten uit:

$body = @{

"permissionGrantPolicyIdsAssignedToDefaultUserRole" = @(

"managePermissionGrantsForSelf.managePermissionGrantsForSelf.microsoft-user-default-low",

"managePermissionGrantsForOwnedResource.{other-current-policies}"

)

}

Gebruik Graph Explorer om te kiezen welk app-toestemmingsbeleid gebruikerstoestemming bepaalt voor toepassingen. U moet zich aanmelden als een Global Beheer istrator.

Als u gebruikerstoestemming wilt uitschakelen, moet u ervoor zorgen dat het toestemmingsbeleid (PermissionGrantPoliciesAssigned) andere huidige ManagePermissionGrantsForOwnedResource.* beleidsregels bevat, indien aanwezig tijdens het bijwerken van de verzameling. Op deze manier kunt u uw huidige configuratie onderhouden voor instellingen voor gebruikerstoestemming en andere instellingen voor resourcetoestemming.

PATCH https://graph.microsoft.com/v1.0/policies/authorizationPolicy

{

"defaultUserRolePermissions": {

"permissionGrantPoliciesAssigned": [

"managePermissionGrantsForOwnedResource.{other-current-policies}"

]

}

}

Gebruikerstoestemming toestaan op basis van een app-toestemmingsbeleid met Behulp van Microsoft Graph

Als u gebruikerstoestemming wilt toestaan, kiest u welk app-toestemmingsbeleid de autorisatie van gebruikers moet bepalen om toestemming te verlenen aan apps. Zorg ervoor dat het toestemmingsbeleid (PermissionGrantPoliciesAssigned) andere huidige ManagePermissionGrantsForOwnedResource.* beleidsregels bevat, indien aanwezig tijdens het bijwerken van de verzameling. Op deze manier kunt u uw huidige configuratie onderhouden voor instellingen voor gebruikerstoestemming en andere instellingen voor resourcetoestemming.

PATCH https://graph.microsoft.com/v1.0/policies/authorizationPolicy

{

"defaultUserRolePermissions": {

"managePermissionGrantsForSelf.{consent-policy-id}",

"managePermissionGrantsForOwnedResource.{other-current-policies}"

}

}

Vervang {consent-policy-id} door de id van het beleid dat u wilt toepassen. U kunt een aangepast toestemmingsbeleid voor apps kiezen dat u hebt gemaakt of u kunt kiezen uit de volgende ingebouwde beleidsregels:

| Id | Beschrijving |

|---|---|

| microsoft-user-default-low | Toestaan dat gebruikers toestemming geven voor apps van geverifieerde uitgevers, voor geselecteerde machtigingen Sta beperkte gebruikerstoestemming alleen toe voor apps van geverifieerde uitgevers en apps die in uw tenant zijn geregistreerd en alleen voor machtigingen die met weinig impact zijn geclassificeerd. (Classificeer machtigingen om te selecteren voor welke machtigingen gebruikers toestemming mogen geven.) |

| microsoft-user-default-legacy | Gebruikerstoestemming toestaan voor apps Met deze optie kunnen alle gebruikers toestemming geven voor elke machtiging waarvoor geen beheerderstoestemming is vereist, voor elke app |

Als u bijvoorbeeld gebruikerstoestemming wilt inschakelen die onderhevig zijn aan het ingebouwde beleid microsoft-user-default-low, gebruikt u de volgende PATCH-opdracht:

PATCH https://graph.microsoft.com/v1.0/policies/authorizationPolicy

{

"defaultUserRolePermissions": {

"permissionGrantPoliciesAssigned": [

"managePermissionGrantsForSelf.microsoft-user-default-low",

"managePermissionGrantsForOwnedResource.{other-current-policies}"

]

}

}

Tip

Schakel de werkstroom voor beheerderstoestemming in om gebruikers toe te staan de beoordeling en goedkeuring van een beheerder aan te vragen voor een toepassing waarvoor de gebruiker geen toestemming mag geven. U kunt dit bijvoorbeeld doen wanneer gebruikerstoestemming is uitgeschakeld of wanneer een toepassing machtigingen aanvraagt die de gebruiker niet mag verlenen.