Zelfstudie: Eenmalige aanmelding van Microsoft Entra integreren met SAP NetWeaver

In deze zelfstudie leert u hoe u SAP NetWeaver integreert met Microsoft Entra ID. Wanneer u SAP NetWeaver integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra-id beheren wie toegang heeft tot SAP NetWeaver.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij SAP NetWeaver.

- Beheer uw accounts op één centrale locatie.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op SAP NetWeaver waarvoor eenmalige aanmelding (SSO) is ingeschakeld.

- Voor SAP NetWeaver V7.20 is ten minste vereist

Beschrijving van scenario

- SAP NetWeaver ondersteunt zowel SAML (door SP geïnitieerde SSO) als OAuth. In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

Notitie

De id van deze toepassing is een vaste tekenreekswaarde zodat maar één exemplaar in één tenant kan worden geconfigureerd.

Notitie

De toepassing in SAML of in OAuth configureren conform de vereisten van uw organisatie.

SAP NetWeaver toevoegen vanuit de galerie

Als u de integratie van SAP NetWeaver in Microsoft Entra ID wilt configureren, moet u SAP NetWeaver vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

- Typ in de sectie Toevoegen vanuit de galerie in het zoekvak: SAP NetWeaver.

- Selecteer SAP NetWeaver in het resultatenvenster en voeg de app vervolgens toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra voor SAP NetWeaver configureren en testen

Configureer en test eenmalige aanmelding van Microsoft Entra met SAP NetWeaver met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in SAP NetWeaver.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met SAP NetWeaver te configureren en te testen:

- Configureer eenmalige aanmelding van Microsoft Entra om uw gebruikers in staat te stellen deze functie te gebruiken.

- Maak een Microsoft Entra-testgebruiker om eenmalige aanmelding van Microsoft Entra te testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen gebruik te maken van eenmalige aanmelding van Microsoft Entra.

- SAP NetWeaver configureren met SAML om de instellingen voor eenmalige aanmelding aan de kant van de toepassing te configureren.

- Maak een SAP NetWeaver-testgebruiker om een tegenhanger van B.Simon in SAP NetWeaver te hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Eenmalige aanmelding testen om te controleren of de configuratie werkt.

- Configureer SAP NetWeaver voor OAuth om de OAuth-instellingen aan de toepassingszijde te configureren.

Eenmalige aanmelding voor Microsoft Entra configureren

In deze sectie schakelt u eenmalige aanmelding van Microsoft Entra in.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met SAP NetWeaver te configureren:

Open een nieuw browservenster en meld u aan als beheerder bij de SAP NetWeaver-site van uw bedrijf

Zorg ervoor dat http- en https-services actief zijn en de juiste poorten zijn toegewezen in T-code SMICM.

Meld u aan bij de bedrijfsclient van het SAP-systeem (T01), waarvoor eenmalige aanmelding is vereist, en activeer HTTP-beveiligingssessie Management.

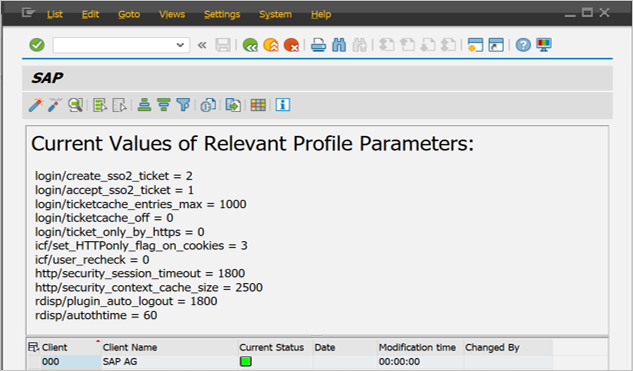

Ga naar transactiecode SICF_SESSIONS. Hier worden alle relevante profielparameters met de huidige waarden weergegeven. Deze zien eruit als hieronder:

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Notitie

Pas de bovenstaande parameters aan volgens de vereisten van uw organisatie. De bovenstaande parameters worden hier slechts als indicatie weergegeven.

Pas zo nodig de parameters aan in het exemplaar-/standaardprofiel van het SAP-systeem en start het SAP-systeem opnieuw op.

Dubbelklik op de relevante client om de HTTP-beveiligingssessie in te schakelen.

Activeer de onderstaande SICF-services:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

Ga naar transactiecode SAML2 in de bedrijfsclient van het SAP-systeem [T01/122]. In een browser wordt een gebruikersinterface geopend. In dit voorbeeld wordt ervanuit gegaan dat 122 een SAP-bedrijfsclient is.

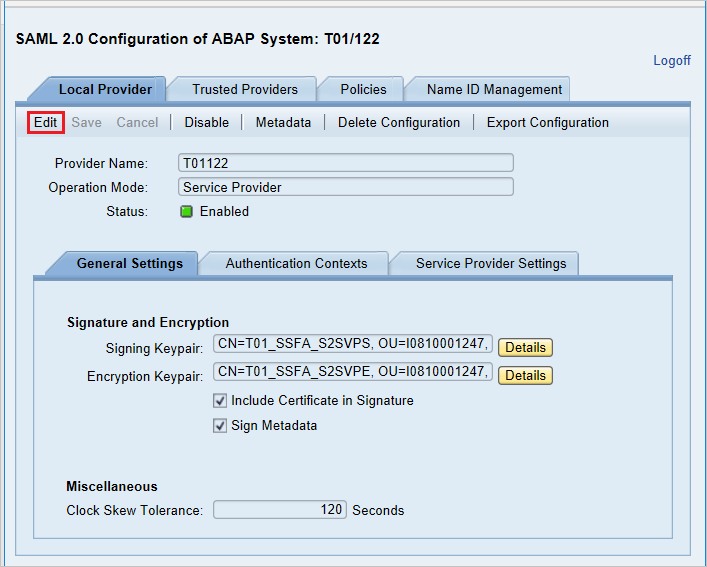

Voer uw gebruikersnaam en wachtwoord in de gebruikersinterface in en klik op Edit.

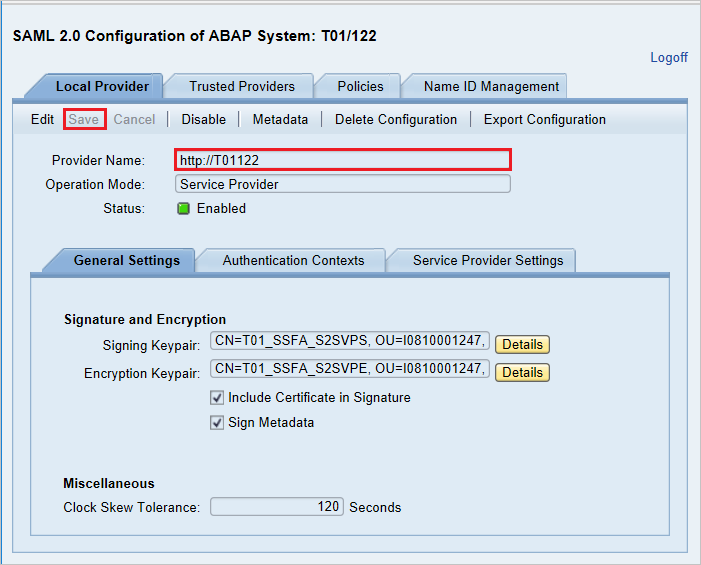

Vervang Provider Name T01122 door

http://T01122en klik op Save.Notitie

De standaardprovidernaam wordt geleverd als

<sid><client>indeling, maar Microsoft Entra-id verwacht de naam in de indeling,<protocol>://<name>waarbij u wordt aangeraden de providernaamhttps://<sid><client>te behouden om meerdere SAP NetWeaver ABAP-engines toe te staan te configureren in Microsoft Entra-id.

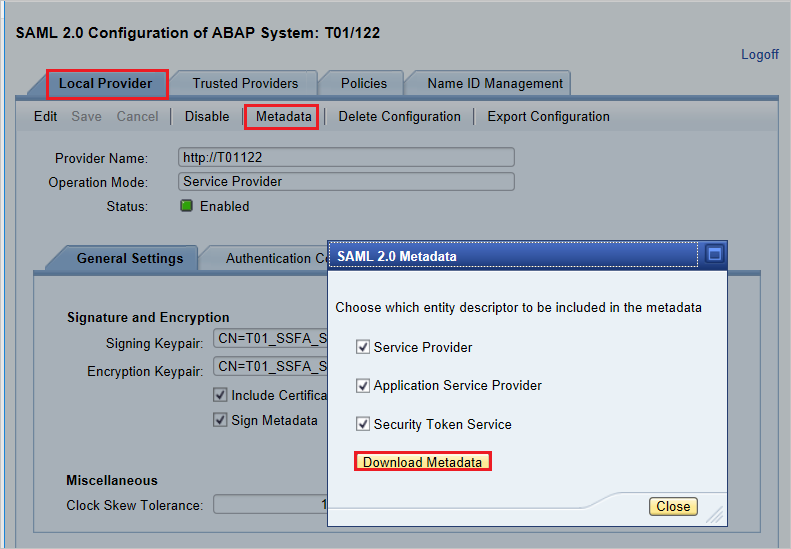

Metagegevens van de serviceprovider genereren: als de instellingen Local Provider en Trusted Providers in de SAML 2.0-gebruikersinterface zijn geconfigureerd, bestaat de volgende stap uit het genereren van het bestand met metagegevens van de serviceprovider (dat alle instellingen, contexten voor verificatie en overige configuraties in SAP bevat). Zodra dit bestand is gegenereerd, moeten we dit uploaden in Microsoft Entra-id.

Ga naar het tabblad Local Provider.

Klik op Metadata.

Sla het gegenereerde XML-bestand met metagegevens op de computer op en upload het naar de sectie Basic SAML Configuration om de waarden Identifier en Reply URL automatisch in Azure Portal in te vullen.

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar de integratiepagina van SAP NetWeaver-toepassingen voor identiteitstoepassingen>>>, zoek de sectie Beheren en selecteer Eenmalige aanmelding.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

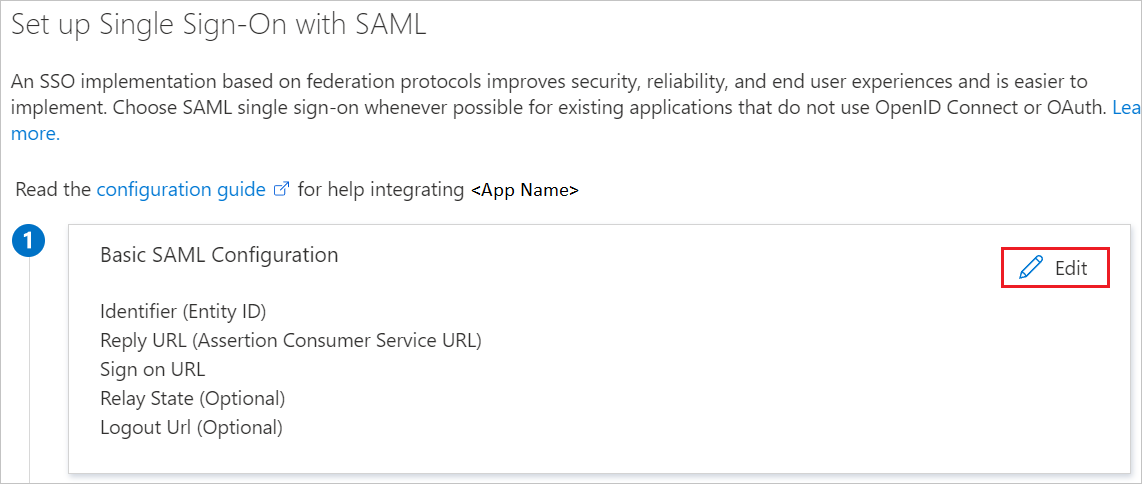

Op de pagina Eenmalige aanmelding instellen met SAML klikt u op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In het gedeelte Standaard SAML-configuratie voert u de volgende stappen uit als u de toepassing in de door IDP geïnitieerde modus wilt configureren:

Klik op Metagegevensbestand uploaden om het metagegevensbestand van de serviceprovider te uploaden dat u eerder hebt verkregen.

Klik op het mappictogram om het metagegevensbestand te selecteren en klik op Uploaden.

Nadat het bestand met metagegevens is geüpload, worden de waarden voor Identifier en Reply URL automatisch ingevuld in het tekstvak van de sectie Standaard SAML-configuratie, zoals hieronder weergegeven:

In het tekstvak Aanmeldings-URL typt u een URL met het volgende patroon:

https://<your company instance of SAP NetWeaver>

Notitie

Sommige klanten hebben een fout ondervonden van een onjuiste antwoord-URL die is geconfigureerd voor hun exemplaar. Als u een dergelijke fout ontvangt, gebruikt u deze PowerShell-opdrachten. Werk eerst de antwoord-URL's in het toepassingsobject bij met de antwoord-URL en werk vervolgens de service-principal bij. Gebruik get-MgServicePrincipal om de waarde van de service-principal-id op te halen.

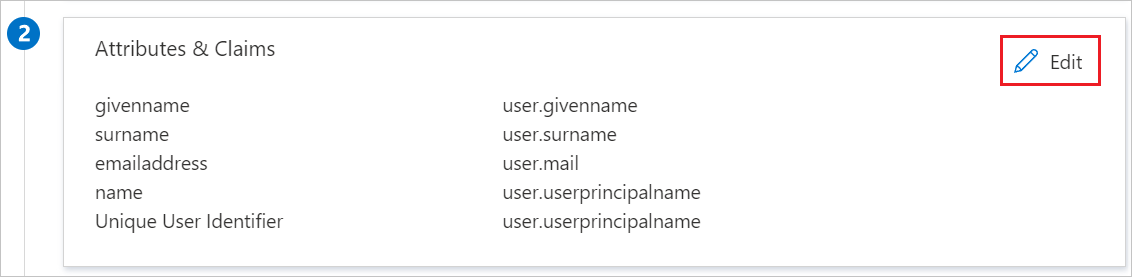

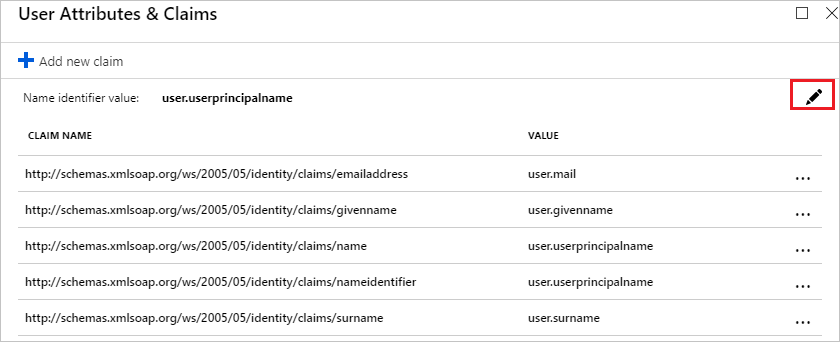

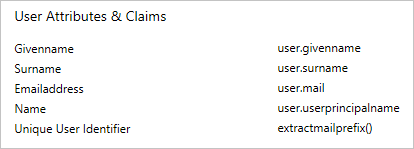

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"De SAP NetWeaver-toepassing verwacht de SAML-asserties in een specifieke indeling. Hiervoor moet u aangepaste kenmerktoewijzingen toevoegen aan de configuratie van uw SAML-tokenkenmerken. In de volgende schermafbeelding wordt de lijst met standaardkenmerken weergegeven. Klik op het pictogram Bewerken om het dialoogvenster gebruikerskenmerken te openen.

In de sectie Gebruikersclaims in het dialoogvenster Gebruikerskenmerken configureert u het kenmerk van het SAML-token zoals wordt weergegeven in de bovenstaande afbeelding en voert u de volgende stappen uit:

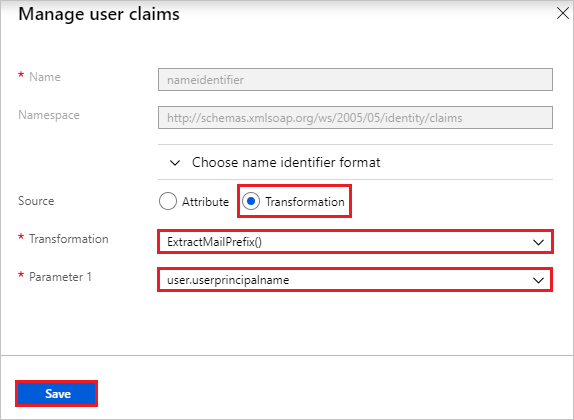

Klik op pictogram bewerken om het dialoogvenster Gebruikersclaims beheren te openen.

Selecteer in de lijst TransformatieExtractMailPrefix().

Selecteer user.userprincipalname in de lijst Parameter 1.

Klik op Opslaan.

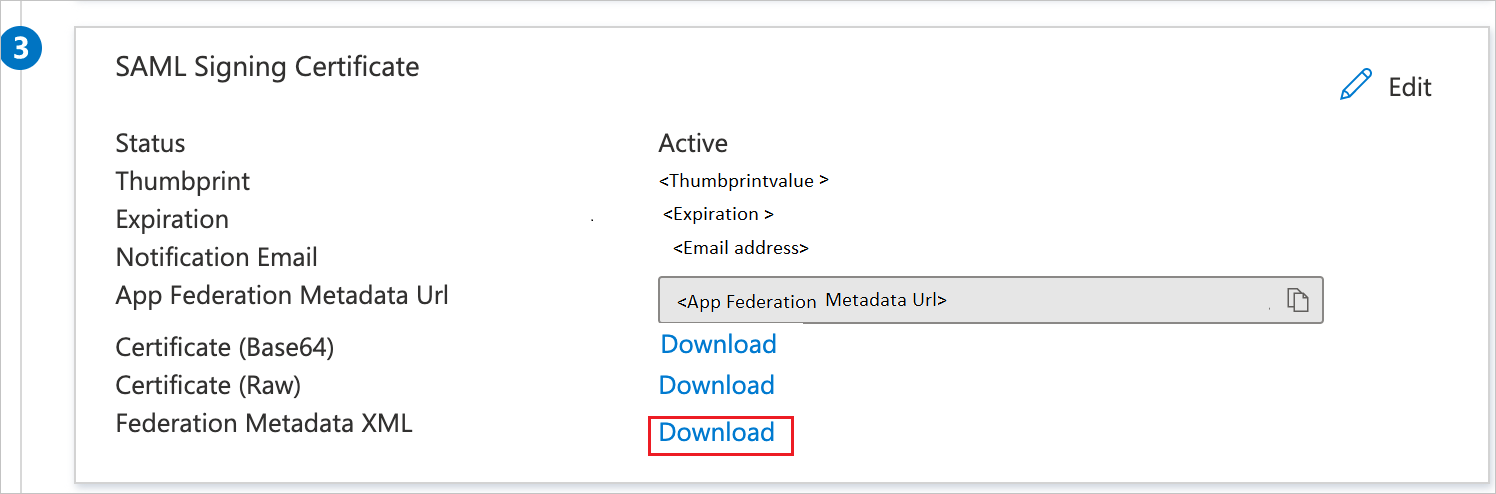

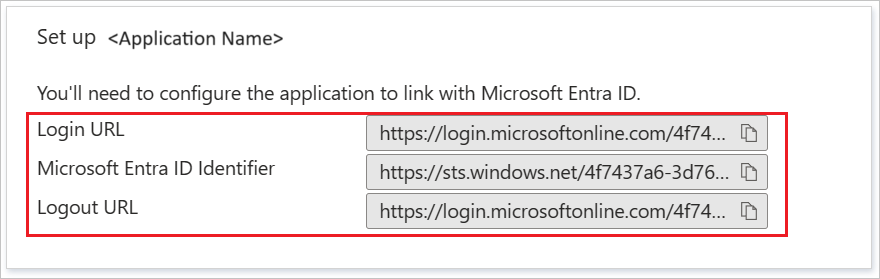

Ga op de pagina Eenmalige aanmelding met SAML instellen in de sectie SAML-handtekeningcertificaat naar XML-bestand met federatieve metagegevens en selecteer Downloaden om het certificaat te downloaden. Sla dit vervolgens op de computer op.

In de sectie SAP NetWeaver instellen kopieert u de juiste URL('s) op basis van uw behoeften.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruiker Beheer istrator.

- Blader naar Identiteit>Gebruikers>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld:

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Controleren + maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door toegang te verlenen tot SAP NetWeaver.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>SAP NetWeaver.

- Zoek op de overzichtspagina van de app de sectie Beheren en selecteer Gebruikers en groepen.

- Selecteer Gebruiker toevoegen en selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toevoegen.

- Selecteer in het dialoogvenster Gebruikers en groepen de optie B.Simon in de lijst Gebruikers. Klik vervolgens op de knop Selecteren onderaan het scherm. Als u verwacht dat er een rol aan de gebruikers moet worden toegewezen, kunt u de rol selecteren in de vervolgkeuzelijst Selecteer een rol. Als er geen rol is ingesteld voor deze app, wordt de rol Standaardtoegang geselecteerd.

- Klik in het dialoogvenster Toewijzing toevoegen op de knop Toewijzen.

SAP NetWeaver configureren met SAML

Meld u aan bij het SAP-systeem en ga naar transactiecode SAML2. Er wordt een nieuwe browservenster geopend met een SAML-configuratiescherm.

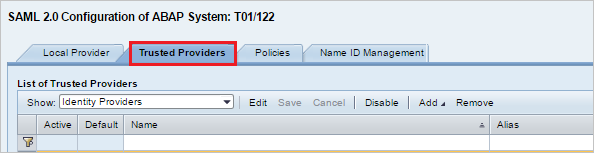

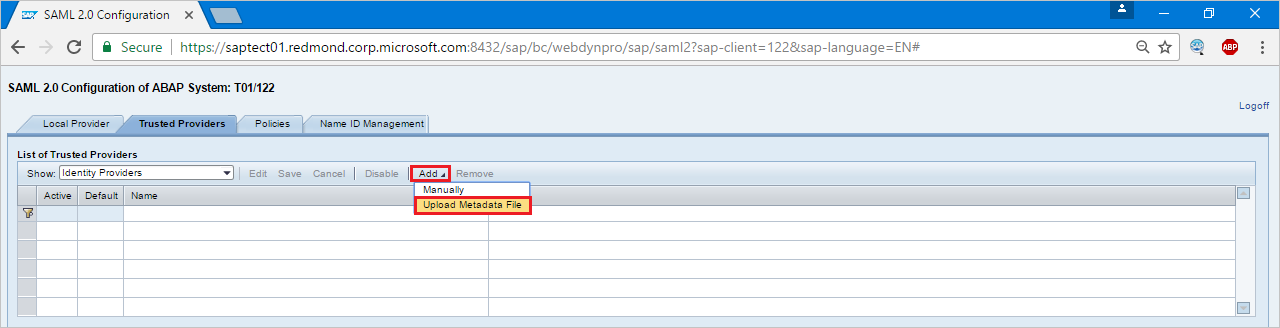

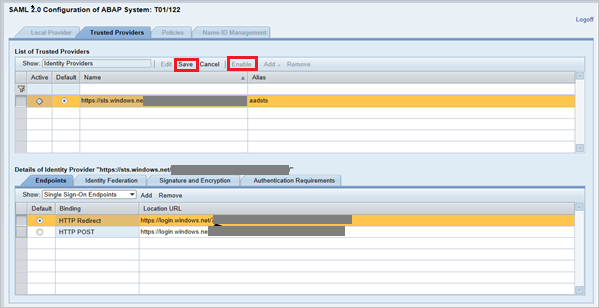

Voor het configureren van eindpunten voor vertrouwde id-provider (Microsoft Entra ID) gaat u naar het tabblad Vertrouwde providers .

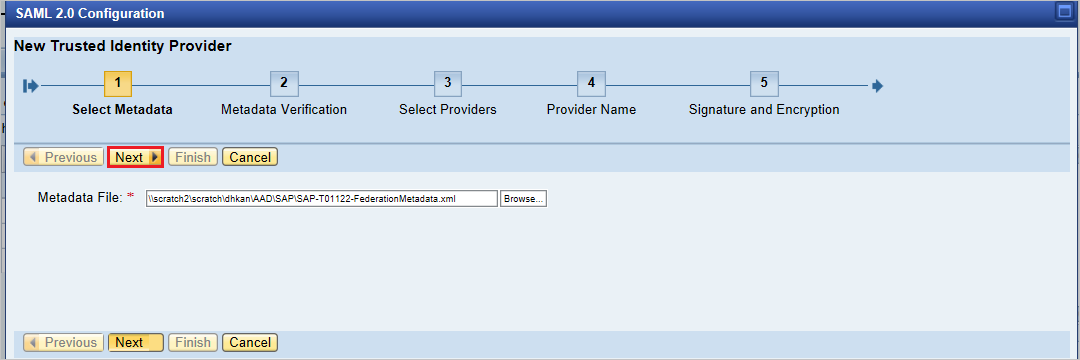

Druk op Add en selecteer Upload Metadata File in het snelmenu.

Upload het metagegevensbestand dat u hebt gedownload.

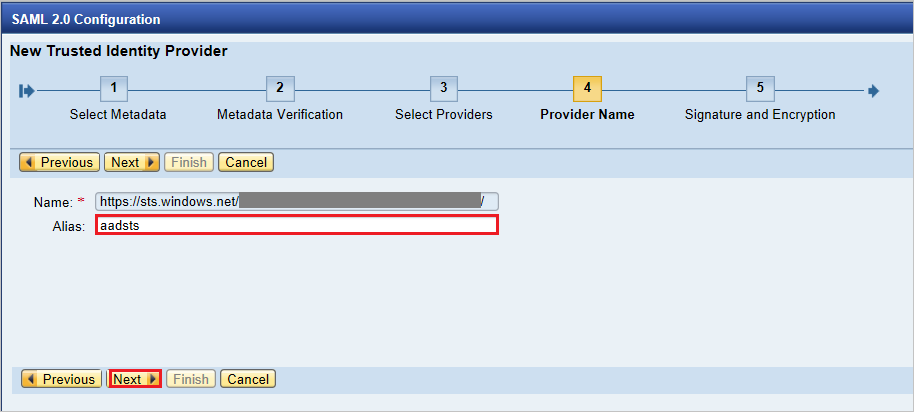

Typ de aliasnaam in het volgende scherm. Bijvoorbeeld aadsts en druk op Next om door te gaan.

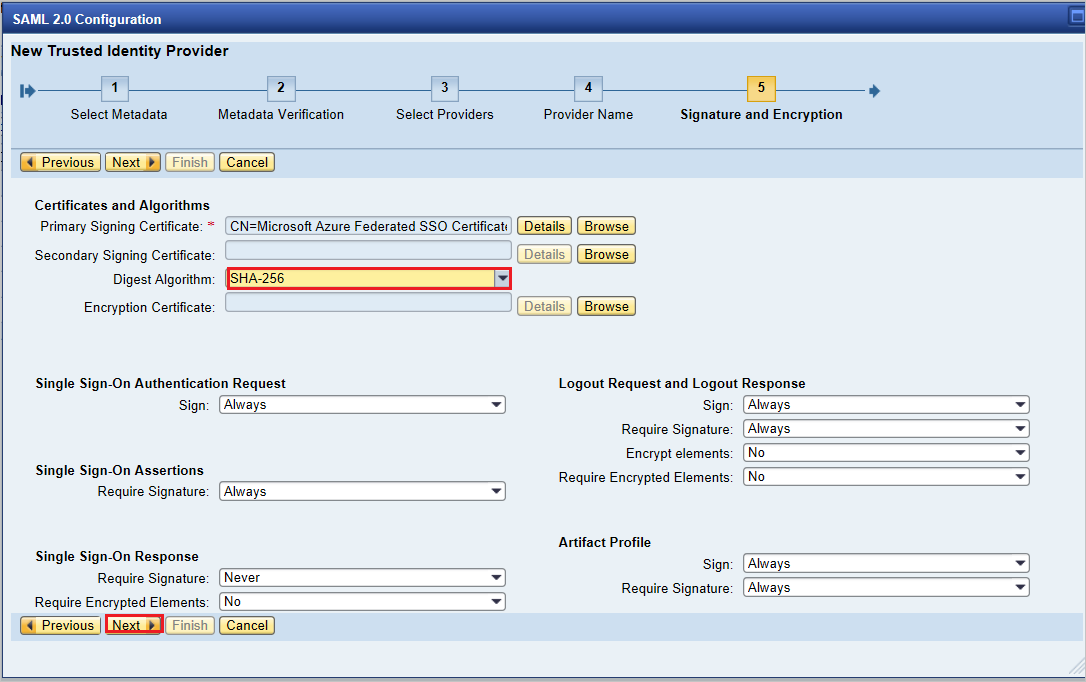

Zorg ervoor dat Digest AlgorithmSHA-256 is, vereis geen wijzigingen en druk op Next.

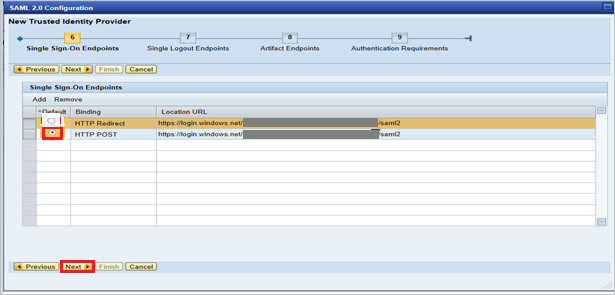

Gebruik bij Single Sign-On EndpointsHTTP POST en klik op Next om door te gaan.

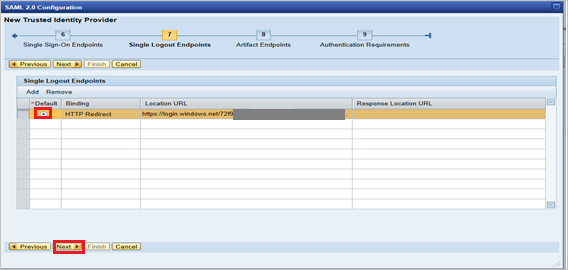

Gebruik bij Single Logout EndpointsHTTPRedirect en klik op Next om door te gaan.

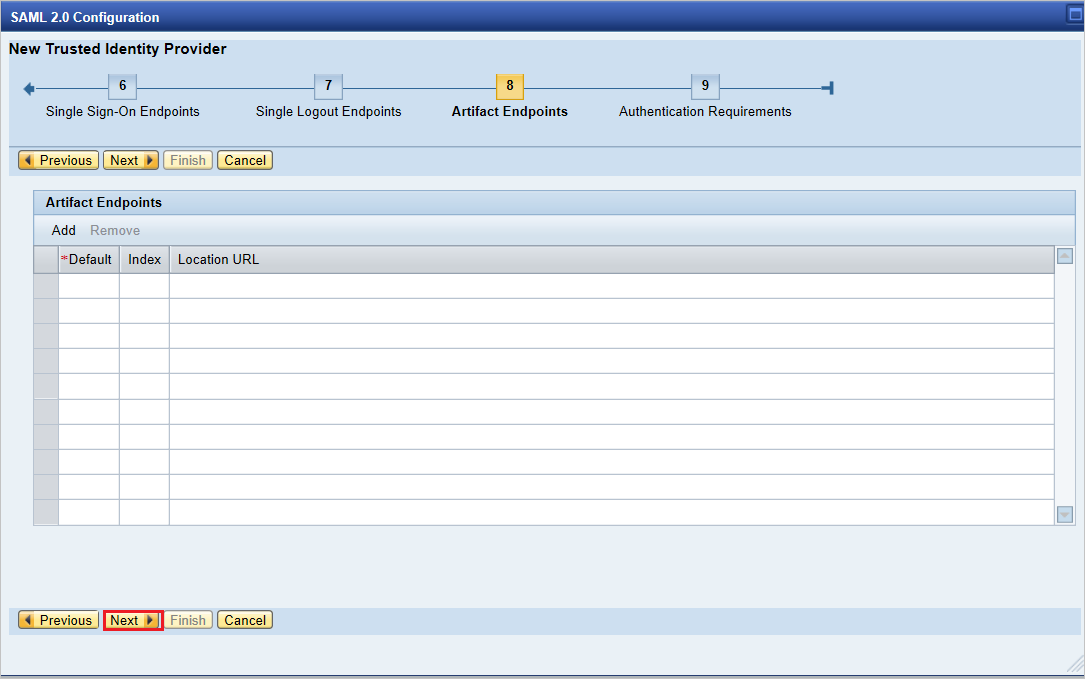

Druk bij Artifact Endpoints op Next om door te gaan.

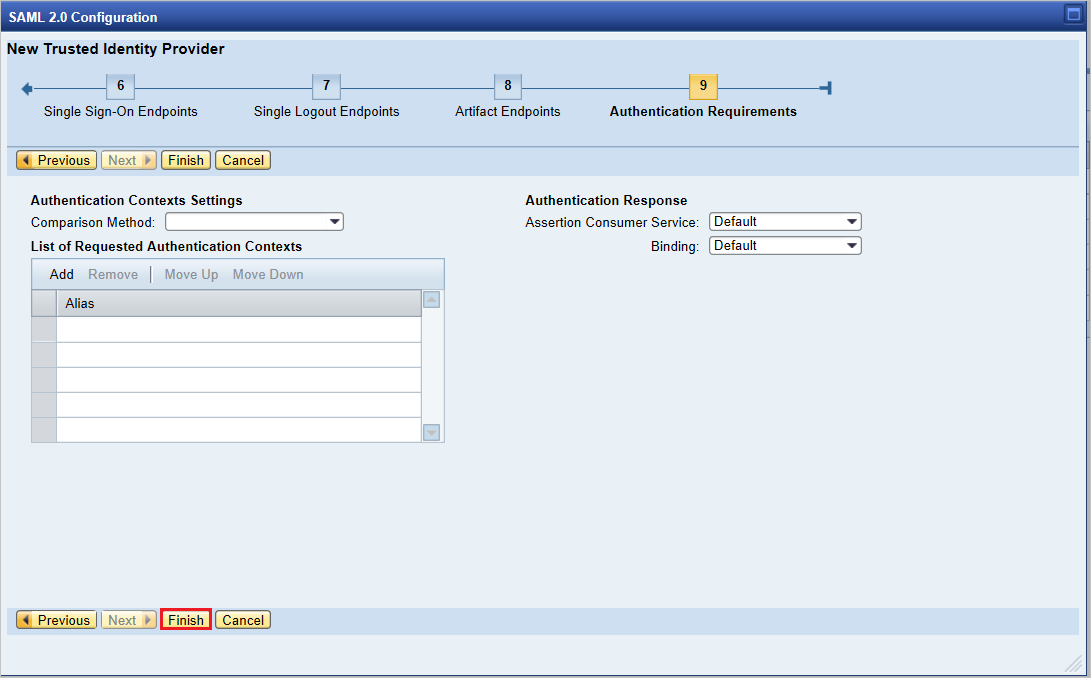

Klik bij Authentication Requirements op Finish.

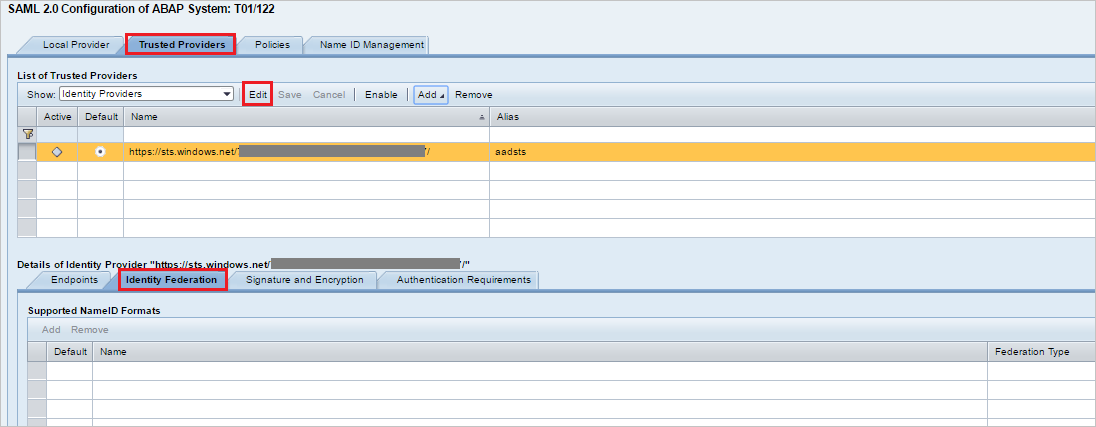

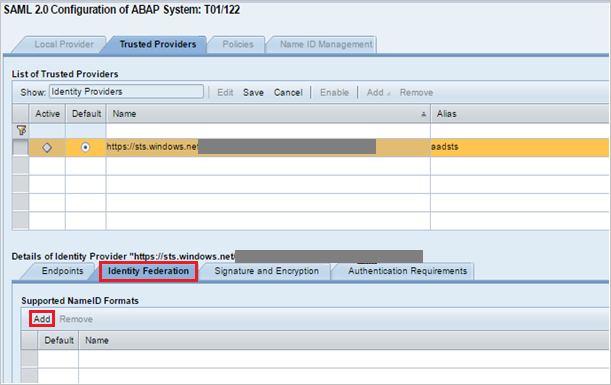

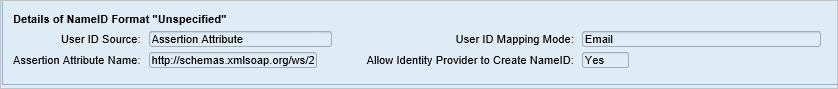

Ga naar het tabblad Trusted Provider>Identity Federation (vanaf de onderkant van het scherm). Klik op Bewerken.

Klik onder het tabblad Identity Federation op Add (onderste venster).

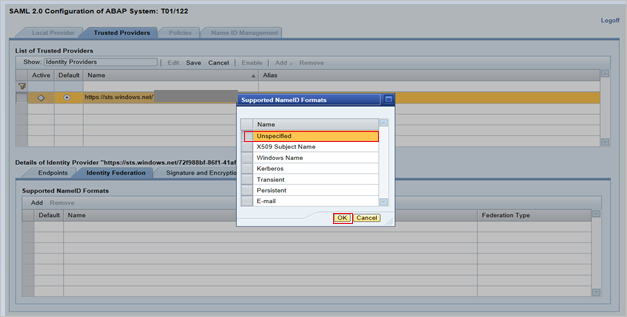

Selecteer in het pop-upvenster Supported NameID formats de optie Unspecified en klik op OK.

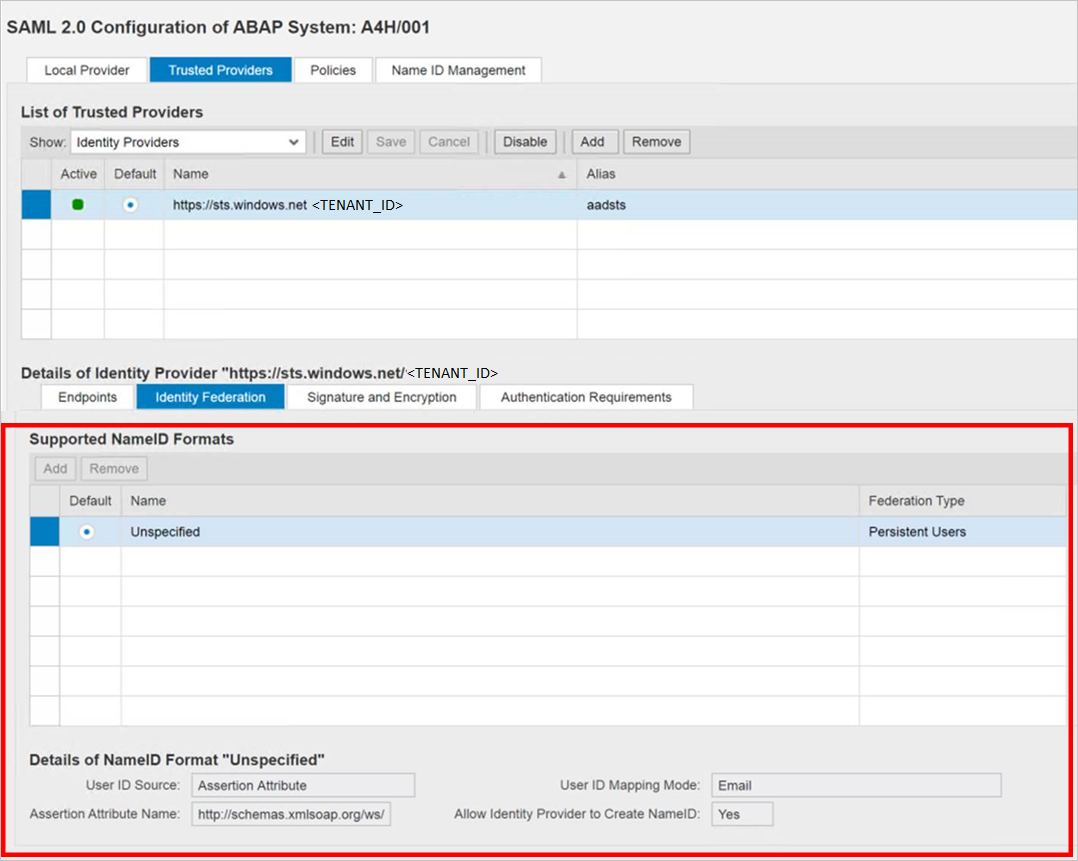

Geef de waarde voor User ID Source op als Assertion Attribute, de waarde voor de User ID mapping mode op als Email en geef de Assertion Attribute Name op als

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

Houd er rekening mee dat de waarden voor de gebruikers-id-bron - en gebruikers-id-toewijzingsmodus de koppeling tussen SAP-gebruiker en Microsoft Entra-claim bepalen.

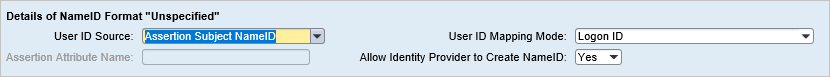

Scenario: SAP-gebruiker aan Microsoft Entra-gebruikerstoewijzing.

Schermopname van details NameID van SAP.

Schermopname met vereiste claims van Microsoft Entra-id.

Scenario: selecteer SAP-gebruikers-id op basis van geconfigureerd e-mailadres in SU01. In dit geval moet de e-mail-id voor elke gebruiker waarvoor eenmalige aanmelding is vereist, worden geconfigureerd in SU01.

Schermopname van details NameID van SAP.

schermopname van vereiste claims uit Microsoft Entra-id.

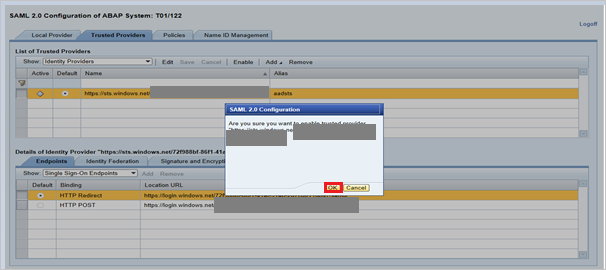

Klik op Save en vervolgens op Enable om de id-provider in te schakelen.

Klik op OK zodra daarom wordt gevraagd.

SAP NetWeaver-testgebruiker maken

In deze sectie maakt u een gebruiker met de naam B.simon in SAP NetWeaver. Werk samen met uw interne SAP-deskundige of met de SAP-partner van uw organisatie om de gebruikers aan het SAP NetWeaver-platform toe te voegen.

Eenmalige aanmelding testen

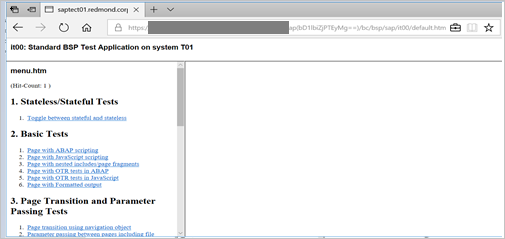

Nadat de Id-provider Microsoft Entra ID is geactiveerd, probeert u de onderstaande URL te openen om eenmalige aanmelding te controleren (er wordt geen gebruikersnaam en wachtwoord gevraagd)

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(of) gebruik de onderstaande URL

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmNotitie

Vervang sapurl door de feitelijke SAP-hostnaam.

Via de bovenstaande URL moet u op het hieronder genoemd scherm terechtkomen. Als u de onderstaande pagina kunt bereiken, is de installatie van Microsoft Entra SSO voltooid.

Als u om een gebruikersnaam en wachtwoord wordt gevraagd, probeert u het probleem vast te stellen door de tracering in te schakelen met behulp van de onderstaande URL

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

SAP NetWeaver configureren voor OAuth

Sap-gedocumenteerd proces is beschikbaar op de locatie: NetWeaver Gateway Service inschakelen en OAuth 2.0-bereik maken

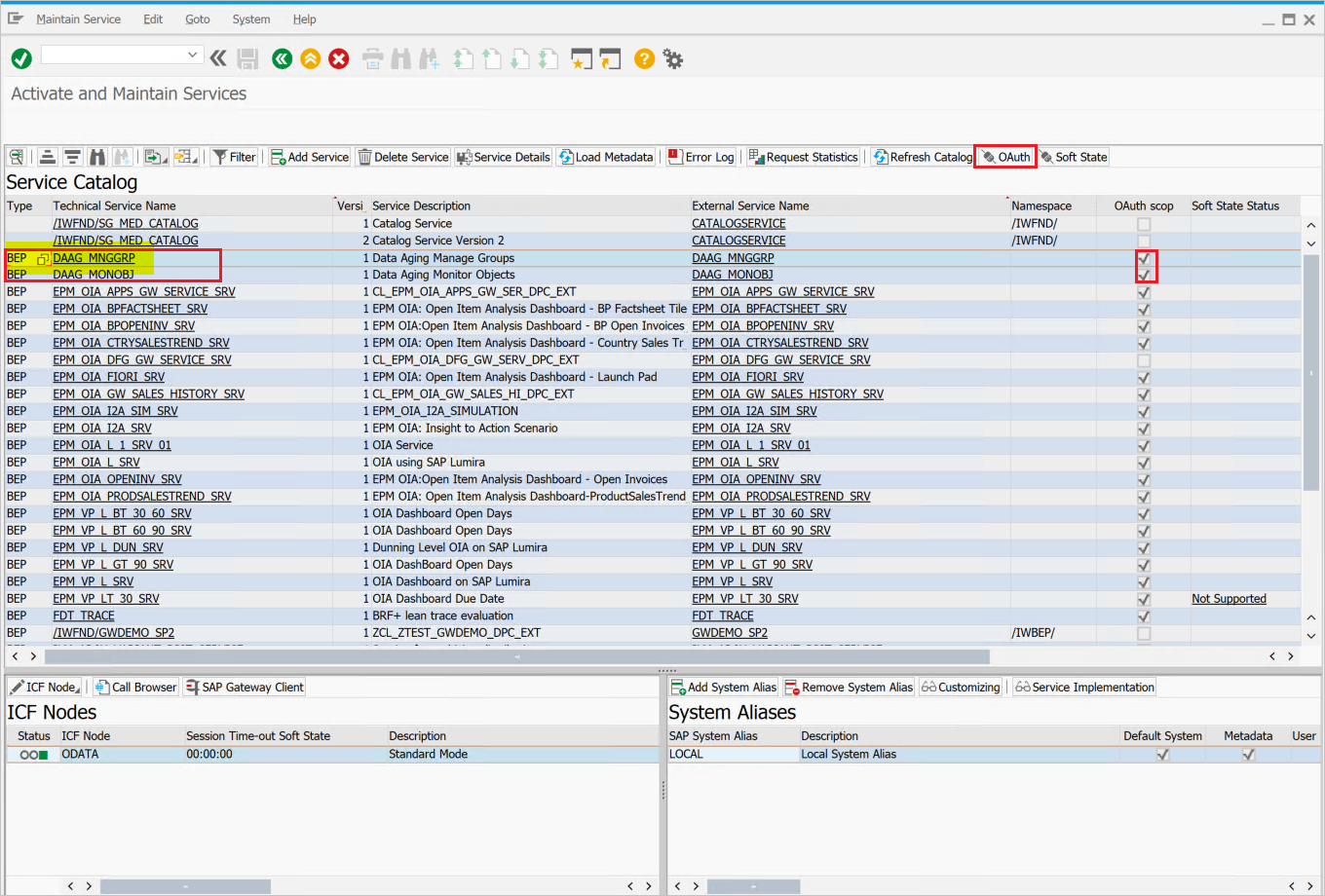

Ga naar SPRO en zoek Services activeren en onderhouden.

In dit voorbeeld willen we de OData-service verbinden:

DAAG_MNGGRPmet OAuth met Microsoft Entra SSO. Gebruik de naam van de technische service voor het zoeken naar de serviceDAAG_MNGGRPen activeer indien deze nog niet actief is (zoek naargreenstatus onder het tabblad ICF-knooppunten). Zorg ervoor dat de systeem alias (het verbonden back-end-systeem, waar de service daadwerkelijk wordt uitgevoerd) juist is.

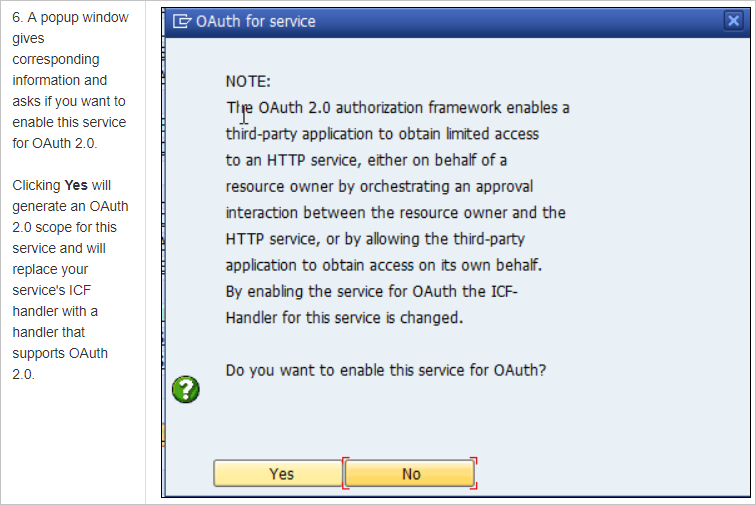

- Klik vervolgens op knop OAuth op de bovenste knoppenbalk en wijs

scopetoe (behoud de standaard naam zoals deze wordt aangeboden).

- Klik vervolgens op knop OAuth op de bovenste knoppenbalk en wijs

In ons voorbeeld is het bereik

DAAG_MNGGRP_001en wordt het gegenereerd op basis van de servicenaam door automatisch een nummer toe te voegen. Rapport/IWFND/R_OAUTH_SCOPESkan worden gebruikt om de naam van het bereik te wijzigen of handmatig te maken.

Notitie

Bericht

soft state status is not supported: kan worden genegeerd, omdat er geen problemen zijn.

Een servicegebruiker maken voor de OAuth 2.0 Client

OAuth2 maakt gebruik van een

service IDvoor het verkrijgen van het toegangstoken voor de eindgebruiker. Belangrijke beperking van het OAuth-ontwerp: deOAuth 2.0 Client IDmoet identiek zijn aan deusernamedie de OAuth 2.0-client gebruikt voor aanmelding bij het aanvragen van een toegangstoken. Daarom gaan we in ons voorbeeld een OAuth 2.0-client met de naam CLIENT1 registreren, en het is vereist dat er een gebruiker met dezelfde naam (CLIENT1) bestaat in het SAP-systeem en die gebruiker gaan we configureren om te gebruiken met de toepassing waarnaar wordt verwezen.Wanneer u een OAuth-client registreert, gebruiken we de

SAML Bearer Grant type.Notitie

Raadpleeg voor meer informatie OAuth 2.0 Clientregistratie voor het toekenningstype SAML Bearer hier.

tcod: SU01 / maak gebruiker CLIENT1 als

System typeen wijs het wachtwoord toe, sla het op als nodig is om de referentie op te geven aan de API-programmeur, die deze moet branden met de gebruikersnaam voor de aanroepende code. Er mag geen profiel of rol worden toegewezen.

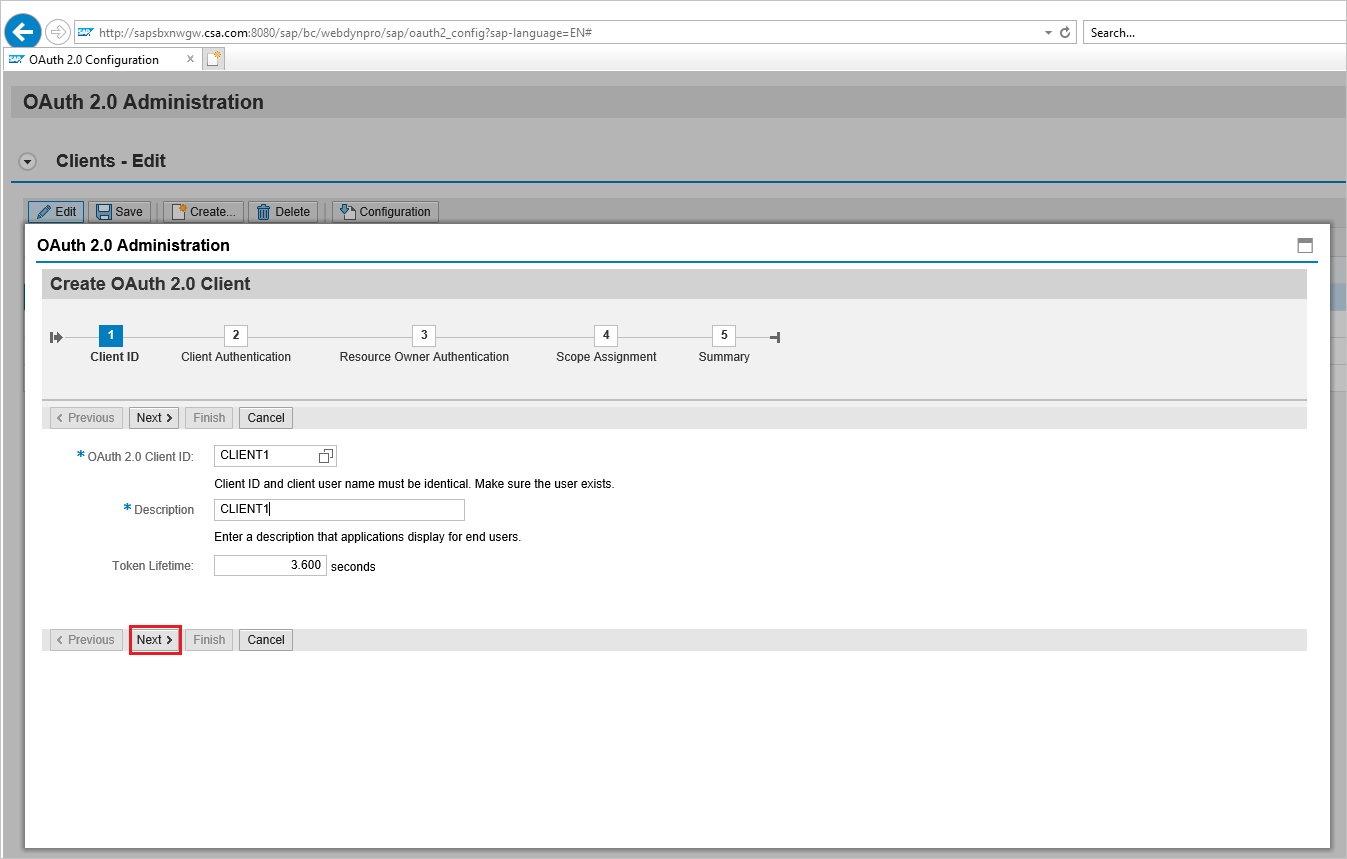

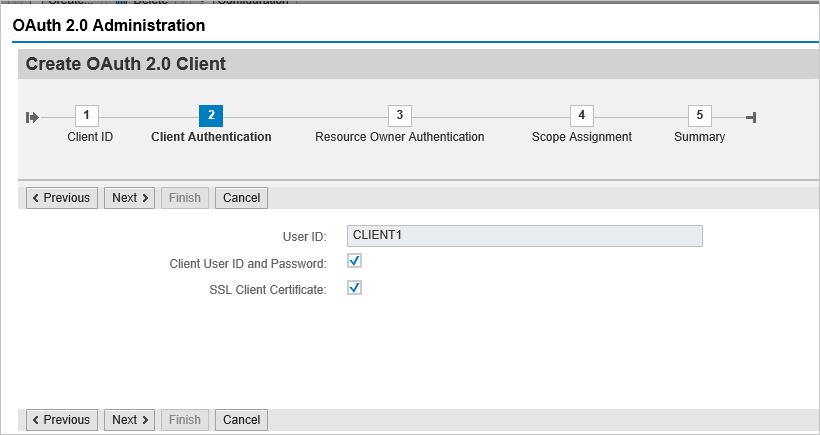

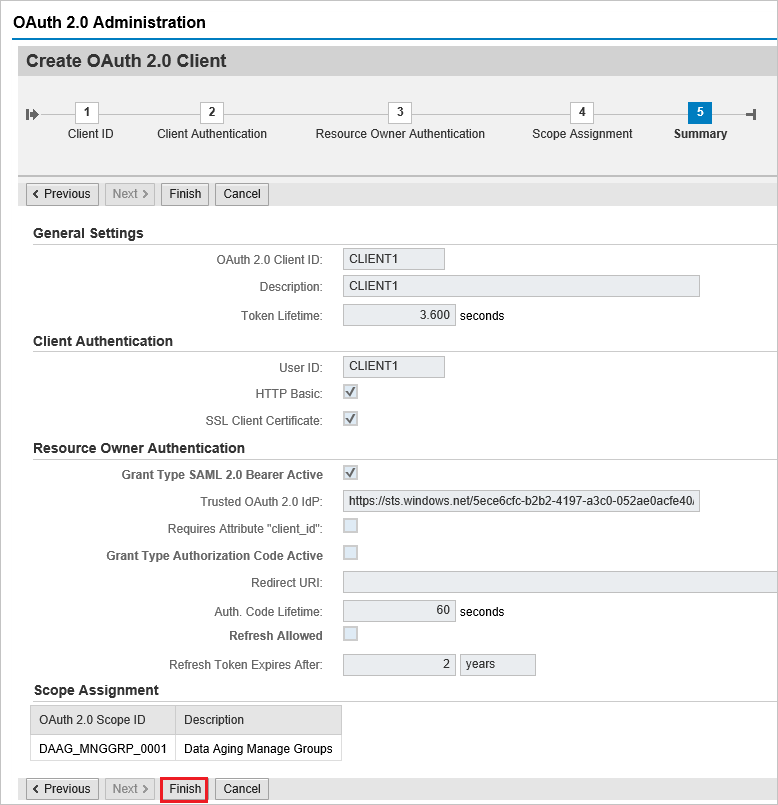

De nieuwe OAuth 2.0-client-id registreren met de wizard voor het maken

Om een nieuwe OAuth 2.0-client te registreren start u transactie SOAUTH2. In de transactie wordt een overzicht weergegeven van de OAuth 2.0-clients die al zijn geregistreerd. Kies Maken om de wizard te starten voor de nieuwe OAuth-client met de naam CLIENT1 in dit voorbeeld.

Ga naar T-Code: SOAUTH2 en geef de beschrijving op en klik vervolgens op volgende.

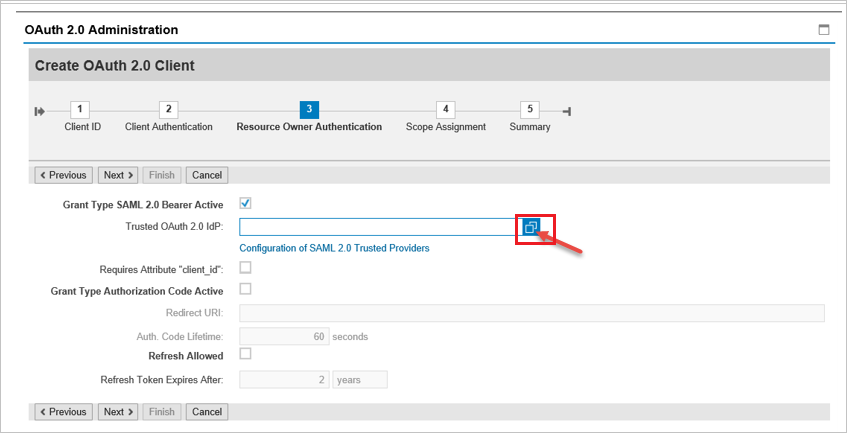

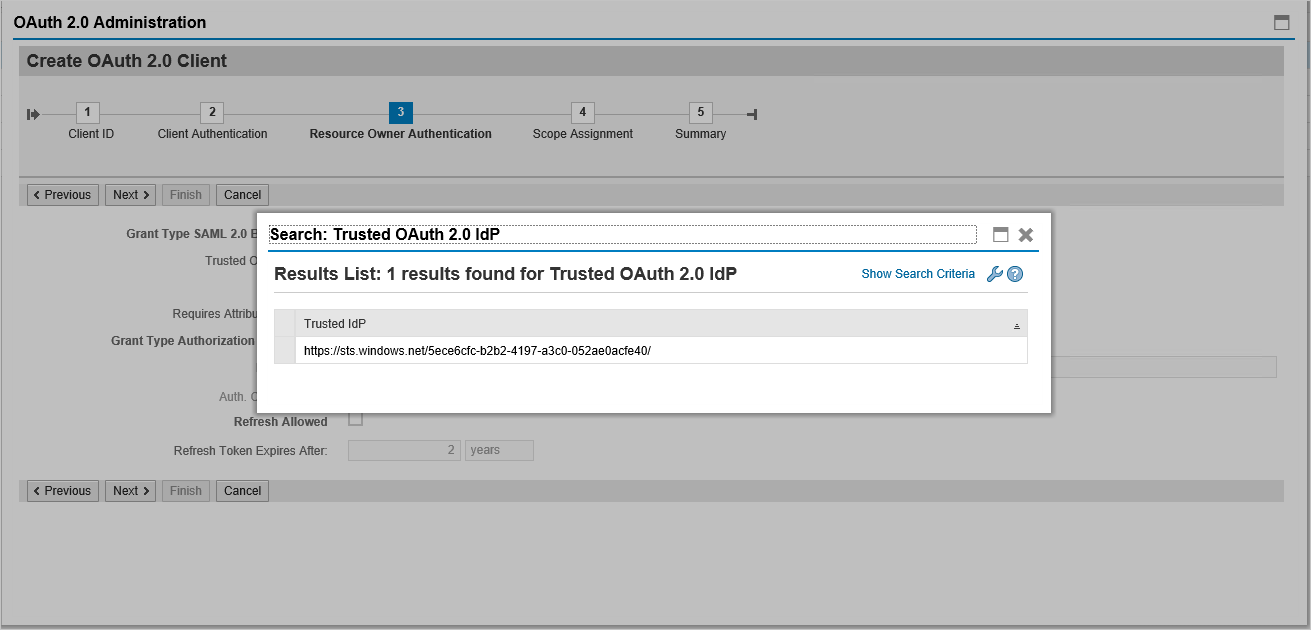

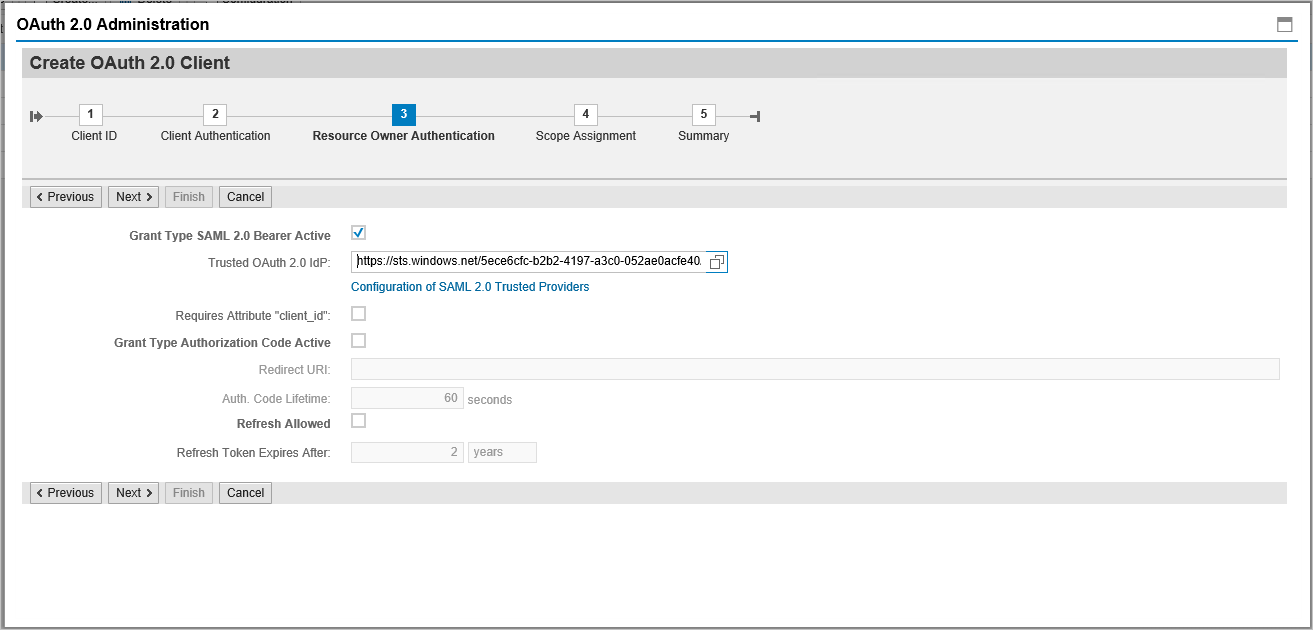

Selecteer de al toegevoegde SAML2 IdP – Microsoft Entra-id in de vervolgkeuzelijst en sla deze op.

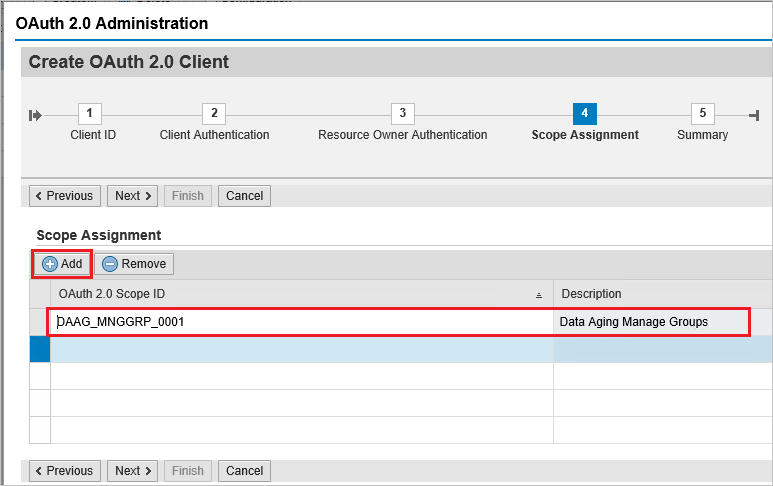

Klik op Toevoegen onder bereik toewijzing om het eerder gemaakte bereik toe te voegen:

DAAG_MNGGRP_001

Klik op voltooien.

Volgende stappen

Zodra u Microsoft Entra SAP NetWeaver hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.