Aanbevolen procedures voor beheer en beveiliging van containerinstallatiekopieën in Azure Kubernetes Service (AKS)

Beveiliging van container- en containerinstallatiekopieën is een belangrijke prioriteit bij het ontwikkelen en uitvoeren van toepassingen in Azure Kubernetes Service (AKS). Containers met verouderde basisinstallatiekopieën of niet-gepatchte toepassingsruntimes brengen beveiligingsrisico's en mogelijke aanvalsvectoren met zich mee. U kunt deze risico's minimaliseren door tijdens build en runtime scan- en herstelprogramma's in uw containers te integreren en uit te voeren. Hoe eerder u het beveiligingsprobleem of verouderde basisinstallatiekopie ondervangt, hoe veiliger uw toepassing is.

In dit artikel verwijst 'containers' naar zowel de containerinstallatiekopieën die zijn opgeslagen in een containerregister als actieve containers.

Dit artikel richt zich op het beveiligen van uw containers in AKS. In deze zelfstudie leert u procedures om het volgende te doen:

- Scan op beveiligingsproblemen met installatiekopieën en herstel deze.

- Containerinstallatiekopieën automatisch activeren en opnieuw implementeren wanneer een basisinstallatiekopie wordt bijgewerkt.

- U kunt de best practices voor clusterbeveiliging en podbeveiliging lezen.

- U kunt Containerbeveiliging in Defender voor Cloud gebruiken om uw containers te scannen op beveiligingsproblemen. Azure Container Registry integratie met Defender for Cloud helpt uw installatiekopieën en register te beschermen tegen beveiligingsproblemen.

De installatiekopieën en runtime beveiligen

Richtlijnen voor aanbevolen procedures

- Scan uw containerinstallatiekopieën op beveiligingsproblemen.

- Implementeer alleen gevalideerde installatiekopieën.

- Werk de basisinstallatiekopieën en de runtime van de toepassing regelmatig bij.

- Werkbelastingen opnieuw implementeren in het AKS-cluster.

Wanneer u gebruikmaakt van workloads op basis van containers, wilt u de beveiliging controleren van installatiekopieën en runtime die worden gebruikt om uw eigen toepassingen te bouwen. U kunt de volgende aanbevolen procedures gebruiken om beveiligingsproblemen in uw implementaties te voorkomen:

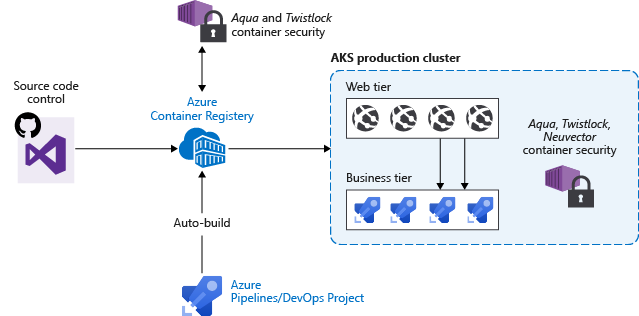

- Neem in uw implementatiewerkstroom een proces op om containerinstallatiekopieën te scannen met behulp van hulpprogramma's, zoals Twistlock of Aqua.

- Alleen geverifieerde installatiekopieën mogen worden geïmplementeerd.

U kunt bijvoorbeeld een CI/CD-pijplijn (continue integratie en continue implementatie) gebruiken om de installatiekopiescans, verificatie en implementaties te automatiseren. Azure Container Registry bevat deze mogelijkheden voor het scannen van beveiligingsproblemen.

Automatisch nieuwe installatiekopieën bouwen op basisinstallatiekopieën bijwerken

Richtlijnen voor aanbevolen procedures

Wanneer u basisinstallatiekopieën voor toepassingsinstallatiekopieën gebruikt, gebruikt u automatisering om nieuwe installatiekopieën te maken wanneer de basisinstallatiekopieën worden bijgewerkt. Omdat bijgewerkte basisinstallatiekopieën doorgaans beveiligingspatches bevatten, moet u alle containerinstallatiekopieën van downstreamtoepassingen bijwerken.

Telkens wanneer een basisinstallatiekopieën worden bijgewerkt, moet u ook eventuele downstreamcontainerinstallatiekopieën bijwerken. Integreer dit buildproces in validatie- en implementatiepijplijnen zoals Azure Pipelines of Jenkins. Deze pijplijnen zorgen ervoor dat uw toepassingen blijven worden uitgevoerd op de bijgewerkte installatiekopieën. Zodra de containerinstallatiekopieën van uw toepassing zijn gevalideerd, kunt u AKS-implementaties bijwerken om de meest recente beveiligde installatiekopieën uit te voeren.

Azure Container Registry Tasks kan ook automatisch containerinstallatiekopieën bijwerken wanneer de basisinstallatiekopieën worden bijgewerkt. Met deze functie bouwt u enkele basisinstallatiekopieën en houdt u deze up-to-date met bug- en beveiligingsoplossingen.

Zie Builds van installatiekopieën automatiseren op basisinstallatiekopieën bijwerken met Azure Container Registry Tasks voor meer informatie over updates van basisinstallatiekopieën.

Volgende stappen

Dit artikel is gericht op het beveiligen van uw containers. Zie het volgende artikel om een aantal van deze gebieden te implementeren: