Zelfstudie: Uw toepassingsgateway beveiligen met Azure DDoS-netwerkbeveiliging

Dit artikel helpt u bij het maken van een Azure-toepassing-gateway met een met DDoS beveiligd virtueel netwerk. Azure DDoS-netwerkbeveiliging maakt verbeterde DDoS-risicobeperkingsmogelijkheden mogelijk, zoals adaptieve afstemming, waarschuwingsmeldingen voor aanvallen en bewaking om uw toepassingsgateways te beschermen tegen grootschalige DDoS-aanvallen.

Belangrijk

Voor Azure DDoS Protection worden kosten in rekening gebracht wanneer u de netwerkbeveiligings-SKU gebruikt. Overschrijdingskosten zijn alleen van toepassing als meer dan 100 openbare IP-adressen in de tenant worden beveiligd. Zorg ervoor dat u de resources in deze zelfstudie verwijdert als u de resources in de toekomst niet gebruikt. Zie Prijzen voor Azure DDoS Protection voor meer informatie over prijzen. Zie Wat is Azure DDoS Protection? Voor meer informatie over Azure DDoS-beveiliging.

In deze zelfstudie leert u het volgende:

- Een DDoS-beveiligingsplan maken

- Een toepassingsgateway maken

- Een DDoS Protection-plan koppelen aan het virtuele netwerk

- VM's toevoegen aan de back-end van de toepassingsgateway

- De toepassingsgateway testen

Vereisten

Er is een Azure-account met een actief abonnement vereist. Als u nog geen account hebt, kunt u gratis een account maken.

Een DDoS-beveiligingsplan maken

Meld u aan bij het Azure-portaal.

Voer in het zoekvak boven aan de portal DDoS-beveiliging in. Selecteer DDoS-beveiligingsplannen in de zoekresultaten en selecteer vervolgens + Maken.

Voer op het tabblad Basis van de pagina Een DDoS-beveiligingsplan maken de volgende gegevens in of selecteer deze:

Instelling Weergegeven als Projectdetails Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer Nieuw maken.

Voer myResourceGroupAG in.

Selecteer OK.Exemplaardetails Naam Voer myDDoSProtectionPlan in. Regio Selecteer VS - centraal. Selecteer Beoordelen en maken en selecteer Vervolgens Maken om het DDoS-beveiligingsplan te implementeren.

Een toepassingsgateway maken

U maakt de toepassingsgateway met behulp van de tabbladen op de pagina Toepassingsgateway maken.

- Selecteer in het menu van Azure Portal of op de startpagina de optie Een resource maken.

- Selecteer Onder Categorieën de optie Netwerken en selecteer vervolgens Application Gateway in de lijst populaire Azure-services.

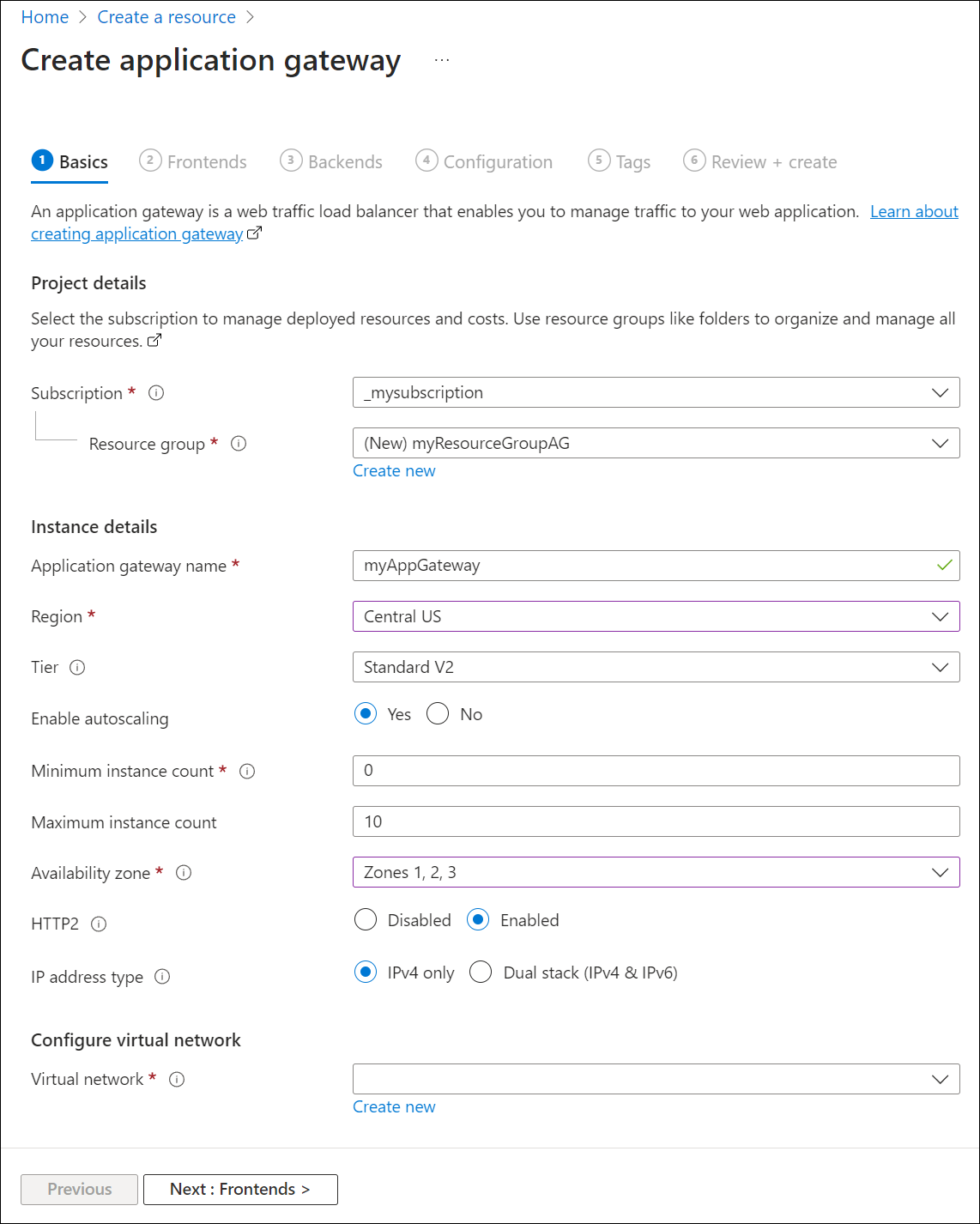

Tabblad Basisbeginselen

Op het tabblad Basisinformatie voert u deze waarden in voor de volgende toepassingsgateway-instellingen:

Resourcegroep: Selecteer myResourceGroupAG voor de resourcegroep. Als deze nog niet bestaat, selecteert u Nieuwe maken om deze te maken.

Naam van toepassingsgateway: Voer myAppGateway in als naam van de toepassingsgateway.

Om azure te laten communiceren tussen de resources die u maakt, is een virtueel netwerk nodig. U kunt een nieuw virtueel netwerk maken of een bestaand gebruiken. In dit voorbeeld maakt u een virtueel netwerk op hetzelfde moment dat u de toepassingsgateway maakt. Instanties van toepassingsgateways worden in afzonderlijke subnetten gemaakt. In dit voorbeeld maakt u twee subnetten: een voor de toepassingsgateway en een andere voor de back-endservers.

Notitie

Het beleid voor eindpunten van virtuele netwerken wordt momenteel niet ondersteund in een Application Gateway-subnet.

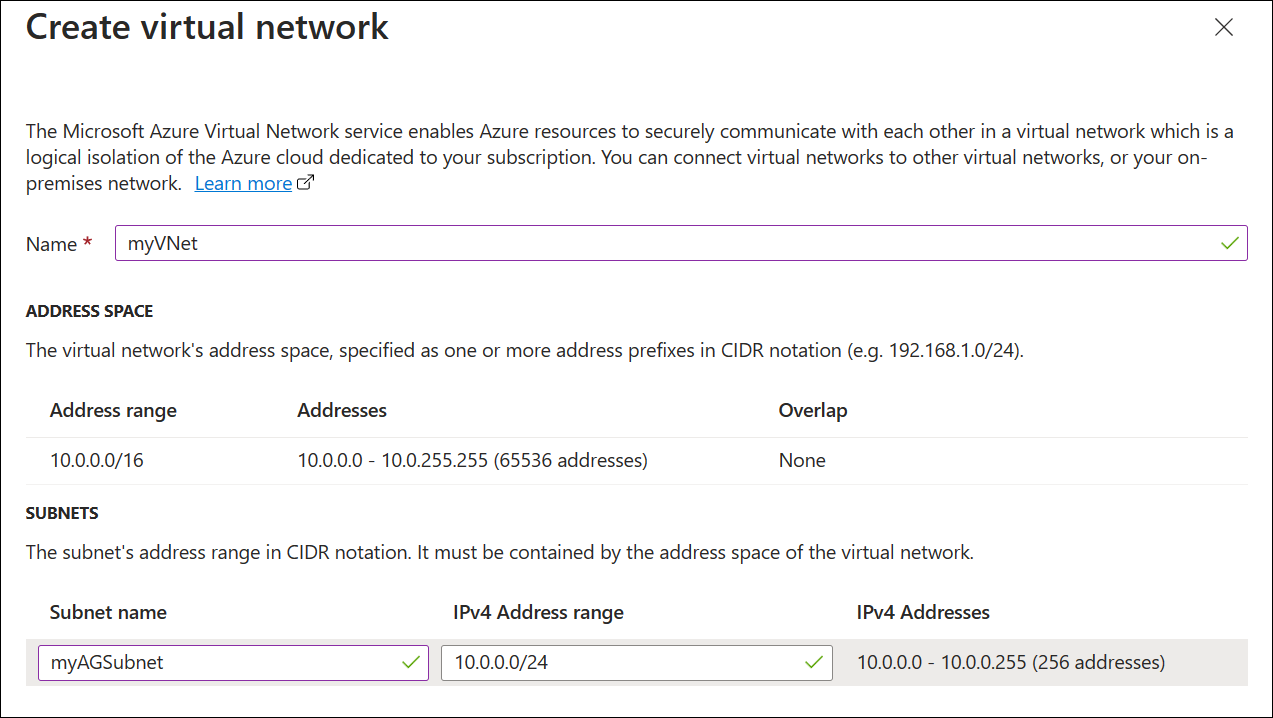

Maak onder Virtueel netwerk configureren een nieuw virtueel netwerk door Nieuw netwerk maken te selecteren. Voer in het venster Virtueel netwerk maken dat wordt geopend, de volgende waarden in om het virtuele netwerk en twee subnetten te maken:

Naam: Voer myVNet in als naam van het virtuele netwerk.

Subnetnaam (Application Gateway-subnet): In het subnettenraster wordt een subnet met de naam standaard weergegeven. Wijzig de naam van dit subnet in myAGSubnet.

Het subnet van de toepassingsgateway kan alleen bestaan uit toepassingsgateways. Andere resources zijn niet toegestaan.Subnetnaam (back-endserversubnet): Voer in de tweede rij van het raster Subnetten myBackendSubnet in de kolom Subnetnaam in.

Adresbereik (back-endserversubnet): Voer in de tweede rij van het subnettenraster een adresbereik in dat niet overlapt met het adresbereik van myAGSubnet. Als het adresbereik van myAGSubnet bijvoorbeeld 10.0.0.0/24 is, voert u 10.0.1.0/24 in voor het adresbereik van myBackendSubnet.

Selecteer OK om het venster Virtueel netwerk maken te sluiten en de instellingen van het virtuele netwerk op te slaan.

Accepteer op het tabblad Basisbeginselen de standaardwaarden voor de andere instellingen en selecteer vervolgens Volgende: Front-ends.

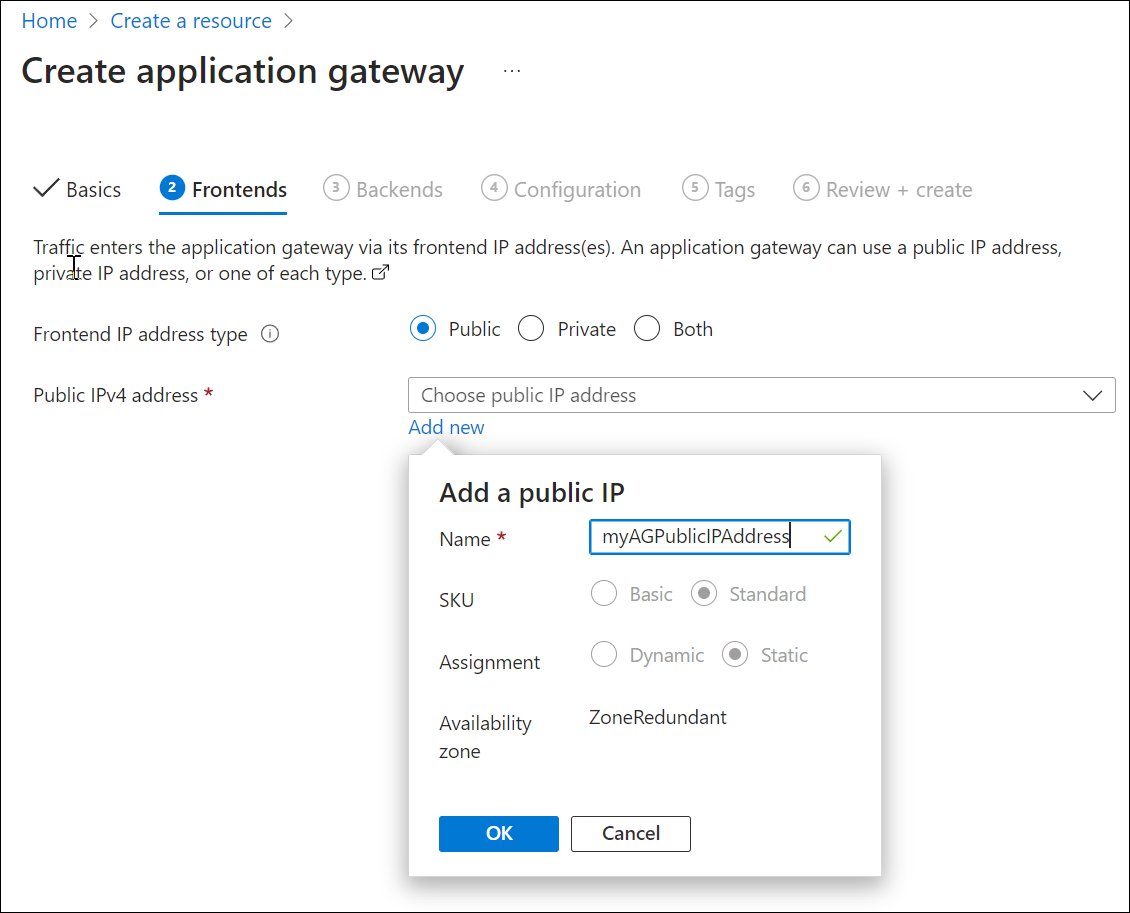

Tabblad Front-ends

Controleer in het tabblad Frontends of Front-end-IP-adres is ingesteld op Openbaar.

U kunt afhankelijk van uw use-case het Frontend-IP configureren als openbaar of privé. In dit voorbeeld kiest u een openbaar front-end-IP.Notitie

Voor de toepassingsgateway v2 SKU moet er een Openbaar front-end-IP-configuratie zijn. U kunt nog steeds zowel een openbare als een privé-front-end-IP-configuratie hebben, maar momenteel is de configuratie van alleen een privé-front-end (alleen ILB-modus) niet ingeschakeld voor de v2-SKU.

Selecteer Nieuw toevoegen voor het openbare IP-adres en voer myAGPublicIPAddress in voor de naam van het openbare IP-adres en selecteer VERVOLGENS OK.

Selecteer Volgende: Back-ends.

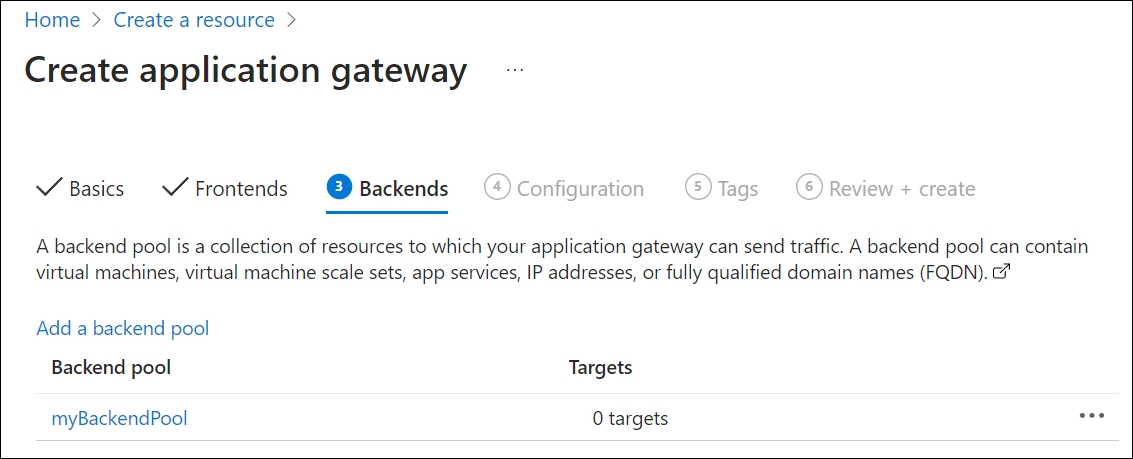

Tabblad Back-ends

De back-endpool word gebruikt om aanvragen te routeren naar de back-endservers die de aanvraag verwerken. Back-endpools kunnen bestaan uit NIC's, Virtuele-machineschaalsets, openbare IP-adressen, interne IP-adressen, FQDN's (Fully Qualified Domain Names) en back-ends met meerdere tenants, zoals Azure-app Service. In dit voorbeeld maakt u een lege back-endpool met uw toepassingsgateway en voegt u vervolgens back-enddoelen toe aan de back-endpool.

Selecteer Een back-endpool toevoegen op het tabblad Back-ends.

Voer in het venster Een back-endpool toevoegen dat wordt geopend, de volgende waarden in om een lege back-endpool te maken:

- Naam: Voer myBackendPool in als de naam van de back-endpool.

- Back-endpool zonder doelen toevoegen: Selecteer Ja als u een back-endpool zonder doelen wilt maken. U voegt na het maken van de toepassingsgateway de back-enddoelen toe.

Selecteer in het venster Een back-endpool maken de optie Toevoegen om de configuratie van de back-endpool op te slaan en terug te keren naar het tabblad Back-ends.

Selecteer volgende op het tabblad Back-ends: Configuratie.

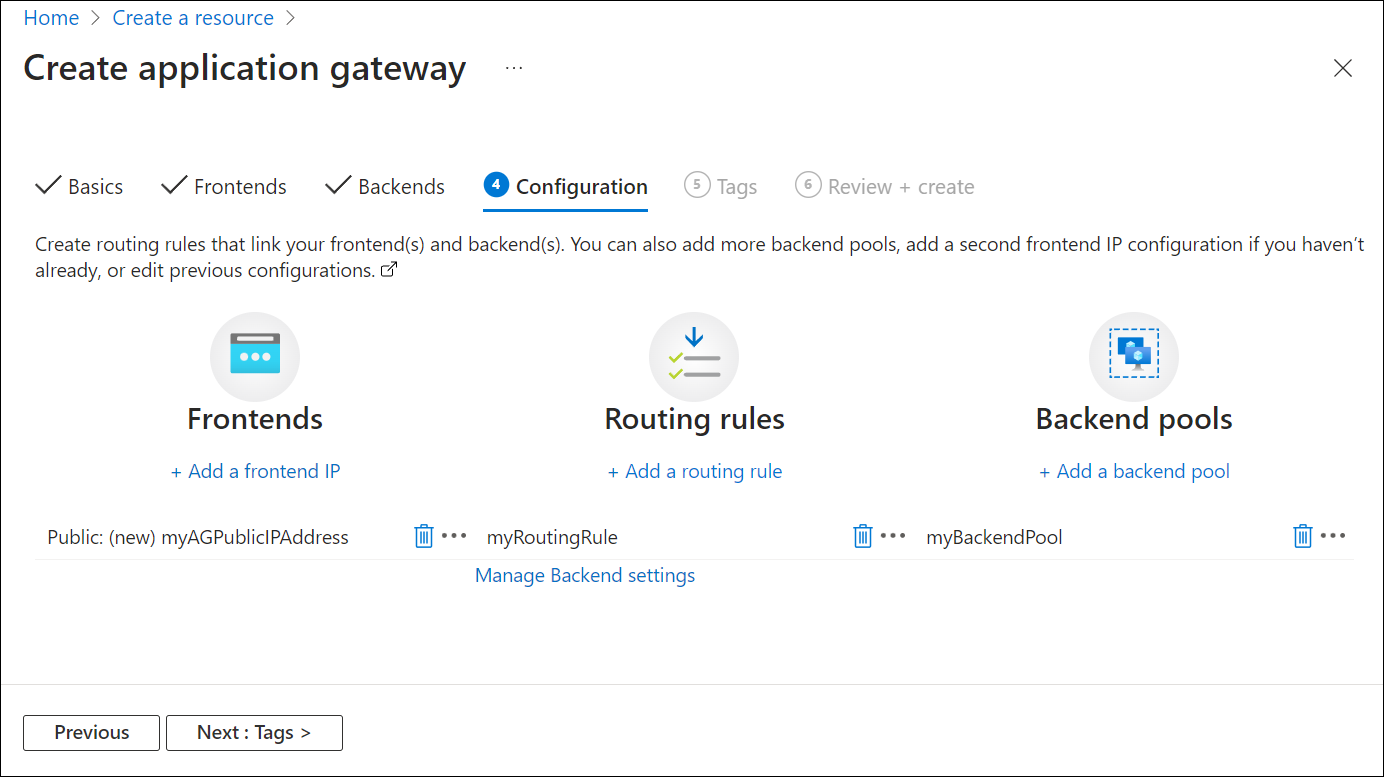

Tabblad Configuratie

In het tabblad Configuratie verbindt u de front-end- en de back-endpool die u hebt gemaakt met een regel voor doorsturen.

Selecteer Een routeringsregel toevoegen in de kolom Routeringsregels.

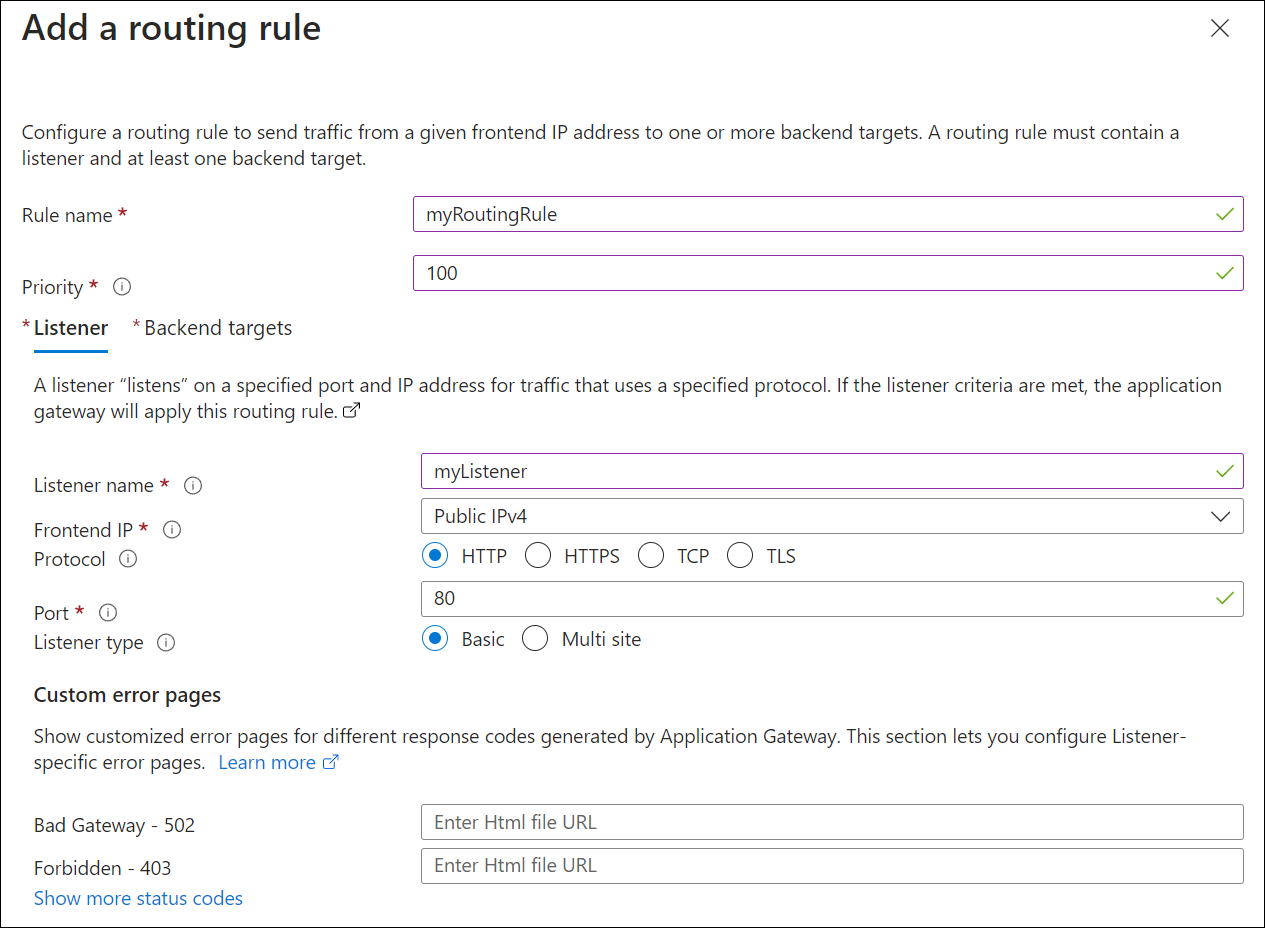

Voer in het venster Een regel voor doorsturen toevoegen die wordt geopend de volgende waarden in voor regelnaam en prioriteit:

- Regelnaam: voer myRoutingRule in als naam van de regel.

- Prioriteit: De prioriteitswaarde moet tussen 1 en 20000 zijn (waarbij 1 de hoogste prioriteit vertegenwoordigt en 20000 de laagste waarde vertegenwoordigt). Voer voor deze quickstart 100 in voor de prioriteit.

Voor een regel voor doorsturen is een listener vereist. Voer in het tabblad Listener in het venster Een regel voor doorsturen toevoegen de volgende waarden in voor de listener:

Naam van listener: Voer myListener in als naam van de listener.

Front-end-IP: Selecteer Openbaar om het openbare IP-adres te kiezen dat u voor de front-end hebt gemaakt.

Accepteer de standaardwaarden voor de overige instellingen in het tabblad Listener en selecteer vervolgens het tabblad Back-enddoelen om de rest van de regel voor doorsturen te configureren.

Selecteer in het tabblad Back-enddoelen de optie myBackendPool als het Back-enddoel.

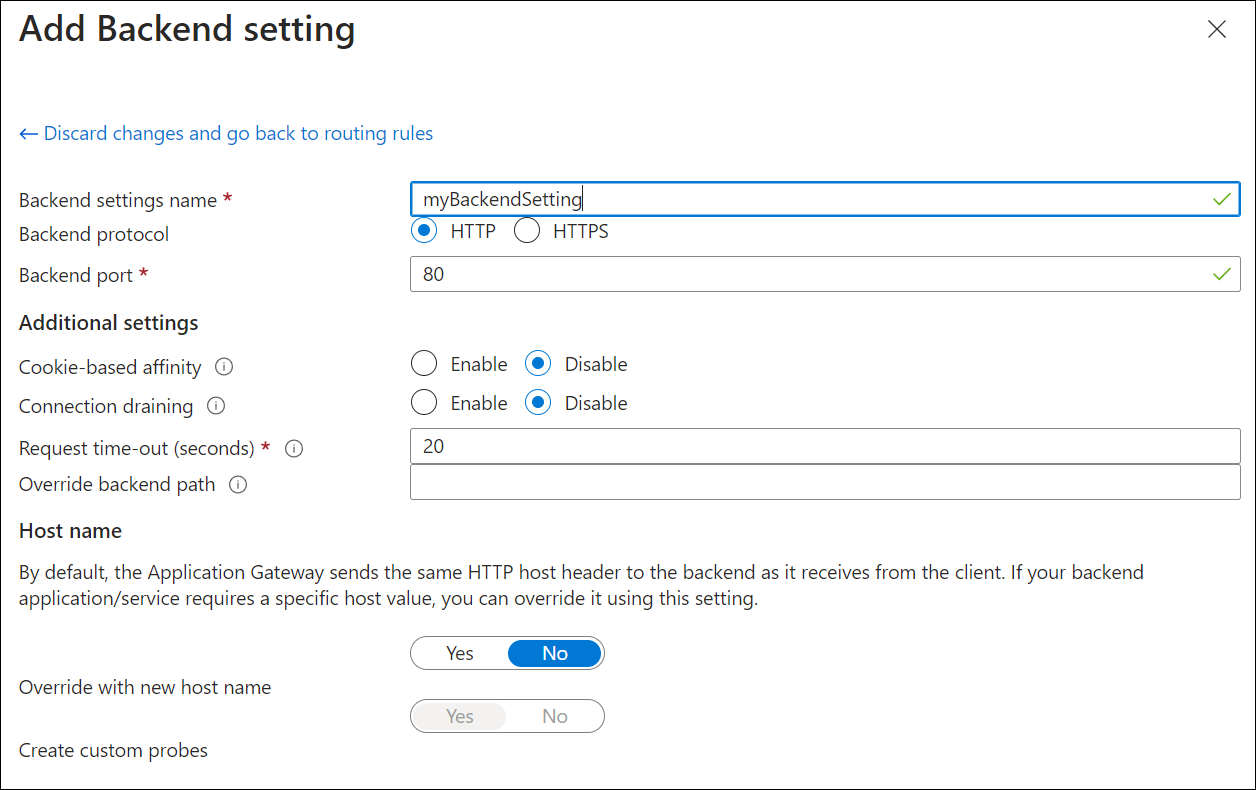

Voor de instelling Back-end selecteert u Nieuwe toevoegen om een nieuwe back-endinstelling toe te voegen. De back-endinstelling bepaalt het gedrag van de routeringsregel. Voer in het venster Back-endinstellingen toevoegen dat wordt geopend myBackendSetting in voor de naam van de back-endinstellingen en 80 voor de back-endpoort. Accepteer de standaardwaarden voor de andere instellingen in het venster Back-endinstelling toevoegen en selecteer Vervolgens Toevoegen om terug te keren naar het venster Een routeringsregel toevoegen.

Selecteer in het venster Een regel voor doorsturen toevoegen de optie Toevoegen om de routeringsregel op te slaan en terug te keren naar het tabblad Configuratie.

Selecteer Volgende: Tags en vervolgens Volgende: Beoordelen en maken.

Tabblad Beoordelen en maken

Controleer de instellingen op het tabblad Beoordelen en maken en selecteer vervolgens Maken om het virtuele netwerk, het openbare IP-adres en de toepassingsgateway te maken. Het kan enkele minuten duren om de toepassingsgateway te maken in Azure. Wacht totdat de implementatie is voltooid voordat u doorgaat met de volgende sectie.

DDoS-beveiliging inschakelen

Azure DDoS Network Protection is ingeschakeld in het virtuele netwerk waarin de resource zich bevindt die u wilt beveiligen.

Voer in het zoekvak boven aan de portal het virtuele netwerk in. Selecteer Virtuele netwerken in de zoekresultaten.

Selecteer myVNet.

Selecteer DDoS-beveiliging in Instellingen.

Selecteer Inschakelen.

Selecteer myDDoSProtectionPlan in de vervolgkeuzelijst in het DDoS-beveiligingsplan.

Selecteer Opslaan.

Back-enddoelen toevoegen

In dit voorbeeld gebruikt u virtuele machines als het doelback-end. U kunt bestaande virtuele machines gebruiken of nieuwe maken. U maakt twee virtuele machines als back-endservers voor de toepassingsgateway.

Hiervoor moet u het volgende doen:

- Maak twee nieuwe virtuele machines, myVM en myVM2 om te gebruiken als back-endservers.

- Installeer IIS op de virtuele machines om te controleren of de toepassingsgateway is gemaakt.

- Voeg de back-endservers toe aan de back-endpool.

Maak een virtuele machine

Selecteer in het menu van Azure Portal of op de startpagina de optie Een resource maken. Het venster Nieuw wordt weergegeven.

Selecteer in de lijst Populair de optie Windows Server 2016-gegevenscentrum. De pagina Een virtuele machine maken wordt weergegeven.

Toepassingsgateway kan verkeer routeren naar ieder type virtuele machine dat wordt gebruikt in de back-endpool. In dit voorbeeld gebruikt u een virtuele Windows Server 2016 Datacenter-machine.Voer deze waarden in op het tabblad Basisinformatie voor de volgende instellingen voor de virtuele machine:

- Resourcegroep: selecteer myResourceGroupAG voor de naam van de resourcegroep.

- Naam van virtuele machine: voer myVM in als naam van de virtuele machine.

- Regio: Selecteer dezelfde regio waar u de toepassingsgateway hebt gemaakt.

- Gebruikersnaam: typ een naam voor de gebruikersnaam van de beheerder.

- Wachtwoord: typ een wachtwoord.

- Openbare binnenkomende poorten: Geen.

Accepteer de overige standaardwaarden en selecteer vervolgens Volgende: Schijven.

Accepteer de standaardinstellingen van het tabblad Schijven en selecteer vervolgens Volgende: Netwerken.

Zorg ervoor dat, op het tabblad Netwerken, myVNet is geselecteerd bij Virtueel netwerk en dat Subnet is ingesteld op myBackendSubnet. Accepteer de overige standaardwaarden en selecteer vervolgens Volgende: Beheer.

Toepassingsgateway kan communiceren met instanties die zich buiten het virtuele netwerk van de gateway bevinden, maar u moet ervoor zorgen dat er een IP-verbinding is.Op het tabblad Beheer stelt u Diagnostische gegevens over opstarten in op Uitschakelen. Accepteer de overige standaardwaarden en selecteer Beoordelen en maken.

Controleer de instellingen op het tabblad Beoordelen en maken, corrigeer eventuele validatiefouten en selecteer vervolgens Maken.

Wacht tot de virtuele machine is gemaakt voordat u verder gaat.

IIS installeren voor testen

In dit voorbeeld installeert u IIS op de virtuele machines om te controleren of Azure de toepassingsgateway heeft gemaakt.

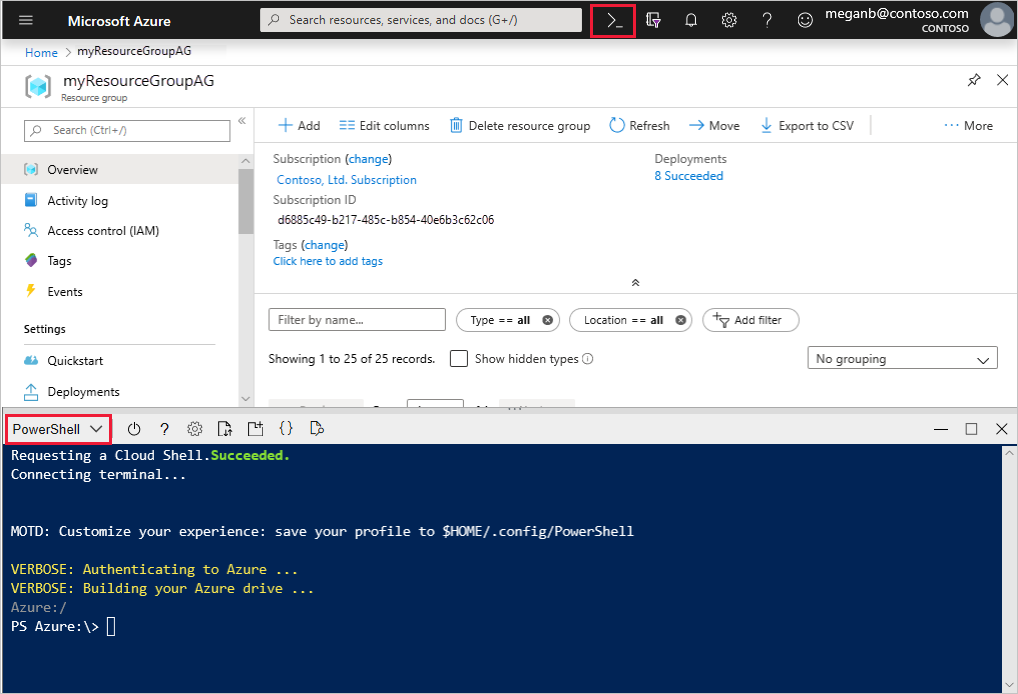

Open Azure PowerShell.

Selecteer Cloud Shell in de bovenste navigatiebalk van Azure-portal en vervolgens PowerShell in de vervolgkeuzelijst.

Voer de volgende opdracht uit om IIS op de virtuele machine te installeren. Wijzig indien nodig de parameter Locatie:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUSMaak een tweede virtuele machine en installeer IIS met behulp van de stappen die u zojuist hebt voltooid. Gebruik myVM2 als naam voor de virtuele machine en voor de instelling VMName van de cmdlet Set-AzVMExtension.

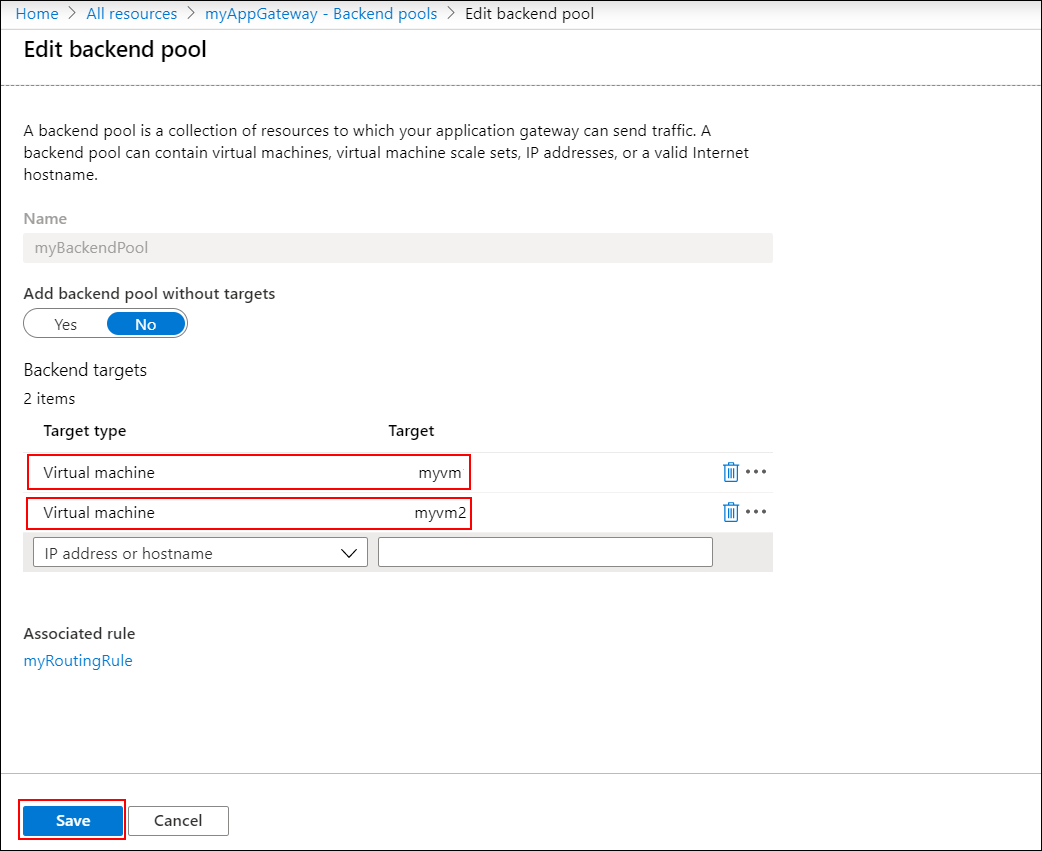

Back-endservers toevoegen aan de back-endpool

Selecteer in het menu Azure-portal de optie Alle resources of zoek naar en selecteer Alle resources. Selecteer vervolgens myAppGateway.

Selecteer Back-endpools in het linkermenu.

Selecteer myBackendPool.

Selecteer onder Back-enddoelen, Doeltype de optie Virtuele machine in de vervolgkeuzelijst.

Selecteer onder Doel de virtuele machines myVM en myVM2 en de bijbehorende netwerkinterfaces in de vervolgkeuzelijsten.

Selecteer Opslaan.

Wacht tot de implementatie is voltooid voordat u doorgaat met de volgende stap.

De toepassingsgateway testen

Het is niet nodig IIS te installeren om de toepassingsgateway te maken, maar u hebt het in deze snelstartgids geïnstalleerd om te controleren of het maken van de toepassingsgateway in Azure is geslaagd.

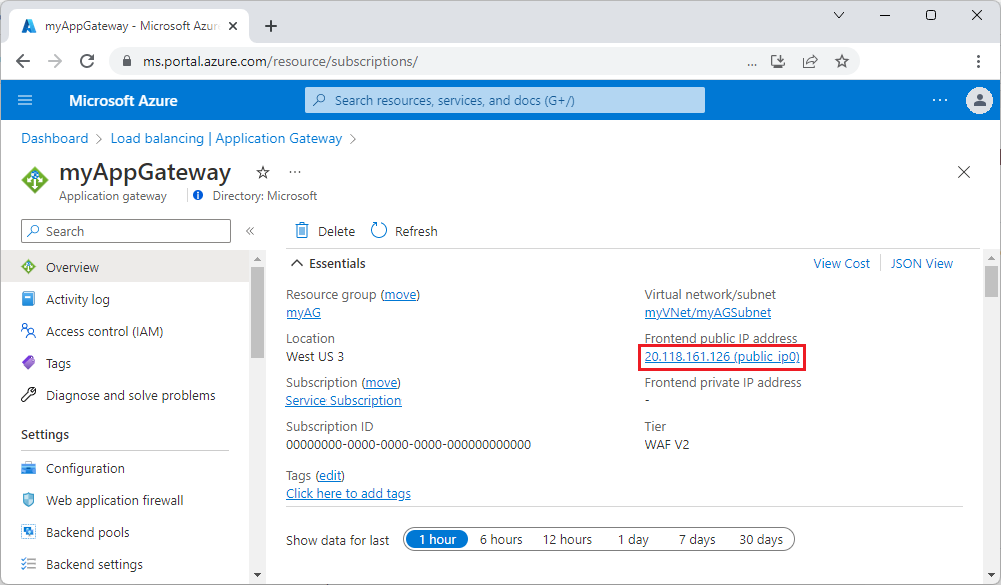

Gebruik IIS om de toepassingsgateway te testen:

Zoek op de pagina Overzicht het openbare IP-adres voor de toepassingsgateway.

U kunt ook Alle resources selecteren, myAGPublicIPAddress invoeren in het zoekvak en deze vervolgens selecteren in de zoekresultaten. Het openbare IP-adres wordt weergegeven op de pagina Overzicht.

U kunt ook Alle resources selecteren, myAGPublicIPAddress invoeren in het zoekvak en deze vervolgens selecteren in de zoekresultaten. Het openbare IP-adres wordt weergegeven op de pagina Overzicht.Kopieer het openbare IP-adres en plak het in de adresbalk van de browser om het IP-adres te bekijken.

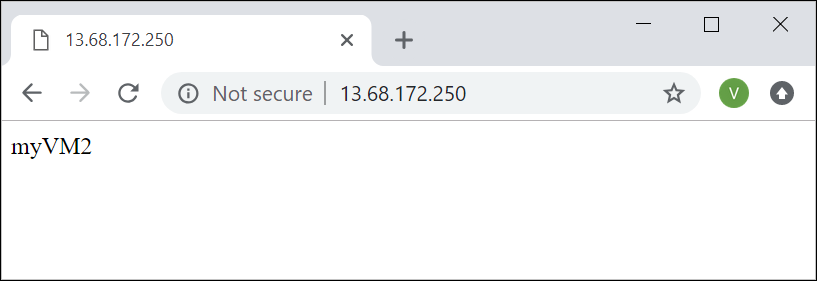

Controleer het antwoord. Een geldig antwoord verifieert dat de toepassingsgateway is gemaakt en verbinding kan maken met de back-end.

Vernieuw de browser meerdere keren en u zou verbindingen moeten zien naar myVM en myVM2.

Resources opschonen

Wanneer u de bij de toepassingsgateway gemaakte resources niet meer nodig hebt, verwijdert u de resourcegroep. Wanneer u de resourcegroep verwijdert, verwijdert u ook de toepassingsgateway en alle gerelateerde resources.

De resourcegroep verwijderen:

- Selecteer in het menu Azure-portal de optie Resourcegroepen of zoek ernaar en selecteer Resourcegroepen.

- Zoek en selecteer myResourceGroupAG in de lijst op de pagina Resourcegroepen.

- Selecteer Resourcegroep verwijderen op de pagina van de resourcegroep.

- Voer myResourceGroupAG in onder TYP DE NAAM VAN DE RESOURCEGROEP en selecteer Vervolgens Verwijderen

Volgende stappen

Ga naar het volgende artikel om te lezen hoe u dit doet: