Voorbereiden op indelingswijziging in Azure Monitor-platformlogboeken die zijn gearchiveerd in een opslagaccount

Waarschuwing

Als u Azure-resourcelogboeken of metrische gegevens naar een opslagaccount verzendt met behulp van diagnostische instellingen of activiteitenlogboeken naar een opslagaccount met behulp van logboekprofielen, is de indeling van de gegevens in het opslagaccount op 1 november 2018 gewijzigd in JSON-regels. In de onderstaande instructies wordt beschreven wat de impact is en hoe u uw hulpprogramma's kunt bijwerken om de nieuwe indeling te verwerken.

Wat is er veranderd

Azure Monitor biedt een mogelijkheid waarmee u resourcelogboeken en activiteitenlogboeken kunt verzenden naar een Azure-opslagaccount, Event Hubs-naamruimte of naar een Log Analytics-werkruimte in Azure Monitor. Om een probleem met de systeemprestaties op te lossen, is op 1 november 2018 om 12:00 uur UTC de indeling van logboekgegevens die naar blob-opslag worden verzonden, gewijzigd. Als u hulpprogramma's hebt die gegevens uit blobopslag lezen, moet u uw hulpprogramma's bijwerken om inzicht te krijgen in de nieuwe gegevensindeling.

- Op donderdag 1 november 2018 om 12:00 uur UTC is de blobindeling gewijzigd in JSON-lijnen. Dit betekent dat elke record wordt gescheiden door een nieuwe regel, zonder buitenste recordsmatrix en zonder komma's tussen JSON-records.

- De blobindeling is gewijzigd voor alle diagnostische instellingen voor alle abonnementen tegelijk. Het eerste PT1H.json-bestand dat voor 1 november is verzonden, heeft deze nieuwe indeling gebruikt. De blob- en containernamen blijven hetzelfde.

- Het instellen van een diagnostische instelling tussen vóór 1 november bleef gegevens verzenden in de huidige indeling tot 1 november.

- Deze wijziging is in één keer opgetreden in alle regio's van de openbare cloud. De wijziging vindt nog niet plaats in Microsoft Azure Beheerd door 21Vianet, Azure Germany of Azure Government clouds.

- Deze wijziging is van invloed op de volgende gegevenstypen:

- Deze wijziging heeft geen invloed op:

- Netwerkstroomlogboeken

- Azure-servicelogboeken die nog niet beschikbaar zijn gesteld via Azure Monitor (bijvoorbeeld Azure App Service resourcelogboeken, opslaganalyselogboeken)

- Routering van Azure-resourcelogboeken en activiteitenlogboeken naar andere bestemmingen (Event Hubs, Log Analytics)

Hoe u kunt zien of u wordt beïnvloed

Deze wijziging heeft alleen gevolgen voor u als u:

- Logboekgegevens verzenden naar een Azure-opslagaccount met behulp van een diagnostische instelling, en

- Hulpprogramma's hebben die afhankelijk zijn van de JSON-structuur van deze logboeken in de opslag.

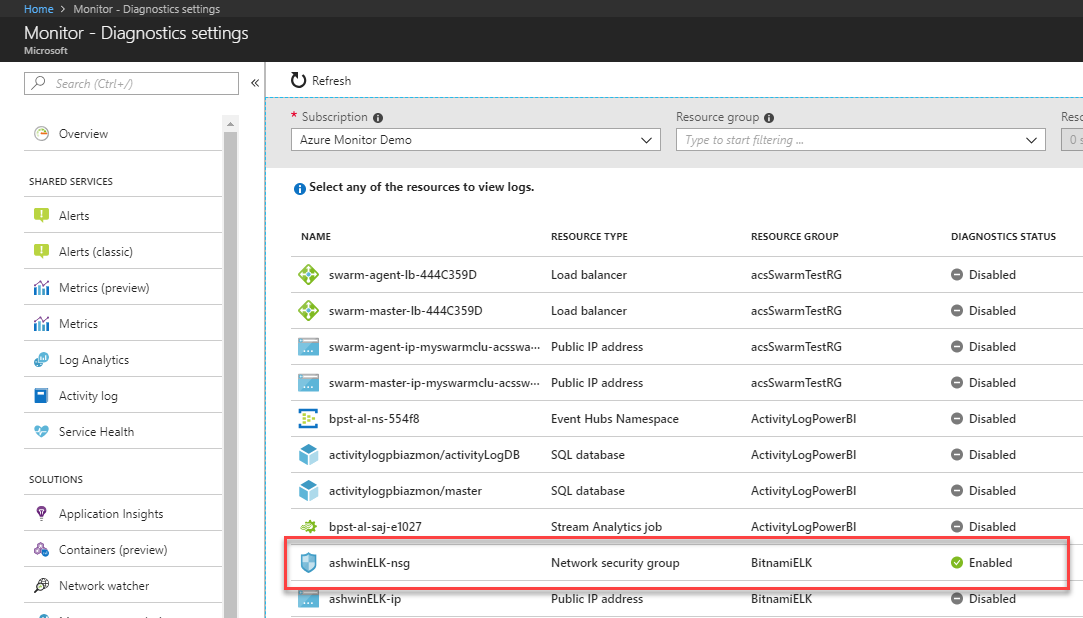

Als u wilt bepalen of u diagnostische instellingen hebt die gegevens naar een Azure-opslagaccount verzenden, kunt u naar de sectie Controleren van de portal gaan, op Diagnostische instellingen klikken en resources identificeren waarvoor de diagnostische status is ingesteld op Ingeschakeld:

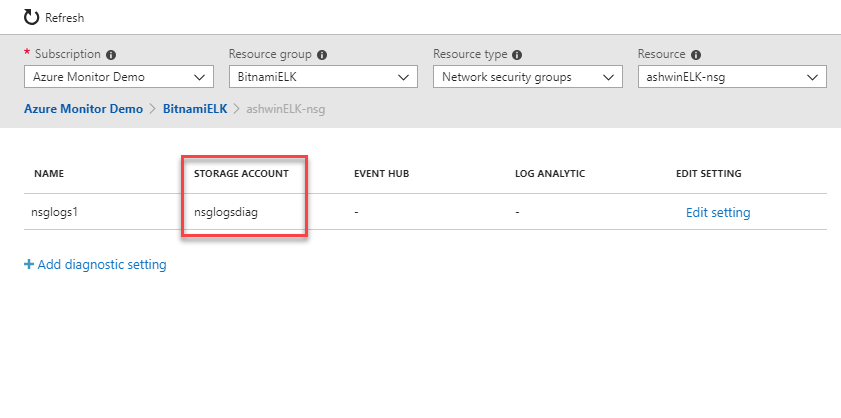

Als Diagnostische status is ingesteld op ingeschakeld, hebt u een actieve diagnostische instelling voor die resource. Klik op de resource om te zien of er diagnostische instellingen gegevens verzenden naar een opslagaccount:

Als u resources hebt die gegevens naar een opslagaccount verzenden met behulp van deze diagnostische instellingen voor resources, wordt de indeling van de gegevens in dat opslagaccount beïnvloed door deze wijziging. Tenzij u aangepaste hulpprogramma's hebt die op basis van deze opslagaccounts worden uitgevoerd, heeft de indelingswijziging geen invloed op u.

Details van de opmaakwijziging

De huidige indeling van het bestand PT1H.json in Azure Blob Storage maakt gebruik van een JSON-matrix met records. Hier volgt nu een voorbeeld van een KeyVault-logboekbestand:

{

"records": [

{

"time": "2016-01-05T01:32:01.2691226Z",

"resourceId": "/SUBSCRIPTIONS/361DA5D4-A47A-4C79-AFDD-XXXXXXXXXXXX/RESOURCEGROUPS/CONTOSOGROUP/PROVIDERS/MICROSOFT.KEYVAULT/VAULTS/CONTOSOKEYVAULT",

"operationName": "VaultGet",

"operationVersion": "2015-06-01",

"category": "AuditEvent",

"resultType": "Success",

"resultSignature": "OK",

"resultDescription": "",

"durationMs": "78",

"callerIpAddress": "104.40.82.76",

"correlationId": "",

"identity": {

"claim": {

"http://schemas.microsoft.com/identity/claims/objectidentifier": "d9da5048-2737-4770-bd64-XXXXXXXXXXXX",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn": "live.com#username@outlook.com",

"appid": "1950a258-227b-4e31-a9cf-XXXXXXXXXXXX"

}

},

"properties": {

"clientInfo": "azure-resource-manager/2.0",

"requestUri": "https://control-prod-wus.vaultcore.azure.net/subscriptions/361da5d4-a47a-4c79-afdd-XXXXXXXXXXXX/resourcegroups/contosoresourcegroup/providers/Microsoft.KeyVault/vaults/contosokeyvault?api-version=2015-06-01",

"id": "https://contosokeyvault.vault.azure.net/",

"httpStatusCode": 200

}

},

{

"time": "2016-01-05T01:33:56.5264523Z",

"resourceId": "/SUBSCRIPTIONS/361DA5D4-A47A-4C79-AFDD-XXXXXXXXXXXX/RESOURCEGROUPS/CONTOSOGROUP/PROVIDERS/MICROSOFT.KEYVAULT/VAULTS/CONTOSOKEYVAULT",

"operationName": "VaultGet",

"operationVersion": "2015-06-01",

"category": "AuditEvent",

"resultType": "Success",

"resultSignature": "OK",

"resultDescription": "",

"durationMs": "83",

"callerIpAddress": "104.40.82.76",

"correlationId": "",

"identity": {

"claim": {

"http://schemas.microsoft.com/identity/claims/objectidentifier": "d9da5048-2737-4770-bd64-XXXXXXXXXXXX",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn": "live.com#username@outlook.com",

"appid": "1950a258-227b-4e31-a9cf-XXXXXXXXXXXX"

}

},

"properties": {

"clientInfo": "azure-resource-manager/2.0",

"requestUri": "https://control-prod-wus.vaultcore.azure.net/subscriptions/361da5d4-a47a-4c79-afdd-XXXXXXXXXXXX/resourcegroups/contosoresourcegroup/providers/Microsoft.KeyVault/vaults/contosokeyvault?api-version=2015-06-01",

"id": "https://contosokeyvault.vault.azure.net/",

"httpStatusCode": 200

}

}

]

}

De nieuwe indeling maakt gebruik van JSON-regels, waarbij elke gebeurtenis een regel is en het teken newline een nieuwe gebeurtenis aangeeft. Zo ziet het bovenstaande voorbeeld eruit in het bestand PT1H.json na de wijziging:

{"time": "2016-01-05T01:32:01.2691226Z","resourceId": "/SUBSCRIPTIONS/361DA5D4-A47A-4C79-AFDD-XXXXXXXXXXXX/RESOURCEGROUPS/CONTOSOGROUP/PROVIDERS/MICROSOFT.KEYVAULT/VAULTS/CONTOSOKEYVAULT","operationName": "VaultGet","operationVersion": "2015-06-01","category": "AuditEvent","resultType": "Success","resultSignature": "OK","resultDescription": "","durationMs": "78","callerIpAddress": "104.40.82.76","correlationId": "","identity": {"claim": {"http://schemas.microsoft.com/identity/claims/objectidentifier": "d9da5048-2737-4770-bd64-XXXXXXXXXXXX","http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn": "live.com#username@outlook.com","appid": "1950a258-227b-4e31-a9cf-XXXXXXXXXXXX"}},"properties": {"clientInfo": "azure-resource-manager/2.0","requestUri": "https://control-prod-wus.vaultcore.azure.net/subscriptions/361da5d4-a47a-4c79-afdd-XXXXXXXXXXXX/resourcegroups/contosoresourcegroup/providers/Microsoft.KeyVault/vaults/contosokeyvault?api-version=2015-06-01","id": "https://contosokeyvault.vault.azure.net/","httpStatusCode": 200}}

{"time": "2016-01-05T01:33:56.5264523Z","resourceId": "/SUBSCRIPTIONS/361DA5D4-A47A-4C79-AFDD-XXXXXXXXXXXX/RESOURCEGROUPS/CONTOSOGROUP/PROVIDERS/MICROSOFT.KEYVAULT/VAULTS/CONTOSOKEYVAULT","operationName": "VaultGet","operationVersion": "2015-06-01","category": "AuditEvent","resultType": "Success","resultSignature": "OK","resultDescription": "","durationMs": "83","callerIpAddress": "104.40.82.76","correlationId": "","identity": {"claim": {"http://schemas.microsoft.com/identity/claims/objectidentifier": "d9da5048-2737-4770-bd64-XXXXXXXXXXXX","http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn": "live.com#username@outlook.com","appid": "1950a258-227b-4e31-a9cf-XXXXXXXXXXXX"}},"properties": {"clientInfo": "azure-resource-manager/2.0","requestUri": "https://control-prod-wus.vaultcore.azure.net/subscriptions/361da5d4-a47a-4c79-afdd-XXXXXXXXXXXX/resourcegroups/contosoresourcegroup/providers/Microsoft.KeyVault/vaults/contosokeyvault?api-version=2015-06-01","id": "https://contosokeyvault.vault.azure.net/","httpStatusCode": 200}}

Met deze nieuwe indeling kan Azure Monitor logboekbestanden pushen met toevoeg-blobs, die efficiënter zijn voor het continu toevoegen van nieuwe gebeurtenisgegevens.

Bijwerken

U hoeft alleen updates aan te brengen als u aangepaste hulpprogramma's hebt waarmee deze logboekbestanden worden opgenomen voor verdere verwerking. Als u gebruikmaakt van een extern logboekanalyse- of SIEM-hulpprogramma, raden we u aan in plaats daarvan Event Hubs te gebruiken om deze gegevens op te nemen. Event Hubs-integratie is eenvoudiger als het gaat om het verwerken van logboeken van veel services en het toevoegen van bladwijzers in een bepaald logboek.

Aangepaste hulpprogramma's moeten worden bijgewerkt om zowel de huidige indeling als de hierboven beschreven JSON-lijnenindeling te verwerken. Dit zorgt ervoor dat wanneer gegevens in de nieuwe indeling worden weergegeven, uw hulpprogramma's niet worden onderbroken.

Volgende stappen

- Meer informatie over het archiveren van resourceresourcelogboeken in een opslagaccount

- Meer informatie over het archiveren van activiteitenlogboekgegevens in een opslagaccount