Door de klant beheerde sleutels configureren voor volumeversleuteling van Azure NetApp Files

Met door de klant beheerde sleutels voor volumeversleuteling van Azure NetApp Files kunt u uw eigen sleutels gebruiken in plaats van een door het platform beheerde sleutel bij het maken van een nieuw volume. Met door de klant beheerde sleutels kunt u de relatie tussen de levenscyclus van een sleutel, sleutelgebruiksmachtigingen en controlebewerkingen op sleutels volledig beheren.

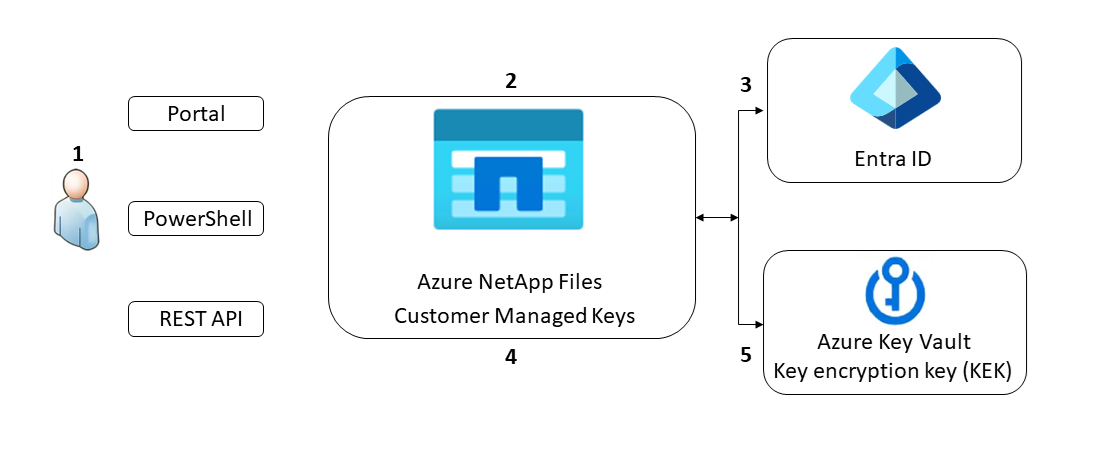

In het volgende diagram ziet u hoe door de klant beheerde sleutels werken met Azure NetApp Files:

Azure NetApp Files verleent machtigingen aan versleutelingssleutels voor een beheerde identiteit. De beheerde identiteit is een door de gebruiker toegewezen beheerde identiteit die u maakt en beheert of een door het systeem toegewezen beheerde identiteit die is gekoppeld aan het NetApp-account.

U configureert versleuteling met een door de klant beheerde sleutel voor het NetApp-account.

U gebruikt de beheerde identiteit waaraan de Azure Key Vault-beheerder machtigingen heeft verleend in stap 1 om toegang tot Azure Key Vault te verifiëren via Microsoft Entra-id.

Azure NetApp Files verpakt de accountversleutelingssleutel met de door de klant beheerde sleutel in Azure Key Vault.

Door de klant beheerde sleutels hebben geen invloed op de prestaties van Azure NetApp Files. Het enige verschil met door platform beheerde sleutels is hoe de sleutel wordt beheerd.

Voor lees-/schrijfbewerkingen verzendt Azure NetApp Files aanvragen naar Azure Key Vault om de versleutelingssleutel van het account uit te pakken om versleutelings- en ontsleutelingsbewerkingen uit te voeren.

Overwegingen

- Door de klant beheerde sleutels kunnen alleen worden geconfigureerd op nieuwe volumes. U kunt bestaande volumes niet migreren naar door de klant beheerde sleutelversleuteling.

- Als u een volume wilt maken met door de klant beheerde sleutels, moet u de standaardnetwerkfuncties selecteren. U kunt geen door de klant beheerde sleutelvolumes gebruiken met volume dat is geconfigureerd met behulp van basic-netwerkfuncties. Volg de instructies in de optie Netwerkfuncties instellen op de pagina voor het maken van volumes.

- Voor betere beveiliging kunt u de optie Openbare toegang uitschakelen selecteren in de netwerkinstellingen van uw sleutelkluis. Wanneer u deze optie selecteert, moet u ook Vertrouwde Microsoft-services toestaan om deze firewall te omzeilen om de Azure NetApp Files-service toegang te geven tot uw versleutelingssleutel.

- Door de klant beheerde sleutels bieden ondersteuning voor het automatisch vernieuwen van msi-certificaten (Managed System Identity). Als uw certificaat geldig is, hoeft u het niet handmatig bij te werken.

- Het toepassen van Azure-netwerkbeveiligingsgroepen op het subnet van de private link op Azure Key Vault wordt niet ondersteund voor door de klant beheerde Azure NetApp Files-sleutels. Netwerkbeveiligingsgroepen

Private endpoint network policyhebben geen invloed op de connectiviteit met Private Link, tenzij deze is ingeschakeld op het subnet. U moet deze optie uitgeschakeld houden. - Als Azure NetApp Files geen door de klant beheerd sleutelvolume kan maken, worden foutberichten weergegeven. Raadpleeg de sectie Foutberichten en probleemoplossing voor meer informatie.

- Als Azure Key Vault ontoegankelijk wordt, verliest Azure NetApp Files de toegang tot de encryptiesleutels en de mogelijkheid om gegevens te lezen of te schrijven naar volumes die zijn ingeschakeld met door de klant beheerde sleutels. In dit geval maakt u een ondersteuningsticket om handmatig toegang te krijgen tot de betreffende volumes.

- Azure NetApp Files ondersteunt door de klant beheerde sleutels op bron- en gegevensreplicatievolumes met replicatie tussen regio's of replicatierelaties tussen zones.

Ondersteunde regio’s

Door de klant beheerde Azure NetApp Files-sleutels worden ondersteund voor de volgende regio's:

- Australië - centraal

- Australië - centraal 2

- Australië - oost

- Australië - zuidoost

- Brazilië - zuid

- Brazilië - zuidoost

- Canada - midden

- Canada - oost

- India - centraal

- Central US

- Azië - oost

- VS - oost

- VS - oost 2

- Frankrijk - centraal

- Duitsland - noord

- Duitsland - west-centraal

- Israël - centraal

- Japan - oost

- Japan - west

- Korea - centraal

- Korea - zuid

- VS - noord-centraal

- Europa - noord

- Noorwegen - oost

- Noorwegen - west

- Qatar - centraal

- Zuid-Afrika - noord

- VS - zuid-centraal

- India - zuid

- Azië - zuidoost

- Zweden - centraal

- Zwitserland - noord

- Zwitserland - west

- UAE - centraal

- VAE - noord

- Verenigd Koninkrijk Zuid

- Verenigd Koninkrijk West

- Europa -west

- VS - west

- VS - west 2

- US - west 3

Vereisten

Voordat u uw eerste door de klant beheerde sleutelvolume maakt, moet u het volgende instellen:

- Een Azure Key Vault met ten minste één sleutel.

- Voor de sleutelkluis moet voorlopig verwijderen en beveiliging tegen opschonen zijn ingeschakeld.

- De sleutel moet van het type RSA zijn.

- De sleutelkluis moet een privé-eindpunt van Azure hebben.

- Het privé-eindpunt moet zich in een ander subnet bevinden dan het subnet dat is gedelegeerd aan Azure NetApp Files. Het subnet moet zich in hetzelfde VNet bevinden als het subnet dat is gedelegeerd aan Azure NetApp.

Raadpleeg voor meer informatie over Azure Key Vault en Azure Private Endpoint:

- Quickstart: Een sleutelkluis maken

- Een sleutel maken of importeren in de kluis

- Een privé-eindpunt maken

- Meer informatie over sleutels en ondersteunde sleuteltypen

- Netwerkbeveiligingsgroepen

- Netwerkbeleid voor privé-eindpunten beheren

Een NetApp-account configureren voor het gebruik van door de klant beheerde sleutels

Selecteer Versleuteling in de Azure-portal en onder Azure NetApp Files.

Met de pagina Versleuteling kunt u versleutelingsinstellingen voor uw NetApp-account beheren. Het bevat een optie waarmee u uw NetApp-account kunt instellen voor het gebruik van uw eigen versleutelingssleutel, die is opgeslagen in Azure Key Vault. Deze instelling biedt een door het systeem toegewezen identiteit aan het NetApp-account en voegt een toegangsbeleid toe voor de identiteit met de vereiste sleutelmachtigingen.

Wanneer u uw NetApp-account instelt op het gebruik van door de klant beheerde sleutel, hebt u twee manieren om de sleutel-URI op te geven:

Selecteer het identiteitstype dat u wilt gebruiken voor verificatie bij Azure Key Vault. Als uw Azure Key Vault is geconfigureerd voor het gebruik van kluistoegangsbeleid als machtigingsmodel, zijn beide opties beschikbaar. Anders is alleen de door de gebruiker toegewezen optie beschikbaar.

- Als u Systeem toegewezen kiest, selecteert u de knop Opslaan. Azure Portal configureert het NetApp-account automatisch met het volgende proces: Er wordt een door het systeem toegewezen identiteit toegevoegd aan uw NetApp-account. Er moet een toegangsbeleid worden gemaakt in uw Azure Key Vault met sleutelmachtigingen Ophalen, Versleutelen, Ontsleutelen.

- Als u door de gebruiker toegewezen kiest, moet u een identiteit selecteren. Kies Een identiteit selecteren om een contextvenster te openen waarin u een door de gebruiker toegewezen beheerde identiteit selecteert.

Als u uw Azure Key Vault hebt geconfigureerd voor het gebruik van kluistoegangsbeleid, configureert Azure Portal het NetApp-account automatisch met het volgende proces: De door de gebruiker toegewezen identiteit die u selecteert, wordt toegevoegd aan uw NetApp-account. Er wordt een toegangsbeleid gemaakt in uw Azure Key Vault met de sleutelmachtigingen Ophalen, Versleutelen, Ontsleutelen.

Als u uw Azure Key Vault hebt geconfigureerd voor het gebruik van op rollen gebaseerd toegangsbeheer van Azure, moet u ervoor zorgen dat de geselecteerde door de gebruiker toegewezen identiteit een roltoewijzing heeft voor de sleutelkluis met machtigingen voor acties:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/actionDe door de gebruiker toegewezen identiteit die u selecteert, wordt toegevoegd aan uw NetApp-account. Vanwege de aanpasbare aard van op rollen gebaseerd toegangsbeheer (RBAC) configureert Azure Portal geen toegang tot de sleutelkluis. Zie Toegang bieden tot Key Vault-sleutels, -certificaten en -geheimen met een op rollen gebaseerd toegangsbeheer van Azure voor meer informatie over het configureren van Azure Key Vault.

Selecteer Opslaan en bekijk vervolgens de melding die de status van de bewerking communiceert. Als de bewerking niet is geslaagd, wordt er een foutbericht weergegeven. Raadpleeg foutberichten en probleemoplossing voor hulp bij het oplossen van de fout.

Op rollen gebaseerd toegangsbeheer gebruiken

U kunt een Azure Key Vault gebruiken die is geconfigureerd voor het gebruik van op rollen gebaseerd toegangsbeheer van Azure. Als u door de klant beheerde sleutels wilt configureren via Azure Portal, moet u een door de gebruiker toegewezen identiteit opgeven.

Navigeer in uw Azure-account naar Sleutelkluizen en vervolgens toegangsbeleid.

Als u een toegangsbeleid wilt maken, selecteert u onder Machtigingsmodel op basis van rollen toegangsbeheer van Azure.

Wanneer u de door de gebruiker toegewezen rol maakt, zijn er drie machtigingen vereist voor door de klant beheerde sleutels:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Hoewel er vooraf gedefinieerde rollen zijn die deze machtigingen bevatten, verlenen deze rollen meer bevoegdheden dan vereist is. Het is raadzaam om een aangepaste rol te maken met alleen de minimaal vereiste machtigingen. Zie aangepaste Azure-rollen voor meer informatie.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Zodra de aangepaste rol is gemaakt en beschikbaar is voor gebruik met de sleutelkluis, past u deze toe op de door de gebruiker toegewezen identiteit.

Een Azure NetApp Files-volume maken met door de klant beheerde sleutels

Selecteer Volumes in Azure NetApp Files en vervolgens + Volume toevoegen.

Volg de instructies in Netwerkfuncties configureren voor een Azure NetApp Files-volume:

- Stel de optie Netwerkfuncties in op de pagina voor het maken van volumes.

- De netwerkbeveiligingsgroep voor het gedelegeerde subnet van het volume moet binnenkomend verkeer van de opslag-VM van NetApp toestaan.

Voor een NetApp-account dat is geconfigureerd voor het gebruik van een door de klant beheerde sleutel, bevat de pagina Volume maken een optie Versleutelingssleutelbron.

Als u het volume met uw sleutel wilt versleutelen, selecteert u Door de klant beheerde sleutel in het vervolgkeuzemenu Versleutelingssleutelbron .

Wanneer u een volume maakt met een door de klant beheerde sleutel, moet u ook Standard selecteren voor de optie Netwerkfuncties. Basisnetwerkfuncties worden niet ondersteund.

U moet ook een privé-eindpunt voor de sleutelkluis selecteren. In het vervolgkeuzemenu worden privé-eindpunten weergegeven in het geselecteerde virtuele netwerk. Als er geen privé-eindpunt is voor uw sleutelkluis in het geselecteerde virtuele netwerk, is de vervolgkeuzelijst leeg en kunt u niet doorgaan. Zo ja, raadpleegt u het privé-eindpunt van Azure.

Ga door met het maken van het volume. Raadpleeg:

Alle volumes onder een NetApp-account opnieuw versleutelen

Als u uw NetApp-account al hebt geconfigureerd voor door de klant beheerde sleutels en een of meer volumes hebt versleuteld met door de klant beheerde sleutels, kunt u de sleutel wijzigen die wordt gebruikt om alle volumes onder het NetApp-account te versleutelen. U kunt elke sleutel selecteren die zich in dezelfde sleutelkluis bevindt. Het wijzigen van sleutelkluizen wordt niet ondersteund.

Navigeer onder uw NetApp-account naar het menu Versleuteling . Selecteer onder het invoerveld Huidige sleutel de koppeling Opnieuw versleutelen .

Selecteer in het menu Opnieuw versleutelen een van de beschikbare sleutels in de vervolgkeuzelijst. De gekozen sleutel moet afwijken van de huidige sleutel.

Selecteer OK om op te slaan. Het opnieuw versleutelen kan enkele minuten duren.

Overschakelen van door het systeem toegewezen aan door de gebruiker toegewezen identiteit

Als u wilt overschakelen van door het systeem toegewezen aan door de gebruiker toegewezen identiteit, moet u de doelidentiteit toegang verlenen tot de sleutelkluis die wordt gebruikt met lees-/get-, versleutelings- en ontsleutelingsmachtigingen.

Werk het NetApp-account bij door een PATCH-aanvraag te verzenden met behulp van de

az restopdracht:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonDe nettolading moet de volgende structuur gebruiken:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Controleer of de bewerking is voltooid met de

az netappfiles account showopdracht. De uitvoer bevat de volgende velden:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },U moet het volgende hebben gedaan:

encryption.identity.principalIdkomt overeen met de waarde inidentity.userAssignedIdentities.principalIdencryption.identity.userAssignedIdentitykomt overeen met de waarde inidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },

Foutberichten en probleemoplossing

In deze sectie vindt u foutberichten en mogelijke oplossingen wanneer Azure NetApp Files door de klant beheerde sleutelversleuteling niet kan configureren of een volume maakt met behulp van een door de klant beheerde sleutel.

Fouten bij het configureren van door de klant beheerde sleutelversleuteling in een NetApp-account

| Foutvoorwaarde | Oplossing |

|---|---|

The operation failed because the specified key vault key was not found |

Wanneer u de sleutel-URI handmatig invoert, moet u ervoor zorgen dat de URI juist is. |

Azure Key Vault key is not a valid RSA key |

Zorg ervoor dat de geselecteerde sleutel van het type RSA is. |

Azure Key Vault key is not enabled |

Zorg ervoor dat de geselecteerde sleutel is ingeschakeld. |

Azure Key Vault key is expired |

Zorg ervoor dat de geselecteerde sleutel niet is verlopen. |

Azure Key Vault key has not been activated |

Zorg ervoor dat de geselecteerde sleutel actief is. |

Key Vault URI is invalid |

Wanneer u de sleutel-URI handmatig invoert, moet u ervoor zorgen dat de URI juist is. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Werk het herstelniveau van de sleutelkluis bij naar: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Zorg ervoor dat de sleutelkluis zich in dezelfde regio bevindt als het NetApp-account. |

Fouten bij het maken van een volume dat is versleuteld met door de klant beheerde sleutels

| Foutvoorwaarde | Oplossing |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

Voor uw NetApp-account is versleuteling van door de klant beheerde sleutels niet ingeschakeld. Configureer het NetApp-account om door de klant beheerde sleutel te gebruiken. |

EncryptionKeySource cannot be changed |

Geen oplossing. De eigenschap EncryptionKeySource van een volume kan niet worden gewijzigd. |

Unable to use the configured encryption key, please check if key is active |

Controleer of: -Zijn alle toegangsbeleidsregels correct voor de sleutelkluis: Ophalen, versleutelen, ontsleutelen? -Bestaat er een privé-eindpunt voor de sleutelkluis? -Is er een virtueel netwerk-NAT in het VNet, waarbij het gedelegeerde Azure NetApp Files-subnet is ingeschakeld? |

Could not connect to the KeyVault |

Zorg ervoor dat het privé-eindpunt juist is ingesteld en dat de firewalls de verbinding van uw virtuele netwerk met uw KeyVault niet blokkeren. |