Verbeterde basislijn voor beheer in Azure

In de eerste drie disciplines voor cloudbeheer wordt een basislijn voor beheer beschreven. In de eerdere artikelen uit deze handleiding is aandacht besteed aan een MVP (Minimum Viable Product) voor cloudbeheerservices, ook wel een basislijn voor beheer genoemd. In dit artikel worden enkele algemene verbeteringen van de basislijn beschreven.

Het doel van een basislijn voor beheer is het maken van een consistente aanbieding die een minimumniveau van zakelijke commitment biedt voor alle ondersteunde workloads. Aan de hand van deze basislijn van algemene herhaalbare beheeraanbiedingen kan het team sterk geoptimaliseerd operationeel beheer met minimale afwijking leveren.

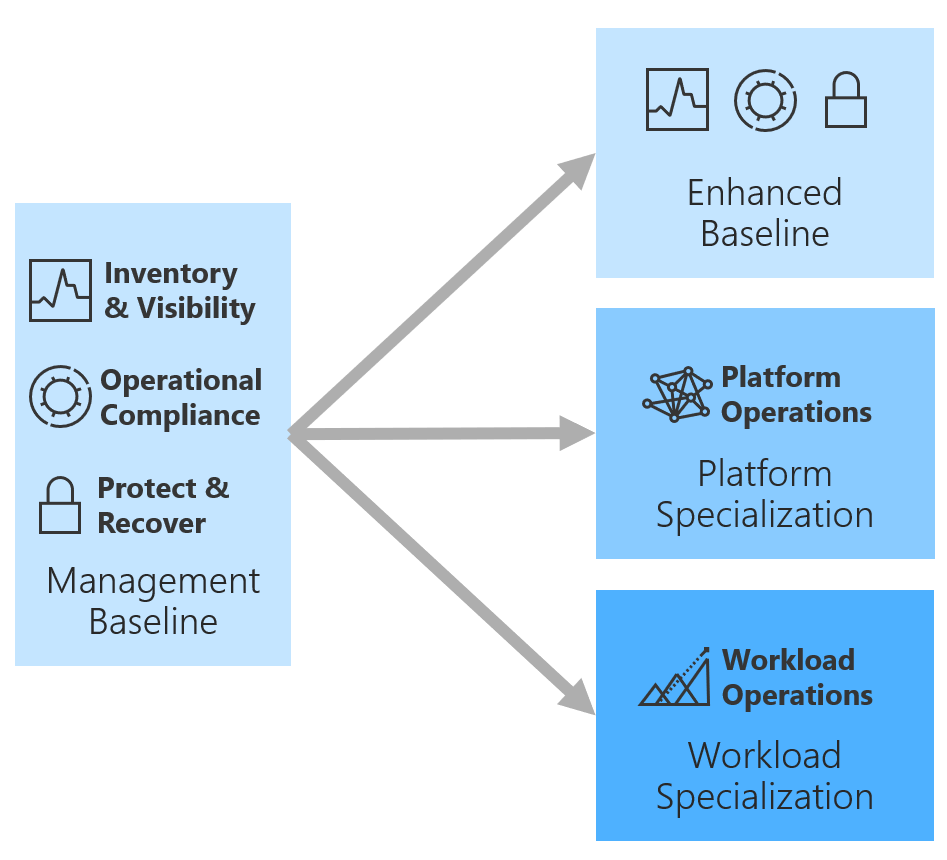

Het is echter mogelijk dat er een grotere betrokkenheid bij het bedrijf nodig is dan de standaardaanbieding. In de volgende afbeelding en lijst ziet u drie manieren om verder te gaan dan de basislijn voor beheer.

- Verbeterde basislijn voor beheer:

- Voeg verbeteringen aan de basislijn voor beheer toe wanneer de meeste workloads in het portfolio een gedeelde vereiste hebben.

- Verbeterde bedrijfstoezeggingen met behulp van extra operationele hulpprogramma's en processen uit de cloud.

- Verbeteringen van de basislijn hebben geen invloed op de architectuur van specifieke workloads.

- Workloadbewerkingen:

- Grootste investering per workloadbewerking.

- Hoogste mate van tolerantie.

- Aanbevolen voor de ongeveer 20% van de workloads die bedrijfswaarde stimuleren.

- Normaal gesproken gereserveerd voor workloads die zeer kritiek of essentieel zijn.

- Platformbewerkingen:

- De investering in bewerkingen wordt verspreid over een groot aantal workloads.

- Tolerantieverbeteringen zijn van invloed op alle workloads die gebruikmaken van het gedefinieerde platform.

- Aanbevolen voor de ongeveer 20% van de platforms met het hoogste kritiekniveau.

- Normaal gesproken gereserveerd voor workloads die gemiddeld tot zeer kritiek zijn.

Voor zowel workload- als platformbewerkingen zijn wijzigingen in ontwerp- en architectuurprincipes vereist. Deze wijzigingen kunnen tijd kosten, met een toename van de operationele kosten als gevolg. Om het aantal workloads te verminderen dat dergelijke investeringen vereist, kan een verbeterde basislijn voor beheer voldoende verbetering bieden voor de bedrijfscommitment.

Deze tabel bevat een overzicht van een aantal processen, hulpprogramma's en mogelijke gevolgen voor de uitgebreide basislijnen voor beheer van klanten:

| Discipline | Proces | Hulpprogramma | Mogelijke impact | Meer informatie |

|---|---|---|---|---|

| Inventaris en zichtbaarheid | Tracering van servicewijziging | Azure Resource Graph | Meer zichtbaarheid in wijzigingen in Azure-services kan helpen om negatieve gevolgen sneller te detecteren of sneller weg te nemen | Overzicht van Azure Resource Graph |

| Inventaris en zichtbaarheid | Gegevens visualiseren | Azure Sentinel | Directe visualisatie en analyse van gegevens | Sentinel verzamelde gegevens visualiseren |

| Inventaris en zichtbaarheid | ITSM-integratie (IT Service Management) | IT Service Management Connector | Automatische ITSM-verbinding zorgt voor eerdere awareness | IT Service Management Connector (ITSMC) |

| Operationele naleving | De automatisering van bewerkingen | Azure Automation | Operationele naleving automatiseren voor snellere en nauwkeurigere reactie op wijzigingen | Raadpleeg de volgende secties |

| Operationele naleving | Zero Trust | Azure Sentinel | Zero Trust werkmap maakt gebruik van de volledige omvang van microsoft-beveiligingsaanbiedingen | Sentinel Zero trust Workbook |

| Operationele naleving | Automatisering van prestaties | Azure Automation | Automatiseer operationele naleving met prestatieverwachtingen om veelvoorkomende problemen op te lossen met het schalen of wijzingen van de grootte van specifieke resources. | Raadpleeg de volgende secties |

| Operationele naleving | Bewerkingen met meerdere clouds | Azure Automation Hybrid Runbook Worker | Bewerkingen automatiseren in meerdere clouds | Overzicht van Hybrid Runbook Worker |

| Operationele naleving | Gastautomatisering | Desired State Configuration (DSC) | Op code gebaseerde configuratie van gastbesturingssystemen om fouten en configuratieverschuiving te verminderen. | Overzicht van DSC |

| Beveiliging en herstel | Melding van beveiligingsschending | Microsoft Defender for Cloud | Beveiliging uitbreiden door toevoegen van hersteltriggers voor beveiligingsschendingen. | Raadpleeg de volgende secties |

| Beveiliging en herstel | Detectie van bedreigingen | Azure Sentinel | Ingebouwde opsporingsquery's die u helpen bij het detecteren van en beschermen tegen schadelijke activiteiten | Sentinel Threat Hunting |

Azure Automation

Azure Automation biedt een gecentraliseerd systeem voor het beheer van geautomatiseerde besturingselementen. In Azure Automation kunt u eenvoudige processen voor herstel, schaalaanpassing en optimalisatie uitvoeren in reactie op metrische gegevens van de omgeving. Deze processen verminderen de overhead die handmatige incidentverwerking met zich meebrengt.

Het belangrijkste is echter dat automatisch herstel in bijna realtime kan worden aangeboden, waardoor de onderbreking van bedrijfsprocessen aanzienlijk wordt verminderd. Een onderzoek van de meestvoorkomende bedrijfsonderbrekingen zal activiteiten binnen uw omgeving detecteren die kunnen worden geautomatiseerd.

Runbooks

De basiseenheid van code voor het leveren van automatisch herstel is een runbook. Runbooks bevatten de instructies voor het oplossen of herstellen van een incident.

Runbooks maken of beheren:

- Ga naar Azure Automation.

- Selecteer Automation-accounts en kies een van de vermelde accounts.

- Ga naar Procesautomatisering.

- Met de opties in deze sectie kunt u runbooks, schema's en andere functies voor automatisch herstel maken of beheren.

Microsoft Defender for Cloud

Microsoft Defender voor cloud speelt ook een belangrijke rol in uw strategie voor beveiligen en herstellen. Hiermee kunt u de beveiliging van uw computers, netwerken, opslag, gegevensservices en toepassingen bewaken.

Microsoft Defender for Cloud biedt geavanceerde detectie van bedreigingen met behulp van machine learning en gedragsanalyses om actieve bedreigingen te identificeren die gericht zijn op uw Azure-resources. Het biedt ook beveiligingsbescherming die schadelijke software en andere ongewenste code blokkeert en vermindert de surface area die is blootgesteld aan beveiligingsaanvallen en andere netwerkaanvallen.

Wanneer Microsoft Defender for Cloud een bedreiging identificeert, wordt er een beveiligingswaarschuwing geactiveerd met de stappen die u nodig hebt om op een aanval te reageren. Er wordt ook een rapport gegenereerd met informatie over de gedetecteerde bedreiging.

Microsoft Defender for Cloud wordt aangeboden in twee lagen: Gratis en Standard. Functies als beveiligingsaanbevelingen zijn beschikbaar in de gratis servicelaag. De servicelaag Standaard biedt extra beveiliging, zoals geavanceerde detectie van bedreigingen, en beveiliging voor hybride-cloudworkloads.

Bewerking

Probeer de standaardservicelaag de eerste dertig dagen gratis

Nadat u beveiligingsbeleid hebt ingeschakeld en geconfigureerd voor de resources van een abonnement, kunt u de beveiligingsstatus van uw resources en eventuele problemen bekijken in het deelvenster Preventie. U kunt ook een overzicht van die problemen op de tegel Aanbevelingen bekijken.

Als u Microsoft Defender voor cloud wilt verkennen, gaat u naar de Azure Portal.

Lees meer

Zie documentatie over Microsoft Defender for Cloud voor meer informatie.

Azure Sentinel

Azure Sentinel is een cloudeigen SIEM-oplossing (Security Information Event Management) en SOAR(Security Orchestration Automated Response) die een rol speelt, niet alleen in uw uitgebreide beheerbasislijn in Azure, maar ook in de verbeterde basislijn, platformbewerkingen en workloadbewerkingen.

Met Azure Sentinel kunt u gegevens verzamelen, bedreigingen detecteren, incidenten onderzoeken en reageren met behulp van automatisering. Wanneer de oplossing is ingeschakeld, is de mogelijkheid om verbinding te maken en gegevens te verzamelen van Azure, On-premises of een andere cloudprovider beschikbaar. Er zijn meer dan honderd gegevensconnectors beschikbaar, waaronder Office 365 Audit Logs, Azure Activity Logs, Cisco Umbrella, Trend Micro TippingPoint, Sophos Cloud Optix, VMWare ESXi en vele andere die uw integratie in Sentinel vereenvoudigen vanuit bestaande investeringen.

Azure Sentinel kan de eerste 31 dagen zonder extra kosten worden ingeschakeld voor een Azure Monitor Log Analytics-werkruimte. Zie meer prijzen voor Azure Sentinel.

Meer informatie over Azure Sentinel

Als u Azure Sentinel wilt verkennen, gaat u naar de Azure Portal

Zie documentatie voor Azure Sentinel voor meer informatie.

Als u een Azure Sentinel Ninja wilt worden, raadpleegt u Azure Sentinel Ninja Training

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor