servers met Azure Arc Verbinding maken om te Microsoft Defender voor Cloud

Dit artikel bevat richtlijnen voor het onboarden van een server met Azure Arc voor Microsoft Defender voor Cloud. Zo kunt u beginnen met het verzamelen van beveiligingsconfiguraties en gebeurtenislogboeken, zodat u acties kunt aanbevelen en uw algehele Azure-beveiligingspostuur kunt verbeteren.

In de volgende procedures schakelt u Microsoft Defender voor Cloud Standard-laag in en configureert u deze in uw Azure-abonnement. Dit biedt geavanceerde mogelijkheden voor beveiliging tegen bedreigingen en detectie. Het proces omvat:

- Een Log Analytics-werkruimte instellen waarin logboeken en gebeurtenissen worden samengevoegd voor analyse.

- Wijs Defender voor Cloud standaardbeveiligingsbeleid toe.

- Bekijk Defender voor Cloud aanbevelingen.

- Pas aanbevolen configuraties toe op servers met Azure Arc met behulp van de snelle herstelbewerkingen .

Belangrijk

In de procedures in dit artikel wordt ervan uitgegaan dat u al VM's of servers hebt geïmplementeerd die on-premises of in andere clouds worden uitgevoerd en u deze hebt verbonden met Azure Arc. Als u dit nog niet hebt gedaan, kunt u dit automatiseren met de volgende informatie.

- GCP Ubuntu-exemplaar

- GCP Windows-exemplaar

- AWS Ubuntu EC2-exemplaar

- AWS Amazon Linux 2 EC2-exemplaar

- VMware vSphere Ubuntu-VM

- VMware vSphere Windows Server-VM

- Vagrant Ubuntu-vak

- Vagrant Windows-vak

Vereisten

Kloon de Azure Arc Jumpstart-opslagplaats.

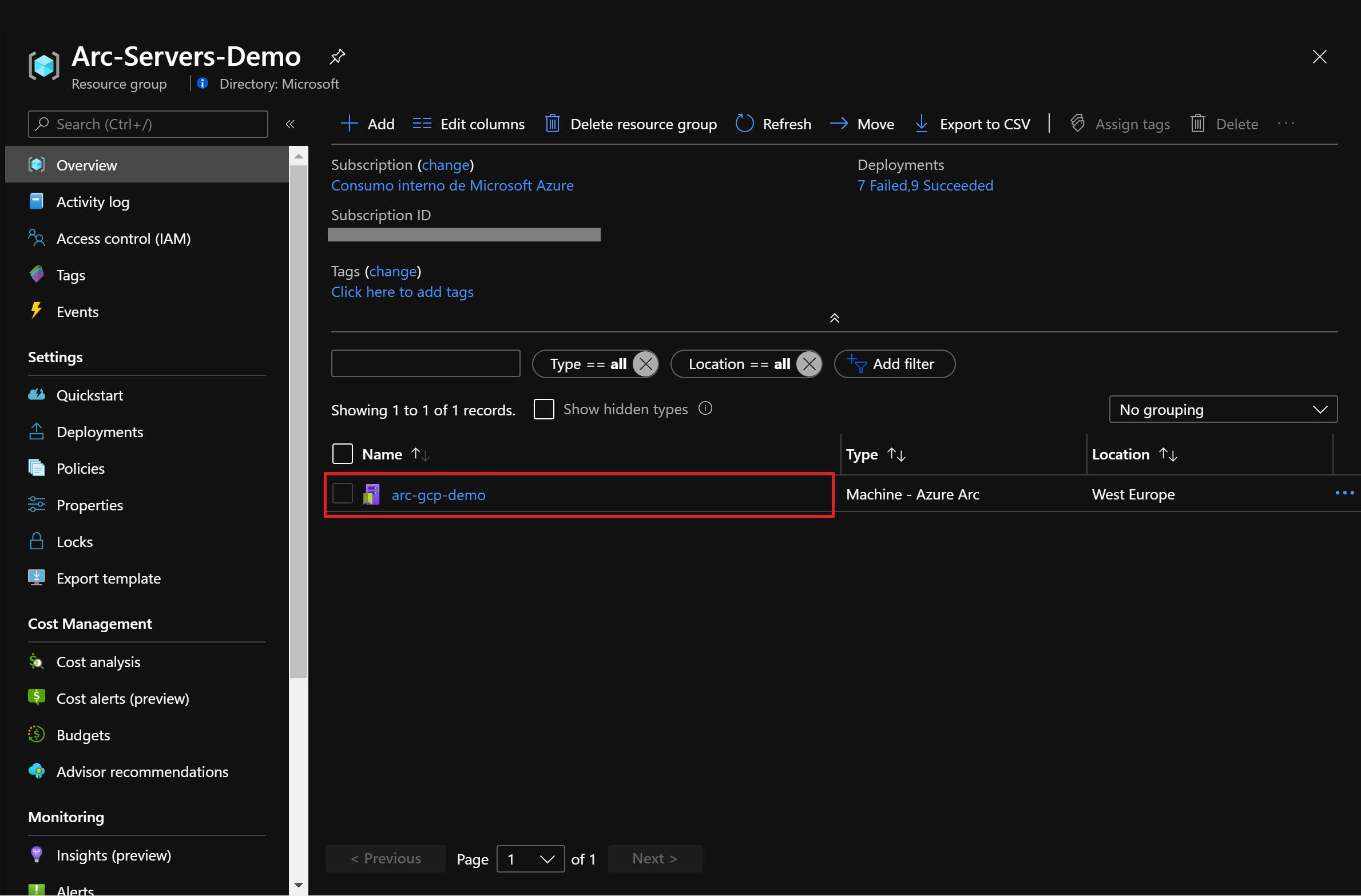

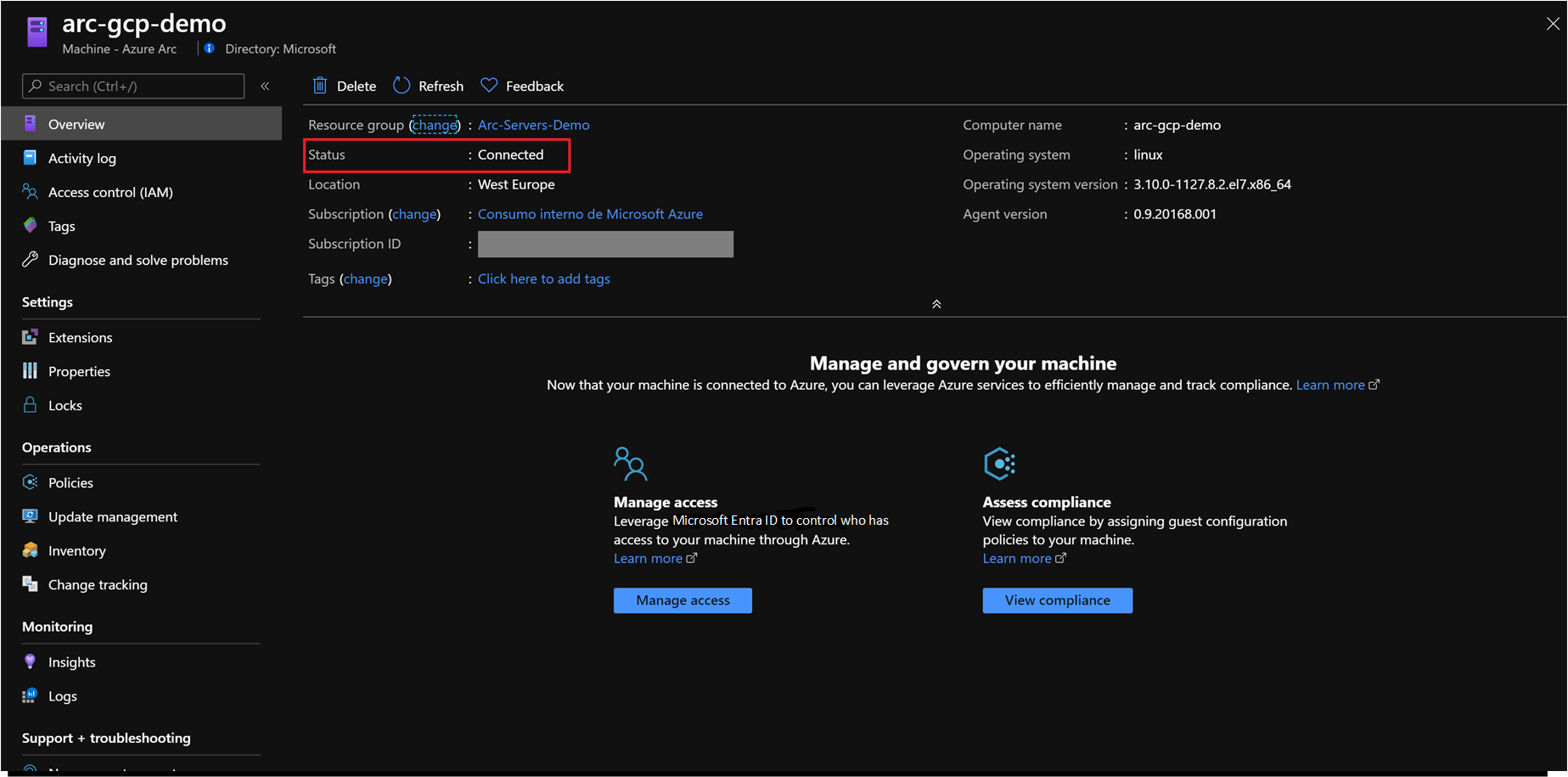

git clone https://github.com/microsoft/azure_arcZoals vermeld, begint deze handleiding op het punt waar u al VM's of bare-metalservers hebt geïmplementeerd en verbonden met Azure Arc. Voor dit scenario gebruiken we een GCP-exemplaar (Google Cloud Platform) dat al is verbonden met Azure Arc en die zichtbaar is als een resource in Azure. Zoals wordt weergegeven in de volgende schermopnamen:

Azure CLI installeren of bijwerken. Azure CLI moet versie 2.7 of hoger uitvoeren. Gebruik

az --versiondit om uw huidige geïnstalleerde versie te controleren.Maak een Azure-service-principal.

Als u een VM of bare-metalserver wilt verbinden met Azure Arc, is de Azure-service-principal die is toegewezen met de rol Inzender vereist. Als u deze wilt maken, meldt u zich aan bij uw Azure-account en voert u de volgende opdracht uit. U kunt deze opdracht ook uitvoeren in Azure Cloud Shell.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Voorbeeld:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"De uitvoer moet er ongeveer als volgt uitzien:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Notitie

We raden u ten zeerste aan om de service-principal te koppelen aan een specifiek Azure-abonnement en een specifieke resourcegroep.

Onboarding Microsoft Defender voor Cloud

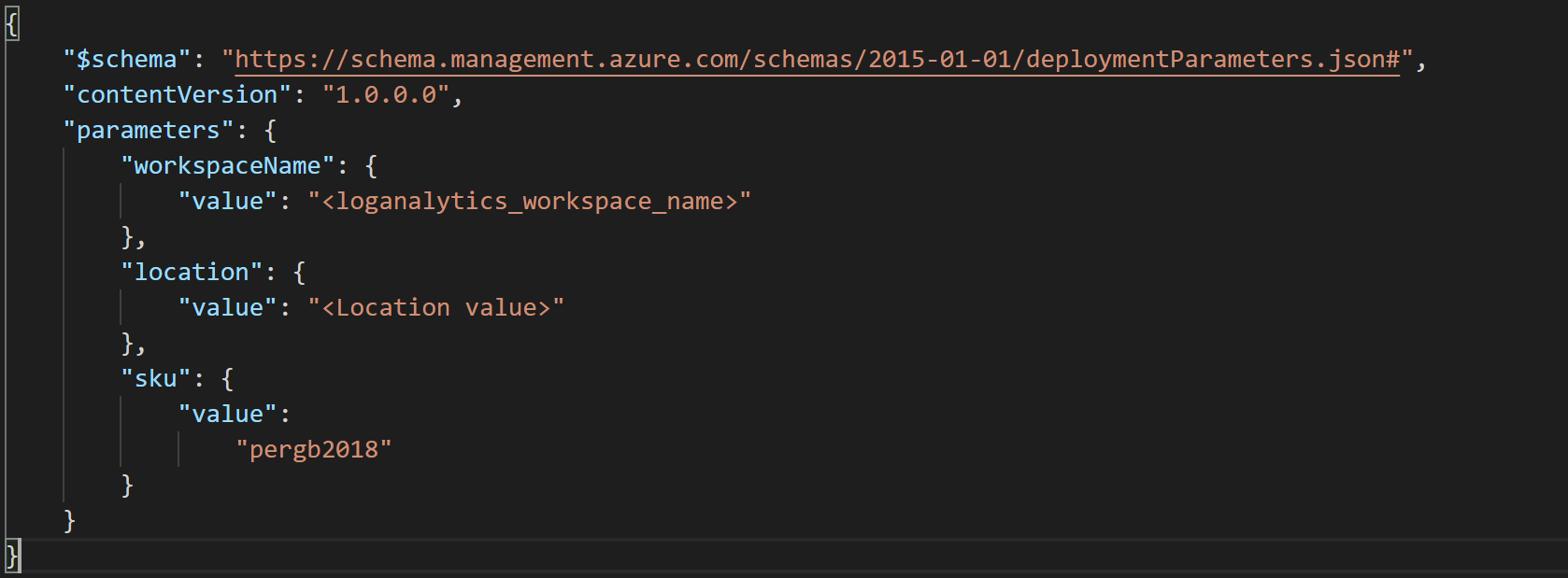

Gegevens die worden verzameld door Microsoft Defender voor Cloud worden opgeslagen in een Log Analytics-werkruimte. U kunt de standaard gemaakt door Defender voor Cloud of een aangepast exemplaar gebruiken dat door u is gemaakt. Als u een toegewezen werkruimte wilt maken, kunt u de implementatie automatiseren door het arm-sjabloonparametersbestand (Azure Resource Manager) te bewerken, een naam en locatie voor uw werkruimte op te geven:

Als u de ARM-sjabloon wilt implementeren, gaat u naar de implementatiemap en voert u de volgende opdracht uit:

az deployment group create --resource-group <Name of the Azure resource group> \ --template-file <The `log_analytics-template.json` template file location> \ --parameters <The `log_analytics-template.parameters.json` template file location>Als u voor een door de gebruiker gedefinieerde werkruimte gaat, moet u Defender voor Cloud instrueren om deze te gebruiken in plaats van de standaardwerkruimte via de volgende opdracht:

az security workspace-setting create --name default \ --target-workspace '/subscriptions/<Your subscription ID>/resourceGroups/<Name of the Azure resource group>/providers/Microsoft.OperationalInsights/workspaces/<Name of the Log Analytics Workspace>'Selecteer een Microsoft Defender voor Cloud laag. De gratis laag is standaard ingeschakeld voor al uw Azure-abonnementen en biedt continue beveiligingsevaluatie en aanbevelingen voor beveiligingsacties. In deze handleiding gebruikt u de Standard-laag voor Virtuele Azure-machines waarmee deze mogelijkheden worden uitgebreid met geïntegreerd beveiligingsbeheer en beveiliging tegen bedreigingen voor uw hybride cloudworkloads. Voer de volgende opdracht uit om de Standard-laag van Microsoft Defender voor Cloud voor VM's in te schakelen:

az security pricing create -n VirtualMachines --tier 'standard'Wijs het standaardbeleidsinitiatief Microsoft Defender voor Cloud toe. Defender voor Cloud aanbevelingen voor beveiliging doet op basis van beleid. Er is een specifiek initiatief dat Defender voor Cloud beleid groepeert met de definitie-id

1f3afdf9-d0c9-4c3d-847f-89da613e70a8. Met de volgende opdracht wordt het Defender voor Cloud initiatief toegewezen aan uw abonnement.az policy assignment create --name 'Azure Security Center Default <Your subscription ID>' \ --scope '/subscriptions/<Your subscription ID>' \ --policy-set-definition '1f3afdf9-d0c9-4c3d-847f-89da613e70a8'

Integratie van Azure Arc en Microsoft Defender voor Cloud

Nadat u Microsoft Defender voor Cloud hebt toegevoegd, krijgt u aanbevelingen om uw resources te beveiligen, inclusief uw servers met Azure Arc. Defender voor Cloud analyseert periodiek de beveiligingsstatus van uw Azure-resources om potentiële beveiligingsproblemen te identificeren.

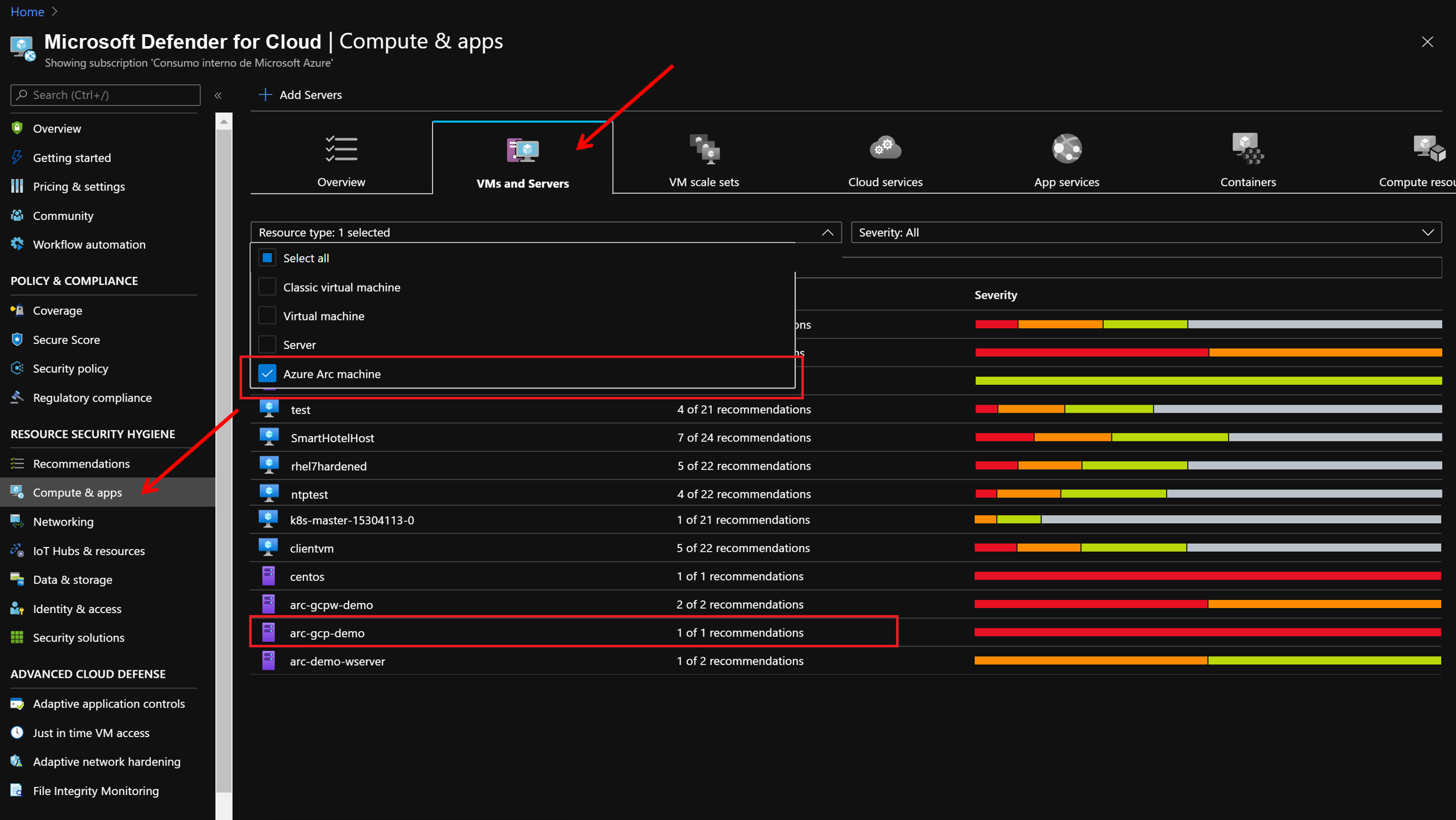

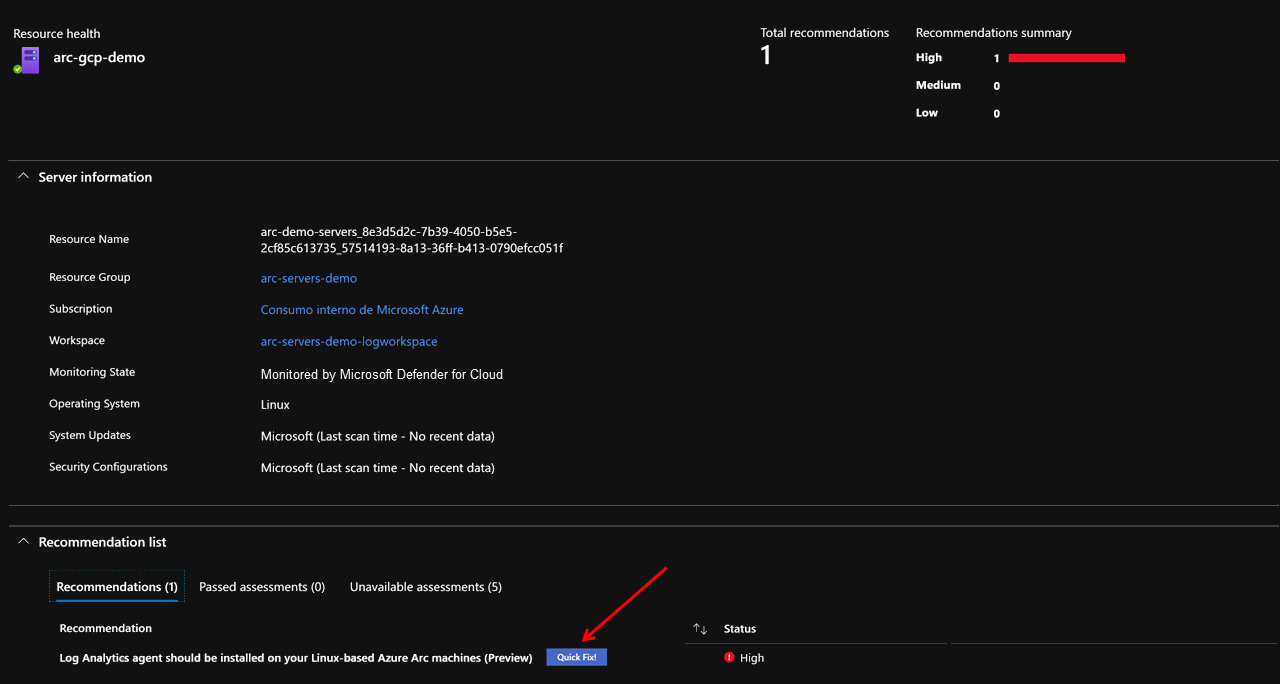

In de sectie Compute & Apps onder VM &Servers biedt Microsoft Defender voor Cloud een overzicht van alle gedetecteerde beveiligingsaanaanveling voor uw VM's en computers, waaronder Azure-VM's, klassieke Azure-VM's, servers en Azure Arc-machines.

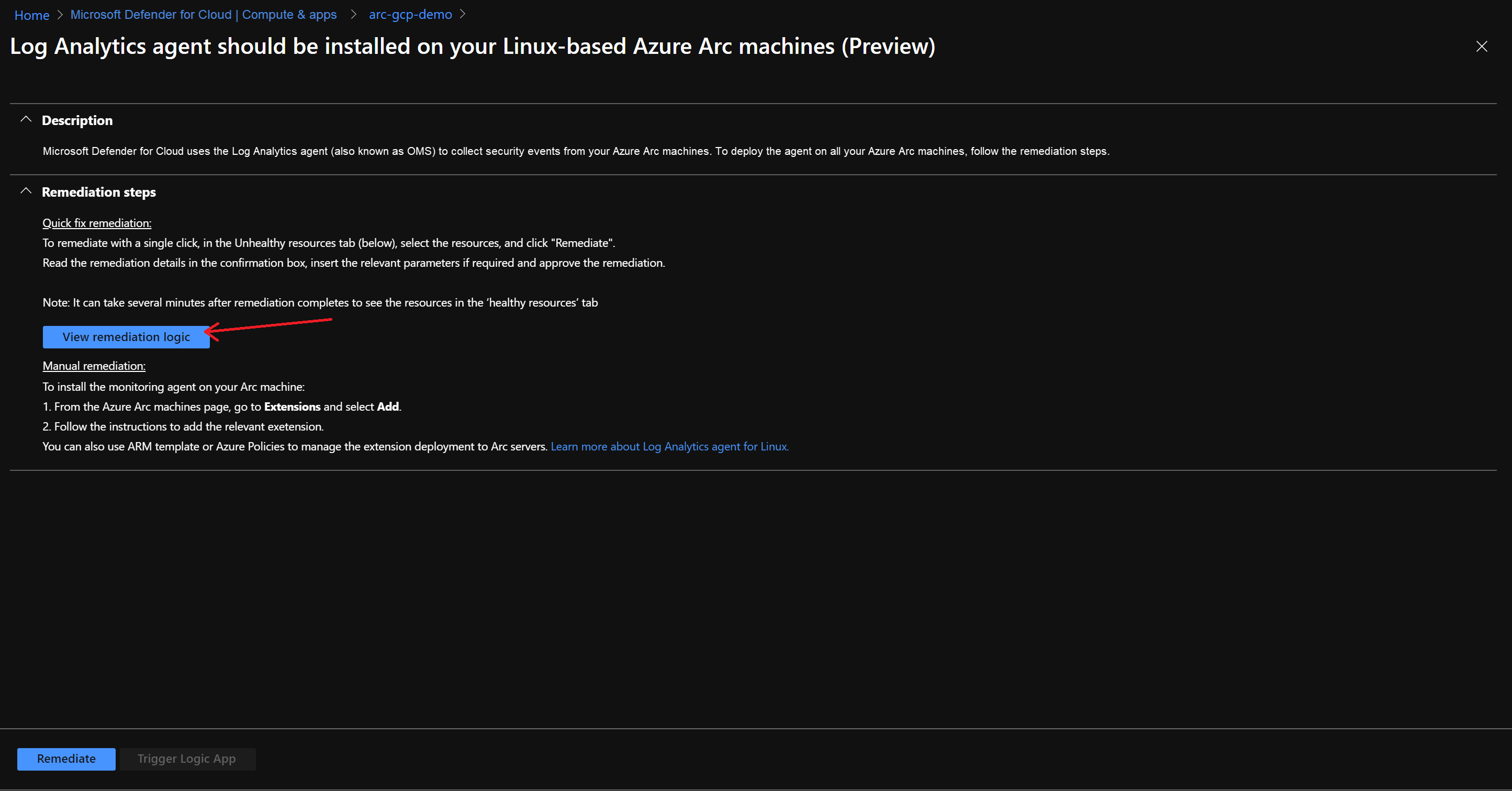

Op de servers met Azure Arc raadt Microsoft Defender voor Cloud u aan om de Log Analytics-agent te installeren. Elke aanbeveling omvat ook:

- Een korte beschrijving van de aanbeveling.

- Een impact op een beveiligingsscore, in dit geval, met de status Hoog.

- De herstelstappen die moeten worden uitgevoerd om de aanbeveling te implementeren.

Voor specifieke aanbevelingen, zoals in de volgende schermafbeelding, krijgt u ook een snelle oplossing waarmee u snel een aanbeveling voor meerdere resources kunt herstellen.

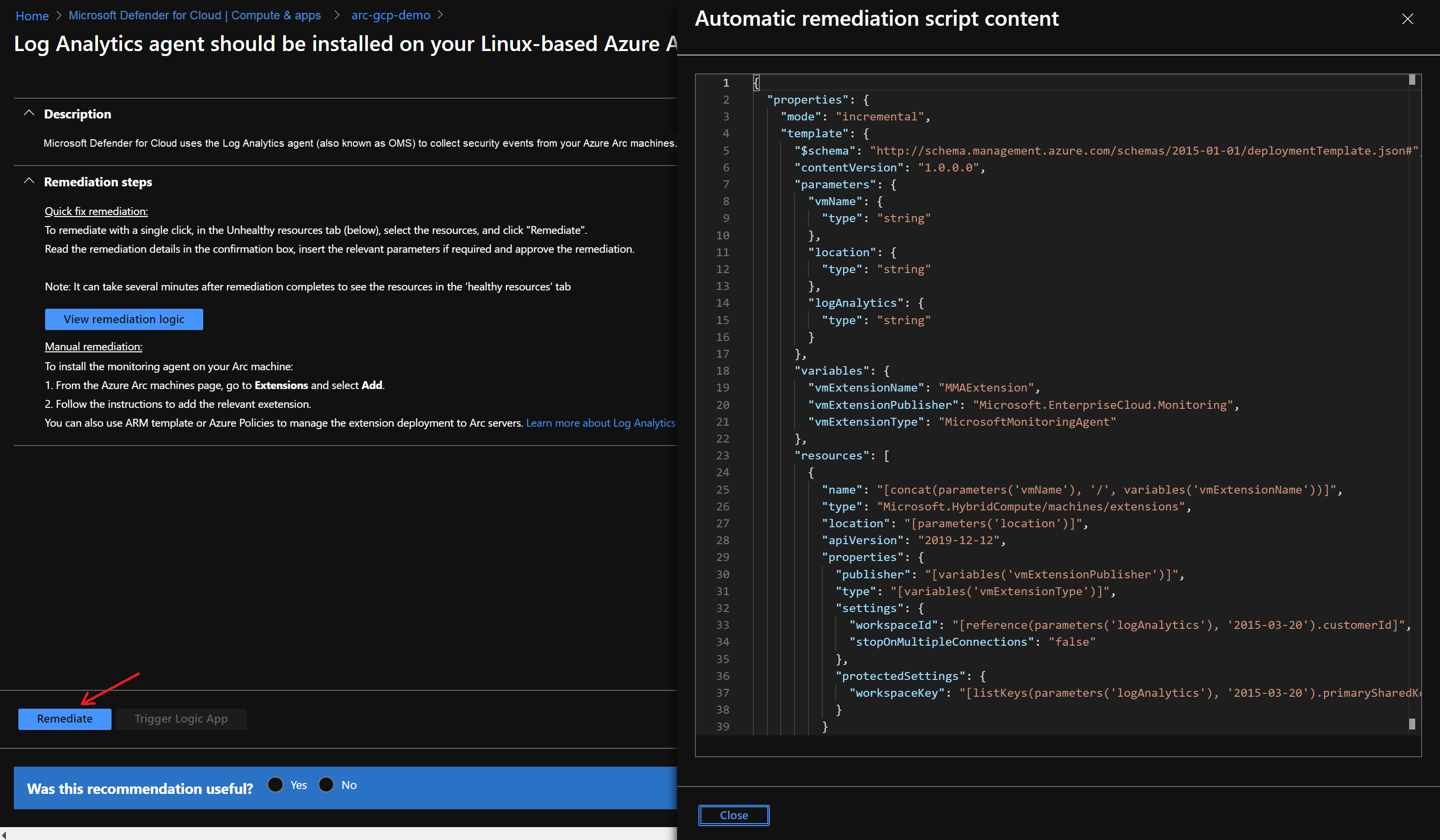

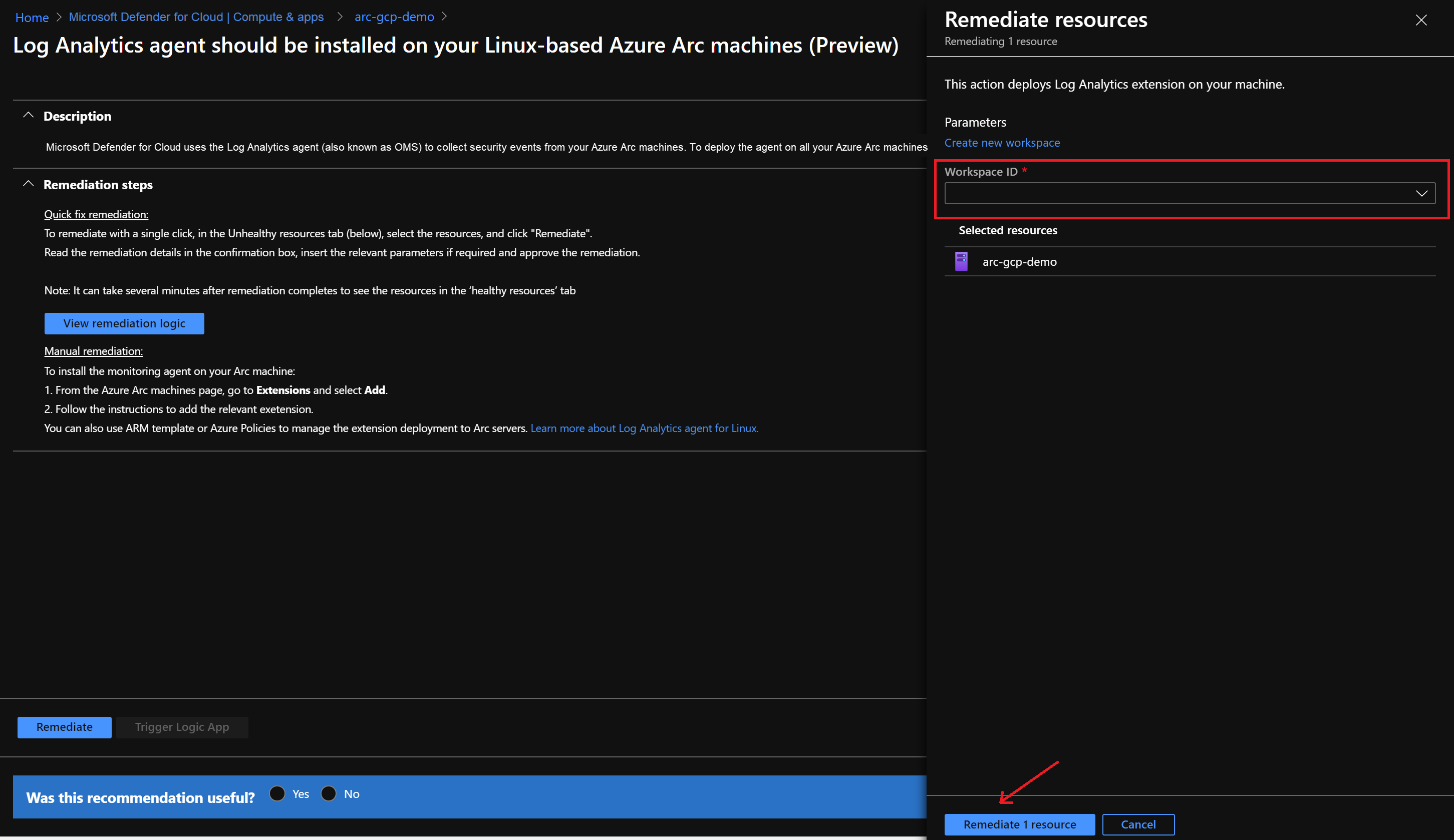

Met de volgende oplossing voor herstel wordt een ARM-sjabloon gebruikt om de Log Analytics-agentextensie op de Azure Arc-machine te implementeren.

U kunt het herstel activeren met de ARM-sjabloon vanuit het dashboard voor workloadbeveiliging door de Log Analytics-werkruimte te selecteren die wordt gebruikt voor Microsoft Defender voor Cloud en vervolgens 1 resource herstellen te kiezen.

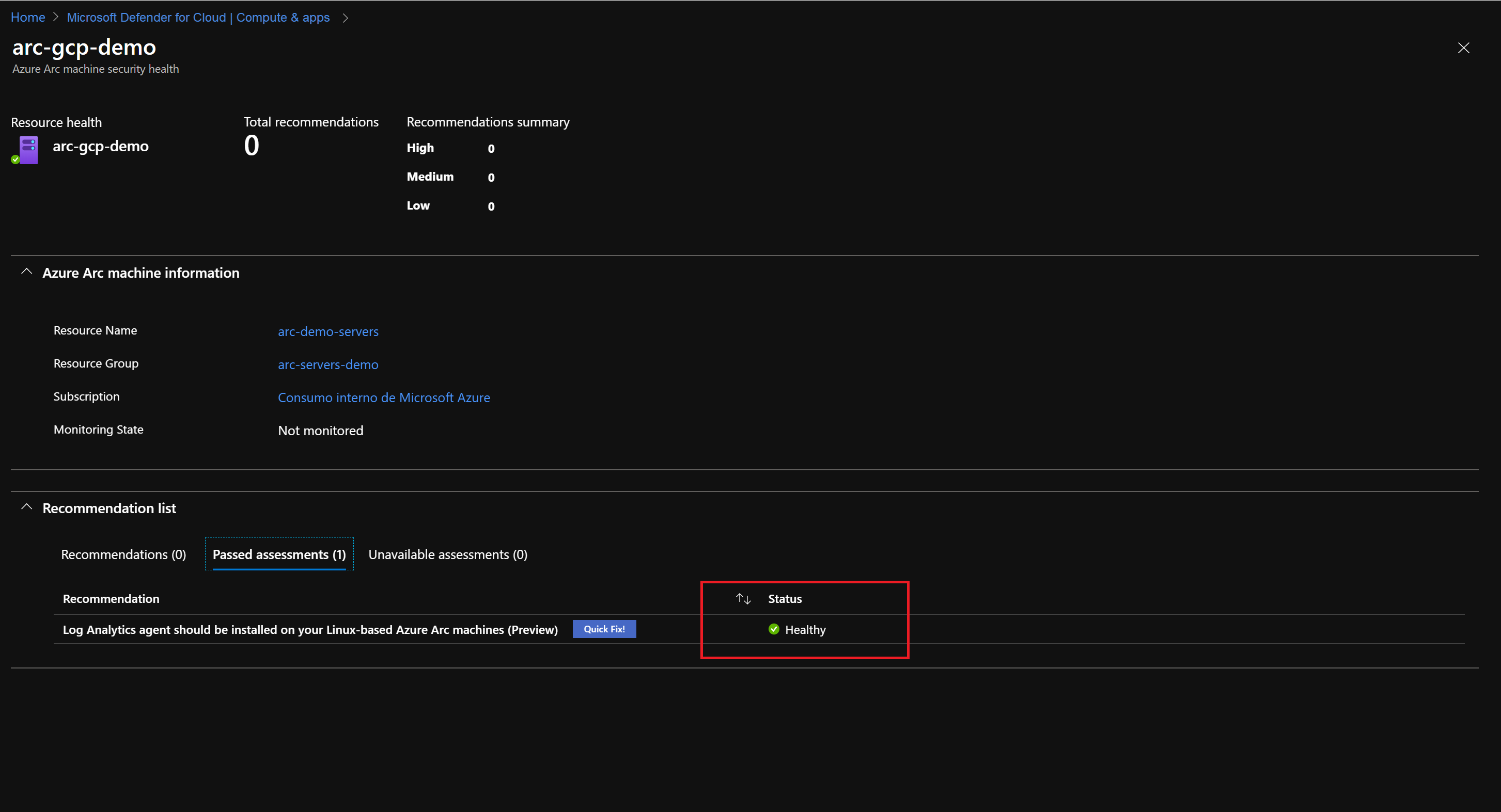

Nadat u de aanbeveling hebt toegepast op de server met Azure Arc, wordt de resource gemarkeerd als in orde.

Uw omgeving opschonen

Voer de volgende stappen uit om uw omgeving op te schonen.

Verwijder de virtuele machines uit elke omgeving door de teardown-instructies uit elke handleiding te volgen.

Verwijder de Log Analytics-werkruimte door het volgende script uit te voeren in Azure CLI. Geef de werkruimtenaam op die u hebt gebruikt bij het maken van de Log Analytics-werkruimte.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor