Ip-toegangsbeperkingen instellen in Azure Container Apps

Met Azure Container Apps kunt u inkomend verkeer beperken tot uw container-app door IP-toegangsbeperkingen te configureren via de configuratie van inkomend verkeer.

Er zijn twee soorten beperkingen:

- Toestaan: inkomend verkeer alleen toestaan vanuit adresbereiken die u opgeeft in regels voor toestaan.

- Weigeren: al het binnenkomende verkeer alleen weigeren vanuit adresbereiken die u opgeeft in regels voor weigeren.

wanneer er geen IP-beperkingsregels zijn gedefinieerd, is al het binnenkomende verkeer toegestaan.

REGELS voor IP-beperkingen bevatten de volgende eigenschappen:

| Eigenschap | Waarde | Beschrijving |

|---|---|---|

| name | tekenreeks | De naam van de regel. |

| beschrijving | tekenreeks | Een beschrijving van de regel. |

| ipAddressRange | IP-adresbereik in CIDR-indeling | Het IP-adresbereik in CIDR-notatie. |

| action | Toestaan of weigeren | De actie die moet worden uitgevoerd voor de regel. |

De ipAddressRange parameter accepteert IPv4-adressen. Definieer elk IPv4-adresblok in CIDR-notatie (Classless Inter-Domain Routing).

Notitie

Alle regels moeten hetzelfde type zijn. U kunt regels voor toestaan en weigeren niet combineren.

Beperkingen voor inkomend IP-verkeer beheren

U kunt regels voor IP-toegangsbeperkingen beheren via Azure Portal of Azure CLI.

Regels toevoegen

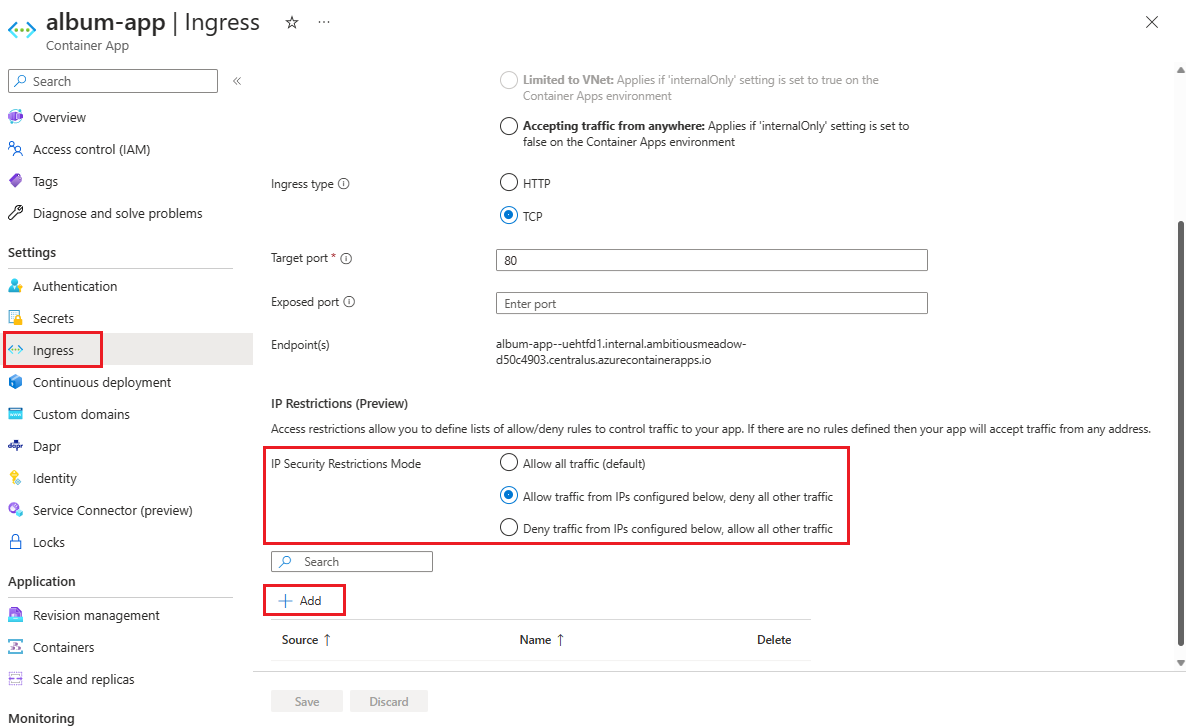

Ga naar uw container-app in Azure Portal.

Selecteer Inkomend verkeer in het menu aan de linkerkant .

Selecteer de wisselknop IP-beveiligingsbeperkingen om IP-beperkingen in te schakelen. U kunt ervoor kiezen om verkeer van de opgegeven IP-adresbereiken toe te staan of te weigeren.

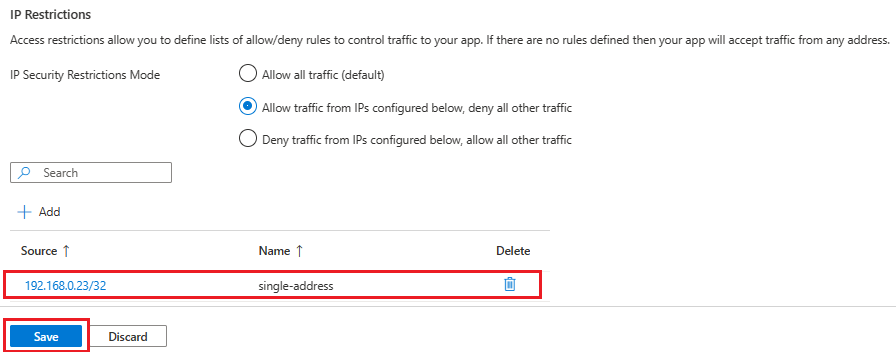

Selecteer Toevoegen om de regel te maken.

Voer waarden in de volgende velden in:

Veld Beschrijving IPv4-adres of -bereik Voer het IP-adres of het IP-adresbereik in cidr-notatie in. Als u bijvoorbeeld toegang vanaf één IP-adres wilt toestaan, gebruikt u de volgende indeling: 10.200.10.2/32. Naam Voer een naam in voor de regel. Beschrijving Voer een beschrijving in voor de regel. Selecteer Toevoegen.

Herhaal stap 4-6 om meer regels toe te voegen.

Wanneer u klaar bent met het toevoegen van regels, selecteert u Opslaan.

Een regel bijwerken

- Ga naar uw container-app in Azure Portal.

- Selecteer Inkomend verkeer in het menu aan de linkerkant .

- Selecteer de regel die u wilt bijwerken.

- Wijzig de regelinstellingen.

- Selecteer Opslaan om de updates op te slaan.

- Selecteer Opslaan op de pagina Inkomend verkeer om de bijgewerkte regels op te slaan.

Een regel verwijderen

- Ga naar uw container-app in Azure Portal.

- Selecteer Inkomend verkeer in het menu aan de linkerkant .

- Selecteer het pictogram Verwijderen naast de regel die u wilt verwijderen.

- Selecteer Opslaan.

U kunt IP-toegangsbeperkingen beheren met behulp van de az containerapp ingress access-restriction opdrachtgroep. Deze opdrachtgroep heeft de volgende opties:

set: Een regel maken of bijwerken.remove: Verwijder een regel.list: Geef alle regels weer.

Regels maken of bijwerken

U kunt IP-beperkingen maken of bijwerken met behulp van de az containerapp ingress access-restriction set opdracht.

De az containerapp ingress access-restriction set opdrachtgroep gebruikt de volgende parameters.

| Argument | Waarden | Omschrijving |

|---|---|---|

--rule-name (vereist) |

String | Hiermee geeft u de naam van de toegangsbeperkingsregel. |

--description |

String | Hiermee geeft u een beschrijving voor de toegangsbeperkingsregel. |

--action (vereist) |

Toestaan, weigeren | Hiermee geeft u op of toegang vanuit het opgegeven IP-adresbereik moet worden toegestaan of geweigerd. |

--ip-address (vereist) |

IP-adres of bereik van IP-adressen in CIDR-notatie | Hiermee geeft u het IP-adresbereik op dat moet worden toegestaan of geweigerd. |

Voeg meer regels toe door de opdracht te herhalen met een andere --rule-name en ---ip-address waarden.

Regels voor toestaan maken

Met de volgende voorbeeldopdracht az containerapp access-restriction set maakt u een regel om binnenkomende toegang tot een IP-adresbereik te beperken. U moet bestaande regels voor weigeren verwijderen voordat u regels voor toestaan kunt toevoegen.

Vervang de waarden in het volgende voorbeeld door uw eigen waarden.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

U kunt aan de regels voor toestaan toevoegen door de opdracht met een andere --ip-address en --rule-name waarden te herhalen.

Regels voor weigeren maken

In het volgende voorbeeld van de az containerapp access-restriction set opdracht wordt een toegangsregel gemaakt om binnenkomend verkeer van een opgegeven IP-bereik te weigeren. U moet eventuele bestaande regels voor toestaan verwijderen voordat u regels voor weigeren kunt toevoegen.

Vervang de tijdelijke aanduidingen in het volgende voorbeeld door uw eigen waarden.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

U kunt aan de regels voor weigeren toevoegen door de opdracht met een andere --ip-address en --rule-name waarden te herhalen. Als u een regelnaam gebruikt die al bestaat, wordt de bestaande regel bijgewerkt.

Een regel bijwerken

U kunt een regel bijwerken met behulp van de az containerapp ingress access-restriction set opdracht. U kunt het IP-adresbereik en de regelbeschrijving wijzigen, maar niet de regelnaam of actie.

De --action parameter is vereist, maar u kunt de actie niet wijzigen van Toestaan in Weigeren of omgekeerd.

Als u de ---description parameter weglaat, wordt de beschrijving verwijderd.

In het volgende voorbeeld wordt het IP-adresbereik bijgewerkt.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Toegangsbeperkingen verwijderen

Met de volgende voorbeeldopdracht az containerapp ingress access-restriction remove wordt een regel verwijderd.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Toegangsbeperkingen weergeven

De volgende voorbeeldopdracht az containerapp ingress access-restriction list bevat de IP-beperkingsregels voor de container-app.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>