Azure Stack Edge-geheimen beheren met Behulp van Azure Key Vault

VAN TOEPASSING OP: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Key Vault is geïntegreerd met Azure Stack Edge-resource voor geheimbeheer. Dit artikel bevat informatie over hoe een Azure Key Vault wordt gemaakt voor Azure Stack Edge-resource tijdens het activeren van het apparaat en vervolgens wordt gebruikt voor geheimbeheer.

Over sleutelkluis en Azure Stack Edge

De Azure Key Vault-cloudservice wordt gebruikt om de toegang tot tokens, wachtwoorden, certificaten, API-sleutels en andere geheimen veilig op te slaan en te beheren. Key Vault maakt het ook eenvoudig om de versleutelingssleutels te maken en te beheren die worden gebruikt om uw gegevens te versleutelen.

Voor de Azure Stack Edge-service biedt de integratie met key vault de volgende voordelen:

Slaat klantgeheimen op. Een van de geheimen die worden gebruikt voor de Azure Stack Edge-service is Channel Integrity Key (CIK). Met deze sleutel kunt u uw geheimen versleutelen en veilig worden opgeslagen in de sleutelkluis. Apparaatgeheimen zoals BitLocker-herstelsleutel en BMC-gebruikerswachtwoord (Baseboard Management Controller) worden ook opgeslagen in de sleutelkluis.

Zie Geheimen en sleutels veilig opslaan voor meer informatie.

Geeft versleutelde klantgeheimen door aan het apparaat.

Geeft apparaatgeheimen weer voor eenvoudige toegang als het apparaat niet beschikbaar is.

Activeringssleutel genereren en sleutelkluis maken

Er wordt een sleutelkluis gemaakt voor Azure Stack Edge-resource tijdens het genereren van activeringssleutels. De sleutelkluis wordt gemaakt in dezelfde resourcegroep waar de Azure Stack Edge-resource aanwezig is. Inzendermachtiging is vereist voor de sleutelkluis.

Vereisten voor sleutelkluis

Vóór het maken van de sleutelkluis tijdens de activering moet aan de volgende vereisten worden voldaan:

Registreer de Microsoft.KeyVault-resourceprovider voordat u de Azure Stack Edge-resource maakt. De resourceprovider wordt automatisch geregistreerd als u eigenaar- of inzendertoegang tot het abonnement hebt. De sleutelkluis wordt gemaakt in hetzelfde abonnement en de resourcegroep als de Azure Stack Edge-resource.

Wanneer u een Azure Stack Edge-resource maakt, wordt er ook een door het systeem toegewezen beheerde identiteit gemaakt die gedurende de levensduur van de resource blijft bestaan en communiceert met de resourceprovider in de cloud.

Wanneer de beheerde identiteit is ingeschakeld, maakt Azure een vertrouwde identiteit voor de Azure Stack Edge-resource.

Sleutelkluis maken

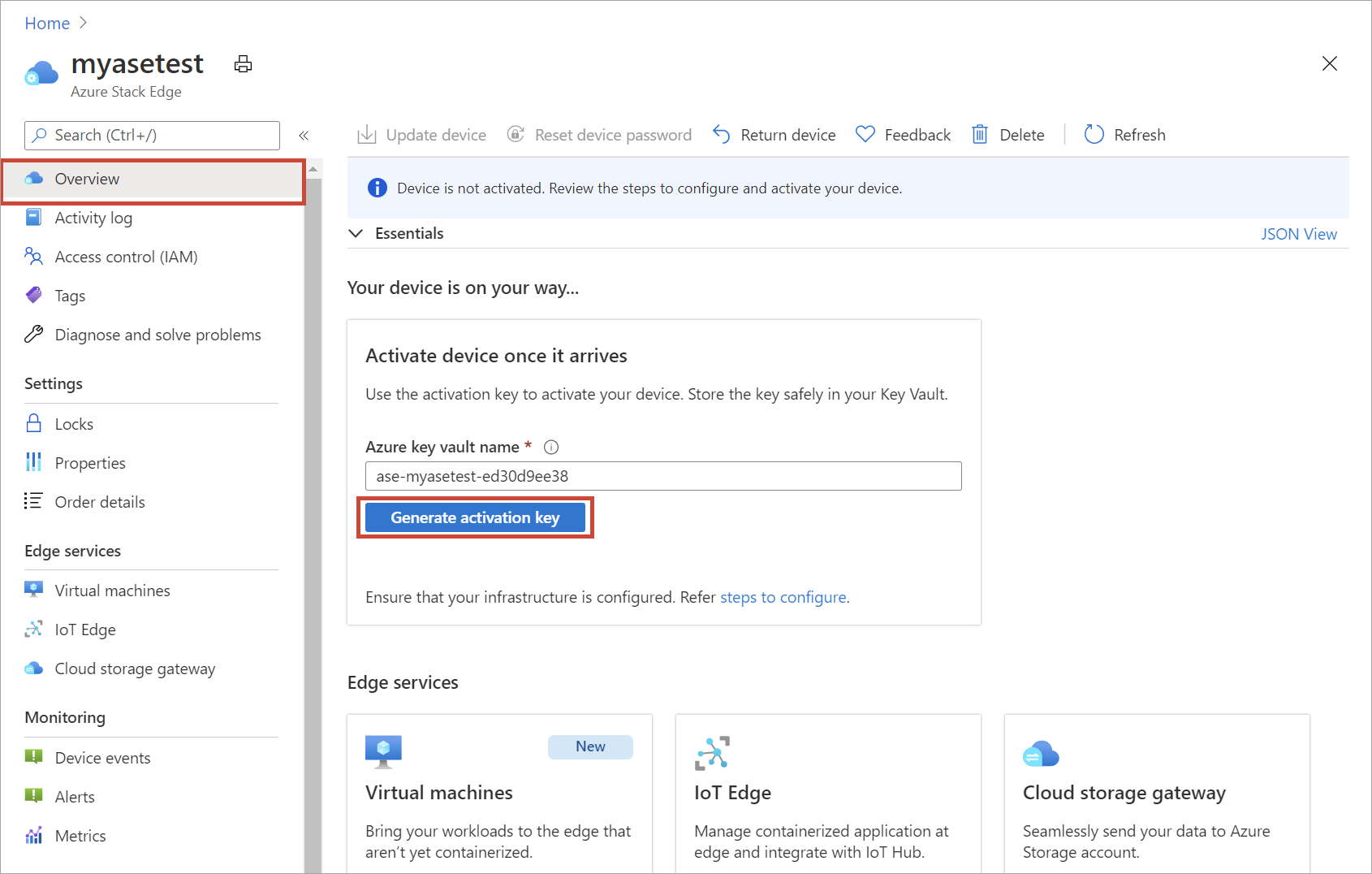

Nadat u de resource hebt gemaakt, moet u de resource activeren met het apparaat. Hiervoor genereert u een activeringssleutel vanuit Azure Portal.

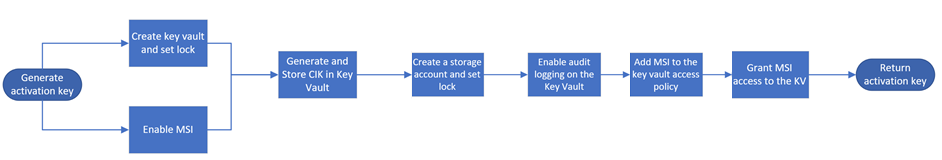

Wanneer u een activeringssleutel genereert, vinden de volgende gebeurtenissen plaats:

- U vraagt een activeringssleutel aan in Azure Portal. De aanvraag wordt vervolgens verzonden naar de resourceprovider van de sleutelkluis.

- Er wordt een sleutelkluis met een standaardlaag met toegangsbeleid gemaakt en is standaard vergrendeld.

Deze sleutelkluis gebruikt de standaardnaam of een aangepaste naam van 3 tot 24 tekens die u hebt opgegeven. U kunt geen sleutelkluis gebruiken die al in gebruik is.

De details van de sleutelkluis worden opgeslagen in de service. Deze sleutelkluis wordt gebruikt voor geheimbeheer en blijft behouden zolang de Azure Stack Edge-resource bestaat.

- Een resourcevergrendeling is ingeschakeld in de sleutelkluis om onbedoeld verwijderen te voorkomen. Een voorlopig verwijderen is ook ingeschakeld voor de sleutelkluis waarmee de sleutelkluis binnen 90 dagen kan worden hersteld als er een onbedoelde verwijdering is. Zie Azure Key Vault: overzicht van voorlopig verwijderen voor meer informatie.

- Een door het systeem toegewezen beheerde identiteit die is gemaakt toen u de Azure Stack Edge-resource maakte, is nu ingeschakeld.

- Er wordt een CIK (Channel Integrity Key) gegenereerd en in de sleutelkluis geplaatst. De CIK-details worden weergegeven in de service.

- Er wordt ook een zone-redundant opslagaccount (ZRS) gemaakt in hetzelfde bereik als de Azure Stack Edge-resource en er wordt een vergrendeling op het account geplaatst.

- Dit account wordt gebruikt voor het opslaan van de auditlogboeken.

- Het maken van het opslagaccount is een langlopend proces en duurt enkele minuten.

- Het opslagaccount wordt gelabeld met de naam van de sleutelkluis.

- Er wordt een diagnostische instelling toegevoegd aan de sleutelkluis en de logboekregistratie is ingeschakeld.

- De beheerde identiteit wordt toegevoegd aan het toegangsbeleid voor de sleutelkluis om toegang tot de sleutelkluis toe te staan, omdat het apparaat de sleutelkluis gebruikt om geheimen op te slaan en op te halen.

- De sleutelkluis verifieert de aanvraag met een beheerde identiteit om een activeringssleutel te genereren. De activeringssleutel wordt geretourneerd naar Azure Portal. U kunt deze sleutel vervolgens kopiëren en gebruiken in de lokale gebruikersinterface om uw apparaat te activeren.

Notitie

- Als u een bestaande Azure Stack Edge-resource hebt voordat de Azure Key Vault is geïntegreerd met de Azure Stack Edge-resource, hebt u dit niet te maken. U kunt uw bestaande Azure Stack Edge-resource blijven gebruiken.

- Het maken van de sleutelkluis en het opslagaccount worden toegevoegd aan de totale resourcekosten. Zie Prijzen voor Azure Key Vault en prijzen voor opslagaccounts voor meer informatie over toegestane transacties en bijbehorende kosten.

Als u problemen ondervindt met betrekking tot sleutelkluis en apparaatactivering, raadpleegt u Problemen met apparaatactivering oplossen.

Eigenschappen van sleutelkluis weergeven

Nadat de activeringssleutel is gegenereerd en de sleutelkluis is gemaakt, wilt u mogelijk toegang krijgen tot de sleutelkluis om de geheimen, toegangsbeleid, diagnostische gegevens en inzichten weer te geven. In de volgende procedure wordt elk van deze bewerkingen beschreven.

Geheimen weergeven

Nadat de activeringssleutel is gegenereerd en de sleutelkluis is gemaakt, wilt u mogelijk toegang krijgen tot de sleutelkluis.

Voer de volgende stappen uit om toegang te krijgen tot de sleutelkluis en de geheimen weer te geven:

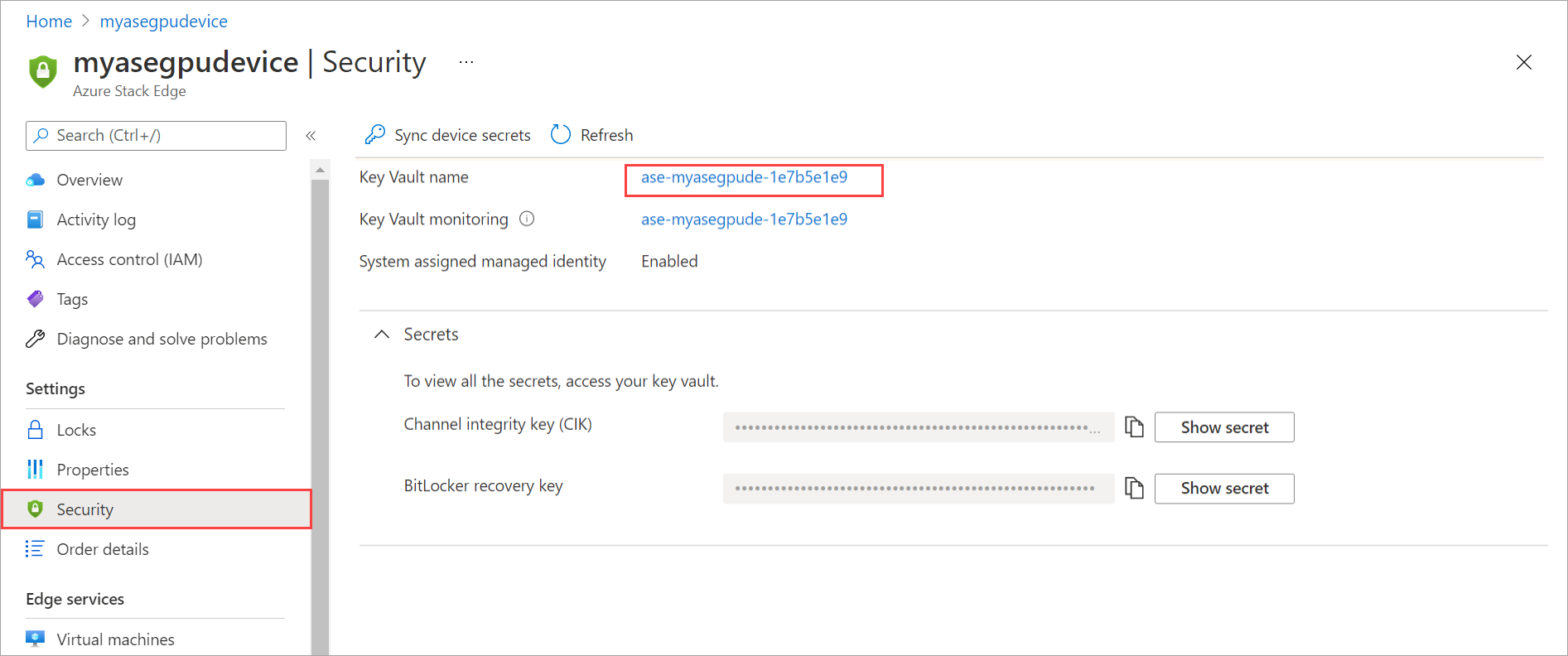

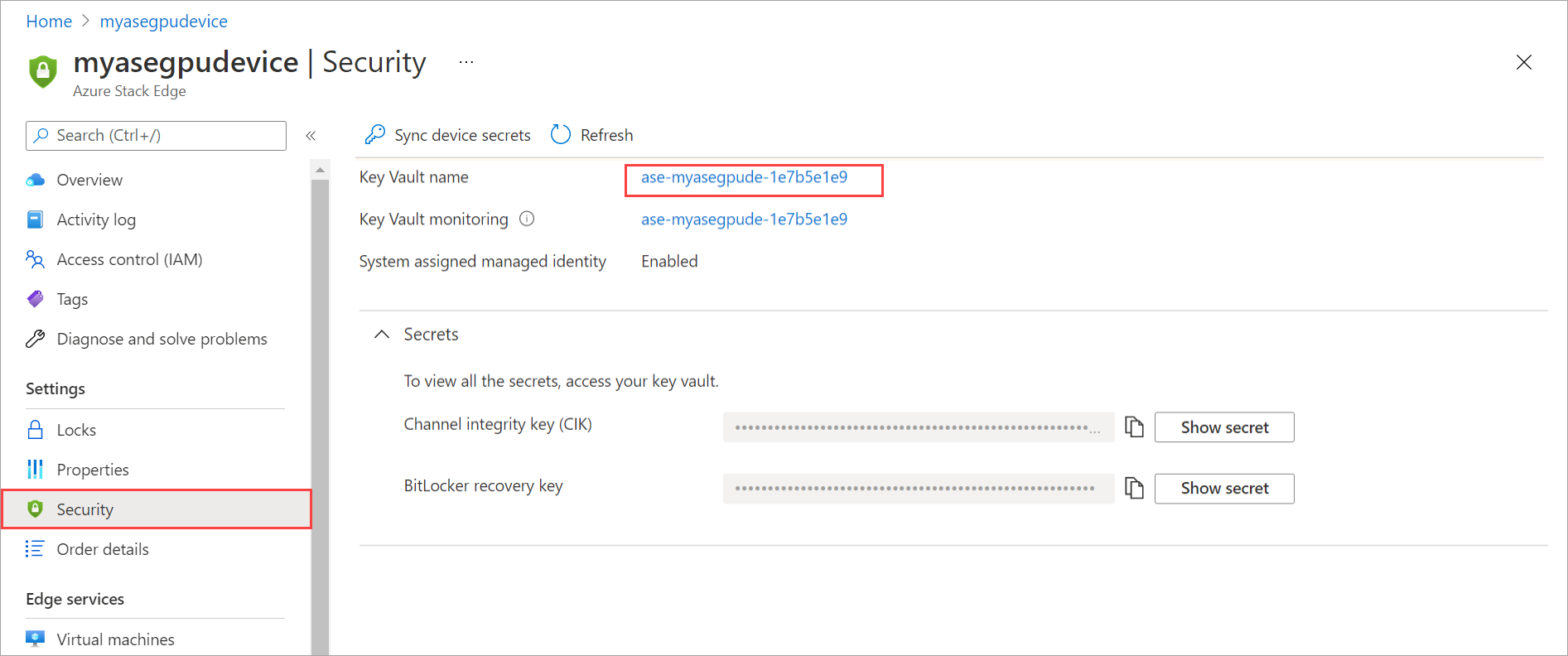

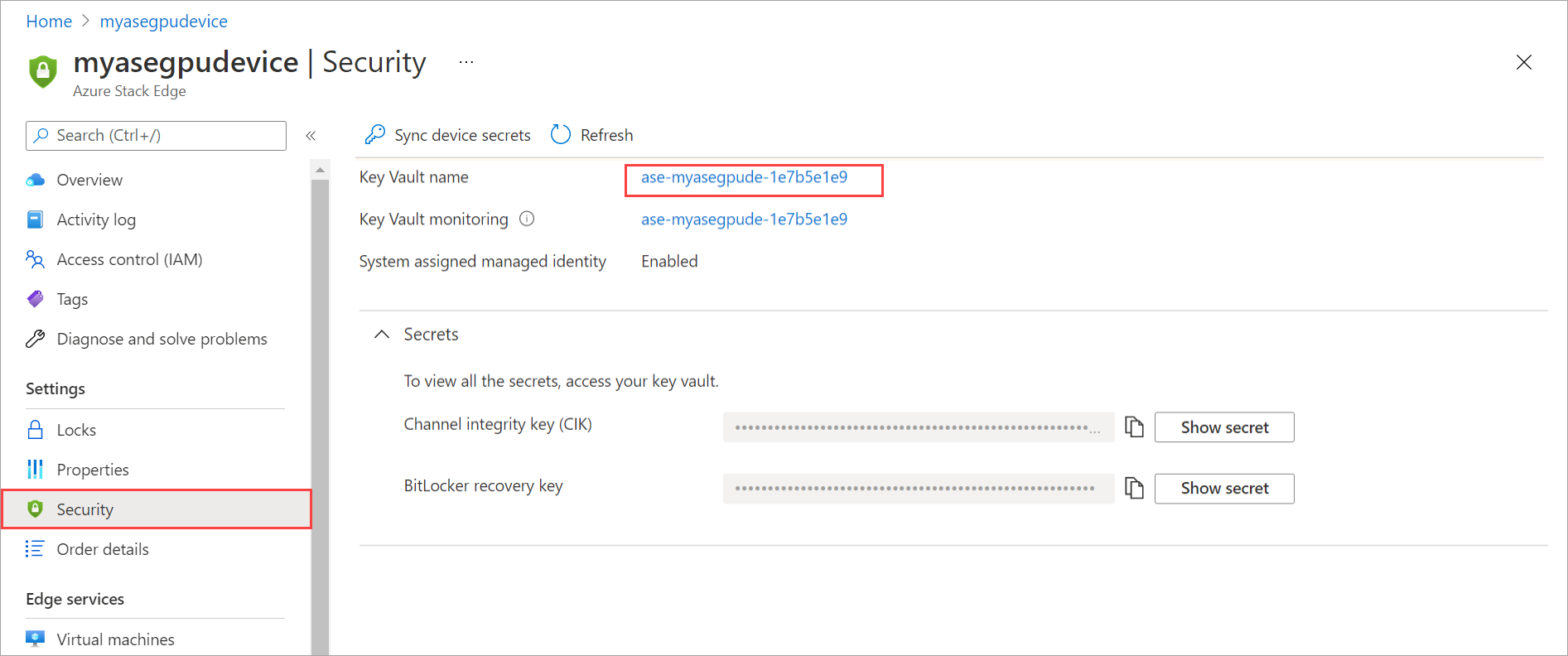

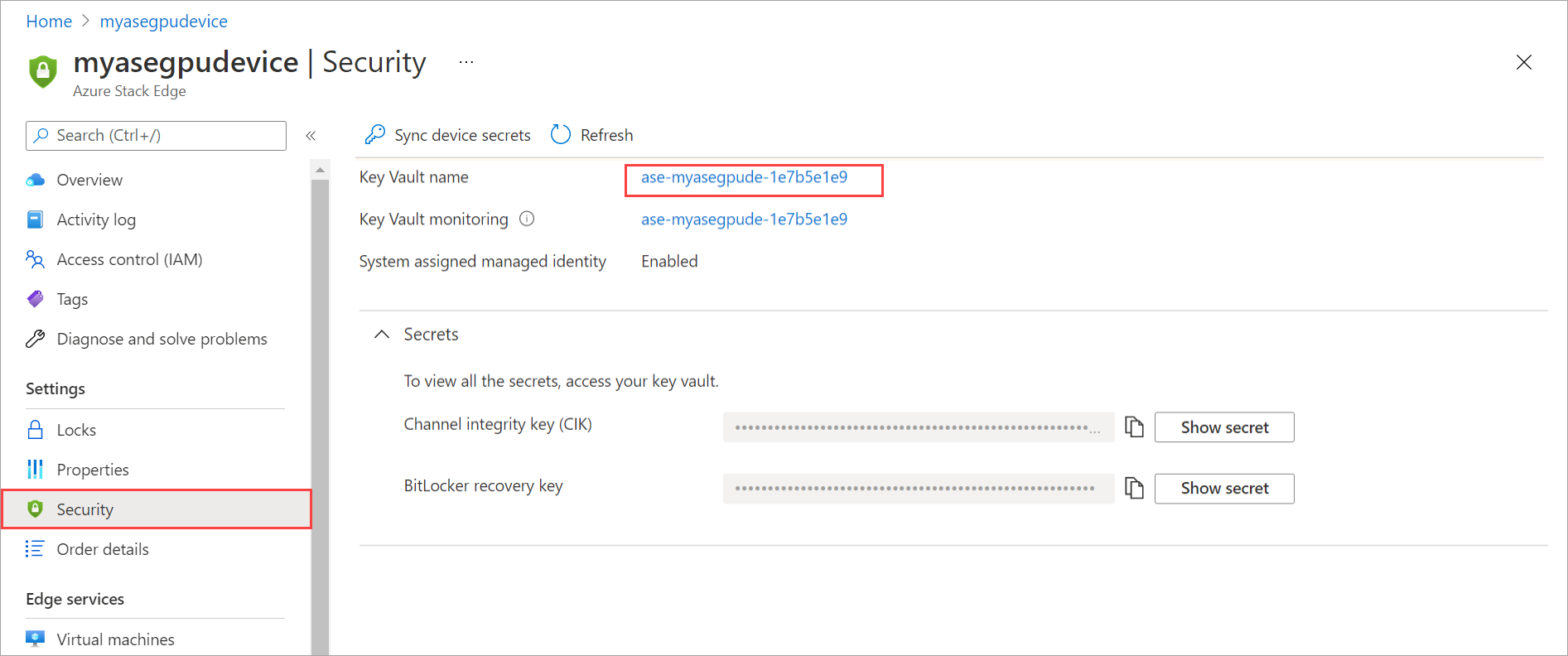

Ga in Azure Portal voor uw Azure Stack Edge-resource naar Beveiliging.

In het rechterdeelvenster onder Beveiliging kunt u de geheimen bekijken.

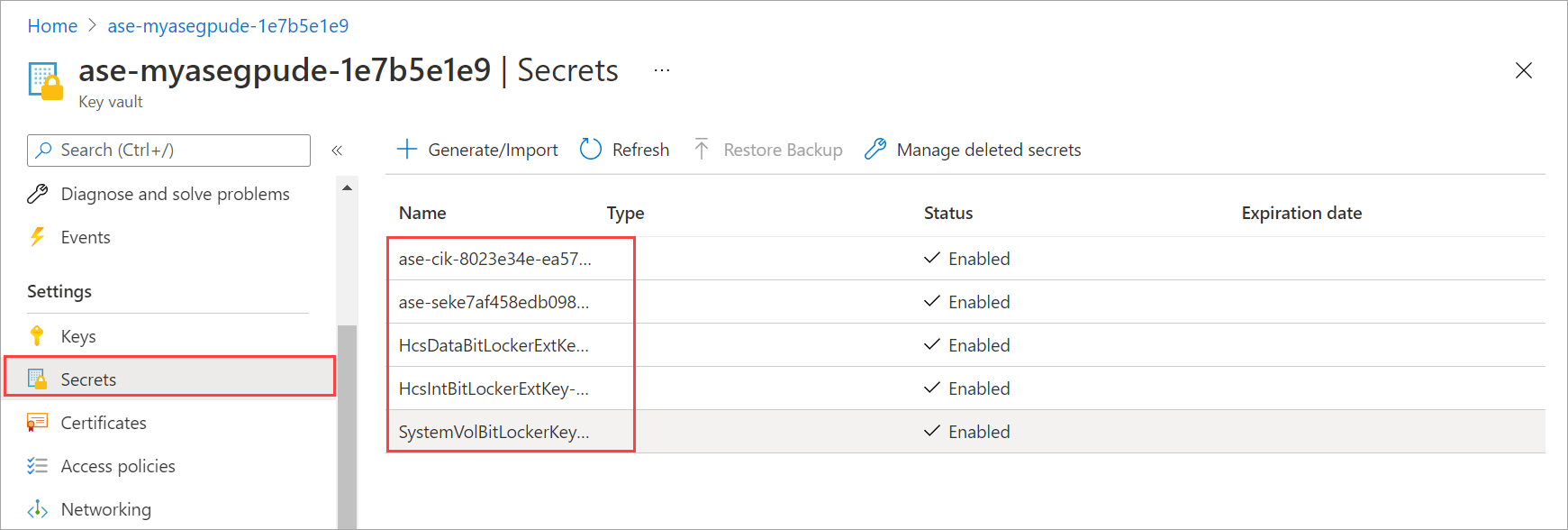

U kunt ook navigeren naar de sleutelkluis die is gekoppeld aan uw Azure Stack Edge-resource. Selecteer de naam van de sleutelkluis.

Als u de geheimen wilt bekijken die zijn opgeslagen in uw sleutelkluis, gaat u naar Geheimen. Kanaalintegriteitssleutel, BitLocker-herstelsleutel en BMC-gebruikerswachtwoorden (Baseboard Management Controller) worden opgeslagen in de sleutelkluis. Als het apparaat uitvalt, biedt de portal eenvoudige toegang tot bitLocker-herstelsleutel en BMC-gebruikerswachtwoord.

Toegangsbeleid voor beheerde identiteiten weergeven

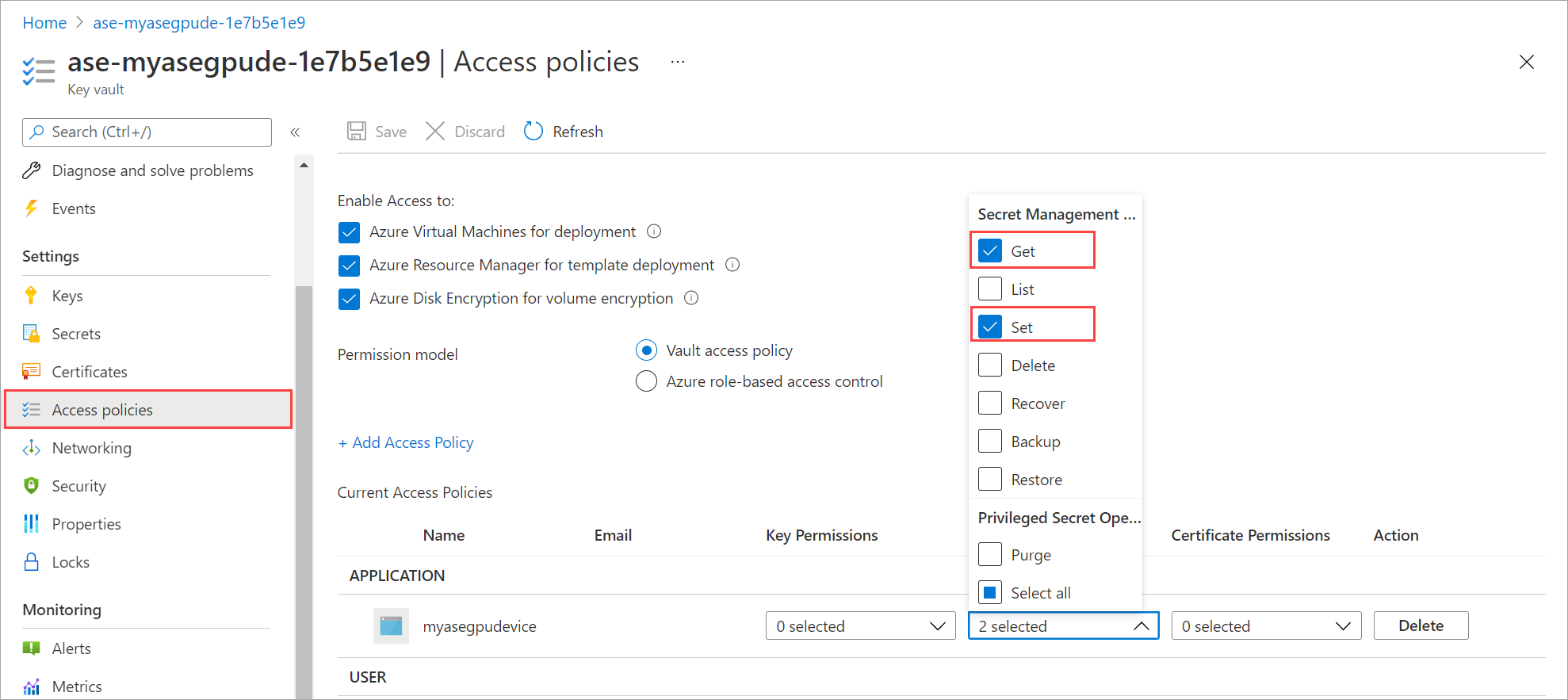

Voer de volgende stappen uit om toegang te krijgen tot het toegangsbeleid voor uw sleutelkluis en beheerde identiteit:

Ga in Azure Portal voor uw Azure Stack Edge-resource naar Beveiliging.

Selecteer de koppeling die overeenkomt met de naam van de sleutelkluis om naar de sleutelkluis te gaan die is gekoppeld aan uw Azure Stack Edge-resource.

Als u het toegangsbeleid wilt weergeven dat is gekoppeld aan uw sleutelkluis, gaat u naar Toegangsbeleid. U kunt zien dat de beheerde identiteit toegang heeft gekregen. Selecteer Geheime machtigingen. U kunt zien dat de toegang tot beheerde identiteiten alleen is beperkt tot de Get en Set van het geheim.

Auditlogboeken weergeven

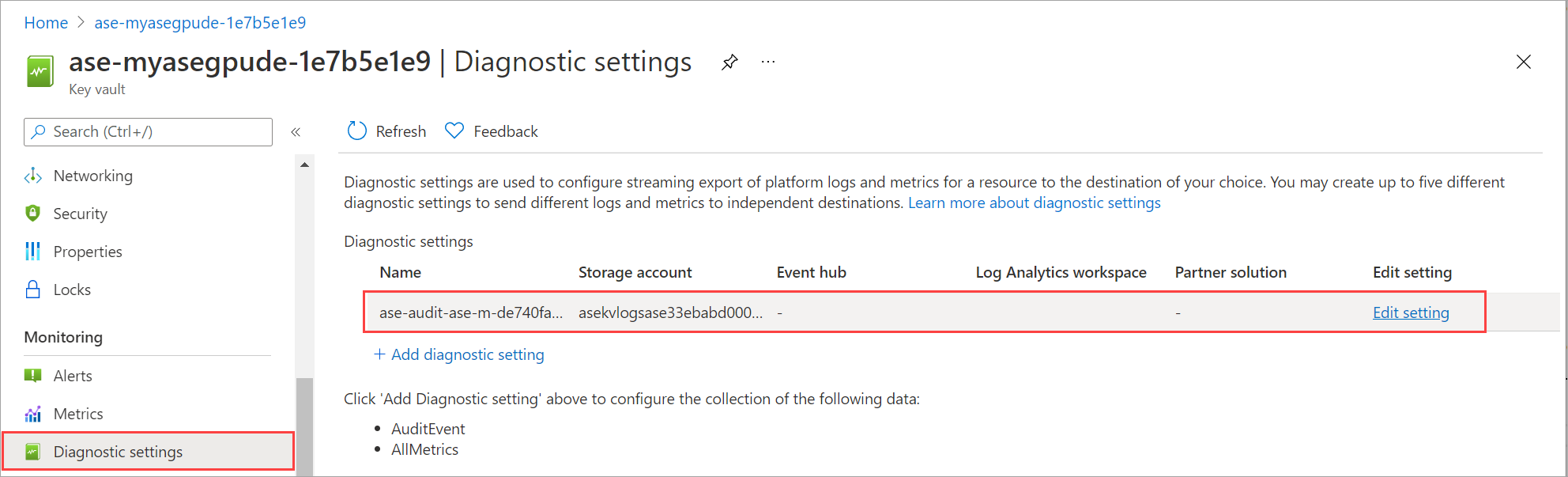

Voer de volgende stappen uit om toegang te krijgen tot de sleutelkluis en de diagnostische instellingen en de auditlogboeken weer te geven:

Ga in Azure Portal voor uw Azure Stack Edge-resource naar Beveiliging.

Selecteer de koppeling die overeenkomt met de naam van de sleutelkluis om naar de sleutelkluis te gaan die is gekoppeld aan uw Azure Stack Edge-resource.

Als u de diagnostische instellingen wilt weergeven die zijn gekoppeld aan uw sleutelkluis, gaat u naar Diagnostische instellingen. Met deze instelling kunt u controleren hoe en wanneer uw sleutelkluizen worden geopend en door wie. U kunt zien dat er een diagnostische instelling is gemaakt. Logboeken stromen naar het opslagaccount dat ook is gemaakt. Controlegebeurtenissen worden ook gemaakt in de sleutelkluis.

Als u een ander opslagdoel hebt geconfigureerd voor logboeken in de sleutelkluis, kunt u de logboeken rechtstreeks in dat opslagaccount bekijken.

Inzichten bekijken

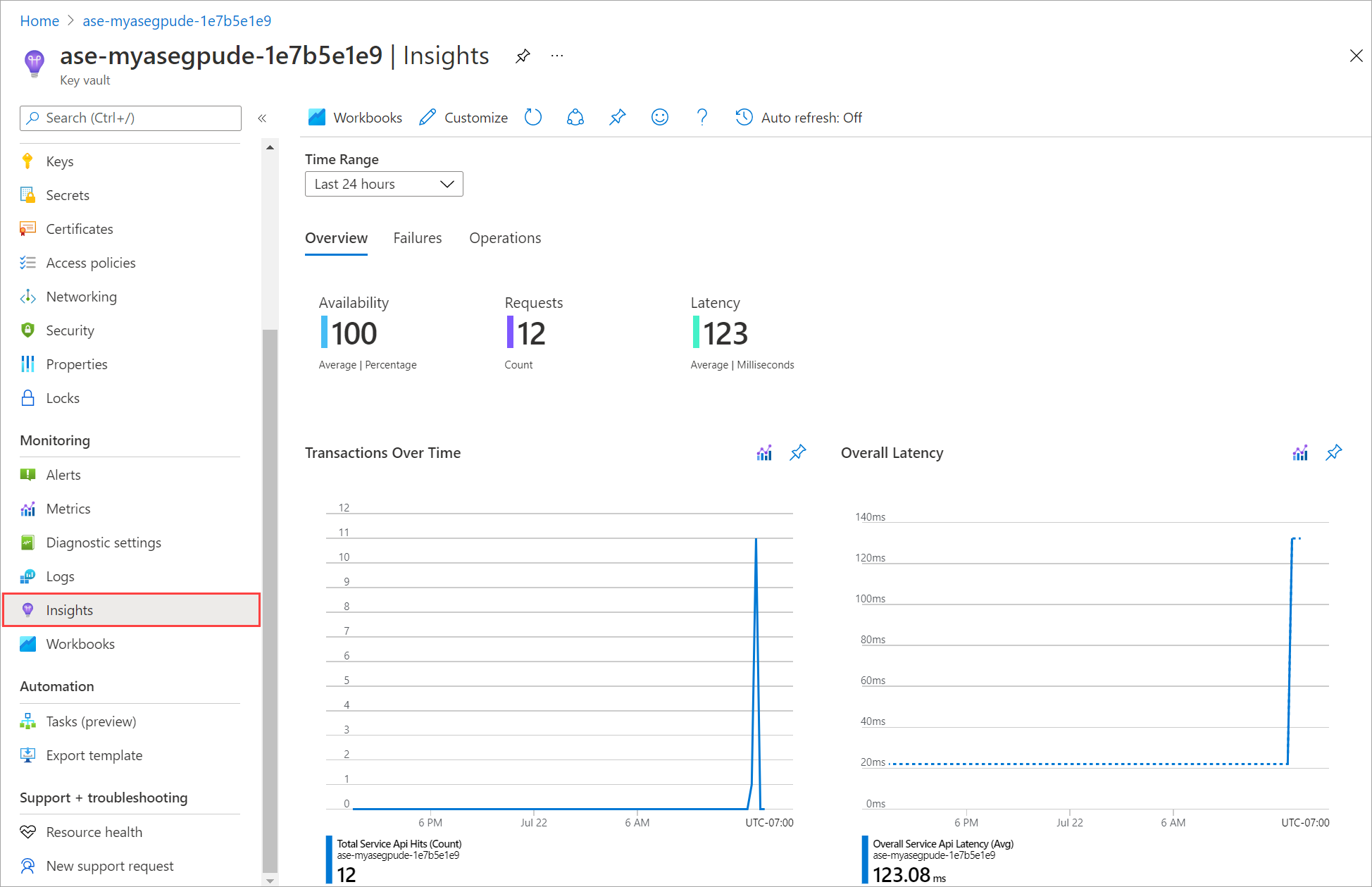

Voer de volgende stappen uit om toegang te krijgen tot de sleutelkluisinzichten, inclusief de bewerkingen die worden uitgevoerd op de sleutelkluis:

Ga in Azure Portal voor uw Azure Stack Edge-resource naar Beveiliging.

Selecteer de koppeling die overeenkomt met sleutelkluisdiagnose.

De blade Inzichten geeft een overzicht van de bewerkingen die worden uitgevoerd op de sleutelkluis.

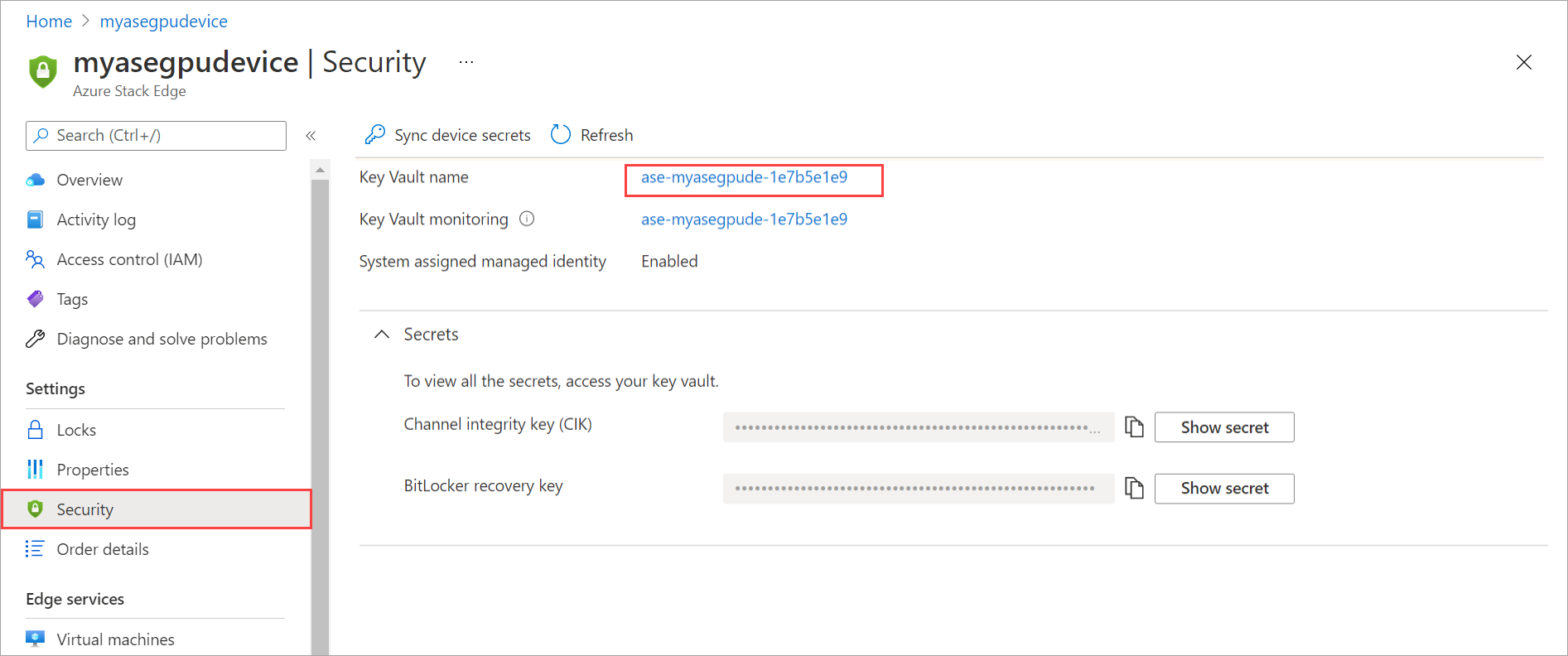

Status van beheerde identiteit weergeven

Volg deze stappen om de status weer te geven van de door het systeem toegewezen beheerde identiteit die is gekoppeld aan uw Azure Stack Edge-resource:

Ga in Azure Portal voor uw Azure Stack Edge-resource naar Beveiliging.

Ga in het rechterdeelvenster naar door het systeem toegewezen beheerde identiteit om te zien of de door het systeem toegewezen beheerde identiteit is ingeschakeld of uitgeschakeld.

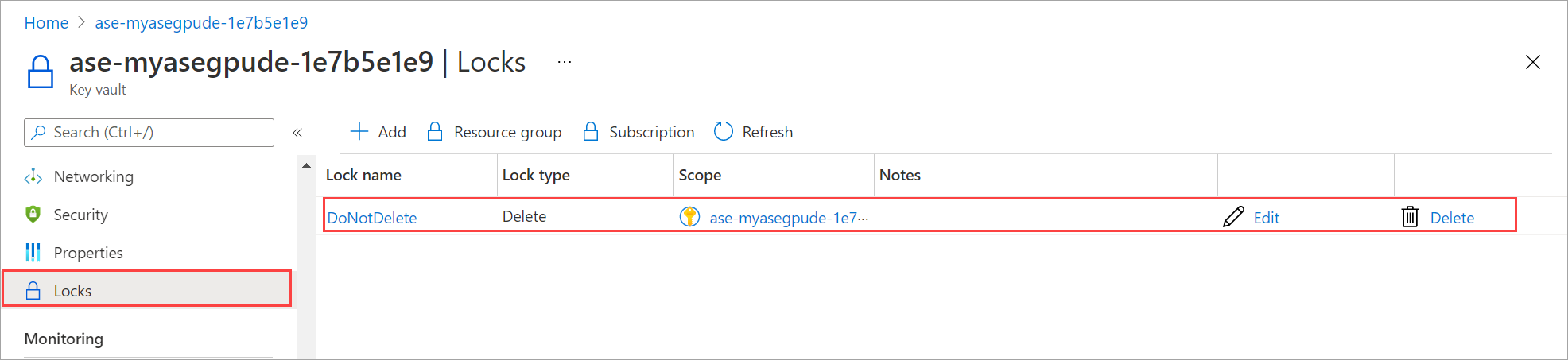

Sleutelkluisvergrendelingen weergeven

Voer de volgende stappen uit om toegang te krijgen tot de sleutelkluis en de vergrendelingen weer te geven:

Ga in Azure Portal voor uw Azure Stack Edge-resource naar Beveiliging.

Selecteer de koppeling die overeenkomt met de naam van de sleutelkluis om naar de sleutelkluis te gaan die is gekoppeld aan uw Azure Stack Edge-resource.

Als u de vergrendelingen in uw sleutelkluis wilt bekijken, gaat u naar Vergrendelingen. Om onbedoeld verwijderen te voorkomen, wordt een resourcevergrendeling ingeschakeld in de sleutelkluis.

Activeringssleutel opnieuw genereren

In bepaalde gevallen moet u mogelijk de activeringssleutel opnieuw genereren. Wanneer u een activeringssleutel opnieuw genereert, vinden de volgende gebeurtenissen plaats:

- U vraagt om een activeringssleutel opnieuw te genereren in Azure Portal.

- De activeringssleutel wordt geretourneerd naar Azure Portal. U kunt deze sleutel vervolgens kopiëren en gebruiken.

De sleutelkluis wordt niet geopend wanneer u de activeringssleutel opnieuw genereert.

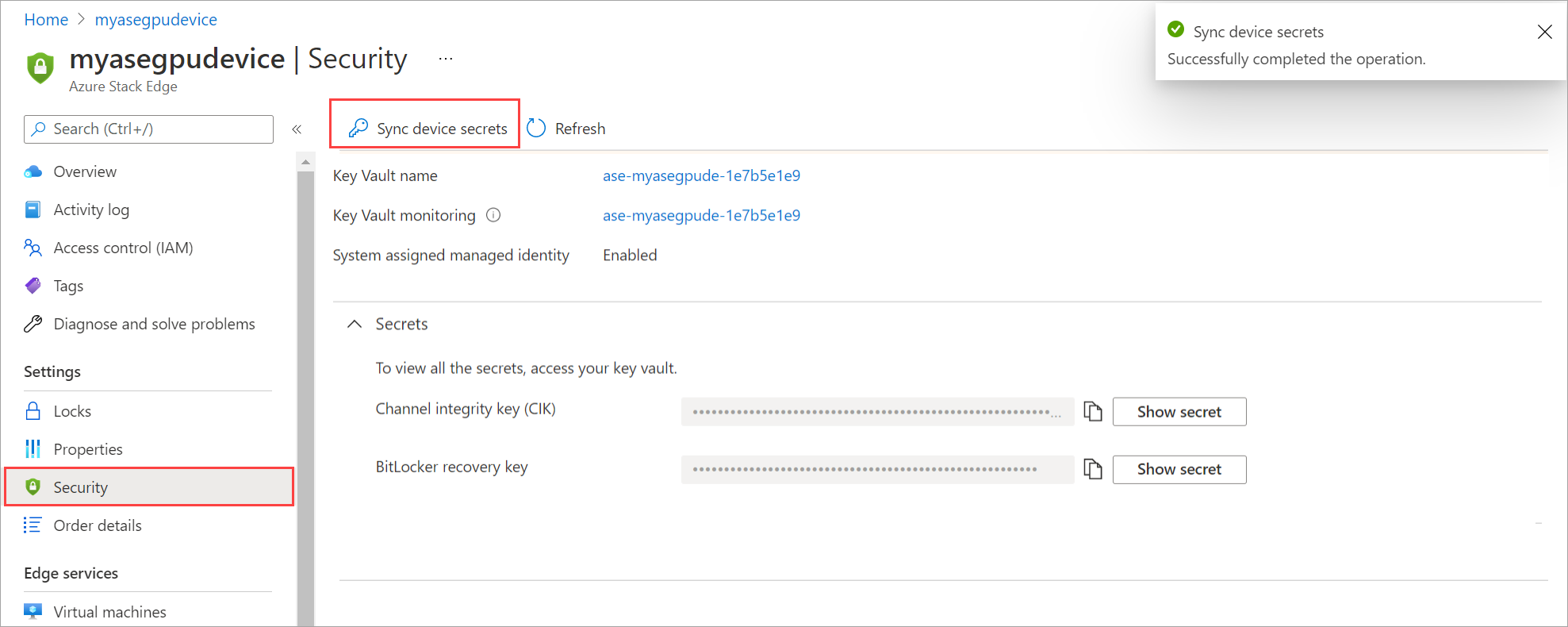

Apparaatgeheimen herstellen

Als de CIK per ongeluk wordt verwijderd of als geheimen (bijvoorbeeld het wachtwoord van de BMC-gebruiker) verlopen zijn in de sleutelkluis, moet u geheimen van het apparaat pushen om de sleutelkluisgeheimen bij te werken.

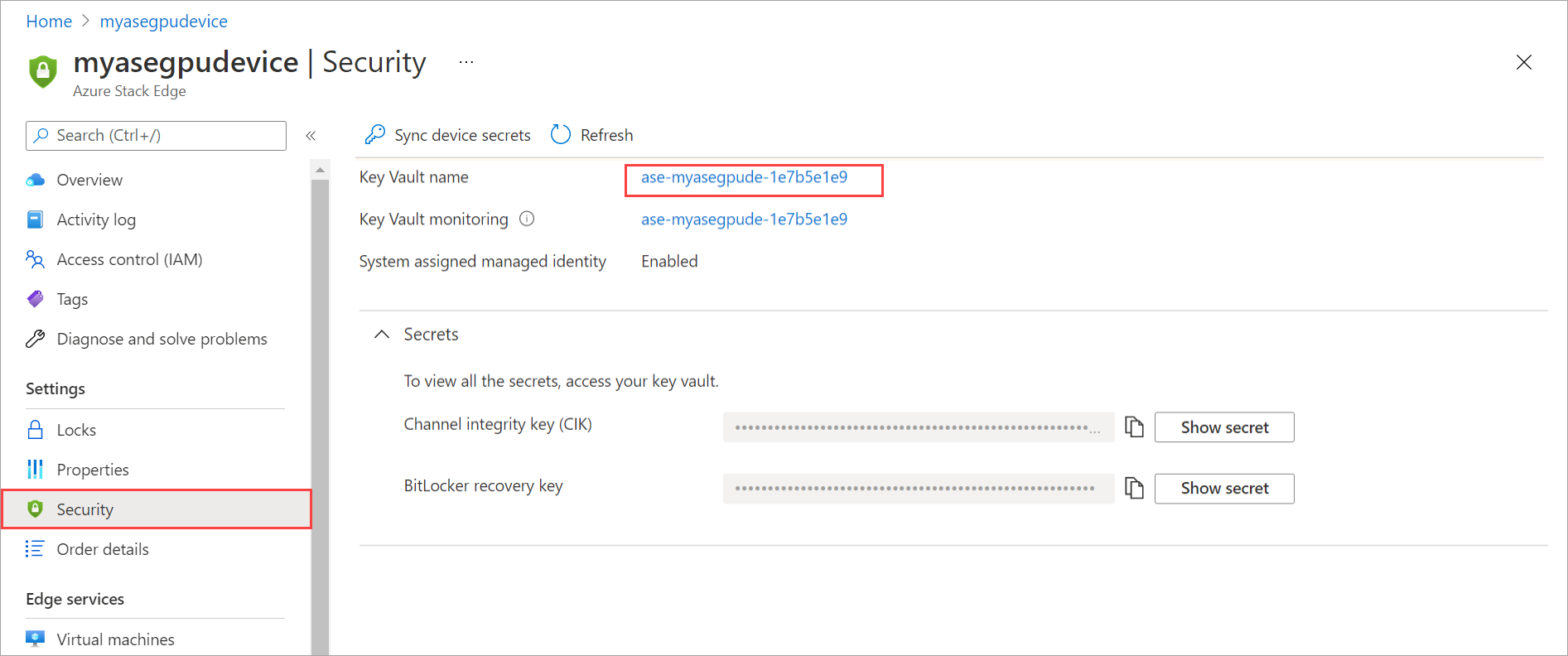

Volg deze stappen om apparaatgeheimen te synchroniseren:

Ga in Azure Portal naar uw Azure Stack Edge-resource en ga vervolgens naar Beveiliging.

Selecteer in het rechterdeelvenster, in de bovenste opdrachtbalk, apparaatgeheimen synchroniseren.

De apparaatgeheimen worden naar de sleutelkluis gepusht om de geheimen in de sleutelkluis te herstellen of bij te werken. U ziet een melding wanneer de synchronisatie is voltooid.

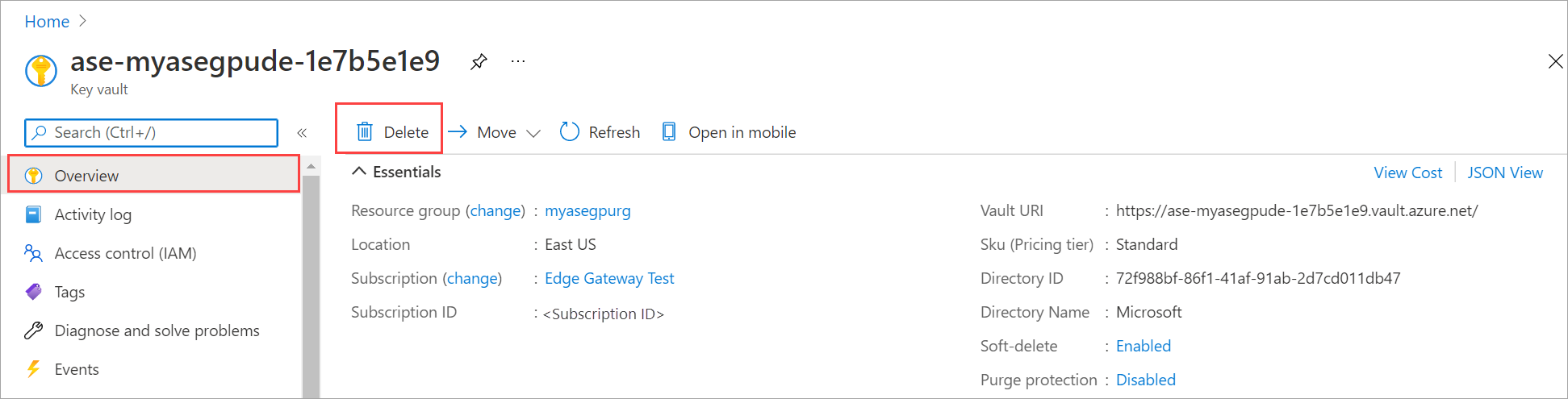

Sleutelkluis verwijderen

Er zijn twee manieren om de sleutelkluis te verwijderen die is gekoppeld aan de Azure Stack Edge-resource:

- Verwijder de Azure Stack Edge-resource en kies ervoor om de bijbehorende sleutelkluis tegelijkertijd te verwijderen.

- De sleutelkluis is per ongeluk rechtstreeks verwijderd.

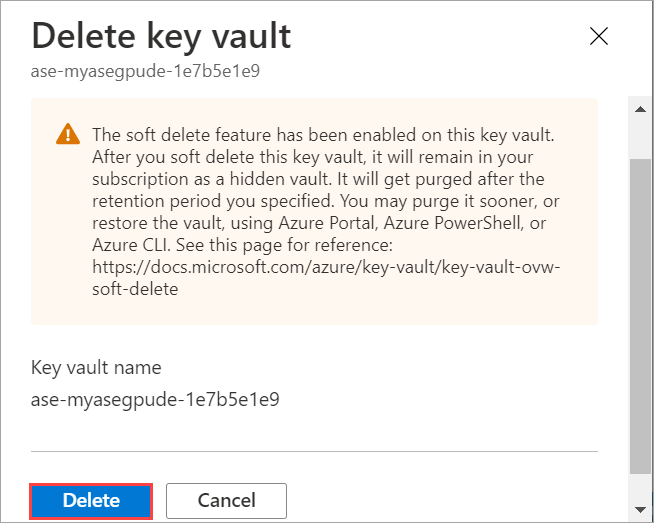

Wanneer uw Azure Stack Edge-resource wordt verwijderd, wordt de sleutelkluis ook verwijderd met de resource. U wordt om bevestiging gevraagd. Als u andere sleutels opslaat in deze sleutelkluis en deze sleutelkluis niet wilt verwijderen, kunt u ervoor kiezen geen toestemming te geven. Alleen de Azure Stack Edge-resource wordt verwijderd, waardoor de sleutelkluis intact blijft.

Volg deze stappen om de Azure Stack Edge-resource en de bijbehorende sleutelkluis te verwijderen:

Ga in Azure Portal naar uw Azure Stack Edge-resource en ga vervolgens naar Overzicht.

Selecteer Verwijderen in het rechterdeelvenster. Met deze actie wordt de Azure Stack Edge-resource verwijderd.

U ziet een bevestigingsblade. Typ de naam van uw Azure Stack Edge-resource. Als u het verwijderen van de gekoppelde sleutelkluis wilt bevestigen, typt u Ja.

Selecteer Verwijderen.

De Azure Stack Edge-resource en de sleutelkluis worden verwijderd.

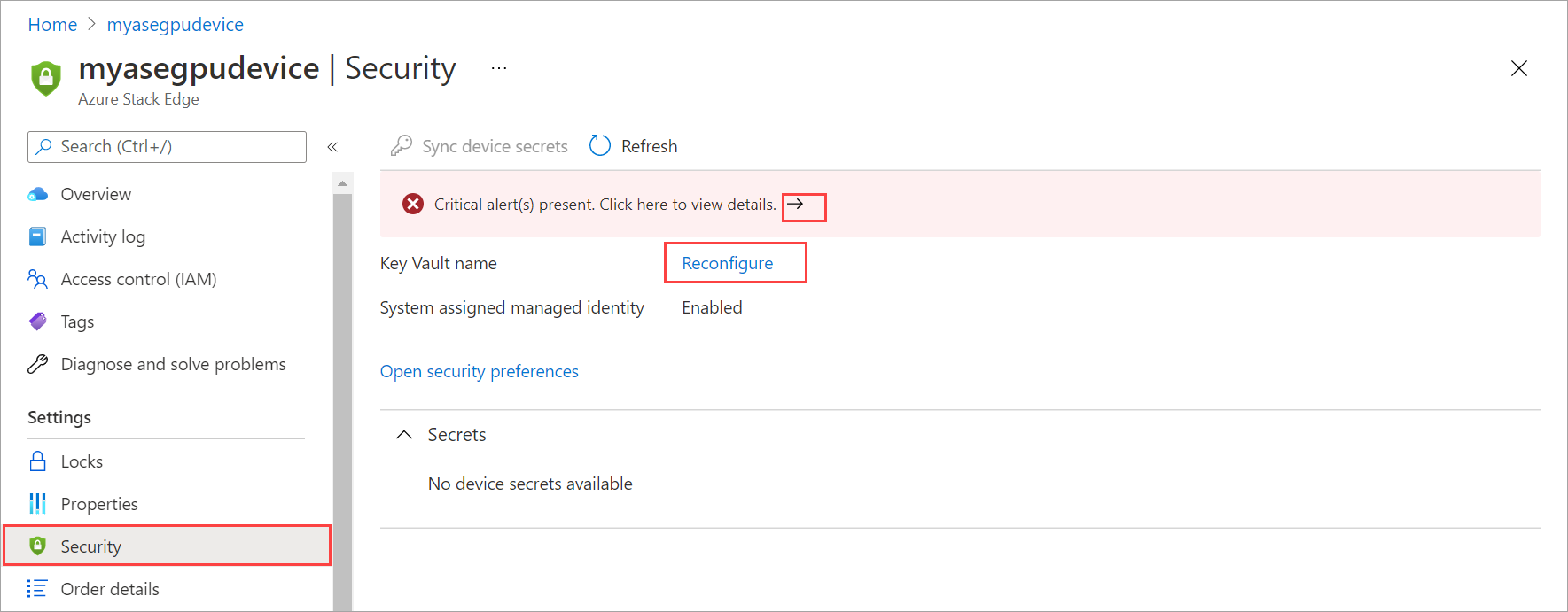

De sleutelkluis kan per ongeluk worden verwijderd wanneer de Azure Stack Edge-resource wordt gebruikt. Als dit gebeurt, wordt er een kritieke waarschuwing gegenereerd op de pagina Beveiliging voor uw Azure Stack Edge-resource. U kunt naar deze pagina navigeren om uw sleutelkluis te herstellen.

Sleutelkluis herstellen

U kunt de sleutelkluis herstellen die is gekoppeld aan uw Azure Stack Edge-resource als deze per ongeluk wordt verwijderd of verwijderd. Als deze sleutelkluis is gebruikt om andere sleutels op te slaan, moet u deze sleutels herstellen door de sleutelkluis te herstellen.

- Binnen 90 dagen na verwijdering kunt u de sleutelkluis herstellen die is verwijderd.

- Als de opschoningsperiode van 90 dagen al is verstreken, kunt u de sleutelkluis niet herstellen. In plaats daarvan moet u een nieuwe sleutelkluis maken.

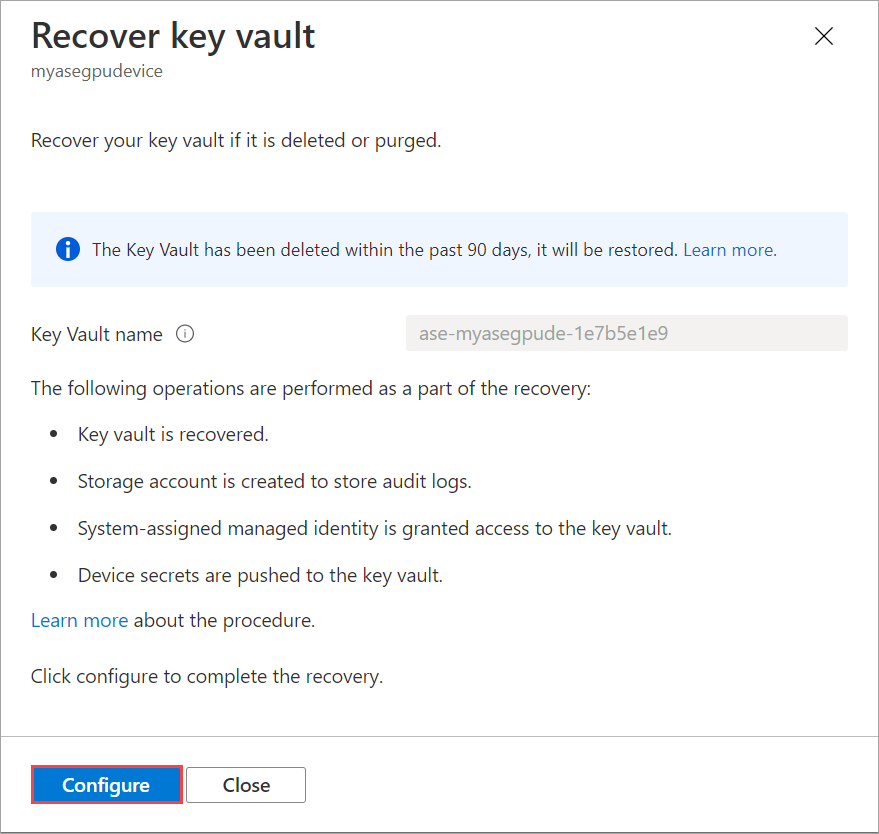

Voer binnen 90 dagen na verwijdering de volgende stappen uit om uw sleutelkluis te herstellen:

Ga in Azure Portal naar de pagina Beveiliging van uw Azure Stack Edge-resource. U ziet een melding over het effect dat de sleutelkluis die aan uw resource is gekoppeld, is verwijderd. U kunt de melding selecteren of Opnieuw configureren selecteren op basis van de naam van de sleutelkluis onder Beveiligingsvoorkeuren om uw sleutelkluis te herstellen.

Selecteer Configureren op de blade Sleutelkluis herstellen. De volgende bewerkingen worden uitgevoerd als onderdeel van het herstel:

Een sleutelkluis wordt met dezelfde naam hersteld en er wordt een vergrendeling op de sleutelkluisresource geplaatst.

Notitie

Als uw sleutelkluis is verwijderd en de beveiligingsperiode voor opschonen van 90 dagen niet is verstreken, kan in die periode de naam van de sleutelkluis niet worden gebruikt om een nieuwe sleutelkluis te maken.

Er wordt een opslagaccount gemaakt om de auditlogboeken op te slaan.

De door het systeem toegewezen beheerde identiteit krijgt toegang tot de sleutelkluis.

Apparaatgeheimen worden naar de sleutelkluis gepusht.

Selecteer Configureren.

De sleutelkluis wordt hersteld en wanneer het herstel is voltooid, wordt er een melding voor dat effect weergegeven.

Als de sleutelkluis wordt verwijderd en de beveiligingsperiode voor opschonen van 90 dagen is verstreken, hebt u de mogelijkheid om een nieuwe sleutelkluis te maken via de hierboven beschreven procedure voor herstellen van de sleutel. In dit geval geeft u een nieuwe naam op voor uw sleutelkluis. Er wordt een nieuw opslagaccount gemaakt, de beheerde identiteit krijgt toegang tot deze sleutelkluis en apparaatgeheimen worden naar deze sleutelkluis gepusht.

Toegang tot beheerde identiteit herstellen

Als het door het systeem toegewezen toegangsbeleid voor beheerde identiteiten wordt verwijderd, wordt er een waarschuwing gegenereerd wanneer het apparaat de sleutelkluisgeheimen niet opnieuw kan synchroniseren. Als de beheerde identiteit geen toegang heeft tot de sleutelkluis, wordt er opnieuw een apparaatwaarschuwing gegenereerd. Selecteer in elk geval de waarschuwing om de blade Sleutelkluis herstellen te openen en opnieuw te configureren. Met dit proces moet de toegang tot de beheerde identiteit worden hersteld.

Volgende stappen

- Meer informatie over het genereren van een activeringssleutel.

- Los key vault-fouten op uw Azure Stack Edge-apparaat op.