Azure Private Link inschakelen als een standaardimplementatie

In dit artikel wordt uitgelegd hoe u Azure Private Link gebruikt om privéconnectiviteit tussen gebruikers en hun Databricks-werkruimten mogelijk te maken, en ook tussen clusters op het klassieke rekenvlak en de kernservices op het besturingsvlak in de Databricks-werkruimte-infrastructuur.

Notitie

- Zie Back-end- en front-endverbindingen van Azure Private Link inschakelen voor vereisten en een overzicht van Private Link.

- Er zijn twee implementatietypen: standaard en vereenvoudigd. In dit artikel wordt de standaardimplementatie beschreven. Zie Standaard of vereenvoudigde implementatie kiezen om deze implementatietypen te vergelijken.

Inleiding tot front-endverbindingen in een standaardimplementatie

Ter ondersteuning van privé-front-endverbindingen met de Azure Databricks-webtoepassing voor clients die geen openbare internetverbinding hebben, moet u een privé-eindpunt voor browserverificatie toevoegen ter ondersteuning van callbacks voor eenmalige aanmelding (SSO) bij de Azure Databricks-webtoepassing. Deze gebruikersverbindingen komen meestal via een VNet dat verbindingen met on-premises netwerk en VPN verwerkt. Dit wordt een doorvoer-VNet genoemd.

Tip

Als u alleen back-end Private Link-verbindingen implementeert, hebt u geen openbaar VNet of een privé-eindpunt voor browserverificatie nodig en kunt u de rest van deze sectie overslaan.

Een privé-eindpunt voor browserverificatie is een privéverbinding met subresourcetype browser_authentication. Het host een privéverbinding vanaf een doorvoer-VNet waarmee Microsoft Entra ID (voorheen Azure Active Directory) gebruikers kan omleiden na aanmelding bij het juiste exemplaar van het Azure Databricks-besturingsvlak.

- Als u van plan bent om verbindingen van uw gebruikersclientoverdrachtnetwerk naar het openbare internet toe te staan, wordt het toevoegen van een privé-eindpunt voor browserverificatie aanbevolen, maar niet vereist.

- Als u van plan bent om verbindingen van uw clientoverdrachtnetwerk naar het openbare internet niet toe te laten, is het toevoegen van een privé-eindpunt voor browserverificatie vereist.

Het privé-eindpunt voor browserverificatie wordt gedeeld tussen alle werkruimten in de regio die dezelfde privé-DNS-zone delen. Houd er ook rekening mee dat sommige bedrijfs-DNS-oplossingen u effectief beperken tot één regionaal privé-eindpunt voor de browserverificatie.

Belangrijk

Als u de instellingen voor het privénetwerk voor webverificatie wilt hosten, raadt Databricks ten zeerste aan om een werkruimte te maken die een privéwerkruimte voor webverificatie wordt genoemd voor elke regio. Hiermee lost u het probleem op van het verwijderen van een werkruimte die mogelijk van invloed is op andere werkruimten in die regio. Zie stap 4 voor meer context en details: Een privé-eindpunt maken ter ondersteuning van eenmalige aanmelding voor toegang tot webbrowsers.

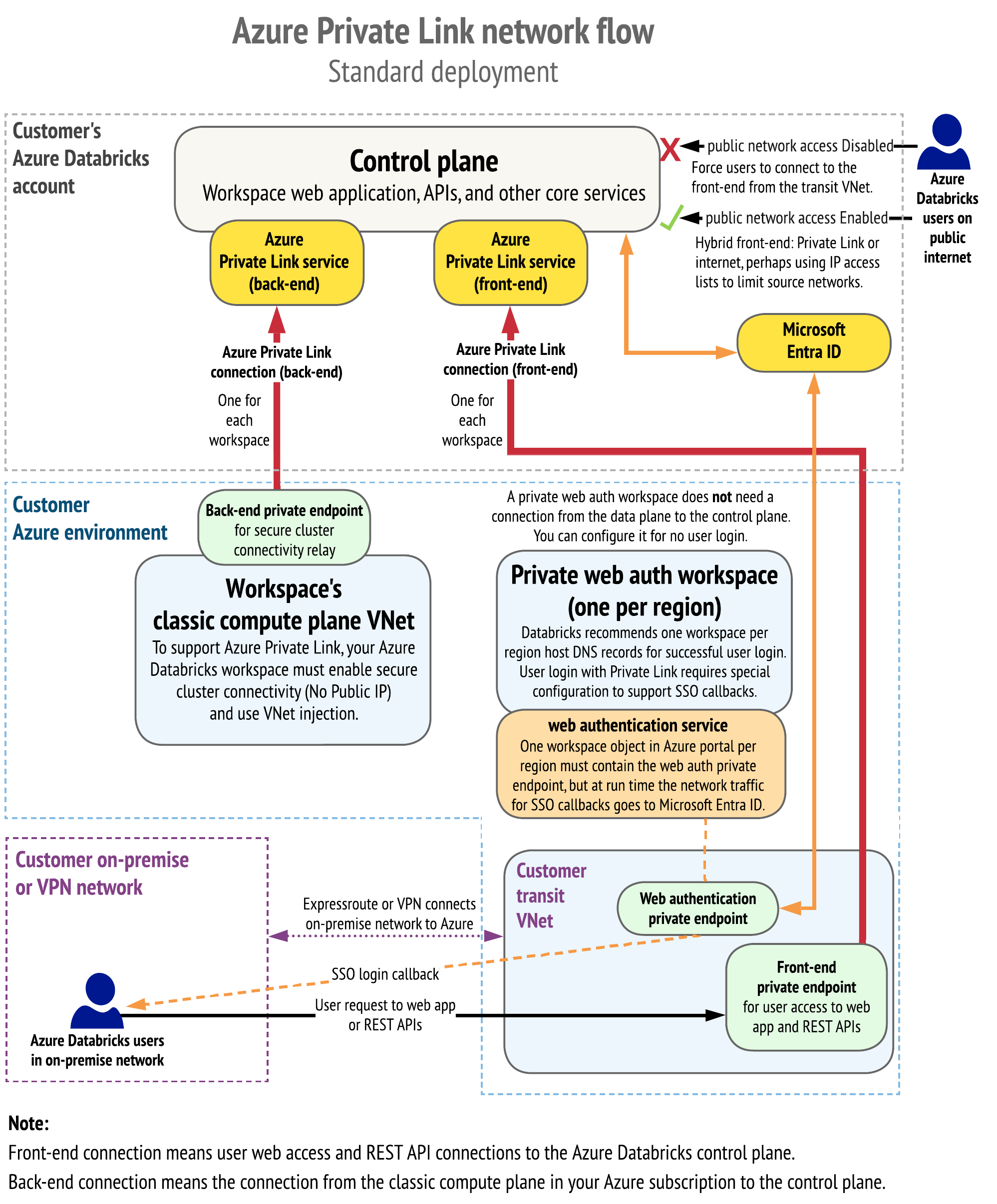

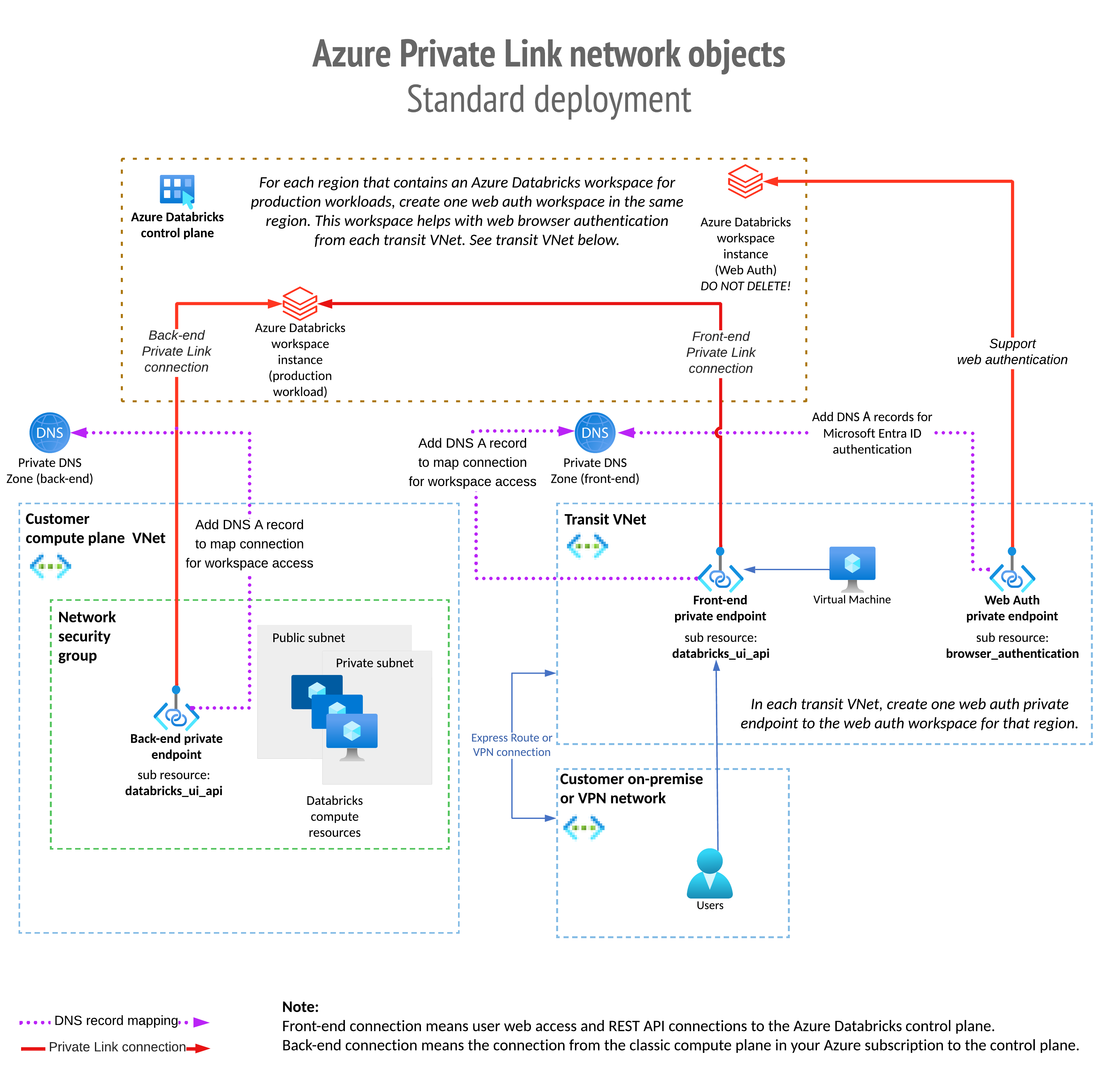

Netwerkstroom- en netwerkobjectdiagrammen

In het volgende diagram ziet u de netwerkstroom in een typische implementatie van de standaardimplementatie van Private Link:

In het volgende diagram ziet u de netwerkobjectarchitectuur:

Als u dit wilt vergelijken met de vereenvoudigde implementatie van Private Link, raadpleegt u netwerkstroom- en netwerkobjectdiagrammen

Stap 1: Resourcegroepen maken

- Ga in Azure Portal naar de blade resourcegroepen .

- Klik op Resourcegroep maken om een resourcegroep voor uw werkruimte te maken. Stel het Azure-abonnement, de regio en de naam van de resourcegroep in. Klik op Controleren en maken en vervolgens op Maken.

- Herhaal de vorige stap om een resourcegroep te maken voor uw Private Link-resources, zoals uw Private Link-eindpunt en -zone. De regio hoeft niet overeen te komen met de werkruimteregio. Gebruik de Azure-regio die overeenkomt met de regio die u wilt gebruiken voor uw transit-VNet. Als de werkruimteregio en de VNet-regio voor doorvoer niet overeenkomen, zijn er extra kosten voor het overdragen van gegevens tussen regio's.

Stap 2: Het VNet van de werkruimte maken of voorbereiden

Mogelijk hebt u al een VNet dat u gaat gebruiken of kunt u een nieuw VNet maken dat specifiek is bedoeld voor Azure Databricks.

Zie het artikel Azure Databricks implementeren in uw virtuele Azure-netwerk (VNet-injectie) voor de vereisten voor IP-bereiken van het VNet en de twee vereiste subnetten voor de werkruimte.

De IP-bereiken van het VNet en het subnet die u voor Azure Databricks gebruikt, definiëren het maximum aantal clusterknooppunten dat u tegelijk kunt gebruiken. Kies deze waarden zorgvuldig zodat deze overeenkomen met de netwerkvereisten van uw eigen organisatie en de maximale clusterknooppunten die u in één keer verwacht te gebruiken met Azure Databricks. Zie Adresruimte en maximale clusterknooppunten.

U kunt bijvoorbeeld een VNet maken met deze waarden:

- IP-bereik: verwijder eerst het standaard-IP-bereik en voeg vervolgens HET IP-bereik

10.28.0.0/23toe. - Maak subnet

public-subnetmet bereik10.28.0.0/25. - Maak subnet

private-subnetmet bereik10.28.0.128/25. - Maak subnet

private-linkmet bereik10.28.1.0/27.

Stap 3: Een Azure Databricks-werkruimte en privé-eindpunten inrichten

Implementeer een nieuwe Azure Databricks-werkruimte met de volgende instellingen:

- Implementeer uw Azure Databricks-werkruimte in uw eigen VNet voor het netwerk voor rekenresources. Deze functie staat bekend als Azure Databricks implementeren in uw virtuele Azure-netwerk (VNet-injectie).

- Beveiligde clusterconnectiviteit (ook wel bekend als No-Public-IP/NPIP).

- Ondersteuning voor Private Link.

Als u een werkruimte met deze instellingen wilt implementeren, hebt u verschillende opties, waaronder een gebruikersinterface in Azure Portal, een aangepaste sjabloon (die u kunt toepassen in de gebruikersinterface, met Azure CLI of PowerShell) of Terraform. Als u een aangepaste sjabloon wilt gebruiken om een werkruimte met Private Link te maken, gebruikt u deze sjabloon.

Ongeacht welke benadering u kiest, stelt u deze waarden in terwijl u uw nieuwe werkruimte maakt:

- Openbare netwerktoegang (voor front-end Private Link) (in de sjabloon als

publicNetworkAccess): Bepaalt uw instellingen voor het front-endgebruik van Private Link.- Als u dit instelt op

Enabled(de standaardinstelling), hebben gebruikers en REST API-clients op het openbare internet toegang tot Azure Databricks, hoewel u de toegang tot specifieke IP-bereiken van goedgekeurde bronnetwerken kunt beperken met IP-toegangslijsten configureren voor werkruimten. - Als u dit instelt op

Disabled, is er geen gebruikerstoegang toegestaan vanaf het openbare internet. Als deze optie is ingesteld op Uitgeschakeld, kan de front-endverbinding alleen worden geopend met behulp van Private Link-connectiviteit en niet via het openbare internet. IP-toegangslijsten zijn niet effectief voor Private Link-verbindingen. - Als u alleen back-end Private Link wilt gebruiken (geen front-end Private Link), moet u openbare netwerktoegang instellen op

Enabled.

- Als u dit instelt op

- Vereiste NSG-regels (voor back-end Private Link) (in de sjabloon als

requiredNsgRules): Mogelijke waarden:- Alle regels (de standaardinstelling): deze waarde staat in de sjabloon als

AllRules. Dit geeft aan dat uw werkruimte-rekenvlak een netwerkbeveiligingsgroep nodig heeft die Azure Databricks-regels bevat waarmee verbindingen op het openbare internet vanaf het rekenvlak naar het besturingsvlak zijn toegestaan. Als u geen back-end Private Link gebruikt, gebruikt u deze instelling. - Geen Azure Databricks-regels: deze waarde bevindt zich in de sjabloon als

NoAzureDatabricksRules: Gebruik deze waarde als u back-end Private Link gebruikt. Dit betekent dat uw rekenvlak voor de werkruimte geen regels voor netwerkbeveiligingsgroepen nodig heeft om verbinding te maken met het azure Databricks-besturingsvlak. Als u back-end Private Link gebruikt, gebruikt u deze instelling.

- Alle regels (de standaardinstelling): deze waarde staat in de sjabloon als

- Beveiligde clusterconnectiviteit inschakelen (Geen openbaar IP/NPIP) (in de sjabloon als

enableNoPublicIp): Altijd ingesteld op Ja (true), waardoor beveiligde clusterconnectiviteit mogelijk is.

Belangrijk

Als deze Private Link-configuratie-instellingen niet zijn gedefinieerd tijdens het maken van de werkruimte, kunt u deze waarden later toevoegen of bijwerken in een actieve werkruimte. Zie Azure Private Link in- of uitschakelen voor een bestaande werkruimte.

De combinatie van de instellingen openbare netwerktoegang (in de sjabloon, publicNetworkAccess) en vereiste NSG-regels (in de sjabloon requiredNsgRules) definiëren welke typen Private Link worden ondersteund.

In de volgende tabel ziet u de ondersteunde scenario's voor de twee belangrijkste private link-use cases, die front-end en back-end zijn.

| Scenario | Openbare netwerktoegang tot deze waarde instellen | Vereiste NSG-regels instellen op deze waarde | Deze eindpunten maken |

|---|---|---|---|

| Geen Private Link voor front-end of back-end | Ingeschakeld | Alle regels | N.v.t. |

| Aanbevolen configuratie: Zowel front-end als back-end Private Link. Front-endconnectiviteit is vergrendeld om Private Link te vereisen. | Uitgeschakeld | NoAzureDatabricksRules | Een voor back-end (vereist). Een voor front-end (vereist). Daarnaast, is er één privé-eindpunt voor verificatie per browser per regio. |

| Zowel front-end als back-end Private Link. Hybride front-endconnectiviteit maakt Private Link of openbaar internet mogelijk, meestal met behulp van IP-toegangslijsten configureren voor werkruimten. Gebruik deze hybride benadering als u Private Link gebruikt voor on-premises gebruikerstoegang, maar specifieke CIDR-bereiken voor internet moet toestaan. De extra bereiken kunnen worden gebruikt voor Azure-services, zoals SCIM of Azure Machine Learning, of voor externe toegang voor JDBC, cloudautomatisering of beheerhulpprogramma's. | Ingeschakeld | NoAzureDatabricksRules | Een voor back-end (vereist). Eén eindpunt voor front-end (optioneel). Daarnaast, is er één privé-eindpunt voor verificatie per browser per regio. |

| Alleen front-end Private Link. Front-endconnectiviteit is vergrendeld om Private Link te vereisen (openbare netwerktoegang is uitgeschakeld). Geen Private Link voor back-end. | Dit is een niet-ondersteund scenario. | Dit is een niet-ondersteund scenario. | Dit is een niet-ondersteund scenario. |

| Alleen front-end Private Link. Hybride front-endconnectiviteit maakt Private Link of openbaar internet mogelijk, mogelijk met behulp van IP-toegangslijsten configureren voor werkruimten. Geen Private Link voor back-end. | Ingeschakeld | Alle regels | Eén eindpunt voor front-end (optioneel). Daarnaast, is er één privé-eindpunt voor verificatie per browser per regio. |

| Back-end alleen Private Link. Front-end maakt gebruik van openbaar internet, mogelijk met IP-toegangslijsten configureren voor werkruimten. Geen Private Link voor front-end. | Ingeschakeld | NoAzureDatabricksRules | Eén eindpunt voor back-end (vereist). |

Stel deze configuratie-instellingen voor de werkruimte in:

- Prijscategorie instellen op Premium (in een sjabloon is

premiumdeze waarde) - Als u back-endconnectiviteit inschakelt, stelt u Geen openbaar IP inschakelen (beveiligde clusterconnectiviteit) in op Ja (in een sjabloon is

truedit de waarde). - Stel Netwerken > implementeren Azure Databricks-werkruimte in uw eigen virtuele netwerk (VNet) in op Ja (in een sjabloon is

truedeze waarde)

Notitie

Over het algemeen moet u Private Link inschakelen wanneer u een nieuwe werkruimte maakt. Als u echter een bestaande werkruimte hebt die nooit front-end- of back-endtoegang tot Private Link had, of als u de standaardwaarden voor openbare netwerktoegang (ingeschakeld) en vereiste NSG-regels (alle regels) hebt gebruikt, kunt u ervoor kiezen om later front-end Private Link toe te voegen. Openbare netwerktoegang blijft echter ingeschakeld, zodat slechts enkele configuratieopties voor u beschikbaar zijn.

U kunt de werkruimte op twee manieren maken:

De werkruimte en privé-eindpunten maken in de gebruikersinterface van Azure Portal

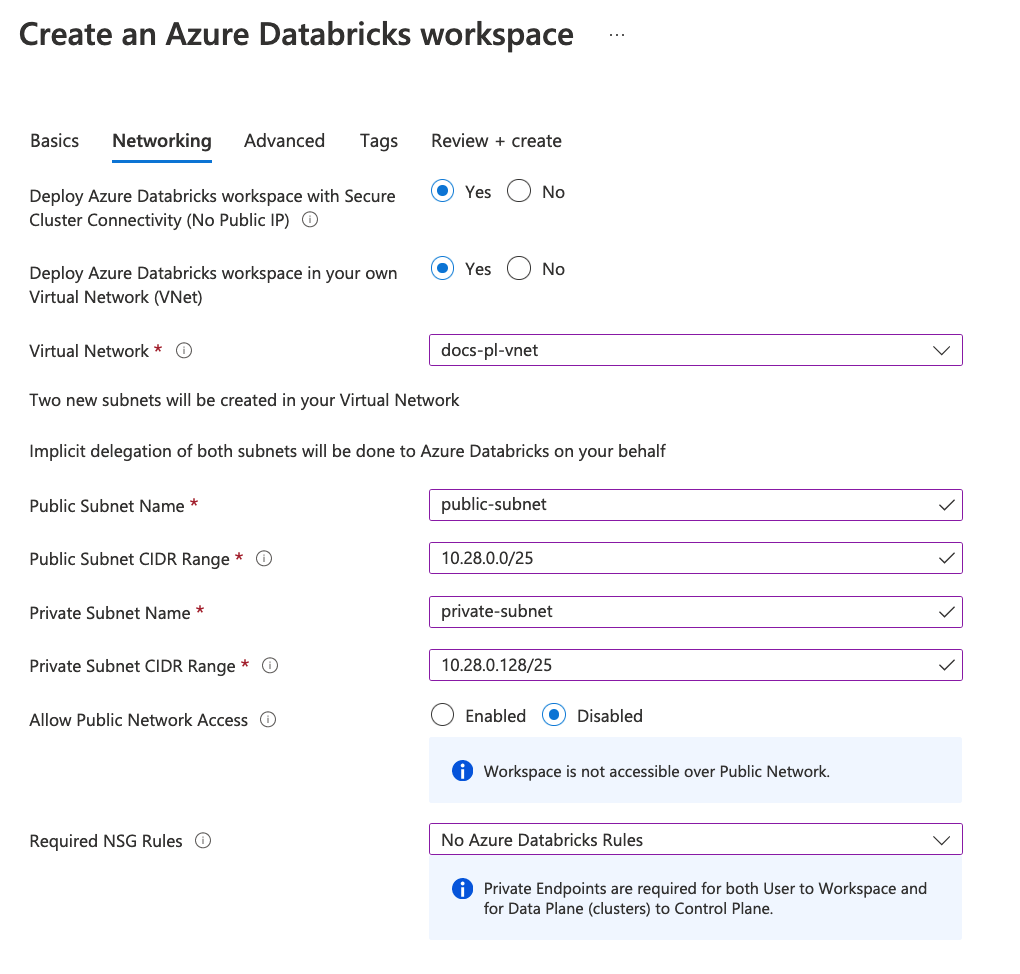

Azure Portal bevat automatisch de twee Private Link-velden (openbare netwerktoegang en vereiste NSG-regels) bij het maken van een nieuwe Azure Databricks-werkruimte.

De werkruimte maken met uw eigen VNet (VNet-injectie). Als u uw subnetten wilt configureren en de grootte wilt wijzigen, volgt u de werkruimteprocedure in Azure Databricks implementeren in uw virtuele Azure-netwerk (VNet-injectie), maar drukt u nog niet op Maken.

Stel de volgende velden in:

- Stel de prijscategorie in op

premiumof anders ziet u de velden Private Link niet in de gebruikersinterface. - Stel Netwerken > implementeren Azure Databricks-werkruimte met Secure Cluster Verbinding maken ivity (Geen openbaar IP) in op Ja.

- Stel Networking > Deploy Azure Databricks workspace in your own Virtual Network (VNet) in op Yes.

- Stel de subnetten in op basis van het VNet dat u in een vorige stap hebt gemaakt. Zie het artikel voor VNet-injectie voor meer informatie.

- Stel de werkruimtevelden Private Link in voor openbare netwerktoegang en vereiste Nsg-regels volgens de scenariotabel in stap 3: Een Azure Databricks-werkruimte en privé-eindpunten inrichten.

In de volgende schermopname ziet u de vier belangrijkste velden voor Private Link-connectiviteit.

- Stel de prijscategorie in op

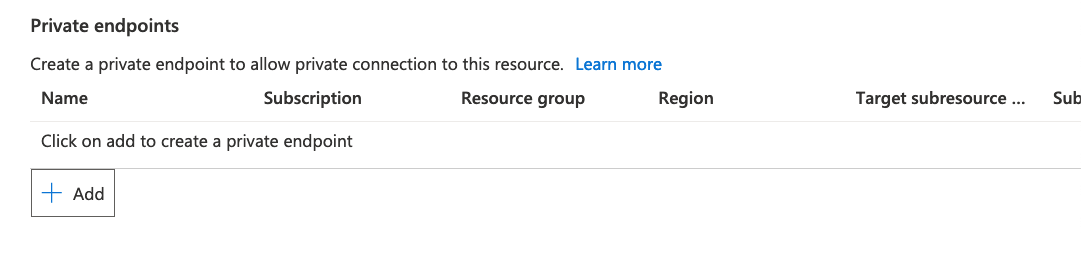

Maak een privé-eindpunt voor back-endconnectiviteit:

Zoek de sectie Privé-eindpunten onder de velden die in de vorige schermafbeelding worden weergegeven. Als u ze niet ziet, hebt u de prijscategorie waarschijnlijk niet ingesteld op Premium.

Klik op + Toevoegen.

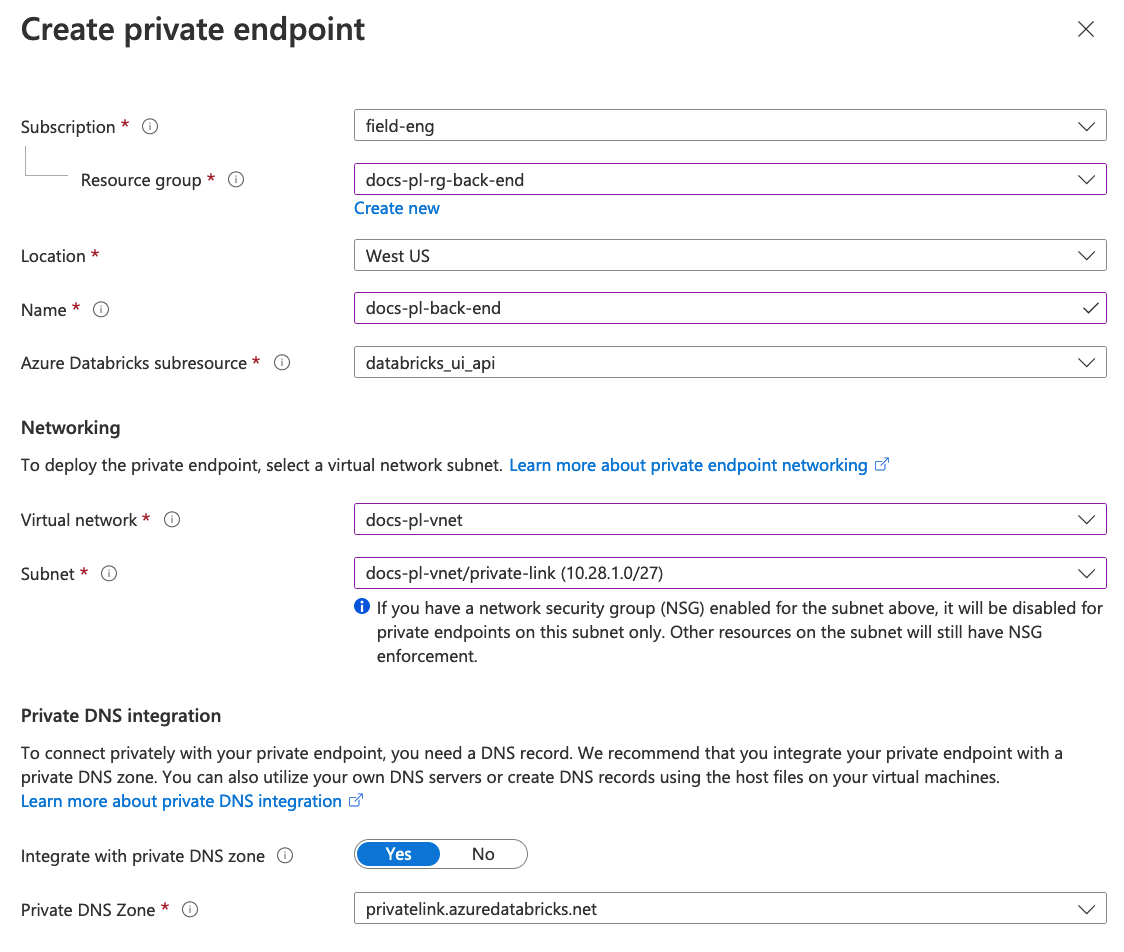

Azure Portal toont de blade Privé-eindpunt maken in de werkruimte maken.

Wanneer u het privé-eindpunt maakt vanuit de werkruimte, worden sommige Azure-velden voor dit objecttype niet weergegeven omdat ze automatisch worden ingevuld en niet kunnen worden bewerkt. Sommige velden zijn zichtbaar, maar hoeven niet te worden bewerkt:

Het subresourceveld van Azure Databricks is zichtbaar en wordt automatisch gevuld met de waarde databricks_ui_api. Deze subresourcewaarde vertegenwoordigt het huidige azure Databricks-besturingsvlak voor uw werkruimte. Deze waarde van de subresourcenaam wordt gebruikt voor privé-eindpunten voor zowel back-end- als front-endconnectiviteit.

Nadat u de resourcegroep, het VNet en het subnet hebt ingesteld, wordt de Privé-DNS zone automatisch gevuld met een waarde als u de door Azure gemaakte ingebouwde DNS gebruikt in plaats van een aangepaste DNS.

Belangrijk

Azure kiest mogelijk niet automatisch de Privé-DNS zone die u wilt gebruiken. Controleer de waarde voor het veld Privé-DNS Zone en wijzig deze indien nodig.

Stel de locatie in zodat deze overeenkomt met uw werkruimteregio. Houd er rekening mee dat de regio's van het back-end-privé-eindpunt en de werkruimteregio moeten overeenkomen, ook al hoeven de regio's niet overeen te komen voor front-end-privé-eindpuntverbindingen.

Stel het virtuele netwerk in op het VNet van uw werkruimte.

Stel het subnet in op een specifiek subnet van Private Link in uw werkruimte. Zie netwerkvereisten voor gerelateerde informatie.

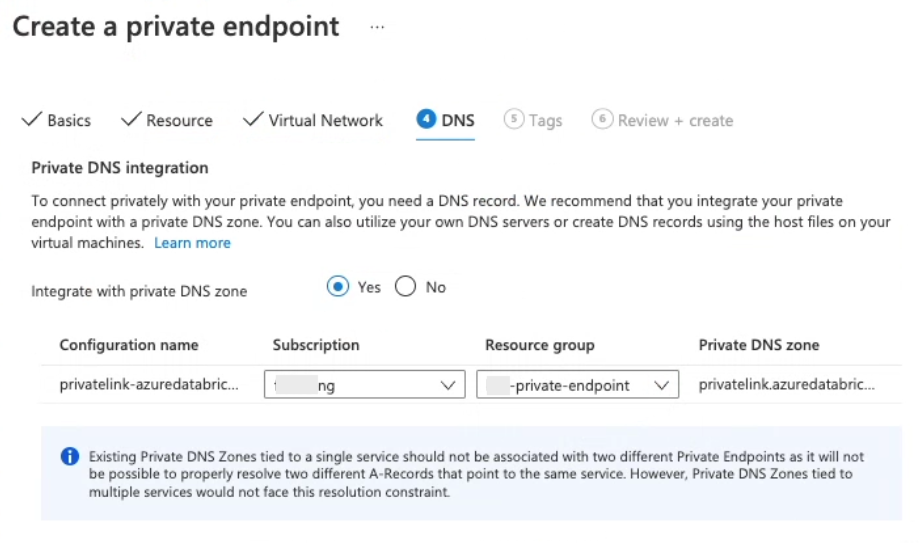

Voor typisch gebruik met de ingebouwde Azure DNS stelt u Integreren met privé-DNS-zonein op Ja. In de rest van deze instructies wordt ervan uitgegaan dat u Ja hebt gekozen.

Als uw organisatie een eigen aangepaste DNS onderhoudt, kunt u dit instellen op Nee, maar raadpleeg dit Microsoft-artikel over DNS-configuratie voordat u doorgaat. Neem contact op met uw Azure Databricks-accountteam als u vragen hebt.

Klik op OK om het privé-eindpunt te maken en terug te keren naar de blade voor het maken van de werkruimte.

Er kan slechts één privé-eindpunt rechtstreeks vanuit de stroom voor het maken van de werkruimte worden gemaakt. Als u een afzonderlijk front-end-privé-eindpunt wilt maken van uw transit-VNet, moet u een extra privé-eindpunt maken, maar dat moet u doen nadat de werkruimte is geïmplementeerd.

Als u het maken van de werkruimte wilt voltooien, klikt u op Controleren en maken en vervolgens op Maken.

Wacht totdat de werkruimte is geïmplementeerd en klik vervolgens op Ga naar de resource. Dit is het Azure Portal-object voor uw Azure Databricks-werkruimte. U kunt deze resource vastmaken aan uw Azure-dashboard voor eenvoudige toegang.

Maak een extra front-end-privé-eindpunt om uw transit-VNet te verbinden met het Azure Databricks-besturingsvlak:

- Klik in het werkruimteobject in Azure Portal op Netwerken.

- Klik op het tabblad Privé-eindpuntverbindingen .

- Klik op + Privé-eindpunt.

- Stel de resourcegroep in op uw resourcegroep voor uw front-endverbinding.

- Voor de regio moet een front-end-privé-eindpunt zich in dezelfde regio bevinden als uw transit-VNet, maar zich in een andere regio bevinden dan uw werkruimte of besturingsvlak.

De werkruimte maken met behulp van een aangepaste sjabloon en eventueel front-end privé-eindpunten toevoegen

Als u de standaardgebruikersinterface van Azure Portal niet wilt gebruiken om de werkruimte te maken, kunt u een sjabloon gebruiken om uw werkruimte te implementeren. U kunt de sjabloon gebruiken met:

Met de all-in-one-implementatie-ARM-sjabloon voor Private Link worden de volgende resources gemaakt:

Netwerkbeveiligingsgroepen

Resourcegroepen

VNet inclusief subnetten voor de werkruimte (de standaard twee subnetten) en Private Link (een extra subnet)

Azure Databricks-werkruimte

Het back-end-eindpunt van Private Link met privé-DNS-zone

Notitie

De sjabloon maakt geen front-endeindpunt van uw transit-VNet. Nadat u de werkruimte hebt gemaakt, kunt u dat eindpunt handmatig toevoegen.

U kunt de sjabloon rechtstreeks vanaf de hoofdpagina voor de sjabloon implementeren.

Als u deze rechtstreeks wilt implementeren, klikt u op Implementeren in Azure. Als u de bron wilt weergeven, klikt u op Bladeren op GitHub.

Stel in beide gevallen de volgende parameterwaarden in voor de sjabloon:

- Stel

pricingTierin oppremium. Als u ditstandardals volgt laat, verbergt Azure Portal de configuratievelden die specifiek zijn voor Private Link. - Stel

enableNoPublicIpin optrue - Instellen

publicNetworkAccessenrequiredNsgRulesvolgens de tabel in stap 3: Een Azure Databricks-werkruimte en privé-eindpunten inrichten - Stel de id

networkSecurityGroupin voor de NSG van uw werkruimte.

- Stel

Wacht totdat de werkruimte is geïmplementeerd.

Navigeer naar de nieuwe **Azure Databricks Service-resource die uw werkruimte vertegenwoordigt. Dit is het Azure Portal-object voor uw Azure Databricks-werkruimte. U kunt deze resource vastmaken aan uw Azure-dashboard voor eenvoudige toegang.

(Alleen front-end Private Link) Maak de front-endverbinding met uw transit-VNet:

- Klik in het linkernavigatievenster op Instellingen> Networking.

- Klik op het tabblad Privé-eindpuntverbindingen .

- Klik op + Privé-eindpunt.

- Stel de resourcegroep in op uw resourcegroep voor uw front-endverbinding.

- Voor de regio moet uw front-end-privé-eindpunt zich in dezelfde regio bevinden als uw transit-VNet, maar zich in een andere regio bevinden dan uw werkruimte of besturingsvlak.

Stap 4: Een privé-eindpunt maken ter ondersteuning van eenmalige aanmelding voor toegang tot webbrowsers

Belangrijk

Sla deze stap over als u geen front-end Private Link implementeert. Als al uw werkruimten in de regio ondersteuning bieden voor front-endverbindingen van Private Link en het clientnetwerk (het transit-VNet) openbare internettoegang toestaat, wordt de configuratie die in deze stap wordt beschreven, aanbevolen, maar optioneel.

Gebruikersverificatie voor de Azure Databricks-webtoepassing maakt gebruik van OAuth als onderdeel van de SSO-implementatie van Microsoft Entra ID (voorheen Azure Active Directory). Tijdens verificatie maakt de gebruikersbrowser verbinding met het Azure Databricks-besturingsvlak. Daarnaast vereist de OAuth-stroom een omleiding voor netwerkaanroep vanuit Microsoft Entra-id. Als u front-end Private Link hebt geconfigureerd, mislukt de omleiding van het SSO-netwerk zonder extra configuratie. Dit betekent dat gebruikers in het transit-VNet niet kunnen worden geverifieerd bij Azure Databricks. Houd er rekening mee dat dit probleem van toepassing is op gebruikersaanmelding bij de gebruikersinterface van de webtoepassing via een front-endverbinding, maar niet van toepassing is op REST API-verbindingen omdat REST API-verificatie geen SSO-callbacks gebruikt.

Als uw clientnetwerk (het transit-VNet) geen toegang tot het openbare internet toekent, moet u een privé-eindpunt voor browserverificatie maken ter ondersteuning van callbacks voor eenmalige aanmelding (SSO). Een privé-eindpunt voor browserverificatie is een privé-eindpunt met de subresource genaamd browser_authentication. Als u een privé-eindpunt voor browserverificatie maakt, worden de DNS-records voor de callback van Microsoft Entra ID automatisch door Azure Databricks geconfigureerd tijdens aanmelding bij eenmalige aanmelding. De DNS-wijzigingen worden standaard aangebracht in de privé-DNS-zone die is gekoppeld aan het VNet van de werkruimte.

Voor een organisatie met meerdere werkruimten is het belangrijk om te begrijpen dat een correct geconfigureerde netwerkconfiguratie precies één privé-eindpunt voor browserverificatie is voor elke Azure Databricks-regio voor elke privé-DNS-zone. Het privé-eindpunt voor browserverificatie configureert privéwebverificatie voor alle Private Link-werkruimten in de regio die dezelfde privé-DNS-zone delen.

Als u bijvoorbeeld 10 productiewerkruimten hebt in de regio VS - west die dezelfde privé-DNS-zone delen, hebt u één privé-eindpunt voor browserverificatie ter ondersteuning van deze werkruimten.

Belangrijk

- Als iemand de werkruimte verwijdert die als host fungeert voor het privé-eindpunt voor browserverificatie voor die regio, wordt gebruikerswebverificatie onderbroken voor andere werkruimten in die regio die afhankelijk zijn van dat privé-eindpunt voor browserverificatie en gerelateerde DNS-configuratie voor callbacks voor eenmalige aanmelding.

- Databricks raadt u ten zeerste aan om een privéwerkruimtewerkruimte te maken voor elke regio om de risico's van het verwijderen van werkruimten te verminderen en de standaardwerkruimte voor werkruimten aan te moedigen.

- Voor niet-productie-implementaties kunt u de implementatie vereenvoudigen door de extra privéwerkruimte voor webverificatie weg te laten. In dat geval maakt uw eindpunt voor webauth verbinding met een van uw andere werkruimten in die regio.

Een privé-webverificatiewerkruimte is een werkruimte die u maakt in dezelfde regio als uw Azure Databricks-werkruimten. Het enige doel hiervan is het hosten van de privé-eindpuntverbinding voor browserverificatie vanuit een specifiek doorvoer-VNet naar uw azure Databricks-werkruimten in die regio. Op alle andere manieren wordt de privéwerkruimte voor webverificatie niet voor iets gebruikt, bijvoorbeeld niet voor het uitvoeren van taken of andere workloads. Er zijn geen werkelijke gebruikersgegevens of binnenkomende netwerkconnectiviteit nodig, behalve het privé-eindpunt voor browserverificatie. U kunt deze zodanig configureren dat deze geen gebruikerstoegang heeft. Door de werkruimte-instelling Openbare netwerktoegang in te stellen op Uitgeschakeld en geen front-end privé-eindpunten voor de werkruimte te maken, hebben gebruikers geen toegang tot gebruikersaanmelding bij de werkruimte.

Zie het diagram eerder in dit artikel om te visualiseren hoe de werkruimte voor privéwebverificatie werkt met andere objecten voor Private Link-connectiviteit.

De privéwerkruimte voor webauth fungeert als een callback-service voor alle werkruimten in de regio voor eenmalige aanmelding van gebruikers. Nadat de aanmelding bij uw normale werkruimten is voltooid, wordt de privéwerkruimte voor webverificatie niet gebruikt tot de volgende aanmelding.

Ongeacht of u ervoor kiest om een privéwebverificatiewerkruimte te maken, moet u één werkruimte kiezen in de regio die als host fungeert voor het privé-eindpunt van de browserverificatie. Kies in Azure Portal één Azure Databricks-werkruimteobject dat het privé-eindpunt voor browserverificatie bevat. Tijdens runtime is de werkelijke netwerktoegang afkomstig van uw transit-VNet naar Microsoft Entra-id. Nadat u zich hebt aangemeld met behulp van Microsoft Entra ID, wordt de webbrowser van de gebruiker omgeleid naar het juiste exemplaar van het besturingsvlak.

Tip

Databricks raadt de configuratie van de privéwebverificatiewerkruimte ten zeerste aan als u meerdere werkruimten hebt die een privé-DNS-configuratie delen. U kunt ervoor kiezen om de privéwebverificatiewerkruimte weg te laten voor een van de volgende voorwaarden:

- U hebt slechts één werkruimte in de regio en u bent ervan overtuigd dat u later niet meer toevoegt.

- U weet zeker dat u geen werkruimte hoeft te verwijderen.

- Niet-productie-implementaties.

Laat in een van deze gevallen de privéwebverificatiewerkruimte weg en kies in plaats daarvan een van uw productiewerkruimten om het privé-eindpunt voor browserverificatie te hosten. Houd echter rekening met de risico's dat uiteindelijke verwijdering van die werkruimte onmiddellijk gebruikersverificatie voor andere werkruimten in de regio voorkomt met ondersteuning voor front-end Private Link.

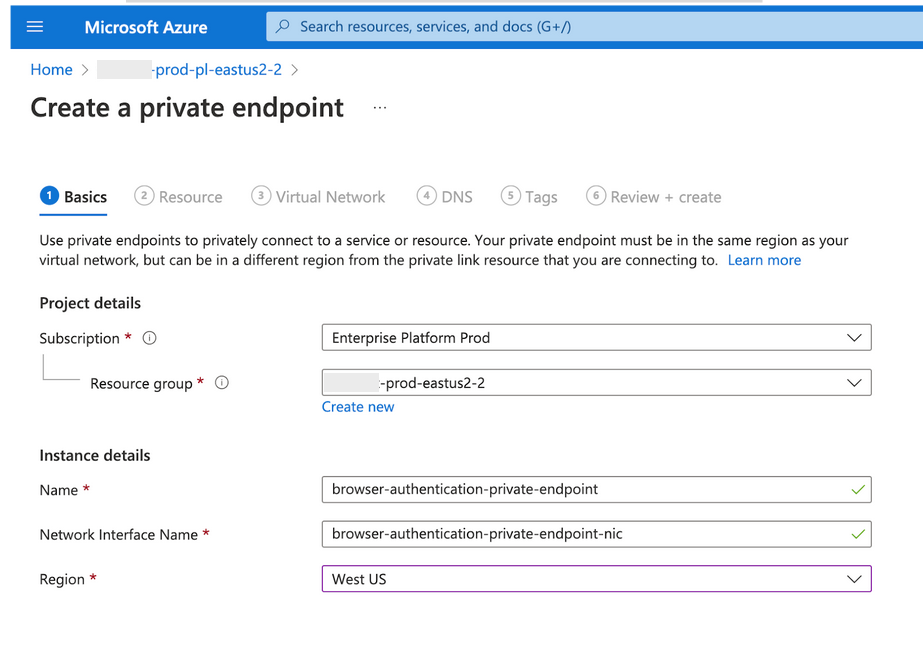

Een privé-eindpunt maken ter ondersteuning van eenmalige aanmelding:

Aanbevolen maar optionele stap: maak een privéwerkruimte voor webverificatie om de webverificatieservice te hosten.

Maak een resourcegroep voor het hosten van de privéwerkruimte voor webverificatie. Maak er een voor elke regio waarin u Azure Databricks-werkruimten hebt geïmplementeerd.

Maak één privéwerkruimte voor webverificatie voor elke regio waarin u Azure Databricks-werkruimten hebt geïmplementeerd.

- U kunt Azure Portal, Azure CLI, Powershell of Terraform gebruiken om een nieuwe Azure Databricks-werkruimte te maken.

- Stel de laag in op Premium.

- Stel de naam van de werkruimte in om ervoor te

WEB_AUTH_DO_NOT_DELETE_<region>zorgen dat deze niet wordt verwijderd. - Stel vereiste NSG-regels (

requiredNsgRules) in op de waardeNoAzureDatabricksRules. - Stel NPIP (Secure Cluster Connectivity) in

disablePublicIpop Ingeschakeld. - Maak de werkruimte in dezelfde regio als uw andere productiewerkruimten.

- Gebruik VNet-injectie. Maak of gebruik een VNet gescheiden van het VNet dat u voor uw hoofdwerkruimte-VNet gebruikt.

- Stel openbare netwerktoegang (

publicNetworkAccess) in op Uitgeschakeld. - Plaats geen Azure Databricks-workload in deze werkruimte.

- Voeg geen andere privé-eindpunten toe dan het privé-eindpunt voor browserverificatie. Maak bijvoorbeeld geen privé-eindpunt met de

databricks_ui_apisubresource, waardoor front-end- of back-endverbindingen met de werkruimte mogelijk zijn. Dit is niet nodig.

Zie Azure Databricks implementeren in uw virtuele Azure-netwerk (VNet-injectie) voor meer informatie over het implementeren van een werkruimte met behulp van VNet-injectie.

Als u de werkruimte wilt maken, kunt u de standaard all-in-one ARM-sjabloon gebruiken en de bovenstaande vereisten voor de werkruimteconfiguratie volgen.

Nadat u de privéwerkruimte voor webverificatie hebt gemaakt, stelt u een vergrendeling in om te voorkomen dat de werkruimte wordt verwijderd. Navigeer naar het Azure Databricks-service-exemplaar in Azure Portal. Klik in het linkernavigatievenster op Vergrendelingen. Klik op +Toevoegen. Stel het vergrendelingstype in op Verwijderen. Geef de vergrendeling een naam. Klik op OK.

Navigeer in Azure Portal naar het Azure Databricks Service-exemplaar dat uw werkruimte vertegenwoordigt.

- Als u een privéwerkruimte voor webverificatie gebruikt, gaat u naar het exemplaarobject van azure Databricks Service voor de privéwerkruimte voor webverificatie.

- Als u geen privéwerkruimte voor webverificatie gebruikt, kiest u één werkruimte die als host fungeert voor het privé-eindpunt voor webverificatie. Houd er rekening mee dat het verwijderen van die werkruimte DNS-records verwijdert die vereist zijn voor alle andere werkruimten in die regio die gebruikmaken van front-endverbindingen van Private Link. open in Azure Portal de blade Azure Databricks Service-exemplaar van deze werkruimte.

Ga naar Instellingen> Networking>Private Endpoint Connections.

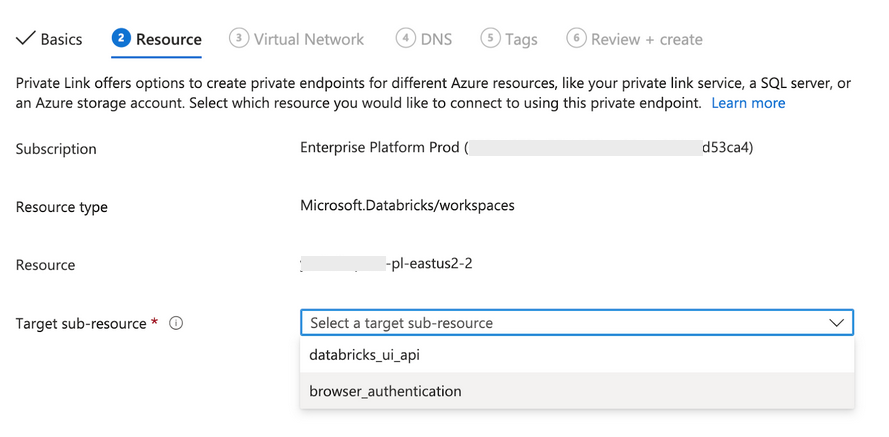

Klik op de knop + Toevoegen om een privé-eindpunt voor deze werkruimte te maken.

Azure Portal toont de blade Privé-eindpunt maken in de stroom werkruimte maken.

Stel in de stap Resource het veld Doelsubresource in op browser_authentication.

Houd er rekening mee dat het resourcetype en de resourcevelden automatisch verwijzen naar het azure Databricks Service-werkruimte-exemplaar dat u bewerkt.

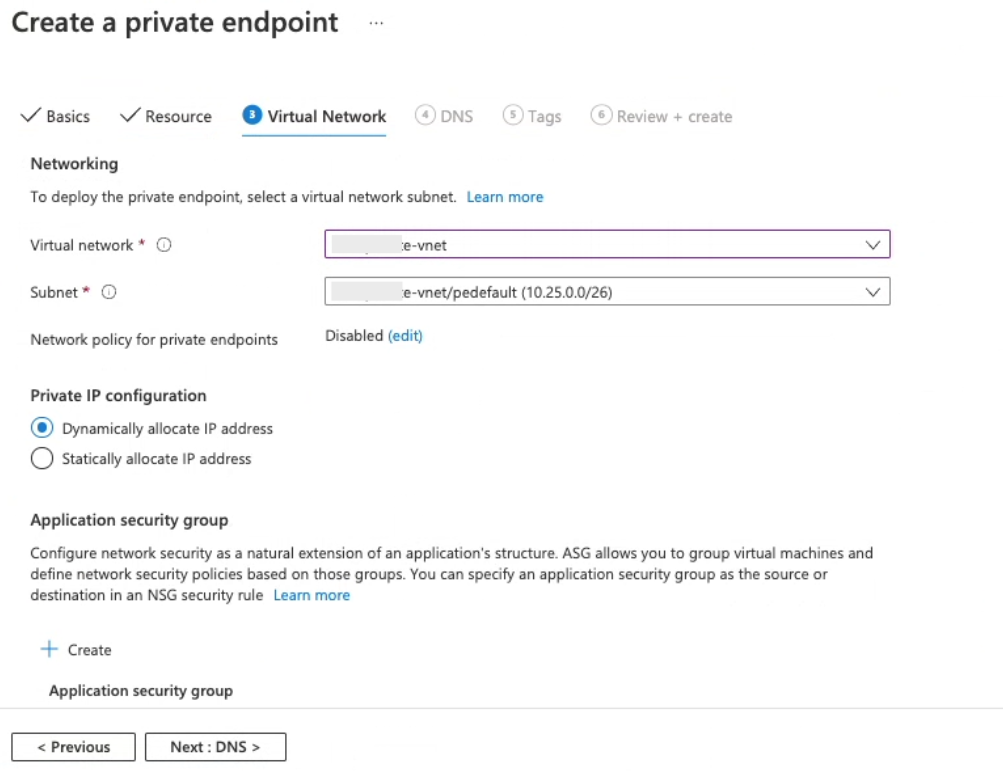

In de stap Virtueel netwerk :

- Stel het virtuele netwerk in op uw transit-VNet.

- Stel het subnet in op het specifieke subnet private link in uw transit-VNet. Dit subnet mag geen van de standaardsubnetten zijn die worden gebruikt voor VNet-injectie. Als u dat subnet nog niet hebt gemaakt, doet u dat nu in een ander browservenster. Zie de netwerkvereisten voor gerelateerde informatie.

In de DNS-stap :

Voor typisch gebruik met de ingebouwde Azure DNS stelt u Integreren met privé-DNS-zonein op Ja.

Als uw organisatie een eigen aangepaste DNS onderhoudt, kunt u Integreren met privé-DNS-zone instellen op Nee, maar lees dit Microsoft-artikel over de DNS-configuratie voordat u doorgaat. Neem contact op met uw Azure Databricks-accountteam als u vragen hebt.

In de rest van de instructies in dit artikel wordt ervan uitgegaan dat u Ja hebt gekozen.

Controleer of het veld Resourcegroep is ingesteld op de juiste resourcegroep. Het is mogelijk vooraf ingevuld in de juiste resourcegroep, maar dit is niet gegarandeerd. Stel dit in op hetzelfde VNet als het front-end-privé-eindpunt.

Belangrijk

Dit is een veelvoorkomende stap voor onjuiste configuratie, dus doe deze stap zorgvuldig.

Klik op OK om het privé-eindpunt te maken.

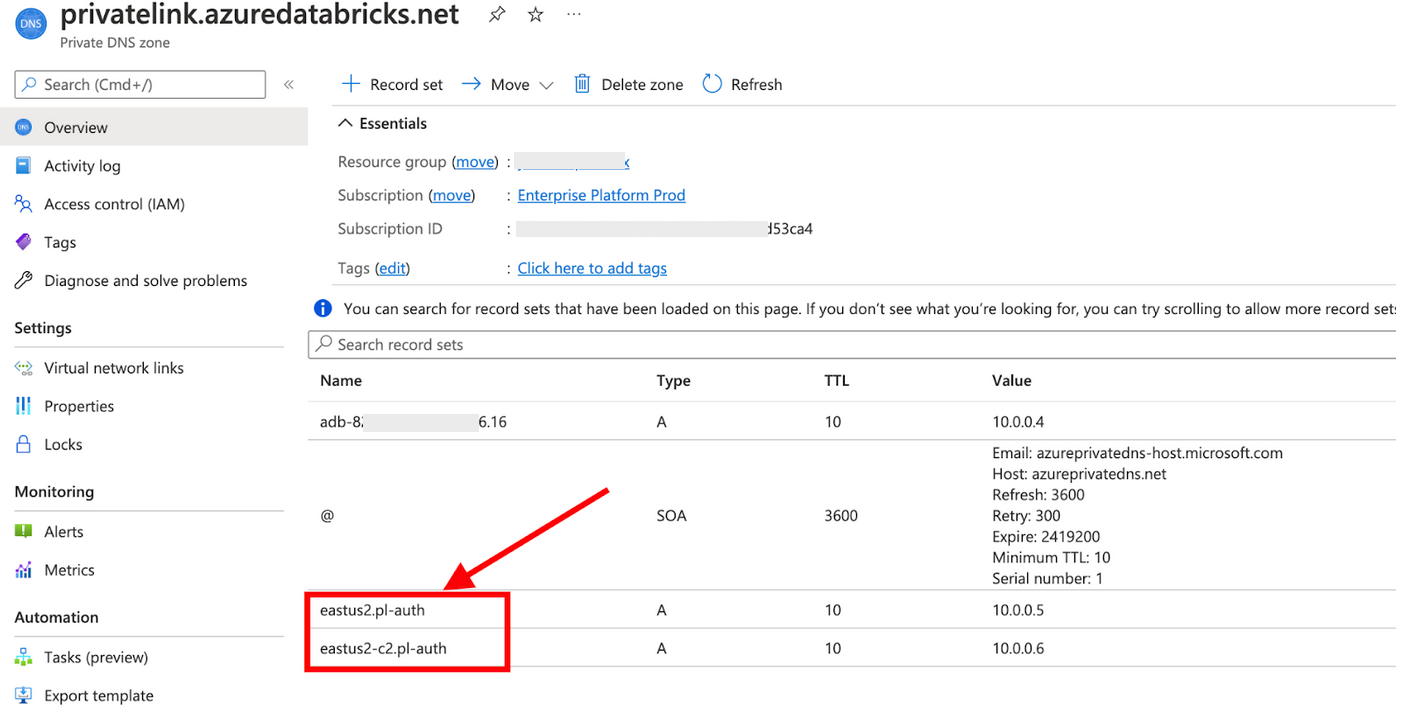

Als u integreert met ingebouwde Azure DNS, kunt u nu bevestigen dat uw DNS automatisch is geconfigureerd door het privé-eindpunt voor browserverificatie dat u hebt gemaakt. Als u bijvoorbeeld binnen uw privé-DNS-zone kijkt, ziet u een of meer nieuwe

Arecords met namen die eindigen op.pl-auth. Dit zijn records die de callbacks voor eenmalige aanmelding vertegenwoordigen voor elk exemplaar van het besturingsvlak in de regio. Als er meer dan één instantie van het Azure Databricks-besturingsvlak in die regio is, is er meer dan éénArecord.

Aangepaste DNS

Als u aangepaste DNS gebruikt, moet u ervoor zorgen dat de juiste DNS-configuratie is geconfigureerd ter ondersteuning van callbacks voor eenmalige aanmelding. Neem voor hulp contact op met uw Azure Databricks-accountteam.

Als u een front-end privé-eindpunt gebruikt en gebruikers toegang hebben tot de Azure Databricks-werkruimte vanuit een doorvoer-VNet waarvoor u aangepaste DNS hebt ingeschakeld, moet u het IP-adres van het privé-eindpunt inschakelen voor de werkruimte, zodat deze toegankelijk is via de URL van de werkruimte.

Mogelijk moet u voorwaardelijk doorsturen naar Azure configureren of een DNS-record A maken voor de werkruimte-URL in aangepaste DNS (on-premises of interne DNS). Zie de DNS-configuratie van Azure Private Endpoint voor gedetailleerde instructies over het inschakelen van toegang tot services met Private Link.

Als u de resource-URL's bijvoorbeeld rechtstreeks toe wijzen aan de IP-adressen van het privé-eindpunt van de front-end in uw interne DNS, hebt u twee vermeldingen nodig:

Eén DNS-record

Awijst de URL per werkruimte (adb-1111111111111.15.azuredatabricks.net) toe aan het IP-adres van het privé-eindpunt van de front-end.Een of meer DNS-records wijzen de antwoord-URL

Avan de Microsoft Entra-id OAuth-stroom toe aan het IP-adres van het front-end-privé-eindpunt, bijvoorbeeldwestus.pl-auth.azuredatabricks.net. Omdat één regio meerdere besturingsvlakexemplaren kan hebben, moet u mogelijk meerdereArecords toevoegen, één voor elk exemplaar van het besturingsvlak.Notitie

Als u aangepaste DNS gebruikt, neemt u contact op met uw Azure Databricks-accountteam om de set exemplaardomeinen van het besturingsvlak op te halen die u moet gebruiken voor regio's die u wilt gebruiken. Sommige regio's hebben meer dan één exemplaar van het besturingsvlak.

Naast afzonderlijke A records die nodig zijn voor toegang tot privé-eindpunten in de werkruimte, moet u ten minste één set OAuth-DNS-records (browser_authenticationOAuth) per regio configureren. Dit biedt privéclienttoegang via OAuth-toegang tot alle werkruimten in de regio, omdat het browser_authentication privé-eindpunt naar het besturingsvlak wordt gedeeld tussen werkruimten in die regio.

U kunt ook toestaan dat OAuth-verkeer via het openbare netwerk wordt verzonden als toegang tot het openbare internet is toegestaan en het delen van één privé-eindpuntadres van een gebruiker naar werkruimte voor alle bedrijfseenheden een probleem is vanwege veelvoorkomende DNS.

Nadat deze configuraties zijn voorbereid, moet u toegang hebben tot de Azure Databricks-werkruimte en clusters voor uw workloads kunnen starten.

Stap 5: Eenmalige aanmelding van gebruikers testen voor uw werkruimte

U moet verificatie testen voor uw nieuwe werkruimte. Start voor de eerste verificatiepoging de werkruimte vanuit Azure Portal. Op het werkruimteobject bevindt zich een knop Werkruimte starten. Dit is belangrijk. Wanneer u erop klikt, probeert Azure Databricks zich aan te melden bij de werkruimte en uw initiële gebruikersaccount voor werkruimtebeheerders in te richten. Het is belangrijk om verificatie te testen om ervoor te zorgen dat uw werkruimte correct werkt.

Klik op de knop Werkruimte starten.

Test netwerktoegang vanaf uw transit-VNet of een netwerklocatie die er peers aan koppelt. Als uw on-premises netwerk bijvoorbeeld toegang heeft tot het transit-VNet, kunt u eenmalige aanmelding van gebruikers controleren vanuit uw on-premises netwerk. Bevestig de netwerktoegang van uw testnetwerk naar uw transitsubnet.

- Als u front-end Private Link hebt ingeschakeld, moet u testen of de verificatie met succes plaatsvindt vanuit uw transit-VNet. Als u ExpressRoute of VPN al hebt gebruikt om uw on-premises netwerk te verbinden met uw transit-VNet en als u als gebruiker bent op een routeerbare locatie die verbinding kan maken met het transit-VNet, kunt u Azure Databricks-verificatie testen door u aan te melden vanuit uw huidige netwerk.

Als u zich niet op een netwerklocatie bevindt die toegang heeft tot uw transitsubnet, kunt u de connectiviteit testen door een virtuele machine te maken in uw transitsubnet of een netwerklocatie die het kan bereiken. Gebruik bijvoorbeeld een virtuele Windows 10-machine:

- Ga naar de blade Virtuele machine in Azure Portal.

- Maak een virtuele Windows 10-machine in het test-VNet en subnet.

- Verbinding maken met een RDP-client, zoals Microsoft Extern bureaublad.

Gebruik vanuit de VIRTUELE machine of een andere testcomputer een webbrowser om verbinding te maken met Azure Portal en de werkruimte te starten.

- Zoek in Azure Portal het Azure Databricks-werkruimteobject.

- Klik op Werkruimte starten om een venstertabblad te openen waarmee u zich aanmeldt bij Azure Databricks met behulp van uw gebruikers-id die u hebt gebruikt om u aan te melden bij Azure Portal.

- Controleer of de aanmelding is geslaagd.

Problemen met verificatie oplossen

Fout: Als u het bericht 'Geconfigureerde privacyinstellingen toegang voor werkruimte <your-workspace-id> via uw huidige netwerk niet toe staat. Neem contact op met uw beheerder voor meer informatie.

Deze fout betekent waarschijnlijk:

- U maakt verbinding met de werkruimte via het openbare internet (niet via een Private Link-verbinding).

- U hebt de werkruimte geconfigureerd om geen ondersteuning te bieden voor openbare netwerktoegang.

Bekijk de eerdere stappen in deze sectie.

Fout: 'Browserfout met foutcode DNS_PROBE_FINISHED_NXDOMAIN

Deze fout betekent dat de aanmelding van een gebruiker bij de Azure Databricks-webtoepassing is mislukt omdat de juiste DNS-configuratie voor het azure Databricks-besturingsvlakexemplaren in de doelregio niet is gevonden. De DNS-record die naar de <control-plane-instance-short-name>.pl-auth naam verwijst, is niet gevonden. Mogelijk hebt u het privé-eindpunt voor browserverificatie onjuist geconfigureerd. Bekijk de sectie in stap 4 zorgvuldig opnieuw : Maak een privé-eindpunt ter ondersteuning van eenmalige aanmelding voor webbrowsertoegang. Neem contact op met uw Azure Databricks-accountteam als u vragen hebt.

Stap 6: Een Back-end Private Link-verbinding testen (vereist voor een back-endverbinding)

Als u een back-end Private Link-verbinding hebt toegevoegd, is het belangrijk om te testen of deze correct werkt. Als u zich gewoon aanmeldt bij de Azure Databricks-webtoepassing, wordt de back-endverbinding niet getest.

Belangrijk

Als u een netwerkbeveiligingsgroep of firewall rond uw VNet gebruikt of wilt gebruiken om uitgaand verkeer te beheren, moet u poorten 443, 6666, 3306 en 8443-8451 openen op het privé-eindpuntsubnet voor uitgaand verkeer voor verbindingen met het besturingsvlak van Azure Databricks, inclusief het beveiligde relay voor clusterconnectiviteit .

Als u nog niet bent aangemeld bij uw Azure Databricks-werkruimte, meldt u zich opnieuw aan met de URL van uw werkruimte of via de knop Werkruimte starten in het Azure Databricks Service-exemplaar in Azure Portal.

Klik in het linkernavigatievenster op Compute

Klik op Cluster maken, typ een clusternaam en klik op Cluster maken. Zie de referentie voor compute-configuratie voor meer informatie over het maken van clusters.

Wacht totdat het cluster lijkt te zijn gestart. Het kan enkele minuten duren. Vernieuw de pagina om de meest recente status te krijgen.

Als het niet kan worden gestart, klikt u op de clusterpagina op Gebeurtenislogboek en controleert u de meest recente vermeldingen. Voor veelvoorkomende onjuiste configuratie van Private Link bevat het gebeurtenislogboek een fout die vergelijkbaar is met het volgende na een wachttijd van 10-15 minuten:

Cluster terminated. Reason: Control Plane Request FailureAls u deze fout krijgt, bekijkt u de instructies in dit artikel zorgvuldig opnieuw. Neem contact op met uw Azure Databricks-accountteam als u vragen hebt.

Een Azure Databricks-werkruimte verwijderen met privé-eindpunten

Belangrijk

Als u de aanbevolen maar optionele implementatiestijl gebruikt die gebruikmaakt van een privéwerkruimte voor webverificatie, is het belangrijk dat u de werkruimte of het privé-eindpunt voor browserverificatie dat is gekoppeld aan de werkruimte nooit verwijdert. Zie stap 4: Maak een privé-eindpunt ter ondersteuning van SSO voor toegang tot webbrowsers.

Azure blokkeert het verwijderen van een Azure Databricks-werkruimte als deze privé-eindpunten heeft.

Belangrijk

U moet de privé-eindpunten verwijderen voordat u de Azure Databricks-werkruimte verwijdert.

- Open in Azure Portal het Azure Databricks Service-exemplaar dat uw werkruimte vertegenwoordigt.

- Klik in het linkernavigatievenster op Instellingen > Netwerken.

- Klik op het tabblad Privé-eindpuntverbindingen .

- Als u geen privéwerkruimte voor webverificatie gebruikt, controleert u of uw organisatie deze werkruimte mogelijk gebruikt als een OAuth CNAME-koppeling en deze kan worden gedeeld met andere werkruimten die gebruikmaken van hetzelfde exemplaar van het besturingsvlak. Als dit het geval is, moet u voordat u privé-eindpunten verwijdert die afhankelijk zijn van de CNAME uit deze werkruimte, de netwerkobjecten van de andere werkruimte configureren om ervoor te zorgen dat de CNAME nog steeds verwijst naar een geldig zonerecord

Auit een andere werkruimte. Zie stap 4: Maak een privé-eindpunt ter ondersteuning van SSO voor toegang tot webbrowsers. - Selecteer voor elk privé-eindpunt de rij en klik op het pictogram Verwijderen . Klik op Ja om het verwijderen te bevestigen.

Wanneer u klaar bent, kunt u de werkruimte verwijderen uit Azure Portal.

Controleren op goedkeuring in behandeling of goedkeuring in behandeling zijnde privé-eindpunten

Als de Azure-gebruiker die het privé-eindpunt voor het doorvoer-VNet heeft gemaakt, geen machtigingen voor eigenaar/inzender heeft voor de werkruimte, moet een afzonderlijke gebruiker met machtigingen voor eigenaar/inzender voor de werkruimte de aanvraag voor het maken van het privé-eindpunt handmatig goedkeuren voordat deze is ingeschakeld.

Verbinding maken ionstatussen zijn onder andere:

- Goedgekeurd: Eindpunt wordt goedgekeurd en er is geen verdere actie nodig.

- In behandeling: Eindpunt vereist goedkeuring van een gebruiker met machtigingen voor eigenaar/inzender voor de werkruimte.

- Verbinding verbroken: het eindpunt omdat een gerelateerd object voor deze verbinding is verwijderd.

- Geweigerd: het eindpunt is geweigerd.

De verbindingsstatus controleren:

Navigeer in Azure Portal naar uw werkruimte met een of meer privé-eindpunten die u onlangs hebt gemaakt.

Klik op Netwerken.

Klik op het tabblad Privé-eindpuntverbindingen .

Bekijk de kolom Verbinding maken ionstatus in de lijst met eindpunten.

- Als ze allemaal de waarde van de verbindingsstatuswaarde Goedgekeurd hebben, is er geen actie nodig om het privé-eindpunt goed te keuren.

- Als de waarde van een van de waarden in behandeling is, is goedkeuring vereist van iemand met machtigingen voor eigenaar/inzender voor de werkruimte.

Als u machtigingen voor eigenaar/inzender voor de werkruimte hebt:

Selecteer een of meer eindpuntrijen die in behandeling zijn.

Als u de verbinding goedkeurt, klikt u op de knop Goedkeuren .

Als u de verbinding afkeurt, klikt u op de knop Weigeren .

Als u geen machtigingen voor eigenaar/inzender voor de werkruimte hebt, neemt u contact op met de werkruimtebeheerder om de verbinding goed te keuren.