Service-principals beheren

In dit artikel wordt uitgelegd hoe u service-principals maakt en beheert voor uw Azure Databricks-account en werkruimten.

Zie Azure Databricks-identiteiten voor een overzicht van het Azure Databricks-identiteitsmodel.

Als u de toegang voor service-principals wilt beheren, raadpleegt u Verificatie en toegangsbeheer.

Wat is een service-principal?

Een service-principal is een identiteit die je in Azure Databricks maakt voor gebruik met geautomatiseerde hulpprogramma's, taken en toepassingen. Service-principals bieden geautomatiseerde hulpprogramma's en scripts API-toegang tot Azure Databricks-resources, wat een betere beveiliging biedt dan het gebruik van gebruikers of groepen.

U kunt de toegang van een service-principal tot resources op dezelfde manier verlenen en beperken als een Azure Databricks-gebruiker. U kunt bijvoorbeeld het volgende doen:

- Geef een service-principal-accountbeheerder en werkruimtebeheerdersrollen.

- Geef een service-principal toegang tot gegevens op accountniveau met behulp van Unity Catalog of op werkruimteniveau.

- Voeg een service-principal toe aan een groep op account- en werkruimteniveau, inclusief de werkruimtegroep

admins.

U kunt ook azure Databricks-gebruikers, service-principals en groepsmachtigingen verlenen om een service-principal te gebruiken. Hierdoor kunnen gebruikers taken uitvoeren als de service-principal, in plaats van als hun identiteit. Dit voorkomt dat taken mislukken als een gebruiker uw organisatie verlaat of als een groep wordt gewijzigd.

In tegenstelling tot een Azure Databricks-gebruiker is een service-principal enkel een API-identiteit. Deze kan niet worden gebruikt voor toegang tot de Azure Databricks-UI.

Databricks raadt u aan uw werkruimten in te schakelen voor identiteitsfederatie. Met identiteitsfederatie kunt u service-principals configureren in de accountconsole en vervolgens toegang tot specifieke werkruimten toewijzen. Dit vereenvoudigt het beheer en gegevensbeheer van Azure Databricks.

Belangrijk

Als uw account na 9 november 2023 is gemaakt, is identiteitsfederatie standaard ingeschakeld voor alle nieuwe werkruimten en kan deze niet worden uitgeschakeld.

Service-principals voor Databricks en Microsoft Entra ID (voorheen Azure Active Directory)

Service-principals kunnen beheerde service-principals van Azure Databricks of beheerde service-principals van Microsoft Entra ID zijn.

Door Azure Databricks beheerde service-principals kunnen worden geverifieerd bij Azure Databricks met behulp van Databricks OAuth-verificatie en persoonlijke toegangstokens. Beheerde service-principals van Microsoft Entra ID kunnen worden geverifieerd bij Azure Databricks met behulp van Databricks OAuth-verificatie en Microsoft Entra ID-tokens. Zie Tokens voor een service-principal beheren voor meer informatie over verificatie voor service-principals.

Beheerde Azure Databricks-service-principals worden rechtstreeks binnen Azure Databricks beheerd. Beheerde service-principals van Microsoft Entra ID worden beheerd in Microsoft Entra-id, waarvoor aanvullende machtigingen zijn vereist. Databricks raadt u aan om beheerde Azure Databricks-service-principals te gebruiken voor Azure Databricks-automatisering en dat u beheerde service-principals van Microsoft Entra ID gebruikt in gevallen waarin u zich tegelijkertijd moet verifiëren met Azure Databricks en andere Azure-resources.

Als u een door Azure Databricks beheerde service-principal wilt maken, slaat u deze sectie over en leest u verder met Wie service-principals kunt beheren en gebruiken?.

Als u beheerde service-principals van Microsoft Entra ID in Azure Databricks wilt gebruiken, moet een beheerder een Microsoft Entra ID-toepassing maken in Azure. Volg deze instructies om een door Microsoft Entra ID beheerde service-principal te maken:

Meld u aan bij het Azure-portaal.

Notitie

De portal die moet worden gebruikt, is afhankelijk van of uw Microsoft Entra ID-toepassing (voorheen Azure Active Directory) wordt uitgevoerd in de openbare Azure-cloud of in een nationale of onafhankelijke cloud. Zie Nationale clouds voor meer informatie.

Als u toegang hebt tot meerdere tenants, abonnementen of mappen, klikt u op het pictogram Mappen en abonnementen (directory met filter) in het bovenste menu om over te schakelen naar de map waarin u de service-principal wilt inrichten.

Zoek in zoekbronnen, services en documenten naar Microsoft Entra-id en selecteer deze.

Klik op + Toevoegen en selecteer App-registratie.

Voer bij Naam een naam in voor de toepassing.

Selecteer in de sectie Ondersteunde accounttypen alleen Accounts in deze organisatiemap (één tenant).

Klik op Registreren.

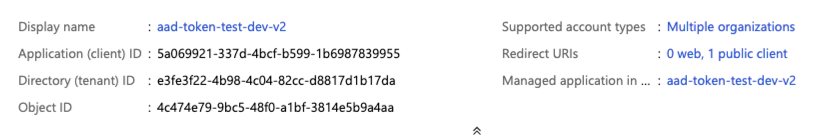

Kopieer op de overzichtspagina van de toepassingspagina in de sectie Essentials de volgende waarden:

- Toepassings-id (client)

- Map-id (tenant)

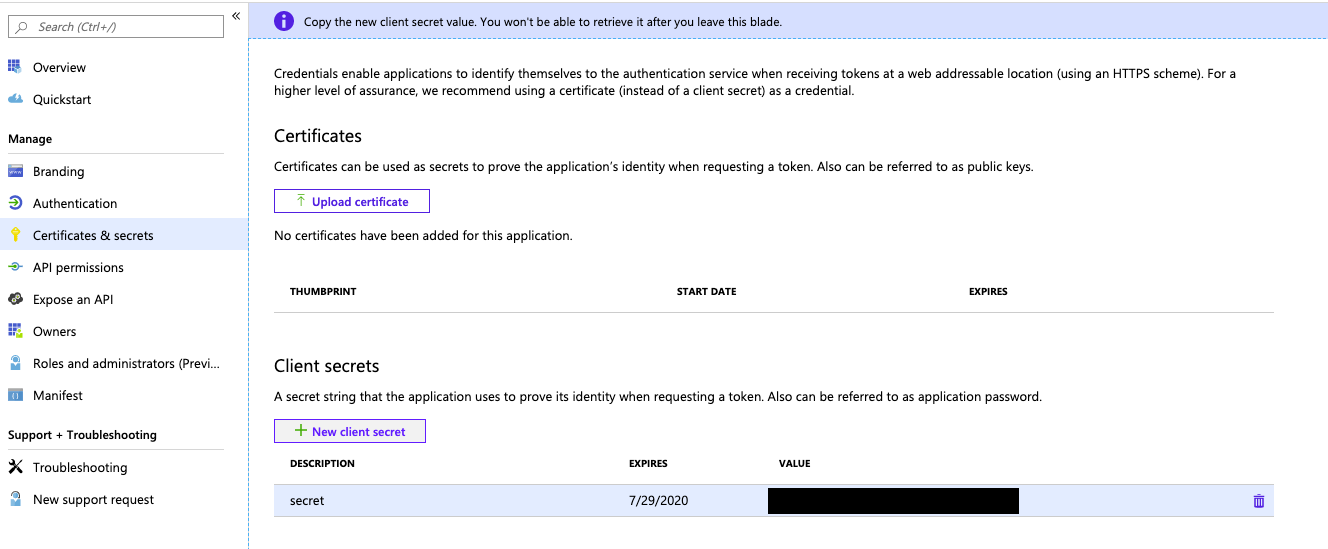

Als u een clientgeheim wilt genereren, klikt u in Beheren op Certificaten en geheimen.

Notitie

U gebruikt dit clientgeheim om Microsoft Entra ID-tokens te genereren voor het verifiëren van service-principals voor Microsoft Entra ID met Azure Databricks. Als u wilt bepalen of een Azure Databricks-hulpprogramma of SDK Microsoft Entra ID-tokens kan gebruiken, raadpleegt u de documentatie van het hulpprogramma of de SDK.

Klik op het tabblad Clientgeheimen op Nieuw clientgeheim.

Voer in het deelvenster Een clientgeheim toevoegen voor Beschrijving een beschrijving in voor het clientgeheim.

Voor Verlopen selecteert u een verloopperiode voor het clientgeheim en klikt u op Toevoegen.

Kopieer en sla de waarde van het clientgeheim op een veilige plaats op, omdat dit clientgeheim het wachtwoord is voor uw toepassing.

Wie kunt u service-principals beheren en gebruiken?

Als u service-principals in Azure Databricks wilt beheren, moet u een van de volgende functies hebben: de rol accountbeheerder, de rol werkruimtebeheerder of de rol manager of gebruiker van een service-principal.

- Accountbeheerders kunnen service-principals toevoegen aan het account en ze beheerdersrollen toewijzen. Ze kunnen ook service-principals toewijzen aan werkruimten, zolang deze werkruimten gebruikmaken van identiteitsfederatie.

- Werkruimtebeheerders kunnen service-principals toevoegen aan een Azure Databricks-werkruimte, de rol werkruimtebeheerder toewijzen en de toegang tot objecten en functionaliteit in de werkruimte beheren, zoals de mogelijkheid om clusters te maken of toegang te krijgen tot opgegeven op persona gebaseerde omgevingen.

- Service-principalmanagers kunnen rollen voor een service-principal beheren. De maker van een service-principal wordt de service-principalbeheerder. Accountbeheerders zijn service-principalmanagers voor alle service-principals in een account.

Notitie

Als er vóór 13 juni 2023 een service-principal is gemaakt, heeft de maker van de service-principal niet standaard de rol van service-principalbeheerder. Vraag een accountbeheerder om u de rol van service-principal manager te verlenen.

- Service-principalgebruikers kunnen taken uitvoeren als de service-principal. De taak wordt uitgevoerd met behulp van de identiteit van de service-principal, in plaats van de identiteit van de eigenaar van de taak. Zie Een taak uitvoeren als een service-principal voor meer informatie.

Zie Rollen voor het beheren van service-principals voor het beheren van service-principals voor informatie over het verlenen van service-principalbeheer en gebruikersrollen.

Service-principals in uw account beheren

Accountbeheerders kunnen service-principals toevoegen aan uw Azure Databricks-account met behulp van de accountconsole.

Service-principals toevoegen aan uw account met behulp van de accountconsole

Service-principals kunnen worden gemaakt in Azure Databricks of gekoppeld vanuit een bestaande Service-principal van Microsoft Entra ID (voorheen Azure Active Directory). Zie Databricks en Microsoft Entra ID (voorheen Azure Active Directory) service-principals.

- Meld u als accountbeheerder aan bij de accountconsole.

- Klik in de zijbalk op Gebruikersbeheer.

- Klik op het tabblad Service-principals op Service-principal toevoegen.

- Kies onder Beheer de beheerdeDatabricks- of Microsoft Entra-id.

- Als u Microsoft Entra ID hebt gekozen die wordt beheerd, plakt u de toepassings-id (client) voor de service-principal onder De toepassings-id van Microsoft Entra.

- Voer een naam in voor de service-principal.

- Klik op Toevoegen.

Accountbeheerdersrollen toewijzen aan een service-principal

- Meld u als accountbeheerder aan bij de accountconsole.

- Klik in de zijbalk op Gebruikersbeheer.

- Zoek en klik op het tabblad Service-principals op de gebruikersnaam.

- Schakel op het tabblad Rollen accountbeheerder of Marketplace-beheerder in.

Een service-principal toewijzen aan een werkruimte met behulp van de accountconsole

Als u gebruikers wilt toevoegen aan een werkruimte met behulp van de accountconsole, moet de werkruimte zijn ingeschakeld voor identiteitsfederatie. Werkruimtebeheerders kunnen ook service-principals toewijzen aan werkruimten met behulp van de pagina met werkruimtebeheerinstellingen. Zie Een service-principal toevoegen aan een werkruimte met behulp van de instellingen van de werkruimtebeheerder voor meer informatie.

- Meld u als accountbeheerder aan bij de accountconsole.

- Klik in de zijbalk op Werkruimten.

- Klik op de naam van uw werkruimte.

- Klik op het tabblad Permissions (Machtigingen) op Add permissions (Machtigingen toevoegen).

- Zoek en selecteer de service-principal, wijs het machtigingsniveau (werkruimtegebruiker of Beheer) toe en klik op Opslaan.

Een service-principal verwijderen uit een werkruimte met behulp van de accountconsole

Als u service-principals wilt verwijderen uit een werkruimte met behulp van de accountconsole, moet de werkruimte zijn ingeschakeld voor identiteitsfederatie. Wanneer een service-principal uit een werkruimte wordt verwijderd, heeft de service-principal geen toegang meer tot de werkruimte, maar blijven machtigingen behouden voor de service-principal. Als de service-principal later weer wordt toegevoegd aan de werkruimte, krijgt deze weer de vorige machtigingen.

- Meld u als accountbeheerder aan bij de accountconsole

- Klik in de zijbalk op Werkruimten.

- Klik op de naam van uw werkruimte.

- Zoek op het tabblad Machtigingen de service-principal.

- Klik helemaal rechts in de rij van de service-principal op het

menu van de service-principal en selecteer Verwijderen.

menu van de service-principal en selecteer Verwijderen. - Klik in het bevestigingsvenster op Verwijderen.

Een service-principal deactiveren in uw Azure Databricks-account

Accountbeheerders kunnen service-principals deactiveren in een Azure Databricks-account. Een gedeactiveerde service-principal kan niet worden geverifieerd bij het Azure Databricks-account of werkruimten. Alle machtigingen en werkruimteobjecten van de service-principal blijven echter ongewijzigd. Wanneer een service-principal is gedeactiveerd, is het volgende waar:

- De service-principal kan niet worden geverifieerd bij het account of een van hun werkruimten vanuit een methode.

- Toepassingen of scripts die gebruikmaken van de tokens die door de service-principal worden gegenereerd, hebben geen toegang meer tot de Databricks-API. De tokens blijven behouden, maar kunnen niet worden gebruikt om te verifiëren terwijl een service-principal is gedeactiveerd.

- Clusters die eigendom zijn van de service-principal, blijven actief.

- Geplande taken die zijn gemaakt door de service-principal mislukken, tenzij ze zijn toegewezen aan een nieuwe eigenaar.

Wanneer een service-principal opnieuw wordt geactiveerd, kan deze zich met dezelfde machtigingen aanmelden bij Azure Databricks. Databricks raadt aan om service-principals uit het account te deactiveren in plaats van ze te verwijderen, omdat het verwijderen van een service-principal een destructieve actie is. Zie Service-principals verwijderen uit uw Azure Databricks-account. Wanneer u een service-principal uit het account deactiveert, wordt die service-principal ook gedeactiveerd vanuit de federatieve werkruimten van hun identiteit.

U kunt een gebruiker niet deactiveren met behulp van de accountconsole. Gebruik in plaats daarvan de API accountservice-principals. Zie Een service-principal deactiveren met behulp van de API.

Service-principals verwijderen uit uw Azure Databricks-account

Accountbeheerders kunnen service-principals verwijderen uit een Azure Databricks-account. Werkruimtebeheerders kunnen dat niet. Wanneer u een service-principal verwijdert uit het account, wordt die principal ook verwijderd uit hun werkruimten.

Belangrijk

Wanneer u een service-principal verwijdert uit het account, wordt die service-principal ook verwijderd uit hun werkruimten, ongeacht of de identiteitsfederatie al dan niet is ingeschakeld. U wordt aangeraden geen service-principals op accountniveau te verwijderen, tenzij u wilt dat ze geen toegang meer hebben tot alle werkruimten in het account. Houd rekening met de volgende gevolgen van het verwijderen van service-principals:

- Toepassingen of scripts die gebruikmaken van de tokens die door de service-principal worden gegenereerd, hebben geen toegang meer tot Databricks-API's

- Taken die eigendom zijn van de service-principal mislukken

- Clusters die eigendom zijn van de service-principal stoppen

- Query's of dashboards die zijn gemaakt door de service-principal en worden gedeeld met de referenties Uitvoeren als eigenaar moeten worden toegewezen aan een nieuwe eigenaar om te voorkomen dat delen mislukt

Wanneer een Microsoft Entra ID-service-principal wordt verwijderd uit een account, heeft de service-principal geen toegang meer tot het account of de werkruimten, maar blijven machtigingen behouden voor de service-principal. Als de service-principal later weer aan het account wordt toegevoegd, krijgt deze weer de vorige machtigingen.

Ga als volgt te werk om een service-principal te verwijderen met behulp van de accountconsole:

- Meld u als accountbeheerder aan bij de accountconsole.

- Klik in de zijbalk op Gebruikersbeheer.

- Zoek en klik op het tabblad Service-principals op de gebruikersnaam.

- Klik op het tabblad Principal Information ophetmenu

in de rechterbovenhoek en selecteer Verwijderen.

in de rechterbovenhoek en selecteer Verwijderen. - Klik in het bevestigingsdialoogvenster op Verwijderen bevestigen.

Service-principals in uw werkruimte beheren

Werkruimtebeheerders kunnen service-principals in hun werkruimten beheren met behulp van de pagina met werkruimtebeheerdersinstellingen.

Een service-principal toevoegen aan een werkruimte met behulp van de instellingen van de werkruimtebeheerder

Service-principals kunnen worden gemaakt in Azure Databricks of gekoppeld vanuit een bestaande Service-principal van Microsoft Entra ID (voorheen Azure Active Directory). Zie Databricks en Microsoft Entra ID (voorheen Azure Active Directory) service-principals.

Meld u als werkruimtebeheerder aan bij de Azure Databricks-werkruimte.

Klik op uw gebruikersnaam in de bovenste balk van de Azure Databricks-werkruimte en selecteer Instellingen.

Klik op het tabblad Identiteit en toegang .

Klik naast Service-principals op Beheren.

Klik op Service-principal toevoegen.

Selecteer een bestaande service-principal die u wilt toewijzen aan de werkruimte of klik op Nieuwe toevoegen om een nieuwe te maken.

Als u een nieuwe service-principal wilt toevoegen, kiest u Databricks managed of Microsoft Entra ID managed. Als u Microsoft Entra ID managed kiest, plakt u de toepassings-id (client) voor de service-principal en voert u een weergavenaam in.

Klik op Toevoegen.

Notitie

Als uw werkruimte niet is ingeschakeld voor identiteitsfederatie, kunt u bestaande accountservice-principals niet toewijzen aan uw werkruimte.

De beheerdersrol van de werkruimte toewijzen aan een service-principal met behulp van de pagina met werkruimtebeheerdersinstellingen

- Meld u als werkruimtebeheerder aan bij de Azure Databricks-werkruimte.

- Klik op uw gebruikersnaam in de bovenste balk van de Azure Databricks-werkruimte en selecteer Instellingen.

- Klik op het tabblad Identiteit en toegang .

- Klik naast Groepen op Beheren.

- Selecteer de

adminssysteemgroep. - Klik op Leden toevoegen.

- Selecteer de service-principal en klik op Bevestigen.

Als u de beheerdersrol van de werkruimte uit een service-principal wilt verwijderen, verwijdert u de service-principal uit de beheergroep.

Een service-principal deactiveren in uw Azure Databricks-werkruimte

Werkruimtebeheerders kunnen service-principals deactiveren in een Azure Databricks-werkruimte. Een gedeactiveerde service-principal heeft geen toegang tot de werkruimte vanuit Azure Databricks-API's, maar alle machtigingen van de service-principal en werkruimteobjecten blijven ongewijzigd. Wanneer een service-principal is gedeactiveerd:

- De service-principal kan vanuit elke methode niet worden geverifieerd bij de werkruimten.

- De status van de service-principal wordt weergegeven als Inactief op de pagina voor het instellen van de werkruimtebeheerder.

- Toepassingen of scripts die gebruikmaken van de tokens die door de service-principal worden gegenereerd, hebben geen toegang meer tot de Databricks-API. De tokens blijven behouden, maar kunnen niet worden gebruikt om te verifiëren terwijl een service-principal is gedeactiveerd.

- Clusters die eigendom zijn van de service-principal, blijven actief.

- Geplande taken die door de service-principal zijn gemaakt, moeten worden toegewezen aan een nieuwe eigenaar om te voorkomen dat ze mislukken.

Wanneer een service-principal opnieuw wordt geactiveerd, kan deze worden geverifieerd bij de werkruimte met dezelfde machtigingen. Databricks raadt het deactiveren van service-principals aan in plaats van ze te verwijderen, omdat het verwijderen van een service-principal een destructieve actie is.

- Meld u als werkruimtebeheerder aan bij de Azure Databricks-werkruimte.

- Klik op uw gebruikersnaam in de bovenste balk van de Azure Databricks-werkruimte en selecteer Instellingen.

- Klik op het tabblad Identiteit en toegang .

- Klik naast Service-principals op Beheren.

- Selecteer de service-principal die u wilt deactiveren.

- Schakel onder Status het selectievakje Actief uit.

Als u een service-principal wilt instellen op actief, voert u dezelfde stappen uit, maar schakelt u in plaats daarvan het selectievakje in.

Een service-principal verwijderen uit een werkruimte met behulp van de pagina met werkruimtebeheerdersinstellingen

Als u een service-principal uit een werkruimte verwijdert, wordt de service-principal niet uit het account verwijderd. Zie Service-principals verwijderen uit uw Azure Databricks-account om een service-principal uit uw account te verwijderen.

Wanneer een service-principal uit een werkruimte wordt verwijderd, heeft de service-principal geen toegang meer tot de werkruimte, maar blijven machtigingen behouden voor de service-principal. Als de service-principal later weer wordt toegevoegd aan een werkruimte, krijgt deze weer de vorige machtigingen.

- Meld u als werkruimtebeheerder aan bij de Azure Databricks-werkruimte.

- Klik op uw gebruikersnaam in de bovenste balk van de Azure Databricks-werkruimte en selecteer Instellingen.

- Klik op het tabblad Identiteit en toegang .

- Klik naast Service-principals op Beheren.

- Selecteer de service-principal.

- Klik in de rechterbovenhoek op Verwijderen.

- Klik op Verwijderen om te bevestigen.

Service-principals beheren met behulp van de API

Accountbeheerders en werkruimtebeheerders kunnen service-principals beheren in het Azure Databricks-account en werkruimten met behulp van Databricks-API's. Zie Service-principalrollen beheren met behulp van de Databricks CLI om rollen voor een service-principal te beheren met behulp van de API.

Service-principals in het account beheren met behulp van de API

Beheer s kunnen service-principals toevoegen en beheren in het Azure Databricks-account met behulp van de Service Principals-API voor account. Accountbeheerders en werkruimtebeheerders roepen de API aan met behulp van een andere eindpunt-URL:

- Accountbeheerders gebruiken

{account-domain}/api/2.0/accounts/{account_id}/scim/v2/. - Werkruimtebeheerders gebruiken

{workspace-domain}/api/2.0/account/scim/v2/.

Zie de API accountservice-principals voor meer informatie.

Een service-principal deactiveren met behulp van de API

Accountbeheerders kunnen de status van een service-principal wijzigen in false om de service-principal te deactiveren met behulp van de API voor accountservice-principals.

Voorbeeld:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.0/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

De status van een gedeactiveerde service-principal wordt inactief gelabeld in de accountconsole. Wanneer u een service-principal uit het account deactiveert, wordt die service-principal ook gedeactiveerd vanuit de werkruimten.

Service-principals in de werkruimte beheren met behulp van de API

Account- en werkruimtebeheerders kunnen de Werkruimtetoewijzings-API gebruiken om service-principals toe te wijzen aan werkruimten die zijn ingeschakeld voor identiteitsfederatie. De API voor werkruimtetoewijzing wordt ondersteund via het Azure Databricks-account en werkruimten.

- Accountbeheerders gebruiken

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - Werkruimtebeheerders gebruiken

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

Zie werkruimtetoewijzings-API.

Als uw werkruimte niet is ingeschakeld voor identiteitsfederatie, kan een werkruimtebeheerder de API's op werkruimteniveau gebruiken om service-principals toe te wijzen aan hun werkruimten. Zie de API voor werkruimteservice-principals.

Tokens voor een service-principal beheren

Service-principals kunnen als volgt verifiëren bij API's in Azure Databricks met behulp van Azure Databricks OAuth-tokens of persoonlijke toegangstokens van Azure Databricks:

- Azure Databricks OAuth-tokens kunnen worden gebruikt om te verifiëren bij API's op azure Databricks-accountniveau en op werkruimteniveau.

- Azure Databricks OAuth-tokens die zijn gemaakt op het niveau van het Azure Databricks-account, kunnen worden gebruikt om te verifiëren bij Azure Databricks-account- en werkruimte-API's.

- Azure Databricks OAuth-tokens die zijn gemaakt op het niveau van de Azure Databricks-werkruimte, kunnen alleen worden gebruikt voor verificatie bij API's op werkruimteniveau van Azure Databricks.

- Persoonlijke toegangstokens van Azure Databricks kunnen alleen worden gebruikt voor verificatie bij API's op werkruimteniveau van Azure Databricks.

Service-principals kunnen ook worden geverifieerd bij API's in Azure Databricks met behulp van Microsoft Entra ID-tokens (voorheen Azure Active Directory).

Databricks OAuth-verificatie voor een service-principal beheren

Accountbeheerders kunnen Azure Databricks OAuth-tokens gebruiken voor service-principals om te verifiëren bij Databricks REST API's op accountniveau en op werkruimteniveau. U kunt een OAuth-token aanvragen met behulp van de client-id en een clientgeheim voor de service-principal. Zie OAuth M2M-verificatie (machine-to-machine) voor meer informatie.

Persoonlijke toegangstokens voor een service-principal beheren

Als u een service-principal alleen wilt verifiëren voor API's op werkruimteniveau in Azure Databricks, kan een service-principal als volgt persoonlijke toegangstokens voor Databricks maken:

Notitie

U kunt de gebruikersinterface van Azure Databricks niet gebruiken om persoonlijke toegangstokens voor Azure Databricks te genereren voor service-principals. Dit proces maakt gebruik van Databricks CLI versie 0.205 of hoger om een toegangstoken voor een service-principal te genereren. Als u de Databricks CLI nog niet hebt geïnstalleerd, raadpleegt u De Databricks CLI installeren of bijwerken.

In deze procedure wordt ervan uitgegaan dat u verificatie van OAuth-machine-naar-machine (M2M) of verificatie van de Microsoft Entra ID-service-principal gebruikt om de Databricks CLI in te stellen voor verificatie van de service-principal om persoonlijke toegangstokens voor Azure Databricks voor zichzelf te genereren. Zie Verificatie van OAuth-machine-naar-machine (M2M) of Verificatie van service-principal van Microsoft Entra ID.

Gebruik de Databricks CLI om de volgende opdracht uit te voeren, waarmee een ander toegangstoken voor de service-principal wordt gegenereerd.

Vervang deze tijdelijke aanduidingen in de volgende opdracht:

- Vervang eventueel

<comment>een zinvolle opmerking over het doel van het toegangstoken. Als de--commentoptie niet is opgegeven, wordt er geen opmerking gegenereerd. - Vervang eventueel

<lifetime-seconds>door het aantal seconden waarvoor het toegangstoken geldig is. Bijvoorbeeld: 1 dag is 86400 seconden. Als de--lifetime-secondsoptie niet is opgegeven, wordt het toegangstoken ingesteld op nooit verlopen (niet aanbevolen). - Vervang eventueel

<profile-name>door de naam van een Azure Databricks-configuratieprofiel dat verificatiegegevens voor de service-principal en de doelwerkruimte bevat. Als de-poptie niet is opgegeven, probeert de Databricks CLI een configuratieprofiel met de naamDEFAULTte zoeken en te gebruiken.

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>- Vervang eventueel

Kopieer in het antwoord de waarde van

token_value, het toegangstoken voor de service-principal.Zorg ervoor dat u het gekopieerde token op een veilige locatie opslaat. Deel uw gekopieerde token niet met anderen. Als u het gekopieerde token kwijtraakt, kunt u dat token niet opnieuw genereren. In plaats daarvan moet u deze procedure herhalen om een nieuw token te maken.

Als u geen tokens in uw werkruimte kunt maken of gebruiken, kan dit komen doordat uw werkruimtebeheerder tokens heeft uitgeschakeld of u geen toestemming hebt gegeven om tokens te maken of te gebruiken. Neem de werkruimtebeheerder of het volgende weer:

Microsoft Entra ID-verificatie (voorheen Azure Active Directory) voor een service-principal beheren

Alleen door Microsoft Entra ID beheerde service-principals kunnen worden geverifieerd bij API's met behulp van Microsoft Entra ID-tokens. Zie Microsoft Entra ID-tokens (voorheen Azure Active Directory) ophalen voor service-principals om een Microsoft Entra ID-toegangstoken (voorheen Azure Active Directory) te maken.

Het Microsoft Entra ID-toegangstoken kan worden gebruikt om de Tokens-API aan te roepen om een persoonlijk Databricks-toegangstoken voor de service-principal te maken.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor