Git-referenties configureren en een externe opslagplaats verbinden met Azure Databricks

In dit artikel wordt beschreven hoe u uw Git-referenties in Databricks configureert, zodat u verbinding kunt maken met een externe opslagplaats met behulp van Databricks Git-mappen (voorheen Opslagplaatsen).

Lees Ondersteunde Git-providers voor een lijst met ondersteunde Git-providers (cloud en on-premises).

- Een GitHub-account verifiëren met OAuth 2.0

- Een GitHub-account verifiëren met een PAT

- Een GitHub-account controleren met behulp van een fijnmazige PAT

- Een GitLab-account verifiëren met een PAT

- Toegang tot een Microsoft Azure DevOps-opslagplaats verifiëren

- Toegang tot een Atlassian BitBucket-opslagplaats verifiëren

GitHub en GitHub AE

De volgende informatie is van toepassing op GitHub- en GitHub AE-gebruikers.

Waarom de Databricks GitHub-app gebruiken in plaats van een PAT?

Met Databricks Git-mappen kunt u de Databricks GitHub-app kiezen voor gebruikersverificatie in plaats van PAT's als u een gehost GitHub-account gebruikt. Het gebruik van de GitHub-app biedt de volgende voordelen ten opzichte van PAT's:

- OAuth 2.0 wordt gebruikt voor gebruikersverificatie. OAuth 2.0-opslagplaatsverkeer wordt versleuteld voor sterke beveiliging.

- Het is eenvoudiger om te integreren (zie de onderstaande stappen) en vereist geen afzonderlijke tracering van tokens.

- Tokenvernieuwing wordt automatisch verwerkt.

- De integratie kan worden afgestemd op specifieke gekoppelde Git-opslagplaatsen, zodat u gedetailleerdere controle over de toegang hebt.

Belangrijk

Volgens de standaardintegratie van OAuth 2.0 slaat Databricks de toegangs- en vernieuwingstokens van een gebruiker op. Alle andere toegangsbeheer wordt verwerkt door GitHub. Toegangs- en vernieuwingstokens volgen de standaardverloopregels van GitHub, waarbij toegangstokens na 8 uur verlopen (wat het risico in geval van referentielekken minimaliseert). Vernieuwingstokens hebben een levensduur van 6 maanden als deze niet worden gebruikt. Gekoppelde referenties verlopen na 6 maanden inactiviteit, waardoor de gebruiker deze opnieuw moet configureren.

U kunt optioneel Databricks-tokens versleutelen met behulp van door de klant beheerde sleutels (CMK).

Uw GitHub-account koppelen met behulp van De GitHub-app van Databricks

Notitie

- Deze functie wordt niet ondersteund in GitHub Enterprise Server. Gebruik in plaats daarvan een persoonlijk toegangstoken.

Koppel in Azure Databricks uw GitHub-account op de pagina User Instellingen:

Klik in de rechterbovenhoek van een pagina op uw gebruikersnaam en selecteer Instellingen.

Klik op het tabblad Gekoppelde accounts .

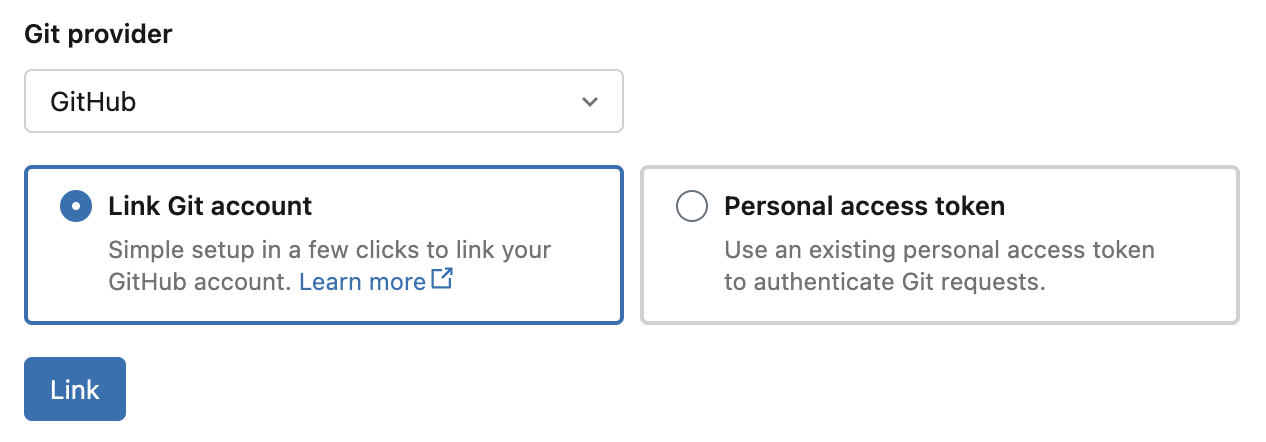

Wijzig uw provider in GitHub, selecteer Git-account koppelen en klik op Koppelen.

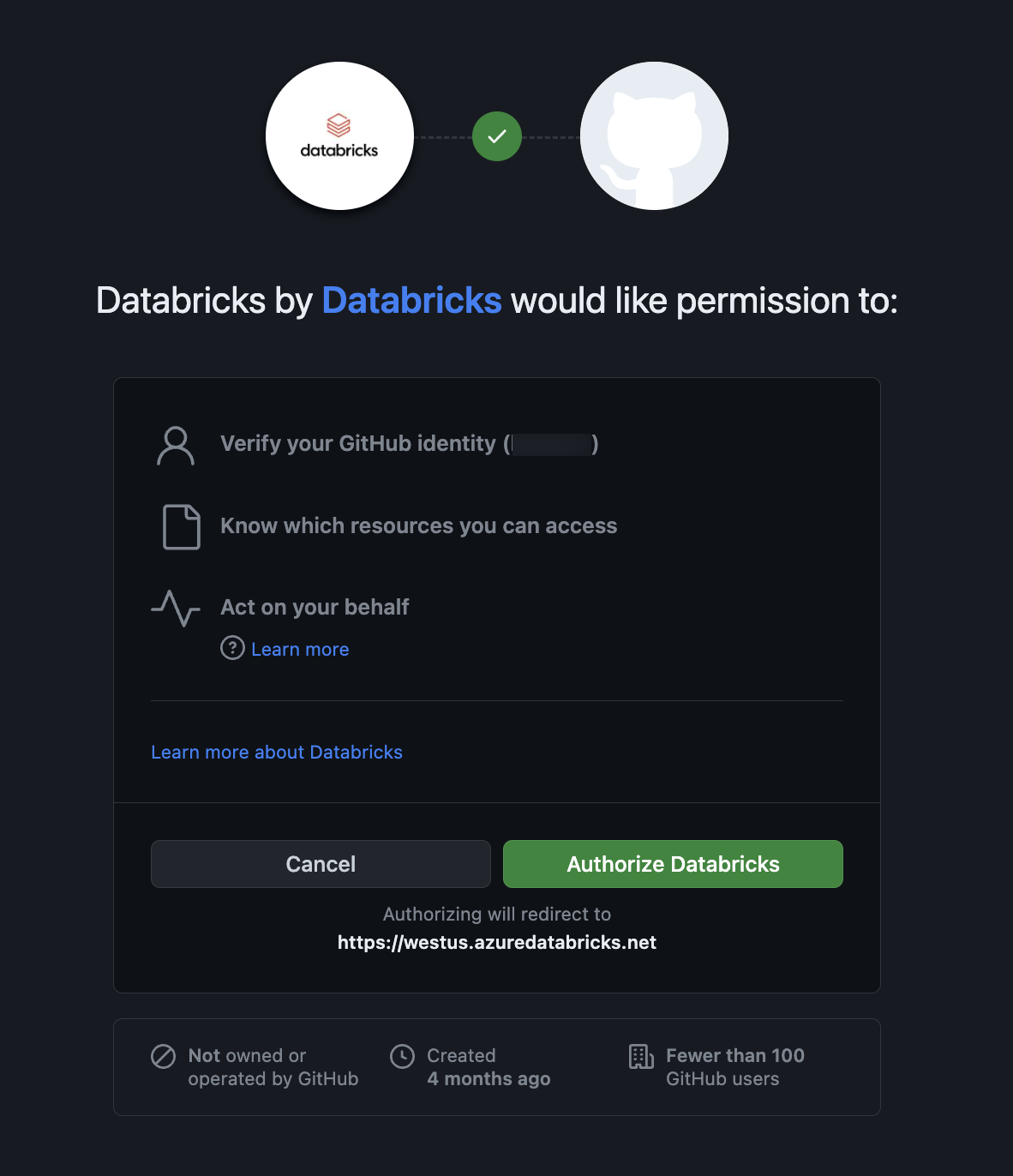

De databricks GitHub-app-autorisatiepagina wordt weergegeven. Autoriseren van de GitHub-app om de installatie te voltooien, waardoor Databricks namens u actie kan ondernemen wanneer u Git-bewerkingen uitvoert in Git-mappen (zoals het klonen van een opslagplaats). Zie de GitHub-documentatie voor meer informatie over app-autorisatie.

Volg de onderstaande stappen om de Databricks GitHub-app te installeren en configureren om toegang tot GitHub-opslagplaatsen toe te staan.

De Databricks GitHub-app installeren en configureren om toegang tot opslagplaatsen toe te staan

U kunt de Databricks GitHub-app installeren en configureren op GitHub-opslagplaatsen die u wilt openen vanuit Databricks Git-mappen. Zie de GitHub-documentatie voor meer informatie over app-installatie.

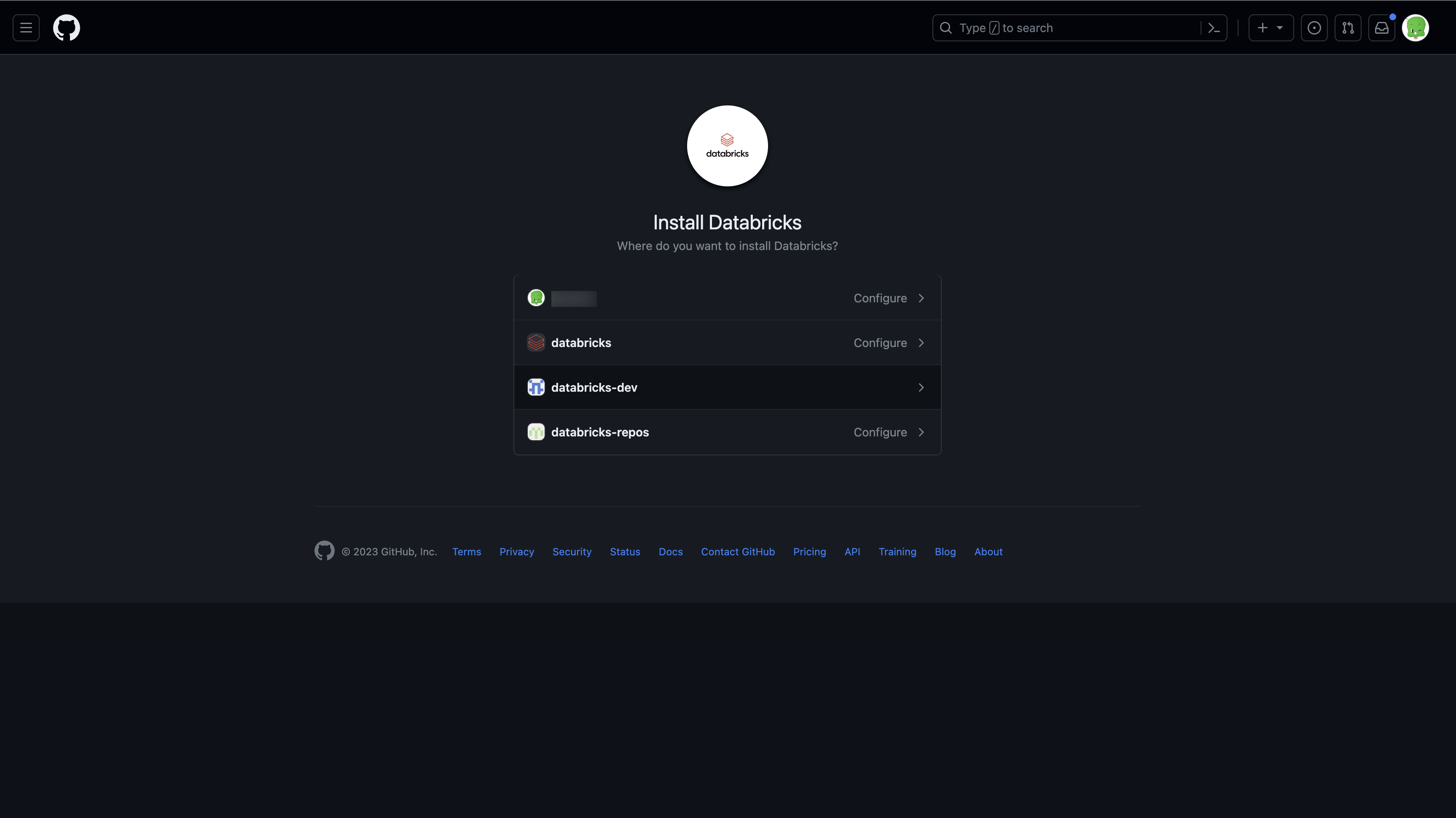

Open de installatiepagina van de GitHub-app van Databricks.

Selecteer het account dat eigenaar is van de opslagplaatsen waartoe u toegang wilt hebben.

Als u geen eigenaar van het account bent, moet de accounteigenaar de app voor u installeren en configureren.

Als u de accounteigenaar bent, installeert u de GitHub-app. Door deze te installeren krijgt u lees- en schrijftoegang tot code. Code wordt alleen namens gebruikers geopend (bijvoorbeeld wanneer een gebruiker een opslagplaats kloont in Databricks Git-mappen).

U kunt desgewenst alleen toegang verlenen tot een subset van opslagplaatsen door de optie Alleen opslagplaatsen selecteren te selecteren.

Verbinding maken naar een GitHub-opslagplaats met behulp van een persoonlijk toegangstoken

Voer in GitHub de volgende stappen uit om een persoonlijk toegangstoken te maken waarmee toegang tot uw opslagplaatsen mogelijk is:

- Klik in de rechterbovenhoek van een pagina op uw profielfoto en klik vervolgens op Instellingen.

- Klik op Instellingen voor ontwikkelaars.

- Klik op het tabblad Persoonlijke toegangstokens in het linkerdeelvenster en vervolgens op Tokens (klassiek).<

- Klik op de knop Nieuw token genereren.

- Voer een tokenbeschrijving in.

- Selecteer het bereik van de opslagplaats en het werkstroombereik en klik op de knop Token genereren. werkstroombereik is nodig voor het geval uw opslagplaats GitHub Action-werkstromen heeft.

- Kopieer het token naar het klembord. U voert dit token in Azure Databricks in onder Gebruiker Instellingen > Gekoppelde accounts.

Als u eenmalige aanmelding wilt gebruiken, raadpleegt u Het autoriseren van een persoonlijk toegangstoken voor gebruik met SAML-eenmalige aanmelding.

Verbinding maken naar een GitHub-opslagplaats met behulp van een fijnmazig persoonlijk toegangstoken

Gebruik als best practice een fijnmazige PAT die alleen toegang verleent tot de resources die u in uw project wilt openen. Voer in GitHub de volgende stappen uit om een fijnmazige PAT te maken die toegang biedt tot uw opslagplaatsen:

Klik in de rechterbovenhoek van een pagina op uw profielfoto en klik vervolgens op Instellingen.

Klik op Instellingen voor ontwikkelaars.

Klik op het tabblad Persoonlijke toegangstokens in het linkerdeelvenster en vervolgens op gedetailleerde tokens.

Klik op de knop Nieuw token genereren in de rechterbovenhoek van de pagina om de pagina Nieuw gedetailleerd persoonlijk toegangstoken te openen.

Configureer uw nieuwe fijnmazige token met de volgende instellingen:

Tokennaam: Geef een unieke tokennaam op. Schrijf het ergens op, zodat je het niet vergeet of kwijtraakt!

Vervaldatum: Selecteer de periode voor het verlopen van tokens. De standaardwaarde is '30 dagen'.

Beschrijving: Voeg een korte tekst toe waarin het doel van het token wordt beschreven.

Resource-eigenaar: de standaardwaarde is uw huidige GitHub-id. Stel dit in op de GitHub-organisatie die eigenaar is van de opslagplaats(en) waartoe u toegang hebt.

Kies onder Toegang tot opslagplaats het toegangsbereik voor uw token. Als best practice selecteert u alleen de opslagplaatsen die u gaat gebruiken voor versiebeheer van Git-mappen.

Configureer onder Machtigingen de specifieke toegangsniveaus die door dit token worden verleend voor de opslagplaatsen en het account waarmee u werkt. Lees machtigingen die vereist zijn voor verfijnde persoonlijke toegangstokens in de GitHub-documentatie voor meer informatie over de machtigingsgroepen.

Stel de toegangsmachtigingen voor inhoud in op Lezen en schrijven. (U vindt het inhoudsbereik onder Opslagplaatsmachtigingen.) Zie de GitHub-documentatie over het inhoudsbereik voor meer informatie over dit bereik.

Klik op de knop Token genereren.

Kopieer het token naar het klembord. U voert dit token in Azure Databricks in onder Gebruiker Instellingen > Gekoppelde accounts.

GitLab

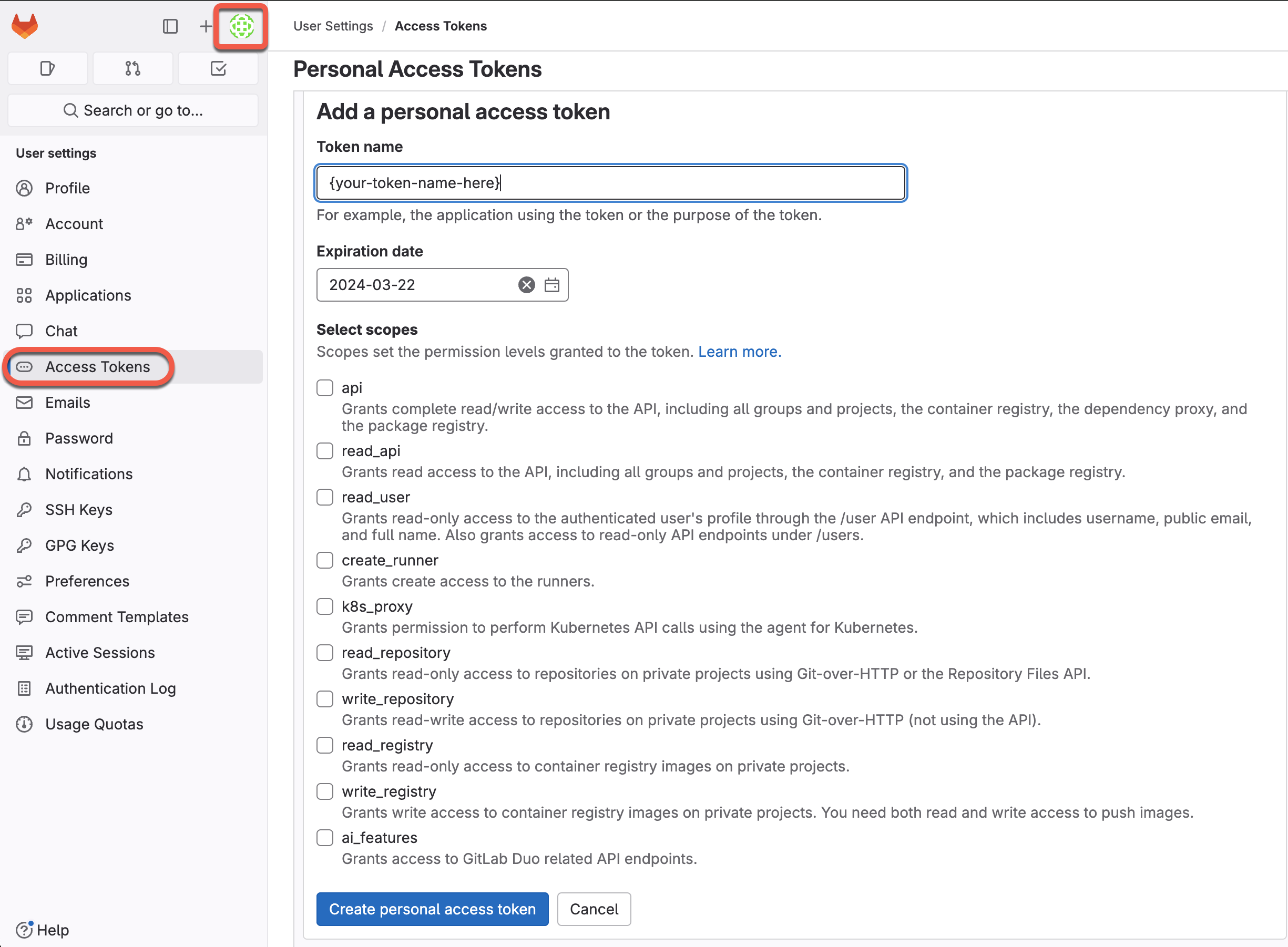

Voer in GitLab de volgende stappen uit om een persoonlijk toegangstoken te maken waarmee toegang tot uw opslagplaatsen mogelijk is:

Klik in GitLab op het gebruikerspictogram in de linkerbovenhoek van het scherm en selecteer Voorkeuren.

Klik op Toegangstokens in de zijbalk.

Klik op Nieuw token toevoegen in de sectie Persoonlijke toegangstokens van de pagina.

Voer een naam in voor het token.

Selecteer de specifieke bereiken om toegang te bieden door de selectievakjes voor de gewenste machtigingsniveaus in te schakelen. Lees de GitLab-documentatie over PAT-bereiken voor meer informatie over de bereikopties.

Klik op Persoonlijk toegangstoken maken.

Kopieer het token naar het klembord. Voer dit token in Azure Databricks in onder Gebruikersaccounts Instellingen > Gekoppelde accounts.

Zie de GitLab-documentatie voor meer informatie over het maken en beheren van persoonlijke toegangstokens.

GitLab biedt ook ondersteuning voor verfijnde toegang met behulp van 'Project Access Tokens'. U kunt Project Access Tokens gebruiken om toegang tot een GitLab-project te bepalen. Lees de documentatie van GitLab over Project Access Tokens voor meer informatie.

Azure DevOps Services

Verbinding maken naar een Azure DevOps-opslagplaats met behulp van Microsoft Entra ID (voorheen Azure Active Directory)

Verificatie met Azure DevOps Services wordt automatisch uitgevoerd wanneer u zich verifieert met behulp van Microsoft Entra-id. De Azure DevOps Services-organisatie moet zijn gekoppeld aan dezelfde Microsoft Entra ID-tenant als Databricks. Het service-eindpunt voor Microsoft Entra-id moet toegankelijk zijn vanuit zowel de privé- als openbare subnetten van de Databricks-werkruimte. Zie _voor meer informatie.

Stel in Azure Databricks uw Git-provider in op Azure DevOps Services op de pagina Gebruikers Instellingen:

Klik in de rechterbovenhoek van een pagina op uw gebruikersnaam en selecteer Instellingen.

Klik op het tabblad Gekoppelde accounts .

Wijzig uw provider in Azure DevOps Services.

Verbinding maken naar een Azure DevOps-opslagplaats met behulp van een token

In de volgende stappen ziet u hoe u een Azure Databricks-opslagplaats verbindt met een Azure DevOps-opslagplaats wanneer deze zich niet in dezelfde Microsoft Entra ID-tenant bevinden.

Het service-eindpunt voor Microsoft Entra-id moet toegankelijk zijn vanuit het privé- en openbare subnet van de Databricks-werkruimte. Zie _voor meer informatie.

Een toegangstoken ophalen voor de opslagplaats in Azure DevOps:

- Ga naar dev.azure.com en meld u aan bij de DevOps-organisatie met de opslagplaats waarmee u Azure Databricks wilt verbinden.

- Klik rechtsboven op het pictogram Gebruiker Instellingen en selecteer Persoonlijke toegangstokens.

- Klik op + Nieuw token.

- Voer gegevens in het formulier in:

- Geef het token een naam.

- Selecteer de naam van de organisatie. Dit is de naam van de opslagplaats.

- Stel een vervaldatum in.

- Kies het vereiste bereik, zoals Volledige toegang.

- Kopieer het weergegeven toegangstoken.

- Voer dit token in Azure Databricks in onder Gebruikersaccounts Instellingen > Gekoppelde accounts.

- Voer in de gebruikersnaam of e-mail van de Git-provider het e-mailadres in dat u gebruikt om u aan te melden bij de DevOps-organisatie.

Bitbucket

Notitie

Databricks biedt geen ondersteuning voor Bitbucket Repository Access Tokens of Project Access Tokens.

Voer in Bitbucket de volgende stappen uit om een app-wachtwoord te maken waarmee toegang tot uw opslagplaatsen mogelijk is:

- Ga naar Bitbucket Cloud en maak een app-wachtwoord waarmee u toegang hebt tot uw opslagplaatsen. Raadpleeg de documentatie van Bitbucket Cloud.

- Noteer het wachtwoord op een veilige manier.

- Voer in Azure Databricks dit wachtwoord in onder Gebruiker Instellingen > Gekoppelde accounts.

Andere Git-providers

Als uw Git-provider niet wordt vermeld, selecteert u 'GitHub' en levert u de PAT die u van uw Git-provider hebt verkregen, werkt dit vaak, maar werkt niet gegarandeerd.