Voorbeeld van een geheime werkstroom

In dit werkstroomvoorbeeld gebruiken we geheimen om JDBC-referenties in te stellen om verbinding te maken met een Azure Data Lake Store.

Een geheim bereik maken

Maak een geheim bereik met de naam jdbc.

Een geheim bereik met Databricks-ondersteuning maken:

databricks secrets create-scope jdbc

Als u een geheim bereik met Azure Key Vault-ondersteuning wilt maken, volgt u de instructies in Een geheim bereik met Azure Key Vault-ondersteuning maken.

Notitie

Als uw account niet beschikt over het Premium-abonnement, moet u het bereik maken met de machtiging BEHEREN verleend aan alle gebruikers ('gebruikers'). Voorbeeld:

databricks secrets create-scope jdbc --initial-manage-principal users

Geheimen maken

De methode voor het maken van de geheimen is afhankelijk van of u een door Azure Key Vault ondersteund bereik of een door Databricks ondersteund bereik gebruikt.

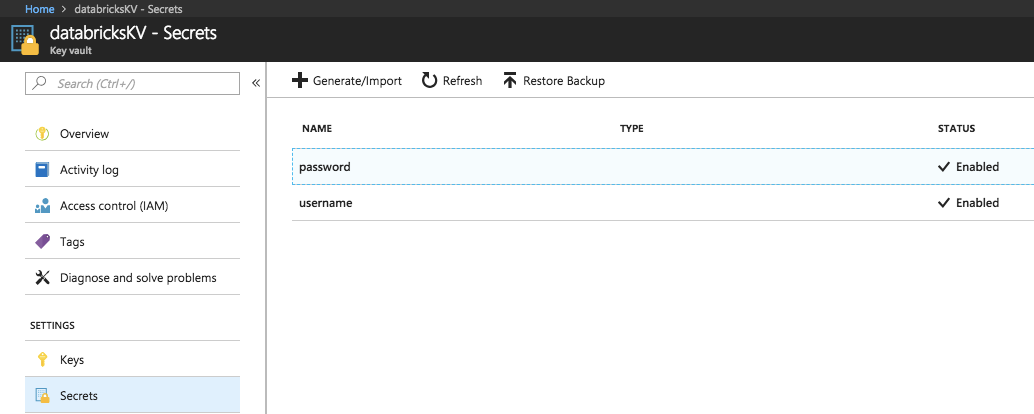

De geheimen maken in een bereik met Azure Key Vault-ondersteuning

Voeg de geheimen username toe en password gebruik de REST API van Azure Set Secret of de gebruikersinterface van Azure Portal:

De geheimen maken in een door Databricks ondersteund bereik

Voeg de geheimen username toe en password. Voer de volgende opdrachten uit en voer de geheime waarden in de geopende editor in.

databricks secrets put-secret jdbc username

databricks secrets put-secret jdbc password

De geheimen in een notebook gebruiken

Lees in een notebook de geheimen die zijn opgeslagen in het geheime bereik jdbc om een JDBC-connector te configureren:

val driverClass = "com.microsoft.sqlserver.jdbc.SQLServerDriver"

val connectionProperties = new java.util.Properties()

connectionProperties.setProperty("Driver", driverClass)

val jdbcUsername = dbutils.secrets.get(scope = "jdbc", key = "username")

val jdbcPassword = dbutils.secrets.get(scope = "jdbc", key = "password")

connectionProperties.put("user", s"${jdbcUsername}")

connectionProperties.put("password", s"${jdbcPassword}")

U kunt deze ConnectionProperties nu gebruiken met de JDBC-connector om met uw gegevensbron te communiceren.

De waarden die zijn opgehaald uit het bereik, worden nooit weergegeven in het notebook (zie Secret redaction).

Toegang verlenen aan een andere groep

Notitie

Voor deze stap is vereist dat uw account het Premium-abonnement heeft.

Nadat u hebt gecontroleerd of de referenties correct zijn geconfigureerd, deelt u deze referenties met de datascience groep die u wilt gebruiken voor de analyse door hen machtigingen te geven om het geheime bereik te lezen en de beschikbare geheimen weer te geven.

Verdeel de datascience groep de leesmachtiging voor deze referenties door de volgende aanvraag in te dienen:

databricks secrets put-acl jdbc datascience READ

Zie Geheime ACL's voor meer informatie over toegangsbeheer voor geheimen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor