Overzicht van Defender for App Service om uw Azure-app Service-web-apps en API's te beveiligen

Vereisten

Defender voor Cloud is systeemeigen geïntegreerd met App Service, waardoor implementatie en onboarding niet meer nodig zijn. De integratie is transparant.

Als u uw Azure-app Service-plan wilt beveiligen met Microsoft Defender voor App Service, hebt u het volgende nodig:

Een ondersteund App Service-plan dat is gekoppeld aan toegewezen machines. Ondersteunde plannen worden vermeld in Beschikbaarheid.

verbeterde beveiliging van Defender voor Cloud ingeschakeld voor uw abonnement, zoals beschreven in Verbeterde beveiligingsfuncties inschakelen.

Tip

U kunt eventueel afzonderlijke Microsoft Defender-abonnementen inschakelen, zoals Microsoft Defender voor App Service.

Beschikbaarheid

| Aspect | DETAILS |

|---|---|

| Releasestatus: | Algemene beschikbaarheid (GA) |

| Prijzen: | Microsoft Defender voor App Service wordt gefactureerd zoals wordt weergegeven op de pagina met prijzen Facturering is afhankelijk van het totale aantal rekenprocessen in alle abonnementen |

| Ondersteunde App Service-plannen: | De ondersteunde App Service-abonnementen zijn: • Gratis abonnement • Basisserviceplan • Standaardserviceplan • Premium v2-serviceabonnement • Premium v3-serviceabonnement • App Service Environment v1 • App Service Environment v2 • App Service Environment v3 |

| Clouds: |

Wat zijn de voordelen van Microsoft Defender voor App Service?

Azure-app Service is een volledig beheerd platform voor het bouwen en hosten van uw web-apps en API's. Omdat het platform volledig wordt beheerd, hoeft u zich geen zorgen te maken over de infrastructuur. Het biedt beheer, bewaking en operationele inzichten om te voldoen aan de hoge vereisten voor prestaties, beveiliging en naleving van ondernemingen. Zie Azure App Service voor meer informatie.

Microsoft Defender voor App Service maakt gebruik van de schaal van de cloud om aanvallen te identificeren die gericht zijn op toepassingen die worden uitgevoerd via App Service. Aanvallers testen voortdurend webtoepassingen om zwakke plekken te vinden en daar misbruik van te maken. Aanvragen voor toepassingen die in Azure worden uitgevoerd, gaan voordat ze naar specifieke omgevingen worden doorgestuurd door verschillende gateways, waar ze worden geïnspecteerd en geregistreerd. Deze gegevens worden vervolgens gebruikt om aanvallen en aanvallers te identificeren en om nieuwe patronen te leren die later kunnen worden gebruikt.

Wanneer u Microsoft Defender voor App Service inschakelt, profiteert u onmiddellijk van de volgende services die door dit Defender-abonnement worden aangeboden:

Secure - Defender for App Service beoordeelt de resources die worden gedekt door uw App Service-plan en genereert beveiligingsaanbevelingen op basis van de bevindingen. Gebruik de gedetailleerde instructies in deze aanbevelingen om uw App Service-resources te beveiligen.

Detecteren : Defender voor App Service detecteert een groot aantal bedreigingen voor uw App Service-resources door het volgende te controleren:

- het VM-exemplaar waarin uw App Service wordt uitgevoerd en de bijbehorende beheerinterface

- de aanvragen en antwoorden die naar en van uw App Service-apps worden verzonden

- de onderliggende sandboxes en VM's

- Interne App Service-logboeken: beschikbaar dankzij de zichtbaarheid die Azure heeft als cloudprovider

Als cloudeigen oplossing kan Defender voor App Service aanvalsmethoden identificeren die op meerdere doelen worden toegepast. Vanaf één host zou het bijvoorbeeld moeilijk zijn om een gedistribueerde aanval te identificeren vanuit een kleine subset IP-adressen, waarbij wordt verkend naar vergelijkbare eindpunten op meerdere hosts.

De logboekgegevens en de infrastructuur kunnen het verhaal vertellen: van een nieuwe aanval die in het wild circuleert tot inbreuk op klantmachines. Dus zelfs als Microsoft Defender voor App Service wordt geïmplementeerd nadat een web-app is misbruikt, kan het mogelijk lopende aanvallen detecteren.

Welke bedreigingen kan Defender voor App Service detecteren?

Bedreigingen door MITRE ATT&CK-tactieken

Defender voor Cloud controleert op veel bedreigingen voor uw App Service-resources. De waarschuwingen omvatten bijna de volledige lijst met MITRE ATT&CK-tactieken van pre-aanval tot opdracht en controle.

Bedreigingen vóór aanvallen: Defender voor Cloud kan de uitvoering van meerdere typen scanners voor beveiligingsproblemen detecteren die aanvallers vaak gebruiken om toepassingen op zwakke plekken te testen.

Initiële toegangsbedreigingen - van Microsoft Threat Intelligence worden gebruikt voor deze waarschuwingen, waaronder het activeren van een waarschuwing wanneer een bekend schadelijk IP-adres verbinding maakt met uw AZURE-APP Service FTP-interface.

Uitvoeringsbedreigingen: Defender voor Cloud kan pogingen detecteren om opdrachten met hoge bevoegdheden uit te voeren, Linux-opdrachten op een Windows App Service, gedrag van bestandsloze aanvallen, hulpprogramma's voor digitale valutaanalyse en vele andere verdachte en schadelijke code-uitvoeringsactiviteiten.

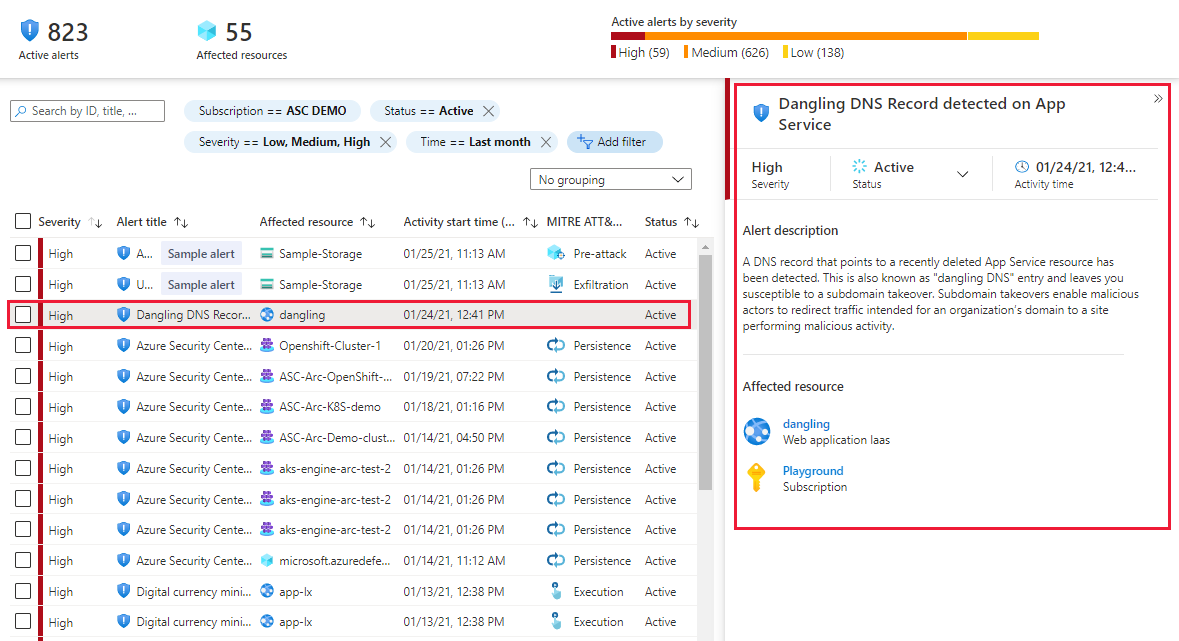

Zwevende DNS-detectie

Defender voor App Service identificeert ook eventuele DNS-vermeldingen die in uw DNS-registrar aanwezig zijn wanneer een App Service-website buiten gebruik wordt gesteld. Deze worden ook wel zwevende DNS-vermeldingen genoemd. Wanneer u een website verwijdert en het aangepaste domein niet van uw DNS-registrar verwijdert, verwijst de DNS-vermelding naar een niet-bestaande resource en is uw subdomein kwetsbaar voor een overname. Defender voor Cloud scant uw DNS-registrar niet op bestaande zwevende DNS-vermeldingen; u wordt gewaarschuwd wanneer een App Service-website buiten gebruik wordt gesteld en het aangepaste domein (DNS-vermelding) niet wordt verwijderd.

Overnames van subdomeinen zijn een veelvoorkomende bedreiging met hoge ernst voor organisaties. Wanneer een bedreigingsacteur een zwevende DNS-vermelding detecteert, maken ze hun eigen site op het doeladres. Het verkeer dat is bedoeld voor het domein van de organisatie, wordt vervolgens omgeleid naar de site van de bedreigingsacteur en kan dat verkeer gebruiken voor een breed scala aan schadelijke activiteiten.

Zwevende DNS-beveiliging is beschikbaar of uw domeinen worden beheerd met Azure DNS of een externe domeinregistrar en van toepassing zijn op App Service op zowel Windows als Linux.

Meer informatie over zwevende DNS en de bedreiging van overname van subdomeinen, in Voorkomen dat dns-vermeldingen worden vertekend en overname van subdomeinen voorkomen.

Zie de referentietabel met waarschuwingen voor een volledige lijst met App Service-waarschuwingen.

Notitie

Defender voor Cloud mogelijk geen zwevende DNS-waarschuwingen activeren als uw aangepaste domein niet rechtstreeks verwijst naar een App Service-resource of als Defender voor Cloud geen verkeer naar uw website heeft bewaakt sinds de zwevende DNS-beveiliging is ingeschakeld (omdat er geen logboeken zijn om het aangepaste domein te identificeren).

Volgende stappen

In dit artikel hebt u meer geleerd over Microsoft Defender voor App Service.

Raadpleeg de volgende artikelen voor gerelateerd materiaal:

- Als u uw waarschuwingen wilt exporteren naar Microsoft Sentinel, een SIEM van derden of een ander extern hulpprogramma, volgt u de instructies in Stream-waarschuwingen voor het bewaken van oplossingen.

- Zie de naslagtabel met waarschuwingen voor Microsoft Defender voor App Service voor een lijst met waarschuwingen.

- Zie App Service-plannen voor meer informatie over App Service-plannen.