MCSB-aanbevelingen beheren in Defender voor Cloud

Microsoft Defender voor Cloud resources beoordeelt op basis van beveiligingsstandaarden. Wanneer u cloudaccounts onboardt naar Defender voor Cloud, is de Standaard microsoft Cloud Security Benchmark (MCSB) standaard ingeschakeld. Defender voor Cloud begint met het beoordelen van de beveiligingspostuur van uw resource op basis van controles in de MCSB-standaard en geeft beveiligingsaanbevelingen uit op basis van de evaluaties.

In dit artikel wordt beschreven hoe u aanbevelingen van MCSB kunt beheren.

Voordat u begint

Er zijn twee specifieke rollen in Defender voor Cloud die beveiligingselementen kunnen bekijken en beheren:

- Beveiligingslezer: heeft rechten om Defender voor Cloud items weer te geven, zoals aanbevelingen, waarschuwingen, beleid en status. Kan geen wijzigingen aanbrengen.

- Beveiligingsbeheerder: heeft dezelfde weergaverechten als de beveiligingslezer. Kan ook beveiligingsbeleid bijwerken en waarschuwingen negeren.

Aanbevelingen weigeren en afdwingen

Weigeren wordt gebruikt om te voorkomen dat resources worden geïmplementeerd die niet voldoen aan MCSB. Als u bijvoorbeeld een besturingselement Weigeren hebt waarmee wordt aangegeven dat een nieuw opslagaccount moet voldoen aan een bepaald criterium, kan een opslagaccount niet worden gemaakt als het niet aan deze criteria voldoet.

Met afdwingen kunt u profiteren van het effect DeployIfNotExist in Azure Policy en automatisch niet-compatibele resources herstellen bij het maken.

Notitie

Afdwingen en weigeren zijn van toepassing op Azure-aanbevelingen en worden ondersteund op een subset van aanbevelingen.

Als u wilt controleren welke aanbevelingen u kunt weigeren en afdwingen, selecteert u op het tabblad Standaarden op het tabblad Standaarden de benchmark voor Microsoft-cloudbeveiliging en zoomt u in op een aanbeveling om te zien of de acties voor weigeren/afdwingen beschikbaar zijn.

Aanbevelingsinstellingen beheren

Notitie

- Als een aanbeveling is uitgeschakeld, worden alle subaanbevelingen uitgesloten.

- Uitgeschakelde en weigeren-effecten zijn alleen beschikbaar voor de Azure-omgeving.

Open in de Defender voor Cloud-portal de pagina Omgevingsinstellingen.

Selecteer het cloudaccount of beheeraccount waarvoor u MCSB-aanbevelingen wilt beheren.

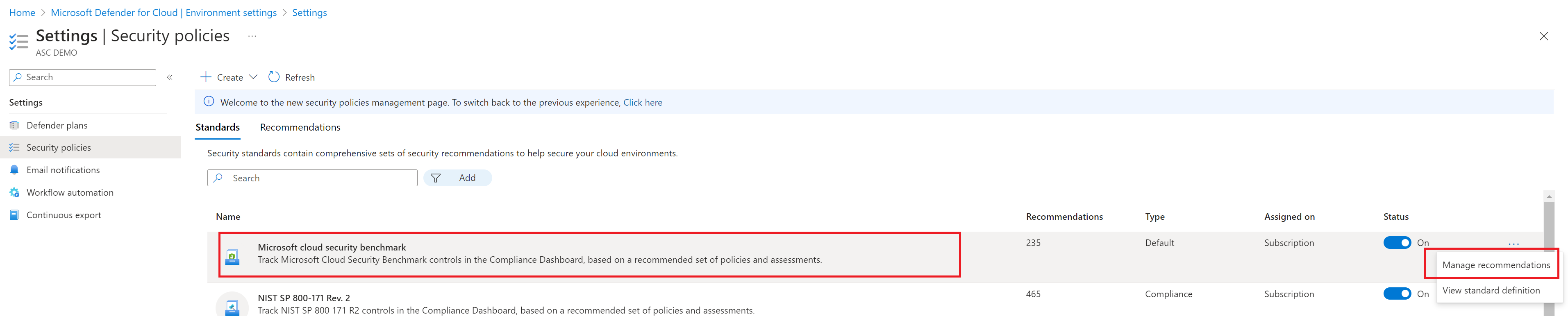

Open de pagina Beveiligingsbeleid en selecteer de MCSB-standaard. De standaard moet zijn ingeschakeld.

Selecteer het beletselteken >Aanbevelingen beheren.

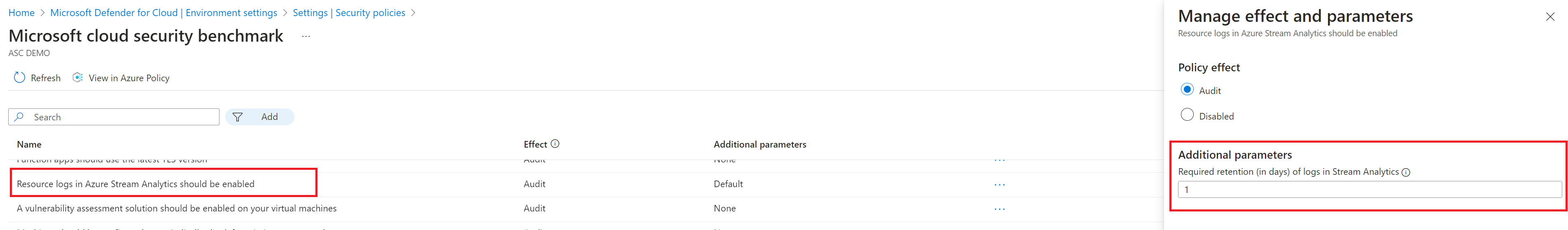

Selecteer naast de relevante aanbeveling het beletseltekenmenu, selecteer effect en parameters beheren.

- Als u een aanbeveling wilt inschakelen, selecteert u Controleren.

- Als u een aanbeveling wilt uitschakelen, selecteert u Uitgeschakeld

- Als u een aanbeveling wilt weigeren of afdwingen, selecteert u Weigeren.

Een aanbeveling afdwingen

U kunt alleen een aanbeveling afdwingen vanaf de pagina met aanbevelingsgegevens.

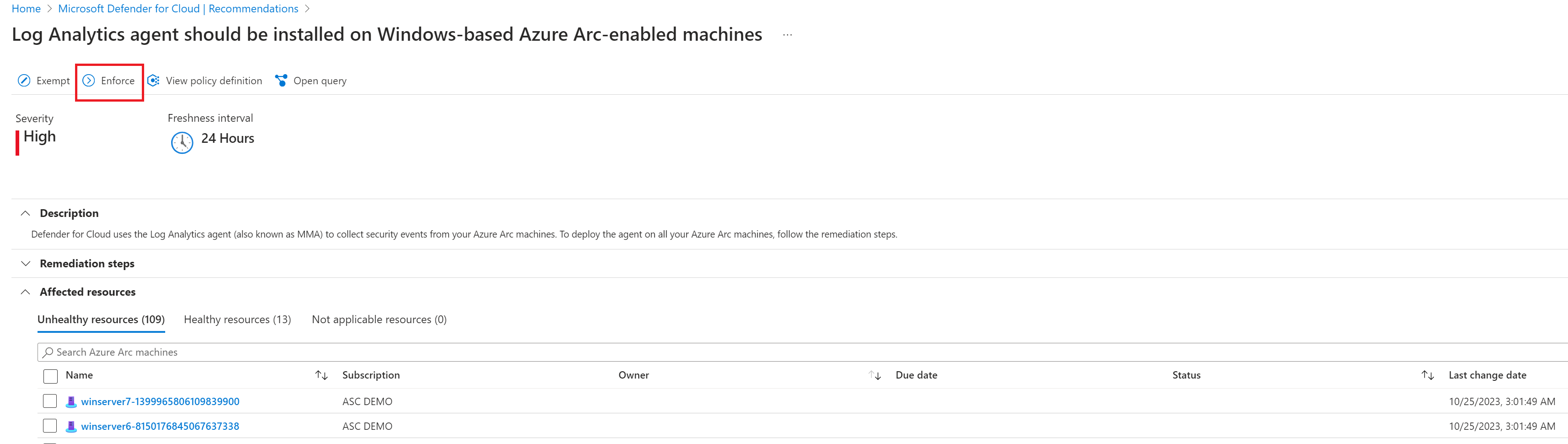

Open in de Defender voor Cloud-portal de pagina Aanbevelingen en selecteer de relevante aanbeveling.

Selecteer Afdwingen in het bovenste menu.

Selecteer Opslaan.

De instelling wordt onmiddellijk van kracht, maar aanbevelingen worden bijgewerkt op basis van hun vernieuwingsinterval (maximaal 12 uur).

Aanvullende parameters wijzigen

Mogelijk wilt u aanvullende parameters configureren voor sommige aanbevelingen. Aanbevelingen voor diagnostische logboekregistratie hebben bijvoorbeeld een standaardretentieperiode van één dag. U kunt deze standaardwaarde wijzigen.

Op de pagina met aanbevelingsgegevens geeft de kolom Aanvullende parameters aan of aan een aanbeveling aanvullende parameters zijn gekoppeld.

- Standaard : de aanbeveling wordt uitgevoerd met de standaardconfiguratie

- Geconfigureerd : de configuratie van de aanbeveling wordt gewijzigd op basis van de standaardwaarden

- Geen : voor de aanbeveling is geen aanvullende configuratie vereist

Selecteer naast de MCSB-aanbeveling het beletseltekenmenu, selecteer effect en parameters beheren.

Configureer in Aanvullende parameters de beschikbare parameters met nieuwe waarden.

Selecteer Opslaan.

Als u wijzigingen wilt terugzetten, selecteert u Standaardinstelling herstellen om de standaardwaarde voor de aanbeveling te herstellen.

Potentiële conflicten identificeren

Mogelijke conflicten kunnen zich voordoen wanneer u meerdere toewijzingen van standaarden met verschillende waarden hebt.

Als u conflicten in effectacties wilt identificeren, selecteert u in Toevoegen het conflict Effect heeft een conflict> om eventuele conflicten te identificeren.

Als u conflicten in aanvullende parameters wilt identificeren, selecteert u in Toevoegen het conflict Aanvullende parameters heeft een conflict> om eventuele conflicten te identificeren.

Als er conflicten worden gevonden, selecteert u in de aanbevelingsinstellingen de vereiste waarde en slaat u deze op.

Alle toewijzingen in het bereik worden afgestemd op de nieuwe instelling, waardoor het conflict wordt opgelost.

Volgende stappen

Op deze pagina wordt het beveiligingsbeleid uitgelegd. Zie de volgende pagina's voor verwante informatie:

- Meer informatie over het instellen van beleidsregels met Behulp van PowerShell

- Meer informatie over het bewerken van een beveiligingsbeleid in Azure Policy

- Meer informatie over het instellen van een beleid voor abonnementen of beheergroepen met behulp van Azure Policy

- Meer informatie over het inschakelen van Defender voor Cloud voor alle abonnementen in een beheergroep